Goldbug

URL: https://de.wikibooks.org/wiki/Goldbug

هذا الكتاب هو على الرف الكمبيوتر .

دليل المستخدم الألماني

آمن عميل البريد الإلكتروني وبرنامج المراسلة الفورية Goldbug متعددة مع التشفير

الشكل 1: شعار Goldbug

Goldbug - عميل البريد مع التعمية ورسول فورية مع التشفير المتعدد

هذا النص وصورها مفتوحة المصدر ويمكن استخدامها من قبل أي شخص خال من حقوق الطبع والنشر أو تتغير أو نشرها.

اعتبارا من أول يناير 15/2016 سكوت ادواردز (محرر)، وغيرهم من الكتاب ويكيبيديا.

ما هو Goldbug؟ [ تحرير ]

Goldbug هو عميل البريد الإلكتروني Encodable وتأمين التراسل الفوري. استخدام Goldbug (GB) يمكنك أن تكون متأكدا نسبيا والتي لا غير مرغوب فيه ثلث يسمعك المحادثات الخاصة بك أو يمكن فتح رسائل البريد الإلكتروني أو نقل الملفات. الخاص الاتصال المستخدم إلى المستخدم على البقاء في الفضاء الخاص، وحمايتها. ليستخدم Goldbug قوي متعدد التشفير، أيضا تشفير هجين يسمى، مع مستويات مختلفة من تقنية التشفير الحديثة من المكتبات التشفير أنشئت - كما libgcrypt (المعروف من مستوى بينبغب ) و بينسل .

على سبيل المثال، وبالتالي، يتم إنشاء حاليا 10 مفاتيح عامة / خاصة من التشفير والتوقيعات - بناء على خوارزميات التشفير RSA ، أو اختياريا الجمل و NTRU . وعلاوة على ذلك، فإن تطبيق كما يقدم اللامركزي ومشفرة البريد الإلكتروني وأيضا اللامركزية مجموعة دردشة العامة على غرار المركز. وأخيرا، فإن وظيفة لتنفيذ عملية بحث URL ويب في تتكون شبكة dezentalen.

عندما البريد الإلكتروني IMAP ، POP3 وثالثا، P2P أن تستخدم البريد الإلكتروني - Goldbug بالتالي أيضا يعمل بشكل كامل العادي عميل البريد الإلكتروني. على الفور تم إرسال رسائل البريد الإلكتروني المشفرة، فمن الضروري أن الموقع البعيد يستخدم هذا العميل. هذا له ميزة أنه يجب تغيير مفتاح التشفير مرة واحدة فقط، ولكن بعد ذلك لم يعد بحاجة ليتم تطبيقها على كل البريد الإلكتروني الفردية.

كما هو الحال في كل برنامج الأخبار والملفات يمكن أن تكون مشتركة وإرسالها. دائما مشفرة الشحن باستخدام بشكل مباشر. مع "رشيد CryptoPad" و "التشفير encryptor ملف" يمكنك أيضا نص و / أو الملفات مرة أخرى أيضا تشفير آمن أو تحويل مرة أخرى. وبالتالي المتاحة لمسارات انتقال غيرها من الأدوات.

مع جميع وسائل الراحة لها ولGoldbug هو ما يسمى. "جناح الاتصالات" - برنامج مع وظائف عديدة للاتصال آمن.

محتويات

- 1 ما هو Goldbug؟

- 2 التشفير: Goldbug لديها بدائل لRSA

- 3 ما هو بروتوكول ECHO؟

- 4 إعداد الإعداد الأول

- 5 وظيفة دردشة

- إضافة 5.1 صديق من خلال تبادل وإدخال المفتاح

- 5.2 بدء دردشة آمنة أولا

- 5.3 ميزة إضافية لسلامتك: الميلوديكا: دعوة مع الجوزاء (لحظة مثالية إلى الأمام السرية، التي اعتمدها الفريق الحكومي)

- 5.4 ميزة إضافية لسلامتك: الاشتراكي بروتوكول مليونير

- 5.5 إضافية ميزة سلامة: إلى الأمام السرية (غير المتماثلة)

- 5.6 لمحة عامة عن أنواع مختلفة من دعوة

- 5.7 EmotiKons

- 6 وظيفة البريد الإلكتروني

- دردشة 7 المجموعة على غرار IRC

- 8 تبادل الملفات: مع Starbeam

- محرك البحث 9 على شبكة الإنترنت مع قاعدة بيانات URL

- بزيادة 10 الدردشة / خادم البريد الإلكتروني

- 11 أدوات

- 12 قائمة من المعايير الممكنة للتقييمات الأخرى

- 13 التشفير الرقمي للاتصالات الخاصة في سياق ...

- 13.1 مبادئ حماية حرية التعبير الخاص، والاتصالات، والحياة: الإعلان العالمي لحقوق الإنسان عام 1948 (المادة 12).

- 13.2 العهد الدولي الخاص بالحقوق المدنية والسياسية لسنة 1966 (المادة 17)

- 13.3 الاتفاقية الأوروبية لحقوق الإنسان لعام 1950 (المادة 8)

- 13.4 ميثاق الحقوق الأساسية للاتحاد الأوروبي لعام 2000 (المادة 7، 8)

- 13.5 القانون الأساسي على سبيل المثال لجمهورية ألمانيا الاتحادية لعام 1949 (المادة 2 الفقرة 1 ط.خامسا م. المادة 1، الفقرة 1)

- 13.6 الفن. 10 - الخصوصية المراسلات والبريد والاتصالات

- 13.7 § 206 - خرق السرية البريدية أو الاتصالات

- 13.8 دستور الولايات المتحدة: البحث والحجز (توقع الخصوصية، المحكمة العليا في الولايات المتحدة)

- 14 تاريخ الإطلاقات

- 15 موقع

- 16 فتح شفرة المصدر

- الدليل 17 الخط

لماذا من المهم أن قمت بتشفير الاتصال الخاصة بك؟ [ تحرير ]

حاليا، يتم الوصول إلى الإنترنت واي فاي اللاسلكية تقريبا جميع محمية بواسطة كلمة مرور (الأنشطة الإذاعية المجانية هي مجرد محاولة لإعادة فتح أن الإفراط مرة أخرى عن طريق كلمة مرور وخالية من حساب الوصول إلى شبكة الإنترنت - مماثلة لمتطلبات حزب القراصنة من السفر بالقطار بدون تذاكر. ولكن ما في هذا المجال على مدى التنظيم هو (وصول واي فاي فقط مع كلمة السر) في التشفير ممثلة تمثيلا ناقصا (البريد الالكتروني فقط مع التشفير)).

ومع ذلك، في غضون سنوات قليلة أن يكون سهل الرسائل النصية أو رسائل البريد الإلكتروني إلى الأصدقاء (يعني فيما يلي دائما ث / م) لتكون مشفرة على شبكة الإنترنت أيضا - يجب أن يكون.

هذه ليست مسألة ما إذا كان أحد لديه شيء لإخفاء أو لا، بل هو مسألة ما إذا كنا أنفسنا السيطرة على اتصالاتنا - أو مسيطر عليه من قبل أطراف أخرى، الثالثة.

ذلك هو في نهاية المطاف مسألة الهجوم على حرية الفكر ومسألة إلغاء اعتماد قرينة البراءة ( "فائدة الشك" - إذا كان كل مواطن من أي وقت مضى إلى قفص الاتهام ينتمي!).

الديمقراطية تتطلب التفكير والمناقشة من البدائل في القطاع الخاص وكذلك في الأماكن العامة.

حماية الاتصالات ونقل البيانات عبر شبكة الإنترنت، كما يمكنك أن تحمي صغارها ضد مجهول وأحبائك أو الطيور الأم: حتى الدفاع عن الخصوصية وحقوق الإنسان باستخدام وظائف التشفير الحديثة.

قوي متعدد التشفير (ما يسمى "التشفير الهجين") وبالتالي يضمن في نهاية المطاف إعلانات حقوق الإنسان في konstituiertem على نطاق واسع Konsus وهو الدفاع عن النفس الرقمية، يجب أن تعلم واستخدام كل.

وGoldbug رسول يحاول أن يكون وسيلة سهلة لاستخدام أداة لهذا الادعاء. وبالمثل، فإن الاتجاه الأمن في السيارات لتشفير البريد الإلكتروني تطوير: واحد هو أولا وقبل كل رفع السيارات دون حزام الأمان، ونحن حملة اليوم، ولكن مع أحزمة الأمان وأكياس الهواء أو ثلث إضافي لأنظمة أمن المعلومات الإلكترونية التكميلية.

وغير مشفرة نص عادي البريد الإلكتروني أو الدردشة رسالة بالتالي قد عفا عليها الزمن بعد أن تبين في عام 2013 أن رسائل البريد الإلكتروني الخاصة إلى حد كبير من قبل العديد من الأطراف المعنية والتنصت وجمع منهجي وتخزينها وتحليلها.

هو مكتوب توقيع شعار Goldbug في الخط "نيولاند" - وهو الخط الذي في عام 1923 من قبل الخطاط رودولف كوخ تم تطويره. حروف الشعار هو منذ البداية، والإفراج في وقت واحد من البق الذهب في عام 2013، ومن المثير للاهتمام، في إشارة إلى مجموعة من عام 2013، والذي المستشارة الألمانية أنجيلا ميركل - في اتصال مع المراقبة والتجسس في عام 2013 والاستماع إلى هواتفهم - في محادثة مع الرئيس الامريكي باراك اوباما هذه الجملة صاغ: "الإنترنت هو بالنسبة لنا جميعا أرضا جديدة." - متى التشفير للأجيال اللاحقة من الطلبة أو الإقليم واحد في حرفيا لا يزال العلم السري، تقرر المعلمين والطلاب، ولكن في أي حال كنت قارئ هذا الكتاب مع أصدقائك.

كيف [هل اسم "Goldbug"؟ تحرير ]

الذهب الشوائب ( " الذهب الشوائب ") هو قصة قصيرة كتبها إدغار آلان بو : المؤامرة حول وليام ليجراند، الذي اكتشف مؤخرا الخنفساء ذهبية اللون.

صديقه والمشتري ويتوقع الآن أن ليجراند سوف تتطور في بحثه عن المعرفة والثروة والحكمة، بعد أن يكون قد تم مع علة الذهب في الاتصال - وبالتالي يذهب إلى صديق آخر من ليجراند، وهو اسم لم يسم الراوي الذي يوافق على زيارة صديقه القديم مرة أخرى. بعد يجراند ثم يتم العثور على رسالة سرية وهذا ما فك تشفير بنجاح، بدء تشغيل ثلاثة مغامرة كفريق واحد.

الذهب الشوائب - واحدة من عدد قليل من القطع في الأدب - متكاملة مرور، بوصفه عنصرا من عناصر القصة. كان بو هكذا شعبية من النصوص التشفير قبل وقته عندما كتب ان "الذهب علة" في عام 1843، والذي نجاح التاريخ ل.B. استدار مثل هذه اللازهرية ومجازا للبحث عن تحقيق حجر الفلاسفة.

وكان الذهب علة تاريخ قراءة على نطاق واسع، شعبية للغاية وأدباء الأعمال الأكثر درس من بو خلال حياته. ساعدت أفكاره مثل كتابة النصوص المشفرة ويسمى cryptograms تواصل التعريف (انظر. أيضا المهندس ويكيبيديا).

بعد مرور أكثر من 170 سنة التشفير لديها وزنا أكبر من أي وقت مضى. وينبغي أن يكون التشفير القياسية، إذا نرسل الاتصالات عبر الإنترنت غير آمنة - سببا كافيا لذلك، مع اسم التطبيق لتذكر أصول الرسالة المشفرة.

التشفير: Goldbug لديها بدائل لRSA [ تحرير ]

التشفير هو فقط جيدة كما لا يمكن أن تحسب الحسابات الرياضية من قبل أتمتة أجهزة الكمبيوتر كالنار في الهشيم. لذا، رياضيا الى عوامل تستخدم لأنه يتطلب سنوات من الحوسبة جزء من الجهد.

ومع ذلك، والتشفير غير قابلة للكسر، ويجب أيضا الإجراءات والمكتبات أن تطبق بشكل جيد، بحيث تكون آمنة. وتدفع وكالة الفضاء الروسية اليوم أنها لا knackbarer معيار التشفير الأساسية، في كثير من الأحيان التحقيق و- على الرغم من مواصلة تطوير كمبيوتر سريع قد تؤدي مستقبلا مختلفا.

Goldbug رسول بالتالي فإنه البدائل المختلفة بالإضافة إلى RSA تثبيت - إذا كان هذا خوارزمية التشفير القياسية بعدم الأمان مرة واحدة من شأنه (ض.B. بواسطة Quantum الكمبيوتر). وحتى الآن، وينطبق RSA ولكن (على الأقل مع حجم كبير المقابل للمفتاح. تواصل 3072 بايت) لتكون آمنة. إلى جانب RSA Goldbug نفذت خوارزميات تشفير الجمل وNTRU، McEliece هو أيضا على جدول الأعمال للتنفيذ. تعتبر الماضيين أيضا باسم الحوسبة الكمومية مقاومة.

يستخدم Goldbug libgcrypt وlibntru المكتبات لتوليد أزواج المفاتيح الخاصة والعامة على المدى الطويل. حاليا، وتطبيق يولد عشرة أزواج المفاتيح أثناء التهيئة. الجيل الرئيسي هو اختياري. يتطلب بالتالي Goldbug الإطلاق أي البنية التحتية للمفتاح العام.

طريقة التوقيع متاح أيضا اختياريا من التشفير كما هو اختيار واسعة: DSA، ECDSA، EdDSA، الجمل وكالة الفضاء الروسية (انظر الشكل 2.). التوقيع يعني أن مفتاح جعل التوقيع مرة أخرى مع مفتاح التشفير لتكون قادرة على إثبات أن الرسالة أيضا من مشترك معين هو.

تستخدم مخططات OAEP وPSS مع التشفير RSA وتوقيع RSA.

بالطبع، يمكن لكل مستخدم تحديد في Goldbug فردي حجم الرئيسي، و " الصفر "، و " hashType " مزيد " عدد التكرار "، و التشفير الملح بطول ( "طول الملح") - كان لإنشاء المفتاح ول التشفير المعلمات في كثير من الأحيان نموذجية. ميزة هي التي يمكن لكل مستخدم تحديد هذه بشكل فردي لأنفسهم. غيرها من التطبيقات - التطبيقات حتى مفتوح المصدر - تسمح للمستخدم بالكاد لتحديد هذه القيم الحرجة لطريقة التشفير نفسه.

تم تصميم تشفير Goldbug بحيث يمكن لأي مستخدم التواصل مع كل مستخدم، بغض النظر عن خوارزمية التشفير، واختيار المستخدم. الاتصالات بين العقد مع أنواع مختلفة من مفاتيح وبالتالي يعرف جيدا عندما الإصدارات عقدة المشتركة للمكتبات libgcrypt وlibntru استخدام: من الذي اختار مفتاح RSA، حتى تتمكن من الدردشة مع المستخدم والبريد الإلكتروني، واختيار واحد مفاتيح الجمل لديها. وذلك لأن كل من كل خوارزمية تدعم والمكتبة يدعم هذا. والشرط الوحيد هو أن كلا من المستخدمين استخدام نفس النسخة من المكتبة أو عن طريق Goldbug. إذا كنت ترغب في اختبار البرنامج مع صديق الذي يستخدم معظم أحدث إصدار متوفر.

يتم تقييم غير NTRU مفاتيح خاصة للتأكد من دقتها بواسطة الدالة gcry_pk_testkey (). المفتاح العمومي يجب أن تستوفي بعض المعايير الأساسية، مثل إدراج معرف المفتاح العام.

RSA، الجمل وNTRU مقارنة [ تحرير ]

NTRU هو أسلوب التشفير غير المتناظر الذي تم تطويره في عام 1996 من قبل علماء الرياضيات جيفري هوف ستون، جيل Pipher وجوزيف سيلفرمان. مقتبس على قضايا الشبكة التي تنطبق على أجهزة الكمبيوتر الكم لا أن تصدع. ومع ذلك ntruencrypt لم تدرس حتى على نطاق واسع كما الوسائل التقليدية (على سبيل المثال.كما RSA). Ntruencrypt هو من P1363.1 IEEE موحدة (راجع .. Ntruencrypt و NTRU ).

وكالة الفضاء الروسية (وفقا لأشخاص ريفست، شامير وأدلمان) هو أسلوب التشفير غير المتناظر التي يمكن أن تستخدم في كل من التشفير والتوقيع الرقمي. ويستخدم يستخدم زوج من مفاتيح تتكون من المفتاح الخاص لفك تشفير أو توقيع بيانات، والمفتاح العمومي الذي لتشفير أو التوقيعات التحقق منها. يتم الاحتفاظ المفتاح الخاص السري ويمكن حساب فقط مع جهد عال جدا من المفتاح العمومي (انظر. RSA ترميز (دي) و نظام التشفير RSA (ق) ).

طريقة تشفير الجمل أو الجمل ترميز هو نظام تم تطويره من قبل cryptologists طاهر الجمل في عام 1985. طريقة تشفير المفتاح العام، والذي يقوم على فكرة تبادل المفاتيح ديفي-هيلمان. وتستند هذه الطريقة تشفير الجمل، وكذلك بروتوكول ديفي-هيلمان، على العمليات في مجموعة دوري من أجل محدود. طريقة تشفير الجمل هو دائرة الهجرة والجنسية بعد اتفاق السلام الشامل بصورة مبرهنة تأمين على افتراض أن افتراض بالقرارات ديفي-هيلمان ليست تافهة في المجموعة الأساسية. تتعلق طرق التشفير الموصوفة هنا (ولكن ليست متطابقة مع هذا) هو مخطط توقيع الجمل (طريقة التوقيع الجمل في Goldbug لم تنفذ بعد). الجمل لا تخضع لبراءات الاختراع (راجع .. الجمل التشفير و تشفير الجمل ).

تطبيق طرق التشفير كتلة [ تحرير ]

يستخدم Goldbug CBC مع CTS لتوفير السرية. تدعم آلية تشفير الملفات و جالوا / عداد الوضع (GCM) خوارزمية دون ملكا للصحة التي يتم توفيرها من قبل خوارزمية المتاحة. لتقديم أصالة، كان التطبيق يستخدم منهجية "، تشفير الأول ثم لجنة الهدنة العسكرية" ( تشفير، ثم لجنة الهدنة العسكرية ، ETM). وثائق في التعليمات البرمجية المصدر إلى جزء من حاوية مشفرة موثقة وتوفر التفاصيل الفنية الأخرى.

نظام التشفير الهجين [ تحرير ]

نفذت Goldbug نظام هجين للصحة والسرية. وهناك جزء من نظام يولد مفاتيح للمصادقة والتشفير لكل رسالة. وتستخدم هذه المفاتيح اثنين من أجل المصادقة والتغليف من البيانات (الرسالة). ثم يتم تغليف مفتاحين عبر الجزء المفتاح العام للنظام. يوفر التطبيق أيضا آلية لتوزيع مفاتيح الجلسات لهذا التغليف (أو تشفير الرسالة). مرة أخرى، ومفتاح يمكن أن تكون مغلفة على النظام العام والمفتاح والنقل: آلية إضافية تتيح توزيع مفتاح الدورة على المفتاح الخاص محددة سلفا. التوقيعات الرقمية يمكن أن تطبق بشكل انتقائي للبيانات.

وكمثال على ذلك، مثل هذا الشكل من تشفير الرسائل يلي:

EPUBLIC مفتاح (الشفرات || تجزئة مفتاح) || EEncryption مفتاح (البيانات) || HHash مفتاح (EEncryption مفتاح (البيانات)).

الذي يتعامل أولا مع التشفير، لأنه ليس المثال أعلاه والتغليف والمثال الأول، من أجل معرفة المزيد على نطاق واسع وفهم الأساليب - (. انظر MAC) في أي حال، يمكنك أن ترى كيف مفتاح التشفير ولا على مفتاح الشباك اكتمال وجزءا لا يتجزأ من البيانات في مستويات التشفير مختلفة.

مصادقة المفتاح الخاص وآلية التشفير مطابقة للعملية، كما يتم مناقشة ذلك في وثائق مع النص المصدر في المقطع الذي يصف حاوية مشفرة وموثق يحدث من الناحية الفنية.

تشفير متماثل مع AES [ تحرير ]

تشفير متماثل هو AES المستخدمة - كلمة مرور 32 حرف التي يتم إنشاؤها بواسطة العمليات العشوائية. منذ تستخدم جميع الحروف والحروف الخاصة في الجيل، مجموعة فرصة غير كبيرة بما يكفي أنه حتى لا يمكن محاكمة جميع المتغيرات آلات سريعة في وقت قصير. في حين أن التشفير غير المتناظر يستخدم زوج مفاتيح القطاعين العام والخاص، هو تشفير متماثل، وهو عبارة المرور السري يجب أن يعرف كلا الطرفين (لذلك تسمى متماثل أو غير ذلك لGoldbug في وقت لاحق في الجوزاء وظيفة (من "التوأم" اليونانية المشتقة) التصدي لها: كلا الجانبين بحاجة إلى تبادل مرور السري ومعرفة).

يستخدم Goldbug كلا من المعايير: يتم إرسال مفاتيح غير المتماثلة الاتصالات المشفرة من خلال SSL / TLS، ولكن أيضا رسالة مشفرة غير متماثلة يمكن باي بالإضافة إلى ذلك مع تشفير متماثل. ثم يستخدم Goldbug حتى ثلاثة مستويات التشفير، مثل هذا المثال، تغليف مرة أخرى (المبسطة لأنه لا يوجد HASH / ماك أو يظهر التوقيع) يوضح:

RSA SSL (AES (الجمل (الرسالة)))

ترجمة هذه الصيغة: أولا، يتم تشفير الرسائل النصية مع المفتاح العام (غير المتماثلة) من صديقك على خوارزمية الجمل، ثم النص المشفر مرة أخرى مع خوارزمية AES (متناظر) مشفرة وهذه الكبسولة ومن ثم من خلال SSL الحالية / أرسلت TLS (باستخدام RSA) اتصال مشفر إلى صديق على رحلة في صدى شبكة P2P.

ومن الممكن أيضا أن مرور متناظرة (AES) إلى الطرف الآخر للحديث عن (/ TLS SSL) التشفير غير المتناظر أنشئت. عبارة المرور يمكن أن تتولد تلقائيا أو خلق يدويا ونحن في وقت لاحق في الجوزاء أو وظيفة الدعوة يرى أبعد من ذلك. لا يكاد يكون هناك أي دولة أخرى - أيضا مفتوح المصدر - التطبيقات التي تسمح لل(مستمر) نهاية إلى نهاية من أحد المشاركين إلى تشفير مشارك آخر، والذي مرور المستخدم (على سبيل المثال.B. يمكن تعريف سلسلة AES) يدويا.

والتشفير (متناظرة) نهاية إلى نهاية كما لتمييزها عن التشفير من نقطة إلى نقطة. ولذلك، حتى مثل كلمة "المتكاملة" نهاية إلى نهاية التشفير وأضاف (لا يزال أفضل ثابت متناظرة التشفير من النهاية إلى النهاية) - لأن كل شيء حول ذلك، الا ان المشاركين أليس والمشاركين بوب عبارة المرور السري أعرف. ومن شأن التشفير من نقطة إلى نقطة يكون فيها أليس إلى الملقم ثم الخادم لبوب بإنشاء الاتصال. قد يكون أن الملقم يمكن قراءة الرسالة، حتى انها يفرغ أغراضه والعودة يلف، وخاصة إذا كان مفتاح غير متماثل بين المشاركين ونقطة تقع في خادم المركز.

يقدم Goldbug المستمر متماثل نهاية إلى نهاية التشفير، والتي لا يمكن تعريف يدويا فقط، ولكن مع الأتمتة ولحظة وفي أي وقت يمكن تجديد.

ما هو بروتوكول ECHO؟ [ تحرير ]

مع وبروتوكول ECHO - ببساطة - يعني أن

أولا يتم تشفير كل انتقال الرسالة ...

على سبيل المثال: SSL (AES (RSA * (الرسالة))) *) بدلا من وكالة الفضاء الروسية يمكن أن تستخدم الجمل أو NTRU،

... وثانيا في شبكة ECHO كل عقدة اتصال يرسل أي رسالة إلى أي الجيران متصل. النقطة. بهذه البساطة العالم.

لأنه يقوم على ما يسمى ب " ظاهرة العالم الصغير ": كل شخص يمكن أن تصل إلى كل سبع زوايا في نظير الند ل، أو صديق إلى صديق الشبكة بطريقة أو بأخرى - أو ببساطة باستخدام مثبت بين الأصدقاء المشتركة ECHO خدمة الدردشة توزيع الأخبار.

طريقة "نصف ECHO" يرسل رسالة كما قفزة واحدة، DHZB. من بوب إلى أليس. أليس يرسل رسالة ثم لم يعد (كما هو الحال في ECHO الكامل المعيار).

وبالاضافة الى ECHO الكامل، ECHO Halben هناك ثالثا على التكيف ECHO (AE). هنا يتم إرسال الرسالة فقط إلى الجيران أو الأصدقاء إذا كانوا يعرفون رمز التشفير، وهكذا تم حفظها. الذي لا يعرف الرمز، الذي لا يتم توجيه الرسالة.

وأخيرا، فإن ECHO يعرف الحسابات بعد الصدى. وهناك نوع جدار الحماية. هذا يمكن التأكد من أن الوحيد الأصدقاء الذين يعرفون إمكانية الدخول إلى الحساب، يمكن الاتصال. وهكذا، يتم إنشاء شبكة من الثقة، أي شبكة حصرا بين الأصدقاء. وهو لا يقوم على مفتاح تستخدم للتشفير، ولكن مستقلة عن ذلك. أن حتى أنك لا ربط مع عنوان IP الخاص بك أو حتى الإعلان عن شبكة المفتاح العمومي.

أساسا، كل عقدة يرسل ECHO الرسالة إلى كل عقدة: إذا كان يجب بالتالي الحصول على رسالة للمرة الثانية، لذلك تتم مقارنة رفضته في ذاكرة مؤقتة (باستخدام قيمة التجزئة لتلك الرسالة)، وربما في Bekanntsein من علامات الرقم ( " التحكم في الازدحام ").

إنه لتشبيه للبرنامج: التشفير من بروتوكول الصدى يمكن مقارنة الأخذ والعطاء من البيض مفاجأة. بوب هو مفاجأة في أليس، أليس يفتحه ويستهلكون الشوكولاته واجه كبسولة بلاستيكية داخل مفاجأة وحاولت فتحه، وبناء الأجزاء الواردة إلى لعبة، لشلومبف معا. الجمعية لم تنجح ولكن الحوت لا يمكن أن تشكل وبالتالي الاستيلاء على البنود مرة أخرى في كبسولة بلاستيكية، صب الشوكولاته جديدة من حوله، ويمر البيض إلى الجار الذي حاول أيضا شلومبف من قطع الغيار ل العبث. أليس لا نعرف من ومفاجأة وشلومبف تجميع بنجاح، حتى نسخها (- ما معجزة، أليس لديه آلة وحيدة النسخ -) وتكون كل نسخة من جميع * * أصدقائك على. (الفتح، والحرف، فيلم، حزمة، فك وإعطاء مرة أخرى، وصياغة، فيلم، حزمة، تعطي، وهلم جرا .. - من وجهة نظر ممثلة في الحالات الشبكة (النواة)، وشبكة سيكون لوحيدة الجنة، إن لم يكن من شأنه أن عمليات الحرفية انخفاض مرة أخرى مع التحكم في الازدحام في هذه الصورة. أجزاء الحرف مرة واحدة معروفة ليست المرة الثانية التي تم تجميعها). أليس ترقيع حتى يتمكنوا من رؤية الحوت مع قبعة حمراء، انها تلقت بعض لأنهم الرقم من بابا سنفور ورسالتهم.

وأخيرا: يمكنك أيضا مع رسائل التطبيق Goldbug زائفة ( "مزيفة" من وظيفة Simulacra) ورسائل الاتصال محاكاة ( "انتحاله الرسائل") تنبعث منها. وبمجرد أن التشفير هو عدم التشفير، ولكن يمثل أحرف عشوائية النقية التي يتم إرسالها من وقت لآخر، ووقت آخر لمحادثة الإنسان محاكاة تستند فقط فقط افسدت مكعبات أحرف عشوائية:

- Simulacra

- ترسل هذه الوظيفة عند تفعيل خانة الاختيار "محاكاة" رسالة الدردشة من شبكة صدى. تتكون هذه الرسالة "وهمية" للأرقام عشوائية بحتة ويجعل من الصعب المحللين، رسائل مشفرة مع رسائل حقيقية وعشوائية للتمييز. Simulacra هو المصطلح الذي يشمل كلا من فيلم " ماتريكس ليس غير معروف"، وكذلك في فلسفة بودريار (نيوس مستودع للبرنامج في شقته هو كتاب Simulacres آخرون محاكاة للفيلسوف الإعلام الفرنسي جان بودريار، العلاقة بين الواقع والرموز ودرست المجتمع).

- مقلد

- إلى جانب رسائل وهمية عشوائية يمكن محاكاة، كما لو كان شخص حقيقي من وقت لمحادثات الوقت وأجوبة تنبعث برنامج Goldbug محادثة. تمتلئ هذه الرسائل مع بيانات عشوائية نقية، ولكن تختلف - محاكاة على محادثة دردشة الحقيقية.

- وبالتالي فإن تحليل الرسائل يمكن أن تكون أكثر صعوبة إذا مسجل الثالث ( "مسجل") كل ما تبذلونه من الاتصالات بين متجر وسجل أن ما ربما يقبل. بل أكثر من ذلك: (انظر حتى غياب البيانات الفوقية الاحتفاظ بالبيانات ) هي المشتبه به أي سبب أن الرسالة قد كان لك. الذين يمكن فك الرسالة بنجاح، التي عادة لا يرسل كقوة صدى مرة أخرى. واضع في التعريف قد زادت الفائدة في الرسائل غير التي تم إعادة توجيهها، في افتراض أن هذه الرسالة يمكن فك بنجاح من قبل لك. في هذه الحالة هناك أيضا خيار سوبر الصدى:

- سوبر صدى

- يوجه هذه الوظيفة أيضا فك بنجاح والرسائل وبالتالي يمكن قراءتها معبأة مرة أخرى إلى جميع الأصدقاء.

سوبر صدى، Simulacra الانتحال وبالتالي فهي ثلاثة خيارات من البرنامج الذي ينبغي أن تجعل من المهاجمين من الصعب فهم بالنسبة لك (وعلى ما يبدو أيضا للآخرين) للاهتمام صحفي في وافر من الرسائل.

الآن دعونا ننظر في كل وسائط ECHO مرة أخرى بالضبط:

كامل ECHO [ تحرير ]

وECHO الكامل ( "ECHO الكامل") مجموعات على أساس افتراض أنها سوف تؤثر أيضا على ما يسمى ب "ظاهرة العالم الصغير": حول عدد قليل من الأصدقاء يمكن أن يكون كل كل رسالة. بطريقة أو بأخرى الجميع يعرف بعضهم البعض على مدة أقصاها سبعة زوايا. قبل هذا في شبكة الند للند أو صديق إلى صديق. لذلك، يمكن للمرء أن تحقيق أي عندما يرسل كل عقدة أي رسالة إلى أي العقد الأخرى المعروفة (انظر الشكل 3).

بدلا من ذلك، يمكنك اختصار أو دعم هذا الادعاء لا مركزية من قبل خادم دردشة لتثبيت للأصدقاء على أساس نواة ECHO، بحيث يتيح لجميع الرسائل المشفرة أنه يرسل للمشاركين وذلك باعتبارها صندوق بريدك الإلكتروني يمكن أن تكون.

الرقم غادر يحاكي رسالة من نقطة الانطلاق إلى كافة العقد الشبكة بإرسال كافة العقد المتصلة.

في الأساس، ولذلك، هو أن ECHO كل عقدة بإعادة إرسال كل رسالة إلى كل عقدة. هذا يبدو التصريح بخس بسيطة، بل هو أيضا من ناحية: بروتوكول ECHO هو بروتوكول بسيط للغاية، ولكن لديه أيضا تأثيرات أخرى، قائلا: هناك في ECHO أي معلومات التوجيه والبيانات الوصفية يمكن بالكاد المسجلة من الشبكة. العقد توجيه الرسالة إلى أبعد من ذلك، فإن مفهوم "إعادة توجيه" هي تسمية خاطئة، لأن كل عقدة يرسل بنشاط الرسالة مرة أخرى إلى رفاقا متصل.

وبالتالي فإنه قد يحدث أن رسالة (عدد وافر من العقد المتصلة) يتلقى مرارا وتكرارا - حتى أن هذا لا يحدث، والحفاظ بكفاءة، يتم تخزين تجزئة الرسالة مؤقتا في ذاكرة التخزين المؤقت وقد يتم رفض لإعادة الإرسال عندما تم التعرف عليه باعتباره صدرة ، وهذا ما يسمى "التحكم في الازدحام".

والرسالة هي كما كانت في كبسولة مماثلة لملف مضغوط. يتم إنشاء هذه الكبسولة من قبل التشفير غير المتناظر مع المفتاح العمومي. معبأة بالإضافة إلى ذلك لا يزال تجزئة رسالة مشفرة. عندما تحاول عقدة لفك الشفرات، نص جديد يخرج - والتي يمكن فك إما صحيحة أو خاطئة، قائلا انها لكانت الأحرف المقروءة أو عشوائية الإنسان مرة أخرى على فك الخطأ فقط أحرف عشوائية. وتجزئة كلمات هذا النص الناتج بعد محاولة فك بذلك مرة أخرى.

الآن، إذا تجزئة الرسالة فك مطابقة للتجزئة الرسالة الأصلية، الذي كان قد تولى مرسل كبسولة، فمن الواضح أن العقدة فك شفرة استخدمت المفتاح الصحيح وهذه الرسالة في نص عادي بالنسبة له هو: الرسالة يبدو مقروءا وفي واجهة المستخدم. محاولات فك فاشلة وبالتالي حيث قيمة التجزئة بين الرسالة الأصلية ونص الرسالة من محاولة فك لا تطابق، لا يتم عرض في واجهة المستخدم، ولكن لا تزال في لب البرنامج لمزيد من انتقال العدوى إلى الدول المجاورة المتصل.

العقدة يجب بالتالي مع كل المفاتيح من أصدقائه في محاولة لتفريغ الرسالة ومقارنة التجزئة. ليس نفس قيمة التجزئة، العقدة مكونات تعبئتها معا مرة أخرى في كبسولة ويرسل كل منهم إلى أصدقائها متصل حاول نفسها.

لا يمكن أن يكون مقلوب قيمة التجزئة من رسالة، وبالتالي فإن تجزئة الرسالة الأصلية لا يمكن كسر التشفير، فإنه لا يزال يتطلب المفتاح الصحيح.

والرسالة التي تم بنجاح استخراج، لن يتم إرسال، ما لم تستخدم إحدى خيار سوبر أصداء الذي يتم إرسال رسالة محلول بنجاح. لذلك لا أحد الذي يسجل يمكن حزم الإنترنت تحديد رسائل لم ترسل.

وأخيرا، يمكن كما هو موضح أعلاه يمكن أيضا ترسل من وقت لرسائل وقت كاذبة ( "رسائل وهمية") ومحاكاة أيضا أخبار ترفيه (رسائل انتحاله)، بحيث يتم ذلك حركة مرور الشبكة Aufzeichnern الصعب معرفة كبسولة رسالة ل كانت القراءة الخاصة للاهتمام. لاحظ أنه قد يكون من المفترض أن يتم تخزين كافة البيانات الاتصالات الخاصة بك في مكان ما، وسجلت على شبكة الإنترنت.

ثم: هذه الكبسولة مشفرة وبدوره أرسل أكثر من / TLS قناة SSL مشفرة، التي أنشئت بين العقد. هذا هو اللامركزي، موقعة ذاتيا اتصال P2P، وهو "اثنين من تمرير بروتوكول المصادقة المتبادلة". يتم تعريف التنفيذ على وجه التحديد عن طريق SSL / TLS، والتي يمكنك أيضا إيقاف: حتى العقد شبكة التواصل عبر HTTPS أو حتى HTTP. على أي حال، وبطبيعة الحال انتقال عرضة إذا كان أحد يستخدم التشفير المتعدد. لذلك، يجب بناء دائما الى اصدقائه اتصال HTTPS وإرسالها عبر هذه القناة المشفرة كبسولات المشفرة في والرسالة ينتظر، قبلت مستيقظا المفتاح الصحيح وتحويلها (من خلال أسلوب المقارنة التجزئة) في نص عادي قابل للقراءة.

- مرسل وتجزئته أصلها إلى تجزئة 123456789 تشفير النص وحزم نص التشفير وبعثرة للرسالة الأصلية في كبسولة (قبل أن يضرب يستخدم AES والخروج ينتهي خلال اتصال TLS / SSL).

- المتلقي 1 تحويل النص المشفر تلقى من الكبسولة ل(المفترض) نص عادي، ولكن هذا له تجزئة 987654321 وليست مطابقة لتجزئة الأصلية المعروضة من 123456789. ويتكرر هذا مع كل مفاتيح المتاحة من جميع الاصدقاء من المتلقي 1، لأن جميع مقارنات تجزئة ومع ذلك، لم تكلل بالنجاح، يمسك الرسالة مرة أخرى ويرسل عليه. كانت الرسالة من الواضح أن لا له أو أحد أصدقائه.

- استقبال 2 تحويلها الآن باسم المشفر حصلت على (المفترض) نص عادي، وهذا له تجزئة 123456789، وبالتالي فهو مطابق للتجزئة الأصلية المعروضة من 123456789، كان فك النجاح الواضح، وبالتالي فإن الرسالة على هذه الشاشة المتلقي ( وإذا تم تحديد سوبر صدى، أيضا إعادة لف وأرسلت جرا).

لا أحد في الشبكة يمكن أن يرى ما الرسالة التي قد تنجح في تفريغ لأن كل شيء يحدث على الجهاز المحلي.

نصف ECHO [ تحرير ]

ونصف (ECHO "نصف ECHO") وضع يرسل رسالة لقفزة واحدة فقط إلى عقدة القادمة، ض.B. من بوب إلى أليس. أليس ثم لا يرسل رسالة أخرى على طريق أصدقائهم متصل (كما هو معتاد لECHO الكامل). يتم تعريف الوضع صدى فنيا الاتصال مستمع آخر: أعلن بوب سيصدره عقدة وعندما يصل إلى عقدة أليس، أليس هو عدم ارسال إلى أصدقائهم الأخبار. استبعاد اثنين من الأصدقاء من خلال اتصال مباشر، وهذا هو حمل رسالة في الشباك إضافي من جهة أخرى، مما يفاقم فيها كل نقطة العقدة.

بالإضافة إلى صدى ونصف صلبة هناك في الثلث لالتكيف صدى (AE). هنا، كما هو موضح لاحقا، الرسالة ثم ترسل فقط إلى الدول المجاورة المتصل أو الأصدقاء عندما العقدة يعرف رمز التشفير معين - على غرار ذلك إلى مرور السري. يمكن تعريف هذا يجب مرور بطبيعة الحال سابقا وتقاسمها وتخزينها في العقد منها.

حتى يعرف مسارات يمكن استخدام الرسالة في تكوين شبكة اتصال. مثال: إذا كان كل المراكز الألمانية استخدام عبارة مرور مشترك لالتكيف ECHO، ستظهر الرسالة أبدا في العقد من الدول الأخرى إذا كانوا لا يعرفون عبارة المرور. وهكذا، فإن التوجيه يمكن تعريف هذا ليس ويضع داخل الرسالة، ولكن في العقد.

الذي بالتالي لا يعرف مرور، يحصل على رسالة ولم يجتز! مع التكيف ECHO هي الرسائل التي لا يمكن فتح على الرسائل التي ليست معروفة أو موجودة (والتي ستكون في التوجيه الحالي للحالة العادية، التي لا تتلقى أي رسالة لكل محاولة فتح واحد).

وبالتالي فإن أدناه على التكيف ECHO (AE) تقريرا اكثر تفصيلا في هذا الخيار.

الحسابات ECHO [ تحرير ]

ما هو أكثر من ذلك، وصدى يعرف ECHO Accunts. حساب أو نوع من جدار الحماية. ويمكن استخدامه للتأكد من أن أصدقاء فقط أن الجمع بين معرفة معلومات تسجيل الدخول للحساب. وهكذا، فإن ما يسمى شبكة من الثقة ، وهي الشبكة التي ترتكز على الثقة تشكيلها. وهو لا يقوم، كما هو الحال في غيرها من التطبيقات في مفتاح التشفير، وهي مستقلة عن ذلك. وهذا له ميزة أن يكون لديك المفتاح العمومي للتشفير يجب ألا تكون مرتبطة مع عنوان IP الخاص بك؛ أو لديك ليعلن عنوان IP الخاص بك على شبكة من الأصدقاء، على سبيل المثال في DHT، للعثور عليه في المستخدم. توفر accouts صدى ل الند للند - اتصال (P2P) إلى صديق إلى صديق (F2F) شبكة أو تسمح لكل أنواع الاتصال. وهكذا تم تصميم Goldbug لكل من النماذج.

حسابات صدى وظيفة على النحو التالي:

- النهاية ملزمة هي المسؤولة عن تحديد معلومات الحساب. أثناء عملية إنشاء لحساب التي يمكن تعريفها للاستخدام مرة واحدة (حساب لمرة واحدة أو استخدام الوقت واحدة). اسم الحساب ومرور لحساب يتطلب 32 بايت على الأقل من الأحرف. لذا مطلوب كلمة مرور طويلة.

- بعد أن تم إنشاء اتصال شبكة، نقطة النهاية ملزم بإعلام عقدة طلب مع طلب للمصادقة. ونقطة النهاية ملزمة إسقاط الاتصال إذا لم تحدد النظير ضمن إطار الوقت من خمس عشرة ثانية.

- بعد أن تم استلام طلب للمصادقة، يستجيب النظير إلى نقطة النهاية ملزم. النظير ثم ينقل المعلومات التالية: hHash مفتاح (سولت || الوقت) || الملح، حيث مفتاح التجزئة هو ملخص متضافرة من اسم الحساب وكلمة مرور الحساب. حاليا، تجزئة خوارزمية SHA-512 المستخدمة لتوليد هذه النتيجة التجزئة. للمتغير الوقت لديه قرار من بضع دقائق. يحتفظ النظير قيمة الملح التشفير.

- نقطة النهاية ملزمة يحصل على المعلومات من الأقران. منطقيا ثم معالجة هذا hHash مفتاح (سولت || الوقت) لجميع Koten أنه تمت اقامة. إذا كانت نقطة النهاية يمكن تحديد حساب، وقال انه ينتظر لحظة ويؤدي بحث آخر. إذا تم العثور على مطابقة على هذه حساب مفتاح الشباك، أنشأت نقطة النهاية ملزمة رسالة مماثلة لتلك التي تم إنشاؤها في الخطوة السابقة من الأقران، ويرسل المعلومات إلى النظير. يتم تخزين المعلومات مصادقة. بعد فترة من حوالي 120 ثانية، يتم حذف المعلومات.

- يتلقى النظير المعلومات من نقطة النهاية ملزمة وينفذ عملية التحقق من صحة مماثلة من خلال - هذا الوقت، ومع ذلك، بما في ذلك تحليل قيمة الملح التشفير من نقطة النهاية ملزم. يجب أن تكون القيم الملح اثنين ثم يتفق بوضوح. سوف النظير إسقاط الاتصال إذا كان نقطة النهاية حتى لم يعرفوا أنفسهم ضمن إطار الوقت خمسة عشر ثانية. ملاحظة بالمناسبة أن نظام الحساب يمكن زيادة صقلها من قبل يتم تضمين مفتاح التشفير. مفتاح إضافي ثم يسمح لتحديد إطار زمني أكثر دقة.

إذا SSL / TLS خلال هذه المفاوضات غير متوفر، البروتوكول قد اتبعنا معرضون: إن محطة وسيطة قد تسجل القيم من الخطوة الثالثة، وبالتالي ترسل نقطة النهاية ملزم. ثم نقطة النهاية ملزمة يمكن اتصال مجهول لمنح حق الوصول إلى الحساب. يجوز للأجهزة التسجيل ثم إعادة توجيه استجابة من نقطة النهاية ملزم، أي قيم الخطوة الرابعة، اغتصاب والمعلومات إلى النظير. إذا كانت المعلومات غير دقيقة، سوف النظير ثم يقبل استجابة هذه النهاية ملزمة جديدة.

وECHO-الشبكة [ تحرير ]

عندما يتحدث الطلاب وتعليم حول بروتوكول ECHO، فإننا ببساطة رسم شبكة ECHO مع الحروف ECHO ويعاد ترقيم العقد من E1 إلى O4 وربط الحروف مع خط يربط في الجزء السفلي (انظر الشكل 4).

على سبيل المثال، ثم تدل مجمع E1-E2 اتصال IP لأحد الجيران.

إذا كان كل نقاط حساب مبادلة الآن مفتاح، حتى تشكيل الروابط التي ستنشأ كطبقة جديدة على مستوى اتصالات IP من شبكة / F2F P2P.

الهندسة المعمارية الأساسية Goldbug ضعت ليس فقط التوجيه التشفير أنشئت في برنامج النواة، ولكن كما ذكر أعلاه، فإن مصطلح "مسارات التشفير" حرمت مفارقة التوجيه مع بروتوكول الصدى.

صدى هو "وراء" التوجيه: أولا، الحزم رسالة لا تحتوي على معلومات التوجيه (المرسل إليه) والعقد ولا تستخدم "إعادة توجيه" بالمعنى الدقيق للكلمة، لأنها ببساطة بإرسال كل شيء لكافة الاتصالات. ثانيا، أيضا مفتاح التشفير، ومحاولة فك رموز الرسالة، لا يوجد عنوان (والذي لن حتى تعلق على حزمة الرسالة)، ولكن فقط الاستقطاب بيلي: إنها يتيح لنا رؤية النصوص بشكل مختلف، وربما فهم. في بروتوكول الصدى، ولذلك يستخدم مفهوم "السفر" بدلا من مصطلح "التوجيه" أيضا أكثر من ذلك.

ينظر أيضا من الناحية القانونية استعراض آخر بعد ذلك هنا أداء كما يفعل عقدة لا إلى الأمام نيابة عن المرسل إليه وسيط، ولكن أي الجيران أبلغ مستقل (انظر. على سبيل المثال مكملة.B. الموجهات في نماذج توجيه أخرى مثل Antsp2p مع نظيره خوارزمية النمل ، كتم ، AllianceP2P ، Retroshare ، التوجيه البصل أو I2P ).

كما انتشرت سمعة طيبة في الحي، ثم ينتشر الخبر في صدى - يترك إلا فإن بروتوكول الصدى أي التشفير "الاشياء السباحة الماضي" (في التي لم يتم فك أو يمكن أن يكون). أسئلة مثيرة للاهتمام هي، ما إذا كان الإنترنت عقدة خاصة نحو عقدة الإنترنت المهنية ينبغي أن تنظر الحزم المشفرة بشكل مختلف، وسواء كان للحالات، وبطبيعة الحال، لتبادل المعلومات التي تم الحصول عليها مع جميع الأصدقاء والجيران، ض.B. وفقا ليعرف من ستار تريك برج الجماعي نموذج: كل شخص لديه حق الوصول إلى كافة الجيران رسائل للتسجيل (إذا كنت تستخدم ليس نصف أو صدى التكيف وإذا كان نص الرسالة مفهومة على الإطلاق (فك الشفرة) يمكن أن يكون). وردا على ذلك، العقدة هي أكثر من "السيادة" أو "الحصول عليها وCompaniesRecent المعلومات (غير الموجهة)"، في الشبكات الأخرى، ويمكن وصف عقدة أكثر بأنه "ساعي البريد"، "تاجر"، "وكيل" أو "وسيط".

ويهدف صدى الشبكة كما رسم تخطيطي لشبكة بسيطة ليس فقط لتحليل "التوجيه" (أفضل: "السفر") - لأنه، لتمثيل وسائط صدى ومحطات التشفير، ولكن في نهاية المطاف قد وخاصة في نظرية الرسم البياني تطبيق: ما هي الطريقة سوف يكون رسالة، وتوضيح اعتمادا على هيكل الشبكة، ولكن أيضا عن طريق استخدام حسابات صدى، نصف أو صدى كامل وصدى على التكيف، والأمثلة التالية من الرسم البياني بين أليس، بوب، إد ومريم.

أمثلة على مفتاح تبادل أليس، بوب، إد ومريم [ تحرير ]

يمكن مناقشة الأمثلة التالية من الشكل 5 أكثر على نطاق واسع - أنها تستخدم بضع كلمات والعمليات وظائف العميل Goldbug بحيث يمكن للبرنامج قارئ عديم الخبرة أيضا تخطي هذا القسم ومرة واحدة مع الوظائف الأساسية (التركيب، والدردشة، والبريد الإلكتروني) يجب أن تعرف ويمكن بعد ذلك التقاط هذه الأمثلة التقنية في وقت لاحق، وفهم):

- تبادلت أليس (IP = E1) وبوب (IP = C3) مفاتيح العامة، وترتبط عن طريق الجيران IP التالي: E1-E3-E5-E6-C3.

- بوب (C3) وماريا (O4) مجرد أصدقاء، فقد تبادل مفاتيحها العمومية للتشفير وكذلك: واستخدام اتصالات IP من الجيران: C3-C4 H5 H3 H4-H6 O3 O4.

- وأخيرا، ماريا (O4) هو صديق إد (H1). يتواصلون عبر اي من الاتجاهين: O4-O3-H6-H4 H3 H1 أو استخدم مسار: O4 O2 O1-O3-H6-H4 H3 H1. منذ بروتوكول صدى ذلك يرسل أي جار IP أي رسالة إلى أي الجيران متصل IP، فإن الطريق ستكون ناجحة، لإيصال رسالة أسرع.

- اتصالات IP مباشرة من الجيران من هذا القبيل.ب E1-E3 يمكن عن طريق إنشاء ما يسمى. "صدى حسابات" والتحوط: لا يوجد عنوان IP آخرين يمكن الاتصال إلى ما يسمى ب "المستمع" جيران E3 كما E1. باستخدام هذا الأسلوب، ويتم إنشاؤها على شبكة الإنترنت من الثقة - من دون الاعتماد مفاتيح التشفير - ولكن عليك أحد الأصدقاء الذين كنت تتاجر بك دردشة أو البريد الإلكتروني المفتاح.

- ما يسمى ب " السلحفاة قفز " هو أكثر كفاءة بكثير في شبكة صدى: إذا تبادل إد وأليس ما يسمى ب "ستار شعاع مغناطيس" نقل الملفات، ثم نقل حزم بروتوكول صدى على مسار H1 H3 H5-C4-C3-E6 E5-E3-E1. ماريا ليست في الطريق، ولكن سوف تتلقى حزم كذلك على صدى كامل، إذا كان يعرف Starbeam مغناطيس. ميزة هي أن التنقل لا تتجاوز المفتاح، ولكن عبر اتصالات IP (على سبيل المثال.وبما أن شبكة من الثقة). في الأساس، ودائما تشفير كل شيء، لذلك لماذا لا تأخذ أقصر الطرق؟

- وما يسمى "الطنانة" أو "جنرال الكتريك-صدى-ثالثا IRC قناة" (ه * IRC) - مساحة يمكن لمثل.B. أن "استضافت" إنشاء أو عن طريق أقرب O2. منذ فقط كان المستخدم يعرف اسم الفضاء إد الطنين، وغادر جميع الجيران والأصدقاء الآخرين بها. ميزة: يمكنك مع الأصدقاء مجهولين في غرفة واحدة للحديث دون استخدام هذا المثال العام.لديك مفتاح تبادل من أي وقت مضى - كما RSA. بدلا من ذلك، يمكنك ببساطة استخدام مغناطيس واحد ( "لمرة واحدة المغناطيس") ل"الطنانة" / "ه * IRC" الفضاء.

- ماريا هو صديق مشترك من إد وبوب وينشط C / O (رعاية) وظيفة لرسائل البريد الإلكتروني: هذا يسمح إد ورسائل البريد الإلكتروني لإرسال بوب، على الرغم من أنها غير متواجد حاليا، للأسباب التالية: ماريا ينقذ رسائل البريد الإلكتروني بين لبوب ثم يأتي عبر الإنترنت.

- وعلاوة على ذلك: خلق أليس ما يسمى افتراضية "مؤسسة البريد الإلكتروني". هذه ليست قابلة للمقارنة على POP3 أو IMAP الخادم لأن رسائل البريد الإلكتروني يتم مؤقتا فقط: إد يرسل إلى مفتاح البريد الإلكتروني علني له أليس - وإد إدراج المغناطيس "مؤسسة البريد الإلكتروني" من قبل أليس معه في برنامجه أ. الآن يتم مؤقتا البريد الإلكتروني من بوب وايد في أليس (في مؤسسة البريد الإلكتروني)، حتى لو ماريا حاليا ينبغي أن يكون.

ومن المفيد أن تتبع الأمثلة في الرسم البياني أعلاه.

صدى التكيف (AE) AE ورموز لها [ تحرير ]

لشرح "التكيف صدى" آخر صدى الشبكة يمكن أن يتم رسمها مع خطابات المرتبطة بها ألف وهاء (انظر الشكل 6).

إذا كنت، صديق الدردشة ونقطة عقدية الثالثة ترتيب كخادم دردشة إدراج نفسها في برنامج AE رمز ( "التكيف صدى رمزيا")، ثم خدمة الدردشة سوف ترسل رسالتك فقط لصديقك - وليس ل أن جميع الدول المجاورة اتصال آخر أو المستخدمين كما يكون الحال عادة مع وضع صدى قوي.

وAE-رمز مثل عبارة مرور من 96 أحرف على الأقل. عندما صدى التكيف ويرافق المعلومات عن طريق انبعاث Konotenpunkt تعلم كل العقد الأخرى أن تستمر في إرسال الرسائل فقط على العقد أو ربط الشركاء الذين يعرفون AE رمز كذلك.

مع AE-رمز هو نقطة أي حسابات أخرى الذي لا يعرف عبارة المرور يمكن الحصول على أو رؤية رسالتك. وبالتالي فإنه من الممكن الجيران والمثال ربما assumable أو محتملا "مسجل" استبعادها، تسجيل أي اتصالات ثم ترغب في محاولة لكسر التشفير متعددة للوصول إلى جوهر الرسالة.

من أجل تحديد الرسم البياني، خط سير الرحلة لالتكيف صدى، عدة نقاط يجب ترتيب متبادل وتسجيل مرور. في حالة صدى التكيف يمكن الحديث عن التوجيه.

هانسيل وجريتل - مثال على وضع صدى التكيف [ تحرير ]

لشرح يخدم صدى التكيف باعتباره مثالا كلاسيكيا للخرافة هانسيل وجريتل . في الأشخاص AE الشبكة المذكور أوضح توضع هانسيل، جريتل والساحرة الشريرة من النقاط. الآن أعتقد هانسيل وجريتل كما يمكنهم التواصل مع بعضهم البعض من دون الساحرة الشريرة سوف تلاحظ هذا. حكايات بعد أنها في الغابة مع الساحرة وتريد معرفة من هذه الغابة مرة أخرى، وعلامة على الطريق مع فتات الخبز ( "فتات الخبز") والحصى الأبيض ( "pebbels الأبيض").

ويمكن لهذه الحكايات محتوى الآن توضح وتثبت صدى التكيف أيضا في نمط الشبكة أعلاه الذي نقاط الشبكة أو الجرافين الاتصالات، عربون التشفير تسمى "الحصى البيضاء" يمكن استخدامها:

إذا عقدة A2، E5 وE2 استخدام نفس المنوال AE، ثم العقدة سوف E6 لا تتلقى رسالة التي ستحل محل A2 عقدة (هانسيل) وعقدة E2 (جريتل). لأن العقدة E5 لا تعلم عن "الحصى البيضاء" رمزية المعروفة ( "white_pebbles") التي ترسل رسائل إلى حسابات نقطة E6 لإرسال "الساحرة الشريرة" ( "الساحرة الشريرة"). وتعلم على التكيف ( "التكيف") الشبكة.

شبكة "التكيف صدى" وبالتالي كشف أي معلومات الهدف (انظر كذلك أيضا أعلاه: "توجيه النمل"). لأنه - تذكر، وطريقة "أصداء نصف" يرسل قفزة واحدة فقط إلى الدول المجاورة المتصل و "صدى كامل" يرسل رسالة مشفرة إلى كافة العقد متصلا عبر عدد القفزات غير محدد. في حين أن "الحسابات صدى" للمستخدمين الآخرين تساعد أو تعوق تقريبا كمفهوم جدار الحماية أو الترخيص في الانضمام، ومع ذلك، نضع في "AE الرموز المميزة" الجرافين أو مسار التفرد - والرسائل التي يتم إرسالها عبر ربط العقد التي تعرف AE-رمز ،

يمكن لمسؤولي الخادم دردشة تبادل المنوال مع مسؤولي الخادم الآخر، إذا كنت ترغب في نثق في بعضنا البعض تعريف ( "فائقة يطل على الثقة") وشبكة من الثقة. في مختبرات الشبكة أو في المنزل مع ثلاثة، يمكن أن أربعة أجهزة كمبيوتر ببساطة محاولة الخروج من صدى على التكيف وتوثيق نتائجها:

لاختبار صدى التكيف مجرد استخدام شبكة مع ثلاثة أو أكثر من أجهزة الكمبيوتر (أو استخدام "SPOTON_HOME" كملف (endingless) في دليل ثنائي لاطلاق مثيلات متعددة من البرنامج على جهاز واحد وربط) ومكان ثم هذا التسلسل المثالي ل:

- إنشاء عقدة كخادم الدردشة.

- إنشاء عقدتين كعميل.

- ربط اثنين من عملاء لخدمة الدردشة.

- تبادل مفاتيح بين العملاء.

- محاولة مهارات الاتصال العادية العملاء على حد سواء.

- تعيين رمز AE على الخادم.

- محاولة مهارات الاتصال العادية العملاء على حد سواء.

- الآن تعيين نفس المنوال AE في العميل.

- كتابة النتيجة: العقدة الملقم لم يعد يرسل رسالة إلى الغدد الأخرى، والتي لم يكن لديك AE-رمز أو معرفة.

وينبغي أن يكون هذا المثال تكرار بسهولة.

كما يعمل بروتوكول ECHO [ تحرير ]

مشيرا الآن معا الأساليب والخيارات المختلفة، وهذا الرقم المجاور 7 يمكن أن يكون لها نظرة عامة معقدة.

- الصورة في الرسم البياني هي أمثلة الاستخدام المختلفة "صدى الكامل"، "نصف صدى"، التكيف صدى "و" الحسابات صدى ".

- وثمة فرق بين اتصالات IP البدنية والاتصالات الافتراضية للمفاتيح. ولذلك لا ترتبط بالضرورة مفاتيح مع اتصال IP.

- يمكن للمستخدمين مبادلة في المفتاح العمومي غير المتماثلة، ولكن أيضا محددات المغناطيس مع تفاصيل التشفير المتناظر والرموز وأوراق اعتماد الحساب.

- عقدة اتصال يمكن أن تسمح وصلات وتحظر كما تناولت رسائل مخصصة، أو ترسل موجهة تخطي.

- وفقا لذلك، تنشأ سيناريوهات الاتصال المختلفة.

الأمثلة على ذلك:

- أ. المستخدمين H4 لديه رمز AE. وقال انه لا يرسل رسائل (عبر H6 عقدة ربط) في O-رباعي عندما لا تعترف HG الرمز المميز.

- ب. إذا يرسل H3 رسالة إلى H4، H4 ثم يرسل هذه الرسالة أيضا ليس لأنه هو مركب من "أصداء نصف".

- ج. لا يمكن للمستخدم الاتصال E1 للمستخدمين E2 لأنه لا يعرف الدخول لحساب الصدى.

- د. المستخدمين O1 و O4 دردشة مع بعضها البعض وليس لها سوى المفتاح العمومي من أجل التشفير.

- ه. H3 المستخدم وC5 دردشة (المعروف أيضا باسم الطنين أو البريد * IRC) عن طريق URI المغناطيس في نفس الغرفة دردشة المجموعة.

إنشاء الإعداد الأول [ تحرير ]

الإعداد الأولي الأول من البرنامج هو على بعد خطوات قليلة بسهولة،

- بفك البرنامج وإطلاق (ويندوز) Goldbug.exe

- توليد كلمة سر، ومفتاح التشفير

- تفعيل النواة

- الاتصال جار مع IP

- مبادلة مع صديق المفتاح والاتصالات المشفرة عبر الدردشة أو البريد الإلكتروني يمكن أن تبدأ ...

وGoldbug رسول ديه واجهة مستخدم (أيضا واجهة أو واجهة المستخدم الرسومية (GUI) تسمى) ونواة. وترد على حد سواء باعتبارها ثنائي (يسمى أي نظام التشغيل Windows GoldBug.exe والحال على Kernel.exe).

بدء GoldBug.exe من المسار حيث قمت باستخراج البرنامج، على سبيل المثال.B. C: /GoldBug/goldbug.exe أو C: /Programme/GoldBug/goldbug.exe.

عند بدء تشغيل البرنامج لأول مرة، وتحديد كلمة مرور تسجيل الدخول 16 حرفا وكنية. ثم خلق وعاء الخاص للتشفير.

وإلا كان لديك في هذا التبويب بعد كل بداية goldbug.exe فقط نواة على زر "تنشيط" لتنشيط، الذي ثم ينسق الاتصالات إلى الأصدقاء أو إلى خدمة الدردشة. بقعة على ملف نواة Kernel.exe يتم قطع ذلك من برنامج Goldbug في أو. Goldbug وبالتالي واجهة لهذه النواة، فإنه يتم الاحتفاظ بسيطة والأمثل إضافة إلى أجهزة الكمبيوتر المكتبية والأجهزة النقالة.

طريقتين لتسجيل الدخول [ تحرير ]

عند بدء تشغيل Goldbug أول مرة، وإعطاء في المربع الأزرق على لقب وتحديد عبارة مرور (انظر الشكل 8). هناك طريقتان: طريقة مرور أو الإجابات (/ الإجابة سؤال) الأسلوب.

يجب أن تكون كلمة المرور لا يقل عن 16 حرفا. إذا كان هذا هو وقتا طويلا، والتي يمكن تكرار كلمة مرور أقصر حتى ثلاثة مثل.ب "passwort_passwort_passwort"، لكن كلمة المرور ومن ثم ليست آمنة مثل واحد مع سلسلة عشوائية. طريقتين يمكن تمييزها على النحو التالي:

- طريقة عبارة المرور

- يستخدم التجزئة (مرور + ملح)، وهو ما يعني "تجزئة المملح". عند إنشاء كلمة مرور التي لا يتم تخزينها محليا، ولكن فقط للتجزئة الإدخال.

- س / هناك طريقة

- تجزئة (السؤال، الإجابة)، وهو ما يعني " HMAC يستخدم" (القائم على تجزئة رسالة رمز التوثيق). ويتم تخزين لا السؤال ولا الجواب على جهازك ولا يتم إنشاء الملح التشفير من قبل الجهاز عشوائيا. بدلا من سؤال يمكنك أيضا كلمتي دون مسار الكتابة علامة استفهام. لاحظ أن السؤال والجواب في عمليات تسجيل الدخول اللاحقة يجب إدخال تماما كما تم تعريفها وهنا في التعريف الأولي لا الاختيار الإدخال الثاني ( "تأكيد") ويتم السحب (على الأخطاء المطبعية) كأسلوب كلمة المرور.

منذ يفتح فيها يتم تخزين المفتاح الخاص التجزئة التي يتم إنشاؤها من الحاويات الخاصة بك تسجيل الدخول مرور مشفرة لتشفير، من المهم بصفة خاصة لحماية عملية تسجيل الدخول وتسجيل الدخول كلمة المرور. لذلك، وقد ذكرت طريقتين أعلاه في الاعتبار، لجعل المهاجمين شديد: هذا بالتالي لا أعرف) ما الطريقة التي اخترتها وب) طريقة سؤال وجواب هو أعلى بكثير بالإضافة إلى ذلك أكثر أمنا سبق وصفها، لأنه لا شك، بعد يتم تخزين استجابة في مكان ما. كما تعلمون السؤال والجواب، وفقط في المباراة من اثنين يمكن فتح الحاوية.

لكي لا يعطي أيضا قطع الاشجار لوحة المفاتيح سعر المدخلات، هو في إدخال تسجيل الدخول الخيار لاستخدام لوحة المفاتيح الافتراضية (انظر الشكل 9). هذا عليك أن تبدأ مع انقر نقرا مزدوجا فوق على خط إدخال كلمة المرور. على الأكثر، يتم تسجيل سوى نقرات الماوس ولكن لا ضربات المفاتيح هنا.

في الأساس، فمن المهم أن يتم تخزين المفتاح الخاص بشكل مشفر في وعاء آمن بما فيه الكفاية. فإنه يبدو من المعقول أن نفترض أن على وجه الخصوص أن وصول الشركات الموردة جعل على أنظمة تشغيل الهواتف المحمولة من شأنه أن يسهل ذلك للاستفادة من المفتاح الخاص. هذا هو على وجه الخصوص السؤال حتى مع خدمات البريد على شبكة الإنترنت الحرجة التي عرض التشفير في المتصفح أو مزود الإلكتروني على الإنترنت تخزين المفاتيح. يجب التشفير دائما تأخذ مكان على جهازك وهذا هو عميل مفتوح المصدر وأي تطبيق ويب على الإنترنت لاستخدام المتصفح الذي ربما - يجب أن تودع مفتاح الإنترنت - أيضا المولدة ذاتيا. الخطر على التقاط الخاص المفتاح الخاص ربما غير مشفرة بما فيه الكفاية كبير جدا. أيضا مراجعة حسابات البرامج يجب وضعها على وصول على كلمات السر للحاوية المشفرة، حيث هو المفتاح الخاص، والسابقين تجتاح بواسطة تحميل بدأت بعد اهتماما خاصا المفتاح الخاص. مرت حتى عدد قليل من مصدر مفتوح مع رسول التشفير التي يمكن الاعتماد على يد واحدة، والتدقيق الأمني، هي كافية بالكاد فيما يتعلق بأمن تخزين مشفرة من - وصول آمن إلى العمليات - المفتاح الخاص تحليلها.

جيل من 10 مفاتيح التشفير [ تحرير ]

عند بدء تشغيل Goldbug رسول للمرة الأولى، نافذة منبثقة عما إذا كنت تريد توليد مفتاح التشفير. لإنشاء مفتاح يجب عليك إدخال مفتاح من 3072 بت (الافتراضي) أو اختيار أكبر ويمكن أن تختار حتى لو كنت توليد مفاتيح جديدة (إعادة) خيارات أخرى أيضا وهذا hashType الخوارزمية، والشفرات، والملح طول أو تكرار العد.

مفاتيح ولدت بك هي "/.spot-on" المخزنة في مسار الفرعية. إذا كنت ترغب في إعداد تسجيل دخول جديد مع سيتم حذف مفاتيح جديدة وكافة بيانات المستخدم، ثم حذف هذا الطريق السهل وبدء GoldBug.exe جديدة. يمكن أن تكون هي نفسها في القائمة الرئيسية "!!!_Total_Database محو _ !!! " أن يتحقق.

لمتابعة وظائف هي مفاتيح غير المتماثلة ولدت (مفتاح واحد للتشفير وكذلك مفتاح لاختياري) توقيع ():

- ثرثرة

- البريد الالكتروني

- Poptastic

- عناوين

- رشيد

أن يستخدم كل وظيفة زوج المفتاح الخاص بدوره هو ميزة السلامة. إذا سوف يؤثر سلبا على مفتاح دردشة، لا يتأثر بالتالي تشفير البريد الإلكتروني. وعلاوة على ذلك، يمكنك تمرير فقط على مفتاح دردشة وليس مفتاح البريد الإلكتروني والأصدقاء. وهكذا، يمكنك أن تقرر الذي كنت تسمح للدردشة معك أو لمجرد البريد الإلكتروني أو ربما استبدال عناوين المواقع لوظيفة البحث P2P على شبكة الإنترنت في قاعدة بيانات متكاملة URL.

وصف عادة ما يكون عرض الحد الأدنى من واجهة المستخدم: القائمة الرئيسية التي يمكن الاختيار بين "مرأى ومسمع" أو "الحد الأدنى من عرض". لمن لا يعرف ذلك جيدا مع أجهزة الكمبيوتر، يجب اختيار الحد الأدنى للعرض، لأنه يخفي قد لا تكون هناك حاجة إلى العديد من الخيارات. يبقيه بسيط. في الإعداد الأولي، تحديد الحد الأقصى للعرض غير متوفر، وسوف تظهر فقط عند تسجيل الدخول إضافية وقابل للتعديل. القدرة على عرض المزيد من التفاصيل في واجهة المستخدم، وبالتالي أن يكون ذكر لفترة وجيزة فقط لأنه في هذه النقطة، لأن العديد من التفاصيل يرجى الرجوع إلى النقطة الأخيرة أقل من القيم التشفير في علامة التبويب تفعيل نواة والمفتاح إيجاد جيل هي (فقط في تحديد الحد الأقصى للعرض). يمكن تعيين قيم على انفراد مع جيل أساسيا تجدد من وجهة نظر المستخدم الموسع. ومع ذلك، فإن أي شخص يستخدم العميل للمرة الأولى، قيم الضبط نموذجية لديها استعداد تلقائيا، DHZB. مفتاح لديه (معرفة مسبقا) حجم 3072 بت.

لوبالتالي غير الحد الأدنى من عرض تظهر في علامة التبويب "تنشيط نواة" ض.B. العناصر التالية في واجهة المستخدم:

- الطريق إلى النواة

- هنا يمكنك إدخال مسار النواة. إذا كانت النواة مع "بقعة على kernel.exe" في مسار تعيين بشكل صحيح، ثم يتم تسليط الضوء على مسار باللون الأخضر. خلاف ذلك، والنظر فيها الملف القابل للتنفيذ من النواة هو أو نسخه كملف قابل للتنفيذ من واجهة المستخدم الرسومية (goldbug.exe) أو موديل قديم من الطريق وفقا لذلك.

- PID

- ويحدد عدد PID معرف العملية التي تم وضع علامة قابل للتنفيذ في ويندوز. يمكنك العثور على معرفات العملية في ويندوز مدير المهام.

- "تجديد مفتاح" وظيفة

- مع وظيفة "التجديد" يمكنك أيضا إعادة توليد مفاتيح الفردية - مع القيم والخيارات الجديدة. توبيانو خانة الاختيار، تعيين القيم وإعادة توليد مفتاح المعنية. ثم لديك مفتاح الجديد الخاص بك ولكن نسأل مرة أخرى تتوفر أصدقائك، لأن المفتاح هو معرف الاتصال الخاصة بك.

صنف آخر من الخيارات يمكن العثور عليها أيضا ضمن القائمة الرئيسية / الخيارات في نافذة منبثقة التي سيتم شرحها لاحقا.

تفعيل نواة [ تحرير ]

عند بدء تشغيل Goldbug رسول للمرة الأولى، نافذة منبثقة عما إذا كنت تريد تنشيط النواة. خلاف ذلك، كل شيء يبدأ مزيد يجب الدخول الي الزر الأحمر "تمكين النواة" في علامة التبويب هذه، اضغط على، ثم تذهب: عندما يكون الزر الأخضر، تشغيل النواة.

إذا قمت بإغلاق واجهة البرنامج، وسوف تستمر نواة لتشغيل. ولذلك فمن المستحسن أن إلغاء أول نواة ثم لإغلاق واجهة المستخدم الرسومية من GodBug. سوف نافذة أخرى منبثقة لك، ثم يسأل ولكن على أي حال، إذا كان كل من (نواة واجهة المستخدم الرسومية) لكي تكون مغلقة. خلاف ذلك، تقوم بتشغيل نواة بدون واجهة المستخدم الرسومية، الذي هو في الواقع المرغوب فيه في بعض الأحيان إلى خادم الويب، بحيث لا يمكن لأحد أن تتحول إلى واجهة مفتوحة.

إذا كنت ترغب في السماح بالمرور واجهة المستخدم الرسومية، ولكن لا ينبغي لأحد أن تنفذ خلال مداخل غيابك أو تغييرات، فمن الممكن أيضا الأيسر في شريط الحالة أسفل إلى "تأمين" إلى انقر زر، يمكن للمستخدم ثم إغلاق والعودة إلى علامة التبويب تسجيل للدخول كلمة المرور مرة أخرى، وذلك أن عمليات التشغيل والمدخلات من علامات التبويب الأخرى غير مرئية. إلى السطح مرة أخرى لبرنامج الأمم المتحدة للتأمين-أون، اضغط مرة أخرى على زر قفل في شريط الحالة وإعطاء مرور (الصورة) ثم في نافذة منبثقة.

يمكنك أيضا تمكين / تعطيل، من أسفل اليسار، ضغط LED الأولى في سطر الحالة النواة. إذا كان الأخضر، ونواة نشطة عندما يكون أحمر، النواة الكهربائي. الصمام مركز يشير إلى ما إذا قمت بإعداد الخادم المستمع / IM، ويشير إلى الصمام الثالث ما إذا كنت قد قدمت اتصال نشط وناجح لأحد الجيران / الخادم.

أحد الجيران مع عنوان IP للاتصال [ تحرير ]

عند تفعيلها أولا تلقائيا وأضافت عنوان IP خادم دردشة المشروع باعتبارها جارة وهذا بمثابة خدمة الدردشة المؤقت من خلالها يمكنك الدردشة للتجارب الحكمة مع أصدقائك حتى كنت تملك عقدة اتصال على خادم الويب أو المنزل تم إنشاؤها أو يربط مباشرة إلى بعضها البعض. يرجى اختبار عالم من المشروع على العلم. استخدام تجارب الاختبار.

وهكذا، كنت متصلا مباشرة بعد تفعيل النواة مع خادم الرسائل الفورية إذا كنت ترغب في إضافة أخرى، لذلك انتقل إلى علامة التبويب: "الجار اتصال". وهذا يدل على حقل إدخال لعنوان IP للجار أو خادم الويب الذي والحال على تشغيل نواة أو صديق باعتباره الاستخدامات Goldbug رسول (انظر الشكل 10).

إعطاء عنوان IP من العقد جار في هذا المجال. مع النقاط يتم فصل كل ثلاثة أرقام من عنوان IP (عن طريق IP V4). يتضمن كتلة نقطتين فقط، ض.ب 37100100100، ثم 37 وضعها في أي مكان في اللبنة الأولى أو ال 37 دخلت في أعلى منصبين. ثم اضغط على زر "الاتصال". ثم يتم تخزين عنوان IP على المنفذ الافتراضي 4710 ويبدو كمركب في الجدول.

في حالة ظهور رسالة خطأ، ثم عنوان IP ودخلت بالفعل. لحذف كل الجيران، يمكنك بعد ذلك "حذف كل الجيران" تضغط على الزر واضغط على عنوان IP مرة أخرى (عن طريق زر القائمة السياق أو زر الفأرة الأيمن في الجدول، في ظهور المجاورة). اختياريا، مسار التثبيت ./spot-on على القرص الثابت وملف "neighbors.db" يتم حذف. أنها تشكل دفعة واحدة جديدة وغير ثم فارغة.

عندما يتم تمكين نواة (يسار، LED لأول مرة في شريط الحالة سوف يتحول إلى اللون الأخضر) ويتم توصيل الجار (وسط أضواء خضراء)، عن تثبيت بنجاح وعلى الانترنت. أدخل عنوان IP واضغط على زر الاتصال، يجب أن تنجح بسهولة حتى الآن.

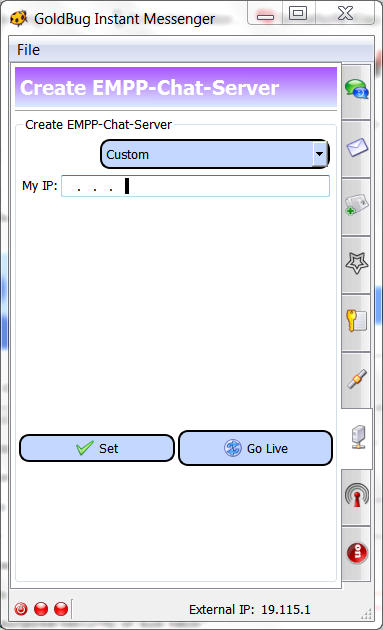

إذا كنت ترغب في الاتصال مباشرة بدون خادم، يجب احد منهم يسمى المستمع في تبلتثر خلق خادم الدردشة (والإفراج عن جدار الحماية للمنفذ وربما إلى الأمام الميناء في أجهزة التوجيه بالإضافة إلى جهازه، سو التفاصيل).

من يريد معرفة المزيد من التفاصيل، يمكن للعرض الحد الأدنى أيضا التحول إلى مرأى ومسمع: في هذا الرأي أنه من الواضح أنه بالإضافة إلى عنوان IP، يمكن تكوين رقم المنفذ من عنوان IP بشكل فردي. افتراضيا يستخدم ميناء Goldbug 4710. وبالإضافة إلى ذلك، يمكن أيضا أن البرنامج سيتم تشغيلها عبر الإصدار IPv6 وكذلك الزناد مستمع / الخادم الذي يرتبط عن طريق DNS الحيوي. عندما الحمض النووي هو فلا تسلسل الرقم في الملكية الفكرية واحدة ولكن اسم المجال. في المربع الأساسي يمكن تعيين المزيد من خيارات الأمان أو ملقم مرتبط يمكن الوصول إليها عن طريق وكيل (على سبيل المثال.ب. إذا كنت ترغب في استخدام Goldbug وراء شبكة TOR).

وظيفة الدردشة [ تحرير ]

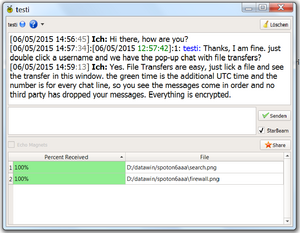

إذا تعرف الآن كلمة المرور لتسجيل الدخول، مفتاح النواة الناتجة مكنت ويتم توصيل أحد الجيران / الخادم، أي ضوء أخضر اثنين LED في شريط الحالة، ثم يمكنك مع صديق تبادل المفاتيح والاتصالات يمكن أن الدردشة التبويب (انظر الشكل 11 ) أو نافذة منبثقة لمشترك محددة تبدأ. يمكن وصف الصرف الرئيسية على النحو التالي:

إضافة صديق من خلال تبادل ولصق مفتاح [ تحرير ]

يستخدم Goldbug البنية التحتية للمفتاح العام / الخاص، وانها مجرد معيار معروف: يمكن تبادل المفتاح العام مع الأصدقاء والمفتاح الخاص يبقى تشفير على القرص الصلب الخاص بك.

أنت وشريك حياتك، سواء أصدقاء، لديها سابقا الصرف فريدة من نوعها لكل مفتاح من العام، أي المطبوعة ثم مفتاح الصديق في علامة التبويب: "إضافة صديق" ( "إضافة صديق / مفتاح") لإدراج وتأكيد (انظر الشكل 12.). صديقك يمكن أن ترسل مفتاحه عبر البريد الإلكتروني. ثم نسخه إلى هذا التبويب واضغط على زر "إضافة" في الجزء السفلي.

يمكنك العثور على المفتاح العمومي الخاص بك كما علامة التبويب "إضافة أصدقاء" ( "إضافة صديق / مفتاح"). عن زر كبير ( "مفتاح نسخ") أعلاه يمكنك طباعة إلى الحافظة كل ما تبذلونه من 10 مفاتيح. حتى نسخ هنا النص الكامل وإرسال هذا لصديقك. وبالمثل، فإنه يجعل صديقك وصديق إضافة مفتاح في مربع النص.

اختياري للعلم فقط: إذا لزم الأمر، قد يكون من الضروري لتأكيد مع حق الماوس في قائمة السياق صديق جديد كصديق (جعل للصديق وظيفة). هذا ثم يستخدم عندما يقوم صديق مفتاحه على الانترنت في اتصال IP مباشر لك. وإضافة هذه الميزة إلى واجهة المستخدم من بقعة على، في واجهة Goldbug هذا غير متوفرة، بحيث أن كلا المطبوعة بشكل مثالي دائما سهلة ولصق صالح مفتاح. ولكن إذا كان صديق ل.استخدام مثل بقعة على العملاء مع واجهة المستخدم المحلية وإعداد اتصال IP مباشر إلى مستخدم من العميل Goldbug، فمن الممكن أيضا لنقل المفتاح وعبر اتصال IP مباشر بدلا من نسخ / لصق. ثم يظهر صديق اسمه نيك في علامات التبويب الدردشة أو البريد الالكتروني (مع اختلاف الرمز) والزر الأيمن للماوس أو من قائمة السياق لتأكيد الخروج كصديق.

الخيار الآخر ملاحظة فقط: بالإضافة إلى إيصال الانترنت المفتاح على صلة مباشرة صديق يمكن أيضا أن يوصف يموت في وقت لاحق من صدى ملفه مفتاح مشاركة (EPCS) يتم استخدامها. ويستخدم هذا عندما لا يكون متصلا الصديق للاتصال المباشر (على سبيل المثال.B. كلا الشريكين وخدمة الدردشة مشترك أو العقدة في منتصف الاستخدام). كلا الشريكين ثم اكتب في EPCS كلمة مرور السري المشترك وترسل مفاتيحها العمومية كلمة المرور هذه إلى صدى السلطة. انظر مزيد من القسم مفصلا عن تفاصيل هذه الأداة التي يمكن أن يكون بديلا جيدا للخوادم الرئيسية العرفية في كثير من الأحيان غير مريحة وآمنة إذا لزم الأمر.

خاص: Repleo [ تحرير ]

إذا كنت تتلقى بالفعل مفتاح لصديقك (ض.كما دردشة) وأضاف هذه لديها، ولكن الآن سوف مفتاحك العام (IM) لا يفصح، وليس حفظه في برنامج البريد الإلكتروني ونقل تريد أن تعرف (على الرغم من أن المفتاح العمومي في الواقع قد يكون العام)، ثم يمكن تشفير المفتاح العام الخاص بك أيضا كنت مع مفتاح الحصول على صديقك. وهذا ما يسمى REPLEO.

عندما Repleo حتى يتم تشفير المفتاح العمومي الخاص بك بالفعل مع المفتاح العمومي من صديقك. هذا هو ثم لكل وظيفة أو أداء مفتاح، أي يمكنك العودة كل دردشة Repleo والبريد الإلكتروني وURL Repleo Repleo. ويمكن للRepleo ثم وضع أحد الأصدقاء في مربع من علامة التبويب "إضافة صديق / مفتاح". حول مربع إدراج سوى اختيار زر الراديو لتحديد ما إذا كان مفتاح Repleo واحدة، أو عنوان البريد الإلكتروني الذي تريد إضافته.

فإن نص مفتاح تبدأ دائما بحرف "ك" أو "ك" ويبدأ Repleo مع "R" أو "ص".

وأول بدء دردشة آمنة [ تحرير ]

سترى بعد نجاح تبادل المفاتيح صديقك دردشة في علامة التبويب "دردشة". تتمكن من الدردشة، يتعين على المشاركين مثالي استخدام نفس وأحدث نسخة من البرنامج، يكون لديك المفاتيح الخاصة بهم ولدت وتبادل وإتصال الإنترنت لعقدة الشبكة أو الدردشة الخادم. إذا كانت المصابيح الأولين في ضوء الأخضر سطر الحالة أدناه واسم الأصدقاء في علامة التبويب دردشة يبدو، ويبدو بالفعل جيدة.

إذا كان الموجودين لصديقك الأزرق (تغيب) والأحمر (مشغول) أو الأخضر (على استعداد لاجراء محادثات) يأتي في، يمكن للدردشة يبدأ. إما اختيار الصديق في الجدول والدردشة من علامة التبويب، أو انقر نقرا مزدوجا فوق مع الماوس على صديق ونافذة دردشة المنبثقة عن يفتح ذلك الصديق.

ميزة التبويب الدردشة الدردشة التي يمكنك اختيار عدة أصدقاء نفسه بحيث تصل الرسالة كل الأصدقاء. إذا كنت تستخدم دردشة المنبثقة (انظر الشكل 13)، ثم لم يعد لديك لدفع من قائمة الأصدقاء الخاصة بك في علامة التبويب الدردشة على علامة الاختيار من أحد الأصدقاء.

و: في المنبثقة الدردشة لديك زر الخيار "مشاركة Starbeam"، والتي يمكنك تحديد ملف من القرص الصلب وهذا هو ثم المشفرة ونقلها بشكل آمن إلى صديق (انظر أيضا أدناه على Starbeam. -FileSharing). هذه الوظيفة التي هو صديق دردشة بنقرة ماوس ويمكن إرسال ملف بسهولة، وأيضا مشفرة تلقائيا لنقل نهاية إلى نهاية، لا يتم تضمين في العديد من التطبيقات. ض البث المشفر.B. على الكود البريدية مع الصور عطلة لإخوته ولذلك سهل ودون استخدام منصة استضافة في الويب ممكنا.

في شريط الحالة في الجزء العلوي من النافذة يمكنك رؤية وللقب والموجودين.B. أيضا بدء تشغيل بروتوكول الاشتراكيون المليونير لمصادقة صديق واختبار ما إذا كان يعرف (آخر) المشتركة مدخلات سرية واليمين، كما هو موضح أدناه.

ميزة إضافية للسلامة: الميلوديكا: دعوة مع الجوزاء (الفوري الكمال إلى الأمام السرية، التي اعتمدها الفريق الحكومي) [ تحرير ]

الميلوديكا لتقف على "موضوع Encryted المسافة الطويلة الدعوة" - ترجمت إلى حوالي الألمانية: "المكالمات المشفرة متعددة على مسافة طويلة"

وهو يشير، إلى دعوة صديق كهاتف - فقط أن هذا تم بناء على تشفير آمن نهاية إلى نهاية.

يتم تعيين عن طريق سلسلة الخدمات المعمارية والهندسية ويجب أن تبقى سرا بين المشاركين اثنين - عبارة المرور من النهاية إلى النهاية - وتسمى أيضا الجوزاء. لذلك، هو دائما التحوط جيد، والبث الإلكتروني على مدى أكثر مستويات التشفير (كما هنا في بروتوكول ECHO مع مفتاح دردشة غير المتماثلة وTLS / SSL اتصال)، إذا كان نقل يمكن استغلالها إمكانات.

دعوة غير متناظرة [ تحرير ]

Goldbug ديه هذه المسألة نقل كلمة المرور لتشفير نهاية إلى نهاية حلها عن طريق الجوزاء هي (سلسلة لتشفير متماثل ثم يتم تشكيلها) مشفرة غير متماثلة (مع مفتاح الدردشة) وبعد ذلك من قبل (غير المتماثلة) SSL مزيد من / تبث قناة TLS.

الجوزاء هو اليونانية للالتوأم، أي أنه يشير إلى كل من المشاركين، الذين يجب أن يعرفوا عبارة المرور ثم.

وبالتالي هذه وظيفة يولد "الدعوة"، وهي دعوة التي يتم نقل كلمة السر، وبعد ذلك صممت ثم التشفير من النهاية إلى النهاية. بالمعنى الدقيق للكلمة، هناك الجوزاء من مفتاحين أو المكونات، لأن مصادقة الجوزاء قبل عملية أخرى: وهذا ما يسمى عنصر إضافي أيضا تجزئة MAC.

لحظة مثالية إلى الأمام السرية (التي اعتمدها الفريق الحكومي) [ تحرير ]

لذا يمكنك تجديد في أي (متماثل) التشفير الوقت أو الجوزاء. وهذا هو تم توسيع نموذج من "الكمال الامام السرية" لتشمل عنصرين: فمن ناحية، يمكن للمرء تحديد مرور نهاية إلى نهاية (الجوزاء) يدويا أو تلقائيا، ومن ناحية أخرى أيضا الفورية، لذلك تجدد "فورية" في أي وقت. لذلك، متحدثا عن "الفوري الكمال إلى الأمام السرية" (التي اعتمدها الفريق الحكومي).

مقارنة العديد من الأدوات الأخرى توفر مفتاح واحد فقط في كل دورة على الانترنت ويمكنك ان ترى التشفير متناظرة عبارة نهاية إلى نهاية لا تحرير يدويا.

وتناولت المشكلة هنا لحظة مثالية إلى الأمام السرية (التي اعتمدها الفريق الحكومي) يستخدم التشفير غير المتناظر (للدردشة مفتاح)، ومفتاح المؤقت هو مفتاح متماثل (فقط الجوزاء) هو.

دعوة متناظرة [ تحرير ]

ونتيجة لتسليط الضوء على آخر هو في Goldbug الآن أيضا فرصة فريدة من نوعها حتى الآن لإرسال الجوزاء جديد من خلال قناة من الجوزاء القائمة. هنا هو مفتاح نهاية إلى نهاية (أي متماثل تشفير الجوزاء) مرسلة من قبل اتصال آخر نهاية إلى نهاية الجوزاء (يتم الإبلاغ عن مفتاح متماثل جديد من خلال قناة مفتاح متماثل الحالية). ولذلك عبارة التشفير المتناظر (الجوزاء أو كلمة المرور AES) لا وجود علاقة التشفير غير المتناظر (للدردشة مفتاح) المشفرة (على سبيل المثال.أرسلت كما هو الحال مع وكالة الفضاء الروسية، الجمل أو NTRU) ومن ثم من خلال قناة آمنة (SSL / TLS) من نقطة إلى نقطة، ولكن هو في حد ذاته مشفرة مع الجوزاء القائمة وبعد ذلك فقط من خلال طريقة وصفها (مرة أخرى على مدى SSL / TLS) أرسلت.

وهكذا، غير المتماثلة ومتماثل يدعو المكالمات يمكن أن تكون مختلفة جذريا. المكالمات متناظرة استخدام الجوزاء القائمة. إرسال المتناظر يدعو الجوزاء على اتصال مشفر غير متماثلة (أي مفتاح دردشة دائم) إلى صديق. حتى مع وجود دعوة على الجوزاء القائمة التي أرسلت الجوزاء يمكن دائما متجدد حظة.

يحدث آمن نهاية إلى نهاية التشفير متعددة عندما رسولا مفتاح متماثل تعريف يدويا ترميز مع مفتاح متماثل الحالية وثم بتشفير بالإضافة إلى ذلك مع مفتاح غير متماثل. ومن ثم يتم إرسال هذه الحزمة من خلال اتصال آمن.

2-طريقة الدعوة [ تحرير ]

أخيرا (ذهاب انقر بزر الماوس الأيمن على صديق في قائمة الأصدقاء) هو أسلوب ثالث لما يسمى يضاف "الدعوة" في قائمة السياق: إن الدعوة 2-الطريق. هنا هو AES-256 المرسلة من لكم ومرور لتشفير نهاية إلى نهاية في المستقبل إلى صديق وإرسال صديقك كرد باعتباره AES-256 لك. الآن الشوط الاول وقبل صديقك، والنصف الثاني هو كل من AES اتخذتها الخاص بك وتجميعها لتشكيل مشترك AES-256. وهذا ما يسمى طريقة الأمن 2-الطريقة. هذا يضمن أن لا طرف ثالث - إذا استطاع أن ينال من آلة لصديقك، الجوزاء (الجوزاء أو القديم) نيابة عنه والثالثة، آلة الأجنبية يرسل (وهو لم يكن من المستحيل، لأنه استيلاء مرور الكرام آلة أو كسر TLS و RSA القائمة (أو يعني NTRU- أو الجمل) التشفير). من خلال لعبة كرة الطاولة لكلا الطرفين في اتجاهين الدعوة يضمن أن كلا من المشاركين يشاركون على التوالي للاتفاق متبادل على كلمة مرور آمنة من النهاية إلى النهاية - وخمسون والخمسون.

إمكانية كلمة المرور

- أولا لتعديل يدويا

- ثانيا sekundlich أو أي - للاتصال تحديث (الخانات)، - أو داخل كل

- ثالثا، لإرسال كلمة المرور من خلال تشفير نهاية إلى نهاية القائمة،

- ورابعا، أن تكون قادرة على توليد كلمة السر نهاية إلى نهاية في عملية ذات اتجاهين،

يجعل بالتالي المهاجمين من الصعب جدا أن تكون قادرة على كسر التشفير من النهاية إلى النهاية من Goldbug وظيفة الدعوة.

من "الكمال الامام السرية" (PFS) ليس فقط "لحظة مثالية إلى الأمام Secrey" (التي اعتمدها الفريق الحكومي) أصبحت، ولكن "2 في اتجاه الفوري الكمال إلى الأمام السرية": 2WIPFS. وبالتالي هذه الوظيفة قد تطورت FS وPFS وعنصرا هاما من عناصر التشفير من النهاية إلى النهاية مع هذا تنفيذ عملية حاسمة. التشفير في حد ذاته ليس جديدا، ولكن يتم تنفيذ سوى عملية طريقة متطورة لتوفير مزيد من الأمن.

التشفير من النهاية إلى النهاية في Goldbug التي كتبها بسيطة بسيطة مثل استدعاء-الضغط على زر: ببساطة اتخاذ الهاتف أو شنق. في أي وقت، يتم تشفير الاتصالات غير متماثلة والتشفير المتماثل نهاية إلى نهاية يمكن أن يكون مدمن مخدرات بسهولة - ويمكن استبدال (داخل قناة SSL) أيضا غير المتماثلة أو تشفير متماثل. هذا هو المعيار تنفيذ معماري جديد أن هذا الأسلوب من نداءات إنشاء.

ميزة إضافية للسلامة: الاشتراكي بروتوكول المليونير [ تحرير ]

في حين Goldbug بتشفير الرسالة ثلاث مرات -

- من جهة يتم إرسال الرسالة بالفعل في قناة / SSL آمنة TLS،

- ثانيا، يتم تشفير كل رسالة غير متماثلة (على سبيل المثال.B. مع وكالة الفضاء الروسية، NTRU أو الجمل، ومفتاح الدردشة)

- وثالثا، هناك بالفعل إمكانية، مع "الدعوة" أو "دعوة" ميزة لإرسال الجوزاء لوضع التشفير عبارة المرور متماثل نهاية إلى نهاية (مع أساليب مختلفة لتنفيذ "الدعوة" في تشفير متماثل الحالية أو عبر اتجاهين استدعاء الدالة، حيث كل نصف كلمة السر نهاية إلى نهاية تعريف) -

هناك رابعا بالإضافة إلى ذلك، طريقة أخرى لزيادة الأمن: هو "SMP" بروتوكول: الاشتراكي بروتوكول المليونير (الأسلوب الذي أيضا خارج على سجل التراسل (وتر) وصفت هنا: HTTPS: // وتر v3-4.0.0.html .cypherpunks.ca / بروتوكول ).

والفكرة هي لتوفير الدردشة صديقك سؤال مثل: "ما هو اسم المدينة التي زرنا معا في العام الماضي؟"، أو لطرح سؤال مثل: "ما هو اسم المطعم، حيث التقينا أول مرة؟ " الخ (انظر الشكل 14).

عادة ما يوقع الطرفان الرسالة مع خوارزمية RSA (أو غيرها) للتحقق من أن مفتاح المستخدمة من قبل المرسل الأصلي هو. ولكن بالنسبة لل(ربما من غير المحتمل) حالة أن الجهاز سوف اختراق أو ما اذا كان سيتم كسر خوارزمية التشفير، وأصبح يمكن (SMP) عملية التعرف صديق ببساطة عن طريق إدخال كلمة المرور نفسها في كلا الجانبين لبروتوكول المليونير الاشتراكي. يجب أن الرجاء التأكد من عدم ارسال كلمة السر للدردشة، بدلا من ذلك يمكنك وصف الوضع الذي يؤدي إلى نفس كلمة السر. إذا اختبرت عملية SMP للمرة الأولى، وكلمة "اختبار" يمكن أن يدخل بعضها بعضا (الحالة الأدنى).

الممارسة التطبيقية، بل هو كما يلي (انظر الشكل 15.): أول ولاستخدام SMP نافذة الدردشة الشخصية المنبثقة وانقر على أيقونة علامة استفهام في الجزء العلوي من اسم المستخدم من الصديق الدردشة. تحديد كلمة مرور مع القائمة. ثم يطلب من دردشة صديق، أدخل نفس كلمة المرور. ثالثا، وأخيرا انقر على زر "التحقق من / التحقق".

إذا وضعت كل من المشاركين نفس كلمة السر - أو ولدت قيمة التجزئة نفسها من قبل نفس كلمة المرور - ثم فإن علامة رمز مسألة تغيير ل/ رمز "قفل" "قفل". وقد تم الآن مصادقة الصديق دردشة ويبقى دردشة آمنة.

وبالتالي SMP هو طريقة أخرى للمصادقة صديق دردشة مع السر المشترك، لذلك فإنه ليس من التشفير إضافية!

لنفترض، في مثال واحد، أليس يبدأ الصرف:

أليس:

- 1. إذا كان A2 الأس عشوائي و A3 على

- 2. يرسل بوب G2A = g1a2 وG 3A = g1a3

بوب:

- 1. إذا كان B2 و B3 الأس عشوائي

- 2. يحسب G2B = g1b2 وG 3B = g1b3

- 3. G2 المحسوبة = g2ab2 وG3 = g3ab3

- 4. إذا كان عشوائي الأس r على

- 5. المحسوبة الرصاص = G3R وقب = G1R g2y

- 6. يرسل أليس G2B، G 3B، والرصاص، وقب

أليس:

- 1. G2 المحسوبة = g2ba2 وG3 = g3ba3

- 2. إذا كان الأس عشوائي على الصورة

- 3. يحسب با = طراز G3 وقع = G1S G2X

- 4. محسوب را = (QA / QB) A3

- 5. يرسل بوب السلطة الفلسطينية، وضمان الجودة ورأس

بوب:

- 1. الروبيديوم المحسوبة = (QA / QB) B3

- 2. الرب المحسوبة = Rab3

- 3. اختبار ما إذا == راب (باسكال / الرصاص)

- 4. يرسل أليس الروبيديوم

أليس:

- 1. يحسب الرب = RBA3

- 2. يتحقق من أن == راب (باسكال / الرصاص)

عند اكتمال كل شيء بشكل صحيح، ثم كان الرب قيمة تم الحصول عليها من (باسكال / الرصاص) مرات (g2a3b3) (س - ص)، وهو ما يعني أن الاختبار في نهاية بروتوكول يمكن أن تنجح إلا إذا كان x == ذ. علاوة على ذلك، لم يكشف عن مزيد من المعلومات عندما g2a3b3 هو رقم عشوائي، والذي يعرف إلى أي طرف، إذا كان x لا تساوي ذ!

يصف Goldbug خلال مختلف عمليات تبادل البيانات عن SMP أي ما يسمى ب "بروفات صفر المعرفة". يستخدم المزيد من GOLDBUG وSHA-512 من مساهمة كل منها عبارة المرور السري كما x و مكونات ذ.

SMP دعوة [ تحرير ]

فوق وصفناها ميزة المكالمة، مثل الجوزاء يتم إنشاؤها وإرسالها. الآن يمكنك تحديد الجوزاء ليس فقط يدويا أو بواسطة الدالة AES، ولكن أيضا أن تكون مشتقة من كلمة المرور التي تم تخزينها على النحو المبين أعلاه في عملية SMP. وبالتالي، يتم استخدام إدخال كلمة السر من عملية SMP (وليس عملية SMP نفسه). وهناك طريقة أخرى للدعوة ونظيره لنقل كلمة مرور نهاية إلى نهاية من أن الوقت لا تنشأ من هذا من AES-المولد.

ميزة إضافية للسلامة: إلى الأمام السرية (غير متكافئة) [ تحرير ]

منذ الإصدار 2.7 يدعم Goldbug رسول الكمال إلى الأمام السرية عن وظيفتها كما عميل البريد الإلكتروني، وكان عميل البريد الإلكتروني والعشرين، وسرية إلى الأمام للبريد الإلكتروني مع كلا بطريقة متناظرة وغير متناظرة المقدمة (انظر. أكثر أدناه).

بينما الجزء العلوي من وظيفة دردشة، الدعوة مع الجوزاء، و "لحظة مثالية إلى الأمام السرية" صاغ وعلى مفتاح متماثل (فقط الجوزاء أو سلسلة AES) المعنية، والكمال الامام السرية هي البريد الإلكتروني مع مؤقتة ، مفتاح غير متماثل تعريف.

هذا البديل من استخدام مفاتيح غير المتماثلة مؤقتة يمكن بالطبع أن تنتقل إلى ميزة الدردشة أيضا بدوره.

وخلال دردشة مع مفتاح دردشة الدائم دائما (غير المتماثلة) مشفرة، يتم إدخال مفتاح غير متماثل مؤقت مع هذه الطبقة الجديدة من التشفير من النهاية إلى النهاية هو الآن لا يزال. هذا المفتاح غير متماثل مؤقت ephemeraler مفتاح يسمى. يتم إنشاء هذا المفتاح بواسطة ميزة السرية إلى الأمام في الدردشة التي باستخدام قائمة السياق (انقر على الحق) أو زر القائمة هو مبين.

تلميح على الشاشة يشير عند الشريك دردشة في دردشة قد ولدت السرية إلى الأمام مع (سريعة الزوال) مفاتيح غير المتماثلة مؤقتة بحيث يمكنك كمستخدم تأكيد هذا في العميل الخاص بك في نافذة منبثقة. ننظر إلى الجزء السفلي من شريط الحالة بعد رمز الناشئة حديثا أسفل، انقر فوق ويمكنك تأكيد عملية سرية إلى الأمام في نافذة منبثقة تظهر. ثم، لم تعد تستخدم لل(دائم) الدردشة المفتاح، ولكن المفتاح غير المتماثلة الجديدة-مؤقت. اكتمال مفتاح دردشة دائم عمليا بواسطة مفتاح دردشة مؤقت.

إلى الأمام السرية دعوة [ تحرير ]

وهكذا، بما في ذلك الدعوة يمكن تمديدها: الجوزاء متماثل هو (إلى الأمام السرية-الدعوة) أرسل FS-الدعوة لم يتم وصفه أعلاه الدائمة (غير المتماثلة) الدردشة مفتاح أو من خلال (متناظرة) الجوزاء القائمة، ولكن من قبل زائلة، مؤقتة - وغير المتماثلة - قناة مفتاح.

خلال تعريف تسليم الجوزاء أكثر من الجوزاء متناظرة "الفوري الكمال إلى الأمام السرية" القائمة، وإيفاد الجوزاء حول مفتاح سريع الزوال، بدأت "السرية إلى الأمام" في وظيفة الدردشة باعتبارها غير المتماثلة "الفوري الكمال إلى الأمام السرية" قد يتم الإشارة إلى ، (ومع ذلك، يمكن وصف إيفاد الجوزاء على مفتاح دردشة دائم، غير المتماثلة "الفوري الكمال إلى الأمام السرية").

خلال "الدعوة إلى الأمام السرية" و "دعوة الجوزاء" هو موجود بالفعل "إلى الأمام السرية"، ومن ثم في جميع الأوقات للتجديد مفتاح نهاية إلى نهاية محددة (الفوري الكمال إلى الأمام السرية) ليست في أنواع الهواتف الأخرى إلى الأمام السرية التي تعطى سلفا، ولكن تم إنشاؤه لحظة مثالية إلى الأمام السرية هنا عن طريق مكالمة نتيجة المكالمة.

لمحة عامة عن أنواع مختلفة من استدعاء [ تحرير ]

الأساليب المذكورة (انظر. أيضا الشكل 16)، مفتاح نهاية إلى نهاية لنقل لصديقه، والنظرة العامة التالية يمكن أن تجعل، الذي يسلط الضوء على أساليب مختلفة، ولكل منها خصائص محددة لها.

لمحة عامة عن أنواع مختلفة من الاتصال مع المعايير منها:

| معيار | دعوة غير متناظرة | إلى الأمام السرية الدعوة | دعوة متناظرة | SMP-الدعوة | 2-طريقة الدعوة |

|---|---|---|---|---|---|

| TLS / SSL اتصال | نعم | نعم | نعم | نعم | نعم |

| دائم مفتاح دردشة غير المتماثلة | نعم | نعم | نعم | نعم | نعم |

| متوازن AES الجوزاء كقناة | NO | NO | نعم | NO | NO |

| AES متماثل نصف ما الجوزاء (50٪ + 50٪ AES AES) | NO | NO | NO | NO | نعم |

| سرية كلمة المرور SMP كما الجوزاء | NO | NO | NO | نعم | NO |

| Ephemerale مفتاح دردشة غير المتماثلة | NO | نعم | NO | NO | NO |

| سرية إلى الأمام كشرط مسبق | NO | نعم | نعم | NO | NO |

| لحظة مثالية إلى الأمام السرية نتيجة ل | نعم | نعم | نعم | نعم | نعم |

المعلومات الدعوة - أي مرور مشفرة من النهاية إلى النهاية - يمكن بالطبع يدويا، ض.B. ترسل تنتقل شفويا. وإذا أضفنا ما تقدم خمسة أنواع المكالمات الموجودة، وتذهب فقط في المجموع في ستة طرق مختلفة لتكون قادرة على تنفيذ المكالمة. وقد تحدث العمارة بقعة للمرة الأولى في مجموعة من التشفير من "دعوة" لنقل الكلمات والمفاهيم تمرير نهاية إلى نهاية تولى في وقت لاحق خلال هذا المصطلح على أساس.

يرجى ملاحظة التفسيرات التالية:

- كل الطرق الموضحة لديها لحظة مثالية إلى الأمام السرية (التي اعتمدها الفريق الحكومي) على الأرباح.

- فقط دعوة المتماثلة وغير المتماثلة يتطلب أي إجراء من جانب الشخص الآخر.

- والدعوة إلى الأمام السرية والدعوة المتوازن تفترض دولة القائمة السرية إلى الأمام.

- دعوة متناظرة والدعوة إلى الأمام السرية لديها طبقات ثلاثية التشفير (TLS / SSL، الدائم مفتاح دردشة، وكذلك متماثل أو غير متماثل مفتاح مؤقت، من خلالها يتم إرسال الجوزاء الجديد في ذلك الوقت).

- SMP-الدعوة و 2 في اتجاه يدعو إلى كسر الجيل AES عن طريق استبدال أجزاء من AES-عبارة أو تشكيل سلسلة كلمة مرور جديدة.

تنسيقات الرسائل مع مستويات التشفير ثم ينظر تبسيط - لأنه لا يتم تضمين التوقيعات HMACs والتجزئة - على النحو التالي:

* غير المتكافئة الدعوة: (TLS / SSL (دردشة الدائمة مفتاح ض.B. RSA (رسالة هي سلسلة AES))) * الدعوة متماثل: (TLS / SSL (AES (دردشة الدائمة مفتاح ض.B. RSA (رسالة هو سلسلة AES))) * إلى الأمام السرية الدعوة: (TLS / SSL (دردشة الدائمة مفتاح ض.B. RSA (RSA مفاتيح ephemerale (رسالة هي سلسلة AES)))) * SMP الدعوة: (TLS / SSL (دردشة الدائمة مفتاح ض.B. RSA (رسالة سلسلة، الذي يتكون من SMP))) * 2-طريقة الدعوة: (TLS / SSL (دردشة الدائمة مفتاح ض.B. RSA (ويتم تعديل رسالة إلى سلسلة الخدمات المعمارية والهندسية إلى 50٪ مع AES صديق)))

EmotiKons [ تحرير ]

يقدم Goldbug مجموعة متنوعة من مختلف المشاعر - وتسمى أيضا الوجوه الضاحكة - للدردشة (انظر الشكل 17).

لاستخدام هذا، انقر مرتين على صديق، بحيث يفتح نافذة الدردشة المنبثقة عن محادثة خاصة. الآن اذهب مع مؤشر الفأرة فوق زر إرسال. في الحوار عرض الوجوه الضاحكة تلميح الأدوات لاحق وكتابة رموز ASCI يتم عرض الرموز في الدردشة.

في علامة التبويب دردشة هو أيضا إمكانية القضاء على تمثيل رسومي من الوجوه الضاحكة في خيارات التقسيم الجانب الأيمن.

وظيفة البريد الإلكتروني [ تحرير ]

Goldbug هو عميل البريد الإلكتروني كامل المواصفات.

لا تماما - كما القائمة لتطبيقات البريد الإلكتروني عقود - هنا انه لا يزال يحتاج إلى مزيد من البرمجة من المجتمع، ولكن لا تزال تعمل بكامل طاقتها في عميل البريد الإلكتروني كامل. ميزة: يتم عرض رسائل البريد الإلكتروني القراءة والكتابة في واجهة المستخدم بشكل فعال جدا على جانب واحد أو في علامة تبويب (انظر الشكل 18.).

يستخدم من الناحية الفنية Goldbug مكتبة يبكورل ويدعم بروتوكول نقل البريد الإلكتروني POP3 و IMAP. وأخيرا، هناك وظيفة خاصة في Goldbug أنه أيضا يدعم الثالث البريد الإلكتروني P2P. هنا، يتم تخزين البريد الإلكتروني في شبكة distribuierten المشاركين وليس في مزود المركزي.

Perspektivistisch هذا هو المستقبل الذي مستخدمي الإنترنت، والإنترنت يعود أقوى الذاتي تنظيم وإعادة تجميل مع التشفير وبالفعل مع صناديق البريد الخاصة بهم الذاتي خلق مشفرة الآن لا تترسب مع الاستضافة المركزية، ولكن في الشبكة المشترك الخاصة بهم.

على النحو التالي يسمح بإنشاء ثلاث طرق لتحميل له رسائل البريد الإلكتروني، ووصف:

POP3 [ تحرير ]

بروتوكول مكتب البريد ( POP3 ) هو بروتوكول نقل التي تسمح يمكن لرسائل البريد الإلكتروني العميل اختيار من خادم البريد الإلكتروني.

POP3 يسمح القائمة، جلب وحذف رسائل البريد الإلكتروني على ملقم البريد الإلكتروني. لإرسال رسائل البريد الإلكتروني غير مكملة لPOP3 عادة بروتوكول نقل البريد البسيط (SMTP) في وخدمة العملاء تنفيذها.

وبالتالي دمج بروتوكول POP3 في جميع برامج البريد الالكتروني شعبية، بما في ذلك في Goldbug. كما - إلى جانب IMAP - تم إعدادها، ومتابعة وفي وصف نافذة Poptastic ناقش بالإضافة إلى أدناه (انظر الشكل 19.).

IMAP [ تحرير ]

بروتوكول الوصول إلى الرسائل عبر إنترنت ( IMAP صمم) في 1980s مع ظهور الحواسيب الشخصية، حل لتخزين رسائل البريد الإلكتروني إلى أجهزة الكمبيوتر العميلة الفردية في التواصل الإلكتروني.

و(PC) عملاء الوصول إلى الإنترنت بدلا من ذلك على الملقمات على المعلومات الواردة وإذا نسخ اللازمة. في حين أن المستخدم قد فقدت POP3 جميع رسائل البريد الإلكتروني بعد خسارته الكمبيوتر، يقدم عميل البريد لطلبات IMAP إلى الخادم إلا بعد المعلومات الحالية اللازمة كنسخة. إذا كان المستخدم يرغب ل.انظر على سبيل المثال محتوى مجلد مدخلاته، يقوم العميل بإحضار النسخة الحالية من قائمة الرسائل من خادم. إذا تم عرض محتويات البريد، يتم تحميلها من الخادم كنسخة. تتم لأن جميع البيانات لا يزال على الخادم، التخزين المحلي لذلك من البيانات غير الضرورية القدرات وتعزيز مثل تصفح الرسائل أيضا على جانب الملقم. وهذا هو أيضا النسخ الاحتياطي المحلي من البيانات - التي يتم إزالتها من خادم - بقدر مستحيل عادة لا تتجه التي IMAP تكوين افتراضيا. في نفس الوقت في رسائل البريد الإلكتروني غير مشفرة، ومسألة السرية والأمن للبيانات التي تم الاستعانة بمصادر خارجية لIMAP خوادم إلى الواجهة. هذا يثير التساؤل حول ما إذا كان المستلم لسيادة البريد الإلكتروني نفسه على سرية البريد الإلكتروني، و z.B. لديه الحق في إظهار هذا إلى أي شخص أو حذف سرا، أو ما إذا كان ينبغي أن تحصل فقط على نسخة منه، "حق عرض" منصبه.

وفيما يتعلق بنتائج 2013 - أفضل لتشفير رسائل البريد الإلكتروني بشكل أساسي - يجب تقييم IMAP حرج ولا سيما في ضوء ذلك: لم يتم تخزين رسائل البريد الإلكتروني في IMAP كما هو الحال مع POP3 في عميل البريد على جهاز المستخدم ولكن البيانات الشخصية مشفرة لا تزال على خادم موفر الخدمة. ومن هنا والآن تستخدم على نطاق واسع كان IMAP الغيمة اخترع بالفعل في 80s في البريد الإلكتروني. POP3 يسمح أكثر على Premis -Handling تخزين رسائل البريد الإلكتروني على الجهاز المحلي.

يدعم Goldbug هذا المعيار وكذلك POP3 ويجعل من الممكن لتلقي رسائل النص العادي عبر IMAP وإرسالها. على النحو التالي يمكن إدخالها في Goldbug إعدادات حساب البريد الإلكتروني الخاص بك.

وصف تفصيلي للخيارات إعداد POP3 / IMAP:

القائمة "عرض / عرض" الرئيسي Goldbug الرسل هي عنوان البريد الإلكتروني الخاص وPOP-3 أو بيرس خادم IMAP. هذه هي نفس التفاصيل التي أيضا ض.يتم إدخال B. ثندربيرد عميل البريد الإلكتروني أو Outlook، على سبيل المثال:

* Incomming الخادم: pop.gmail.com * ميناء: 995 * TLS * اسم المستخدم: * كلمة المرور mygmailname@gmail.com: ********

* المنتهية ولايته الخادم: smtp.gmail.com ميناء *: 587 * TLS * اسم المستخدم: * كلمة المرور mygmailname@gmail.com: ********

يرجى الضغط على التوالي على زر الاختبار للتأكد من وظائف إدخالات خادم. ثم حفظ الإعدادات باستخدام زر "موافق". (إذا تم استخدامه في قائمة التحديد بدلا من POP3 أو IMAP، القيمة "معاقين"، البرنامج لا يرسل رسائل البريد الإلكتروني المشفرة أكثر من ذلك: يتم تبديل وظيفة البريد الإلكتروني بشكل كامل. وهذا هو ربما مثيرة للاهتمام بالنسبة للأشخاص الذين يرغبون في الدردشة حول الملقم POP3 / IMAP مع وظيفة هو موضح أدناه تسمح Poptastic).

بعد الاعتبارات الأمنية يجب أن ترسل رسائل البريد الإلكتروني الخاصة بك دائما تحميل المساواة من الخادم إلى جهازك وحذفها من الخادم. وهكذا بكثير لاستخدام POP3 بدلا من IMAP يبدو أن الكلام بسبب IMAP وأكثر توجها نحو الإبقاء على البريد الإلكتروني على الخادم.

عموما بالتالي لا تشمل رسائل البريد الإلكتروني في ضوء ذلك إلى ملقم بعيد، وليس في سحابة، وليس في خدمة ويب يستند إلى مستعرض - لكنها تنتمي إلى الجهاز يتم تخزين - أو أنها مشفرة. مثيرة للاهتمام لذلك سيكون القدرة على تشفير رسائل البريد الإلكتروني في Goldbug باستخدام POP3 أو IMAP لإرسال.

P2P البريد الإلكتروني: دون الاحتفاظ بالبيانات [ تحرير ]

وفيما يتعلق التشفير وقد تبين أن وظيفة البريد الإلكتروني إلى مفتاح التشفير أخرى تستخدم باعتبارها ميزة الدردشة. لذلك حتى تتمكن من إضافة صديق للدردشة، ولكن حرمانه من البريد الإلكتروني، أو العكس بالعكس. فمن المنطقي، ومع ذلك، فإنه دائما auszukopieren جميع مفاتيح ككل، ثم لديك صديق لديك في كل وظائف الحاضر (لا يزال ذلك حتى مفتاح URL ومفتاح رشيد - وظيفتين التي سيتم وصفها لاحقا).

وبطبيعة الحال، ونقل رئيسي لوظيفة البريد الإلكتروني، والسلامة من Repleos يمكن استخدامها مرة أخرى، إذا كنت لا تريد أن تكشف للجمهور الخاصة بهم مفتاح البريد الإلكتروني العام.

بغض النظر عن طريقة البريد الإلكتروني اخترت سواء POP3، IMAP، أو P2P، رسائل البريد الإلكتروني الصادرة في Goldbug مشفرة دائما، وهناك استثناء واحد فقط، وهذا هو، إذا كنت لا كتابة مفتاح أو Repleo في المفتاح TAB إضافة ولكن اختيار: إضافة عنوان البريد الإلكتروني الكتابة. ثم، نص برنامج البريد الإلكتروني غير مشفرة من @ البريد الأليكتروني لإرسال @ البريد الأليكتروني.

ملاحظة: كل من يدخل المفتاح Poptastic، يرى أيضا عنوان البريد الإلكتروني @ في قائمة الأسماء للبريد الإلكتروني، انها ليست سوى خلفية ملونة وأيضا لديه رمز القفل، وهذا هو عناوين البريد الإلكتروني Poptastic كما مشفرة عبر البريد الالكتروني فقط. وأخيرا في Poptastic يتم إدخال المفتاح وليس عنوان البريد الإلكتروني @. فقط رسائل البريد الإلكتروني إلى عناوين البريد الإلكتروني @ ان لم يكن لديك رمز القفل، تبقى غير مشفرة.

لذلك اثنين من المستخدمين Goldbug يمكن مع normalmail مثل.B. عن مزودي خدمات البريد الإلكتروني كبير مثل يمايل، و Gmail، GMX، توقعات الخ مشفرة رسائل البريد الإلكتروني دون مزيد من تبادل المعرفة التقنية على مفتاح Poptastic، الذي شرحه أدناه. هذا هو حتى الآن مريح جدا، من أنه يكفي لتغيير مفتاح البريد الإلكتروني مرة واحدة. حتى انها ليست كل بريد واحد ما كتبته ثم لتشفير كل جديد. كل @ مزود البريد الأليكتروني يمكن الآن استبعاد من فحص رسائل البريد الإلكتروني من قبلك منهم ببساطة zusendest مشفرة النص المشفر. ما هو مطلوب فقط هو التشاور مع صديقك أن هذا يستخدم كما Goldbug كعميل البريد الإلكتروني، لتبادل المفاتيح الخاصة بهم.

ويمكن أيضا مرفقات البريد الإلكتروني يتم إلحاق عبر البريد الإلكتروني إلى ملف وبغض النظر عن الطريقة التي البريد الإلكتروني يتم اختيار مشفرة تلقائيا.

بالإضافة إلى تشفير رسائل البريد الإلكتروني التي هي في كثير من البلدان الاستمرار في ما وراء البيانات المخزنة، لذلك عندما وعدد المرات التي جلب الرسائل من صندوق البريد الخاص بك. هنا هو واحد طريقة أكثر من رسائل البريد الإلكتروني P2P ومثيرة للاهتمام: Goldbug كما يسمح لتخزين رسائل البريد الإلكتروني في شبكة المشترك أو على ملقم وانشاء صناديق البريد الخاصة بهم اللامركزية، والتي علاوة على ذلك أيضا حصرا وتلقائيا معيار تشفير التعامل مع رسائل البريد الإلكتروني.

هكذا يشمل عميل البريد الإلكتروني أيضا عنصر الند للند القائم، أي يتم إرسال رسائل البريد الإلكتروني عبر الشبكة للاتصالات مشفرة والمخبأة في العقد من الأصدقاء. وتقدم هذه الشبكة من قبل هيكل متكامل من نواة على الفور. ميزة البريد الإلكتروني P2P هي أن علبة البريد الإلكتروني ليس في وسط المستضيف ومقدمي العام من البريد الإلكتروني، ولكن في شبكة لا مركزية من الأصدقاء وإنشاء خدمة.

مع Goldbug الجميع قادر على مباشرة لأصدقائه بتشكيل لصندوق بريدك الإلكتروني. لا يمكن لأحد ثم تسجيل-يمكن ومتى وكيف في كثير من الأحيان كنت جلب رسائل البريد الإلكتروني الخاص بك. يساهم بروتوكول صدى أيضا إلى حقيقة أن لا يكاد بيانات التعريف تطبيق وتكشف عن الذين تمت قراءة البريد الإلكتروني والذي (كما هو الحال في افتتاح رسائل مشفرة لمن تخزين البريد الإلكتروني فقط على جهازك وكل أي رسالة ل يرسل لكل منهما).

كيف حالك، وإنشاء صندوق لأصدقائك، والتي تبين المقطع التالي:

مجموعة C / O والبريد الإلكتروني المؤسسات [ تحرير ]

والشيء المثير للاهتمام حول وظيفة البريد الإلكتروني Goldbug - وهنا يختلف عن تطبيقات أخرى البريد الإلكتروني ربما P2P - هو أنه من الممكن أن ترسل البريد الإلكتروني أيضا للأصدقاء الذين هم حاليا.

لهذا الغرض هناك طريقتين مختلفتين:

يهمني من طريقة (ج / س) [ تحرير ]

أسلوب واحد هو أن، صديق مشترك ثالث يستخدم لتخزين رسائل البريد الإلكتروني هناك بين. إذا أليس وبوب تعيين بحيث يصل إلى خدمة الدردشة على شبكة الإنترنت على خادم الويب الخاص بك، وحلت محل كل ثلاثة مفاتيح الخاص بك، وخادم الويب أعمال مثل صندوق البريد الإلكتروني، كما نعرفها من POP3 أو IMAP قبل.

في الأساس، ومع ذلك، رسائل البريد الإلكتروني لا تحتاج إلى خادم مركزي، ويمكن أيضا أن يكون صديق ثالث أو صغيرة التوت Pi- تكون أجهزة الكمبيوتر المنزلية، والتي لا تزال مستمرة عبر الإنترنت. وبالتالي فإنه من المنطقي أن يكون أكثر من صديق واحد في قائمته وشبكة أصدقاء المشترك مع الأصدقاء الآخرين الذين يمكن أن تكون بمثابة منطقة عازلة. حيث يتم تشفير كافة رسائل البريد الإلكتروني، يمكن للأصدقاء الذين توفير وظيفة مخبأ أن بريدك الإلكتروني لا يقرأ.

هذه الرعاية من تفعيل (ج / س) ميزة التخزين المؤقت، له في علامة التبويب الفرعية "إعدادات البريد الإلكتروني" يكون الاختيار مربع "الرعاية من" تنشيط عندما صديق ثالث اثنين من أصدقاء آخرين التخزين المؤقت لل تسمح رسائل البريد الإلكتروني في عملائهم وتناسبها سواء في قائمة الاتصال البريد الإلكتروني.

لديك خيار ما إذا كانت رسائل البريد الالكتروني موثقا أو غير موثقة، لذلك المشفرة فقط مع GoldBugauch في البريد الإلكتروني P2P دون دليل على أن مفتاح ينتمي أيضا لك، وترسل.

الأسلوب الثاني هو انشاء مؤسسة البريد الإلكتروني الافتراضية.

الظاهري البريد الإلكتروني مؤسسة ( "Vemi") - طريقة [ تحرير ]

لهذا الغرض، من الضروري أيضا تفعيل المذكورة أعلاه، فإن وظيفة C / O مع تحديد خانة الاختيار. ثم يمكنك إنشاء مؤسسة البريد الإلكتروني الافتراضية. للمدخلات bzw- الحقول تعريف "الاسم" و "عنوان" المؤسسة عليك أن تكون خالية بشكل خلاق وتحديد أي أسماء. ثم لا يزال مفتاح البريد الإلكتروني العام من الأصدقاء الذين ترغب في حفظ في مؤسستك، einzukopieren في عقدة الخاص بك.

وأخيرا، يمكنك بعد ذلك وبالتالي تنتج المغناطيسي URI الارتباط (معيار وما هو عليه، انظر. أيضا أدناه في "ستار شعاع") المطبوعة وتكوين صداقات المتاحة التي توفر بين في علبة البريد ثم. وبالإضافة إلى ذلك، ينبغي للعقدة، الذي ينص على مؤسسة البريد الإلكتروني، دائما إضافة عنوان بريد إلكتروني عام الشخص الأساسي الذي هو لحفظ.