Goldbug

URL: https://de.wikibooks.org/wiki/Goldbug

Ce livre est sur l'étagère ordinateur .

Manuel de l'utilisateur allemand

sécurisé client e-mail et d'un programme de messagerie instantanée multi-Goldbug cryptage

Figure 1: Goldbug logo

Goldbug - sécurisé client de messagerie et de messagerie instantanée avec Multi-cryptage

Ce texte et ses images sont open source et peut être utilisé par toute personne libre de droits d'auteur, modifier ou de publier.

En Janvier 15/2016 de Scott Edwards (éditeur) et d'autres auteurs de Wikipedia.

Quelle est Goldbug? [ Modifier ]

Goldbug est un client e-mail codable et messagerie instantanée sécurisée. L'utilisation de Goldbug (GB) , vous pouvez être relativement sûr que personne indésirable troisième entendre vos conversations ou peut ouvrir des e-mails ou les transferts de fichiers. communication privée d'utilisateur à utilisateur est de rester dans l'espace privé protégé. Pour Goldbug utilise forte multi-cryptage, également cryptage hybride appelé, avec différents niveaux de la technologie de cryptage moderne des bibliothèques de cryptage établis - comme libgcrypt (connu du standard OpenPGP ) et OpenSSL .

Par exemple, ce qui, pour le moment 10 clés publiques / privées sont générées pour le chiffrement et les signatures - sur la base des algorithmes de chiffrement RSA , ou éventuellement ElGamal et NTRU . En outre, l'application offre également e-mail décentralisé et crypté et également décentralisée chat en groupe public sur le style de l'IRC. Enfin, la fonction de mettre en œuvre une recherche URL Web dans un réseau dezentalen compose.

Lorsque e-mail est IMAP , POP3 et troisièmement, P2P Email être utilisé - Goldbug est donc aussi un client de messagerie normale pleinement opérationnel. Immédiatement emails cryptés sont envoyés, il est nécessaire que le site distant utilise ce client. Ceci présente l'avantage que la clé de cryptage doit être modifiée qu'une seule fois, mais il n'a plus besoin d'être appliqué à chaque message individuel.

Comme dans tous les programmes de nouvelles et les fichiers peuvent être partagés et envoyés. Frais de port est toujours crypté à l'aide sé. Avec le "Rosetta CryptoPad" et le "File Encryptor" Vous pouvez aussi le texte et / ou des fichiers encore aussi solidement crypter ou reconvertir. Les outils sont donc disponibles pour d'autres voies de transmission.

Avec toutes ses commodités Goldbug est donc un soi-disant. "Suite de Communication" - un programme avec de nombreuses fonctions de communication sécurisé.

contenu

- 1 Quelle est Goldbug?

- chiffrement 2: Goldbug a des alternatives à RSA

- 3 Quel est le protocole ECHO?

- 4 Mettre en place une première configuration

- 5 La fonction de chat

- Ajouter 5.1 ami en échangeant et en insérant la clé

- 5.2 commencer un chat sécurisé premier

- 5.3 dispositif de sécurité supplémentaires: MELODICA: Appel à Gemini (Instant Perfect Forward Secrecy, IPFS)

- 5.4 dispositif de sécurité supplémentaires: Protocole millionnaire socialiste

- 5.5 dispositif de sécurité supplémentaires: Forward Secrecy (asymétrique)

- 5.6 Vue d'ensemble des différents types de Calling

- 5.7 EmotiKons

- 6 La fonction e-mail

- 7 chat en groupe sur le style de l'IRC

- 8 FileSharing: avec Starbeam

- 9 web moteur de recherche avec la base de données d'URL

- Jusqu'à 10 Discuter / serveur E-mail

- 11 Outils

- 12 Liste des critères possibles pour d'autres évaluations

- 13 Le cryptage numérique de vos communications privées dans le cadre de ...

- 13.1 Principes de la protection des discours privé, de la communication et de la vie: Déclaration universelle des droits de l'homme, 1948 (article 12).

- 13.2 Pacte international relatif aux droits civils et politiques, 1966 (Art. 17)

- 13.3 Convention européenne des droits de l'homme, 1950 (art. 8)

- 13.4 Charte des droits fondamentaux de l'Union européenne, 2000 (art. 7, 8)

- 13,5 Loi fondamentale par exemple pour la République fédérale d'Allemagne, 1949 (art. 2 al. 1 i.V. m. Art. 1, par. 1)

- 13.6 Art. 10 - secret de la correspondance, des postes et télécommunications

- 13.7 § 206 - violation du secret postal ou de télécommunications

- 13,8 États-Unis Constitution: Perquisition et saisie (Attente de la vie privée, la Cour suprême des États-Unis)

- 14 Histoire de la presse

- 15 site

- 16 code source ouvert

- répertoire 17 de la police

Pourquoi est-il important que vous cryptez votre communication? [ Modifier ]

Actuellement, presque tous les accès wifi à Internet sans fil est protégé par un mot de passe (activités de radio libres essaient juste de rouvrir cette surréglementation nouveau par mot de passe et le libre accès de compte à Internet - semblable à l'exigence du Parti Pirate par Voyage de billet de train-moins. Mais ce qui, dans ce domaine au cours réglementé est (accès wifi uniquement avec mot de passe) est dans le chiffrement sous-représentées (E-mail uniquement avec cryptage)).

Néanmoins, dans quelques années être simple SMS ou des e-mails à vos amis (ci-après destinés toujours w / m) pour être cryptées sur Internet ainsi - doit être.

Ce ne sont pas une question de savoir si l'on a quelque chose à cacher ou non, il y a la question de savoir si nous nous contrôler notre communication - ou elle est contrôlée par d'autres tiers.

Il est finalement une question de l'attaque de la pensée libre et une question de l'annulation de l'adoption d'une présomption d'innocence ( "Le bénéfice du doute" - si chaque citoyen jamais à quai appartient!).

La démocratie exige une réflexion et la discussion des alternatives dans le secteur privé ainsi que dans le transport.

Protégez vos communications et les transmissions de données sur Internet, comme vous le feriez protéger leurs petits contre inconnu et vos proches ou un oiseau-mère: Même la défense de votre vie privée et les droits humains en utilisant les fonctions modernes de cryptage.

multi-cryptage fort (soi-disant "cryptage hybride») assure donc en fin de compte les déclarations des droits de l'homme dans leur grande konstituiertem Konsus et est une auto-défense numérique, devrait apprendre et à utiliser chacun.

Le Goldbug Messenger essaie d'être un outil facile à utiliser pour cette réclamation. De même, la tendance en matière de sécurité dans l'automobile au chiffrement des messages électroniques se développera: on est tout d'abord soulevé la voiture sans ceinture de sécurité, nous conduisons aujourd'hui, mais avec des ceintures de sécurité et les coussins gonflables ou troisième supplémentaire pour les systèmes d'information électroniques de sécurité supplémentaires.

L'email de texte clair non chiffré ou un message de chat avait donc devenue obsolète après qu'il fut découvert en 2013 que les e-mails privés dans une large mesure par de nombreuses parties intéressées sont sur écoute et systématiquement collectées, stockées et analysées.

La signature du logo Goldbug est écrit dans la police "Neuland" - une police, qui en 1923 par le calligraphe Rudolf Koch a été développé. Le logo lettrage est depuis la première, la sortie simultanée des bogues d'or en 2013, fait intéressant, une allusion à l'ensemble de l'année 2013, où la chancelière allemande Angela Merkel - dans le cadre de la surveillance et de l'espionnage en 2013 et l'écoute de leur téléphone - dans une conversation avec le président américain Barack Obama a inventé cette phrase: "l'Internet est pour nous tous un nouveau territoire.» - Combien de temps cryptage pour les générations suivantes d'étudiants ou territoire un dans la lettre reste science secrète, décident les enseignants et les étudiants, mais en tout cas vous êtes un lecteur de ce livre avec vos amis.

Comment [vient le nom "Goldbug»? Modifier ]

Le Scarabée d'or ( " Le Scarabée d'or ») est une nouvelle de Edgar Allan Poe : L'intrigue est sur William LeGrand, qui a récemment découvert une coccinelle de couleur or.

Son copain, Jupiter, attend maintenant que LeGrand évoluera dans sa quête de la connaissance, de la richesse et de la sagesse, après qu'il a été avec le Scarabée d'or en contact - et donc va à un autre ami de Legrand, un nom pas nommé narrateur qui accepte de rendre visite à son vieil ami à nouveau. Après LeGrand trouve alors un message secret et cela a été décrypter avec succès, démarrer les trois une aventure en équipe.

Le Scarabée d'or - l'un des rares morceaux dans la littérature - passphrases intégré comme un élément de l'histoire. Poe était donc la popularité des textes de chiffrement avance sur son temps quand il "Le Scarabée d'or», écrit en 1843, dans laquelle le succès de l'histoire de.B. tourné autour d'un tel cryptogramme et métaphoriquement à la recherche de la réalisation de la pierre philosophale.

Le Scarabée d'or était une histoire largement lu, extrêmement populaire et par les lettrés les œuvres les plus étudiés de Poe cours de sa vie. Ses idées ont permis que l'écriture de textes cryptés et soi-disant cryptogrammes continuer à faire connaître (voir. Aussi eng. Wikipedia).

Plus de 170 ans plus tard, le cryptage a plus de poids que jamais. Cryptage devrait être une norme, si nous envoyons des communications sur l'Internet non sécurisée - une raison suffisante, donc, avec le nom de l'application de se rappeler les origines de la lettre cryptée.

Cryptage: Goldbug a des alternatives à RSA [ Modifier ]

Le chiffrement est seulement aussi bon que les calculs mathématiques ne peuvent pas être calculés par l'automatisation des ordinateurs comme une traînée de poudre. Par conséquent, mathématiquement la factorisation utilisée car elle exige des années de calcul part de l'effort.

Néanmoins, le chiffrement est incassable, ainsi que les procédures et les bibliothèques doit également être bien appliqué, de sorte qu'ils sont sûrs. RSA est versé aujourd'hui comme une norme de cryptage ne knackbarer essentielle, souvent d'une enquête et - si la poursuite du développement de l'ordinateur rapide peut apporter un avenir différent.

Goldbug Messenger a donc en outre différentes alternatives à RSA installés - si cette norme de l'algorithme de chiffrement fois insécurité serait (z.B. par Quantum Computer). Jusqu'à présent, mais applique RSA (du moins en correspondance avec une grande taille de la clé. 3072 octets) continuent d'être en sécurité. Outre RSA Goldbug a mis en œuvre des algorithmes de chiffrement ElGamal et NTRU, McEliece est également à l'ordre du jour de la mise en œuvre. Les deux derniers sont également considérés comme l'informatique quantique résistant.

Goldbug utilise des bibliothèques de libgcrypt et libntru pour la génération de paires de clés privées et publiques à long terme. Actuellement, l'application génère dix paires de clés lors de l'initialisation. la génération de clé est facultatif. exige par conséquent Goldbug absolument aucune infrastructure à clé publique.

La méthode a également disponible en option de cryptage est une vaste sélection de signature: DSA, ECDSA, eddsa, ElGamal et RSA (voir Figure 2.). signifie la signature que la clé de maquillage est signé à nouveau avec une clé pour le cryptage pour être en mesure de prouver qu'un message aussi d'un abonné particulier est.

Les régimes OAEP et PSS sont utilisés avec le cryptage RSA et RSA signature.

Bien sûr, chaque utilisateur peut mettre en Goldbug sa taille clé individuelle, la " Cipher ", la " hashType " plus loin " nombre d'itérations ", et le sel de longueur cryptographique ( "Longueur de sel") - il est pour la création de la clé et de la chiffrement des paramètres souvent typiques. L'avantage est que l'utilisateur peut définir ce individuellement pour eux-mêmes. Autres applications - applications même source ouvert - permettent à l'utilisateur guère de déterminer ces valeurs critiques pour la méthode de chiffrement lui-même.

Goldbug Chiffrement est conçu de telle sorte que tout utilisateur peut communiquer avec chaque utilisateur, quel que soit l'algorithme de chiffrement, un utilisateur a sélectionné. les une des clés ElGamal choisis Qui a choisi une clé RSA, afin que vous puissiez discuter avec un utilisateur et e-mail,: la communication entre les nœuds avec différents types de clés sont ainsi bien définie lorsque les versions courantes noeud de bibliothèques libgcrypt et libntru utilisent a. En effet, chacun de chaque algorithme prend en charge et la bibliothèque prend en charge. La seule exigence est que les utilisateurs utilisent la même version de la bibliothèque ou par Goldbug. Si vous voulez tester le programme avec un ami qui utilise le plus la version la plus récente.

clés privées non NTRU sont évaluées pour la précision de la fonction de gcry_pk_testkey (). La clé publique doit répondre à certains critères de base, tels que l'inclusion de l'identificateur de clé publique.

RSA, ElGamal et NTRU rapport [ modifier ]

NTRU est une méthode de chiffrement asymétrique qui a été développé en 1996 par les mathématiciens Jeffrey Hoff pierre, Jill Pipher et Joseph Silverman. Il est vaguement basé sur les questions de la grille qui sont applicables aux ordinateurs quantiques ne pas craquer. Cependant ntruencrypt a pas d'études approfondies que des méthodes plus conventionnelles (par ex.Comme RSA). Ntruencrypt est par P1363.1 IEEE normalisés (cf .. ntruencrypt et NTRU ).

RSA (selon les personnes Rivest, Shamir et Adleman) est un procédé cryptographique asymétrique qui peut être utilisé pour le chiffrement et la signature numérique. Il utilise une paire de clés constituée d'une clé privée est utilisée pour déchiffrer ou signer des données et une clé publique pour crypter avec laquelle ou signatures vérifiées. La clé privée est gardée secrète et ne peut être calculée avec une très haute effort de la clé publique (voir. RSA cryptosystème (de) et système de chiffrement RSA (s) ).

La méthode de chiffrement ElGamal ou ElGamal cryptosystème est un système développé par cryptologues Taher ElGamal en 1985. méthode de cryptage à clé publique, qui est basé sur l'idée de l'échange de clés Diffie-Hellman. La méthode de chiffrement ElGamal repose, ainsi que le protocole de Diffie-Hellman, sur les opérations dans un groupe cyclique d'ordre fini. La méthode de chiffrement ElGamal est prouvable IND-CPA sécuriser en supposant que l'hypothèse décisionnel Diffie-Hellman est pas anodin dans le groupe sous-jacent. Liée à des méthodes de cryptage décrits ici (mais pas identique à ce) est le schéma de signature ElGamal (la méthode de signature ElGamal est en Goldbug pas encore mis en œuvre). ElGamal est pas soumis à brevet (cf .. chiffrement ElGamal et chiffrement ElGamal ).

Application de chiffrement par bloc Modes [ modifier ]

Goldbug utilise CBC avec CTS pour assurer la confidentialité. Le mécanisme de chiffrement de fichiers prend en charge l' Galois / Counter Mode (GCM) algorithme sans la propriété d'authenticité qui est fourni par l'algorithme disponible. Pour offrir l'authenticité, l'application utilise la méthode du «premier-crypter puis-MAC" ( Crypter-then-MAC , ETM). La documentation sur le code source à la section du conteneur chiffré et authentifié fournit d'autres détails techniques.

système de cryptage hybride [ Edit ]

Goldbug mis en œuvre un système hybride pour l'authenticité et la confidentialité. Une partie du système génère les clés d'authentification et de cryptage pour chaque message. Ces deux touches sont utilisées pour l'authentification et l'encapsulation des données (du message). Les deux clés sont ensuite encapsulés via la partie clé publique du système. La demande concerne également un mécanisme de distribution de clés de session pour cette encapsulation (ou Le chiffrement du message). Encore une fois, la clé peut être encapsulé dans le système et le transfert de clé publique: un mécanisme supplémentaire permet la distribution de la clé de session sur la clé privée prédéterminée. Les signatures numériques peuvent être appliqués de manière sélective aux données.

A titre d'exemple, comme ce format le cryptage des messages sont les suivants:

ÉPUBLIQUE clé (chiffrement || Hash Key) || EEncryption Key (Data) || HHash Key (EEncryption Key (données)).

Qui traite d'abord avec le cryptage, par exemple ci-dessus est l'encapsulation d'un premier exemple, afin d'en apprendre plus largement et comprendre les méthodes - (. Voir MAC) dans tous les cas, vous pouvez voir comment la clé de cryptage, ni la clé de hachage est achevé et les données dans les différents niveaux de cryptage sont intégrés.

L'authentification de la clé privée et le mécanisme de chiffrement est identique au processus, comme il est discuté dans la documentation avec le texte source dans la section qui décrit le conteneur chiffré et authentifié passe techniquement.

chiffrement symétrique AES [ Modifier ]

chiffrement symétrique est AES utilisé - un mot de passe de 32 caractères qui est généré par des processus aléatoires. Depuis tous les caractères et les caractères spéciaux sont utilisés dans la production, l'ensemble d'opportunité est juste assez grand qui ne peut même pas essayer toutes les variantes des machines rapides en peu de temps. Bien que le cryptage asymétrique utilise une paire de clés publique et privée, il est le chiffrement symétrique, un mot de passe secret doit connaître les deux parties (donc appelé symétrique ou est-ce pour Goldbug plus tard dans la fonction Gemini (de «jumeau» du grec dérivée) abordés: les deux parties doivent échanger le mot de passe secret et savent).

Goldbug utilise deux normes: clés asymétriques sont envoyés connexions cryptées par SSL / TLS, mais aussi un message crypté asymétriquement peuvent être en outre protégés par un chiffrement symétrique. Puis Goldbug utilise même trois niveaux de cryptage, comme dans cet exemple, l'encapsulation à nouveau (simplifiée car aucune HASH / MAC ou Signature représenté) représente:

RSA SSL (AES (ElGamal (message)))

Traduction de cette formule: Tout d'abord, le texte du message est crypté avec la clé public (asymétrique) de votre ami sur l'algorithme ElGamal, puis le texte chiffré à nouveau avec un algorithme AES (symétriquement) est cryptée et cette capsule est ensuite à travers le SSL existant / TLS envoyé (en utilisant RSA) connexion cryptée à l'ami sur le voyage dans l'écho de réseau p2p.

Il est également possible que la phrase secrète symétrique (AES) à l'autre partie pour parler de la (SSL / TLS) chiffrement asymétrique établie. Le mot de passe peut être généré ou créé manuellement comme nous plus tard dans Gemini automatiquement ou appel de fonction verra encore plus loin. Il n'y a guère d'autre - également open source - les applications qui permettent à un (continue) de bout en bout d'un participant à un autre participant de cryptage, dans laquelle l'utilisateur mot de passe (par exemple.B. peut définir une chaîne AES) manuellement.

Un chiffrement (symétrique) de bout en bout est à différencier du chiffrement point à point. Par conséquent, même comme le mot «intégré» de bout en bout le cryptage ajouté (meilleure chiffrement symétrique toujours cohérente de bout en bout) - car il est tout au sujet, que seul le participant Alice et les participants Bob le mot de passe secret savoir. Un chiffrement point à point serait où Alice au serveur et le serveur à Bob établit la connexion. Il se peut que le serveur peut lire le message, elle décompresse et le dos des enveloppes, surtout si une clé asymétrique entre les participants et le point situé sur le serveur central.

Goldbug offre chiffrement symétrique continue de bout en bout, qui peut non seulement être défini manuellement, mais avec une automatisation et instantanée, à tout moment peut être renouvelé.

Quel est le protocole ECHO? [ Modifier ]

Avec le protocole ECHO est - tout simplement mis - signifiait que

d'une part la transmission de chaque message est crypté ...

Par exemple: SSL (AES (RSA * (message))) *) à la place du RSA peut être utilisé comme ElGamal ou NTRU,

... Et d'autre part dans le réseau ECHO chaque noeud de connexion envoie un message pour tous les voisins connectés. Point. Aussi simple que le monde.

Il est basé sur la soi-disant " étude du petit monde ": Tout le monde peut atteindre tous les sept angles, dans un peer-to-peer, ou un ami à ami réseau en quelque sorte - ou tout simplement en utilisant un installé entre amis partagé ECHO serveur de chat diffuser des nouvelles.

Le mode de "Half ECHO" envoie un message comme un saut unique, dhzB. de Bob à Alice. Alice envoie le message alors plus (comme on le fait en pleine ECHO la norme).

Outre pleine ECHO, ECHO Halben il troisièmement Adaptive ECHO (AE). Voici le message est envoyé uniquement à des voisins ou des amis s'ils savent un jeton cryptographique, ont ainsi pu être sauvées. Qui ne connaît pas le jeton, à laquelle le message n'a pas été transmis.

Enfin, l'ECHO sait comptes encore ECHO. Une sorte de pare-feu. Cela peut être assuré que seuls les amis qui connaissent l'accès au compte, peuvent se connecter. Ainsi, un web-de-trust sont créés, à savoir un réseau exclusivement entre amis. Il ne repose pas sur la clé utilisée pour le chiffrement, mais est indépendante. que On n'a même pas associer avec votre adresse IP ou même annoncer le réseau de votre clé publique.

Fondamentalement, chaque nœud envoie le ECHO le message à chaque noeud: Si vous devriez donc recevoir un message d'un second temps, il est comparé rejeté dans une mémoire temporaire (en utilisant la valeur de hachage pour ce message) et éventuellement au Bekanntsein de tables de hachage ( " congestion Control ").

Une petite analogie: La cryptographie du protocole d'écho peut être comparée à la donner et prendre des œufs surprises. Bob est une surprise à Alice, Alice ouvre et consommé le chocolat et rencontre la capsule plastique à l'intérieur de la Surprise et a essayé de l'ouvrir et de construire les pièces contenues d'un jouet, un Schlumpf ensemble. L'ensemble vous ne réussissez pas, mais le Schtroumpf ne pouvez pas former et donc saisit les articles en arrière dans la capsule en plastique, verser nouvelle chocolat autour de lui et passe l'œuf pour le voisin qui a également essayé un Schlumpf des parties à bricoler. Alice ne sait pas qui, la surprise et l'Schlumpf assembler avec succès, de sorte qu'ils copié (- quel miracle, Alice dispose d'une machine de copie Monoblocs -) et sont chacun une copie de * tous * vos amis sur. (Déballage, artisanat, cinéma, paquet, déballer et redonner, artisanat, cinéma, paquet, donner, et ainsi de suite .. - Du point de vue de l'représentées dans les instances de réseaux (noyau), le réseau devra Monoblocs paradis, sinon les opérations artisanales seraient de nouveau réduit avec des encombrements dans cette image. pièces d'artisanat, une fois connus ne sont pas une deuxième fois assemblé). Alice bricoler jusqu'à ce qu'ils puissent voir un Schtroumpf avec bonnet rouge, il a reçu le certain car ils figure de Grand Schtroumpf et leur message.

Enfin: vous pouvez également les messages d'application de Goldbug parasites ( "faux" de la fonction Simulacra) et les messages de communication simulés ( "Messages personnifié") émettent. Une fois que le cryptage est pas de cryptage, mais représente les caractères purs aléatoires qui sont envoyés de temps à autre, et l'autre le temps est une conversation humaine simulé caractères aléatoires juste seulement sali-dés en fonction:

- Simulacra

- Cette fonction envoie lors de l'activation de la case à cocher une "simulation" de message dans le chat du réseau Echo. Ce message "faux" est composé de chiffres purement aléatoires et le rend plus difficiles les analystes, les messages cryptés avec des messages réels et aléatoires à distinguer. Simulacres est un terme qui couvre à la fois du film " The Matrix est pas inconnu" ainsi que dans la philosophie de Baudrillard (Neos référentiel de logiciels dans son appartement est le livre Simulacres et simulation du philosophe médiatique français Jean Baudrillard, la relation de la réalité, symboles et la société a examiné).

- imitateur

- Outre faux messages aléatoires peuvent être simulés, comme si une personne réelle de temps en temps des chats et des réponses émet le programme Goldbug un chat. Ces messages sont remplis avec des données aléatoires purs, mais varient - simulés sur une vraie conversation de chat.

- Donc, l'analyse des messages peut être plus difficile si la troisième enregistreur ( "Recorder") votre toute communication entre magasin et enregistrement doit ce qui est peut accepter. Mais plus que cela: (. Voir Même l'absence de métadonnées conservation des données ) sont suspects aucune raison qu'un message a été pour vous. Qui pourrait déballer un message avec succès, ce qui ne normalement envoyer non pas comme la puissance de l'écho à nouveau. Une étiqueteuse dans les métadonnées aurait accru l'intérêt pour les messages non transmis, l'hypothèse que ce message peut être décodé avec succès par vous. Dans ce cas, il y a aussi l'option de Super Echos:

- super écho

- Cette fonction ordonne également décodé avec succès et messages ainsi lisibles nouveau emballé à tous les amis.

Super-Echo, Simulacres et l'usurpation d'identité sont donc trois options du programme qui doit rendre des attaquants plus difficile de comprendre le pour vous (et apparemment aussi pour les autres) des nouvelles intéressantes dans la pluralité de messages.

Maintenant, regardons chacun des modes d'ECHO fois plus précisément:

Plein ECHO [ Modifier ]

L'ECHO complète ( «Full ECHO») jeux basés sur l'hypothèse qu'ils seront également frappé la soi-disant "étude du petit monde»: à propos de quelques amis peuvent chacun être chacun un message. D'une certaine manière tout le monde sait l'autre sur une période maximale de sept coins. Ceci est accepté dans un réseau peer-to-peer ou un ami à ami. Par conséquent, on peut parvenir à tout moment où chaque nœud envoie un message pour tous les autres noeuds connus (voir. Figure 3).

Alternativement, vous pouvez abréger ou étayer cette allégation décentralisée par un serveur de chat à installer pour amis basé sur le noyau ECHO, de sorte que permet tous les messages cryptés, il envoyer aux participants et comme une boîte de réception e-mail peut servir.

La figure de gauche simule le message à partir d'un point de départ pour tous les nœuds du réseau envoient tous les noeuds connectés.

Fondamentalement, par conséquent, est que l'écho chaque noeud retransmet chaque message à chaque noeud. Cela semble simple remarque jetable, il est également d'une part: Le protocole ECHO est un protocole très simple, mais il a aussi d'autres implications, en disant: Il y a au ECHO aucune information et les métadonnées de routage peuvent être à peine enregistré à partir du réseau. Les nœuds transmettre le message encore plus loin, le concept de «transfert» est un terme impropre, puisque chaque nœud envoie activement à nouveau le message aux amis connectés.

Ainsi, il peut arriver qu'un message (d'une pluralité de noeuds connectés) reçoit plusieurs reprises - de telle sorte que cela ne se produise pas et est maintenu de manière efficace, le hachage du message est stocké temporairement dans un cache et peut être rejetée pour une retransmission quand il a été identifié comme un doublet , Ceci est appelé "contrôle de congestion".

Le message est en quelque sorte dans une capsule similaire à un fichier ZIP. Cette capsule est créée par le cryptage asymétrique avec la clé publique. En outre paniers est encore le hachage du message en clair. Lorsqu'un noeud tente de décoder le cryptogramme, un nouveau texte sort - qui peut être décodé soit bon ou mauvais, en disant qu'il est pour les caractères lisibles ou aléatoires humains étaient à nouveau sur le mauvais décryptage uniquement des caractères aléatoires. Ce texte résultant après la tentative de décodage est donc à nouveau haché.

Maintenant, si la valeur de hachage du message décodé est identique à la valeur de hachage du message d'origine, que l'expéditeur de la capsule avait été attaché, il est clair que le nœud de décryptage a utilisé la bonne clé et ce message en texte clair pour lui est: Le message est lisibles et apparaît dans l'interface utilisateur. tentatives de décodage infructueuses où donc la valeur de hachage entre le message original et le corps du message de la tentative de décodage ne correspondent pas, ne sont pas affichés dans l'interface utilisateur, mais restent dans le noyau du programme de transmission ultérieure aux voisins connectés.

Le nœud doit donc toutes les clés de ses amis essayer de décompresser le message et de comparer les valeurs de hachage. Est pas la même que la valeur de hachage, le noeud des composants emballés de nouveau ensemble dans une capsule et eux chaque envoie à ses amis connectés tentent alors le même.

La valeur de hachage d'un message ne peut pas être inversée, par conséquent, la valeur de hachage du message d'origine ne peut être rompu le cryptage, il exige toujours la bonne clé.

Un message qui a été extraite avec succès, ne sera plus envoyé, à moins que l'on utilise l'option de Super échos dans lequel le message avec succès décompressé être envoyé. Donc, pas celui qui enregistre les forfaits Internet peuvent identifier les messages ne sont pas envoyés.

Enfin, peut, comme décrit ci-dessus peut également envoyer de temps en faux messages de temps (les «faux messages") et également simulé nouvelles de divertissement (messages emprunt d'identité), de sorte qu'il est fait le trafic réseau Aufzeichnern difficile de comprendre le message capsule pour propre lisibilité étaient intéressants. Notez que peut supposer que toutes les données de communication sont stockées quelque part et enregistré sur l'Internet.

Puis: Cette capsule crypté est à son tour envoyé sur / un canal TLS SSL cryptée, qui est établie entre les nœuds. Ceci est, d'une connexion P2P décentralisé auto-signé, un "deux passes protocole d'authentification mutuelle". La mise en œuvre est définie précisément par SSL / TLS, que vous pouvez également désactiver: Donc, les nœuds du réseau communiquent via HTTPS ou même HTTP. Quoi qu'il en soit, bien sûr, la transmission est sensible si l'on utilise le cryptage multiple. Par conséquent, vous devez toujours construire à ses amis une connexion HTTPS et envoyer sur ce canal chiffré ses capsules cryptés dans lequel le message est en attente, embrassé éveillé par la clé à droite et à convertir (par la méthode de comparaison de hachage) en texte brut lisible.

- Sender A haché son origine à un hachage 123456789 crypte le texte et les blocs de texte crypto et hachage du message d'origine dans la capsule (avant qu'il ne frappe utilise AES et se termine par un / une connexion SSL TLS out).

- Récepteur 1 convertit le texte chiffré reçu de la capsule à un (supposé) Texte brut, mais cela a le hachage 987654321 et ne correspond pas à la valeur de hachage d'origine fourni des 123456789. Ceci est répété toutes les touches disponibles pour tous les amis du destinataire 1, puisque tous comparaisons hachage, cependant, ont été infructueuses, il saisit à nouveau le message et l'envoie sur. Le message est évidemment pas pour lui ou un de ses amis.

- Récepteur 2 maintenant converti que le texte chiffré obtenu à une (supposée) du texte brut, ce qui a pour hachage 123456789 et est donc identique à la valeur de hachage d'origine fourni de 123456789, le décodage était évidemment succès et donc le message sur l'écran du récepteur ( et si super-écho est sélectionné, également ré-enveloppé et envoyé sur).

Personne dans le réseau peut voir ce message que vous pourriez réussir dans le déballage, car tout se passe sur votre machine locale.

Demi ECHO [ Modifier ]

La moitié des ECHO ( "Half ECHO") Mode envoie votre message à un seul hop au noeud suivant, z.B. de Bob à Alice. Alice alors ne pas envoyer le message plus loin sur le chemin de leurs amis connectés (comme il est habituel pour l'ECHO complète). Le mode Echo est définie techniquement connecter à un autre auditeur: Node Bob`s annoncé lors de la connexion au nœud d'Alice, Alice est de ne pas envoyer à leurs amis les nouvelles. Pour exclure deux amis grâce à une connexion directe, que le message est effectuée dans le filet supplémentaires sur les autres, d'autres composés dont chaque point de noeud.

En plus de l'écho solide et demi là-bas dans la troisième pour la Adaptive Echo (AE). Ici, comme décrit ci-dessous, le message ne puis envoyé aux voisins connectés ou des amis lorsque le noeud un jeton cryptographique particulier sait - si semblables à un mot de passe secret. Ce must de mot de passe bien sûr être défini précédemment, partagées et stockées dans les noeuds respectifs.

Donc, les chemins d'un message dans une configuration de réseau peut être utilisé définie. Exemple: Si tous les centres allemands utilisent un mot de passe commun pour la Adaptive ECHO, le message ne sera jamais apparaître dans les noeuds des autres nations si elles ne connaissent pas le mot de passe. Ainsi, un calcul d'itinéraire peut être définie qui se situe pas dans le message, mais dans les noeuds.

Qui ne connaît donc pas le mot de passe, reçoit le message et pas passé! Avec Adaptive ECHO sont des messages qui ne peuvent pas être ouverts aux messages qui ne sont pas connues ou existantes (ce qui serait dans un routage actuelle du cas normal, qui ne reçoit pas de message pour chaque tentative d'une ouverture).

La section ci-dessous sur l'Adaptive ECHO (AE) sera donc un rapport plus complet sur cette option.

Comptes ECHO [ Éditer ]

Qui plus est, l'écho sait ECHO Accunts. Un compte ou une sorte de pare-feu. Il peut être utilisé pour assurer que seuls les amis combinent qui connaissent les informations de connexion pour le compte. Ainsi, un soi-disant Web of Trust , un réseau qui est basé sur la confiance formé. Elle ne repose pas, comme dans d'autres applications dans la clé de cryptage, il est indépendant de celui-ci. Ceci a l'avantage que vous avez une clé publique pour le cryptage ne doit pas être associé à votre adresse IP; ou si vous avez d'annoncer votre adresse IP sur le réseau d'amis, par exemple dans une DHT, de le trouver dans le mode. Les accouts Echo offrent un peer-to-peer - (P2P) à un ami à ami- réseau (F2F) ou permettent les deux types de connexion. Ainsi Goldbug est conçu pour les deux paradigmes.

L'Echo fonction représente comme suit:

- extrémités de liaison sont chargés de définir les informations de compte. Pendant le processus de création d'un compte qui peut être défini pour un usage unique (un seul compte-temps ou un emploi du temps). Nom du compte et le mot de passe pour le compte nécessitent au moins 32 octets de caractères. Un mot de passe long est donc nécessaire.

- Après une connexion réseau a été créé, le point de terminaison de liaison informe le noeud demandeur à une demande d'authentification. Le critère contraignant abandonner la connexion si le correspondant n'a pas identifié dans un laps de temps de quinze secondes.

- Après que la demande a été reçue pour l'authentification, le pair répond au critère contraignant. Le pair transmet alors les informations suivantes: hHash Key (Sel || Time) || Sel, où la clé de hachage est un résumé concertée du nom de compte et le mot de passe de compte. Actuellement, l'algorithme de hachage SHA-512 utilisé pour générer ce résultat de hachage. La variable dans le temps avec une résolution de quelques minutes. L'homologue conserve la valeur pour le sel cryptographique.

- Le critère contraignant obtient les informations du pair. Logiquement puis traitées cette clé hHash (Sel || Time) pour tous Koten qu'il a mis en place. Si le point de terminaison peut identifier un compte, il attend une minute et effectue une autre recherche. Si une correspondance sur ces grands comptes hachage a été trouvé, le point de terminaison de liaison créé un message similaire à celui créé à l'étape précédente de l'homologue et envoie l'information à l'homologue. L'information est stockée authentifié. Après une période d'environ 120 secondes, l'information est effacée.

- Le pair reçoit les informations du point d'extrémité de liaison et effectue un processus de validation similaire travers - cette fois-ci, cependant, y compris l'analyse de la valeur de sel cryptographique de critère contraignant. Les deux valeurs de sel doivent alors être clairement cohérente. Le pairs abandonner la connexion si le point final n'a pas encore se sont identifiés au sein d'une quinzaine de secondes fenêtre de temps. A noter par ailleurs que le système de compte peut être affiné par une clé pour le cryptage est incluse. La clé supplémentaire permet alors de définir des délais plus précis.

Si SSL / TLS est au cours de cette négociation ne sont pas disponibles, le protocole peut nous suivre sont vulnérables: Une station intermédiaire peut enregistrer les valeurs de la troisième étape et l'envoyer par conséquent le point de terminaison de liaison. Puis le critère contraignant pourrait une connexion inconnue d'accorder l'accès au compte. L'appareil de contrôle peut alors transmettre la réponse du point de terminaison de liaison, à savoir les valeurs de la quatrième étape, usurper et de l'information à l'homologue. Si l'information est exacte, le pair alors accepter la réponse de ce nouveau point de liaison.

L'ECHO-Grid [ Modifier ]

Lorsque les élèves parlent et enseignent sur le protocole ECHO, nous attirons simplement une grille ECHO avec les lettres de l'écho et la renumérotation des nœuds de E1 à O4 et de connecter les lettres avec une ligne reliant au fond (voir. Figure 4).

Par exemple, le composé désigné E1-E2 d'une connexion IP à un voisin.

Si chaque compte les points clés échangent maintenant et forger des liens qui se présenteront comme un nouveau calque au niveau des connexions IP de P2P / réseau F2F.

L'architecture sous-jacente Goldbug non seulement le routage cryptographique été élaboré établi dans un programme de noyau, mais comme indiqué ci-dessus, le terme «routages cryptographiques" paradoxalement privé le routage avec le protocole d'écho.

Echo est "au-delà" de routage: d'abord, les paquets de messages ne contiennent pas d'informations de routage (destinataire) et les noeuds utilisent pas "transfert" au sens strict, tout simplement parce qu'ils envoient tout pour toutes les connexions. Deuxièmement, aussi la clé cryptographique, la tentative de décoder le message, a pas d'adresse (qui ne serait même pas attaché au paquet de messages), mais seulement une polarisation Bille: elle nous permet de voir les textes différemment et peut-être à comprendre. Dans le protocole d'écho, le concept de "Voyager" au lieu du terme "routage" est donc également utilisé davantage.

Également considéré légalement un autre examen est alors ici fonctionner comme un noeud ne transmet pas au nom du destinataire comme un intermédiaire, mais les voisins informé indépendamment (voir. Par exemple complémentaire.B. redirige dans d'autres modèles de routage tels Antsp2p avec son algorithme fourmi , Mute , AllianceP2P , Retroshare , routage d'oignon ou I2P ).

Tout comme répandre une bonne réputation dans le quartier, puis les nouvelles se propage à Echo - sinon quitte le protocole d'écho tout cryptographique "trucs nager passé" (en ce qu'il n'a pas décodé ou peut être). Des questions intéressantes sont, si un noeud Internet privé vers un noeud Internet professionnel doit tenir compte des paquets cryptés différemment et que ce soit pour des cas, bien sûr, de partager l'information obtenue avec tous les amis et les voisins, z.B. selon le connu de Star Trek Collectif Borg paradigme: tout le monde a accès à tous les voisins messages enregistrables (sinon la moitié ou d'écho adaptatif est utilisé et si le corps du message compris du tout (décodé) peut être). En réponse, le nœud est plus d'un «souverain» ou «obtenir et sociétésEntreprises de l'information (non orienté)", en d'autres réseaux, un nœud peut être décrit plus comme un "facteur", "distributeur", "expéditeur" ou "médiateur".

L'écho-Grid comme un diagramme de réseau simple est destiné non seulement pour l'analyse de "routage" (mieux: "Voyage") - Parce que, pour représenter les modes d'écho et les stations de chiffrement, mais peut finalement en particulier dans la théorie des graphes demander: Quel chemin un message sera, préciser en fonction de la structure du réseau, mais aussi par l'utilisation de comptes d'écho, la moitié ou pleine d'écho et l'écho adaptative, comme les exemples suivants du graphe entre Alice, Bob, Ed et Mary.

Des exemples de d'échange de clés d'Alice, Bob, Ed et Mary [ Modifier ]

Les exemples suivants de la figure 5 peuvent être discutés plus largement - ils utilisent quelques mots et les processus des fonctions de client Goldbug de sorte que le programme de lecteur inexpérimenté peut ignorer également cette section et une fois avec les fonctions de base (installation, chat, e-mail) devrait familiariser et peut alors revenir sur ces exemples techniques à une date ultérieure et à comprendre):

- Alice (IP = E1) et Bob (IP = C3) ont échangé leurs clés publiques et sont connectés via les voisins IP suivantes: E1-E3-E5-E6-C3.

- Bob (C3) et Maria (O4) sont juste des amis, ils ont échangé leurs clés publiques de chiffrement ainsi: et utiliser les connexions IP des voisins: C3-C4 H5 H3 H4-H6 O3 O4.

- Enfin, Maria (O4) est un ami de Ed (H1). Ils communiquent par l'intermédiaire de toute façon: O4-O3-H6-H4 H3 H1 ou utilisent la voie de: O4 O2 O1-O3-H6-H4 H3 H1. Depuis le protocole d'écho si aucun voisin IP envoie un message pour tous les voisins IP connectées, le chemin sera couronnée de succès, pour délivrer le message le plus rapide.

- connexions IP directes des voisins tels.B. E1-E3 peut en créant une dite. "Echo-comptes" sont couverts: Aucune autre adresse IP peut se connecter à la soi-disant «auditeur» de voisins E3 E1. En utilisant cette méthode, un web-de-trust sont créés - sans dépendre des clés de chiffrement - pourtant vous besoin d'un ami avec qui vous négociez votre chat ou par e-mail la clé.

- Les soi-disant " Tortue Hopping " est beaucoup plus efficace dans le réseau Echo: Si Ed et Alice échangèrent un soi-disant "Star Magnet Beam" Transfert de fichiers, puis transporté les paquets de protocole d'écho sur le trajet H1 H3 H5-C4-C3-E6 E5-E3-E1. Maria se trouve pas dans la route, mais vous recevrez les paquets ainsi sur l'écho complète, si elle sait l'aimant Starbeam. L'avantage est que le saut ne dépasse pas la clé, mais par l'intermédiaire des connexions IP (par exemple.Comme le Web of Trust). Fondamentalement, tout est toujours crypté, alors pourquoi ne pas prendre le chemin le plus court?

- Un soi-disant «buzz» ou «GE-echo-ter IRC Channel" (e * IRC) - espace peut par exemple.B. être "hébergé" Créer ou par l'O2 plus proche. Depuis que l'utilisateur connaît le nom de l'espace Ed Buzz, tous les autres voisins et amis sont laissés de côté. Avantage: Vous pouvez avec des amis inconnus dans une chambre de parler sans utiliser ce un exemple public.d'avoir la clé jamais échangé - RSA. Au lieu de cela, vous pouvez simplement utiliser un seul aimant ( "one-time-aimant") pour un "buzz" / "e * IRC" espace.

- Maria est un ami commun de Ed et Bob et il active le C / O (soins des) fonction des e-mails: Cela permet Ed, e-mails à envoyer Bob, bien qu'il soit en ligne, parce que: Maria enregistre les e-mails entre les deux, à Bob vient ensuite en ligne.

- En outre: Alice créé un soi-disant virtuelle "Email Institution". Ce ne sont pas comparables à un serveur POP3 ou IMAP parce que les e-mails ne sont mis en cache: Ed envoie à sa clé électronique publique à Alice - et Ed insère l'aimant le "Email Institution» par Alice avec lui dans son programme a. Maintenant, l'e-mail de Bob et Ed à Alice sont mis en cache (dans l'établissement e-mail), même si Maria déconnecté devrait être.

Il est utile de suivre les exemples dans le graphique ci-dessus.

écho adaptatif (AE) AE et ses jetons [ Modifier ]

Pour l'explication de la «adaptative echo" un autre écho grille peut avec les lettres associées A et E sont tirées (voir Figure 6).

Si vous, votre chat en ami et un troisième point nodal disposés comme un serveur de chat le même insert dans le programme AE jeton ( "Adaptive écho token"), le serveur de chat vont envoyer votre message seulement à votre ami - et de ne pas tous les autres voisins ou les utilisateurs connectés que devraient normalement être le cas avec le mode d'écho solide.

Le AE-token est comme un mot de passe d'au moins 96 caractères. Lorsque écho adaptatif l'information est accompagnée par l'émission Konotenpunkt apprendre tous les autres nœuds que vous continuer à envoyer les messages uniquement sur des nœuds ou des partenaires de liaison qui connaissent l'AE jeton ainsi.

Avec AE-Token est pas d'autres comptes soulignent qui ne connaît pas le mot de passe peut obtenir ou voir votre message. Ainsi donc voisins possibles et exemple éventuellement assumable, "Recorder" potentiel être exclus, enregistrer toutes les communications et veulent essayer de casser le chiffrement multiple à venir au message de base.

Afin de déterminer le graphique, l'itinéraire pour la Adaptive Echo, plusieurs nœuds doit être mutuellement organiser et d'enregistrer le mot de passe. Dans le cas de l'écho adaptative peut parler d'un routage.

Hansel et Gretel - un exemple du mode d'écho adaptative [ modifier ]

Pour expliquer l'écho adaptative sert comme un exemple classique du conte de fées Hansel et Gretel . Dans les personnes AE grille expliqué ci-dessus Hansel, Gretel et la méchante sorcière sont dessinées comme des points. Maintenant, pensez Hansel et Gretel, car ils peuvent communiquer entre eux sans la méchante sorcière le remarquerez. Les contes après qu'ils sont dans la forêt avec la sorcière et veulent savoir de cette forêt encore et marquer la route de chapelure ( "chapelure") et de cailloux blancs ( "de galets blancs").

Ces contenus des contes peut maintenant illustrer et démontrer l'écho adaptative aussi dans la grille ci-dessus au cours de laquelle les points de la grille ou le graphène de communication, un jeton cryptographique appelé "cailloux blancs" peuvent être utilisés:

Si le noeud A2, E5 et E2 utilisent la même occasion AE, puis noeud E6 ne recevra pas un message qui va remplacer l'A2 du noeud (Hansel) et le noeud E2 (Gretel). Parce que le noeud E5 ne renseignent pas sur les "cailloux blancs" symboliques connus ( "white_pebbles») qui envoient des messages aux comptes pointer E6 pour envoyer le "méchante sorcière" ( "de méchante sorcière"). Un apprentissage à Adaptive réseau ( "adaptative").

Un réseau "adaptative echo" ce qui n'a révélé aucune information cible (voir aussi plus haut: «Les fourmis Routing"). Parce que - Rappelez-vous, le mode de "demi-échos" envoie un seul hop aux voisins connectés et l ' «écho Full" envoie le message crypté via un nombre de sauts indéterminée à tous les noeuds connectés. Alors que les «comptes echo" autres utilisateurs favorisent ou entravent presque comme un concept de pare-feu ou d'une autorisation à se joindre, cependant, garder à "AE jetons" graphène ou le chemin-exclusivité - et pour les messages qui sont envoyés par l'intermédiaire de la connexion de nœuds qui connaissent le AE-Token ,

les administrateurs du serveur Chat peuvent échanger leur jeton avec d'autres administrateurs de serveurs, si vous voulez faire confiance à l'autre define ( "Ultra-peering pour Trust") et un réseau de confiance. Dans les laboratoires du réseau ou à la maison avec trois, quatre ordinateurs peuvent tout simplement essayer l'écho adaptative et documenter ses résultats:

Pour un test de l'écho adaptative il suffit d'utiliser un réseau avec trois ou plusieurs ordinateurs (ou utilisez "SPOTON_HOME" comme (sans terminaison) fichier dans le répertoire binaire de lancer plusieurs instances du programme sur une seule machine et de se connecter) et lieu alors cette séquence de l'exemple à:

- Créer un nœud en tant que serveur de chat.

- Créer deux noeuds en tant que client.

- Relier les deux clients vers le serveur de chat.

- L'échange de clés entre les clients.

- Essayez les compétences normales de communication des clients.

- Définir un jeton AE sur le serveur.

- Essayez les compétences normales de communication des clients.

- Maintenant Réglez le même ordre d'idées AE dans un client.

- Notez le résultat: Le noeud de serveur n'envoie le message à d'autres nœuds, qui ne disposent pas de l'AE-token ou connaissent.

Cet exemple devrait être facile à reproduire.

Comme le protocole ECHO travaille [ modifier ]

En se référant maintenant ensemble les différentes méthodes et les options, la figure ci-7 peut avoir une vue d'ensemble.

- Sur la photo, dans le graphique sont les différents exemples d'utilisation de "Full Echo", "Half Echo", Adaptive Echo "et" Comptes Echo ".

- Une distinction est faite entre les connexions IP physiques et connexions virtuelles à des touches. Les clés sont donc pas nécessairement associés à une connexion IP.

- Les utilisateurs peuvent échanger à clé publique asymétrique, mais aussi URI aimant avec des détails de chiffrement symétrique et jetons, et les identifiants du compte.

- noeud de connexion peut permettre des connexions et d'interdire que les messages adressés dédié, ou envoyer adressée à sauter.

- Par conséquent, différents scénarios de communication surgissent.

Exemples:

- a. Utilisateurs H4 a un jeton AE. Il ne transmet pas de messages (par l'intermédiaire du noeud de connexion H6) dans le quadrant où O-HG ne reconnaît pas le jeton.

- b. Si H3 envoie un message à H4, H4 envoie alors ce message aussi non pas parce qu'il est un composé de "demi-échos".

- c. L'utilisateur ne peut pas se connecter à des utilisateurs E1 E2, car il ne connaît pas la connexion pour le compte de l'écho.

- d. Utilisateurs O1 et O4 conversation avec l'autre et ont seulement leur clé publique pour le chiffrement.

- e. H3 de l'utilisateur et C5 dans le chat (aussi connu comme Buzz ou e * IRC) via un URI-aimant dans le même groupe salle de chat.

Mise en place d'une première configuration [ Modifier ]

La première configuration initiale du logiciel est à seulement quelques pas facilement,

- Décompressez le programme et le lancement (Windows) Goldbug.exe

- Générer le mot de passe d'ouverture de session, la clé cryptographique

- Activer le noyau

- Connectez-vous à un voisin avec IP

- Swap avec un ami sur la touche et de la communication cryptée via le chat ou par e-mail peut commencer ...

Le Goldbug Messenger dispose d'une interface d'utilisateur (également Interface ou interface utilisateur graphique (GUI) a appelé) et un noyau. Les deux sont donnés comme un binaire (ie Windows appelé GoldBug.exe et Spot-On Kernel.exe).

Démarrez le GoldBug.exe du chemin où vous avez extrait le programme, par exemple.B. C: /GoldBug/goldbug.exe ou C: /Programme/GoldBug/goldbug.exe.

Lorsque vous démarrez le programme pour la première fois, la définition d'un mot de passe de connexion de 16 caractères et un surnom. Ensuite, créez votre bol pour le chiffrement.

Sinon, vous avez dans cet onglet après chaque début de goldbug.exe seulement le noyau sur le bouton «Activer» pour activer, qui coordonne alors les connexions à des amis ou à un serveur de chat. Le spot-on de fichier du noyau Kernel.exe est tellement déconnecté du programme de Goldbug à ou. Goldbug est donc une interface pour ce noyau, il reste simple et optimisé plus des ordinateurs de bureau et les appareils mobiles.

Deux méthodes de connexion [ modifier ]

Lorsque vous démarrez Goldbug la première fois, donner dans la boîte bleue sur un pseudo et définir un mot de passe (voir. Figure 8). Il existe deux méthodes: (/ Question Réponse) méthode la méthode de mot de passe ou les réponses.

Le mot de passe doit être au moins 16 caractères. Si cela est trop long, ce qui peut répéter un mot de passe plus court même trois tels.B. "passwort_passwort_passwort», mais le mot de passe est alors pas aussi sûr que l'un d'une chaîne aléatoire. Les deux méthodes peuvent être distingués comme suit:

- méthode passphrase

- Hash (mot de passe + sel), ce qui signifie un "hash salée" est utilisé. Lors de la création d'un mot de passe qui ne sont pas stockées localement, mais que la valeur de hachage de l'entrée.

- Q / A Méthode

- Hash (Question, réponse), ce qui signifie une " HMAC (code d'authentification de message basé sur le hachage)" est utilisé. Et ni la question ni la réponse est stocké sur votre machine et non un sel cryptographique est généré par la machine au hasard. Au lieu d'une question que vous pouvez aussi deux mots de passe sans le typage sûr de point d'interrogation. Notez que la question et la réponse dans les connexions suivantes doivent être saisis exactement tels qu'ils ont été définis et ici dans la définition initiale pas de second contrôle d'entrée ( «Confirmation») est effectuée (pour les fautes de frappe) comme méthode de mot de passe.

Depuis le hachage qui est généré à partir de votre récipient connexion mot de passe crypté déverrouille dans lequel la clé privée est stockée pour le cryptage, il est particulièrement important de protéger le processus et un mot de passe. Par conséquent, deux méthodes ont été mentionnés ci-dessus en considération, pour faire attaquants sévère: Ce ne sait donc pas a) la méthode que vous avez choisi et b) la méthode de questions-réponses est bien au-dessus de plus sûr déjà décrit, parce que ni la question, encore la réponse est stocké quelque part. Comme vous le savez question et la réponse, et que le match des deux peut ouvrir le conteneur.

Afin de ne pas donner trop clavier bûcherons le prix des entrées, est dans l'entrée de connexion la possibilité d'utiliser un clavier virtuel (voir la figure 9). Cela vous démarre avec un double-clic sur la ligne de saisie du mot de passe. Tout au plus, seuls les clics de souris sont enregistrées mais aucune touche ici.

Fondamentalement, il est important que votre clé privée est stockée sous forme cryptée dans un récipient suffisamment sécurisé. Il semble raisonnable de supposer que, en particulier l'accès des sociétés sous-traitantes ferait sur les systèmes d'exploitation mobiles, autrement, facile à taper la clé privée. Ceci est en particulier à la question, même avec des services essentiels que le cryptage de l'offre dans le navigateur ou le fournisseur de messagerie clés en ligne stockées messagerie Web. Encryption doit toujours avoir lieu sur votre machine et cela est un client de source ouverte et toute application Web en ligne d'utiliser le navigateur dans lequel vous éventuellement - devez déposer clé en ligne - aussi l'auto-généré. Le danger le ramasser votre clé privée peut-être pas suffisamment crypté est trop grand. Également des audits de programmes devraient mettre sur le à l'accès aux mots de passe pour le conteneur chiffré, où est la clé privée, et l'ex-préhension par déclenché à distance Ajouter la clé une attention particulière privé. Même les quelques source ouverte Messenger avec un cryptage qui peut être compté, d'une part, avoir fait l'objet d'un audit de sécurité, sont à peine suffisante à l'égard de la sécurité du stockage cryptée - et un accès sécurisé à des processus - clé privée analysé.

Génération de 10 touches pour le chiffrement [ Modifier ]

Lorsque vous démarrez le Goldbug Messenger pour la première fois, vous une fenêtre pop-up vous demande si vous voulez générer la clé de cryptage. Pour la génération de clés Vous devez entrer une clé de 3072 bits (par défaut) ou choisissez plus grand et le choix même si vous générez de nouvelles clés (re-) aussi d'autres options tel algorithme hashType, Cipher, le sel de longueur ou nombre d'itérations.

Vos clés générées sont "/.spot-on" stockée dans le sous-chemin. Si vous voulez mettre en place une nouvelle connexion avec de nouvelles clés et toutes les données utilisateur seront supprimées, puis supprimez ce chemin facile et commencer la nouvelle GoldBug.exe. La même chose peut être dans le menu principal "!!!_Total_Database Erase _ !!! " être atteints.

Pour les fonctions suivantes sont clés asymétriques générées (une clé pour le cryptage ainsi que d'une clé pour l'option) signature ():

- bavarder

- Poptastic

- URL

- Rosetta

Que chaque fonction utilise une paire clé privée à son tour est une caractéristique de sécurité. Si la clé de chat serait compromise, ainsi le chiffrement des messages électroniques est pas affectée. En outre, vous ne pouvez passer votre clé de discussion et non la clé e-mail et les amis. Ainsi, vous pouvez décider qui vous permettent de discuter avec vous ou tout simplement pour envoyer un courriel ou éventuellement remplacer les URL pour la fonction de recherche p2p web dans la base de données d'URL intégré.

Décrit est généralement le point de vue minimale de l'interface utilisateur: Le menu principal, vous pouvez choisir entre "Agrandir" ou "vue minimal". Quiconque connaît pas bien avec les ordinateurs, devrait opter pour la version minimale, car il cache la multitude d'options ne peut être tenu. Keep it simple. Dans la configuration initiale, sélectionnez la vue maximale ne sont pas disponibles, ils apparaissent uniquement lorsque les connexions supplémentaires et réglable. La capacité de voir plus de détails dans l'interface utilisateur, doit donc être mentionné que brièvement car à ce stade, puisque beaucoup de détails, voir ci-dessous le dernier point des valeurs cryptographiques dans l'onglet de l'activation du noyau et la clé trouver génération sont (un peu dans le cadre de la vue maximum). Les valeurs peuvent être réglés individuellement avec une génération de clé renouvelée de la vue de l'utilisateur étendu. Cependant, toute personne qui utilise le client pour la première fois, les valeurs de réglage typiques a automatiquement prêt, dhzB. la clé a une (prédéfinie) taille de 3072 bits.

Pour une vue non-minimal montrent donc dans l'onglet "Activer noyau" z.B. les éléments suivants dans l'interface utilisateur:

- Chemin vers le noyau

- Ici vous pouvez entrer le chemin du noyau. Si le noyau avec le "spot-on Kernel.exe" dans le chemin défini correctement, le chemin est surligné en vert. Sinon, regardez où le fichier exécutable du noyau est ou copier le fichier exécutable de l'interface graphique (goldbug.exe) ou passe le chemin en conséquence.

- PID

- Le nombre PID identifie l'ID de processus avec lequel l'exécutable est marqué dans Windows. Vous pouvez trouver les ID de processus dans le Gestionnaire des tâches de Windows.

- fonction "de régénération Key"

- Avec la fonction "régénération", vous pouvez également re-générer des clés individuelles - avec de nouvelles valeurs et les options. Tobiano à la case à cocher, définir les valeurs et re-générer la clé respective. Ensuite, vous avez votre nouvelle clé, mais demandez à nouveau vos amis sont disponibles, parce que la clé est votre ID de communication.

Une autre variété d'options peuvent également être trouvés dans le menu principal, / options dans une fenêtre pop-up qui sera expliqué plus tard.

Activation du noyau [ Modifier ]

Lorsque vous démarrez le Goldbug Messenger pour la première fois, vous une fenêtre pop-up vous demande si vous souhaitez activer le noyau. Sinon, tous les autres départs vous devez vous identifier sur le bouton rouge "Activer Kernel" dans cet onglet, appuyez sur, puis vous allez: Lorsque le bouton est vert, tourner le noyau.

Si vous fermez l'interface du programme, le noyau continue à fonctionner. Il est donc conseillé de d'abord désactiver le noyau et ensuite fermer l'interface graphique de GodBug. Une autre fenêtre pop-up vous alors demander, mais en tout cas, si les deux (noyau et GUI) pour être fermées. Sinon, vous utilisez le noyau sans interface graphique, qui est en effet parfois souhaitable d'un serveur Web, de sorte que personne ne peut se tourner vers l'interface ouverte.

Si vous voulez laisser passer l'interface graphique, mais personne ne devez effectuer lors de vos entrées d'absence ou de changements, il est également possible à gauche dans la barre d'état en bas de «verrouiller» à cliquer sur le bouton, l'utilisateur ferme alors et revient à l'onglet Connexion pour entrer dans le mot de passe en arrière, de sorte que les processus en cours et les entrées des autres onglets ne sont pas visibles. Pour le bouton de verrouillage dans la barre d'état de surface à nouveau pour non-lock-en, appuyez à nouveau et de donner le mot de passe (s), puis dans une fenêtre pop-up.

Vous pouvez également activer / désactiver, en bas à gauche, la première LED est enfoncé dans la ligne d'état du noyau. Si elle est verte, le noyau est actif quand il est rouge, le noyau est éteint. La LED centre indique si vous avez configuré un serveur auditeur / IM, et le troisième LED indique si vous avez établi une connexion active et réussie à un voisin / Server.

Un voisin avec l'adresse IP pour se connecter [ Modifier ]

Lors de la première activé l'adresse IP du projet-chat serveur est automatiquement ajouté en tant que voisin et cela sert de serveur de chat temporaire grâce à laquelle vous pouvez chatter test sage avec vos amis jusqu'à ce que vous vous êtes le propriétaire noeud de connexion sur un serveur web ou à la maison ont créé ou se connecte directement les uns aux autres. S'il vous plaît tester royaume du projet sur la science. utiliser les expériences de test.

Ainsi, vous êtes connecté directement après l'activation du noyau avec un serveur de messagerie instantanée si vous souhaitez ajouter un autre, il faut aller dans l'onglet: «Voisin connect". Cela montre un champ de saisie pour l'adresse IP du voisin ou le serveur Web sur lequel a parcourt du noyau spot-on ou un ami comme une utilisation Goldbug Messenger (voir Figure 10).

Donner l'adresse IP des noeuds voisins dans le domaine. Avec les points tous les trois chiffres de l'adresse IP sont séparées (par IP V4). Comprend un bloc seulement deux points, z.B. 37100100100, le 37 être placé n'importe où dans le premier bloc ou 37 inscrits dans les deux premières positions. Appuyez ensuite sur le bouton "Connect". L'adresse IP est ensuite stocké sur le port par défaut 4710 et apparaît comme un composé dans le tableau.

Si un message d'erreur apparaît, l'adresse IP est déjà entré. Pour supprimer tous les voisins, vous pouvez ensuite "Supprimer tous les voisins" appuyer sur le bouton et appuyez sur l'adresse IP à nouveau (via le bouton de menu contextuel ou le bouton droit de la souris dans le tableau, dans la voisine apparaît). En option, le chemin d'installation ./spot-on sur le disque dur et le fichier "neighbors.db» sont supprimés. Il constitue à la fois nouvelle et est alors vide.

Lorsque le noyau est activé (gauche, première LED dans la barre d'état devient vert) et le voisin est connecté (centre feux verts LED), tous installés et en ligne avec succès. entrer une adresse IP et appuyez sur le bouton de connexion, devrait facilement réussir jusqu'à présent.

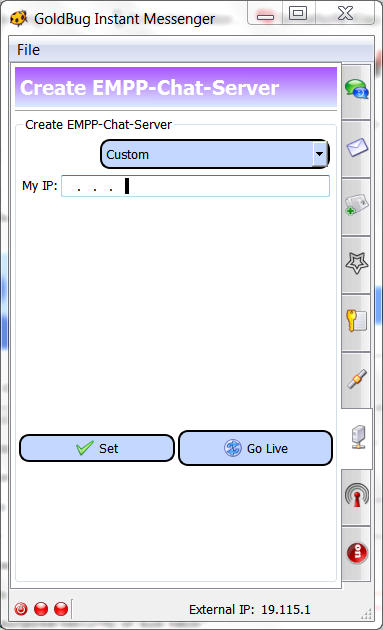

Si vous souhaitez vous connecter directement sans serveur, si l'un d'entre eux appelé un auditeur en tablature créer Chat Server (et libérer le pare-feu pour le port et transmettre éventuellement le port dans les routeurs, en plus de sa machine, su détail).

Qui veut voir plus de détails, la vue minimale peut également passer à une vue plein écran: Dans cette vue, il est clair que, en plus de l'adresse IP, numéro de port de l'adresse IP peut être configuré individuellement. Par défaut utilise le port Goldbug 4710. En outre, le programme peut également être utilisé via IPv6 ainsi que déclencher un auditeur / serveur qui est relié par l'intermédiaire du DNS dynamique. Lorsque l'ADN est alors séquence de nombres dans l'IP un, mais un nom de domaine. Dans la zone sous-jacente plus d'options de sécurité peuvent être définis ou le serveur lié peuvent être accessibles via un proxy (par ex.B. si vous souhaitez utiliser Goldbug derrière le réseau TOR).

La fonction de chat [ edit ]

Si maintenant défini connexion mot de passe, la clé du noyau généré activé et un voisin / serveur est connecté, à savoir la lumière de deux LED verte dans la barre d'état, alors vous pouvez avec un ami, un échange et de communication peuvent converser onglet clé (voir Figure 11 ) ou fenêtre pop-up pour un abonné défini commencer. L'échange de clés peut être décrite comme suit:

Ajouter un ami en échangeant et coller sur la touche [ Modifier ]

Goldbug utilise une infrastructure à clé publique / privée, car il est juste une norme connue: La clé publique peut être échangé avec des amis et la clé privée reste crypté sur votre disque dur.

Vous et votre partenaire, les deux amis, ont déjà échange unique à chaque clé publique, à savoir l'impression puis sur la touche de l'ami dans l'onglet: "Ajouter un ami" ( "Ajouter ami / Key") à insérer et à confirmer (voir Figure 12.). Votre ami peut envoyer sa clé par courriel. Puis copiez-le dans cet onglet et appuyez sur le bouton "Ajouter" en bas.

Vous pouvez trouver votre propre clé publique que l'onglet "Ajouter des amis" ( "Ajouter ami / Key"). A propos du gros bouton ( "touche Copy") ci-dessus, vous pouvez imprimer le presse-papiers toutes vos 10 touches. Donc Copier ici le texte intégral et l'envoyer à votre ami. De même, il est votre ami et que vous ajoutez ami clé dans la zone de texte.

Facultatif pour information seulement: Si nécessaire, il peut être nécessaire de confirmer avec le droit de la souris dans le menu contextuel d'un nouvel ami comme ami (fonction make-ami). Elle est ensuite utilisée quand un ami envoie sa clé en ligne d'une connexion IP directement à vous. Cette fonctionnalité est ajoutée à l'interface utilisateur d'un spot-on, dans l'interface Goldbug est-ce pas disponibles, afin que les deux impression idéalement toujours facile et coller l'ajustement du clavier. Mais si un ami pour.utiliser comme spot-on les clients avec l'interface utilisateur locale et configurer une connexion IP directe à un utilisateur du client Goldbug, alors il est également possible de transférer la clé et via une connexion IP directe au lieu de copier / coller. Apparaît alors l'ami avec son surnom dans les onglets Tchatche ou e-mail (avec icône différente) et le bouton droit de la souris ou dans le menu contextuel pour confirmer comme un ami.

Autre option uniquement noter: En plus de la livraison en ligne de la clé sur la liaison directe à un ami peut également être décrit plus tard mourir de Echo publique partage Key (EPC) sont utilisés. Ceci est utilisé quand l'ami est pas connecté à une connexion directe (par ex.B. Les deux partenaires un serveur de chat commun ou Noeud au milieu d'utilisation). Les deux partenaires de type EPC puis dans un mot de passe secret commun et envoient leurs clés publiques ce mot de passe dans l'écho-pouvoir. Voir plus détaillée la section pour plus de détails à cet outil qui peut être une bonne alternative aux serveurs clés coutumiers souvent inconfortables et précaires si nécessaire.

Spécial: Repleo [ Modifier ]

Si vous recevez déjà une clé de votre ami (z.Comme le chat) et a ajouté que cela a, maintenant, mais votre clé publique (IM) ne divulguera pas, pas enregistré dans un programme d'e-mail et transféré veulent savoir (bien que la clé publique peut être fait en commun), puis pouvez crypter votre propre clé publique vous aussi avec la clé obtenue de votre ami. Ceci est appelé REPLEO.

Lorsque Repleo Donc Votre clé publique est déjà chiffré avec la clé publique de votre ami. Voilà donc pour chaque fonction ou clé effectuer, à savoir Vous pouvez retourner chaque l'Repleo de chat, e-mail et l'URL Repleo Repleo. A Repleo peut alors mettre un ami dans le champ de l'onglet «Ajouter un ami / Key". À propos de la boîte d'insertion ne touche de sélection de la radio est de définir si elle est une clé une Repleo, ou une adresse e-mail que vous voulez ajouter.

Le texte d'une clé sera toujours commencer par une lettre «K» ou «k» et un Repleo commence par un "R" ou "r".

Un premier chat sécurisé Démarrer [ Edit ]

Vous verrez après un échange de clés de succès de votre chat en ami dans l'onglet "Chat". Être en mesure de discuter, les deux participants devraient idéalement utiliser le même et dernière version du programme, ont leurs clés générées et échangées et connectés sur le web à un noeud de réseau ou serveur de conversation. Si les deux premières LED dans le feu vert de la ligne d'état ci-dessous et le nom du contact dans l'onglet de chat apparaît, il semble déjà bien.

Si le statut en ligne de votre ami bleu (absent), rouge (occupé) ou vert (prêt à parler) est allumé, le chat peut commencer. Soit sélectionner l'ami à la table et discuter sur l'onglet, ou double-cliquez avec la souris sur l'ami et une fenêtre de chat pop-up pour cet ami ouvre.

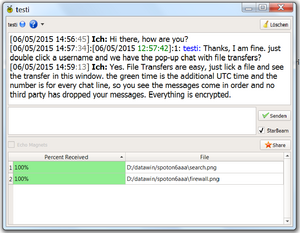

L'avantage de l'onglet de chat est un chat que vous pouvez sélectionner plusieurs amis de la même sorte que le message atteigne tous les amis. Si vous utilisez le chat pop-up (voir Figure 13), alors vous avez plus à payer à partir de votre liste d'amis dans l'onglet Chat sur le marqueur pour la sélection d'un ami.

Et: Dans la fenêtre pop-up discuter vous avez le bouton d'option "Partager Starbeam", avec laquelle vous pouvez sélectionner un fichier à partir du disque dur, ce qui est ensuite chiffrée et sécurisée transféré à l'ami (voir également la section ci-dessous sur Starbeam. -FileSharing). Cette fonction qui est un ami de chat avec un clic de souris peut facilement envoyer un fichier et est également crypté automatiquement pour le transport de bout en bout, ne sont pas inclus dans de nombreuses applications. La transmission cryptée z.B. un ZIP avec vacances images à ses frères et sœurs est donc facile et sans l'utilisation d'une plate-forme d'hébergement dans le Web réalisable.

Dans la barre d'état en haut de la fenêtre, vous pouvez voir et pour le pseudo et le statut en ligne.B. démarre également le protocole socialiste-millionnaire pour authentifier un ami et tester si elle sait (encore) entrées secrètes et droit partagées, comme décrit ci-dessous.

fonction de sécurité supplémentaire: MELODICA: Appel à Gemini (Instant Perfect Forward Secrecy, IPFS) [ modifier ]

MELODICA signifie "Multi Encryted appels interurbains" - traduit en allemand à propos: "appels multiples crypté sur une longue distance"

Il se réfère, pour appeler un ami comme un téléphone - seulement que ceci est un cryptage sécurisé de bout en bout est construit.

Le mot de passe de bout en bout - également appelé Gemini - est mappé via une chaîne AES et doit être gardée secrète entre les deux participants. Par conséquent, il est toujours bon de couverture, la transmission électronique sur plusieurs niveaux de cryptage (comme ici dans le protocole ECHO avec la touche de chat asymétrique et TLS / connexion SSL), si la transmission peut être exploité potentiel.

Calling asymétrique [ Edit ]

Goldbug a ce problème de transfert du mot de passe pour le chiffrement de bout-en-bout résolu par le Gemini est (string pour le chiffrement symétrique alors être formé) crypté asymétriquement crypté (avec la touche de Chat), puis par un autre (asymétrique) SSL / canal TLS est transmise.

Gemini est grec pour double, soit il se réfère à deux participants, qui devraient connaître le mot de passe puis.

Cette fonction génère ainsi un «appel», un appel dans lequel le mot de passe est transféré, le plus tard conçue alors le chiffrement de bout en bout. Strictement parlant, il est Gémeaux de deux touches ou des composants, parce Gemini est authentifié par un autre processus: Ce composant supplémentaire est aussi appelé hachage MAC.

Instantanée Perfect Forward Secrecy (IPI) [ modifier ]

Vous pouvez donc renouveler à tout moment (symétrique) cryptage ou le Gemini. Tel est le paradigme de la "Perfect Forward Secrecy" a été élargie pour inclure deux éléments: d'une part, on peut définir le mot de passe de bout en bout (Gemini) manuellement ou automatiquement, et d'autre part aussi immédiate, afin de renouveler à tout moment "instantanée". Par conséquent, en parlant de "instantanée Perfect Forward Secrecy" (IPI).

Rapport de nombreux autres outils offrent une seule touche par session en ligne et vous pouvez voir le symétrique phrase de cryptage de bout en bout ne pas modifier manuellement.

Le problème abordé ici instantanée Perfect Forward Secrecy (IPI) utilise le chiffrement asymétrique (la clé Chat), la clé temporaire est une clé symétrique (juste le Gémeaux) est.

Calling symétrique [ Edit ]

Comme un autre point fort est à Goldbug maintenant aussi la possibilité jusqu'ici unique pour envoyer un nouveau Gemini par la voie d'un Gemini existant. Voici la clé de bout en bout (ie, symétrique chiffrer Gemini) envoyé par une autre connexion de bout-en-bout Gemini (la nouvelle clé symétrique est communiquée à travers un canal d'une clé symétrique existant). La phrase de chiffrement symétrique (Gemini ou le mot de passe AES) ne sera donc pas avoir un chiffrement asymétrique (la clé Chat) crypté (par ex.envoyé comme avec RSA, ElGamal ou NTRU) et ensuite à travers un canal sécurisé (SSL / TLS) le point-à-point, mais est elle-même chiffrée avec le Gemini existant, puis que par la méthode décrite (à nouveau sur SSL / TLS) envoyé.

Ainsi, asymétrique et symétrique appels appels peuvent être fondamentalement différentes. appels symétriques utilisent un Gemini existant. Envoyer asymétrique appelle le Gemini sur la connexion asymétrique cryptée (à savoir, la clé de discussion permanent) à un ami. Même avec un appel sur un Gemini existante qui a envoyé Gemini peut toujours être renouvelé instant.

plusieurs cryptage sécurisée de bout-en-bout se produit quand un messager d'une clé symétrique définie manuellement codé avec une clé symétrique existant, puis crypte en outre avec une clé asymétrique. Et ce paquet est alors envoyé via une connexion sécurisée.

2-way Calling [ Modifier ]

Enfin (aller un clic droit sur un ami dans la liste d'amis) est une troisième méthode pour un soi-disant «appel» est ajouté dans le menu contextuel: The Calling 2 voies. Voici un AES-256 vient de vous comme mot de passe pour l'avenir de chiffrement de bout en bout à l'ami et envoyé à votre ami comme une réponse comme AES-256 pour vous. Maintenant, le premier semestre et par votre ami, la seconde moitié est chacun de vos AES prises et assemblés pour former un AES-256 commune. Ceci est appelé le procédé de sécurité deux voies. Cela garantit qu'aucun tiers - s'il a réussi à compromettre la machine de votre ami, un Gemini (ou une vieille Gemini) en son nom par un tiers, la machine envoie étrangère (ce qui est impossible, car il reprise inaperçu une machine ou rompre le TLS existante et RSA (ou signifierait NTRU- ou ElGamal) cryptage). Par jeu de ping-pong des deux parties dans les deux sens Calling veille à ce que les participants prennent respectivement leur part pour convenir mutuellement d'un mot de passe sécurisé de bout en bout - et Fifty-Fifty.

La possibilité du mot de passe

- tout d'abord à modifier manuellement

- d'autre part sekundlich ou pour tout - pour appeler refresh (es), - ou au sein de chaque

- troisièmement, pour envoyer le mot de passe via un cryptage existant de bout en bout,

- et quatrièmement, pour être en mesure de générer le mot de passe de bout-en-bout dans un processus à deux voies,

rend attaquants donc très difficile d'être en mesure de briser le cryptage de la fonction d'appel Goldbug de bout en bout.

De "Perfect Forward Secrecy" (PFS) non seulement "instantanée Perfect Forward Secrey" (IPI) est devenu, mais un "2-Way instantanée Perfect Forward Secrecy": 2WIPFS. Cette fonction a donc évolué FS et PFS et l'élément important du chiffrement de bout en bout avec cette mise en œuvre de processus critique. Le chiffrement lui-même n'a rien de nouveau, mais seulement le processus de méthode est implémentée sophistiquée pour fournir plus de sécurité.

chiffrement de bout-en-bout est en Goldbug par simple bouton-pression aussi simple que d'appeler: Il suffit de prendre le téléphone ou raccrocher. A tout moment, la communication est cryptée asymétriquement et le chiffrement symétrique de bout en bout peut être facilement branché - et être remplacé (au sein d'un canal SSL) aussi asymétrique ou le chiffrement symétrique. Ceci est une nouvelle norme de mise en œuvre d'architecture que cette méthode de Vocations établie.

fonction de sécurité supplémentaire: Protocole millionnaire socialiste [ Modifier ]

Alors que Goldbug crypte le message trois fois -

- d'une part le message est bien envoyé dans un canal / SSL sécurisée TLS,

- d'autre part, chaque message est crypté de façon asymétrique (par ex.B. avec RSA, NTRU ou ElGamal, la clé Chat)

- et troisièmement, il est en effet la possibilité, avec l ' «Appel» ou "Appeler" fonction pour envoyer un Gemini pour définir un mot de passe de chiffrement symétrique de bout en bout (avec diverses méthodes pour réaliser le «appel» au sein d'un chiffrement symétrique existant ou via la fonction d'appel dans les deux sens, dans lequel chaque moitié du mot de passe de bout-en-bout définie) -

il quatrièmement outre, une autre méthode pour augmenter la sécurité: il est le "SMP" protocole: Protocole millionnaire socialiste (une méthode qui a également pour Off-the-Record Messaging (OTR) est décrit ici: https: // otr .cypherpunks.ca / Protocole v3-4.0.0.html ).

L'idée est de fournir directement une question comme votre ami: «Quel est le nom de la ville que nous avons visité ensemble l'année dernière?", Ou pour poser une question comme: "Quel est le nom du restaurant, où nous avons rencontré la première fois? " etc. (voir. Figure 14).

Les deux parties signent généralement le message avec un RSA (ou autre) algorithme pour vérifier que la clé utilisée par l'expéditeur d'origine est. Mais pour le (peut-être peu probable) où une machine serait piraté ou si l'algorithme de chiffrement serait rompu, peut (SMP) processus est devenu ami identifié simplement en entrant le mot de passe des deux côtés avec le Protocole Millionaire socialiste. S'il vous plaît devrait faire attention à ne pas envoyer le mot de passe pour le chat, au lieu que vous décrivez une situation qui mène à la même mot de passe. Si le processus de SMP testé pour la première fois, vous et le "test" de mot de passe peuvent mutuellement entrer (en minuscules).