Goldbug

यूआरएल: https://de.wikibooks.org/wiki/Goldbug

इस किताब शेल्फ पर है कंप्यूटर ।

जर्मन उपयोगकर्ता के मैनुअल

बहु एन्क्रिप्शन के साथ सुरक्षित ई-मेल क्लाइंट और त्वरित संदेश कार्यक्रम Goldbug

चित्रा 1: Goldbug लोगो

Goldbug - सुरक्षित ईमेल क्लाइंट और मल्टी-एन्क्रिप्शन के साथ इन्स्टैंट मैसेन्जर

यह पाठ और इसकी छवियों खुला स्रोत हैं और कॉपीराइट से मुक्त किसी को भी, या बदल प्रकाशित द्वारा इस्तेमाल किया जा सकता है।

स्कॉट एडवर्ड्स (संपादक) और अन्य लेखकों विकिपीडिया के जनवरी 15/2016 के रूप में।

Goldbug क्या है? [ संपादित करें ]

Goldbug एक Encodable ई-मेल क्लाइंट है और त्वरित संदेश सुरक्षित। का प्रयोग करें Goldbug (जीबी) आप अपेक्षाकृत यकीन है कि कोई अवांछित तीसरे अपनी बातचीत सुन पाना या हो सकता है ईमेल या स्थानान्तरण फ़ाइल खोल सकते हैं। निजी उपयोगकर्ता के लिए उपयोगकर्ता संचार निजी, संरक्षित अंतरिक्ष में रहने के लिए है। Goldbug मजबूत बहु-एन्क्रिप्शन, भी उपयोग के लिए संकर एन्क्रिप्शन libgcrypt के रूप में (से जाना जाता है - कहा जाता है, की स्थापना की एन्क्रिप्शन पुस्तकालयों से आधुनिक एन्क्रिप्शन प्रौद्योगिकी के विभिन्न स्तरों के साथ OpenPGP मानक ) और ओपनएसएसएल ।

उदाहरण के लिए, इस प्रकार, वर्तमान में 10 सार्वजनिक / निजी कुंजी एन्क्रिप्शन और हस्ताक्षर के लिए उत्पन्न कर रहे हैं - एन्क्रिप्शन एल्गोरिदम पर आधारित आरएसए , या वैकल्पिक रूप से ElGamal और NTRU । इसके अलावा, आवेदन भी विकेन्द्रीकृत और एन्क्रिप्टेड ई-मेल और भी आईआरसी शैली पर विकेन्द्रीकृत सार्वजनिक समूह चैट प्रदान करता है। अंत में, समारोह में एक यूआरएल वेब खोज को लागू करने में एक dezentalen नेटवर्क होते हैं।

जब ई-मेल है IMAP , POP3 और तीसरे, पी 2 पी ईमेल में इस्तेमाल किया जा - Goldbug इस प्रकार भी एक पूरी तरह से कामकाज सामान्य ईमेल क्लाइंट है। इसके तत्काल बाद एन्क्रिप्टेड ईमेल भेजा जाता है, यह है कि दूरस्थ साइट इस क्लाइंट का उपयोग करता आवश्यक है। यह लाभ है कि एन्क्रिप्शन कुंजी केवल एक बार परिवर्तित किया जाना चाहिए, लेकिन फिर नहीं रह प्रत्येक व्यक्ति के ईमेल करने के लिए लागू किया जाना चाहिए है।

हर समाचार कार्यक्रम और फाइलों में के रूप में साझा और भेजा जा सकता है। शिपिंग हमेशा Sé का उपयोग कर एन्क्रिप्टेड है। "Rosetta CryptoPad" और "फ़ाइल Encryptor" के साथ आप भी पाठ कर सकते हैं और / या फ़ाइलों फिर भी सुरक्षित रूप से एन्क्रिप्ट या वापस परिवर्तित। इस प्रकार अन्य उपकरण संचरण पथ के लिए उपलब्ध हैं।

इसकी सभी सुविधाओं के साथ Goldbug इसलिए एक तथाकथित है। "संचार सुइट" - सुरक्षित संचार के लिए कई कार्यों के साथ एक कार्यक्रम।

अंतर्वस्तु

- 1 Goldbug क्या है?

- 2 एन्क्रिप्शन: Goldbug आरएसए के लिए विकल्प है

- 3 इको प्रोटोकॉल क्या है?

- 4 पहली बार एक सेटअप सेट अप

- 5 चैट समारोह

- का आदान प्रदान और कुंजी डालने से 5.1 दोस्त जोड़े

- 5.2 पहले एक सुरक्षित चैट शुरू

- 5.3 अतिरिक्त सुरक्षा सुविधा: melodica: मिथुन के साथ कॉलिंग (त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता, IPFS)

- 5.4 अतिरिक्त सुरक्षा सुविधा: समाजवादी करोड़पति प्रोटोकॉल

- 5.5 अतिरिक्त सुरक्षा सुविधा: फॉरवर्ड सीक्रेसी (विषम)

- कॉलिंग के विभिन्न प्रकार के 5.6 अवलोकन

- 5.7 EmotiKons

- 6 ई-मेल समारोह

- आईआरसी शैली पर 7 समूह चैट

- 8 filesharing: Starbeam साथ

- यूआरएल डेटाबेस के साथ 9 वेब सर्च इंजन

- 10 चैट / ई-मेल सर्वर

- 11 उपकरण

- 12 आगे मूल्यांकन के लिए संभव मानदंड की सूची

- 13 के संदर्भ में अपने निजी संचार के डिजिटल एन्क्रिप्शन ...

- मानव अधिकार, 1948 (अनुच्छेद 12) की सार्वभौम घोषणा: निजी भाषण, संचार और जीवन की सुरक्षा के 13.1 सिद्धांतों।

- नागरिक एवं राजनीतिक अधिकारों 13.2 अंतर्राष्ट्रीय वाचा, 1966 (कला। 17)

- मानवाधिकार पर यूरोपीय कन्वेंशन में 13.3, 1950 (कला। 8)

- यूरोपीय संघ के मौलिक अधिकारों का 13.4 चार्टर, 2000 (कला। 7, 8)

- जर्मनी, 1949 (कला। 2 पैरा। मैं 1 के संघीय गणराज्य के लिए 13.5 बुनियादी कानून जैसे।वी एम। कला। 1, पैरा। 1)

- 13.6 कला। 10 - पत्राचार, डाक और दूरसंचार की गोपनीयता

- 13.7 § 206 - डाक या दूरसंचार गोपनीयता का उल्लंघन

- 13.8 संयुक्त राज्य अमेरिका के संविधान: खोज और जब्ती (गोपनीयता की उम्मीद है, अमेरिका के सुप्रीम कोर्ट)

- विज्ञप्ति के 14 इतिहास

- 15 वेबसाइट

- 16 खुला स्रोत कोड

- 17 निर्देशिका फ़ॉन्ट

क्यों यह महत्वपूर्ण है कि आप अपने संचार एनक्रिप्ट है? [ संपादित करें ]

टिकट कम ट्रेन यात्रा से समुद्री डाकू पार्टी की आवश्यकता के समान - वर्तमान में, लगभग सभी वायरलेस वाईफ़ाई इंटरनेट का उपयोग एक पासवर्ड (मुक्त रेडियो गतिविधियों बस पासवर्ड और इंटरनेट के लिए खाते में मुक्त पहुंच से फिर से फिर से खोलने के लिए कोशिश कर रहे है कि overregulation द्वारा संरक्षित है। लेकिन क्या इस क्षेत्र में अधिक-से विनियमित (केवल पासवर्ड के साथ वाईफ़ाई का उपयोग) है (केवल एन्क्रिप्शन के साथ ई-मेल) एन्क्रिप्शन underrepresented में है)।

होना चाहिए - फिर भी, कुछ ही वर्षों में सादे पाठ संदेश या ई-मेल के मित्र (बाद में डब्ल्यू / मी हमेशा मतलब) के रूप में अच्छी तरह से इंटरनेट पर एन्क्रिप्टेड किया जा करने के लिए किया जाना है।

यह एक को छिपाने के लिए कुछ किया है, चाहे का सवाल नहीं है या नहीं, यह है कि क्या हम अपने आप को हमारे संचार पर नियंत्रण का सवाल है - या इसे दूसरे, तीसरे पक्ष द्वारा नियंत्रित किया जाता है।

यह अंततः स्वतंत्र विचार पर हुए हमले और मासूमियत का अनुमान के गोद लेने के रद्द होने का सवाल का सवाल है ( "संदेह का लाभ" - अगर हर नागरिक कभी गोदी के अंतर्गत आता है!)।

लोकतंत्र में सोचा और निजी के साथ ही सार्वजनिक रूप से विकल्पों की चर्चा की आवश्यकता है।

इंटरनेट पर अपने संचार और डेटा प्रसारण की रक्षा के रूप में आप अज्ञात और अपने प्रियजनों या एक पक्षी मां के खिलाफ उनके युवा की रक्षा करेगी: यहां तक कि आपकी गोपनीयता और मानव अधिकारों की रक्षा आधुनिक एन्क्रिप्शन कार्यों का उपयोग कर।

मजबूत बहु-एन्क्रिप्शन (तथाकथित "संकर एन्क्रिप्शन") इस प्रकार अपने विस्तृत konstituiertem Konsus में अंततः मानव अधिकारों की घोषणाओं सुनिश्चित करता है और एक डिजिटल आत्मरक्षा है, जानने के लिए और प्रत्येक का उपयोग करना चाहिए।

Goldbug मैसेंजर इस दावे के लिए उपकरण का उपयोग करने के लिए एक आसान करने के लिए कोशिश करता है। इसी तरह, ईमेल एन्क्रिप्शन के लिए वाहन में सुरक्षा की प्रवृत्ति का विकास होगा: एक सब से पहले एक सीट बेल्ट के बिना ऑटोमोबाइल उठाया, लेकिन हम सुरक्षा बेल्ट और एयर बैग या अनुपूरक इलेक्ट्रॉनिक सुरक्षा सूचना प्रणाली के लिए अतिरिक्त तिहाई के साथ आज ड्राइव।

गुप्त नहीं सादा पाठ ईमेल या चैट संदेश इसलिए अप्रचलित हो गया था के बाद यह 2013 में पता चला था कि निजी ई-मेल के कई इच्छुक पार्टियों द्वारा एक बड़ी हद तक Bugged हैं और व्यवस्थित ढंग से एकत्र, संग्रहीत और विश्लेषण किया।

एक फ़ॉन्ट, जो 1923 से सुलेखक में - Goldbug लोगो के हस्ताक्षर फ़ॉन्ट "न्यूलैंड" में लिखा है रुडोल्फ कोच विकसित किया गया था। लोगो अभिलेख के बाद से पहली बार 2013 में सोने के कीड़े के एक साथ रिलीज है, दिलचस्प है, 2013 के सेट है, जो जर्मन चांसलर एंजेला मार्केल के लिए एक संकेत - के संबंध में 2013 में निगरानी और जासूसी और उनके फोन को सुन - अमेरिकी राष्ट्रपति बराक ओबामा के साथ एक बातचीत में इस वाक्य गढ़ा: "इंटरनेट हमारे लिए सब नया क्षेत्र है।" - कब तक एन्क्रिप्शन छात्रों या क्षेत्र के बाद की पीढ़ियों के लिए सचमुच में एक, रहस्य बनी हुई है विज्ञान शिक्षकों और छात्रों के लिए तय है, लेकिन किसी भी मामले में आप अपने दोस्तों के साथ इस पुस्तक के पाठक हैं।

कैसे [करता है नाम "Goldbug?" संपादित करें ]

सोना-बग ( " सोने-बग ") द्वारा एक लघु कहानी है एडगर एलन पो : साजिश विलियम Legrand, जो हाल ही में एक सुनहरे रंग के गुबरैला की खोज के बारे में है।

उसके दोस्त, बृहस्पति, अब उम्मीद है कि LEGRAND ज्ञान, धन और ज्ञान के लिए उसकी तलाश में विकसित होगा, के बाद वह संपर्क में सोने बग के साथ किया गया है - और इसलिए एक नाम बयान का नाम नहीं legrand का एक और दोस्त के लिए चला जाता है, जो अपने पुराने दोस्त फिर से यात्रा करने के लिए सहमत हैं। बाद legrand तो एक गुप्त संदेश में पाया जाता है और यह सफलतापूर्वक डिक्रिप्ट किया गया था, एक टीम के रूप में एक साहसिक तीन शुरू करते हैं।

सोना-बग - कहानी का एक तत्व के रूप में एकीकृत पासफ्रेज - साहित्य में कुछ टुकड़ों में से एक। पो इस प्रकार एन्क्रिप्शन ग्रंथों अपने समय से आगे की लोकप्रियता जब वह "गोल्ड-बग" 1843 में लिखा था, जिसमें इतिहास की सफलता के लिए किया गया था।बी इस तरह के एक बीज लेख के आसपास है और लाक्षणिक पारस पत्थर की प्राप्ति के लिए खोज करने के लिए बदल गया।

सोना-बग एक व्यापक रूप से पढ़ा इतिहास बेहद लोकप्रिय है और अपने जीवनकाल के दौरान पो के सबसे अधिक अध्ययन काम करता साहित्यकार द्वारा किया गया था। उनके विचारों के रूप में मदद की एन्क्रिप्टेड ग्रंथों और तथाकथित के लेखन cryptograms ज्ञात करने के लिए जारी रखने के लिए (देखें। इसके अलावा Eng। विकिपीडिया)।

170 से अधिक साल बाद एन्क्रिप्शन पहले से कहीं अधिक भार है। एन्क्रिप्शन एक मानक होना चाहिए, अगर हम संचार असुरक्षित इंटरनेट पर भेज - पर्याप्त इसलिए एन्क्रिप्टेड पत्र की मूल याद करने के लिए आवेदन के नाम के साथ कारण।

एन्क्रिप्शन: Goldbug आरएसए के लिए विकल्प है [ संपादित करें ]

एन्क्रिप्शन केवल के रूप में अच्छा के रूप में जंगल की आग की तरह कंप्यूटर गणितीय गणना के स्वचालन द्वारा गणना नहीं की जा सकती है। इसलिए, गणितीय गुणन इस्तेमाल किया क्योंकि यह कंप्यूटिंग प्रयास भाग के वर्षों की आवश्यकता है।

फिर भी, एन्क्रिप्शन अटूट है, और प्रक्रियाओं और पुस्तकालयों भी अच्छी तरह से लागू किया जाना चाहिए, ताकि वे सुरक्षित हैं। आरएसए आज एक, आवश्यक अक्सर जांच की और न knackbarer एन्क्रिप्शन मानक के रूप में भुगतान किया जाता है - हालांकि तेजी से कंप्यूटर के आगे के विकास के लिए एक अलग भविष्य ला सकते हैं।

अगर यह एन्क्रिप्शन एल्गोरिथ्म मानक एक बार असुरक्षित होगा (जेड - Goldbug मैसेंजर स्थापित आरएसए के लिए इसलिए इसके अतिरिक्त विभिन्न विकल्पों है।क्वांटम कंप्यूटर द्वारा बी)। अब तक, आरएसए लागू होता है, लेकिन कम से कम (चाबी का एक तदनुसार बड़े आकार के साथ। 3072 बाइट्स) सुरक्षित करने के लिए जारी है। इसके अलावा आरएसए Goldbug एन्क्रिप्शन एल्गोरिदम ElGamal और NTRU लागू किया गया है, McEliece कार्यान्वयन के लिए एजेंडा पर भी है। पिछले दो के रूप में भी माना जाता है क्वांटम कंप्यूटिंग प्रतिरोधी।

Goldbug लंबी अवधि के निजी और सार्वजनिक कुंजी जोड़े की पीढ़ी के लिए libgcrypt और libntru पुस्तकालयों का उपयोग करता है। वर्तमान में, आवेदन प्रारंभ के दौरान दस प्रमुख जोड़े उत्पन्न करता है। कुंजी पीढ़ी वैकल्पिक है। नतीजतन Goldbug बिल्कुल कोई सार्वजनिक कुंजी बुनियादी ढांचे की आवश्यकता है।

यह भी हस्ताक्षर विधि एन्क्रिप्शन से वैकल्पिक रूप से उपलब्ध एक विस्तृत चयन के रूप में है: डीएसए, ECDSA, EdDSA, ElGamal और आरएसए (चित्रा 2 देखें)। हस्ताक्षर मतलब है कि मेकअप कुंजी एक कुंजी के साथ फिर से हस्ताक्षर किए है एन्क्रिप्शन साबित करने के लिए एक विशेष ग्राहक से एक संदेश भी है कि सक्षम होने के लिए।

OAEP और पीएसएस योजनाओं आरएसए एन्क्रिप्शन और आरएसए हस्ताक्षर के साथ किया जाता है।

बेशक, प्रत्येक उपयोगकर्ता Goldbug में सेट कर सकते हैं अपने व्यक्तिगत कुंजी आकार, " सिफर ", " hashType " आगे " चलना गिनती ", और क्रिप्टोग्राफिक नमक-लंबाई ( "नमक अवधि") - यह कुंजी बनाने के लिए और के लिए है एन्क्रिप्शन अक्सर विशिष्ट मानदंडों। लाभ प्रत्येक उपयोगकर्ता के लिए खुद के लिए व्यक्तिगत रूप से परिभाषित कर सकते हैं कि यह है। अन्य अनुप्रयोगों - और भी स्रोत से खोलने के आवेदन - एन्क्रिप्शन विधि खुद के लिए इन महत्वपूर्ण मूल्यों को निर्धारित करने के लिए शायद ही उपयोगकर्ता की अनुमति है।

Encrypting Goldbug तो यह है कि किसी भी उपयोगकर्ता, क्या एन्क्रिप्शन एल्गोरिथ्म, एक उपयोगकर्ता का चयन किया है प्रत्येक उपयोगकर्ता के साथ संवाद कर सकते हैं, कोई बात नहीं बनाया गया है। , चुने हुए एक ElGamal चाबियाँ कौन एक आरएसए कुंजी को चुना गया है, तो आप एक उपयोगकर्ता और ई-मेल के साथ चैट कर सकते हैं: चाबी के विभिन्न प्रकारों के साथ नोड्स के बीच संचार इस प्रकार अच्छी तरह से परिभाषित कर रहे हैं जब libgcrypt और libntru पुस्तकालयों के नोड आम संस्करणों का उपयोग है। यह प्रत्येक एल्गोरिथ्म के प्रत्येक समर्थन करता है और इस पुस्तकालय का समर्थन करता है क्योंकि है। केवल आवश्यकता है कि दोनों प्रयोक्ताओं के पुस्तकालय या Goldbug द्वारा एक ही संस्करण का उपयोग करें। आप एक दोस्त है जो सबसे वर्तमान संस्करण उपलब्ध सबसे का उपयोग करता है के साथ कार्यक्रम का परीक्षण करना चाहते हैं।

गैर-NTRU निजी कुंजी gcry_pk_testkey () समारोह से सटीकता के लिए मूल्यांकन कर रहे हैं। सार्वजनिक कुंजी सार्वजनिक कुंजी पहचानकर्ता के शामिल किए जाने के रूप में कुछ बुनियादी मानदंडों को पूरा करना होगा।

आरएसए, ElGamal और NTRU तुलना [ संपादित करें ]

NTRU एक असममित एन्क्रिप्शन विधि है कि 1996 में गणितज्ञों जेफरी हॉफ स्टोन, जिल Pipher और यूसुफ सिल्वरमैन द्वारा विकसित किया गया था। यह शिथिल ग्रिड मुद्दों है कि क्वांटम कंप्यूटर के लिए लागू कर रहे हैं के रूप में फटा नहीं किया पर आधारित है। हालांकि ntruencrypt नहीं तो बड़े पैमाने पर जैसे अधिक परंपरागत तरीकों के रूप में अध्ययन किया गया है (।आरएसए रूप में)। Ntruencrypt मानकीकृत (सीएफ .. आईईईई द्वारा P1363.1 है Ntruencrypt और NTRU )।

आरएसए (व्यक्तियों रिवेस्ट, शमीर और Adleman के अनुसार) एक असममित क्रिप्टोग्राफिक तरीका है कि दोनों एन्क्रिप्शन और डिजिटल हस्ताक्षर के लिए इस्तेमाल किया जा सकता है। यह एक निजी कुंजी से मिलकर चाबियों का एक जोड़ी डेटा डिक्रिप्ट या हस्ताक्षर करने के लिए प्रयोग किया जाता है का उपयोग करता है, और एन्क्रिप्ट करने के लिए या हस्ताक्षर सत्यापित एक सार्वजनिक कुंजी जिसके साथ। निजी कुंजी गुप्त रखा जाता है और केवल सार्वजनिक कुंजी से अत्यंत उच्च प्रयास (देखें। साथ गणना की जा सकती है, आरएसए क्रिप्टो (डी) और आरएसए क्रिप्टो प्रणाली (एस) )।

ElGamal एन्क्रिप्शन विधि या ElGamal क्रिप्टो एक प्रणाली 1985 के सार्वजनिक कुंजी एन्क्रिप्शन विधि है, जो Diffie-Hellman कुंजी विनिमय के विचार पर आधारित है cryptologists ताहिर ElGamal द्वारा विकसित की है। ElGamal एन्क्रिप्शन विधि आधारित है, साथ ही परिमित आदेश की एक चक्रीय समूह में Diffie-Hellman प्रोटोकॉल, संचालन पर। ElGamal एन्क्रिप्शन विधि provably इंडस्ट्रीज़-सीपीए यह सोचते हैं कि decisional Diffie-Hellman धारणा अंतर्निहित समूह में तुच्छ नहीं है सुरक्षित है। (इस के साथ नहीं बल्कि समान) यहाँ बताया एन्क्रिप्शन तरीकों से संबंधित ElGamal हस्ताक्षर योजना है (ElGamal हस्ताक्षर विधि अभी तक लागू नहीं किया Goldbug में है)। ElGamal पेटेंट (सीएफ .. के अधीन नहीं है ElGamal एन्क्रिप्शन और ElGamal एन्क्रिप्शन )।

ब्लॉक सिफर मोड [करने के लिए आवेदन संपादित करें ]

Goldbug का उपयोग करता सीटीएस के साथ सीबीसी गोपनीयता प्रदान करते हैं। फ़ाइल एन्क्रिप्शन तंत्र का समर्थन करता है गाल्वा / काउंटर मोड (जीसीएम) प्रामाणिकता की संपत्ति है कि एल्गोरिथ्म उपलब्ध द्वारा प्रदान की जाती है बिना एल्गोरिथ्म। प्रामाणिकता की पेशकश करने के आवेदन "प्रथम एन्क्रिप्ट तो मैक" की पद्धति का उपयोग करता है ( एन्क्रिप्ट-तो-मैक , ETM)। एन्क्रिप्टेड और प्रमाणीकृत कंटेनर की धारा को स्रोत कोड को प्रलेखन अन्य तकनीकी जानकारी प्रदान करता है।

हाइब्रिड एन्क्रिप्शन प्रणाली [ संपादित करें ]

Goldbug प्रामाणिकता और गोपनीयता के लिए एक संकर प्रणाली लागू की। प्रणाली का एक हिस्सा प्रमाणीकरण और प्रत्येक संदेश के लिए एन्क्रिप्शन के लिए कुंजी उत्पन्न करता है। इन दो कुंजी प्रमाणीकरण और डेटा के encapsulation (संदेश) के लिए इस्तेमाल कर रहे हैं। दो कुंजी तो प्रणाली का महत्वपूर्ण हिस्सा जनता के माध्यम से समझाया जाता है। आवेदन भी इस encapsulation के लिए सत्र कुंजी के वितरण के लिए एक तंत्र प्रदान करता है (या संदेश की एन्क्रिप्शन)। फिर, कुंजी सार्वजनिक कुंजी प्रणाली और हस्तांतरण पर समझाया जा सकता है: एक अतिरिक्त व्यवस्था पूर्व निर्धारित निजी कुंजी पर सत्र कुंजी के वितरण की अनुमति देता है। डिजिटल हस्ताक्षर के आंकड़ों के चुनिंदा लागू किया जा सकता है।

एक उदाहरण के रूप में, इस प्रारूप की तरह निम्न संदेश एन्क्रिप्शन हैं:

EPUBLIC कुंजी (हैश कुंजी || सिफर) || EEncryption कुंजी (डाटा) || HHash कुंजी (EEncryption कुंजी (डाटा))।

कौन पहले, एन्क्रिप्शन के साथ संबंधित उदाहरण के encapsulation के लिए पहली बार एक उदाहरण से ऊपर है के लिए आदेश में और अधिक जानने के लिए और बड़े पैमाने पर तरीकों को समझने के लिए, - (। मैक देखें) किसी भी मामले में, आप देख सकते हैं कि कैसे एन्क्रिप्शन कुंजी है और न ही हैश कुंजी पूरा हो गया है और विभिन्न स्तरों में डेटा एन्क्रिप्शन एम्बेडेड रहे हैं।

के रूप में यह अनुभाग है कि एन्क्रिप्टेड और प्रमाणीकृत कंटेनर का वर्णन तकनीकी रूप से चल रहा है में स्रोत पाठ के साथ दस्तावेज में चर्चा की है और निजी कुंजी एन्क्रिप्शन तंत्र के प्रमाणीकरण, इस प्रक्रिया के समान है।

एईएस के साथ सममित एन्क्रिप्शन [ संपादित करें ]

सममित एन्क्रिप्शन है एईएस एक 32-चरित्र पासवर्ड कि यादृच्छिक प्रक्रियाओं द्वारा उत्पन्न होता है - इस्तेमाल किया। चूंकि सभी वर्ण और विशेष वर्ण पीढ़ी में उपयोग किया जाता है, अवसर सेट अभी काफी बड़ा है कि यहां तक कि एक कम समय में सभी वेरिएंट तेजी से मशीनों की कोशिश नहीं कर सकता है। विषम एन्क्रिप्शन एक सार्वजनिक और निजी कुंजी युग्म का उपयोग करता है, यह सममित एन्क्रिप्शन है, एक गुप्त पदबंध दोनों पार्टियों को पता होना चाहिए (सममित इसलिए कहा जाता है या इस Goldbug के लिए यूनानी 'जुड़वां' से (मिथुन समारोह में बाद में है व्युत्पन्न) को संबोधित किया: दोनों पक्षों ने गुप्त पदबंध का आदान प्रदान करने की जरूरत है और पता है)।

Goldbug दोनों मानकों का उपयोग करता है: विषम चाबियाँ एसएसएल / टीएलएस के माध्यम से एन्क्रिप्टेड कनेक्शन भेजा जाता है, लेकिन यह भी asymmetrically एन्क्रिप्टेड संदेश भी एक सममित एन्क्रिप्शन से सुरक्षित किया जा सकता है। फिर भी इस तरह के उदाहरण के रूप में Goldbug एन्क्रिप्शन के तीन स्तरों, का उपयोग करता है, फिर encapsulation (सरलीकृत क्योंकि कोई हैश / मैक या हस्ताक्षर दिखाया गया है) को दिखाता है:

आरएसए एसएसएल (एईएस (ElGamal (संदेश)))

इस सूत्र के अनुवाद: सबसे पहले, पाठ संदेश के सार्वजनिक (विषम) अपने दोस्त के ElGamal एल्गोरिथ्म पर कुंजी है, तो एक एईएस एल्गोरिथ्म (संतुलित) एन्क्रिप्टेड है साथ सिफर फिर साथ एन्क्रिप्टेड है और इस कैप्सूल मौजूदा एसएसएल के माध्यम से तो है / टीएलएस (आरएसए का उपयोग) एन्क्रिप्टेड दोस्त को यात्रा पर पी 2 पी नेटवर्क कनेक्शन गूंज में भेज दिया।

यह भी संभव है कि सममित पदबंध (एईएस) अन्य पार्टी के लिए स्थापित विषम (एसएसएल / टीएलएस) एन्क्रिप्शन के बारे में बात करने के लिए है। पदबंध स्वतः उत्पन्न हो सकता है या मिथुन राशि में बाद में हम के रूप में स्वयं बनाया या कॉल समारोह आगे भी देखेंगे। भी खुला स्रोत - - अनुप्रयोगों है कि एक भागीदार से एक अन्य प्रतिभागी एन्क्रिप्शन के लिए एक (निरंतर) अंत करने के लिए अंत की अनुमति है, जिसमें उपयोगकर्ता पदबंध (जैसे शायद ही कोई दूसरा नहीं है।बी मैन्युअल एक एईएस स्ट्रिंग परिभाषित कर सकते हैं)।

एक (सममित) अंत करने के लिए अंत एन्क्रिप्शन के रूप में बिंदु से बिंदु एन्क्रिप्शन से अलग करने के लिए है। इसलिए, यहां तक कि शब्द की तरह "एकीकृत" अंत करने के लिए अंत एन्क्रिप्शन (बेहतर अभी भी लगातार सममित अंत करने के लिए अंत एन्क्रिप्शन) जोड़ा -, क्योंकि यह सब के बारे में केवल भागीदार एलिस और प्रतिभागियों बॉब गुप्त पदबंध कि जानते हैं। एक बिंदु से बिंदु एन्क्रिप्शन होगा जहां सर्वर से ऐलिस और फिर बॉब के लिए सर्वर कनेक्शन स्थापित करता है। यह हो सकता है कि सर्वर संदेश पढ़ सकते हैं, तो वह unpacks और वापस लपेटता है, खासकर अगर प्रतिभागियों और केंद्र में स्थित सर्वर बिंदु के बीच एक असममित कुंजी।

Goldbug निरंतर सममित अंत करने के लिए अंत एन्क्रिप्शन, जो केवल स्वयं परिभाषित नहीं किया जा सकता है प्रदान करता है, लेकिन एक स्वचालन और पल के साथ, कभी भी नए सिरे से किया जा सकता है।

इको प्रोटोकॉल क्या है? [ संपादित करें ]

साथ गूंज प्रोटोकॉल है - सीधे शब्दों में कहें - मतलब है कि

सबसे पहले प्रत्येक संदेश संचरण एन्क्रिप्टेड है ...

उदाहरण: एसएसएल (एईएस (आरएसए * (संदेश))) *) आरएसए के बजाय ElGamal या NTRU रूप में इस्तेमाल किया जा सकता है,

... और इको नेटवर्क में दूसरे प्रत्येक कनेक्शन नोड किसी भी जुड़ा पड़ोसियों के लिए किसी भी संदेश भेजता है। प्वाइंट। दुनिया के रूप में के रूप में सरल है।

यह तथाकथित "पर आधारित है छोटे-दुनिया प्रयोग ": हर कोई एक सहकर्मी से सहकर्मी में हर सात कोनों तक पहुँच सकते हैं, या दोस्त के लिए दोस्त नेटवर्क किसी भी तरह - या बस एक दोस्तों के बीच स्थापित का उपयोग साझा इको चैट सर्वर खबर वितरित।

"आधा गूंज" की विधा एक भी हॉप, DHZ के रूप में एक संदेश भेजता हैबॉब से ऐलिस के लिए बी। ऐलिस संदेश भेजता है तो अब और नहीं (के रूप में पूर्ण इको स्टैंडर्ड में किया जाता है)।

पूर्ण इको इसके अलावा, इको Halben वहाँ तीसरे अनुकूली गूंज (एई)। यहाँ संदेश पड़ोसी या दोस्त के लिए एक ही भेज दिया जाता है, तो वे एक क्रिप्टोग्राफिक टोकन जानते हैं, इस प्रकार बचा लिया गया है। कौन टोकन, जो करने के लिए संदेश भेजा नहीं है पता नहीं है।

अंत में, इको इको अभी तक खातों को जानता है। एक तरह फ़ायरवॉल। यह सुनिश्चित किया जा सकता है कि केवल दोस्त हैं जो खाते का उपयोग पता है, कनेक्ट कर सकते हैं। इस प्रकार, एक वेब का विश्वास बनाई गई हैं, यानी दोस्तों के बीच एक विशेष रूप से नेटवर्क। यह एन्क्रिप्शन के लिए उपयोग में कुंजी पर आधारित नहीं है, लेकिन इसके बारे में स्वतंत्र है। कि तुम भी अपने आईपी पते के साथ संबद्ध नहीं है या यहां तक कि अपने नेटवर्क के सार्वजनिक कुंजी की घोषणा।

असल में, प्रत्येक नोड प्रत्येक नोड के लिए संदेश भेजता इको: तुम इसलिए एक संदेश एक दूसरी बार प्राप्त करना चाहिए, तो यह एक अस्थायी स्मृति में खारिज तुलना की जाती है (उस संदेश के लिए हैश मान का उपयोग) और संभवतः हैश की Bekanntsein (कम " भीड़ नियंत्रण ")।

एक छोटा सा सादृश्य: गूंज प्रोटोकॉल का क्रिप्टोग्राफी देने की तुलना में किया जा सकता है और आश्चर्य अंडे के ले। बॉब, ऐलिस में एक आश्चर्य है ऐलिस यह खोलता है और चॉकलेट का सेवन किया और आश्चर्य के अंदर प्लास्टिक कैप्सूल का सामना करना पड़ता है और इसे खोलने के लिए और एक साथ एक खिलौना है, एक Schlumpf को समाहित भागों का निर्माण करने की कोशिश की। विधानसभा आप सफल नहीं है लेकिन Smurf फार्म और इसलिए नहीं कर सकते आइटम प्लास्टिक कैप्सूल में वापस पकड़ लेता है, यह चारों ओर नई चॉकलेट डालने के लिये और पड़ोसी जो भी करने के लिए भागों से एक Schlumpf की कोशिश करने के लिए अंडा गुजरता टिंकर। ऐलिस जो, आश्चर्य और Schlumpf सफलतापूर्वक इकट्ठा पता नहीं है, तो वे यह नकल (- एक चमत्कार, ऐलिस एक monoblocks प्रतिलिपि मशीन है क्या -) और सभी * * अपने पर दोस्तों से प्रत्येक एक कॉपी कर रहे हैं। (Unpacking, शिल्प, फिल्म, पैक, खोल दे और फिर, क्राफ्टिंग, फिल्म, पैक, दे, और इतने पर .. - नेटवर्क उदाहरणों (कर्नेल) में प्रतिनिधित्व के नजरिए से, नेटवर्क, monoblocks स्वर्ग करने की जरूरत है, नहीं तो शिल्प संचालन फिर से इस तस्वीर में भीड़ नियंत्रण के साथ कम हो जाएगा। एक बार में जाना जाता है शिल्प भागों एक दूसरे इकट्ठे समय) नहीं हैं। ऐलिस छेड़छाड़, जब तक वे लाल टोपी के साथ एक Smurf देख सकते हैं, यह कुछ प्राप्त हुआ है के लिए वे Smurf पिताजी और उनके संदेश का आंकड़ा।

अंत: आप भी Goldbug आवेदन नकली संदेश (Simulacra समारोह से "नकली") और नकली संचार संदेश के साथ ( "प्रतिरूपित संदेश") कर सकते हैं फेंकना। एक बार एन्क्रिप्शन कोई एन्क्रिप्शन है, लेकिन शुद्ध यादृच्छिक अक्षर हैं जो समय-समय पर भेजा जाता प्रतिनिधित्व करता है, और दूसरी बार एक मानव बातचीत के आधार पर बस केवल गड़बड़-diced यादृच्छिक वर्ण नकली है:

- Simulacra

- इस समारोह में भेजता है जब चेक बॉक्स एक इको नेटवर्क से चैट संदेश "नकली" को सक्रिय। यह "नकली" संदेश विशुद्ध रूप से यादृच्छिक संख्या के होते हैं और अलग करने के लिए यह कठिन विश्लेषकों, वास्तविक और यादृच्छिक संदेश के साथ एन्क्रिप्टेड संदेशों बनाता है। Simulacra एक शब्द है जो दोनों फिल्म से शामिल किया गया है " मैट्रिक्स फ्रांसीसी मीडिया दार्शनिक ज्यां बौड्रीलार्ड, वास्तविकता के संबंध, प्रतीकों की पुस्तक Simulacres एट अनुकरण है बौड्रीलार्ड (अपने अपार्टमेंट में सॉफ्टवेयर के Neos रिपॉजिटरी के दर्शन में अज्ञात नहीं है" के रूप में अच्छी तरह से और समाज की जांच)।

- अभिनय करनेवाला

- इसके अलावा यादृच्छिक नकली संदेशों प्रेरित किया जा सकता है, के रूप में एक वास्तविक व्यक्ति समय-समय पर चैट और जवाब के लिए Goldbug कार्यक्रम एक चैट का उत्सर्जन करता है। इन संदेशों को शुद्ध यादृच्छिक डेटा के साथ भर रहे हैं, लेकिन अलग-अलग है - एक असली चैट वार्तालाप पर नकली।

- इसलिए संदेशों के विश्लेषण के लिए और अधिक कठिन यदि तीसरे रिकॉर्डर ( "रिकॉर्डर") के बीच की दुकान और रिकॉर्ड अपने सभी संचार क्या संभवतः स्वीकार किया जाता है चाहिए हो सकता है। लेकिन उस से अधिक: (। देखें यहाँ तक कि मेटा डेटा के अभाव डेटा प्रतिधारण ) संदिग्ध का कोई कारण नहीं है कि एक संदेश के लिए किया गया हैं। कौन एक संदेश सफलतापूर्वक खोल सकता है, जो इसे सामान्य रूप से फिर गूंज शक्ति के रूप में नहीं भेजता है। मेटाडाटा में एक लेबलर गैर भेजा संदेश में दिलचस्पी बढ़ गई हैं सकता है, इस धारणा है कि इस संदेश को सफलतापूर्वक आपके द्वारा डीकोड किया जा सकता है। इस मामले में भी सुपर Echos का विकल्प है:

- सुपर गूंज

- इस समारोह में भी सफलतापूर्वक डीकोड निर्देशन और इस प्रकार पठनीय संदेशों फिर सभी दोस्तों के लिए पर पैक किया।

सुपर इको, Simulacra और प्रतिरूपण इस प्रकार प्रोग्राम है कि इसके लिए आप (और जाहिरा तौर पर भी दूसरों के लिए) संदेशों की बहुलता में दिलचस्प खबर समझने के लिए कठिन हमलावरों बनाना चाहिए के तीन विकल्प हैं।

अब एक इको मोड एक बार फिर वास्तव में देखो:

पूर्ण इको [ संपादित करें ]

पूर्ण गूंज ( "पूर्ण गूंज") इस धारणा पर आधारित सेट उन्होंने यह भी तथाकथित "छोटे-दुनिया प्रयोग" मारा जाएगा: के बारे में कुछ दोस्त एक हो सकता है प्रत्येक संदेश। किसी तरह हर किसी के सात कोने की एक अधिकतम पर एक दूसरे को जानता है। यह एक सहकर्मी से सहकर्मी या दोस्त के लिए दोस्त नेटवर्क में स्वीकार किया जाता है। इसलिए, एक किसी भी प्रत्येक नोड किसी अन्य ज्ञात नोड्स के लिए किसी भी संदेश भेजता है जब प्राप्त कर सकते हैं (देखें। चित्रा 3)।

वैकल्पिक रूप से, आप इसे एक ई-मेल इनबॉक्स के रूप में संक्षिप्त कर सकते हैं या एक चैट सर्वर द्वारा इस दावे के समर्थन में विकेन्द्रीकृत इको कर्नेल पर आधारित दोस्तों के लिए स्थापित करने के लिए, ताकि सभी एन्क्रिप्टेड संदेशों यह प्रतिभागियों के लिए भेजने के लिए अनुमति देता है और सेवा कर सकते हैं।

छोड़ आंकड़ा एक शुरुआती बिंदु से संदेश simulates करने के लिए सभी नेटवर्क नोड्स सभी जुड़े नोड्स भेजें।

मूलरूप में, इसलिए, कि गूंज प्रत्येक नोड प्रत्येक नोड के लिए प्रत्येक संदेश retransmits है। यह सरल अस्थायी टिप्पणी लगता है, यह भी एक हाथ है: इको प्रोटोकॉल एक बहुत ही सरल प्रोटोकॉल है, लेकिन यह भी आगे प्रभाव पड़ता है, कह रही: इको पर कर रहे हैं, कोई रूटिंग जानकारी और मेटाडाटा शायद ही नेटवर्क से दर्ज किया जा सकता है। नोड्स संदेश अग्रेषित भी आगे, "अग्रेषण" की अवधारणा प्रत्येक नोड के लिए सक्रिय रूप से जुड़े साथी को फिर से संदेश भेजता है के बाद से, एक मिथ्या नाम है।

इस प्रकार यह हो सकता है कि (जुड़ा नोड्स की अधिकता से) एक संदेश को बार-बार प्राप्त करता है - ताकि ऐसा नहीं होता है और कुशलता से बनाए रखा है, संदेश के हैश अस्थायी रूप से एक कैश में संग्रहीत किया जाता है और एक retransmission लिए अस्वीकार कर दिया जा सकता है जब यह एक नक़ल के रूप में पहचान की गई थी , यह "भीड़ नियंत्रण" कहा जाता है।

संदेश है, क्योंकि यह एक कैप्सूल एक ज़िप फ़ाइल के लिए इसी तरह के थे। यह कैप्सूल सार्वजनिक कुंजी के साथ विषम एन्क्रिप्शन द्वारा बनाई गई है। इसके अतिरिक्त पैक्ड अभी भी सादा पाठ संदेश के हैश है। एक नोड सिफर डिकोड करने के लिए प्रयास करता है, एक नया पाठ बाहर आता है - जो या तो सही है या गलत डीकोड किया जा सकता है, कह रही है यह मानव के लिए पठनीय या यादृच्छिक पात्रों केवल यादृच्छिक वर्ण गलत डिक्रिप्शन पर फिर से थे। डिकोडिंग प्रयास के बाद इस परिणामस्वरूप पाठ इस प्रकार फिर बंटी है।

अब, अगर डीकोड संदेश के हैश मूल संदेश है, जो इस कैप्सूल के साथ संलग्न किया गया था के हैश के समान है, यह स्पष्ट है कि decrypting नोड सही कुंजी और सादे पाठ में इस संदेश का इस्तेमाल किया गया है के लिए उसे: संदेश है सुपाठ्य और यूजर इंटरफेस में दिखाई देता है। असफल प्रयासों के डिकोडिंग जहां इसलिए मूल संदेश और डिकोडिंग प्रयास मेल नहीं खाते का संदेश शरीर के बीच हैश मान, यूजर इंटरफेस में प्रदर्शित नहीं कर रहे हैं, लेकिन जुड़ा पड़ोसियों के लिए आगे संचरण के लिए कार्यक्रम की गिरी में रहते हैं।

नोड अपने दोस्तों के सभी कुंजी के साथ इस प्रकार करना चाहिए संदेश खोलना और हैश तुलना करने के लिए प्रयास करें। हैश मान, नोड घटकों एक कैप्सूल में एक साथ फिर से पैक के रूप में ही नहीं है और उन्हें प्रत्येक पर करने के लिए अपने मित्र से जुड़ा तो एक ही कोशिश भेजता है।

एक संदेश के हैश मान उल्टे नहीं किया जा सकता है, इसलिए, मूल संदेश के हैश एन्क्रिप्शन नहीं तोड़ा जा सकता है, यह अभी भी सही कुंजी की आवश्यकता है।

एक संदेश है कि सफलतापूर्वक निकाला गया, अब और नहीं भेजा जाएगा जब तक एक है जो सफलतापूर्वक unzipped संदेश भेजा जा सुपर गूँज के विकल्प का उपयोग करता है। तो कोई नहीं है जो रिकॉर्ड इंटरनेट संकुल नहीं भेजे गए संदेशों को पहचान सकते हैं।

अंत में, जैसा कि ऊपर भी बाहर इतना है कि यह Aufzeichnern नेटवर्क यातायात के लिए संदेश कैप्सूल बाहर निकालने के लिए मुश्किल बना दिया है, समय झूठा संदेश ( "नकली संदेश") और भी नकली मनोरंजन समाचार (प्रतिरूपित संदेशों) को समय से भेज सकते हैं वर्णित कर सकते हैं खुद पठनीयता दिलचस्प थे। नोट ग्रहण किया जा सकता है कि अपने सभी संचार डेटा कहीं संग्रहीत और इंटरनेट पर दर्ज की गई है।

तब: इस एन्क्रिप्टेड कैप्सूल बदले में एक एन्क्रिप्टेड एसएसएल / टीएलएस चैनल, जो नोड्स के बीच स्थापित है पर भेजा जाता है। यह एक विकेंद्रित, स्व-हस्ताक्षरित पी 2 पी कनेक्शन, एक "दो-पास आपसी प्रमाणीकरण प्रोटोकॉल" है। कार्यान्वयन एसएसएल / टीएलएस, ठीक से परिभाषित किया गया है जो तुम भी बंद कर सकते हैं: तो नेटवर्क नोड्स HTTPS या यहां तक कि HTTP के माध्यम से संवाद। वैसे भी, बेशक संचरण अगर एक कई एन्क्रिप्शन का उपयोग करता अतिसंवेदनशील है। इसलिए, आप हमेशा अपने दोस्तों के लिए एक HTTPS कनेक्शन, निर्माण करना चाहिए और इस एन्क्रिप्टेड चैनल पर भेजने के अपने एन्क्रिप्टेड कैप्सूल में जो संदेश इंतज़ार कर रही है सही कुंजी से जाग चूमा और पठनीय सादे पाठ में (हैश तुलना की विधि द्वारा) परिवर्तित किया।

- प्रेषक एक hashed एक हैश 123456789 करने के लिए अपने मूल पाठ encrypts और कैप्सूल में क्रिप्टो पाठ और मूल संदेश के हैश पैक (इससे पहले कि वह हमलों एईएस का उपयोग करता है और बाहर एक टीएलएस / एसएसएल कनेक्शन के माध्यम से समाप्त होता है)।

- एक रिसीवर 1 (चाहिए) सादे पाठ में कैप्सूल की प्राप्त एन्क्रिप्टेड पाठ धर्मान्तरित, लेकिन इस हैश 987,654,321 है और सभी के बाद से, 123456789. की आपूर्ति की मूल हैश यह प्राप्तकर्ता 1 के सभी दोस्तों के सभी उपलब्ध कुंजी के साथ दोहराया है के समान नहीं है हैश तुलना, हालांकि, असफल रहे थे, वह संदेश फिर से पकड़ लेता है और उस पर भेजता है। संदेश स्पष्ट रूप से उसे या उसके दोस्तों में से एक के लिए नहीं है।

- रिसीवर 2 अब एक (चाहिए) सादे पाठ में प्राप्त सिफर के रूप में परिवर्तित इस हैश 123456789 है और इस तरह की आपूर्ति की मूल 123456789 हैश के समान है, डिकोडिंग जाहिर है इस रिसीवर स्क्रीन पर सफल और इसलिए संदेश था ( और अगर सुपर गूंज चुना जाता है, भी फिर से लिपटे और पर भेजा है)।

नेटवर्क में कोई भी देख सकते हैं जो संदेश आप unpacking में सफल हो सकता है, क्योंकि सब कुछ अपने स्थानीय मशीन पर हुआ।

आधा इको [ संपादित करें ]

गूंज के आधा ( "आधा गूंज") मोड अगले नोड के लिए केवल एक हॉप, Z करने के लिए अपने संदेश भेजता है।बॉब से ऐलिस के लिए बी। ऐलिस तो उनके जुड़ा मित्र के पथ पर आगे संदेश भेज नहीं करता है (के रूप में पूर्ण इको के लिए सामान्य है)। इको मोड तकनीकी रूप से परिभाषित किया गया है एक और श्रोता से कनेक्ट: Bob`s नोड की घोषणा की है, जब यह ऐलिस के नोड को जोड़ता है, एलिस खबर पर अपने दोस्तों के लिए भेजने के लिए नहीं है। एक सीधा कनेक्शन के माध्यम से दो दोस्तों के बाहर करने के लिए, उस संदेश को अन्य, आगे यौगिकों जो प्रत्येक नोड के मुद्दे पर अतिरिक्त जाल में किया जाता है।

ठोस और आधा अनुकूली इको (एई) के लिए तीसरे में वहाँ गूंज के अलावा। इसलिए एक गुप्त पदबंध के समान - यहाँ, के रूप में आगे नीचे वर्णित है, उसके बाद ही संदेश पर जुड़े पड़ोसी या दोस्त जब नोड एक विशेष क्रिप्टोग्राफिक टोकन जानता है के लिए भेजा। इस कोर्स के पदबंध चाहिए इससे पहले, परिभाषित साझा और संबंधित नोड्स में संग्रहित किया।

तो रास्तों एक नेटवर्क विन्यास में एक संदेश में इस्तेमाल किया जा सकता है परिभाषित किया। उदाहरण: सभी जर्मन केन्द्रों अनुकूली इको के लिए एक आम पदबंध का उपयोग करते हैं, संदेश अन्य देशों की नोड्स में कभी प्रदर्शित नहीं होगा अगर वे पदबंध पता नहीं है। इस प्रकार, एक रूटिंग परिभाषित किया जा सकता है कि संदेश में Situates नहीं है, लेकिन नोड्स में।

इसलिए कौन पदबंध पता नहीं है, संदेश जाता है और पारित नहीं किया! अनुकूली गूंज के साथ संदेशों संदेश है कि नहीं जाना जाता है या मौजूदा (सामान्य मामले के एक वर्तमान मार्ग, कि हर एक को खोलने के प्रयास के लिए किसी भी संदेश प्राप्त नहीं होता है में किया जाएगा जो) के लिए नहीं खोला जा सकता है कि कर रहे हैं।

अनुकूली गूंज (एई) पर नीचे अनुभाग इसलिए इस विकल्प पर अधिक पूरी तरह से रिपोर्ट करेंगे।

इको लेखा [ संपादित करें ]

क्या अधिक है, इको इको Accunts जानता है। एक खाता या फ़ायरवॉल का एक प्रकार है। यह सुनिश्चित करने के लिए कि केवल दोस्तों गठबंधन उस खाते के लिए प्रवेश जानकारी में पता किया जा सकता है। इस प्रकार, एक तथाकथित ट्रस्ट के वेब कि विश्वास पर आधारित है, एक नेटवर्क का गठन किया। यह आधारित नहीं है, एन्क्रिप्शन के लिए कुंजी में अन्य अनुप्रयोगों में के रूप में, यह यह की स्वतंत्र है। यह लाभ आप एन्क्रिप्शन के लिए एक सार्वजनिक कुंजी आपके आईपी पते के साथ जुड़े नहीं किया जाना चाहिए है कि है; या आप अपने आईपी पते मित्रों के नेटवर्क पर उपयोगकर्ता में इसे खोजने के लिए एक DHT में उदाहरण के लिए, की घोषणा करने के लिए है। इको accouts एक प्रदान सहकर्मी से सहकर्मी (पी 2 पी) एक के लिए कनेक्शन - Friend करने वाली दोस्त (F2F) नेटवर्क के लिए या कनेक्शन के दोनों प्रकार की अनुमति है। इस प्रकार दोनों Goldbug मानदंड के लिए बनाया गया है।

इको समारोह खातों इस प्रकार है:

- बंधन समापन खाते की जानकारी को परिभाषित करने के लिए जिम्मेदार हैं। एक खाता है कि एक एकल उपयोग (एक बार खाते या एक बार उपयोग) के लिए परिभाषित किया जा सकता है के लिए निर्माण प्रक्रिया के दौरान। खाता नाम और खाते के लिए कूटशब्द पात्रों में से कम से कम 32 बाइट्स की आवश्यकता है। एक लंबे पासवर्ड इसलिए आवश्यक है।

- बाद एक नेटवर्क कनेक्शन बनाया गया है, बंधन समापन बिंदु प्रमाणीकरण के लिए एक अनुरोध के साथ नोड का अनुरोध बताते हैं। बाध्यकारी समापन बिंदु कनेक्शन छोड़ अगर सहकर्मी पंद्रह सेकंड के एक समय खिड़की के भीतर पहचान नहीं की जाएगी।

- बाद प्रमाणीकरण के लिए अनुरोध प्राप्त किया गया है, सहकर्मी बाध्यकारी समापन बिंदु का जवाब। सहकर्मी तो पहुंचाता निम्न जानकारी: hHash कुंजी (नमक || समय) || नमक, जहां हैश कुंजी खाता नाम और खाते का पासवर्ड के लिए एक ठोस सारांश है। वर्तमान में, शा 512 हैश एल्गोरिथ्म इस हैश परिणाम उत्पन्न करने के लिए इस्तेमाल किया। समय-चर में कुछ मिनट के एक संकल्प किया है। सहकर्मी क्रिप्टोग्राफिक नमक के लिए मूल्य बरकरार रखती है।

- बाध्यकारी समापन बिंदु सहकर्मी की जानकारी प्राप्त करता है। तार्किक रूप से तो सभी Koten के लिए इस hHash कुंजी (नमक || समय) संसाधित है कि वह स्थापित किया है। समापन बिंदु एक खाता पहचान कर सकते हैं, तो वह एक मिनट इंतजार कर रहा है और एक अन्य खोज करता है। यदि इन हैश कुंजी अकाउंट में एक मेल मिला था, बंधन समापन बिंदु संदेश सहकर्मी के पिछले चरण में बनाया है कि इसी तरह बनाया और साथियों को जानकारी भेजता है। प्रमाणीकृत जानकारी संग्रहित है। के बारे में 120 सेकंड की अवधि के बाद, जानकारी हटाया जाता है।

- समापन बिंदु बंधन के क्रिप्टोग्राफिक नमक मूल्य के विश्लेषण सहित इस बार, तथापि, - सहकर्मी बाध्यकारी समापन बिंदु की जानकारी प्राप्त करता है और के माध्यम से एक समान मान्यता प्रक्रिया करता है। दो नमक मानों तो स्पष्ट रूप से संगत होना चाहिए। सहकर्मी कनेक्शन छोड़ अगर समापन बिंदु भी एक पंद्रह दूसरी बार खिड़की के भीतर खुद को पहचान नहीं की जाएगी। संयोग से ध्यान दें कि खाते प्रणाली आगे परिष्कृत किया जा सकता द्वारा एक कुंजी एन्क्रिप्शन के लिए शामिल किया गया है। अतिरिक्त कुंजी तो और अधिक सटीक समय सीमा को परिभाषित करने की अनुमति देता है।

अगर इस दौरान बातचीत उपलब्ध नहीं है एसएसएल / टीएलएस है, हम प्रोटोकॉल का पालन कर सकते कमजोर कर रहे हैं: एक मध्यवर्ती स्टेशन तीसरा कदम से मूल्यों को रिकॉर्ड कर सकते हैं और इसके परिणामस्वरूप बाध्यकारी समापन बिंदु भेजें। तब बाध्यकारी समापन बिंदु एक अज्ञात कनेक्शन खाते तक पहुंच देने के लिए कर सकता है। रिकॉर्डिंग उपकरण तो बाध्यकारी समापन बिंदु की प्रतिक्रिया को आगे कर सकते हैं, चौथे चरण के मूल्यों यानी, हड़पना और साथियों के लिए जानकारी। तो जानकारी सही है, सहकर्मी तो इस नए बाध्यकारी समापन बिंदु की प्रतिक्रिया को स्वीकार करेंगे।

इको-ग्रिड [ संपादित करें ]

छात्रों के बात करते हैं और इको प्रोटोकॉल के बारे में सिखाना है, तो हम बस एक गूंज ग्रिड पत्र साथ गूंज आकर्षित करने के लिए और O4 E1 के नोड्स अंकित और नीचे एक लाइन को जोड़ने के साथ पत्र कनेक्ट (देखें। चित्रा 4)।

उदाहरण के लिए, तो यौगिक E1-E2 एक पड़ोसी के लिए एक आईपी कनेक्शन चिह्नित।

प्रत्येक खाते अंक स्वैप अब तो कुंजी है, इसलिए लिंक है कि पी 2 पी / F2F नेटवर्क के आईपी कनेक्शन के स्तर पर एक नई परत के रूप में पैदा होगा बना।

Goldbug अंतर्निहित वास्तुकला न केवल क्रिप्टोग्राफिक रूटिंग एक कर्नेल कार्यक्रम में स्थापित सविस्तार किया गया, लेकिन जैसा कि ऊपर कहा गया है, शब्द "क्रिप्टोग्राफिक मार्ग" विडंबना गूंज प्रोटोकॉल के साथ रूटिंग वंचित।

इको "परे" रूटिंग है: सबसे पहले, संदेश पैकेट मार्ग की जानकारी (addressee) शामिल नहीं है और नोड्स, सख्त अर्थों में कोई "अग्रेषण" का उपयोग करें, क्योंकि वे केवल सभी कनेक्शनों के लिए सब कुछ भेज देते हैं। दूसरे, यह भी क्रिप्टोग्राफ़िक कुंजी, संदेश को डिकोड करने के प्रयास नहीं पता है (जो भी संदेश पैकेट से जुड़ी नहीं होगा), लेकिन केवल एक ध्रुवीकरण Bille है: वह हमारे ग्रंथों में अलग ढंग से देख सकते हैं और संभवतः समझ देता है। गूंज प्रोटोकॉल में, शब्द "रूटिंग" के बजाय "यात्रा" की अवधारणा को इसलिए भी अधिक प्रयोग किया जाता है।

इसके अलावा कानूनी तौर पर देखा एक और समीक्षा तो यहां प्रदर्शन कर रहा है के रूप में एक नोड एक मध्यस्थ के रूप में addressee की ओर से आगे नहीं करता है, लेकिन किसी भी स्वतंत्र रूप से पड़ोसियों को सूचित किया (देखें। उदाहरण के पूरक।बी इस तरह के अन्य मार्ग मॉडल में पुनर्निर्देश Antsp2p उसके साथ चींटी एल्गोरिथ्म , म्यूट , AllianceP2P , Retroshare , प्याज रूटिंग या I2P )।

बस के रूप में पड़ोस में एक अच्छी प्रतिष्ठा का प्रसार, तो खबर इको में फैलता है - अन्यथा गूंज प्रोटोकॉल किसी भी क्रिप्टोग्राफिक "सामान अतीत तैरना" पत्तियां (कि यह डीकोड नहीं है या हो सकता है)। दिलचस्प सवाल कर रहे हैं, चाहे एक पेशेवर इंटरनेट नोड की दिशा में एक निजी इंटरनेट नोड एन्क्रिप्टेड पैकेट अलग ढंग से विचार करना चाहिए और क्या यह उदाहरण के लिए, ज़ाहिर है, सभी दोस्तों और पड़ोसियों, जेड के साथ प्राप्त जानकारी साझा करने के लिए।बी स्टार ट्रेक से भी जाना जाता है के अनुसार बोर्ग सामूहिक प्रतिमान: हर कोई पड़ोसियों रिकॉर्ड करने संदेशों के सभी के लिए (अगर आधा नहीं या अनुकूली गूंज प्रयोग किया जाता है और शरीर के सभी संदेश (डीकोड पर समझ में आ रहा है) हो सकता है) का उपयोग किया है। जवाब में, नोड, एक नोड एक "डाकिया", "व्यापारी", "आगे ले" या "मध्यस्थ" के रूप में अधिक वर्णित किया जा सकता है एक "प्रभु" या "प्राप्य और (अनिर्दिष्ट) जानकारी CompaniesRecent", अन्य नेटवर्कों में से अधिक है।

क्योंकि, इको मोड और एन्क्रिप्शन स्टेशनों का प्रतिनिधित्व करने, लेकिन अंत में विशेष रूप से कर सकते हैं के लिए: - ( "यात्रा" बेहतर) गूंज ग्रिड एक सरल नेटवर्क आरेख के रूप में न केवल "रूटिंग" के विश्लेषण के लिए करना है ग्राफ सिद्धांत किस तरह से: लागू एक संदेश जाएगा, नेटवर्क की संरचना के आधार पर स्पष्ट है, लेकिन यह भी गूंज खातों, आधा या पूरा गूंज और अनुकूली गूंज के उपयोग के द्वारा ऐलिस, बॉब, एड और मरियम के बीच ग्राफ के निम्नलिखित उदाहरण के रूप में।

ऐलिस, बॉब, एड और मरियम [करने के लिए कुंजी-विनिमय के उदाहरण संपादित करें ]

चित्रा 5 के निम्नलिखित उदाहरण अधिक बड़े पैमाने पर चर्चा की जा सकती है - वे कुछ शब्दों और Goldbug ग्राहक कार्यों की प्रक्रियाओं का उपयोग करें तो अनुभवहीन पाठक इस कार्यक्रम में भी बुनियादी कार्यों के साथ इस खंड को छोड़ कर सकते हैं और एक बार (स्थापना, चैट, ईमेल) परिचित होना चाहिए और फिर बाद में इन तकनीकी उदाहरण पर लेने के लिए और समझ सकते हैं):

- एलिस (आईपी = E1) और बॉब (आईपी = सी 3) अपने सार्वजनिक कुंजी विमर्श किया है और निम्न IP पड़ोसियों के माध्यम से जुड़े हुए हैं: E1-E3-E5-E6-सी 3।

- और पड़ोसियों के आईपी कनेक्शन का उपयोग: बॉब (सी 3) और मारिया (O4) वे सिर्फ दोस्त एन्क्रिप्शन के लिए अपने सार्वजनिक कुंजी का आदान-प्रदान किया है के रूप में अच्छी तरह से कर रहे हैं, सी 3-सी 4 H5 H3 एच 4-H6 ओ 3 O4।

- अंत में, मारिया (O4) एड (एच 1) के एक दोस्त है। वे किसी भी तरह से के माध्यम से संवाद: O4-ओ 3-H6-एच 4 H3 एच 1 या के मार्ग का उपयोग करें: O4 O2 O1-ओ 3-H6-एच 4 H3 एच 1। गूंज प्रोटोकॉल इसलिए किसी भी आईपी पड़ोसी किसी भी जुड़ा आईपी पड़ोसियों के लिए किसी भी संदेश भेजता है के बाद से, पथ सबसे तेजी से संदेश देने के लिए सफल हो जाएगा।

- ऐसे पड़ोसियों से प्रत्यक्ष आईपी कनेक्शन।बी E1-E3 बनाने के द्वारा एक तथाकथित कर सकते हैं। "इको-खाते" बचाव कर रहे हैं: कोई अन्य आईपी पते तथाकथित E1 के रूप में पड़ोसियों E3 के "श्रोता" से जुड़ सकते हैं। एन्क्रिप्शन कुंजी आधार पर बिना - - इस विधि, एक वेब-ऑफ-विश्वास बनाई गई हैं का उपयोग अभी तक आप जिसे आप अपने चैट या ई-मेल कुंजी कारोबार कर रहे हैं के साथ एक दोस्त की जरूरत है।

- तथाकथित " कछुए होपिंग " बहुत अधिक इको नेटवर्क में कुशल है: प्रवर्तन निदेशालय और ऐलिस एक तथाकथित "स्टार बीम चुंबक" फाइल ट्रांसफर का आदान-प्रदान करते हैं, तो गूंज प्रोटोकॉल पैकेट पथ एच 1 H3 H5-सी 4-सी 3-E6 पर पहुँचाया E5-E3-E1। मारिया मार्ग में नहीं है, लेकिन आप के रूप में अच्छी तरह से पूरा गूंज से अधिक है, अगर यह Starbeam चुंबक जानता संकुल प्राप्त होगा। लाभ यह है कि होपिंग कुंजी खत्म हो जाना नहीं है, लेकिन आईपी कनेक्शन के माध्यम से जैसे है (।ट्रस्ट के वेब के रूप में)। असल में, सब कुछ हमेशा एन्क्रिप्टेड है, तो क्यों सबसे छोटा रास्ता नहीं?

- एक तथाकथित "चर्चा" या "जीई गूंज आतंकवाद आईआरसी चैनल" (ई * आईआरसी) - अंतरिक्ष में इस तरह कर सकते हैं।बी "की मेजबानी" हो या निकटतम O2 के माध्यम से। चूंकि केवल उपयोगकर्ता एड बज़ अंतरिक्ष नाम जानता है, अन्य सभी पड़ोसियों और दोस्तों के बाहर छोड़ दिया जाता है। लाभ: तुम एक कमरे में अज्ञात मित्र यह एक सार्वजनिक उदाहरण का उपयोग किए बिना बात करने के लिए कर सकते हैं।कुंजी के लिए कभी विमर्श - आरएसए के रूप में। इसके बजाय, आप बस एक "चर्चा" / "ई * आईआरसी" अंतरिक्ष के लिए एक एकल चुंबक ( "एक बार चुंबक") का उपयोग कर सकते हैं।

- मारिया एड और बॉब की एक आपसी दोस्त है और यह सी / ओ को सक्रिय करता है (की देखभाल) समारोह ईमेल के लिए: इस एड की अनुमति देता है, ईमेल बॉब भेजने के लिए, हालांकि यह ऑफ़लाइन है, क्योंकि: मारिया ईमेल बचाता है के बीच, बॉब के लिए तो ऑनलाइन आता है।

- इसके अलावा: ऐलिस एक तथाकथित आभासी "ईमेल संस्था" बनाया। यह एक POP3 या IMAP सर्वर के लिए तुलनीय है क्योंकि ई-मेल केवल कैश कर रहे हैं नहीं है: एड ऐलिस के लिए अपने सार्वजनिक कुंजी ईमेल करने के लिए भेजता है - और एड अपने कार्यक्रम में उसके साथ "ईमेल संस्थान" एलिस द्वारा चुंबक सम्मिलित करता है एक। अब ऐलिस में बॉब और एड से ई-मेल (ई-मेल इंस्टीट्यूशन में) कैश कर रहे हैं, भले ही मारिया ऑफ़लाइन होना चाहिए।

यह ऊपर ग्राफ में उदाहरण का अनुसरण करने के लिए उपयोगी है।

अनुकूली गूंज (एई) एई और उसके टोकन [ संपादित करें ]

"अनुकूली गूंज" के विवरण के लिए एक और गूंज ग्रिड से जुड़े पत्र ए और ई तैयार कर रहे हैं कर सकते हैं (चित्रा 6 देखें)।

आप तो अपने चैट दोस्त और एक चैट सर्वर के रूप में एक तिहाई की व्यवस्था की नोडल बिंदु में कार्यक्रम एई टोकन ( "अनुकूली गूंज टोकन") एक ही डालें, तो चैट सर्वर अपने संदेश केवल अपने दोस्त को भेज देंगे - और के लिए नहीं अन्य सभी जुड़े पड़ोसियों या के रूप में उन सामान्य रूप से ठोस गूंज मोड के साथ मामला होगा।

एई-टोकन कम से कम 96 अक्षरों का एक पदबंध की तरह है। जब अनुकूली गूंज जानकारी Konotenpunkt अन्य सभी नोड्स है कि आप केवल नोड्स या लिंक साथी जो जानते हैं कि एई निशानी के रूप में अच्छी तरह पर संदेश भेजने के लिए जारी जानने के उत्सर्जन के साथ है।

एई-चिन्ह है कोई अन्य खातों बिंदु पदबंध प्राप्त कर सकते हैं पता नहीं है जो या अपने संदेश में देखते हैं। तो इसलिए संभव पड़ोसियों और संभवतः assumable उदाहरण के लिए, संभावित "रिकॉर्डर", बाहर रखा जाना किसी भी संचार रिकॉर्ड और फिर कई एन्क्रिप्शन तोड़ने के लिए संदेश कोर करने के लिए आने की कोशिश करना चाहते हैं।

आदेश ग्राफ निर्धारित करने के लिए, अनुकूली गूंज के लिए यात्रा कार्यक्रम, कई नोड्स पारस्परिक व्यवस्था की जानी चाहिए और पदबंध रिकॉर्ड है। अनुकूली गूंज के मामले में एक मार्ग की बात कर सकते हैं।

बयाना और Gretel - अनुकूली गूंज मोड का एक उदाहरण [ संपादित करें ]

अनुकूली गूंज परियों की कहानी की एक क्लासिक उदाहरण के रूप में कार्य करता है व्याख्या करने के लिए बयाना और Gretel । ऊपर समझाया एई ग्रिड व्यक्तियों में बयाना, Gretel और दुष्ट चुड़ैल अंक के रूप में तैयार कर रहे हैं। अब बयाना और Gretel लगता है के रूप में वे इस नोटिस जाएगा दुष्ट चुड़ैल के बिना एक दूसरे के साथ संवाद कर सकते हैं। किस्से के बाद वे डायन के साथ जंगल में हैं और ( "ब्रेडक्रंब") और सफेद कंकड़ ( "सफेद pebbels") फिर इस जंगल से बाहर खोजने के लिए और रोटी के टुकड़ों के साथ मार्ग चिह्नित करने के लिए चाहते हैं।

इन कहानियों सामग्री अब वर्णन और ऊपर ग्रिड पैटर्न है, जिस पर ग्रिड या संचार graphene, एक क्रिप्टोग्राफिक टोकन "सफेद कंकड़" कहा जाता है के अंक में भी इस्तेमाल किया जा सकता अनुकूली गूंज प्रदर्शित कर सकते हैं:

नोड A2, E5 और E2 का उपयोग करते हैं एक ही एई टोकन, उसके बाद नोड E6 एक संदेश है कि नोड ए 2 (बयाना) और नोड E2 (Gretel) की जगह लेगा प्राप्त नहीं होगा। नोड E5 ( "white_pebbles") है कि खातों के लिए संदेश भेजने E6 बिंदु "दुष्ट चुड़ैल" भेजने के लिए ( "दुष्ट चुड़ैल") नाम से जाना जाता टोकन "सफेद कंकड़" के बारे में जानने के लिए नहीं करता है। एक सीखने के लिए अनुकूली ( "अनुकूली") नेटवर्क।

एक "अनुकूली गूंज" नेटवर्क जिससे कोई लक्ष्य की जानकारी (: "चींटियों रूटिंग" आगे से ऊपर भी देखें) का पता चला। क्योंकि - याद रखें, "आधा गूँज" की विधा से जुड़े पड़ोसियों के लिए केवल एक हॉप भेजता है और "पूर्ण गूंज" एक अनिर्दिष्ट हॉप गिनती के माध्यम से जुड़े सभी नोड्स के लिए एन्क्रिप्टेड संदेश भेजता है। जबकि "इको खाते" अन्य उपयोगकर्ताओं की मदद या में शामिल होने में एक फ़ायरवॉल या प्राधिकरण अवधारणा के रूप में लगभग बाधा, तथापि, में रखने के लिए "एई टोकन" ग्राफीन या पथ-विशिष्टता - और संदेशों नोड्स जोड़ने के माध्यम से भेजा जाता है कि कि एई-टोकन पता है के लिए ,

चैट सर्वर प्रशासक, दूसरे सर्वर प्रशासक के साथ अपने टोकन का आदान-प्रदान करता है, तो आप एक दूसरे को ( "ट्रस्ट के लिए अल्ट्रा peering") और ट्रस्ट की एक वेब को परिभाषित पर भरोसा करना चाहते हैं कर सकते हैं। नेटवर्क प्रयोगशालाओं में या तीन के साथ घर पर, चार कंप्यूटर बस अनुकूली गूंज बाहर की कोशिश और उसके परिणामों दस्तावेज़ कर सकते हैं:

अनुकूली गूंज के एक परीक्षण के सिर्फ तीन या अधिक कंप्यूटरों के साथ एक नेटवर्क का उपयोग (या के रूप में (endingless) द्विआधारी निर्देशिका में फाइल एक ही मशीन पर कार्यक्रम के कई उदाहरण लांच करने के लिए और कनेक्ट करने के लिए "SPOTON_HOME" का उपयोग) और जगह तो यह अनुकरणीय अनुक्रम के लिए:

- एक चैट सर्वर के रूप में एक नोड बनाएँ।

- एक ग्राहक के रूप में दो नोड्स बनाएँ।

- चैट सर्वर के लिए दो ग्राहकों को जोड़ने।

- ग्राहकों के बीच कुंजियों का आदान प्रदान।

- सामान्य संचार कौशल दोनों ग्राहकों की कोशिश करें।

- सेट एक एई सर्वर पर टोकन।

- सामान्य संचार कौशल दोनों ग्राहकों की कोशिश करें।

- अब एक ग्राहक सेट में एक ही एई टोकन।

- नीचे लिखें परिणाम: सर्वर नोड अब कोई अन्य नोड्स, जो एई-टोकन की जरूरत नहीं है या पता करने के लिए संदेश भेजता है।

यह उदाहरण आसानी से replicable होना चाहिए।

की तरह इको प्रोटोकॉल काम करता है [ संपादित करें ]

अब एक साथ अलग अलग तरीकों और विकल्पों के जिक्र करते हुए आसन्न आंकड़ा 7 एक जटिल अवलोकन कर सकते हैं।

- ग्राफ में कल्पना "पूर्ण इको", "आधा इको", अनुकूली इको "और" इको खाते "के विभिन्न उपयोग के उदाहरण हैं।

- एक भेद शारीरिक आईपी कनेक्शन और चाबी के लिए आभासी कनेक्शन बीच किया जाता है। कुंजी इसलिए जरूरी एक आईपी कनेक्शन के साथ संबद्ध नहीं हैं।

- उपयोगकर्ता विषम सार्वजनिक कुंजी में सममित एन्क्रिप्शन विवरण और टोकन और खाते पहचान के साथ चुंबक यूआरआई स्वैप कर सकते हैं, लेकिन यह भी।

- कनेक्शन नोड कनेक्शन अनुमति दे सकते हैं और निषेध के रूप में संदेश समर्पित संबोधित किया, या लंघन संबोधित भेज।

- तदनुसार, विभिन्न संचार परिदृश्यों उत्पन्न होती हैं।

उदाहरण:

- एक। उपयोगकर्ता H4 एक एई टोकन है। उन्होंने कहा कि संदेशों हे चतुर्थ भाग जब पारा टोकन पहचान नहीं है में (नोड को जोड़ने H6 के माध्यम से) नहीं भेजता है।

- ख। H3 एच 4 के लिए एक संदेश भेजता है, तो एच 4 फिर इस संदेश को भी नहीं भेजता है, क्योंकि यह "आधा गूँज" का एक यौगिक है।

- सी। उपयोगकर्ता E2 उपयोगकर्ताओं के लिए E1 कनेक्ट नहीं कर सकते क्योंकि यह गूंज खाते के लिए लॉग इन नहीं जानता है।

- घ। उपयोगकर्ता O1 और एक दूसरे के साथ O4 चैट और एन्क्रिप्शन के लिए केवल अपने सार्वजनिक कुंजी है।

- ई। उपयोगकर्ता H3 और सी 5 चैट (आईआरसी भी बज़ या ई * के रूप में जाना जाता है) एक ही समूह के चैट रूम में एक यूआरआइ- चुंबक के माध्यम से।

पहली बार एक सेटअप की स्थापना [ संपादित करें ]

सॉफ्टवेयर के पहले प्रारंभिक सेटअप, आसानी से कुछ ही कदम है

- कार्यक्रम और प्रक्षेपण (Windows) Goldbug.exe खोल दो

- लॉगिन पासवर्ड उत्पन्न, क्रिप्टोग्राफ़िक कुंजी

- कर्नेल को सक्रिय करें

- आईपी के साथ एक पड़ोसी को कनेक्ट

- एक दोस्त कुंजी और चैट या ई-मेल के माध्यम से एन्क्रिप्टेड संचार के साथ स्वैप शुरू कर सकते हैं ...

Goldbug मैसेंजर एक यूजर इंटरफेस है (यह भी इंटरफ़ेस या ग्राफिकल यूजर इंटरफेस (जीयूआई) कहा जाता है) और एक गिरी। दोनों एक द्विआधारी के रूप में दिया जाता है (यानी विंडोज GoldBug.exe और मौके पर Kernel.exe कहा जाता है)।

पथ जहाँ आप कार्यक्रम, जैसे निकाले GoldBug.exe से शुरू करें।बी सी: /GoldBug/goldbug.exe या सी: /Programme/GoldBug/goldbug.exe।

जब आप पहली बार के लिए कार्यक्रम शुरू, एक 16-चरित्र लॉगिन पासवर्ड और एक उपनाम परिभाषित। तब एन्क्रिप्शन के लिए अपने कटोरा पैदा करते हैं।

सक्रिय करने के लिए नहीं तो आप goldbug.exe के प्रत्येक शुरू ही बटन पर गिरी "सक्रिय" के बाद इस टैब में है, जो तब दोस्तों को या एक चैट सर्वर के लिए कनेक्शन समन्वय करता है। गिरी फ़ाइल स्पॉट पर Kernel.exe पर Goldbug के कार्यक्रम या इतने से काट दिया है। Goldbug इस प्रकार इस कर्नेल के लिए एक इंटरफेस यह सरल रखा और अनुकूलित डेस्कटॉप कंप्यूटर और मोबाइल उपकरणों के अलावा जाता है।

दो लॉग इन विधियों [ संपादित करें ]

जब आप पहली बार शुरू Goldbug, एक उपनाम पर नीले बॉक्स में दे सकते हैं और एक पदबंध को परिभाषित (देखें। 8 चित्रा)। वहाँ दो तरीके हैं: पदबंध विधि या जवाब (प्रश्न / उत्तर) विधि।

पासवर्ड में कम से कम 16 अक्षर जरूर होना चाहिए। अगर वह बहुत लंबा है, जो एक छोटे पासवर्ड भी तीन ऐसे दोहरा सकते हैं।बी "passwort_passwort_passwort", लेकिन पासवर्ड फिर एक यादृच्छिक तार के साथ एक के रूप में के रूप में सुरक्षित नहीं है। दो तरीकों के रूप में इस प्रकार प्रतिष्ठित किया जा सकता है:

- पदबंध विधि

- हैश (पदबंध + नमक), जो एक "नमकीन हैश" का अर्थ प्रयोग किया जाता है। जब एक पासवर्ड है कि स्थानीय रूप से संग्रहीत नहीं है, लेकिन केवल इनपुट के हैश बनाने।

- क्यू / एक विधि

- हैश (सवाल का जवाब) है, जो एक "का अर्थ HMAC " (हैश आधारित संदेश प्रमाणीकरण कोड) का इस्तेमाल किया जाता है। और ना ही सवाल है और न ही जवाब आपकी मशीन पर जमा हो जाता है और नहीं एक क्रिप्टोग्राफिक नमक यादृच्छिक पर मशीन द्वारा उत्पन्न होता है। एक सवाल के बजाय आप भी कर सकते हैं सवालिया निशान टाइपिंग कोर्स के बिना दो पासवर्ड। ध्यान दें कि सवाल और बाद में लॉगिन जवाब बिल्कुल दर्ज होना चाहिए के रूप में वे प्रारंभिक परिभाषा में कोई दूसरी प्रविष्टि की जांच ( "पुष्टि") में परिभाषित किया गया है और यहाँ (typos के लिए) किया जाता है पासवर्ड पद्धति के रूप में।

चूंकि हैश कि अपनी प्रवेश पदबंध एन्क्रिप्टेड कंटेनर से उत्पन्न होता है, जिसमें बातें बताता है निजी कुंजी एन्क्रिप्शन के लिए भंडारित किया जाता है, यह प्रवेश प्रक्रिया की रक्षा के लिए लॉग इन और पासवर्ड के लिए विशेष रूप से महत्वपूर्ण है। इसलिए, दो तरीकों को ध्यान में ऊपर उल्लेख किया गया है, हमलावरों गंभीर बनाने के लिए: यह इसलिए एक) विधि क्या तुम्हें चुना है पता नहीं है और ख) प्रश्न-उत्तर विधि दूर से ऊपर अतिरिक्त सुरक्षित पहले से ही वर्णित है, क्योंकि न तो सवाल यह है कि, अभी तक प्रतिक्रिया कहीं संग्रहित है। आप सवाल और जवाब है, और केवल दो मैच के रूप में जानते हैं कंटेनर खोल सकते हैं।

आदेश भी कीबोर्ड वालों आदानों कीमत देने के लिए नहीं, एक वर्चुअल कीबोर्ड का उपयोग करने का विकल्प लॉग इन इनपुट में है (9 चित्रा देखें)। यह आप पासवर्ड के लिए प्रवेश लाइन पर एक डबल क्लिक के साथ शुरू करते हैं। सबसे कम, केवल माउस क्लिक दर्ज कर रहे हैं, लेकिन कोई कीस्ट्रोक्स यहाँ।

असल में, यह महत्वपूर्ण है कि अपने निजी कुंजी एक पर्याप्त सुरक्षित कंटेनर में एन्क्रिप्टेड रूप में संग्रहीत है। यह लगता है कि विशेष रूप से आपूर्तिकर्ता कंपनियों की पहुँच निजी कुंजी दोहन करने के लिए आसान होगा अन्यथा मोबाइल ऑपरेटिंग सिस्टम पर करना होगा उचित लगता है। यह भी महत्वपूर्ण है कि ब्राउज़र में प्रस्ताव एन्क्रिप्शन या मेल प्रदाता ऑनलाइन संग्रहीत चाबियाँ वेब मेल सेवाओं के साथ सवाल करने के लिए विशेष रूप से है। एन्क्रिप्शन हमेशा आपकी मशीन पर जगह ले जाना चाहिए और यह एक स्रोत-ओपन क्लाइंट और ब्राउज़र जिसमें आप संभवतः का उपयोग करने के लिए किसी भी ऑनलाइन वेब अनुप्रयोग है - यह भी स्वयं उत्पन्न - ऑनलाइन कुंजी जमा करना होगा। खतरे अपनी संभवतः पर्याप्त एन्क्रिप्टेड नहीं निजी कुंजी उठा बहुत बड़ी है। इसके अलावा कार्यक्रम आडिट एन्क्रिप्टेड कंटेनर, जहां निजी कुंजी है के लिए पासवर्ड पर पहुँच पर डाल दिया जाना चाहिए, और दूरदराज शुरू की अपलोड द्वारा निजी कुंजी विशेष ध्यान देने की पूर्व मनोरंजक। प्रक्रियाओं के लिए और सुरक्षित पहुँच - - निजी कुंजी का विश्लेषण किया यहां तक कि कुछ स्रोत से खोलने मैसेंजर एन्क्रिप्शन के साथ कि एक हाथ पर गिना जा सकता है, एक सुरक्षा लेखा परीक्षा आया है, की एन्क्रिप्टेड भंडारण की सुरक्षा के संबंध में मुश्किल से पर्याप्त हैं।

एन्क्रिप्शन के लिए 10 कुंजी की पीढ़ी [ संपादित करें ]

जब आप पहली बार के लिए Goldbug मैसेंजर शुरू, तुम एक पॉप-अप विंडो पूछता है कि आप के लिए एन्क्रिप्शन कुंजी उत्पन्न करने के लिए चाहते हैं। कुंजी पीढ़ी के लिए आप 3072 बिट्स (डिफ़ॉल्ट) के एक प्रमुख प्रवेश या बड़ा चुनते हैं और चुन सकते हैं, भले ही आप नए कुंजियों (पुनः) भी अन्य विकल्प ऐसे एल्गोरिथ्म hashType, सिफर, नमक-लंबाई या चलना गिनती उत्पन्न करनी चाहिए।

आपका उत्पन्न कुंजी "/.spot-on" उप-पथ में जमा हो रहे हैं। आप के साथ नई कुंजी और सभी उपयोगकर्ता डेटा को हटा दिया जाएगा एक नया लॉगिन स्थापित करना चाहते हैं, तो इस राह आसान हटा सकते हैं और नए GoldBug.exe शुरू करते हैं। एक ही मुख्य मेनू "में हो सकता है !!!_Total_Database मिटा _ !!! " हासिल किया जा सकता है।

निम्नलिखित के लिए कार्य विषम (एन्क्रिप्शन के लिए एक कुंजी के रूप में अच्छी तरह से (वैकल्पिक) हस्ताक्षर के लिए एक कुंजी) उत्पन्न चाबियाँ हैं:

- बातचीत

- ई-मेल

- Poptastic

- यूआरएल

- Rosetta

प्रत्येक कार्य के बदले में एक निजी कुंजी युग्म का उपयोग करता है कि एक सुरक्षा सुविधा है। चैट कुंजी समझौता किया जाएगा, तो इस प्रकार ईमेल एन्क्रिप्शन प्रभावित नहीं है। इसके अलावा, आप केवल अपने चैट कुंजी नहीं है और ई-मेल कुंजी और दोस्तों के पास कर सकते हैं। इस प्रकार, आप तय कर सकते हैं, जो आप के साथ चैट करने के लिए या सिर्फ ईमेल या संभवतः एकीकृत यूआरएल डेटाबेस में पी 2 पी वेब खोज के समारोह के लिए यूआरएल को बदलने के लिए अनुमति देते हैं।

आम तौर पर वर्णित यूजर इंटरफेस के न्यूनतम दृश्य है: मुख्य मेनू आप "पूर्ण दृश्य" या "कम से कम दृश्य" के बीच चयन कर सकते हैं। किसी को भी जो कि कंप्यूटर के साथ अच्छा नहीं जानता है, कम से कम दृश्य का चयन करना चाहिए, क्योंकि यह खाल विकल्पों की भीड़ आवश्यकता नहीं जा सकता। यह सरल रखें। प्रारंभिक सेटअप में, का चयन अधिकतम देखने उपलब्ध नहीं है, वे केवल जब अतिरिक्त लॉगिन और समायोज्य दिखाई देगा। यूजर इंटरफेस में अधिक विवरण देखने के लिए क्षमता है, इसलिए संक्षेप में उल्लेख किया जा रहा है क्योंकि केवल इस बिंदु पर, के बाद से कई विवरण गिरी सक्रियण और चाबी के टैब में क्रिप्टोग्राफिक मूल्यों का अंतिम बिंदु से नीचे करने के लिए देखें कर रहे हैं (अधिकतम सिर्फ देखने की स्थापना में) पीढ़ी पाते हैं। मूल्यों बढ़ाया उपयोगकर्ता को देखने से एक नए सिरे से कुंजी पीढ़ी के साथ व्यक्तिगत रूप से सेट किया जा सकता है। हालांकि, जो किसी को भी पहली बार के लिए ग्राहक का उपयोग करता है, ठेठ सेटिंग मूल्यों स्वचालित रूप से तैयार है, DHZ हैबी कुंजी एक (पूर्वनिर्धारित) 3072 बिट्स के आकार की है।

गैर न्यूनतम दृश्य इसलिए टैब में दिखाने Z "कर्नेल को सक्रिय करें"।बी यूजर इंटरफेस में निम्नलिखित तत्वों:

- कर्नेल के लिए पथ

- यहाँ आप गिरी पथ दर्ज कर सकते हैं। साथ कर्नेल "स्पॉट पर kernel.exe" पथ में सही ढंग से स्थापित है, तो पथ हरे रंग में प्रकाश डाला जाता है। अन्यथा, देखो, जहां गिरी का निष्पादन योग्य फ़ाइल है या जीयूआई (goldbug.exe) के निष्पादन योग्य फ़ाइल के रूप में इसे कॉपी या तदनुसार पथ सर्व।

- पीआईडी

- पीआईडी नंबर प्रक्रिया आईडी के साथ जो निष्पादन योग्य Windows में चिह्नित है दिखाता है। आप Windows कार्य प्रबंधक में प्रक्रिया आईडी को पा सकते हैं।

- "कुंजी उत्थान" समारोह

- नए मूल्यों और विकल्पों के साथ - "उत्थान" समारोह के साथ आप भी अलग-अलग कुंजियों को फिर से उत्पन्न कर सकते हैं। चेक बॉक्स को Tobiano, मूल्यों की स्थापना की और संबंधित कुंजी फिर से पैदा होता है। तो फिर आप अपने नए कुंजी है, लेकिन फिर से पूछना अपने मित्रों को उपलब्ध हैं, क्योंकि कुंजी अपने संचार आईडी है।

विकल्पों में से एक किस्म भी एक पॉप-अप विंडो है कि बाद में समझाया जाएगा में मुख्य मेनू / विकल्प के नीचे पाया जा सकता है।

कर्नेल के एक्टिवेशन [ संपादित करें ]

जब आप पहली बार के लिए Goldbug मैसेंजर शुरू, तुम एक पॉप-अप विंडो पूछता है कि आप गिरी सक्रिय करना चाहते हैं। अन्यथा, सभी आगे शुरू होता है तुम तो तुम जाओ, यह टैब, प्रेस में लाल "कर्नेल सक्षम करें" बटन के लिए लॉग इन करना होगा: जब बटन हरे रंग की है, कर्नेल चल रहा है।

आप इस कार्यक्रम के इंटरफ़ेस बंद करते हैं, गिरी को चलाने के लिए जारी रहेगा। यह पहली बार गिरी निष्क्रिय करने के लिए और फिर GodBug के जीयूआई को बंद करने के लिए इसलिए उचित है। एक और पॉप-अप विंडो तुम तो पूछना, लेकिन किसी भी मामले में होगा, अगर दोनों (गिरी और जीयूआई) को बंद करना पड़ा। अन्यथा, आप एक जीयूआई, जो वास्तव में कभी कभी एक वेब सर्वर के लिए वांछनीय है, ताकि कोई भी खुला इंटरफेस को बदल सकते हैं बिना गिरी चल रहे हैं।

आप यह बताने के लिए जीयूआई पारित करना चाहते हैं, लेकिन कोई भी अपनी अनुपस्थिति प्रविष्टियों या परिवर्तन के दौरान बाहर ले जाना चाहिए, तो यह भी नीचे स्थिति पट्टी क्लिक करने के लिए बटन "ताला" के लिए संभव छोड़ दिया है, तो उपयोगकर्ता बंद कर देता है और प्रवेश करने के लिए लॉग ऑन टैब के लिए रिटर्न पासवर्ड पीठ, इतना है कि प्रक्रियाओं को चलाने और अन्य टैब की जानकारी नहीं दिखाई दे रहे हैं। संयुक्त राष्ट्र के लॉक-एन, प्रेस करने के लिए फिर से सतह फिर से स्थिति पट्टी में लॉक बटन करने के लिए और पदबंध (s) तो एक पॉप-अप विंडो में देते हैं।

तुम भी अक्षम सक्षम कर सकते हैं /, निचले बाएँ से, पहले एलईडी स्थिति लाइन कर्नेल में दबाया जाता है। यदि यह हरे रंग की है, गिरी जब यह लाल है, कर्नेल बंद है सक्रिय है। केंद्र एलईडी इंगित करता है कि आप एक श्रोता / आईएम सर्वर स्थापित किया है या नहीं, और तीसरे एलईडी इंगित करता है कि क्या आप एक पड़ोसी / सर्वर के लिए एक सक्रिय और सफल कनेक्शन बना दिया है।

आईपी पते के साथ एक पड़ोसी [कनेक्ट करने के लिए संपादित करें ]

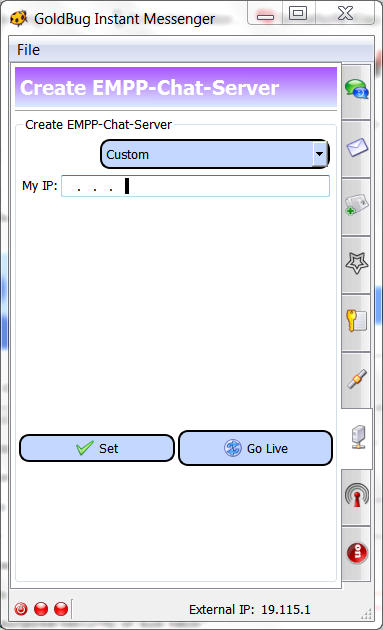

जब पहली बार सक्रिय परियोजना चैट सर्वर का आईपी पता स्वचालित रूप से एक पड़ोसी के रूप में जोड़ा जाता है और यह आप एक वेब सर्वर या घर पर कनेक्शन नोड ही एक अस्थायी चैट सर्वर जिसके माध्यम से आप जब तक आप अपने दोस्तों के साथ परीक्षण के लिहाज से चैट कर सकते हैं के रूप में कार्य करता है बनाया या एक दूसरे से सीधे जोड़ता है। वैज्ञानिक पर परियोजना के दायरे का परीक्षण करें। परीक्षण प्रयोगों का उपयोग करें।

इस प्रकार, आप आप एक और जोड़ने, तो टैब पर जाना चाहते हैं, तो एक त्वरित संदेश सर्वर के साथ गिरी की सक्रियता के बाद सीधे जुड़े हुए हैं: "पड़ोसी कनेक्ट"। इस पड़ोसी या वेब सर्वर जिस पर एक स्थान पर गिरी रन या एक Goldbug मैसेंजर का उपयोग करता है के रूप में एक दोस्त (10 चित्रा देखें) के आईपी पते के लिए एक निवेश के क्षेत्र से पता चलता है।

क्षेत्र में पड़ोसी नोड्स के आईपी पते दे। अंक के साथ आईपी पते के हर तीन अंक (आईपी V4 द्वारा) अलग हो रहे हैं। एक ब्लॉक में केवल दो अंक, जेड शामिल है।बी 37100100100, तो 37 प्रथम ब्लॉक में कहीं भी रखा जा या 37 शीर्ष दो स्थानों में प्रवेश किया। फिर "कनेक्ट" बटन दबाएँ। आईपी पते तो डिफ़ॉल्ट पोर्ट 4710 पर संग्रहीत और तालिका में एक यौगिक के रूप में प्रकट होता है।

एक त्रुटि संदेश प्रकट होता है, तो आईपी पते पहले से ही दर्ज है। सभी पड़ोसियों को हटाने के लिए, तुम तो "सभी पड़ोसियों हटाएँ" बटन धक्का कर सकते हैं और (पड़ोसी में प्रकट होता संदर्भ मेनू बटन या तालिका में सही माउस बटन के माध्यम से) आईपी पते फिर से दबाएँ। वैकल्पिक रूप से, हार्ड डिस्क और फाइल पर ./spot-on स्थापना पथ "neighbors.db" नष्ट हो जाती हैं। यह एक बार में नए रूपों और फिर खाली है।

जब गिरी सक्षम है (बाएं, पहली स्थिति पट्टी में एलईडी हरी बंद हो जाएगा) और पड़ोसी जुड़ा हुआ है (केंद्र एलईडी हरे रंग की रोशनी), सभी को सफलतापूर्वक स्थापित किया है और ऑनलाइन। आसानी से अब तक सफल होना चाहिए एक आईपी पते दर्ज करें और कनेक्ट बटन दबाएँ।

आप एक सर्वर के बिना सीधे कनेक्ट करना चाहते हैं, तो उनमें से एक होना चाहिए tablature में एक श्रोता चैट सर्वर बनाने (और बंदरगाह के लिए फ़ायरवॉल जारी है और संभवतः अपने मशीन, सु विस्तार के अलावा routers में बंदरगाह आगे) कहा जाता है।

कौन अधिक विवरण देखने के लिए करना चाहता है, कम से कम दृश्य भी पूर्ण देखने के लिए स्विच कर सकते हैं: इस दृश्य में यह स्पष्ट है कि आईपी पते के अलावा, आईपी पते का पोर्ट संख्या को व्यक्तिगत रूप से विन्यस्त किया जा सकता है। डिफ़ॉल्ट रूप Goldbug बंदरगाह 4710. का उपयोग करता है इसके अलावा, कार्यक्रम भी आईपीवी 6 के माध्यम के रूप में अच्छी तरह से ट्रिगर के रूप में संचालित किया जा सकता है कि एक श्रोता / सर्वर है जो गतिशील DNS के माध्यम से जुड़ा हुआ है। जब डीएनए तो एक आईपी लेकिन एक डोमेन नाम में कोई संख्या अनुक्रम है। अंतर्निहित बॉक्स में और अधिक सुरक्षा विकल्प सेट किया जा सकता है या सर्वर से जुड़े एक प्रॉक्सी (जैसे के माध्यम से पहुँचा जा सकता है।बी आप टो नेटवर्क का उपयोग करने के पीछे Goldbug) चाहते हैं।

चैट समारोह [ संपादित करें ]

तो अब इन पासवर्ड परिभाषित, कुंजी उत्पन्न गिरी सक्षम है और एक पड़ोसी / सर्वर से जुड़ा हुआ है, यानी हल्के हरे रंग के दो स्थिति पट्टी में एलईडी, तो आप एक दोस्त एक कुंजी विनिमय और संचार टैब के साथ चैट कर सकते हैं (11 चित्रा देख सकते हैं ) या पॉप-अप एक परिभाषित ग्राहक शुरू के लिए खिड़की। कुंजी विनिमय के रूप में वर्णित किया जा सकता है:

आदान प्रदान से दोस्त जोड़ें और पेस्ट कुंजी [ संपादित करें ]

Goldbug, एक सार्वजनिक / निजी कुंजी बुनियादी ढांचे का उपयोग करता है के रूप में जाना जाता है यह सिर्फ एक मानक है: सार्वजनिक कुंजी दोस्तों के साथ आदान-प्रदान किया जा सकता है और निजी कुंजी अपने हार्ड ड्राइव पर एन्क्रिप्टेड रहता है।

आप और आपके साथी, दोनों दोस्त हैं, पहले से अद्वितीय विनिमय प्रत्येक अपने सार्वजनिक कुंजी, यानी प्रिंटआउट और फिर टैब में दोस्त की कुंजी: "मित्र बनाएं" ( "मित्र / कुंजी जोड़ें") डालने और पुष्टि करने के लिए (12 चित्रा देखें)। आपके दोस्त ईमेल के माध्यम से अपनी प्रमुख भेज सकते हैं। तो फिर इस टैब में कॉपी और नीचे में "जोड़ें" बटन दबाएँ।

आप टैब "मित्र" ( "मित्र / कुंजी") के रूप में अपने सार्वजनिक कुंजी पा सकते हैं। बड़े बटन ( "कॉपी कुंजी") के बारे में आप क्लिपबोर्ड करने के लिए अपने सभी 10 कुंजी प्रिंटआउट कर सकते हैं ऊपर। यहाँ तो पूरा टेक्स्ट कॉपी और अपने दोस्त को यह भेजते हैं। इसी तरह, यह अपने दोस्त बनाता है और आप टेक्स्ट बॉक्स में दोस्त कुंजी जोड़ें।

जानकारी के लिए वैकल्पिक केवल: यदि आवश्यक हो, यह एक दोस्त (मेकअप दोस्त समारोह) के रूप में एक नया दोस्त संदर्भ मेनू में सही माउस के साथ इस बात की पुष्टि करने के लिए आवश्यक हो सकता है। यह तो एक दोस्त आप के लिए एक सीधा आईपी संबंध में अपनी प्रमुख ऑनलाइन भेजता है जब प्रयोग किया जाता है। यह सुविधा एक स्थान पर की यूजर इंटरफेस को जोड़ा गया है, ताकि दोनों आदर्श हमेशा आसान प्रिंटआउट और चाबी फिट पेस्ट Goldbug इंटरफ़ेस में, यह उपलब्ध नहीं है। लेकिन के लिए एक दोस्त है।मौके पर ग्राहकों को स्थानीय यूजर इंटरफेस के साथ के रूप में उपयोग और Goldbug ग्राहक की एक उपयोगकर्ता के लिए एक प्रत्यक्ष आईपी कनेक्शन सेट, तो यह भी संभव कुंजी और कॉपी / पेस्ट के बजाय प्रत्यक्ष आईपी कनेक्शन के माध्यम से हस्तांतरण है। फिर एक दोस्त के रूप में बाहर की पुष्टि के लिए अपने निक नाम पर टैब्स (भिन्न चिह्न) के साथ चैट या ईमेल और सही माउस बटन के साथ या संदर्भ मेनू से दोस्त प्रकट होता है।

अन्य विकल्प केवल ध्यान दें: एक दोस्त को सीधा लिंक पर कुंजी के ऑनलाइन वितरण के अलावा भी बाद में इको सार्वजनिक कुंजी साझा (निर्यात संवर्धन परिषदों) के मरने उपयोग किया जाता है में वर्णित किया जा सकता है। यह जब दोस्त एक सीधा संबंध है (उदाहरण के लिए जुड़ा हुआ नहीं है प्रयोग किया जाता है।बी दोनों भागीदारों एक आम चैट सर्वर या उपयोग के बीच में नोड)। दोनों भागीदारों तो एक आम पासवर्ड गुप्त निर्यात संवर्धन परिषदों में टाइप करें और गूंज सत्ता में अपने सार्वजनिक कुंजी यह पासवर्ड भेज सकते हैं। जानकारी के लिए इस उपकरण है कि यदि आवश्यक हो तो अक्सर असहज और असुरक्षित प्रथागत कुंजी सर्वरों के लिए एक अच्छा विकल्प हो सकता है विस्तृत अनुभाग आगे देखते हैं।

विशेष: Repleo [ संपादित करें ]

आप पहले से ही अपने दोस्त के एक प्रमुख प्राप्त करते हैं (z।चैट के रूप में) है और कहा कि यह है, लेकिन अब अपने सार्वजनिक (आईएम) कुंजी प्रकट नहीं होगा, एक ई-मेल प्रोग्राम में इसे बचाया नहीं जानते और स्थानांतरित करने के लिए (हालांकि सार्वजनिक कुंजी वास्तव में सार्वजनिक किया जा सकता है चाहता हूँ), तो अपने स्वयं के सार्वजनिक कुंजी आप भी अपने दोस्त के साथ प्राप्त की कुंजी एन्क्रिप्ट कर सकते हैं। इस REPLEO कहा जाता है।

Repleo तो आपकी सार्वजनिक कुंजी पहले अपने दोस्त की सार्वजनिक कुंजी के साथ एन्क्रिप्टेड है जब। यह प्रत्येक कार्य के लिए तो है या कुंजी के लिए प्रदर्शन, यानी आप प्रत्येक चैट Repleo, ईमेल और यूआरएल Repleo Repleo लौट सकते हैं। एक Repleo तो टैब "मित्र / कुंजी जोड़ें" के बॉक्स में एक दोस्त डाल सकते हैं। बॉक्स डालने के बारे में केवल रेडियो चयन बटन है कि क्या यह एक महत्वपूर्ण एक Repleo, या एक ईमेल पता है कि आप जोड़ना चाहते है परिभाषित करने के लिए है।

एक चाबी का पाठ हमेशा एक पत्र "कश्मीर" या "कश्मीर" के साथ शुरू होगा और एक Repleo एक 'आर' या 'आर' के साथ शुरू होता है।

एक पहले सुरक्षित चैट शुरू [ संपादित करें ]

आप टैब में एक सफल कुंजी विनिमय अपने चैट दोस्त "चैट" के बाद देखेंगे। , दोनों प्रतिभागियों आदर्श कार्यक्रम का एक ही है और नवीनतम संस्करण का उपयोग करना चाहिए चैट करने में सक्षम हो सकता है, अपनी चाबी उत्पन्न होता है और आदान-प्रदान किया और एक नेटवर्क नोड के लिए वेब जुड़ा हुआ है या चैट सर्वर है। नीचे स्थिति रेखा हल्के हरे और चैट टैब में साथी के नाम से पहले दो एल ई डी प्रकट होता है, यह पहले से ही अच्छा लग रहा है।

अपने दोस्त नीला (अनुपस्थित) की ऑनलाइन स्थिति, लाल (व्यस्त) या हरे (बात करने के लिए तैयार) पर आता है, तो चैट शुरू कर सकते हैं। या तो तालिका में दोस्त का चयन करें और टैब के बाहर चैट, या दोस्त और एक पॉप-अप के लिए चैट विंडो खुल जाता है कि दोस्त पर माउस के साथ डबल क्लिक करें।

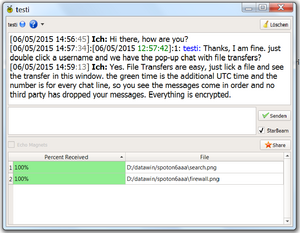

चैट टैब का लाभ चैट कि तुम इतनी है कि यह संदेश सभी दोस्तों पहुंचता है कई दोस्तों को एक ही चयन कर सकते हैं। आप पॉप-अप चैट का उपयोग करते हैं (13 चित्रा देखें), तो आप अब एक दोस्त के चयन के लिए मार्कर पर चैट टैब में अपने मित्रों की सूची से भुगतान करना होगा।

और: पॉप-अप में चैट आप विकल्प बटन "शेयर Starbeam", जिसके साथ आप हार्ड ड्राइव से एक फ़ाइल का चयन कर सकते हैं और यह तो एन्क्रिप्टेड है और सुरक्षित दोस्त को हस्तांतरित (भी Starbeam पर नीचे अनुभाग देखें। -FileSharing)। इस समारोह में एक माउस क्लिक के साथ एक चैट दोस्त आसानी से एक फ़ाइल भेज सकते है और यह भी अंत करने के लिए अंत के परिवहन के लिए स्वचालित रूप से एन्क्रिप्टेड है कि, कई अनुप्रयोगों में शामिल नहीं है। एन्क्रिप्टेड संचरण जेड।बी अपने भाई बहनों के लिए छुट्टी छवियों के साथ एक ज़िप इसलिए आसान और वेब होस्टिंग संभव में एक मंच के उपयोग के बिना है।

खिड़की आप देख सकते हैं के शीर्ष पर स्थिति बार में और उपनाम और ऑनलाइन स्थिति के लिए।बी भी एक दोस्त को प्रमाणित और नीचे के रूप में वर्णित परीक्षण चाहे वह जानता है (एक) साझा रहस्य और सही आदानों, को Socialist- करोड़पति प्रोटोकॉल शुरू करते हैं।

अतिरिक्त सुरक्षा सुविधा: melodica: मिथुन (त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता, IPFS) [कॉलिंग के साथ संपादित करें ]

Melodica के लिए खड़ा है "मल्टी Encryted लंबी दूरी की फोन" - जर्मन के बारे में अनुवाद किया: "एक लंबी दूरी पर बहु-एन्क्रिप्टेड कॉल"

यह संदर्भित करता है, एक फोन के रूप में एक दोस्त को फोन करने के लिए - केवल यह है कि यह एक सुरक्षित अंत करने के लिए अंत एन्क्रिप्शन बनाया गया है।

अंत करने के लिए अंत पदबंध - मिथुन भी कहा जाता है - एक एईएस स्ट्रिंग के माध्यम से मैप किया गया है और दो प्रतिभागियों के बीच गुप्त रखा जाना चाहिए। इसलिए, यह हमेशा अच्छा बचाव, (विषम चैट कुंजी और टीएलएस / एसएसएल कनेक्शन के साथ इको प्रोटोकॉल में यहाँ के रूप में) और अधिक एन्क्रिप्शन स्तर पर इलेक्ट्रॉनिक संचरण, अगर संचरण क्षमता का उपयोग किया जा सकता है।

विषम कॉलिंग [ संपादित करें ]

Goldbug इस हस्तांतरण के मुद्दे मिथुन द्वारा हल अंत करने के लिए अंत एन्क्रिप्शन के लिए पासवर्ड है (तब का गठन किया जाना सममित एन्क्रिप्शन के लिए स्ट्रिंग) एन्क्रिप्टेड asymmetrically (चैट के लिए कुंजी के साथ) एन्क्रिप्टेड और फिर एक और (विषम) एसएसएल से है / टीएलएस चैनल से फैलता है।

यानी यह दोनों प्रतिभागियों, जो तब पदबंध पता होना चाहिए करने के लिए संदर्भित मिथुन, जुड़वां के लिए यूनानी है।

इस समारोह में इस प्रकार एक 'कहते हैं, "एक कॉल जिसमें पासवर्ड स्थानांतरित कर रहा है, बाद में फिर अंत करने के लिए अंत एन्क्रिप्शन डिज़ाइन किया गया उत्पन्न करता है। सच पूछिये तो, वहाँ दो कुंजी या घटकों के मिथुन है क्योंकि मिथुन अन्य प्रक्रिया द्वारा प्रमाणित हो जाता है: यह अतिरिक्त घटक भी मैक हैश कहा जाता है।

त्वरित बिल्कुल सही फॉरवर्ड सीक्रेसी (IPFS) [ संपादित करें ]

तुम इसलिए किसी भी समय (सममित) एन्क्रिप्शन या कुंभ में नवीनीकृत कर सकते हैं। एक तरफ, एक छोर से अंत पदबंध (मिथुन) को परिभाषित कर सकते हैं स्वयं या स्वतः, और दूसरी ओर यह भी तत्काल पर है, इसलिए नवीनीकृत "तत्काल" किसी भी समय: यही कारण है कि 'परफेक्ट फॉरवर्ड गोपनीयता "के प्रतिमान दो घटकों को शामिल करने के लिए विस्तारित किया गया है। इसलिए, "त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता" (IPFS) की बात कर रहा।

तुलना में कई अन्य उपकरण ऑनलाइन सत्र में केवल एक कुंजी की पेशकश करते हैं और आप देख सकते सममित अंत करने के लिए अंत एन्क्रिप्शन वाक्यांश मैन्युअल रूप से संपादित नहीं।

यहाँ समस्या संबोधित त्वरित बिल्कुल सही फॉरवर्ड सीक्रेसी (IPFS) असममित एन्क्रिप्शन (चैट कुंजी), अस्थायी कुंजी एक सममित कुंजी (बस मिथुन) है उपयोग करता है।

सममित कॉलिंग [ संपादित करें ]

एक और मुख्य आकर्षण Goldbug पर अब भी एक मौजूदा मिथुन के चैनल के माध्यम से एक नया मिथुन भेजने के लिए अब तक अनूठा अवसर है के रूप में। यहाँ अंत करने के लिए अंत कुंजी (यानी, सममित मिथुन के गोपन) एक और अंत करने के लिए अंत कनेक्शन Gemini से भेजा (नई सममित कुंजी एक मौजूदा सममित कुंजी के एक चैनल के माध्यम से सूचित किया जाता है) है। सममित एन्क्रिप्शन वाक्यांश (मिथुन या एईएस पासवर्ड) इसलिए एक असममित एन्क्रिप्शन (चैट कुंजी) एन्क्रिप्टेड (जैसे नहीं होने देगी।आरएसए, ElGamal या NTRU साथ के रूप में भेजा है) और फिर एक सुरक्षित चैनल (एसएसएल / टीएलएस) के माध्यम से बात करने वाली बात है, लेकिन खुद ही वर्णित विधि (एसएसएल / टीएलएस पर फिर से मौजूदा मिथुन के साथ एन्क्रिप्टेड और उसके बाद की जाती है) भेजा।

इस प्रकार, विषम और सुडौल कॉल मौलिक रूप से अलग हो सकता है। सममित कॉल के लिए एक मौजूदा मिथुन का उपयोग करें। भेजें असममित asymmetrically एन्क्रिप्टेड कनेक्शन (अर्थात्, स्थायी चैट कुंजी) एक दोस्त के लिए पर मिथुन कहता है। यहां तक कि एक मौजूदा मिथुन पर एक फोन जो भेजा मिथुन हमेशा तत्काल नए सिरे से किया जा सकता है।

सुरक्षित अंत करने के लिए अंत बहु एन्क्रिप्शन तब होता है जब एक दूत एक मैन्युअल परिभाषित सममित कुंजी एक मौजूदा सममित कुंजी के साथ इनकोडिंग और फिर एक असममित कुंजी के साथ अतिरिक्त encrypts। और यह पैकेट तो एक सुरक्षित कनेक्शन के माध्यम से भेजा जाता है।

2-तरह बुला [ संपादित करें ]

अंत में (मित्रों की सूची में एक दोस्त पर राइट क्लिक करें जाने के लिए) के लिए एक तथाकथित "कॉल" संदर्भ मेनू में जोड़ा जाता है एक तीसरा तरीका है: 2-तरह बुला। यहाँ एक एईएस 256 दोस्त को भविष्य के अंत करने के लिए अंत एन्क्रिप्शन के लिए कूटशब्द रूप में आप से भेजा गया है और आप के लिए एक एईएस 256 के रूप में एक प्रतिक्रिया के रूप में अपने दोस्त भेज रहा है। अब पहली छमाही और अपने दोस्त से, दूसरी छमाही अपने एईएस लिया और एक आम एईएस 256 फार्म के लिए इकट्ठे में से प्रत्येक के लिए है। इस 2-तरह सुरक्षा की विधि कहा जाता है। यह है कि कोई तीसरा पक्ष यह सुनिश्चित करता है - अगर वह अपने दोस्त की मशीन के साथ समझौता करने में कामयाब रहे, एक तिहाई, विदेशी मशीन द्वारा एक मिथुन (या एक पुराने मिथुन) उसकी ओर से भेजता है (जो असंभव नहीं है, यह किसी का ध्यान अधिग्रहण के रूप में एक मशीन या मौजूदा टीएलएस और आरएसए तोड़ने (या NTRU- या ElGamal) एन्क्रिप्शन) का मतलब होगा। द्वारा दो तरह से फोन में दोनों दलों के पिंग-पांग खेल सुनिश्चित करता है कि दोनों प्रतिभागियों को उनके हिस्से क्रमश ले जा रहे हैं परस्पर एक सुरक्षित अंत करने के लिए अंत पासवर्ड पर सहमत करने के लिए - और पचास-पचास।

पासवर्ड की संभावना

- सबसे पहले मैन्युअल रूप से संपादित करने के लिए

- दूसरी बात sekundlich या किसी के लिए - ताज़ा (ते) कॉल करने के लिए - या प्रत्येक के भीतर

- तीसरा, एक मौजूदा अंत करने के लिए अंत एन्क्रिप्शन के माध्यम से भेजने के लिए पासवर्ड,

- और चौथा, एक दो तरह की प्रक्रिया में अंत करने के लिए अंत पासवर्ड उत्पन्न करने में सक्षम होना करने के लिए

हमलावरों इस प्रकार बहुत मुश्किल Goldbug कॉलिंग समारोह के अंत करने के लिए अंत एन्क्रिप्शन तोड़ने के लिए सक्षम होना करने के लिए बनाता है।

2WIPFS: "बिल्कुल सही फॉरवर्ड गोपनीयता" (PFS) न केवल "त्वरित बिल्कुल सही फॉरवर्ड Secrey" (IPFS) बन गया है, लेकिन एक "2-रास्ता तुरंत सही फॉरवर्ड गोपनीयता" से। इस समारोह में इस प्रकार एफएस और PFS और इस प्रक्रिया के कार्यान्वयन के लिए महत्वपूर्ण के साथ अंत करने के लिए अंत एन्क्रिप्शन के महत्वपूर्ण तत्व विकसित किया गया है। एन्क्रिप्शन ही नया नहीं है, लेकिन केवल विधि प्रक्रिया को और अधिक सुरक्षा प्रदान करने के लिए परिष्कृत कार्यान्वित किया जाता है।

अंत करने के लिए अंत एन्क्रिप्शन द्वारा Goldbug में है सरल बटन दबाने बुला के रूप में सरल: बस फोन ले या रखती। किसी भी समय, संचार asymmetrically एन्क्रिप्टेड है और सुडौल अंत करने के लिए अंत एन्क्रिप्शन आसानी से झुका जा सकता है - और (एसएसएल एक चैनल के भीतर) प्रतिस्थापित किया भी विषम या सममित एन्क्रिप्शन। यह एक नया वास्तु कार्यान्वयन मानक है कि आजीविकाओं की इस पद्धति की स्थापना की है।

अतिरिक्त सुरक्षा सुविधा: समाजवादी करोड़पति प्रोटोकॉल [ संपादित करें ]

Goldbug संदेश encrypts जबकि तीन बार -

- एक हाथ पर संदेश वास्तव में एक सुरक्षित टीएलएस / एसएसएल चैनल में भेज दिया जाता है,

- दूसरी बात, प्रत्येक संदेश asymmetrically जैसे एन्क्रिप्टेड है (।आरएसए, NTRU या ElGamal, चैट कुंजी के साथ बी)

- और तीसरे, वहाँ वास्तव में संभावना है, के साथ "कोल" या एक कन्या को बाहर ले जाने के लिए एक मौजूदा सममित एन्क्रिप्शन के भीतर या दो तरह समारोह बुला के माध्यम से "कॉल" के लिए विभिन्न तरीकों के साथ (एक सममित अंत करने के लिए अंत एन्क्रिप्शन पासफ़्रेज़ सेट करने के लिए भेजने के लिए सुविधा "कोल", जिसमें अंत करने के लिए अंत पासवर्ड के प्रत्येक आधे परिभाषित) -

वहाँ चौथे इसके अलावा, एक और तरीका सुरक्षा बढ़ाने के लिए: यह "एसएमपी" प्रोटोकॉल है सोशलिस्ट करोड़पति प्रोटोकॉल (एक तरीका है कि यह भी के लिए ऑफ द रिकॉर्ड मैसेजिंग (ओटीआर) यहाँ वर्णित है: https: // ओटीआर .cypherpunks.ca / प्रोटोकॉल v3-4.0.0.html )।

"शहर है कि हम पिछले साल में एक साथ दौरा का नाम क्या है?", या जैसे एक सवाल पूछना: विचार के लिए अपने दोस्त की तरह एक सवाल चैट प्रदान करना है "रेस्तरां का नाम क्या है, जहां हम पहली बार मिले थे? " आदि (देखें। चित्रा 14)।

दोनों पार्टियों को आम तौर पर एक आरएसए (या अन्य) एल्गोरिथ्म के साथ संदेश पर हस्ताक्षर सत्यापित करने के लिए मूल प्रेषक द्वारा इस्तेमाल के लिए महत्वपूर्ण है। लेकिन (संभवतः) संभावना नहीं घटना के लिए एक मशीन को हैक कर लिया है या यदि एन्क्रिप्शन एल्गोरिथ्म टूट जाएगा, कर सकते हैं (एसएमपी) की प्रक्रिया दोस्त सोशलिस्ट करोड़पति प्रोटोकॉल के साथ दोनों पक्षों पर एक ही पासवर्ड दर्ज करके बस की पहचान बन गया होता। यकीन चैट के लिए पासवर्ड भेजने के लिए, आप के बजाय एक स्थिति है कि एक ही पासवर्ड की ओर जाता है का वर्णन नहीं कर खुश होना चाहिए। एसएमपी प्रक्रिया पहली बार परीक्षण किया, तो आप और पासवर्ड "परीक्षण" परस्पर (कम मामले) में प्रवेश कर सकते हैं।

लागू अभ्यास, यह इस प्रकार के रूप में (चित्रा 15. देखें): पहला और एसएमपी एक व्यक्तिगत पॉप-अप चैट विंडो के उपयोग के लिए और चैट दोस्त के उपयोगकर्ता नाम के शीर्ष पर प्रश्न चिह्न आइकन पर क्लिक करें। मेनू के साथ एक पासवर्ड को परिभाषित करें। फिर, चैट दोस्त से पूछो एक ही पासवर्ड दर्ज करें। तीसरा, और अंत में "चेक / सत्यापित करें" बटन पर क्लिक करें।

दोनों प्रतिभागियों को एक ही पासवर्ड सेट किया है - या एक ही हैश मान ही पासवर्ड द्वारा उत्पन्न किया गया था - तो प्रश्न चिह्न आइकन एक "ताला" / "ताला" आइकन के लिए बदल जाएगा। चैट दोस्त अब प्रमाणीकृत किया गया है और चैट सुरक्षित रहता है।

इस प्रकार एसएमपी एक और तरीका एक साझा रहस्य के साथ चैट दोस्त प्रमाणित करने के लिए है, तो यह कोई अतिरिक्त एन्क्रिप्शन है!

मान लीजिए, एक उदाहरण में, एलिस आदान प्रदान शुरू होता है:

ऐलिस:

- 1. अगर यादृच्छिक प्रतिपादक और A2 A3 पर

- 2. भेजता बॉब G2A = g1a2 और जी 3 ए = g1a3

बॉब:

- 1. अगर यादृच्छिक प्रतिपादक बी 2 और बी 3

- 2. परिकलित जी 2 बी = g1b2 और जी 3 बी = g1b3

- 3. परिकलित G2 = g2ab2 और जी 3 = g3ab3

- 4. यदि यादृच्छिक पर प्रतिपादक r

- 5. परिकलित पंजाब = g3r और QB = G1R g2y

- 6. भेजता ऐलिस जी 2 बी, जी 3 बी, पंजाब और QB

ऐलिस:

- 1. परिकलित G2 = g2ba2 और जी 3 = g3ba3

- 2. अगर s पर यादृच्छिक प्रतिपादक

- 3. परिकलित Pa = G3S और क्यूए = G1S G2x

- 4. परिकलित रा = (क्यूए / QB) A3

- 5. भेजता बॉब Pa, गुणवत्ता आश्वासन और रा

बॉब:

- 1. परिकलित आरबी = (क्यूए / QB) बी 3

- 2. परिकलित रब = Rab3

- 3. जाँच करता है कि क्या रब == (पीए / पंजाब)

- 4. भेजता ऐलिस आरबी

ऐलिस:

- 1. परिकलित रब = RBA3

- 2. सत्यापित करता है कि रब == (पीए / पंजाब)

जिसका मतलब है कि प्रोटोकॉल के अंत में परीक्षा केवल एक्स == अगर y सफल हो सकता है - (y एक्स), जब सब कुछ सही ढंग से पूरा हो गया है, तो रब मूल्य (पीए / पंजाब) बार (g2a3b3) से प्राप्त हुई थी। इसके अलावा, आगे कोई जानकारी जब g2a3b3 एक यादृच्छिक संख्या है, जो न तो पक्ष को जाना जाता है पता चला है, अगर एक्स वाई के बराबर नहीं है!

Goldbug कोई तथाकथित "शून्य ज्ञान सबूत" एसएमपी के लिए विभिन्न डेटा विनिमय प्रक्रिया के दौरान का वर्णन है। इसके अलावा GOLDBUG के रूप में एक्स और वाई घटकों संबंधित इनपुट गुप्त पदबंध का शा 512 का उपयोग करता है।

एसएमपी कॉलिंग [ संपादित करें ]

ऊपर हम कॉल सुविधा का वर्णन किया है एक मिथुन की तरह, उत्पन्न होता है और फैलता है। अब आप मिथुन न केवल स्वयं या एईएस समारोह से परिभाषित कर सकते हैं, लेकिन यह भी है कि पासवर्ड के रूप में एसएमपी की प्रक्रिया में ऊपर उल्लिखित संग्रहीत है से प्राप्त किया जा। इस प्रकार, एसएमपी प्रक्रिया से पासवर्ड इनपुट प्रयोग किया जाता है (एसएमपी की प्रक्रिया ही नहीं)। और फोन करने की एक और तरीका है उसके विपरीत संख्या का अंत करने के लिए अंत पासवर्ड यकीन है कि एक समय एईएस जनरेटर से इस से ही नहीं उठता संचारित करने के लिए नहीं है।

अतिरिक्त सुरक्षा सुविधा: फॉरवर्ड सीक्रेसी (विषम) [ संपादित करें ]

संस्करण 2.7 Goldbug मैसेंजर का समर्थन करता है के बाद से बिल्कुल सही फॉरवर्ड सीक्रेसी एक ई-मेल क्लाइंट के रूप में अपने कार्य के लिए, और पहली ई-मेल क्लाइंट, दोनों सममित और विषम तरीके (देखें पेशकश के साथ ईमेल के लिए आगे गोपनीयता था। अधिक नीचे)।

जबकि चैट समारोह के शीर्ष पर, एक मिथुन, "त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता" गढ़ा गया है और एक सममित कुंजी (बस मिथुन या एईएस-स्ट्रिंग) संबंध के साथ फोन पर, बिल्कुल सही फॉरवर्ड गोपनीयता अस्थायी के साथ ई-मेल है असममित कुंजी परिभाषित किया।

अस्थायी विषम चाबियों का उपयोग के इस संस्करण कोर्स की सुविधा चैट करने के लिए स्थानांतरित किया जा सकता भी बदल जाते हैं।

स्थायी चैट चाबी हमेशा के साथ चैट के दौरान (विषम) एन्क्रिप्टेड है, इस नई परत के साथ एक अस्थायी असममित कुंजी अंत करने के लिए अंत एन्क्रिप्शन से डाला जाता है अब भी है। यह अस्थायी असममित कुंजी है ephemeraler कुंजी कहा जाता है। इस कुंजी चैट उस संदर्भ मेनू (ठीक क्लिक करें) या मेनू बटन का उपयोग कर दिखाया गया है में आगे गोपनीयता सुविधा के द्वारा बनाई गई है।

स्क्रीन पर एक टूल टिप इंगित करता है जब चैट में साथी चैट अस्थायी (अल्पकालिक) असममित कुंजी के साथ एक आगे गोपनीयता उत्पन्न किया है इतना है कि आप एक उपयोगकर्ता के रूप में एक पॉप-अप विंडो में अपने ग्राहक में इस बात की पुष्टि कर सकते हैं। नीचे नए उभरते आइकन के बाद स्थिति पट्टी के नीचे करने के लिए लग रही है, क्लिक करें और आप प्रदर्शित होने पॉप-अप विंडो में आगे गोपनीयता प्रक्रिया की पुष्टि कर सकते हैं। फिर, अब और नहीं (स्थायी) कुंजी चैट, लेकिन नए अस्थायी असममित कुंजी इस्तेमाल किया। स्थायी चैट कुंजी व्यावहारिक रूप से अस्थायी चैट कुंजी के साथ पूरा हुआ।

फॉरवर्ड गोपनीयता कॉलिंग [ संपादित करें ]

इस प्रकार, बुला सहित बढ़ाया जा सकता है: मिथुन सममित है (आगे गोपनीयता-बुला) FS-कॉलिंग के रूप में स्थायी (विषम) द्वारा उपरोक्त वर्णित नहीं है चैट कुंजी या एक मौजूदा (सममित) मिथुन के माध्यम से भेजा है, लेकिन द्वारा अल्पकालिक अस्थायी - और विषम - कुंजी चैट करें।

एक मौजूदा मिथुन सममित "त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता" पर Geminis की डिलीवरी के दौरान परिभाषित किया गया है, अल्पकालिक कुंजी के बारे में एक Geminis का प्रेषण, चैट समारोह में "आगे गोपनीयता" शुरू के रूप में एक विषम "त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता" के लिए भेजा जा सकता है , (हालांकि, स्थायी चैट कुंजी पर एक Geminis के प्रेषण विषम "त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता" के रूप में वर्णित किया जा सकता है)।

"आगे गोपनीयता कॉलिंग" और "एक Gemini से कॉल" के दौरान पहले से ही विद्यमान है "आगे सीक्रेसी" और फिर अंत करने के लिए अंत कुंजी के हर समय renewability परिभाषित (त्वरित बिल्कुल सही फॉरवर्ड सीक्रेसी) पर नहीं अन्य फोन के प्रकार में है फॉरवर्ड गोपनीयता अग्रिम में दी गई है, लेकिन त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता यहां कॉल का एक परिणाम के रूप में एक कॉल से उत्पन्न होता है।

बुला के विभिन्न प्रकार के अवलोकन [ संपादित करें ]

वर्णित विधि (देखें। इसके अलावा 16 चित्रा), एक को समाप्त करने के लिए अंत कुंजी अपने दोस्त के लिए स्थानांतरण करने के लिए, निम्न अवलोकन कर सकते हैं, जो अलग अलग तरीकों पर प्रकाश डाला गया है, अपने विशिष्ट विशेषताओं के साथ प्रत्येक।

संबंधित मापदंड के साथ कॉलिंग के विभिन्न प्रकार का अवलोकन:

| मापदंड | विषम कॉलिंग | फॉरवर्ड गोपनीयता कॉलिंग | सममित कॉलिंग | एसएमपी कॉलिंग | 2-तरह से फोन |

|---|---|---|---|---|---|

| टीएलएस / एसएसएल कनेक्शन | यस | यस | यस | यस | यस |

| स्थायी विषम चैट कुंजी | यस | यस | यस | यस | यस |

| एक चैनल के रूप में संतुलित एईएस मिथुन | NO | NO | यस | NO | NO |

| मिथुन के रूप में आधा सममित एईएस (50% + 50% एईएस एईएस) | NO | NO | NO | NO | यस |

| मिथुन के रूप में गुप्त एसएमपी पासवर्ड | NO | NO | NO | यस | NO |

| Ephemerale विषम चैट कुंजी | NO | यस | NO | NO | NO |

| एक शर्त के रूप में आगे सीक्रेसी | NO | यस | यस | NO | NO |

| एक परिणाम के रूप में त्वरित बिल्कुल सही फॉरवर्ड गोपनीयता | यस | यस | यस | यस | यस |

कॉल जानकारी - अंत करने के लिए अंत एन्क्रिप्टेड पदबंध यानी - बेशक मैन्युअल, जेड कर सकते हैं।बी मौखिक रूप से प्रेषित सूचित किया। हम ऊपर पाँच मौजूदा कॉल प्रकार जोड़ने, तो आप सिर्फ छह अलग अलग तरीकों से कुल में जाने के लिए एक कॉल को लागू करने में सक्षम हो। स्पॉट पर वास्तुकला अंत करने के लिए अंत पास शब्दों और विचारों के हस्तांतरण के लिए "बुला" की क्रिप्टो की रेंज में पहली बार के लिए बात की है बाद में इस अवधि के आधार पर ले लिया।

कृपया ध्यान दें निम्नलिखित स्पष्टीकरण:

- वर्णित विधियों से प्रत्येक कमाई करने के लिए त्वरित बिल्कुल सही फॉरवर्ड सीक्रेसी (IPFS) है।

- केवल सममित और असममित कॉलिंग अन्य व्यक्ति की ओर से कोई कार्रवाई नहीं की आवश्यकता है।

- फॉरवर्ड गोपनीयता बुला रही है और बैलेंस्ड कॉलिंग आगे गोपनीयता की एक मौजूदा राज्य अनुमान करना।

- सममित बुला रही है और कॉलिंग फॉरवर्ड गोपनीयता ट्रिपल एन्क्रिप्शन परतों (टीएलएस / एसएसएल, स्थायी चैट कुंजी है, साथ ही अस्थायी सममित या विषम कुंजी है, जिसके माध्यम से नए मिथुन तो भेज दिया जाता है) है।

- एसएमपी बुला रही है और 2-तरह एईएस वाक्यांश के कुछ हिस्सों की जगह से एईएस पीढ़ी को तोड़ने या एक नया पासवर्ड स्ट्रिंग फार्म कॉलिंग।

एन्क्रिप्शन के स्तर के साथ संदेश स्वरूपों तो सरलीकृत देखा - क्योंकि हस्ताक्षरों HMACs और हैश शामिल नहीं हैं - इस प्रकार है:

* विषम कॉलिंग: (टीएलएस / एसएसएल (स्थायी चैट कुंजी जेड।बी आरएसए (संदेश एक एईएस-स्ट्रिंग है))) * सममित कॉलिंग: (टीएलएस / एसएसएल (एईएस (स्थायी चैट कुंजी जेड।बी आरएसए (संदेश एक एईएस-स्ट्रिंग है))) * फॉरवर्ड गोपनीयता कॉलिंग: (टीएलएस / एसएसएल (स्थायी चैट कुंजी जेड।बी आरएसए (आरएसए कुंजी ephemerale (संदेश एक एईएस-स्ट्रिंग है)))) * एसएमपी कॉलिंग: (टीएलएस / एसएसएल (स्थायी चैट कुंजी जेड।बी आरएसए (संदेश एक स्ट्रिंग, जो एसएमपी से बना है))) * 2 तरह से फोन: (टीएलएस / एसएसएल (स्थायी चैट कुंजी जेड।बी आरएसए (संदेश एक एईएस-स्ट्रिंग एईएस मित्र के साथ 50% करने के लिए संशोधित किया जाता है)))

EmotiKons [ संपादित करें ]

Goldbug अलग की एक किस्म प्रदान इमोटिकॉन चैट (17 चित्रा देखें) के लिए - भी मुस्कान का कहा जाता है -।