Goldbug

URL: https://de.wikibooks.org/wiki/Goldbug

Buku ini di rak komputer .

Pedoman Jerman Pengguna

aman e-mail client dan program instant messaging Goldbug dengan multi-enkripsi

Gambar 1: logo Goldbug

Goldbug - Aman klien email & Instant Messenger dengan Multi-enkripsi

Teks ini dan gambar yang merupakan open source dan dapat digunakan oleh siapa saja bebas dari hak cipta, diubah atau diterbitkan.

Pada Januari 15/2016 tentang Scott Edwards (Editor) dan penulis lain Wikipedia.

Apa Goldbug? [ Sunting ]

Goldbug adalah klien e-mail Encodable dan aman Instant Messaging. Penggunaan Goldbug (GB) Anda dapat relatif yakin bahwa tidak ada yang tidak diinginkan ketiga mendengar percakapan atau dapat membuka email atau transfer file. Swasta komunikasi user-to-pengguna untuk tetap di, ruang dilindungi pribadi. Untuk Goldbug menggunakan multi-enkripsi yang kuat, juga enkripsi hybrid disebut, dengan berbagai tingkat teknologi enkripsi modern dari didirikan perpustakaan enkripsi - sebagai libgcrypt (diketahui dari standar OpenPGP ) dan OpenSSL .

Misalnya, dengan demikian, saat ini 10 kunci publik / swasta dihasilkan untuk enkripsi dan tanda tangan - didasarkan pada algoritma enkripsi RSA , atau opsional ElGamal dan NTRU . Selanjutnya, aplikasi ini juga menawarkan e-mail desentralisasi dan terenkripsi dan juga desentralisasi kelompok masyarakat chatting pada gaya IRC. Akhirnya, fungsi untuk melaksanakan pencarian URL Web di jaringan dezentalen terdiri.

Ketika e-mail adalah IMAP , POP3 dan ketiga, P2P Email digunakan - Goldbug demikian juga klien email yang normal sepenuhnya berfungsi. Segera email terenkripsi yang dikirim, perlu bahwa situs remote menggunakan klien ini. Ini memiliki keuntungan bahwa kunci enkripsi harus diubah hanya sekali, tapi kemudian tidak lagi perlu diterapkan untuk setiap email individu.

Seperti dalam setiap program berita dan file dapat dibagi dan dikirim. Pengiriman selalu dienkripsi menggunakan sé. Dengan "Rosetta CryptoPad" dan "File Encryptor" Anda juga dapat teks dan / atau file lagi juga aman mengenkripsi atau mengkonversi kembali. Alat-alat yang demikian tersedia untuk jalur transmisi lainnya.

Dengan semua fasilitas yang Goldbug karena itu yang disebut. "Komunikasi Suite" - sebuah program dengan berbagai fungsi untuk komunikasi yang aman.

isi

- 1 Apa Goldbug?

- 2 enkripsi: Goldbug memiliki alternatif untuk RSA

- 3 Apa protokol ECHO?

- 4 Mengatur setup pertama

- 5 Fungsi chatting

- Tambahkan 5.1 teman dengan bertukar dan memasukkan kuncinya

- 5.2 mulai chatting aman pertama

- 5.3 fitur keselamatan tambahan: melodica: Memanggil dengan Gemini (Instant Sempurna Maju Kerahasiaan, IPFS)

- 5.4 fitur keselamatan tambahan: Sosialis jutawan Protocol

- 5.5 Tambahan fitur keselamatan: Forward Kerahasiaan (asimetris)

- 5.6 Tinjauan tentang berbagai jenis Memanggil

- 5.7 EmotiKons

- 6 Fungsi e-mail

- 7 grup obrolan pada gaya IRC

- 8 FileSharing: dengan Starbeam

- mesin pencari 9 web dengan database URL

- Server 10 Obrolan / E-mail

- 11 Alat

- 12 Daftar mungkin kriteria untuk evaluasi lebih lanjut

- 13 Enkripsi digital komunikasi pribadi Anda dalam konteks ...

- 13.1 Prinsip perlindungan pidato pribadi, komunikasi dan kehidupan: Deklarasi Universal Hak Asasi Manusia, 1948 (Pasal 12).

- 13.2 Kovenan Internasional tentang Hak Sipil dan Politik, 1966 (Art. 17)

- 13.3 Konvensi Eropa tentang Hak Asasi Manusia, 1950 (art. 8)

- 13,4 Piagam Hak-Hak Fundamental dari Uni Eropa, 2000 (Art. 7, 8)

- 13,5 Dasar Hukum misalnya untuk Republik Federal Jerman, 1949 (Art. 2 ayat. 1 i.V. m. Seni. 1, para. 1)

- 13,6 Art. 10 - Privasi korespondensi, pos dan telekomunikasi

- 13,7 § 206 - pelanggaran pos atau telekomunikasi kerahasiaan

- 13,8 Konstitusi Amerika Serikat: Cari dan kejang (Harapan Privasi, Mahkamah Agung AS)

- 14 Sejarah Pers

- 15 situs

- 16 Kode Open Source

- direktori 17 huruf

Mengapa penting bahwa Anda mengenkripsi komunikasi Anda? [ Sunting ]

Saat ini, hampir semua akses wifi internet nirkabel dilindungi oleh password (kegiatan radio gratis hanya mencoba untuk membuka kembali overregulation itu lagi dengan password dan akses akun bebas ke Internet - mirip dengan persyaratan Partai Bajak Laut dengan tiket perjalanan-kurang kereta. Tapi apa di daerah ini lebih-diatur adalah (akses wifi hanya dengan password) adalah di enkripsi kurang terwakili (E-mail hanya dengan enkripsi)).

Namun demikian, dalam beberapa tahun polos pesan teks atau e-mail ke teman (selanjutnya berarti selalu w / m) yang akan dienkripsi di Internet juga - harus.

Ini bukan pertanyaan apakah seseorang memiliki sesuatu yang disembunyikan atau tidak, itu adalah pertanyaan apakah kita sendiri mengontrol komunikasi kita - atau dikendalikan oleh pihak lain, ketiga.

Hal ini pada akhirnya pertanyaan tentang serangan terhadap pemikiran bebas dan pertanyaan pembatalan adopsi dari praduga tak bersalah ( "Manfaat dari keraguan" - jika setiap warga negara yang pernah berlabuh milik!).

Demokrasi membutuhkan pemikiran dan diskusi alternatif secara pribadi maupun di depan umum.

Melindungi komunikasi Anda dan transmisi data melalui Internet, karena Anda akan melindungi anak mereka terhadap yang tidak diketahui dan orang yang Anda cintai atau burung-ibu: Bahkan membela privasi Anda dan hak asasi manusia menggunakan fungsi enkripsi modern.

Kuat multi-enkripsi (disebut "enkripsi hybrid") dengan demikian memastikan akhirnya deklarasi hak asasi manusia di konstituiertem lebar mereka Konsus dan merupakan pertahanan diri digital, harus belajar dan menggunakan setiap.

The Goldbug Messenger mencoba untuk menjadi mudah untuk menggunakan alat untuk klaim ini. Demikian pula, tren keamanan di mobil dengan enkripsi email akan mengembangkan: satu adalah pertama-tama mengangkat mobil tanpa sabuk pengaman, kita berkendara saat ini, namun dengan sabuk pengaman dan kantong udara atau ketiga tambahan untuk sistem informasi keamanan elektronik tambahan.

Email teks biasa tidak terenkripsi atau pesan chat karena telah menjadi usang setelah ditemukan pada tahun 2013 yang pribadi e-mail untuk sebagian besar oleh banyak pihak yang berkepentingan yang disadap dan sistematis dikumpulkan, disimpan dan dianalisis.

Tanda tangan dari logo Goldbug ditulis dalam font "Neuland" - font, yang pada tahun 1923 oleh kaligrafer Rudolf Koch dikembangkan. Logo huruf adalah sejak pertama, rilis simultan dari bug emas pada 2013, menarik, sebuah referensi ke set dari 2013, di mana Kanselir Jerman Angela Merkel - sehubungan dengan pengawasan dan spionase pada 2013 dan mendengarkan telepon mereka - dalam percakapan dengan Presiden aS Barack Obama kalimat ini diciptakan: "Internet adalah untuk kita semua wilayah baru." - Berapa lama enkripsi untuk generasi berikutnya dari siswa atau wilayah satu di harfiah tetap ilmu rahasia, memutuskan guru dan siswa, tetapi dalam hal apapun Anda adalah pembaca buku ini dengan teman-teman Anda.

Bagaimana [apakah nama "Goldbug"? Sunting ]

Gold-Bug ( " The Gold-Bug ") adalah sebuah cerita pendek karya Edgar Allan Poe : Plot adalah tentang William LeGrand, yang baru-baru menemukan kumbang berwarna emas.

temannya, Jupiter, sekarang diharapkan LeGrand akan berkembang dalam usahanya untuk pengetahuan, kekayaan, dan hikmat, setelah ia telah dengan Bug Emas di kontak - dan karena itu pergi ke teman lain LeGrand, nama tidak disebutkan narator yang setuju untuk mengunjungi teman lamanya lagi. Setelah LeGrand kemudian menemukan pesan rahasia dan ini berhasil mendekripsi, mulai tiga petualangan sebagai sebuah tim.

Gold-Bug - salah satu dari beberapa potong dalam literatur - passphrase terintegrasi sebagai unsur cerita. Poe demikian popularitas teks enkripsi dari waktu ke depan ketika ia "The Gold-Bug" tulis pada tahun 1843, di mana keberhasilan sejarah untuk.B. berbalik kriptogram tersebut dan metaforis untuk mencari realisasi batu bertuah.

Gold-Bug adalah sejarah banyak dibaca, sangat populer dan oleh sastrawan yang karya paling banyak dipelajari dari Poe selama hidupnya. Ide-idenya membantu sebagai penulisan teks terenkripsi dan disebut cryptograms terus melakukan dikenal (lihat. Juga eng. Wikipedia).

Lebih dari 170 tahun kemudian enkripsi memiliki berat badan lebih dari sebelumnya. Enkripsi harus standar, jika kita mengirim komunikasi melalui internet tidak aman - alasan yang cukup, oleh karena itu, dengan nama aplikasi untuk mengingat asal-usul surat terenkripsi.

Enkripsi: Goldbug memiliki alternatif untuk RSA [ Sunting ]

Enkripsi adalah hanya sebagai baik sebagai perhitungan matematika tidak dapat dihitung dengan otomatisasi komputer seperti api. Oleh karena itu, secara matematis faktorisasi digunakan karena memerlukan tahun komputasi usaha bagian.

Namun demikian, enkripsi bisa dipecahkan, dan prosedur dan perpustakaan juga harus diterapkan dengan baik, sehingga mereka aman. RSA dibayar hari ini sebagai standar enkripsi tidak knackbarer penting, sering diselidiki dan - meskipun pengembangan lebih lanjut dari komputer cepat dapat membawa masa depan yang berbeda.

Goldbug Messenger memiliki Oleh karena itu alternatif tambahan yang berbeda untuk RSA diinstal - jika enkripsi ini algoritma standar sekali tidak aman akan (z.B. oleh Quantum Computer). Sejauh ini, RSA berlaku tapi (setidaknya dengan ukuran Sejalan besar kunci. 3072 bytes) terus menjadi aman. Selain RSA Goldbug telah menerapkan algoritma enkripsi ElGamal dan NTRU, McEliece juga dalam agenda untuk implementasi. Dua terakhir juga dianggap sebagai komputasi kuantum tahan.

Goldbug menggunakan libgcrypt dan libntru perpustakaan untuk generasi jangka panjang pasangan kunci pribadi dan publik. Saat ini, aplikasi menghasilkan sepuluh pasangan kunci selama inisialisasi. pembangkitan kunci adalah opsional. Akibatnya membutuhkan Goldbug benar-benar tidak ada infrastruktur kunci publik.

Metode tanda tangan juga opsional tersedia dari enkripsi seperti pilihan yang luas: DSA, ECDSA, EdDSA, ElGamal dan RSA (lihat Gambar 2.). Signature berarti bahwa kunci make ditandatangani lagi dengan kunci untuk enkripsi untuk dapat membuktikan bahwa pesan juga dari pelanggan tertentu.

The OAEP dan PSS skema digunakan dengan enkripsi RSA dan tanda tangan RSA.

Tentu saja, setiap pengguna dapat mengatur di Goldbug ukuran kunci individu, yang " Cipher ", yang " hashType " lanjut " count iterasi ", dan kriptografi garam-panjang ( "Salt Panjang") - itu adalah untuk menciptakan kunci dan untuk enkripsi parameter sering khas. Keuntungannya adalah bahwa setiap pengguna dapat menentukan secara individual untuk diri mereka sendiri. Aplikasi lain - aplikasi bahkan sumber-terbuka - memungkinkan pengguna tidak untuk menentukan nilai-nilai penting untuk metode enkripsi itu sendiri.

Mengenkripsi Goldbug dirancang sehingga setiap pengguna dapat berkomunikasi dengan setiap pengguna, tidak peduli apa algoritma enkripsi, seorang pengguna telah dipilih. Komunikasi antara node dengan berbagai jenis kunci dengan demikian juga didefinisikan ketika node versi umum libgcrypt dan libntru perpustakaan menggunakan: Siapa yang telah memilih kunci RSA, sehingga Anda dapat chatting dengan pengguna dan e-mail, salah satu kunci ElGamal yang dipilih memiliki. Hal ini karena setiap masing-masing algoritma mendukung dan perpustakaan mendukung ini. Satu-satunya persyaratan adalah bahwa kedua pengguna menggunakan versi yang sama dari perpustakaan atau dengan Goldbug. Jika Anda ingin menguji program dengan seorang teman yang menggunakan sebagian versi terbaru yang tersedia.

kunci pribadi non-NTRU dievaluasi untuk akurasi oleh gcry_pk_testkey () fungsi. Kunci publik harus memenuhi beberapa kriteria dasar, seperti masuknya identifier kunci publik.

RSA, ElGamal dan NTRU dibandingkan [ sunting ]

NTRU adalah metode enkripsi asimetris yang dikembangkan pada tahun 1996 oleh matematikawan Jeffrey Hoff Stone, Jill Pipher dan Joseph Silverman. Hal ini longgar didasarkan pada isu-isu grid yang berlaku untuk komputer kuantum tidak retak. Namun ntruencrypt belum begitu luas dipelajari sebagai metode yang lebih konvensional (misalnya.Sebagai RSA). Ntruencrypt adalah dengan P1363.1 IEEE standar (cf .. Ntruencrypt dan NTRU ).

RSA (menurut orang Rivest, Shamir dan Adleman) merupakan metode kriptografi asimetris yang dapat digunakan untuk enkripsi dan tanda tangan digital. Menggunakan sepasang kunci yang terdiri dari kunci pribadi digunakan untuk mendekripsi atau masuk data, dan kunci publik yang dapat digunakan untuk mengenkripsi atau tanda tangan diverifikasi. Kunci pribadi dirahasiakan dan hanya dapat dihitung dengan usaha yang sangat tinggi dari kunci publik (lihat. RSA cryptosystem (de) dan sistem kripto RSA (s) ).

The ElGamal metode enkripsi atau ElGamal cryptosystem adalah sistem yang dikembangkan oleh ahli kriptologi Taher ElGamal pada tahun 1985. Public-key metode enkripsi, yang didasarkan pada gagasan pertukaran kunci Diffie-Hellman. The ElGamal metode enkripsi didasarkan, serta protokol Diffie-Hellman, pada operasi dalam kelompok siklik dari pesanan terbatas. The ElGamal metode enkripsi adalah provably IND-CPA mengamankan asumsi bahwa asumsi Decisional Diffie-Hellman tidak sepele dalam kelompok yang mendasari. Terkait dengan metode enkripsi yang dijelaskan di sini (tapi tidak identik dengan ini) adalah skema tanda tangan ElGamal (metode tanda tangan ElGamal di Goldbug belum diimplementasikan). ElGamal tidak dikenakan paten (cf .. enkripsi ElGamal dan enkripsi ElGamal ).

Penerapan Blok Cipher Mode [ sunting ]

Goldbug menggunakan CBC dengan CTS untuk memberikan kerahasiaan. Mekanisme enkripsi file mendukung Galois / Kontra Mode (GCM) algoritma tanpa properti keaslian yang disediakan oleh algoritma yang tersedia. Untuk menawarkan keaslian, aplikasi menggunakan metodologi "pertama-encrypt lalu-MAC" ( Enkripsi-itu-MAC , ETM). Dokumentasi kode sumber ke bagian wadah dienkripsi dan dikonfirmasi memberikan rincian teknis lainnya.

sistem enkripsi hybrid [ Sunting ]

Goldbug menerapkan sistem hybrid untuk keaslian dan kerahasiaan. Sebuah bagian dari sistem menghasilkan kunci untuk otentikasi dan enkripsi untuk setiap pesan. Kedua kunci digunakan untuk otentikasi dan enkapsulasi data (pesan). Dua kunci kemudian dikemas melalui bagian kunci publik dari sistem. Aplikasi ini juga menyediakan mekanisme untuk distribusi kunci sesi untuk enkapsulasi ini (atau Enkripsi pesan). Sekali lagi, kuncinya dapat dirumuskan atas sistem kunci publik dan mentransfer: mekanisme tambahan memungkinkan distribusi kunci sesi pada kunci pribadi yang telah ditentukan. tanda tangan digital dapat diterapkan secara selektif untuk data.

Sebagai contoh, seperti format ini enkripsi pesan berikut ini:

Epublik Key (cipher || Hash Key) || EEncryption Key (Data) || HHash Key (EEncryption Key (Data)).

Yang pertama berkaitan dengan enkripsi, adalah contoh di atas enkapsulasi contoh pertama, agar lebih luas belajar dan memahami metode - (. Lihat MAC) dalam hal apapun, Anda dapat melihat bagaimana kunci enkripsi maupun kunci hash selesai dan data di tingkat enkripsi yang berbeda yang tertanam.

Otentikasi kunci pribadi dan mekanisme enkripsi identik dengan proses, seperti yang dibahas dalam dokumentasi dengan teks sumber di bagian yang menggambarkan Kontainer terenkripsi dan dikonfirmasi terjadi teknis.

enkripsi simetris dengan AES [ Sunting ]

enkripsi simetris adalah AES digunakan - password 32-karakter yang dihasilkan oleh proses acak. Karena semua karakter dan karakter khusus yang digunakan dalam generasi, kesempatan set hanya cukup besar yang bahkan tidak bisa mencoba semua varian mesin cepat dalam waktu singkat. Sementara enkripsi asimetris menggunakan sepasang kunci publik dan swasta, enkripsi simetris, kata-kata rahasia harus tahu kedua belah pihak (karena itu disebut simetris atau ini untuk Goldbug kemudian di Gemini-fungsi (dari 'kembar' Yunani berasal) ditujukan: Kedua belah pihak perlu bertukar kata-kata rahasia dan tahu).

Goldbug menggunakan kedua standar: kunci asimetris dikirim koneksi dienkripsi melalui SSL / TLS, tetapi juga pesan asimetris dienkripsi dapat dilindungi tambahan dengan enkripsi simetris. Kemudian Goldbug bahkan menggunakan tiga tingkat enkripsi, seperti contoh ini, enkapsulasi lagi (disederhanakan karena tidak ada Hash / MAC atau Signature ditampilkan) menggambarkan:

RSA SSL (AES (ElGamal (pesan)))

Terjemahan dari rumus ini: Pertama, pesan teks dienkripsi dengan publik (asimetris) kunci teman Anda pada algoritma ElGamal, maka ciphertext lagi dengan algoritma AES (simetris) dienkripsi dan kapsul ini kemudian melalui SSL yang ada / TLS dikirim (menggunakan RSA) terenkripsi koneksi ke teman pada perjalanan di gema jaringan P2P.

Hal ini juga mungkin bahwa kata sandi simetris (AES) kepada pihak lain untuk berbicara tentang asimetris (SSL / TLS) enkripsi didirikan. passphrase dapat secara otomatis dihasilkan atau dibuat secara manual seperti yang kita kemudian di Gemini atau Fungsi panggilan akan melihat lebih jauh. Hampir tidak ada yang lain - juga open source - aplikasi yang memungkinkan (kontinu) end-to-end dari satu peserta ke enkripsi peserta lain, di mana passphrase pengguna (misalnya.B. dapat mendefinisikan AES String) secara manual.

Sebuah enkripsi (simetris) end-to-end adalah untuk membedakan dari enkripsi point-to-point. Oleh karena itu, bahkan seperti kata "terintegrasi" end-to-end enkripsi ditambahkan (masih konsisten simetris enkripsi yang lebih baik end-to-end) - karena itu semua tentang, bahwa hanya peserta Alice dan peserta Bob passphrase rahasia tahu. Sebuah enkripsi point-to-point akan di mana Alice ke server dan kemudian server untuk Bob menetapkan sambungan. Mungkin server dapat membaca pesan, jadi dia membongkar dan kembali membungkus, terutama jika kunci asimetris antara peserta dan titik terletak di server pusat.

Goldbug menawarkan enkripsi simetris terus menerus end-to-end, yang tidak hanya dapat didefinisikan secara manual, tetapi dengan otomatisasi dan instan, kapan saja dapat diperpanjang.

Apa protokol ECHO? [ Sunting ]

Dengan protokol ECHO - hanya menempatkan - berarti bahwa

pertama setiap transmisi pesan dienkripsi ...

Contoh: SSL (AES (RSA * (pesan))) *) bukannya RSA dapat digunakan sebagai ElGamal atau NTRU,

... Dan kedua dalam jaringan ECHO setiap node koneksi mengirimkan pesan apapun kepada tetangga terhubung. Point. Sesederhana dunia.

Hal ini didasarkan pada apa yang disebut " percobaan-dunia kecil ": Setiap orang dapat menjangkau setiap tujuh sudut dalam peer peer-to-, atau teman-to-teman jaringan entah bagaimana - atau hanya menggunakan sebuah dipasang di antara teman-teman bersama ECHO server obrolan mendistribusikan berita.

Modus "Half ECHO" mengirimkan pesan sebagai hop tunggal, dhzB. dari Bob ke Alice. Alice mengirim pesan maka tidak ada lagi (seperti yang dilakukan di ECHO penuh Standard).

Selain ECHO penuh, ECHO Halben ada ketiga Adaptive ECHO (AE). Berikut pesan dikirim hanya untuk tetangga atau teman-teman jika mereka tahu tanda kriptografi, dengan demikian telah disimpan. Siapa yang tak kenal token, yang pesan tidak diteruskan.

Akhirnya, ECHO tahu rekening belum ECHO. Firewall jenis. Ini dapat dipastikan bahwa hanya teman-teman yang tahu akses akun, dapat terhubung. Dengan demikian, web-of-trust diciptakan, yaitu jaringan eksklusif antara teman-teman. Hal ini tidak didasarkan pada kunci yang digunakan untuk enkripsi, tetapi independen dari itu. bahwa Anda bahkan tidak bergaul dengan alamat IP atau bahkan mengumumkan jaringan kunci publik Anda.

Pada dasarnya, setiap node mengirimkan ECHO pesan ke setiap node: Jika Anda harus karena itu menerima pesan untuk kedua kalinya, sehingga dibandingkan ditolak dalam memori sementara (menggunakan nilai hash untuk pesan itu) dan mungkin di Bekanntsein hash ( " congestion Control ").

Sebuah analogi kecil: The kriptografi protokol gema dapat dibandingkan dengan memberi dan menerima telur kejutan. Bob adalah seorang Surprise di Alice, Alice membukanya dan dikonsumsi cokelat dan pertemuan kapsul plastik dalam Surprise dan mencoba untuk membukanya dan untuk membangun bagian-bagian yang terdapat pada mainan, Schlumpf bersama-sama. Perakitan Anda tidak berhasil tapi Smurf tidak dapat membentuk dan karena itu meraih item kembali ke kapsul plastik, menuangkan cokelat baru di sekitarnya dan melewati telur ke tetangga yang juga mencoba Schlumpf dari bagian untuk tinker. Alice tidak tahu siapa, Surprise dan Schlumpf berhasil merakit, sehingga mereka disalin (- apa keajaiban, Alice memiliki mesin monoblok menyalin -) dan masing-masing salinan * semua * teman-teman Anda. (Unpacking, kerajinan, film, pak, membongkar dan memberikan lagi, kerajinan, film, pak, memberi, dan seterusnya .. - Dari perspektif diwakili dalam contoh jaringan (kernel), jaringan harus monoblok surga, jika tidak operasi kerajinan akan kembali mengurangi dengan Control Kemacetan di gambar ini. bagian kerajinan Setelah diketahui tidak untuk kedua kalinya dirakit). Alice bermain-main sampai mereka dapat melihat Smurf dengan topi merah, itu telah menerima tertentu karena mereka mengetahui dari Papa Smurf dan pesan mereka.

Akhirnya: Anda dapat juga dengan aplikasi pesan Goldbug palsu ( "palsu" dari fungsi Simulacra) dan pesan komunikasi simulasi ( "menyamar Messages") memancarkan. Setelah enkripsi ada enkripsi, tetapi mewakili karakter acak murni yang dikirim dari waktu ke waktu, dan waktu lain adalah percakapan manusia disimulasikan berdasarkan hanya saja kacau-potong dadu karakter acak:

- simulacra

- Fungsi ini mengirimkan ketika mengaktifkan kotak cek "simulasi" pesan chat dari jaringan Echo. Ini "palsu" pesan terdiri dari angka murni acak dan membuatnya analis sulit, pesan terenkripsi dengan pesan nyata dan acak untuk membedakan. Simulacra adalah istilah yang mencakup dari film " The Matrix tidak diketahui" serta dalam filsafat Baudrillard (Neos repositori perangkat lunak di apartemennya adalah buku Simulacres et simulasi media filsuf Perancis Jean Baudrillard, hubungan realitas, simbol dan masyarakat diperiksa).

- peniru

- Selain pesan palsu acak dapat disimulasikan, seakan seseorang yang nyata dari waktu ke chatting waktu dan jawaban memancarkan program Goldbug chatting. Pesan ini diisi dengan data acak murni, tetapi berbeda-beda - simulasi pada percakapan chatting nyata.

- Jadi analisis pesan dapat lebih sulit jika perekam ketiga ( "Perekam") Anda semua komunikasi antara toko dan merekam harus apa yang mungkin menerima. Tapi lebih dari itu: (. Lihat Bahkan tidak adanya meta-data yang penyimpanan data ) tersangka ada alasan bahwa pesan telah untuk Anda. Yang bisa membongkar pesan berhasil, yang biasanya tidak mengirimkan sebagai kekuatan gema lagi. Sebuah Labeler di metadata bisa meningkatkan minat dalam pesan non-diteruskan, dalam asumsi bahwa pesan ini dapat berhasil diterjemahkan oleh Anda. Dalam hal ini ada juga pilihan Super Echos:

- super gema

- Fungsi ini juga mengarahkan berhasil diterjemahkan dan pesan sehingga dapat dibaca lagi dikemas ke semua teman-teman.

Super Echo, Simulacra dan peniruan dengan demikian tiga pilihan program yang harus membuat penyerang sulit untuk memahami untuk Anda (dan tampaknya juga bagi orang lain) berita menarik di pluralitas pesan.

Sekarang mari kita lihat masing-masing mode ECHO sekali lagi persis:

Penuh ECHO [ Sunting ]

ECHO penuh ( "Full ECHO") set berdasarkan pada asumsi mereka juga akan memukul yang disebut "percobaan-dunia kecil": tentang beberapa teman bisa setiap menjadi masing-masing pesan. Entah bagaimana semua orang tahu satu sama lain selama maksimal tujuh sudut. Ini diterima dalam jaringan peer-to-peer atau teman-to-teman. Oleh karena itu, seseorang dapat mencapai apapun ketika setiap node mengirimkan pesan apapun kepada node lain yang dikenal (lihat. Gambar 3).

Atau, Anda dapat menyingkat atau mendukung klaim desentralisasi ini dengan server obrolan untuk menginstal untuk teman-teman berbasis kernel ECHO, sehingga memungkinkan semua pesan terenkripsi kirim ke peserta dan sebagai kotak masuk e-mail dapat melayani.

Angka tersebut meninggalkan mensimulasikan pesan dari titik awal untuk semua node jaringan mengirim semua node terhubung.

Pada dasarnya, oleh karena itu, adalah bahwa ECHO setiap node memancarkan kembali setiap pesan ke setiap node. Ini terdengar komentar lembaran sederhana, itu juga satu sisi: Protokol ECHO adalah protokol yang sangat sederhana, tetapi juga memiliki implikasi lebih lanjut, mengatakan: Ada ECHO tidak ada informasi routing dan metadata dapat hampir tidak direkam dari jaringan. Node meneruskan pesan lebih jauh, konsep "forwarding" adalah sebuah ironi, karena setiap node aktif mengirimkan pesan lagi ke teman-teman yang terhubung.

Jadi mungkin terjadi bahwa pesan (dari sejumlah node terhubung) berulang kali menerima - sehingga hal ini tidak terjadi dan dipelihara secara efisien, hash dari pesan disimpan sementara dalam cache dan dapat ditolak untuk transmisi ulang ketika itu diidentifikasi sebagai doublet . Ini disebut "kontrol kongesti".

Pesannya adalah karena berada di kapsul yang serupa dengan file ZIP. Kapsul ini dibuat oleh enkripsi asimetris dengan kunci publik. Selain itu Dikemas masih hash dari pesan plaintext. Ketika sebuah node mencoba untuk memecahkan kode sandi itu, teks baru keluar - yang dapat diterjemahkan benar atau salah, mengatakan itu adalah untuk karakter yang dapat dibaca atau random manusia yang lagi pada dekripsi salah satunya karakter acak. Teks ini dihasilkan setelah usaha decoding demikian lagi hash.

Sekarang, jika hash dari pesan diterjemahkan identik dengan hash dari pesan asli, yang pengirim kapsul telah terpasang, jelas bahwa node mendekripsi telah menggunakan kunci yang benar dan pesan ini dalam teks biasa baginya adalah: Pesan ini terbaca dan muncul dalam antarmuka pengguna. upaya decoding berhasil di mana sehingga nilai hash antara pesan asli dan isi pesan dari decoding upaya tidak cocok, tidak ditampilkan dalam antarmuka pengguna, namun tetap dalam kernel dari program untuk transmisi lebih lanjut untuk tetangga yang terhubung.

node harus demikian dengan semua kunci dari teman-temannya mencoba untuk membongkar pesan dan membandingkan hash. Tidak sama dengan nilai hash, node komponen dikemas bersama lagi dalam kapsul dan mengirimkan mereka masing-masing ke teman-teman yang terhubung kemudian mencoba sama.

Nilai hash dari pesan tidak dapat terbalik, oleh karena itu, hash dari pesan asli tidak dapat rusak enkripsi, masih membutuhkan kunci yang benar.

Sebuah pesan yang telah berhasil diekstrak, tidak akan lagi dikirim, kecuali satu menggunakan opsi Super-gema di mana pesan berhasil membuka ritsleting dikirim. Jadi tidak ada yang mencatat paket internet dapat mengidentifikasi pesan tidak terkirim.

Akhirnya, seperti yang bisa dijelaskan di atas juga dapat mengirimkan dari waktu ke pesan waktu palsu ( "pesan palsu") dan juga simulasi berita hiburan (pesan menyamar), sehingga dibuat lalu lintas jaringan Aufzeichnern sulit untuk mengetahui kapsul pesan untuk dibaca sendiri yang menarik. Perhatikan bahwa dapat diasumsikan bahwa semua data komunikasi Anda disimpan di suatu tempat dan dicatat di Internet.

Kemudian: Kapsul dienkripsi ini pada gilirannya dikirim melalui terenkripsi SSL / TLS saluran, yang didirikan antara node. Ini adalah desentralisasi, ditandatangani sendiri koneksi P2P, "dua-pass saling otentikasi protokol". pelaksanaannya tepat didefinisikan oleh SSL / TLS, yang Anda juga dapat mematikan: Jadi node jaringan berkomunikasi melalui HTTPS atau bahkan HTTP. Pokoknya, tentu transmisi rentan jika menggunakan beberapa enkripsi. Oleh karena itu, Anda harus selalu membangun untuk teman-temannya koneksi HTTPS dan mengirim lebih dari saluran terenkripsi ini kapsul dienkripsi di mana pesan yang menunggu, mencium terjaga dengan kunci yang tepat dan akan dikonversi (dengan metode perbandingan hash) dalam teks biasa dibaca.

- Pengirim Sebuah hash yang asli ke hash 123456789 mengenkripsi teks dan paket teks kripto dan hash dari pesan asli ke dalam kapsul (sebelum ia menyerang menggunakan AES dan keluar berakhir melalui / koneksi SSL TLS).

- Receiver 1 mengkonversi teks terenkripsi yang diterima dari kapsul ke (seharusnya) Plain Text, tapi ini memiliki hash 987.654.321 dan tidak identik dengan hash asli yang disediakan dari 123456789. ini diulang dengan semua tombol yang tersedia dari semua teman-teman dari penerima 1, karena semua perbandingan hash, bagaimanapun, tidak berhasil, ia meraih pesan lagi dan mengirimkannya pada. Pesan ini jelas bukan untuk dia atau salah satu temannya.

- Receiver 2 sekarang diubah sebagai ciphertext diperoleh untuk (seharusnya) Plain text, ini memiliki hash 123456789 dan dengan demikian identik dengan hash asli yang disediakan dari 123456789, decoding itu jelas berhasil dan oleh karena itu pesan di layar penerima ini ( dan jika super gema dipilih, juga kembali dibungkus dan dikirim pada).

Tak seorang pun di jaringan dapat melihat apa pesan yang mungkin berhasil membongkar karena semuanya terjadi pada komputer lokal Anda.

Setengah ECHO [ Sunting ]

Setengah dari ECHO ( "Half ECHO") modus mengirimkan pesan Anda untuk hanya satu hop ke node berikutnya, z.B. dari Bob ke Alice. Alice kemudian tidak mengirim pesan lebih lanjut di jalan teman-teman yang terhubung mereka (seperti biasa untuk penuh ECHO). Modus Echo didefinisikan secara teknis terhubung ke pendengar lain: Bob`s Node mengumumkan ketika terhubung ke Node dari Alice, Alice tidak mengirim ke teman-teman mereka berita. Untuk mengecualikan dua teman melalui sambungan langsung, bahwa pesan tersebut dilakukan dalam tambahan bersih di sisi lain, senyawa lebih lanjut yang setiap titik simpul.

Selain solid-dan-setengah gema ada di ketiga untuk Adaptive Echo (AE). Di sini, seperti yang dijelaskan lebih lanjut di bawah, pesan hanya kemudian dikirim ke tetangga yang terhubung atau teman-teman ketika node token kriptografi tertentu yang tahu - sangat mirip dengan kata-kata rahasia. Ini harus passphrase tentu sebelumnya didefinisikan, dibagi dan disimpan di kelenjar masing.

Jadi didefinisikan jalur pesan dalam konfigurasi jaringan dapat digunakan. Contoh: Jika semua hub Jerman menggunakan kata sandi umum untuk Adaptive ECHO, pesan tidak akan muncul di node dari negara lain jika mereka tidak tahu kata sandi tersebut. Dengan demikian, routing dapat didefinisikan yang tidak menempatkan dalam pesan, tetapi di kelenjar.

Yang oleh karena itu tidak tahu passphrase, mendapat pesan dan tidak lulus! Dengan Adaptive ECHO adalah pesan yang tidak bisa dibuka untuk pesan yang tidak dikenal atau yang sudah ada (yang akan di routing saat ini kasus normal, yang tidak menerima pesan apapun untuk setiap usaha satu lubang).

Bagian bawah dari Adaptive ECHO (AE) karena itu akan melaporkan lebih lengkap pada pilihan ini.

ECHO Account [ Sunting ]

Terlebih lagi, gema tahu ECHO Accunts. Akun atau semacam firewall. Hal ini dapat digunakan untuk memastikan bahwa hanya teman menggabungkan mengetahui informasi login untuk akun tersebut. Jadi, yang disebut Web of Trust , sebuah jaringan yang didasarkan pada kepercayaan terbentuk. Hal ini tidak didasarkan, seperti dalam aplikasi lain dalam kunci untuk enkripsi, itu adalah independen dari itu. Ini memiliki keuntungan bahwa Anda memiliki kunci publik untuk enkripsi tidak harus terkait dengan alamat IP Anda; atau Anda harus mengumumkan alamat IP Anda pada jaringan teman, misalnya dalam DHT, untuk menemukannya di pengguna. Echo accouts memberikan peer-to-peer - (P2P) koneksi ke Teman-ke-Teman (F2F) jaringan atau memungkinkan kedua jenis koneksi. Jadi Goldbug dirancang untuk kedua paradigma.

Echo rekening fungsi sebagai berikut:

- Mengikat endpoint bertanggung jawab untuk mendefinisikan informasi akun. Selama proses pembuatan untuk account yang dapat didefinisikan untuk penggunaan tunggal (satu kali akun atau satu kali pakai). nama akun dan kata sandi untuk akun yang membutuhkan setidaknya 32 byte karakter. Sebuah password yang panjang karena itu diperlukan.

- Setelah koneksi jaringan telah dibuat, titik akhir yang mengikat menginformasikan node meminta dengan permintaan untuk otentikasi. Endpoint mengikat akan turun koneksi jika rekan belum diidentifikasi dalam jendela waktu lima belas detik.

- Setelah permintaan telah diterima untuk otentikasi, rekan merespon titik akhir yang mengikat. peer kemudian mengirimkan informasi berikut: hHash Key (Salt || Time) || Garam, di mana Hash Key adalah ringkasan bersama dari nama akun dan password account. Saat ini, algoritma hash SHA-512 digunakan untuk menghasilkan hasil hash ini. Waktu-variabel memiliki resolusi beberapa menit. peer mempertahankan nilai untuk garam kriptografi.

- Titik akhir yang mengikat memperoleh informasi dari rekan. Logikanya kemudian diolah ini hHash Key (Salt || Waktu) untuk semua Koten bahwa ia telah mendirikan. Jika titik akhir dapat mengidentifikasi akun, ia menunggu sebentar dan melakukan pencarian lain. Jika pencocokan pada ini account kunci hash ditemukan, titik akhir yang mengikat menciptakan pesan yang mirip dengan yang dibuat pada langkah sebelumnya dari rekan dan mengirimkan informasi ke rekan. Informasi dikonfirmasi disimpan. Setelah jangka waktu sekitar 120 detik, informasi tersebut dihapus.

- peer menerima informasi dari titik akhir yang mengikat dan melakukan proses validasi serupa melalui - kali ini, bagaimanapun, termasuk analisis nilai garam kriptografi endpoint mengikat. Dua nilai garam maka harus jelas konsisten. peer akan turun koneksi jika endpoint bahkan belum mengidentifikasi diri mereka dalam waktu window lima belas detik. Perhatikan kebetulan bahwa sistem akun dapat lebih disempurnakan oleh kunci termasuk untuk enkripsi. Tambahan kunci kemudian memungkinkan untuk menentukan kerangka waktu yang lebih tepat.

Jika SSL / TLS adalah selama negosiasi ini tidak tersedia, protokol mungkin kita mengikuti rentan: Sebuah stasiun menengah dapat merekam nilai-nilai dari langkah ketiga dan akibatnya mengirim endpoint mengikat. Kemudian endpoint mengikat bisa koneksi diketahui untuk memberikan akses ke akun tersebut. Peralatan rekaman kemudian dapat meneruskan respon dari titik akhir yang mengikat, yaitu nilai-nilai langkah keempat, merampas dan informasi kepada peer. Jika informasi yang akurat, peer maka akan menerima respon dari endpoint ini mengikat baru.

ECHO-Grid [ Sunting ]

Ketika siswa berbicara dan mengajarkan tentang protokol ECHO, maka kita hanya menggambar kotak ECHO dengan huruf ECHO dan memberi nomor node dari E1 ke O4 dan menghubungkan huruf dengan garis yang menghubungkan di bagian bawah (lihat. Gambar 4).

Misalnya, maka senyawa tersebut dilambangkan E1-E2 koneksi IP ke tetangga.

Jika setiap poin akun sekarang menukar kunci, sehingga menjalin hubungan yang akan timbul sebagai layer baru di tingkat koneksi IP dari jaringan P2P / F2F.

The Goldbug arsitektur yang mendasari tidak hanya Routing kriptografi telah diuraikan didirikan pada program kernel, tapi seperti yang dinyatakan di atas, istilah "routings kriptografi" paradoks kehilangan routing dengan protokol echo.

Echo adalah "luar" Routing: Pertama, paket pesan tidak mengandung informasi routing (penerima) dan node tidak menggunakan "forwarding" dalam arti sempit, karena mereka hanya mengirim segalanya untuk semua koneksi. Kedua, juga kunci kriptografi, upaya untuk memecahkan kode pesan, ada alamat (yang bahkan tidak akan menempel pada paket pesan), tetapi hanya polarisasi sebuah Bille: ia memungkinkan kita melihat teks yang berbeda dan mungkin mengerti. Dalam protokol gema, konsep "Traveling" bukan "routing" Istilah karena itu juga digunakan lagi.

Juga terlihat secara hukum ulasan lain maka di sini tampil sebagai node tidak maju atas nama penerima sebagai perantara, tetapi setiap tetangga independen informasi (lihat. Misalnya pelengkap.B. pengalihan dalam model routing lain seperti Antsp2p dengan nya algoritma semut , Mute , AllianceP2P , Retroshare , bawang routing yang atau I2P ).

Sama seperti menyebar reputasi yang baik di lingkungan, maka berita menyebar di Echo - jika tidak meninggalkan protokol echo kriptografi "barang berenang melewati" (dalam hal itu tidak diterjemahkan atau bisa). pertanyaan menarik adalah, apakah internet simpul pribadi menuju simpul Internet profesional harus mempertimbangkan paket terenkripsi yang berbeda dan apakah itu untuk contoh, tentu saja, untuk berbagi informasi yang diperoleh dengan semua teman-teman dan tetangga, z.B. menurut diketahui dari Star Trek Borg Kolektif paradigma: setiap orang memiliki akses ke semua tetangga pesan recordable (jika tidak setengah atau gema adaptif digunakan dan jika tubuh pesan dipahami sama sekali (decode) bisa). Sebagai tanggapan, node adalah lebih dari sebuah "negara" atau "dapat diperoleh dan CompaniesRecent informasi (diarahkan)", di jaringan lain, node bisa digambarkan lebih sebagai "tukang pos", "agen", "forwarder" atau "mediator".

Echo-Grid sebagai diagram jaringan sederhana dimaksudkan tidak hanya untuk analisis "routing" (lebih baik: "Perjalanan") - Karena, untuk mewakili mode gema dan stasiun enkripsi, tetapi mungkin akhirnya khususnya di grafik teori berlaku: Yang cara pesan akan, memperjelas tergantung pada struktur jaringan, tetapi juga dengan menggunakan account gema, setengah atau gema penuh dan gema adaptif, seperti contoh berikut dari grafik antara Alice, Bob, Ed dan Mary.

Contoh kunci-pertukaran Alice, Bob, Ed dan Mary [ Sunting ]

Contoh berikut dari Gambar 5 dapat dibahas lebih luas - mereka menggunakan beberapa kata dan proses fungsi klien Goldbug sehingga dapat program pembaca berpengalaman juga melewati bagian ini dan sekali dengan fungsi dasar (instalasi, chatting, email) harus membiasakan dan kemudian dapat menangkap contoh-contoh teknis di lain waktu dan memahami):

- Alice (IP = E1) dan Bob (IP = C3) telah bertukar kunci publik mereka dan terhubung melalui Tetangga IP berikut: E1-E3-E5-E6-C3.

- Bob (C3) dan Maria (O4) hanya berteman, mereka telah bertukar kunci publik mereka untuk enkripsi juga: dan menggunakan koneksi IP tetangga: C3-C4 H5 H3 H4-H6 O3 O4.

- Akhirnya, Maria (O4) adalah teman dari Ed (H1). Mereka berkomunikasi melalui cara baik: O4-O3-H6-H4 H3 H1 atau menggunakan jalur: O4 O2 O1-O3-H6-H4 H3 H1. Karena protokol gema sehingga setiap tetangga IP mengirimkan pesan apapun kepada tetangga IP terhubung, jalan akan berhasil, untuk menyampaikan pesan yang tercepat.

- koneksi IP langsung dari tetangga tersebut.B. E1-E3 dapat dengan menciptakan disebut a. "Echo-rekening" lindung nilai: Tidak ada alamat IP lain dapat terhubung ke apa yang disebut "pendengar" dari tetangga E3 sebagai E1. Dengan menggunakan metode ini, web-of-trust diciptakan - tanpa tergantung kunci enkripsi - namun Anda membutuhkan teman dengan siapa Anda trading Anda chatting atau e-mail key.

- disebut " kura-kura Hopping " jauh lebih efisien dalam jaringan Echo: Jika Ed dan Alice saling disebut "Bintang Beam Magnet" File Transfer, kemudian diangkut paket protokol gema selama jalan H1 H3 H5-C4-C3-E6 E5-E3-E1. Maria tidak dalam rute, tetapi Anda akan menerima paket serta lebih dari gema penuh, jika tahu Starbeam Magnet. Keuntungan adalah bahwa hopping tidak pergi ke kunci, tapi melalui koneksi IP (misalnya.Sebagai Web of Trust). Pada dasarnya, segala sesuatu selalu dienkripsi, jadi mengapa tidak mengambil rute terpendek?

- Sebuah disebut "buzz" atau "ge-echo-ter IRC Channel" (e * IRC) - ruang seperti bisa.B. akan "host" Buat atau melalui O2 terdekat. Karena hanya pengguna yang tahu Ed Buzz nama ruang, semua tetangga dan teman-teman yang ditinggalkan. Keuntungan: Anda bisa dengan teman-teman yang tidak diketahui dalam satu ruangan untuk berbicara tanpa menggunakan ini contoh masyarakat.memiliki kunci yang pernah ditukar - sebagai RSA. Sebaliknya, Anda hanya dapat menggunakan magnet tunggal ( "satu-time-magnet") untuk "buzz" / "e * IRC" ruang.

- Maria adalah seorang teman dari Ed dan Bob dan mengaktifkan C / O (mengurus) fungsi untuk email: ini memungkinkan Ed, email untuk mengirim Bob, meskipun offline, karena: Maria menyimpan email antara, Bob kemudian datang online.

- Selanjutnya: Alice menciptakan apa yang disebut virtual "Lembaga Email". Hal ini tidak sebanding dengan POP3 atau IMAP Server karena e-mail hanya cache: Ed mengirimkan ke kunci email publik untuk Alice - dan Ed memasukkan magnet yang "Lembaga Email" oleh Alice dengan dia di programnya a. Sekarang e-mail dari Bob dan Ed di Alice cache (di Lembaga e-mail), bahkan jika Maria secara offline harus.

Hal ini membantu untuk mengikuti contoh dalam grafik di atas.

Adaptif echo (AE) AE dan token nya [ Sunting ]

Untuk penjelasan dari "adaptif echo" lain bergema Grid dapat dengan huruf terkait A dan E yang diambil (lihat Gambar 6).

Jika Anda, teman chat Anda dan titik nodal ketiga diatur sebagai server obrolan insert yang sama dalam program AE tanda ( "Adaptive bergema token"), maka server obrolan akan mengirimkan pesan Anda hanya ke teman Anda - dan tidak semua tetangga yang terhubung atau pengguna seperti biasanya akan menjadi kasus dengan modus gema padat.

AE-tanda seperti kata sandi minimal 96 karakter. Ketika adaptif menggemakan informasi tersebut disertai dengan memancarkan Konotenpunkt mempelajari semua node lain yang Anda terus mengirim PESAN hanya pada node atau link partner yang mengerti AE tanda juga.

Dengan AE-Token ada rekening lain menunjukkan yang tidak tahu passphrase bisa mendapatkan atau melihat pesan Anda. Jadi karena itu mungkin tetangga dan contoh mungkin perkirakan, potensi "Perekam" dikecualikan, merekam komunikasi apapun dan kemudian ingin mencoba untuk memecahkan beberapa enkripsi untuk datang ke inti pesan.

Dalam rangka untuk menentukan grafik, jadwal untuk Adaptive Echo, beberapa node harus saling mengatur dan merekam kata sandi tersebut. Dalam kasus gema adaptif dapat berbicara tentang routing.

Hansel dan Gretel - contoh modus gema adaptif [ sunting ]

Untuk menjelaskan gema adaptif berfungsi sebagai contoh klasik dari dongeng Hansel dan Gretel . Dalam orang AE Grid di atas menjelaskan Hansel, Gretel dan penyihir jahat diambil sebagai titik. Sekarang berpikir Hansel dan Gretel karena mereka dapat berkomunikasi satu sama lain tanpa penyihir jahat akan melihat ini. Cerita setelah mereka berada di hutan dengan penyihir dan ingin mengetahui dari hutan ini lagi dan menandai rute dengan remah-remah roti ( "remah roti") dan kerikil putih ( "putih pebbels").

cerita ini konten sekarang dapat menggambarkan dan menunjukkan gema adaptif juga dalam pola grid di atas di mana titik-titik grid atau graphene komunikasi, token kriptografi disebut "putih kerikil" dapat digunakan:

Jika node A2, E5 dan E2 menggunakan AE token yang sama, maka simpul E6 tidak akan menerima pesan yang akan menggantikan node A2 (Hansel) dan simpul E2 (Gretel). Karena node E5 tidak belajar tentang token "kerikil putih" yang dikenal ( "white_pebbles") yang mengirim pesan ke akun menunjuk E6 untuk mengirim "Penyihir Jahat" ( "Wicked Witch"). Sebuah pembelajaran adaptif ( "adaptif") jaringan.

Sebuah "adaptif echo" jaringan sehingga mengungkapkan tidak ada informasi target (lihat juga lebih lanjut di atas: "Semut Routing"). Karena - Ingat, modus "Half gema" mengirim hanya satu hop ke tetangga terhubung dan "Full echo" mengirim pesan terenkripsi ke semua node terhubung melalui hop yang tidak ditentukan. Sementara "Echo Akun" pengguna lain membantu atau menghalangi hampir sebagai konsep firewall atau otorisasi untuk bergabung, namun, tetap "AE token" graphene atau jalan-eksklusivitas - dan untuk pesan yang dikirim melalui menghubungkan node yang tahu AE-Token .

administrator server obrolan dapat bertukar tanda mereka dengan administrator server lain, jika Anda ingin saling percaya define ( "Ultra-mengintip untuk Trust") dan Web of Trust. Di laboratorium jaringan atau di rumah dengan tiga, empat komputer hanya dapat mencoba gema adaptif dan mendokumentasikan hasil-hasilnya:

Untuk tes gema adaptif hanya menggunakan jaringan dengan tiga atau lebih komputer (atau menggunakan "SPOTON_HOME" sebagai (endingless) file dalam direktori biner untuk meluncurkan beberapa contoh dari Program pada mesin tunggal dan untuk menghubungkan) dan tempat maka urutan ini teladan untuk:

- Buat simpul sebagai server obrolan.

- Membuat dua node sebagai client.

- Menghubungkan dua klien ke server obrolan.

- Bertukar kunci antara klien.

- Coba keterampilan komunikasi normal kedua klien.

- Set token AE di server.

- Coba keterampilan komunikasi normal kedua klien.

- Sekarang Set AE token yang sama di klien.

- Tuliskan hasilnya: Server simpul tidak lagi mengirimkan pesan ke node lain, yang tidak memiliki AE-tanda atau tahu.

Contoh ini harus mudah ditiru.

Seperti protokol ECHO bekerja [ sunting ]

Mengacu sekarang bersama-sama metode yang berbeda dan pilihan, yang berdekatan angka 7 dapat memiliki gambaran yang kompleks.

- Digambarkan dalam grafik adalah contoh penggunaan yang berbeda dari "Full Echo", "Half Echo", Adaptive Echo "dan" Echo Account ".

- Sebuah perbedaan dibuat antara koneksi IP fisik dan koneksi virtual untuk kunci. Keys karena itu belum tentu terkait dengan koneksi IP.

- Pengguna dapat swap di kunci publik asimetris, tetapi juga URI magnet dengan simetris rincian enkripsi dan token dan kredensial akun.

- Koneksi node dapat memungkinkan koneksi dan melarang sebagai pesan yang ditujukan khusus, atau kirim ditangani melompat-lompat.

- Dengan demikian, skenario komunikasi yang berbeda muncul.

contoh:

- a. Pengguna H4 memiliki token AE. Dia tidak mengirim pesan (melalui simpul penghubung H6) di O-kuadran ketika HG tidak mengenali token.

- b. Jika H3 mengirimkan pesan ke H4, H4 kemudian mengirimkan pesan ini juga tidak karena merupakan senyawa "Half gema".

- c. Pengguna tidak dapat terhubung E1 untuk pengguna E2 karena tidak tahu login untuk akun echo.

- d. Pengguna O1 dan O4 chatting dengan satu sama lain dan hanya memiliki kunci publik mereka untuk enkripsi.

- e. H3 pengguna dan C5 chatting (juga dikenal sebagai Buzz atau e * IRC) melalui URI-magnet dalam kelompok yang sama chat room.

Menyiapkan setup pertama [ Sunting ]

Setup awal pertama dari software ini hanya beberapa langkah mudah,

- Unzip program dan peluncuran (Windows) Goldbug.exe

- Menghasilkan password login, kunci kriptografi

- Aktifkan kernel

- Terhubung ke tetangga dengan IP

- Swap dengan teman kunci dan komunikasi terenkripsi melalui chatting atau e-mail dapat mulai ...

The Goldbug Messenger memiliki antarmuka pengguna (juga antarmuka atau Graphical User Interface (GUI) disebut) dan kernel. Keduanya diberikan sebagai biner (yaitu Windows yang disebut GoldBug.exe dan Spot-On Kernel.exe).

Mulai GoldBug.exe dari jalan di mana Anda diekstrak program, misalnya.B. C: /GoldBug/goldbug.exe atau C: /Programme/GoldBug/goldbug.exe.

Ketika Anda memulai program untuk pertama kalinya, mendefinisikan password login 16-karakter dan nama panggilan. Kemudian membuat mangkuk Anda untuk enkripsi.

Jika tidak Anda miliki dalam tab ini setelah setiap awal goldbug.exe hanya kernel pada tombol "Activate" untuk mengaktifkan, yang kemudian mengkoordinasikan koneksi ke teman atau ke server obrolan. File kernel tempat-on Kernel.exe begitu terputus dari program Goldbug pada atau. Goldbug demikian sebuah antarmuka untuk kernel ini, itu tetap sederhana dan dioptimalkan Selain komputer desktop dan perangkat mobile.

Dua metode masuk [ sunting ]

Ketika Anda mulai Goldbug pertama kalinya, memberikan dalam kotak biru pada nama panggilan, dan mendefinisikan kata sandi (lihat. Gambar 8). Ada dua metode: metode passphrase atau jawaban (Pertanyaan / Jawaban) metode.

Sandi harus minimal 16 karakter. Jika itu terlalu panjang, yang dapat mengulangi password lebih pendek bahkan tiga tersebut.B. "passwort_passwort_passwort", tetapi password maka tidak aman seperti satu dengan string acak. Kedua metode dapat dibedakan sebagai berikut:

- metode passphrase

- Hash (passphrase + Salt), yang berarti "hash asin" digunakan. Ketika membuat password yang tidak disimpan secara lokal, tetapi hanya hash dari input.

- Q / A Metode

- Hash (Pertanyaan, Jawaban), yang berarti " HMAC " (pesan kode otentikasi berbasis hash) digunakan. Dan tidak pertanyaan atau jawaban disimpan pada mesin Anda, bukan garam kriptografi yang dihasilkan oleh mesin secara acak. Alih-alih pertanyaan Anda juga dapat dua password tanpa kursus mengetik tanda tanya. Perhatikan bahwa pertanyaan dan jawaban di login berikutnya harus dimasukkan persis seperti mereka telah didefinisikan dan di sini dalam definisi awal tidak ada pemeriksaan entri kedua ( "Konfirmasi") dilakukan (untuk kesalahan ketik) sebagai metode password.

Karena hash yang dihasilkan dari kontainer Anda masuk passphrase dienkripsi membuka di mana kunci pribadi disimpan untuk enkripsi, itu sangat penting untuk melindungi proses login dan password login. Oleh karena itu, dua metode telah disebutkan di atas menjadi pertimbangan, membuat penyerang parah: Ini karena tidak tahu) metode apa yang telah Anda pilih dan b) metode tanya jawab adalah jauh di atas tambahan lebih aman sudah dijelaskan, karena tidak pertanyaan, namun respon disimpan di suatu tempat. Seperti yang Anda tahu tanya jawab, dan hanya pertandingan dari dua dapat membuka wadah.

Agar tidak memberikan terlalu Keyboard penebang harga input, dalam input login pilihan untuk menggunakan keyboard virtual (lihat Gambar 9). Ini Anda mulai dengan klik dua kali pada baris entri untuk password. Paling-paling hanya klik mouse dicatat tetapi tidak ada penekanan tombol di sini.

Pada dasarnya, adalah penting bahwa kunci pribadi Anda disimpan dalam bentuk terenkripsi dalam wadah yang cukup aman. Tampaknya masuk akal untuk menduga bahwa khususnya akses perusahaan pemasok akan membuat pada sistem operasi mobile akan dinyatakan mudah untuk tekan kunci pribadi. Hal ini khususnya mempertanyakan bahkan dengan layanan web email penting yang menawarkan enkripsi dalam browser atau penyedia email secara online disimpan kunci. Enkripsi harus selalu berlangsung pada mesin Anda dan ini adalah klien sumber-terbuka dan aplikasi Web online untuk menggunakan browser di mana Anda mungkin - harus menyetor secara online kunci - juga dihasilkan sendiri. Bahaya yang mengambil kunci pribadi Anda mungkin tidak cukup dienkripsi terlalu besar. Juga audit program harus meletakkannya di on-akses password untuk kontainer terenkripsi, di mana adalah kunci pribadi, dan mantan mencengkeram oleh diprakarsai jarak jauh Upload perhatian khusus kunci pribadi. Bahkan beberapa sumber-terbuka Messenger dengan enkripsi yang bisa dihitung dengan satu tangan, telah mengalami audit keamanan, yang hampir tidak memadai berkaitan dengan keamanan penyimpanan dienkripsi - dan akses yang aman ke proses - kunci pribadi dianalisis.

Generasi 10 kunci untuk enkripsi [ Sunting ]

Ketika Anda memulai Goldbug Messenger untuk pertama kalinya, Anda jendela pop-up menanyakan apakah Anda ingin untuk menghasilkan kunci untuk enkripsi. Untuk generasi kunci Anda harus memasukkan kunci dari 3072 bit (default) atau memilih yang lebih besar dan dapat memilih bahkan jika Anda menghasilkan kunci baru (kembali) pilihan juga lain seperti algoritma hashType, Cipher, garam-panjang atau iterasi count.

kunci Anda yang dihasilkan adalah "/.spot-on" disimpan dalam sub-jalan. Jika Anda ingin membuat sebuah login baru dengan kunci baru dan semua data pengguna akan dihapus, kemudian menghapus jalan ini mudah dan memulai GoldBug.exe baru. Hal yang sama bisa dalam menu utama "!!!_Total_Database Erase _ !!! " dicapai.

Untuk mengikuti fungsi merupakan kunci asimetris yang dihasilkan (salah satu kunci untuk enkripsi serta kunci untuk opsional) signature ():

- mengobrol

- Poptastic

- URL

- rosetta

Yang masing-masing fungsi menggunakan sepasang kunci pribadi pada gilirannya adalah fitur keselamatan. Jika tombol obrolan akan dikompromikan, sehingga enkripsi email tidak terpengaruh. Selain itu, Anda hanya dapat melewati kunci chat Anda, bukan tombol e-mail dan teman-teman. Dengan demikian, Anda dapat memutuskan siapa yang Anda memungkinkan untuk chatting dengan Anda atau hanya untuk email atau mungkin mengganti URL untuk fungsi pencarian P2P web dalam database URL yang terintegrasi.

Dijelaskan biasanya pandangan minimal user interface: Menu utama Anda dapat memilih antara "tampilan penuh" atau "lihat minimal". Siapa pun yang tahu tidak baik dengan komputer, harus memilih tampilan minimum, karena menyembunyikan banyak pilihan mungkin tidak diperlukan. Tetap sederhana. Dalam pengaturan awal, pilih tampilan yang maksimal tidak tersedia, mereka akan muncul hanya ketika login tambahan dan disesuaikan. Kemampuan untuk melihat rincian lebih lanjut dalam antarmuka pengguna, oleh karena itu harus disebutkan secara singkat hanya karena pada titik ini, karena banyak rincian mengacu pada titik di bawah terakhir dari nilai-nilai kriptografi dalam tab dari aktivasi kernel dan kunci menemukan generasi yang (hanya dalam pengaturan tampilan yang maksimal). Nilai-nilai dapat diatur secara individual dengan generasi kunci baru dari tampilan pengguna diperpanjang. Namun, siapa pun yang menggunakan klien untuk pertama kalinya, nilai-nilai pengaturan khas memiliki otomatis siap, dhzB. kunci memiliki (telah ditetapkan) ukuran 3072 bit.

Untuk Oleh karena itu pandangan non-minimal muncul di tab "Aktifkan kernel" z.B. unsur-unsur berikut dalam antarmuka pengguna:

- Path ke kernel

- Di sini Anda dapat memasukkan path kernel. Jika kernel dengan "spot-on kernel.exe" di jalan diatur dengan benar, maka jalan disorot dalam warna hijau. Jika tidak, lihat di mana file eksekusi dari kernel adalah atau menyalinnya sebagai file eksekusi dari GUI (goldbug.exe) atau passe jalan sesuai.

- PID

- Nomor PID mengidentifikasi ID proses dengan yang dieksekusi ditandai pada Windows. Anda dapat menemukan ID proses pada Windows Task Manager.

- "Regenerasi Key" fungsi

- Dengan fungsi "Regenerasi" Anda juga dapat kembali menghasilkan kunci individu - dengan nilai-nilai baru dan pilihan. Tobiano ke kotak centang, menetapkan nilai-nilai dan re-menghasilkan masing-masing kunci. Maka Anda memiliki kunci baru Anda, tetapi bertanya lagi teman Anda yang tersedia, karena kuncinya adalah ID komunikasi Anda.

berbagai lain pilihan juga dapat ditemukan di bawah menu utama / Pilihan di jendela pop-up yang akan dijelaskan nanti.

Aktivasi kernel [ Sunting ]

Ketika Anda memulai Goldbug Messenger untuk pertama kalinya, Anda jendela pop-up akan bertanya apakah Anda ingin mengaktifkan kernel. Jika tidak, semua dimulai lebih lanjut Anda harus login merah "Aktifkan Kernel" tombol di tab ini, tekan, kemudian Anda pergi: Ketika tombol berwarna hijau, menjalankan kernel.

Jika Anda menutup antarmuka program, kernel akan terus berjalan. Karena itu, disarankan untuk terlebih dahulu menonaktifkan kernel dan kemudian menutup GUI dari GodBug. jendela pop-up lain akan Anda kemudian meminta tetapi dalam hal apapun, jika kedua (kernel dan GUI) harus ditutup. Jika tidak, Anda menjalankan kernel tanpa GUI, yang memang kadang-kadang diinginkan ke server Web, sehingga tidak ada yang dapat beralih ke antarmuka terbuka.

Jika Anda ingin membiarkan lulus GUI, tapi tidak ada yang harus melaksanakan selama entri ketiadaan atau perubahan, itu juga mungkin kiri di status bar bawah untuk "mengunci" ke klik tombol, pengguna kemudian menutup dan kembali ke tab Log untuk memasuki sandi kembali, sehingga proses yang berjalan dan masukan dari tab lainnya tidak terlihat. Ke permukaan lagi untuk un-lock-en, tekan lagi tombol Lock di status bar dan memberikan passphrase (s) kemudian di jendela pop-up.

Anda juga dapat mengaktifkan / menonaktifkan, dengan kiri bawah, LED pertama ditekan di baris status kernel. Jika hijau, kernel aktif ketika merah, kernel adalah off. Pusat LED menunjukkan apakah Anda telah menyiapkan server pendengar / IM, dan LED ketiga menunjukkan apakah Anda telah membuat sambungan aktif dan sukses untuk tetangga / Server.

Seorang tetangga dengan alamat IP untuk menghubungkan [ Sunting ]

Ketika pertama kali diaktifkan alamat IP proyek-obrolan server secara otomatis ditambahkan sebagai tetangga dan ini berfungsi sebagai server obrolan sementara melalui mana Anda dapat chatting uji-bijaksana dengan teman-teman Anda sampai Anda Anda memiliki simpul koneksi pada web server atau rumah telah dibuat atau terhubung langsung satu sama lain. Silakan menguji ranah proyek Ilmiah. menggunakan eksperimen tes.

Dengan demikian, Anda terhubung langsung setelah aktivasi kernel dengan server pesan cepat jika Anda ingin menambahkan yang lain, jadi pergi ke tab: "Tetangga terhubung". Hal ini menunjukkan sebuah field input untuk alamat IP dari tetangga atau web server di mana Spot-On berjalan kernel atau teman sebagai penggunaan Goldbug Messenger (lihat Gambar 10).

Memberikan alamat IP dari node tetangga di lapangan. Dengan poin setiap tiga digit dari alamat IP dipisahkan (oleh IP V4). Termasuk blok hanya dua poin, z.B. 37100100100, maka 37 ditempatkan di mana saja di blok pertama atau 37 dimasukkan dalam dua posisi teratas. Kemudian tekan tombol "Connect". Alamat IP kemudian disimpan pada port default 4710 dan muncul sebagai senyawa dalam tabel.

Jika pesan kesalahan muncul, maka alamat IP tersebut sudah dimasukkan. Untuk menghapus semua tetangga, Anda kemudian dapat "Hapus semua tetangga" menekan tombol dan tekan alamat IP lagi (melalui tombol menu konteks atau tombol kanan mouse di meja, di tetangga muncul). Opsional, jalur instalasi ./spot-on pada hard disk dan file "neighbors.db" dihapus. Membentuk sekaligus baru dan kemudian kosong.

Ketika kernel diaktifkan (kiri, LED pertama di status bar akan berubah menjadi hijau) dan tetangga terhubung (pusat lampu LED hijau), semua berhasil diinstal dan online. masukkan alamat IP dan tekan tombol connect, harus mudah berhasil sejauh ini.

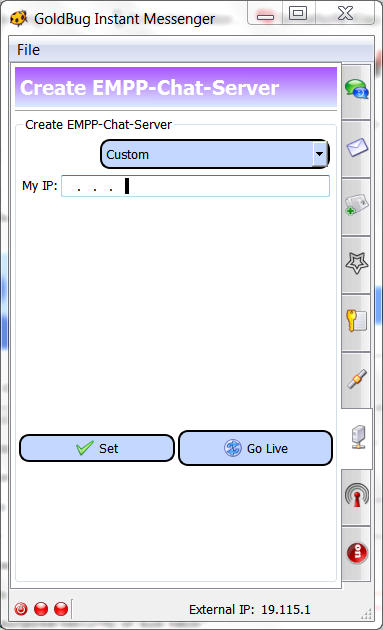

Jika Anda ingin menghubungkan langsung tanpa server, harus salah satu dari mereka yang disebut pendengar di tablature membuat Chat Server (dan melepaskan firewall untuk port dan mungkin meneruskan port di router selain mesinnya, su rinci).

Yang ingin melihat lebih detail, tampilan minimal juga dapat beralih ke tampilan penuh: Dalam pandangan ini jelas bahwa selain alamat IP, nomor port dari alamat IP dapat dikonfigurasi secara individual. Secara default menggunakan Goldbug pelabuhan 4710. Selain itu, program ini juga dapat dioperasikan melalui IPv6 serta memicu pendengar / server yang dihubungkan melalui Dynamic DNS. Ketika DNA kemudian ada nomor urut dalam IP satu tapi nama domain. Pada kotak yang mendasari opsi keamanan dapat diatur atau server yang terhubung dapat diakses melalui proxy (misalnya.B. jika Anda ingin menggunakan Goldbug balik jaringan TOR).

Chat fungsi [ sunting ]

Jika sekarang didefinisikan password login, kernel membuat kunci diaktifkan dan tetangga / server terhubung, yaitu lampu hijau dua LED di status bar, maka Anda dapat dengan teman pertukaran kunci dan komunikasi dapat chatting tab (lihat Gambar 11 ) atau pop-up window untuk pelanggan didefinisikan dimulai. Pertukaran kunci dapat digambarkan sebagai berikut:

Menambah teman dengan bertukar dan paste kunci [ Sunting ]

Goldbug menggunakan publik / infrastruktur kunci pribadi, karena hanya standar dikenal: Kunci publik dapat ditukar dengan teman-teman dan kunci pribadi tetap terenkripsi pada hard drive Anda.

Anda dan pasangan Anda, baik teman, sebelumnya memiliki pertukaran unik setiap kunci mereka publik, yaitu cetakan dan kemudian kunci dari teman di tab: "Tambahkan Teman" ( "Tambahkan Teman / Key") untuk memasukkan dan mengkonfirmasi (lihat Gambar 12.). Teman Anda dapat mengirim kunci melalui email. Kemudian salin ke tab ini dan tekan tombol "Add" di bagian bawah.

Anda dapat menemukan kunci publik Anda sendiri sebagai tab "Tambah Teman" ( "Tambahkan Teman / Key"). Tentang tombol besar ( "key Copy") di atas Anda dapat printout ke clipboard semua 10 kunci Anda. Jadi Salin sini teks lengkap dan mengirimkan ini ke teman Anda. Demikian juga, itu membuat teman Anda dan Anda menambahkan kunci teman dalam kotak teks.

Opsional untuk informasi saja: Jika perlu, mungkin perlu untuk mengkonfirmasi dengan KANAN mouse dalam menu konteks teman baru sebagai teman (fungsi make-teman). Ini kemudian digunakan ketika seorang teman mengirimkan kunci secara online di koneksi IP langsung ke Anda. Fitur ini ditambahkan ke antarmuka pengguna dari spot-on, di antarmuka Goldbug ini ini tidak tersedia, sehingga kedua printout idealnya selalu mudah dan paste fit kunci. Tetapi jika seorang teman untuk.digunakan sebagai tempat-on klien dengan antarmuka pengguna lokal dan mengatur koneksi IP langsung ke pengguna klien Goldbug, maka itu juga mungkin untuk mentransfer kunci dan melalui koneksi IP langsung bukan copy / paste. Kemudian muncul teman dengan nama nick nya di Tab Chat atau Email (dengan berbeda Icon) dan tombol mouse kanan atau dari menu konteks untuk mengkonfirmasi keluar sebagai teman.

Pilihan lainnya hanya mencatat: Selain pengiriman online kunci atas link langsung ke teman juga dapat dijelaskan kemudian mati Echo Public Key Sharing (EPC) yang digunakan. Ini digunakan ketika teman tidak terhubung ke koneksi langsung (misalnya.B. kedua pasangan umum server obrolan atau Node di tengah penggunaan). Kedua pasangan kemudian ketik di EPC umum sandi rahasia dan mengirim password ini kunci publik mereka ke dalam echo-daya. Lihat lebih lanjut bagian rinci untuk rincian alat ini yang dapat menjadi alternatif yang baik untuk server Key adat sering tidak nyaman dan tidak aman jika diperlukan.

Khusus: Repleo [ Sunting ]

Jika Anda sudah menerima kunci dari teman Anda (z.Chat) dan menambahkan ini, sekarang tetapi publik (IM) kunci tidak akan membocorkan, tidak disimpan dalam sebuah program e-mail dan ditransfer ingin tahu (meskipun kunci publik sebenarnya bisa publik), maka dapat mengenkripsi kunci publik Anda sendiri, Anda juga dengan kunci diperoleh dari teman Anda. Ini disebut REPLEO.

Ketika Repleo Jadi kunci publik Anda sudah dienkripsi dengan kunci publik dari teman Anda. Ini maka untuk setiap fungsi atau melakukan kunci, yaitu Anda dapat kembali setiap chat Repleo, email dan URL Repleo Repleo. Sebuah Repleo kemudian dapat menempatkan teman di kotak tab "Tambahkan Teman / Key". Tentang kotak insert satunya tombol pilihan radio adalah untuk menentukan apakah itu adalah kunci satu Repleo, atau alamat email yang ingin Anda tambahkan.

Teks kunci akan selalu diawali dengan huruf "K" atau "k" dan Repleo dimulai dengan "R" atau "r".

A pertama aman chatting Mulai [ Sunting ]

Anda akan melihat setelah sukses pertukaran kunci teman chat Anda di tab "Chat". Dapat chatting, kedua peserta idealnya menggunakan versi yang sama dan terbaru dari program, memiliki kunci mereka dihasilkan dan dipertukarkan dan terhubung web untuk node jaringan atau Ngobrol Server. Jika dua yang pertama LED di baris status lampu hijau di bawah ini dan nama teman di tab chatting muncul, sudah terlihat baik.

Jika status online teman Anda biru (absen), merah (sibuk) atau hijau (siap untuk berbicara) datang pada, chat dapat dimulai. Baik pilih teman di meja dan chatting keluar dari Tab, atau klik dua kali dengan mouse pada teman dan pop-up jendela chat untuk teman yang terbuka.

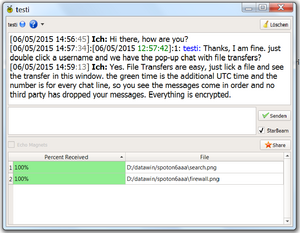

Keuntungan dari tab chat chat yang dapat Anda memilih beberapa teman yang sama sehingga pesan mencapai semua teman. Jika Anda menggunakan pop-up chatting (lihat Gambar 13), maka Anda tidak lagi harus membayar dari daftar teman Anda di tab Chat di penanda untuk pemilihan teman.

Dan: Pada pop-up chatting Anda memiliki tombol pilihan "Share Starbeam", dengan mana Anda dapat memilih file dari hard drive dan ini kemudian dienkripsi dan aman ditransfer ke teman (lihat juga bagian bawah pada Starbeam. -FileSharing). Fungsi ini yang adalah teman chatting dengan satu klik mouse dapat dengan mudah mengirim file dan juga dienkripsi secara otomatis untuk pengangkutan end-to-end, tidak termasuk dalam banyak aplikasi. transmisi terenkripsi z.B. ZIP dengan gambar liburan ke saudara-saudaranya itu mudah dan tanpa menggunakan platform hosting Web layak.

Dalam status bar di bagian atas jendela Anda dapat melihat dan untuk Nickname dan status online.B. juga mulai protokol Socialist- Millionaire untuk mengotentikasi teman dan menguji apakah ia tahu (lain) bersama input rahasia dan kanan, seperti yang dijelaskan di bawah ini.

Fitur keamanan tambahan: melodica: Memanggil dengan Gemini (Instant Sempurna Maju Kerahasiaan, IPFS) [ sunting ]

Melodica singkatan dari "multi Encryted Long Distance Calling" - diterjemahkan menjadi sekitar Jerman: "panggilan multi-dienkripsi melalui jarak jauh"

Hal ini mengacu, menelepon seorang teman sebagai ponsel - hanya bahwa ini adalah enkripsi end-to-end yang aman dibangun.

Passphrase end-to-end - juga disebut Gemini - dipetakan melalui string AES dan harus dirahasiakan antara dua peserta. Oleh karena itu, selalu lindung nilai yang baik, transmisi elektronik atas tingkat enkripsi yang lebih (seperti di sini dalam protokol ECHO dengan asimetris chatting Key dan TLS / koneksi SSL), jika transmisi dapat disadap potensial.

Asimetris Calling [ Sunting ]

Goldbug memiliki masalah transfer ini password untuk enkripsi end-to-end dipecahkan oleh Gemini adalah (string untuk kemudian akan dibentuk enkripsi simetris) terenkripsi asimetris terenkripsi (dengan kunci untuk Chat) dan kemudian oleh (asimetris) SSL lanjut / channel TLS ditransmisikan.

Gemini adalah Yunani untuk kembar, yaitu mengacu pada kedua peserta, yang seharusnya tahu kata sandi kemudian.

Fungsi ini sehingga menghasilkan "panggilan", panggilan di mana password ditransfer, kemudian dirancang maka enkripsi end-to-end. Sebenarnya, ada Gemini dari dua kunci atau komponen, karena Gemini dikonfirmasi oleh proses lain: komponen tambahan ini juga disebut MAC hash.

Instant Sempurna Teruskan Kerahasiaan (IPFS) [ sunting ]

Oleh karena itu Anda dapat memperbarui setiap saat (simetris) enkripsi atau Gemini. Itulah paradigma "Sempurna Teruskan Kerahasiaan" telah diperluas untuk mencakup dua komponen: Di satu sisi, kita dapat menentukan kata sandi end-to-end (Gemini) secara manual atau secara otomatis, dan di sisi lain juga segera, sehingga memperbaharui "instan" kapan saja. Oleh karena itu, berbicara tentang "Instant Sempurna Teruskan Kerahasiaan" (IPFS).

Dibandingkan alat lain hanya menawarkan satu kunci per sesi online dan Anda dapat melihat end-to-end frase enkripsi simetris tidak mengedit secara manual.

Masalahnya dibahas di sini Instant Teruskan Kerahasiaan (IPFS) menggunakan enkripsi asimetris (Chat Key), kunci sementara adalah kunci simetris (hanya Gemini) adalah.

Simetris Calling [ Sunting ]

Sebagai puncak lebih lanjut di Goldbug sekarang juga kesempatan sampai sekarang unik untuk mengirim Gemini baru melalui saluran dari Gemini yang ada. Berikut ini adalah kunci end-to-end (yaitu, simetris enkripsi Gemini) yang dikirim oleh yang lain koneksi end-to-end Gemini (kunci simetris baru dikomunikasikan melalui saluran dari kunci simetris yang ada). Ungkapan enkripsi simetris (Gemini atau password AES) karena itu tidak akan memiliki enkripsi asimetris (Chat Key) dienkripsi (misalnya.dikirim sebagai dengan RSA, ElGamal atau NTRU) dan kemudian melalui saluran aman (SSL / TLS) point-to-point, tapi itu sendiri dienkripsi dengan Gemini yang ada dan kemudian hanya dengan metode yang dijelaskan (lagi atas SSL / TLS) dikirim.

Dengan demikian, asimetris dan simetris Panggilan Panggilan dapat berbeda secara fundamental. panggilan simetris menggunakan Gemini yang ada. Kirim Asymmetric menyebut Gemini pada koneksi asimetris dienkripsi (yaitu, tetap chatting Key) ke teman. Bahkan dengan panggilan pada Gemini ada yang mengirim Gemini selalu bisa diperbaharui instan.

Aman end-to-end multi-enkripsi terjadi ketika seorang utusan kunci simetris didefinisikan secara manual dikodekan dengan kunci simetris yang ada dan kemudian mengenkripsi tambahan dengan kunci asimetris. Dan paket ini kemudian dikirim melalui sambungan aman.

2-way Calling [ Sunting ]

Akhirnya (pergi klik kanan pada seorang teman di daftar teman) adalah metode ketiga yang disebut "panggilan" ditambahkan dalam menu konteks: The 2-Way Calling. Berikut adalah AES-256 dikirim dari Anda sebagai passphrase untuk enkripsi end-to-end masa ke teman dan mengirim teman Anda sebagai respon sebagai AES-256 untuk Anda. Sekarang babak pertama dan oleh teman Anda, babak kedua adalah masing-masing AES Anda diambil dan dirakit untuk membentuk umum AES-256. Ini disebut metode keamanan 2-way. Hal ini memastikan bahwa tidak ada pihak ketiga - jika ia berhasil kompromi mesin dari teman Anda, Gemini (atau Gemini tua) atas namanya oleh sepertiga, mesin asing mengirimkan (yang bukan tidak mungkin, karena tanpa diketahui pengambilalihan mesin atau melanggar TLS yang ada dan RSA (atau berarti NTRU- atau ElGamal) enkripsi). Dengan permainan ping-pong dari kedua belah pihak dalam dua arah Calling memastikan bahwa kedua peserta mengambil bagian mereka masing-masing untuk saling menyepakati sebuah password yang aman end-to-end - dan Fifty-Fifty.

Kemungkinan password

- pertama untuk mengedit secara manual

- kedua sekundlich atau untuk - untuk memanggil penyegaran (es), - atau dalam setiap

- ketiga, untuk mengirim password melalui enkripsi end-to-end yang ada,

- dan keempat, untuk dapat menghasilkan password end-to-end dalam proses dua arah,

membuat penyerang sehingga sangat sulit untuk bisa memecahkan enkripsi end-to-end fungsi Calling Goldbug.

Dari "Sempurna Teruskan Kerahasiaan" (PFS) tidak hanya "Instant Sempurna Teruskan Secrey" (IPFS) telah menjadi, tapi "2-Way Instant Sempurna Teruskan Kerahasiaan": 2WIPFS. Fungsi ini telah demikian berkembang FS dan PFS dan elemen penting dari enkripsi end-to-end dengan pelaksanaan proses ini kritis. Enkripsi itu sendiri tidak baru, tetapi hanya proses metode diimplementasikan canggih untuk memberikan keamanan lebih.

enkripsi end-to-end di Goldbug dengan sederhana tombol-menekan yang sederhana seperti memanggil: Cukup mengambil telepon atau menutup. Pada setiap saat, komunikasi dienkripsi asimetris dan enkripsi simetris end-to-end dapat dengan mudah terhubung - dan diganti (dalam saluran SSL) juga asimetris atau enkripsi simetris. Ini adalah arsitektur standar implementasi baru bahwa metode ini Pemanggilan didirikan.

Tambahan fitur keselamatan: Sosialis jutawan Protocol [ Sunting ]

Sementara Goldbug mengenkripsi pesan tiga kali -

- di satu sisi pesan tersebut memang dikirim di saluran / SSL TLS aman,

- kedua, setiap pesan dienkripsi asimetris (misalnya.B. dengan RSA, NTRU atau ElGamal, Chat Key)

- dan ketiga, memang ada kemungkinan, dengan "Call" atau "Panggilan" fitur untuk mengirim Gemini untuk menetapkan end-to-end enkripsi passphrase simetris (dengan berbagai metode untuk melaksanakan "panggilan" dalam sebuah enkripsi simetris yang ada atau melalui dua arah memanggil fungsi, dimana masing-masing setengah dari password end-to-end ditentukan) -

ada keempat Selain itu, metode lain untuk meningkatkan keamanan: itu adalah "SMP" protokol: Sosialis jutawan Protocol (metode yang juga untuk Off-the-Record Messaging (OTR) dijelaskan di sini: https: // otr .cypherpunks.ca / Protokol v3-4.0.0.html ).

Idenya adalah untuk memberikan chatting teman Anda pertanyaan seperti: "Apa nama kota yang kami kunjungi bersama-sama pada tahun lalu?", Atau untuk mengajukan pertanyaan seperti: "Apa nama restoran, di mana kita bertemu pertama kali? " dll (lihat. Gambar 14).

Kedua belah pihak biasanya menandatangani pesan dengan algoritma RSA (atau lainnya) untuk memverifikasi bahwa kunci yang digunakan oleh pengirim asli. Tapi untuk (mungkin tidak) hal mesin akan hack atau jika algoritma enkripsi akan rusak, dapat (SMP) proses menjadi teman diidentifikasi hanya dengan memasukkan password yang sama di kedua sisi dengan Sosialis Millionaire Protocol. harus Pastikan untuk tidak mengirim password untuk chatting, bukannya Anda menggambarkan situasi yang mengarah ke password yang sama. Jika proses SMP diuji untuk pertama kalinya, Anda dan "test" password saling bisa masuk (huruf kecil).

praktek diterapkan, itu adalah sebagai berikut (lihat Gambar 15.): Yang pertama dan untuk penggunaan SMP pop-up pribadi jendela chat dan klik ikon tanda tanya di bagian atas nama pengguna dari obrolan teman. Tentukan password dengan menu. Kemudian meminta chat teman, masukkan password yang sama. Ketiga, dan akhirnya klik pada "Periksa / Verifikasi" tombol.

Jika kedua peserta telah menetapkan password yang sama - atau nilai hash yang sama dihasilkan oleh password yang sama - maka ikon tanda tanya akan berubah menjadi "mengunci" / "Lock" ikon. Obrolan teman sekarang telah dikonfirmasi dan chatting tetap aman.

sehingga SMP adalah cara lain untuk mengotentikasi obrolan teman dengan rahasia bersama, sehingga tidak ada enkripsi tambahan!

Misalkan, dalam satu contoh, Alice dimulai bursa:

Alice:

- 1. Jika acak eksponen a2 dan a3 di

- 2. Mengirim Bob g2a = g1a2 dan G 3a = g1a3

Bob:

- 1. Jika acak eksponen b2 dan b3

- 2. Menghitung G2B = g1b2 dan G 3b = g1b3

- 3. Dihitung g2 = g2ab2 dan g3 = g3ab3

- 4. Jika acak eksponen r di

- 5. Menghitung Pb = g3r dan Qb = G1R g2y

- 6. Mengirim Alice G2B, G 3b, Pb dan Qb

Alice:

- 1. Menghitung g2 = g2ba2 dan g3 = g3ba3

- 2. Jika eksponen acak pada s

- 3. Dihitung Pa = G3 dan Qa = G1S G2x

- 4. Dihitung Ra = (Qa / Qb) a3

- 5. Mengirim Bob Pa, Qa dan Ra

Bob:

- 1. Menghitung Rb = (Qa / Qb) b3

- 2. Menghitung Rab = Rab3

- 3. Cek apakah Rab == (Pa / Pb)

- 4. Mengirim Alice Rb

Alice:

- 1. Menghitung Rab = RBA3

- 2. Memverifikasi bahwa Rab == (Pa / Pb)

Ketika semuanya selesai dengan benar, maka Rab adalah nilai yang diperoleh dari (Pa / Pb) kali (g2a3b3) (x - y), yang berarti bahwa tes pada akhir Protokol hanya bisa berhasil jika x == y. Selain itu, tidak ada informasi lebih lanjut terungkap saat g2a3b3 adalah nomor acak, yang dikenal untuk kedua pihak tidak, jika x tidak sama dengan y!

Goldbug menjelaskan selama berbagai proses pertukaran data untuk SMP disebut tidak "zero-pengetahuan bukti". Goldbug lanjut menggunakan SHA-512 dari masing-masing masukan passphrase rahasia sebagai x dan komponen y.

SMP Memanggil [ Sunting ]

Di atas kita telah dijelaskan fitur panggilan, seperti Gemini yang dihasilkan dan ditransmisikan. Sekarang Anda dapat menentukan Gemini tidak hanya secara manual atau dengan fungsi AES, tetapi juga berasal dari password yang disimpan sebagaimana dimaksud di atas dalam proses SMP. Dengan demikian, masukan password dari proses SMP digunakan (tidak proses SMP itu sendiri). Ada cara lain untuk memanggil dan nomor berlawanan untuk mengirimkan sandi end-to-end yakin waktu tidak timbul dari ini dari AES-generator.

Fitur keamanan tambahan: Forward Kerahasiaan (asimetris) [ sunting ]

Sejak versi 2.7 mendukung Goldbug Messenger Sempurna Teruskan Kerahasiaan untuk fungsinya sebagai klien e-mail, dan klien e-mail pertama, kerahasiaan depan untuk email dengan kedua cara simetris dan asimetris ditawarkan (lihat. Lebih bawah).

Sementara bagian atas fungsi chatting, panggilan dengan Gemini, "Instant Sempurna Teruskan Kerahasiaan" diciptakan dan pada kunci simetris (hanya Gemini atau AES-string) yang bersangkutan, Sempurna Teruskan Kerahasiaan adalah e-mail dengan sementara , asimetris kunci didefinisikan.

Varian ini menggunakan kunci asimetris sementara tentu saja dapat ditransfer ke fitur chat juga berubah.

Selama chatting dengan tetap chatting Key selalu (asimetris) dienkripsi, kunci asimetris sementara dengan layer baru ini dimasukkan dari enkripsi end-to-end sekarang masih. kunci asimetris sementara ini ephemeraler Key disebut. Kunci ini dibuat oleh fitur kerahasiaan maju dalam obrolan yang menggunakan menu konteks (klik kanan) atau tombol menu ditampilkan.

Sebuah tooltip pada layar menunjukkan ketika partner chatting di chat telah menghasilkan kerahasiaan maju dengan kunci sementara (fana) asimetris sehingga Anda dapat sebagai pengguna mengkonfirmasi hal ini di klien Anda di jendela pop-up. Melihat ke bawah status bar setelah ikon baru muncul ke bawah, klik dan Anda dapat mengkonfirmasi proses kerahasiaan maju di jendela pop-up yang muncul. Kemudian, tidak lagi menggunakan (permanen) chatting kunci, tetapi asimetris kunci baru-sementara. Kunci chatting permanen praktis selesai kunci chatting sementara.

Maju Kerahasiaan Memanggil [ Sunting ]

Dengan demikian, termasuk panggilan dapat diperpanjang: The simetris Gemini adalah (forward kerahasiaan-Calling) mengirim FS-Calling tidak seperti yang dijelaskan di atas dengan permanen (asimetris) chatting Key atau melalui yang ada (simetris) Gemini, namun oleh fana, sementara - dan asimetris - chat Key.

Selama pengiriman Gemini lebih yang ada Gemini simetris "Instant Sempurna Teruskan Kerahasiaan" didefinisikan, pengiriman dari Geminis tentang kunci fana, diprakarsai "maju kerahasiaan" dalam fungsi chatting sebagai asimetris "Instant Sempurna Teruskan Kerahasiaan" dapat disebut . (Namun, pengiriman dari Gemini pada tombol obrolan permanen dapat digambarkan sebagai asimetris "Instant Sempurna Teruskan Kerahasiaan").

Selama "Teruskan Kerahasiaan Calling" dan "panggilan oleh Gemini" sudah ada "Teruskan Kerahasiaan" dan kemudian setiap saat renewability kunci end-to-end yang ditetapkan (Instant Sempurna Maju Kerahasiaan) tidak dalam jenis ponsel lainnya maju Kerahasiaan diberikan di muka, tapi Instant Sempurna maju Kerahasiaan dihasilkan di sini oleh panggilan sebagai akibat dari panggilan.

Gambaran dari berbagai jenis memanggil [ Sunting ]

Metode yang dijelaskan (lihat. Juga Gambar 16), kunci end-to-end untuk mentransfer kepada temannya, mengikuti gambaran dapat membuat, yang menyoroti metode yang berbeda, masing-masing dengan karakteristik yang spesifik.

Gambaran dari berbagai jenis Memanggil dengan kriteria masing-masing:

| kriterium | Calling asimetris | Maju Kerahasiaan Calling | Calling simetris | SMP-Calling | 2-way Calling |

|---|---|---|---|---|---|

| TLS / SSL koneksi | YES | YES | YES | YES | YES |

| Permanen kunci chatting asimetris | YES | YES | YES | YES | YES |

| Seimbang AES Gemini sebagai saluran | NO | NO | YES | NO | NO |

| AES setengah simetris sebagai Gemini (50% + 50% AES AES) | NO | NO | NO | NO | YES |

| sandi SMP rahasia sebagai Gemini | NO | NO | NO | YES | NO |

| Ephemerale kunci chatting asimetris | NO | YES | NO | NO | NO |