Goldbug

URL: https://de.wikibooks.org/wiki/Goldbug

Questo libro è sullo scaffale del computer .

Manuale d'uso tedesco

sicuro client di posta elettronica e programma di messaggistica istantanea Goldbug con multi-crittografia

Figura 1: Goldbug logo

Goldbug - client di posta elettronica sicura e Instant Messenger con Multi-crittografia

Questo testo e le sue immagini sono open source e può essere utilizzato da chiunque senza diritti d'autore, alterato o pubblicato.

A partire da gennaio 15/2016 di Scott Edwards (Redattore) e altri scrittori di Wikipedia.

Cosa c'è di Goldbug? [ Edit ]

Goldbug è un client di posta elettronica codificabili e sicuro Instant Messaging. L'utilizzo di Goldbug (GB) si può essere relativamente sicuri che nessun indesiderati terzo origliare le conversazioni o in grado di aprire e-mail o il trasferimento di file. Privato comunicazione da utente a utente di rimanere nel spazio privato protetto. Per Goldbug utilizza forte multi-crittografia, anche la crittografia ibrida chiamata, con diversi livelli di tecnologia di crittografia moderna da librerie di crittografia stabiliti - come Libgcrypt (conosciuto dal OpenPGP standard ) e OpenSSL .

Ad esempio, in tal modo, attualmente 10 chiavi pubbliche / private sono generati per la crittografia e le firme - sulla base di algoritmi di crittografia RSA , o, in alternativa ElGamal e NTRU . Inoltre, l'applicazione offre anche e-mail decentrata e criptato e anche la chat decentralizzato gruppo pubblico sullo stile IRC. Infine, la funzione per implementare una ricerca sul Web URL in una rete dezentalen consiste.

Quando e-mail è IMAP , POP3 e in terzo luogo, il P2P essere utilizzato Email - Goldbug è quindi anche un client di posta elettronica normale pienamente funzionante. Subito email cifrati vengono inviati, è necessario che il sito remoto utilizza questo client. Questo ha il vantaggio che la chiave di crittografia deve essere cambiato solo una volta, ma poi non ha più bisogno di essere applicato ad ogni singolo email.

Come in ogni programma di notizie e file possono essere condivisi e inviati. La spedizione è sempre crittografato utilizzando Sé. Con la "Rosetta CryptoPad" e la "Encryptor file" Si può anche testo e / o file di nuovo anche crittografare o convertire indietro in modo sicuro. Gli strumenti sono quindi disponibili ad altri percorsi di trasmissione.

Con tutti i suoi servizi Goldbug è quindi un cosiddetto. "Communication Suite" - un programma con numerose funzioni per la comunicazione sicura.

contenuto

- 1 Che cosa è Goldbug?

- 2 crittografia: Goldbug ha alternative alla RSA

- 3 Qual è il protocollo di ECHO?

- 4 Impostare una prima configurazione

- 5 La funzione di chat

- Aggiungere 5,1 amico scambiando e inserendo la chiave

- 5.2 iniziare una chat protetta prima

- 5.3 caratteristica di sicurezza aggiuntive: MELODICA: Calling con Gemini (Instant Perfect Forward Secrecy, IPFS)

- 5.4 caratteristica di sicurezza aggiuntive: socialista milionario protocollo

- 5.5 Ulteriori caratteristica di sicurezza: Forward Secrecy (asimmetrica)

- 5.6 Panoramica dei diversi tipi di Calling

- 5.7 EmotiKons

- 6 La funzione e-mail

- chat di gruppo su 7 stile IRC

- 8 FileSharing: con Starbeam

- motore di ricerca 9 web con database di URL

- Fino 10 Chat / server di e-mail

- 11 Strumenti

- 12 Elenco delle possibili criteri per ulteriori valutazioni

- 13 La codifica digitale delle vostre comunicazioni private nel contesto di ...

- 13.1 Principi di tutela del discorso privato, la comunicazione e la vita: Dichiarazione Universale dei Diritti dell'Uomo, 1948 (articolo 12).

- 13.2 Patto internazionale sui diritti civili e politici del 1966 (art. 17)

- 13.3 Convenzione europea dei diritti dell'uomo, 1950 (art. 8)

- 13.4 Carta dei diritti fondamentali dell'Unione europea, 2000 (art. 7, 8)

- 13.5 Legge fondamentale ad esempio per la Repubblica federale di Germania, 1949 (art. 2 cpv. 1 i.V. m. Art. 1, par. 1)

- 13.6 Art. 10 - Trattamento di corrispondenza, poste e telecomunicazioni

- 13.7 § 206 - violazione del segreto postali e di telecomunicazioni

- 13.8 Costituzione degli Stati Uniti: Search and Seizure (aspettativa di privacy, Corte Suprema)

- 14 Cronologia delle versioni

- 15 sito Web

- 16 del codice Open Source

- directory 17 carattere

Perché è importante che di crittografare la vostra comunicazione? [ Edit ]

Attualmente, quasi tutti di connessione internet WiFi wireless è protetta da una password (attività di radio libere sono solo cercando di riaprire ancora una volta che l'eccesso di regolamentazione da password e accesso senza conto a Internet - simile al requisito del Partito Pirata per viaggiare in treno biglietto-di meno. Ma ciò che in questa zona sopra-regolata è (wifi solo con password) si trova nella crittografia sottorappresentate (E-mail solo con la crittografia)).

Tuttavia, in pochi anni essere semplici messaggi di testo o e-mail agli amici (inteso in seguito sempre w / m) per essere criptati su Internet, come pure - deve essere.

Questa non è una questione di sapere se uno ha qualcosa da nascondere o no, è la questione se noi stessi controllare la nostra comunicazione - o è controllata da altri, a terzi.

Si tratta in definitiva di una questione di attacco al libero pensiero e una domanda di annullamento del l'adozione di una presunzione di innocenza ( "Il beneficio del dubbio" - se ogni cittadino mai di attraccare appartiene!).

La democrazia richiede riflessione e la discussione di alternative nel privato e nel pubblico.

Proteggere le comunicazioni e le trasmissioni di dati su Internet, come si farebbe proteggere i loro piccoli contro ignoti e ai vostri cari o di un uccello-madre: anche difendere la tua privacy e diritti umani con funzioni di crittografia moderna.

Forte multi-crittografia (cosiddetta "crittografia ibrida") garantisce così in ultima analisi, le dichiarazioni dei diritti umani nella loro ampia konstituiertem Konsus ed è un auto-difesa digitale, dovrebbero apprendere e utilizzare ciascuno.

Il Goldbug Messenger cerca di essere un strumento facile da usare per questa affermazione. Allo stesso modo, la tendenza di sicurezza in automobile per la crittografia e-mail si svilupperà: una è prima di tutto sollevato l'automobile senza cintura di sicurezza, guidiamo oggi, ma con cinture di sicurezza e airbag o il terzo supplementare per i sistemi informativi elettronici di sicurezza supplementari.

L'e-mail non crittografato testo normale o chattare messaggio era diventato obsoleto dopo che è stato scoperto nel 2013 che privati e-mail , in larga misura da molte parti interessate sono ostacolate e sistematicamente raccolti, archiviati e analizzati.

La firma del logo Goldbug è scritto nel carattere "Neuland" - un tipo di carattere, che nel 1923 dal calligrafo Rudolf Koch è stato sviluppato. Il logo lettering è fin dalla prima, il rilascio simultaneo degli insetti d'oro nel 2013, curiosamente, un'allusione al set del 2013, in cui il cancelliere tedesco Angela Merkel - in connessione con la sorveglianza e spionaggio nel 2013 e ascoltando il loro telefono cellulare - in una conversazione con il presidente americano Barack Obama ha coniato questa frase: "Internet è per tutti noi un nuovo territorio." - da quanto tempo la crittografia per le successive generazioni di studenti o del territorio uno in letteralmente rimane scienza segreta, decidono gli insegnanti e gli studenti, ma in ogni caso sei un lettore di questo libro con i tuoi amici.

Come [fa il nome di "Goldbug"? Edit ]

Lo scarabeo d'oro ( " Lo scarabeo d'oro ") è un racconto di Edgar Allan Poe : La trama è di circa William Legrand, che ha recentemente scoperto una coccinella color oro.

Il suo amico, Giove, ora prevede che LeGrand si evolverà nella sua ricerca di conoscenza, ricchezza e saggezza, dopo che è stato con l'oro Bug in contatto - e va quindi ad un altro amico di LeGrand, un nome non di nome narratore che accetta di visitare di nuovo il suo vecchio amico. Dopo LeGrand viene poi trovato un messaggio segreto e questo è stato decifrare con successo, avviare il tre un'avventura come una squadra.

Lo scarabeo d'oro - uno dei pochi pezzi in letteratura - integrato passphrase come un elemento della storia. Poe fu così la popolarità dei testi di crittografia in anticipo sui tempi, quando "Lo scarabeo d'oro", ha scritto nel 1843, in cui il successo della storia per.B. girò tale crittogramma e metaforicamente alla ricerca per la realizzazione della pietra filosofale.

Lo scarabeo d'oro è stata una storia molto letto, estremamente popolare e dai letterati opere più studiate di Poe durante la sua vita. Le sue idee hanno contribuito, come la scrittura di testi cifrati e le cosiddette crittogrammi continuano a far conoscere (cfr. Anche eng. Wikipedia).

Più di 170 anni dopo la crittografia ha più peso che mai. La crittografia dovrebbe essere uno standard, se inviamo comunicazioni su Internet insicuro - una ragione sufficiente, dunque, con il nome dell'applicazione per ricordare le origini della lettera cifrata.

Crittografia: Goldbug ha alternative per RSA [ Edit ]

La crittografia è solo buono come i calcoli matematici non possono essere calcolati per l'automazione dei computer a macchia d'olio. Pertanto, matematicamente la fattorizzazione utilizzato perché richiede anni di calcolo parte sforzo.

Tuttavia, la crittografia è infrangibile, e le procedure e le librerie deve essere ben applicata, in modo che siano sicuri. RSA è pagato oggi come uno standard essenziale, spesso indagato e non knackbarer crittografia - anche se l'ulteriore sviluppo di computer veloce può portare un futuro diverso.

Goldbug Messenger ha dunque alternative in aggiunta diverse per RSA installati - se questo algoritmo standard di crittografia, una volta insicuro farebbe (z.B. da Quantum Computer). Finora, RSA applica ma (almeno con un altrettanto grande dimensione della chiave. 3072 byte) continuano ad essere al sicuro. Oltre RSA Goldbug ha implementato algoritmi di cifratura ElGamal e NTRU, McEliece è anche all'ordine del giorno per l'attuazione. Gli ultimi due sono anche considerati come Quantum Computing resistenti.

Goldbug utilizza le librerie Libgcrypt e libntru per la generazione di coppie di chiavi private e pubbliche a lungo termine. Attualmente, l'applicazione genera dieci coppie di chiavi durante l'inizializzazione. la generazione di chiavi è opzionale. Di conseguenza richiede Goldbug assolutamente alcuna infrastruttura a chiave pubblica.

Il metodo firma anche disponibile come optional da crittografia come una vasta selezione: DSA, ECDSA, EdDSA, ElGamal e RSA (vedi figura 2). Firma significa che la chiave make firma di nuovo con una chiave per la cifratura sia in grado di dimostrare che un messaggio anche da un particolare abbonato è.

Gli schemi OAEP e PSS sono utilizzati con la crittografia RSA e la firma RSA.

Naturalmente, ogni utente può impostare in Goldbug sue dimensioni chiave individuale, il " Cipher ", il " HashType " ulteriormente " iterazione contare ", e la crittografia del sale di lunghezza ( "Salt Lunghezza") - è di creare la chiave e per il crittografia parametri spesso tipici. Il vantaggio è che ogni utente può definire questa individualmente per sé. Altre applicazioni - applicazioni, anche di origine-aperta - permettono all'utente di determinare difficilmente questi valori critici per il metodo di crittografia in sé.

Goldbug Crittografia è progettato in modo che qualsiasi utente può comunicare con ogni utente, non importa quale sia la crittografia algoritmo, un utente ha selezionato. La comunicazione tra i nodi con diversi tipi di chiavi sono quindi ben definita quando i nodi versioni comuni di librerie Libgcrypt e libntru uso: Chi ha scelto una chiave RSA, in modo da poter chattare con un utente e e-mail, le chiavi ElGamal uno scelti ha. Questo perché ogni di ogni algoritmo supporta e la libreria supporta questo. L'unico requisito è che entrambi gli utenti utilizzano la stessa versione della libreria o Goldbug. Se si desidera testare il programma con un amico che usa più la versione più recente disponibile.

Non NTRU chiavi private vengono valutati per la precisione dalla funzione gcry_pk_testkey (). La chiave pubblica deve soddisfare alcuni criteri di base, come ad esempio l'inserimento dell'identificativo della chiave pubblica.

RSA, ElGamal e NTRU rispetto [ modifica ]

NTRU è un metodo di crittografia asimmetrica che è stato sviluppato nel 1996 da Jeffrey matematici Hoff pietra, Jill Pipher e Joseph Silverman. Si è vagamente basato su questioni di rete che sono applicabili ai computer quantistici non essere incrinato. Tuttavia ntruencrypt non è così ampiamente studiato come i metodi più convenzionali (ad es.Come RSA). Ntruencrypt è di P1363.1 IEEE standardizzato (cfr .. Ntruencrypt e NTRU ).

RSA (secondo le persone Rivest, Shamir e Adleman) è un metodo di crittografia asimmetrica che può essere utilizzato sia per la crittografia e la firma digitale. Esso utilizza una coppia di chiavi consistenti in una chiave privata viene utilizzata per decrittografare o firmare i dati, e una chiave pubblica con cui cifrare o firme verificato. La chiave privata viene tenuta segreta e può essere calcolato solo con estremamente elevato sforzo da parte la chiave pubblica (vedi. RSA crittografico (de) e il sistema crittografico RSA (s) ).

Il metodo elgamal o ElGamal crittografico è un sistema sviluppato da crittologi Taher ElGamal nel 1985. metodo di crittografia a chiave pubblica, che si basa sull'idea del Diffie-Hellman scambio di chiavi. Il metodo elgamal si basa, nonché il protocollo Diffie-Hellman, sulle operazioni in un gruppo ciclico di ordine finito. Il metodo elgamal è dimostrabilmente IND-CPA sicuro assumendo che l'ipotesi decisionale Diffie-Hellman non è banale nel gruppo sottostante. Relativi alle metodi di crittografia qui descritti (ma non identica alla presente) è lo schema di firma ElGamal (il metodo di firma ElGamal è in Goldbug non implementato ancora). ElGamal non è soggetto a brevetto (cf .. elgamal e elgamal ).

Applicazione del cifrario a blocchi Modalità [ modifica ]

Goldbug utilizza CBC con CTS per fornire riservatezza. Il meccanismo di crittografia dei file sostiene la modalità Galois / Counter (GCM) algoritmo, senza la proprietà di autenticità che viene fornito dall'algoritmo disponibile. Per offrire l'autenticità, l'applicazione utilizza la metodologia del "first-cifrare poi-MAC" ( Encrypt-then-MAC , ETM). La documentazione il codice sorgente alla sezione del contenitore crittografato e autenticato fornisce altri dettagli tecnici.

sistema di crittografia ibrida [ Edit ]

Goldbug implementato un sistema ibrido per l'autenticità e la riservatezza. Una parte del sistema genera le chiavi di autenticazione e crittografia per ciascun messaggio. Questi due tasti servono per l'autenticazione e incapsulamento dei dati (messaggio). I due tasti vengono incapsulati con la parte pubblica chiave del sistema. L'applicazione fornisce anche un meccanismo per la distribuzione di chiavi di sessione per questo incapsulamento (o La crittografia del messaggio). Ancora una volta, la chiave può essere incapsulato nel sistema a chiave pubblica e trasferimento: un meccanismo aggiuntivo permette la distribuzione della chiave di sessione sulla chiave privata predeterminato. firme digitali possono essere applicati selettivamente ai dati.

Come esempio, come questo formato il seguente crittografia del messaggio sono:

EPUBBLICA chiave (cifra || Hash Key) || EEncryption chiave (dati) || HHash chiave (chiave EEncryption (dati)).

Chi si occupa in primo luogo con la crittografia, per esempio, è al di sopra l'incapsulamento di un primo esempio, al fine di imparare più esteso e comprendere i metodi - (. Vedere MAC) in ogni caso, si può vedere come la chiave di crittografia né il tasto cancelletto è completato e il dati in diversi livelli di crittografia sono incorporati.

L'autenticazione della chiave privata e il meccanismo di crittografia è identico al processo, come si è discusso nella documentazione con il testo d'origine nella sezione che descrive il contenitore crittografato e autenticato in corso tecnico.

La crittografia simmetrica con AES [ Edit ]

La crittografia simmetrica è AES utilizzato - una password di 32 caratteri che viene generato da processi casuali. Dal momento che tutti i caratteri e caratteri speciali vengono utilizzati per la generazione, la serie opportunità è solo abbastanza grande che anche se non può provare tutte le varianti macchine veloci in poco tempo. Mentre la crittografia asimmetrica utilizza una coppia di chiavi pubblica e privata, è la crittografia simmetrica, una frase segreta deve conoscere entrambe le parti (quindi chiamato simmetrico o è questo per Goldbug più tardi nella Gemini-funzione (da 'gemello' greco derivato) indirizzate: Entrambe le parti hanno bisogno di scambiare la passphrase segreta e sanno).

Goldbug utilizza entrambi gli standard: chiavi asimmetriche sono inviati connessioni crittografate tramite SSL / TLS, ma anche un messaggio crittografato in modo asimmetrico possono essere ulteriormente protetti con una crittografia simmetrica. Poi Goldbug utilizza anche tre livelli di crittografia, come questo esempio, l'incapsulamento di nuovo (semplificato perché nessuna HASH / MAC o Firma mostrato) illustra:

RSA SSL (AES (ElGamal (messaggio)))

Traduzione di questa formula: In primo luogo, il messaggio di testo viene cifrato con la chiave pubblica (asimmetrica) del tuo amico sull'algoritmo ElGamal, poi di nuovo il testo cifrato con un algoritmo AES (in modo simmetrico) è criptato e questa capsula è poi attraverso il protocollo SSL esistente / TLS inviato (utilizzando RSA) connessione crittografata per l'amico durante il viaggio in eco rete p2p.

E 'anche possibile che passphrase simmetrica (AES) per l'altra parte per parlare della (TLS SSL /) la crittografia asimmetrica stabilita. La frase di accesso può essere generato automaticamente o creato manualmente, come abbiamo poi in Gemelli o funzione di chiamata vedrà ancora di più. Non vi è quasi nessun altro - anche open source - applicazioni che permettono una (continua) end-to-end da un partecipante ad un altro partecipante crittografia, in cui la passphrase dell'utente (ad es.B. può definire una stringa AES) manualmente.

Una crittografia (simmetrica) end-to-end è come differenziare dalla crittografia point-to-point. Pertanto, anche come la parola "integrato" end-to-end di crittografia aggiunto (meglio ancora coerente simmetrica end-to-end di crittografia) - perché è tutta una questione, che solo il partecipante Alice e Bob partecipanti la passphrase segreta sapere. Una crittografia punto-a-punto sarebbe in cui Alice al server e quindi il server a Bob stabilisce la connessione. Può essere che il server è in grado di leggere il messaggio, in modo che decomprime e indietro avvolge, specialmente se una chiave asimmetrica tra i partecipanti e il punto situato nel server centrale.

Goldbug offre continuo simmetrica crittografia end-to-end, che non può essere definito solo manualmente, ma con una automazione e immediato, in qualsiasi momento può essere rinnovato.

Qual è il protocollo di ECHO? [ Edit ]

Con il protocollo di ECHO - in poche parole - ha fatto sì che

in primo luogo ogni trasmissione del messaggio è cifrato ...

Esempio: SSL (AES (RSA * (messaggio))) *) invece di RSA può essere utilizzato come ElGamal o NTRU,

... E in secondo luogo nella rete ECHO ogni nodo di connessione invia alcun messaggio a tutti i vicini di casa collegati. Point. Semplice come il mondo.

Essa si basa sulla cosiddetta " teoria del mondo piccolo ": Tutti possono raggiungere ogni sette angoli in un peer-to-, o un amico a amico di rete in qualche modo - o semplicemente utilizzando un installato tra amici condivisa server di chat ECHO distribuire notizie.

La modalità di "Half ECHO" invia un messaggio come un salto singolo, DHZB. da Bob ad Alice. Alice invia il messaggio allora non è più (come avviene nel pieno ECHO Standard).

Oltre pieno ECHO, ECHO Halben lì in terzo luogo l'Adaptive ECHO (AE). Qui il messaggio viene inviato solo ai vicini o amici se sanno un token crittografico, hanno così salvato. Chi non conosce il token, a cui il messaggio non viene inoltrato.

Infine, l'ECHO sa conti ancora ECHO. Un firewall genere. Questo può garantire che solo gli amici che conoscono l'accesso all'account, in grado di connettersi. Così, vengono creati un web-di-fiducia, vale a dire una rete esclusivamente tra amici. Non è basato sulla chiave utilizzata per la crittografia, ma è indipendente da esso. che Non è nemmeno associare con il vostro indirizzo IP o anche annunciare la rete la chiave pubblica.

In sostanza, ogni nodo invia il ECHO il messaggio a ogni nodo: Se si dovrebbe quindi ricevere un messaggio una seconda volta, per cui è confrontato respinto in una memoria temporanea (utilizzando il valore hash per quel messaggio) e, eventualmente, a Bekanntsein di hash ( " Congestion Control ").

Una piccola analogia: La crittografia del protocollo eco può essere paragonato al dare e avere di uova a sorpresa. Bob è una sorpresa a Alice, Alice apre e consumato il cioccolato e incontra la capsula di plastica all'interno della sorpresa e ha cercato di aprirlo e per costruire le parti contenute ad un giocattolo, un Schlumpf insieme. L'assemblea non si riesce, ma il Puffo non possono formarsi e quindi afferra gli oggetti indietro nella capsula di plastica, versando nuova cioccolato intorno ad esso e passa l'uovo al vicino di casa che ha anche cercato un Schlumpf dalle parti a Tinker. Alice non sa chi, la sorpresa e la Schlumpf assemblare con successo, in modo da copiato (- ciò che un miracolo, Alice ha una macchina Monoblocchi copia -) e sono ciascuna una copia di * tutti * i tuoi amici su. (Apertura della confezione, artigianato, cinema, pack, decomprimere e dare di nuovo, lavorazione, film, confezione, dare, e così via .. - Dal punto di vista del rappresentato nei casi di rete (kernel), la rete avrebbe dovuto Monoblocchi paradiso, se non le operazioni artigianali sarebbero di nuovo ridotto con controllo di congestione in questa foto. Una volta conosciute le parti artigianali non sono una seconda volta assemblato). Alice armeggiare finché non si può vedere un Puffo con tappo rosso, che ha ricevuto il certo per essi figura di Grande Puffo e il loro messaggio.

Infine: è possibile anche con i messaggi dell'applicazione Goldbug spurie ( "falsi" dalla funzione Simulacra) e messaggi di comunicazione simulate ( "Messaggi impersonato") emettono. Una volta che la crittografia è la crittografia, ma rappresenta caratteri casuali puri che vengono inviati di volta in volta, e l'altra volta è una conversazione umana simulato sulla base caratteri a caso solo ed esclusivamente scompigliato-dadini:

- simulacri

- Questa funzione invia quando si attiva la casella di controllo di un "simulato" messaggio di chat dalla rete Echo. Questo messaggio "falso" è costituito da numeri puramente casuali e rende più difficile gli analisti, i messaggi cifrati con messaggi reali e casuali da distinguere. Simulacri è un termine che copre sia dal film " The Matrix non è sconosciuta", così come nella filosofia di Baudrillard (repository Neos del software nel suo appartamento è il libro Simulacri et simulazione dei media filosofo francese Jean Baudrillard, il rapporto della realtà, simboli e la società ha esaminato).

- imitatore

- Oltre casuali falsi messaggi possono essere simulati, come se una persona reale, di volta in chat in tempo e risposte emette il programma Goldbug una chat. Questi messaggi sono pieni di dati casuali puri, ma variano - simulati su una vera e propria conversazione in chat.

- Quindi l'analisi dei messaggi può essere più difficile se la terza registratore ( "registratore") il vostro tutte le comunicazioni tra il punto vendita e la registrazione dovrebbe quello che è forse accettare. Ma più di questo: (. Vedere anche l'assenza di meta-dati di conservazione dei dati ) sono sospette alcun motivo che un messaggio è stato per voi. Chi potrebbe decomprimere un messaggio con successo, che normalmente non invia come il potere eco di nuovo. Un etichettatrice nei metadati avrebbe potuto aumentare l'interesse nei messaggi non inoltrato, nel presupposto che questo messaggio può essere decodificato con successo da voi. In questo caso vi è anche la possibilità di Super Echos:

- Super eco

- Questa funzione anche decodificato con successo e messaggi leggibili quindi ancora imballato a tutti gli amici.

Super Echo, simulacri e rappresentazione sono quindi tre opzioni del programma che dovrebbe rendere più attaccanti più difficile da capire il per voi (ea quanto pare anche per gli altri) interessanti novità nella pluralità dei messaggi.

Ora diamo un'occhiata ogni modalità di ECHO una volta, più esattamente:

ECHO completa [ Edit ]

Il ECHO completo ( "Full ECHO") insiemi basati sull'ipotesi che anche colpito la cosiddetta "teoria del mondo piccolo": circa un paio di amici possono essere ciascuno ciascun messaggio. In qualche modo tutti si conoscono su un massimo di sette angoli. Questo è accettato in una rete peer-to-peer o un amico-a-friend. Pertanto, si può realizzare qualsiasi quando ogni nodo invia alcun messaggio ad altri nodi noti (cfr. Figura 3).

In alternativa, è possibile abbreviare o sostegno di questa affermazione decentrata da un server di chat per l'installazione per gli amici basate sul kernel ECHO, in modo che consente a tutti i messaggi cifrati che inviano ai partecipanti ed è come una casella e-mail può servire.

La figura di sinistra simula il messaggio da un punto di partenza a tutti i nodi della rete di inviare tutti i nodi collegati.

Fondamentalmente, quindi, è che l'ECHO ciascun nodo ritrasmette ciascun messaggio per ciascun nodo. Sembra semplice osservazione usa e getta, ma è anche un lato: Il protocollo Echo è un protocollo molto semplice, ma ha anche ulteriori implicazioni, dicendo: Ci sono ECHO senza informazioni di routing e metadati possono essere difficilmente registrati dalla rete. I nodi trasmettere ulteriormente il messaggio, il concetto di "inoltro" è improprio, poiché ogni nodo invia attivamente nuovamente il messaggio ai compagni collegati.

Così può accadere che un messaggio (di una pluralità di nodi collegati) ripetutamente riceve - in modo che questo non accade e si mantiene efficiente, l'hash del messaggio viene memorizzato temporaneamente in una cache e può essere respinto per una ritrasmissione quando è stato identificato come un doppietto , Questo si chiama "controllo di congestione".

Il messaggio è per così dire in una capsula simile a un file ZIP. Tale capsula è creato dalla crittografia asimmetrica con la chiave pubblica. Inoltre possibilità di pranzo è ancora l'hash del messaggio in chiaro. Quando un nodo tenta di decodificare la cifra, un nuovo testo viene fuori - che può essere decodificato sia giusto o sbagliato, dicendo che è per i caratteri leggibili o casuali umani erano di nuovo sulla decrittazione sbagliato solo caratteri casuali. Questo testo risultante dopo il tentativo di decodifica è quindi di nuovo hash.

Ora, se l'hash del messaggio decodificato è identico al hash del messaggio originale, che il mittente della capsula era stata attaccata, è chiaro che il nodo decifrare ha usato la chiave corretta e questo messaggio in testo normale per lui è: Il messaggio è leggibile e appare nell'interfaccia utente. tentativi falliti di decodifica in cui quindi il valore hash tra il messaggio originale e il corpo del messaggio del tentativo di decodifica non corrispondono, non vengono visualizzate nell'interfaccia utente, ma rimangono nel kernel del programma per ulteriore trasmissione ai vicini collegati.

Il nodo deve quindi con tutte le chiavi dei suoi amici cercano di decomprimere il messaggio e confrontare gli hash. Non è lo stesso del valore di hash, il nodo i componenti imballati nuovo insieme in una capsula e li invia ciascun sopra ai relativi amici collegati quindi provare la stessa.

Il valore hash di un messaggio non può essere invertito, di conseguenza, l'hash del messaggio originale non può essere rotto la codifica, che richiede ancora la chiave corretta.

Un messaggio che è stato estratto con successo, non sarà più inviato, a meno che non si usa l'opzione dei Super-echi in cui viene inviato il messaggio con successo decompresso. Quindi nessuno che registra i pacchetti di Internet in grado di identificare i messaggi non inviati.

Infine, può come descritto sopra può anche inviare di volta in volta i falsi messaggi ( "messaggi falsi") e notizie di intrattenimento anche simulato (messaggi impersonati), in modo che sia fatto il traffico di rete Aufzeichnern difficile capire la capsula messaggio per proprio leggibilità erano interessanti. Si noti che può presumere che tutti i dati di comunicazione vengono memorizzati da qualche parte e registrato su Internet.

Poi: Questa capsula criptato viene inviato a sua volta su un / TLS canale SSL crittografato, che si instaura tra i nodi. Si tratta di un decentrata, connessione P2P auto-firmato, un "due passaggi protocollo di autenticazione reciproca". L'implementazione è definita proprio da SSL / TLS, che è anche possibile disattivare: Così i nodi di rete di comunicare tramite HTTPS o addirittura HTTP. Comunque, ovviamente la trasmissione è suscettibile se si utilizza la crittografia multipla. Pertanto, si dovrebbe sempre costruire ai suoi amici una connessione HTTPS e inviare tramite questo canale criptato sue capsule criptati in cui il messaggio è in attesa, baciato svegli dal tasto destro e da convertire (con il metodo del confronto hash) in formato testo leggibile.

- Mittente Un hash suo originale ad un hash 123456789 cifra il testo e confezioni di testo crittografia e hash del messaggio originale nella capsula (prima che colpisca utilizza AES e fuori si conclude attraverso una connessione TLS / SSL).

- Ricevitore 1 converte il testo cifrato ricevuto della capsula ad un (presunto) Testo normale, ma questo ha l'hash 987654321 e non è identico per l'hash originale fornita di 123456789. Questo si ripete con tutte le chiavi a disposizione di tutti gli amici del destinatario 1, dal momento che tutti confronti di hash, però, non hanno avuto successo, afferra di nuovo il messaggio e lo invia via. Il messaggio non è ovviamente per lui o uno dei suoi amici.

- Ricevitore 2 ora convertito come il testo cifrato ottenuto ad un (presunto) testo, questo ha l'hash 123456789 ed è quindi identico al hash originale fornita di 123456789, la decodifica era evidentemente successo e quindi il messaggio in questa schermata ricevitore ( e se si seleziona Super-eco, anche ri-avvolto e inviati via).

Nessuno nella rete può vedere che messaggio si possono riuscire ad aprire perché tutto è accaduto sul computer locale.

Metà ECHO [ Edit ]

La metà di ECHO ( "Half ECHO") Modalità invia il messaggio a un solo hop al nodo successivo, z.B. da Bob ad Alice. Alice allora non invia il messaggio ulteriormente sulla strada della loro amici collegati (come è solito per la ECHO completa). La modalità Eco è definito tecnicamente il collegamento a un altro ascoltatore: Bob`s Nodo annunciato quando si collega al nodo di Alice, Alice non è quello di trasmettere ai loro amici la notizia. Per escludere due amici tramite una connessione diretta, che il messaggio viene trasportato nella rete aggiuntiva sulle altre, ulteriori composti che ciascun punto nodale.

Oltre alle eco solido e mezzo lì in terzo nell'ambito Adaptive Echo (AE). Qui, come descritto più avanti, il messaggio solo allora inviata ai vicini collegati o amici quando il nodo un particolare token crittografico sa - in modo simile a una frase segreta. Questo deve passphrase naturalmente essere preventivamente definito, condiviso e memorizzato nei rispettivi nodi.

Quindi percorsi un messaggio in una configurazione di rete può essere utilizzato definito. Esempio: se tutti gli hub tedeschi utilizzano una passphrase comune per l'Adaptive ECHO, il messaggio non apparirà mai nei nodi di altre nazioni, se non si conosce la password. Così, un percorso può essere definito che non è situa all'interno del messaggio, ma nei nodi.

Chi dunque non conosce la password, riceve il messaggio e non superato! Con l'Adaptive ECHO sono i messaggi che non possono essere aperte per i messaggi che non sono noti o già esistente (che sarebbe in un percorso di avanzamento dei procedimenti normali, che non riceve alcun messaggio per ogni tentativo di una apertura).

La sezione in basso a Adaptive ECHO (AE) sarà quindi riferire più pienamente su questa opzione.

ECHO Conti [ Edit ]

Cosa c'è di più, l'eco conosce ECHO Accunts. Un account o una sorta di firewall. Può essere utilizzato per garantire che solo gli amici si uniscono che conoscono le informazioni di login per l'account. Così, un cosiddetto Web di fiducia , una rete che si basa sulla fiducia formata. Non è basato, come in altre applicazioni nello schema di cifratura, è indipendente da esso. Questo ha il vantaggio di avere una chiave pubblica per la cifratura non deve essere associato al tuo indirizzo IP; o si deve annunciare il vostro indirizzo IP sulla rete di amici, per esempio in un DHT, per trovarlo nel manuale. Le accouts Echo offrono un peer-to-peer - connessione (P2P) ad un amico-a-Friend rete (F2F) per consentire o entrambi i tipi di connessione. Così Goldbug è stato progettato per entrambi i paradigmi.

L'eco Conti funzione come segue:

- endpoint di rilegatura sono responsabili della definizione le informazioni relative all'account. Durante il processo di creazione di un account che può essere definita per un uso singolo (conto di una volta o one-time-uso). Nome account e la password per l'account richiedono almeno 32 byte di caratteri. è quindi necessaria una password lunga.

- Dopo una connessione di rete è stato creato, l'endpoint vincolante informa il nodo richiedente con una richiesta per l'autenticazione. L'endpoint vincolante cadrà la connessione se il peer non ha individuato all'interno di una finestra temporale di quindici secondi.

- Dopo che la richiesta è stata ricevuta per l'autenticazione, il peer risponde al punto finale vincolante. Il peer poi trasmette le seguenti informazioni: hHash chiave (Salt || Time) || Sale, dove il tasto cancelletto è la sintesi concertata del nome dell'account e la password dell'account. Attualmente, l'algoritmo di hash SHA-512 usato per generare questo risultato hash. La variabile tempo ha una risoluzione di pochi minuti. Il peer mantiene il valore per il sale di crittografia.

- L'endpoint vincolante ottiene le informazioni del peer. Logicamente poi elaborato questa chiave hHash (Salt || Time) per tutti Koten che egli ha creato. Se l'endpoint in grado di identificare un account, aspetta un minuto ed esegue un'altra richiesta. Se è stata trovata una corrispondenza su questi conto tasto cancelletto, l'endpoint associazione ha creato un messaggio simile a quello creato nel passaggio precedente del peer e invia le informazioni al peer. Le informazioni sono memorizzate autenticato. Dopo un periodo di circa 120 secondi, l'informazione viene eliminato.

- Il peer riceve le informazioni dell'endpoint vincolante ed esegue un processo di validazione simile attraverso - questa volta, però, tra cui l'analisi del valore salt crittografico di endpoint vincolante. I due valori di sale devono quindi essere chiaramente coerenti. Il peer cadrà la connessione se l'endpoint non ha nemmeno si sono identificati all'interno di una quindicina di secondi di tempo. Si noti per inciso che il sistema di account può essere ulteriormente raffinato da un tasto è incluso per la crittografia. Il tasto aggiuntivo permette quindi di definire in modo più preciso lasso di tempo.

Se SSL / TLS è durante questa negoziazione non è disponibile, il protocollo possiamo seguire sono vulnerabili: una stazione intermedia potrebbe registrare i valori del terzo passo e di conseguenza inviare il punto finale vincolante. Poi il punto finale vincolante potrebbe una connessione sconosciuta a concedere l'accesso al conto. L'apparecchio di controllo può poi inoltrare la risposta del endpoint vincolante, ossia i valori del quarto passo, usurpare e le informazioni al peer. Se le informazioni sono esatte, il peer sarà poi accettare la risposta di questo nuovo endpoint vincolante.

L'ECHO-Grid [ Edit ]

Quando gli studenti parlano e insegnano sul protocollo ECHO, quindi abbiamo semplicemente disegnare una griglia ECHO con le lettere ECHO e rinumerare i nodi della E1 a O4 e collegare le lettere con una linea che collega alla parte inferiore (vedi. Figura 4).

Ad esempio, allora il composto indicato E1-E2 una connessione IP a un vicino di casa.

Se ogni punto account scambiare chiave, in modo da creare legami che si presenteranno come nuovo livello a livello di connessioni IP di rete / F2F P2P.

L'architettura sottostante Goldbug non solo il routing di crittografia stato elaborato stabilito in un programma di kernel, ma come detto in precedenza, il termine "percorsi di crittografia" paradossalmente privati il percorso con il protocollo eco.

Echo è "al di là" Routing: In primo luogo, i pacchetti di messaggi non contengono le informazioni di routing (destinatario) ei nodi non usano "Inoltro" in senso stretto, perché semplicemente mandare tutto a tutte le connessioni. In secondo luogo, anche la chiave crittografica, il tentativo di decodificare il messaggio, è alcun indirizzo (che non sarebbe nemmeno attaccato al pacchetto di messaggi), ma solo una polarizzante Bille: si fa vedere testi diverso e possibilmente comprendere. Nel protocollo eco, il concetto di "viaggio" al posto del termine "percorso" è quindi anche usato più.

visto anche legalmente un altro commento è stato allora ecco eseguire come un nodo non inoltra per conto del destinatario come un intermediario, ma i vicini informato in modo indipendente (si veda. es complementare.B. reindirizza in altri modelli di routing quali Antsp2p con il suo algoritmo di formica , Muto , AllianceP2P , Retroshare , onion routing o I2P ).

Proprio come la diffusione di una buona reputazione nel quartiere, poi la notizia si diffonde in Echo - altrimenti lascia il protocollo eco qualsiasi crittografico "roba nuotare passato" (nel senso che non viene decodificato o può essere). domande interessanti sono, se un internet-node privato verso un nodo Internet professionale dovrebbe prendere in considerazione i pacchetti crittografati in modo diverso e se è per le istanze, ovviamente, di condividere le informazioni ottenute con tutti gli amici e vicini di casa, z.B. secondo la nota di Star Trek Borg Collective paradigma: tutti hanno accesso a tutti i vicini di messaggi registrabili (se si usa non la metà o eco adattivo e se il corpo del messaggio comprensibile a tutti (decodificato) può essere). In risposta, il nodo è più di un "sovrano" o "ottenibili e impreseAziende di informazioni (non orientato)", in altre reti, un nodo potrebbe essere descritto più come un "postino", "commerciante", "spedizioniere" o "mediatore".

L'eco-Grid come un semplice diagramma di rete è destinato non solo per l'analisi di "instradamento" (meglio: "Travel") - Perché, per rappresentare le modalità eco e stazioni di cifratura, ma può in ultima analisi soprattutto nella teoria dei grafi applica: Quale modo un messaggio verrà chiarire seconda della struttura della rete, ma anche con l'uso di conti eco, mezza o intera eco e l'eco adattivo, come i seguenti esempi di grafico tra Alice, Bob, ed e Mary.

Esempi di scambio di chiavi di Alice, Bob, Ed e Mary [ Edit ]

I seguenti esempi di figura 5 possono essere discussi più ampiamente - che usano poche parole e dei processi delle funzioni client Goldbug in modo che il programma di lettura inesperto può saltare anche questa sezione e una volta con le funzioni di base (installazione, chat, e-mail) dovrebbe conoscere e può quindi salire su questi esempi tecnici in un secondo momento e capire):

- Alice (IP = E1) e Bob (IP = C3) si sono scambiati le loro chiavi pubbliche e sono collegati tramite le seguenti Neighbors IP: E1-E3-E5-E6-C3.

- Bob (C3) e Maria (O4) sono solo amici, che si sono scambiati le loro chiavi pubbliche per la crittografia così: e utilizzare le connessioni IP dei vicini di casa: C3-C4 H5 H3 H4-H6 O3 O4.

- Infine, Maria (O4) è un amico di Ed (H1). Comunicano via in entrambi i casi: O4-O3-H6-H4 H3 H1 o utilizzare il percorso di: O4 O2 O1-O3-H6-H4 H3 H1. Dal momento che il protocollo eco in modo che qualsiasi vicino di IP invia alcun messaggio a tutti i vicini di IP collegate, il percorso avrà successo, di consegnare il messaggio più veloce.

- connessioni IP diretti da vicini tali.B. E1-E3 può creando un cosiddetto. "Echo-conti" sono coperte: Nessun altro indirizzo IP può connettersi al cosiddetto "ascoltatore" di vicini E3 come E1. Usando questo metodo, un web-di-fiducia sono creati - senza dipendere chiavi di crittografia - ma avete bisogno di un amico con il quale si sta operando la chiave di chat o e-mail.

- La cosiddetta " tartaruga Hopping " è molto più efficiente della rete Echo: Se Ed e Alice si scambiarono un cosiddetto "Star fascio Magnet" Trasferimento file, poi trasportato i pacchetti del protocollo eco sul percorso H1 H3 H5-C4-C3-E6 E5-E3-E1. Maria non è nel percorso, ma si riceverà i pacchetti e su tutta la eco, se si conosce il Starbeam Magnete. Vantaggio è che il salto di non supera la chiave, ma attraverso le connessioni IP (ad es.Come il Web of Trust). In sostanza, tutto è sempre crittografato, quindi perché non prendere la strada più breve?

- Un cosiddetto "ronzio" o "ge-eco-ter IRC Channel" (E * IRC) - Lo spazio può tale.B. essere "ospitato" Creare o attraverso la O2 più vicino. Dal momento che solo l'utente conosce il nome dello spazio Ed Buzz, tutti gli altri vicini e amici sono lasciati fuori. Vantaggio: è possibile con gli amici sconosciuti in una stanza per parlare senza usare questo un esempio pubblico.di avere chiave sempre scambiate - come RSA. Invece, si può semplicemente utilizzare un singolo magnete ( "one-time-magnete") per un "buzz" / "e * IRC" spazio.

- Maria è un amico comune di Ed e Bob e attiva il C / O (cura di) Funzione per e-mail: Questo permette Ed, messaggi di posta elettronica per inviare Bob, anche se non è in linea, in quanto: Maria salva le e-mail tra, a Bob poi arriva on-line.

- Inoltre: Alice ha creato un cosiddetto virtuale "Email Institution". Questo non è paragonabile a un server POP3 o IMAP, perché le e-mail vengono memorizzati nella cache solo: Ed invia la sua chiave pubblica e-mail ad Alice - e Ed inserisce il magnete del "Email Institution" di Alice con lui nel suo programma a. Ora la posta elettronica da Bob e Ed in Alice vengono memorizzati nella cache (nel Institution e-mail), anche se Maria non in linea dovrebbe essere.

È utile seguire gli esempi nel grafico sopra.

Adaptive eco (AE) AE ed i suoi gettoni [ Edit ]

Per la spiegazione del "adaptive echo" un'altra echo Grid può con le lettere associate A e E sono disegnati (vedere Figura 6).

Se si, il tuo amico di chat e di un predisposto terzo punto nodale come un server di chat lo stesso inserto nel programma AE memoria ( "Adaptive eco Token"), quindi il server di chat si invia il tuo messaggio solo al tuo amico - e non a tutti gli altri vicini collegati o utenti come sarebbero normalmente il caso con la modalità eco solido.

L'AE-token è come una passphrase di almeno 96 caratteri. Quando adattiva eco l'informazione è accompagnata da emissione di Konotenpunkt imparare tutti gli altri nodi che si continua a inviare i messaggi solo su nodi o soci di collegamento che conoscono il AE Token pure.

Con AE-token sono altri conti indicano che non conosce la passphrase può ottenere o vedere il vostro messaggio. Così dunque possibili vicini e, eventualmente, ad esempio, assumibile potenziale "Registratore" essere esclusi, registrare tutte le comunicazioni e quindi vogliono provare a rompere la cifratura multipla di venire al nucleo messaggio.

Al fine di determinare il grafico, l'itinerario per l'Adaptive Echo, diversi nodi deve essere organizzare reciprocamente e registrare la passphrase. Nel caso dell'eco adattativo può parlare di routing.

Hansel e Gretel - un esempio della modalità eco adattivo [ modifica ]

Per spiegare l'eco adattivo serve come un esempio classico della fiaba di Hansel e Gretel . Nelle persone AE griglia sopra spiegato Hansel, Gretel e la strega cattiva sono disegnati come punti. Ora pensare Hansel e Gretel in quanto possono comunicare tra loro senza la strega cattiva noterà questo. I racconti dopo che sono nella foresta con la strega e che vogliono scoprire da questa foresta di nuovo e segnare il percorso con le briciole di pane ( "briciole di pane") e ciottoli bianchi ( "Ciottoli bianchi").

Questi contenuti racconti possono ora illustrare e dimostrare l'eco adattabile anche nel modello di griglia sopra al quale i punti della griglia o il grafene comunicazione, un token crittografico chiamato "ciottoli bianchi" possono essere utilizzate:

Se il nodo A2, E5 ed E2 usano lo stesso motivo AE, poi nodo E6 non riceverà un messaggio che andrà a sostituire la A2 nodo (Hansel) e il nodo E2 (Gretel). Perché il nodo E5 non conoscere i noti "ciottoli bianchi" per memoria ( "white_pebbles") che inviano messaggi ai conti puntare E6 per inviare il "Perfida Strega" ( "strega cattiva"). Un apprendimento di Adaptive Network ( "adaptive").

Una rete "adaptive echo" in tal modo ha rivelato alcuna informazione di destinazione (si veda anche più sopra: "Le formiche Routing"). Perché - Ricordate, la modalità di "echi e mezzo" invia solo un hop ai vicini collegati e la "eco Full" invia il messaggio crittografato a tutti i nodi collegati tramite un conteggio hop non specificato. Mentre "Echo Accounts" altri utenti aiutare o ostacolare quasi come un concetto di firewall o autorizzazione ad entrare, però, di tenere "AE gettoni" grafene o il percorso-esclusività - e per i messaggi che vengono inviati tramite il collegamento di nodi che conoscono l'AE-Token ,

Gli amministratori del server di chat possono scambiare il loro token con altri amministratori di server, se si desidera avere fiducia l'un l'altro define ( "Ultra-peering per Trust") e un Web of Trust. Nei laboratori di rete o in casa con tre, quattro computer possono semplicemente provare l'eco adattivo e documentare i risultati:

Per un test dell'eco adattabile basta usare una rete con tre o più computer (o usare "SPOTON_HOME" in formato (endingless) nella directory binaria di lanciare più istanze del Programma su una singola macchina e per il collegamento) e posto quindi questo esemplare sequenza:

- Creare un nodo come server di chat.

- Creare due nodi come un cliente.

- Collegare i due client al server di chat.

- Lo scambio di chiavi tra i client.

- Prova le normali capacità di comunicazione entrambi i client.

- Impostare un token di AE sul server.

- Prova le normali capacità di comunicazione entrambi i client.

- Ora Impostare lo stesso motivo AE in un client.

- Annotare il risultato: Il nodo server non invia il messaggio ad altri nodi, che non hanno l'AE-token o conoscono.

Questo esempio dovrebbe essere facilmente replicabile.

Come il protocollo ECHO funziona [ modifica ]

Con riferimento ora insieme i diversi metodi e le opzioni, la figura adiacente 7 può avere una panoramica complessa.

- Nella foto nel grafico sono i diversi esempi di utilizzo di "Echo Full", "Half Echo", Adaptive Echo "e" Echo Accounts ".

- Viene fatta una distinzione tra connessioni IP fisici e connessioni virtuali alle chiavi. Le chiavi sono, pertanto, non necessariamente associati a una connessione IP.

- Gli utenti possono scambiare in chiave pubblica asimmetrica, ma anche gli URI magnete con i dettagli di crittografia simmetrica e gettoni e le credenziali di account.

- nodo di connessione può consentire le connessioni e proibire come messaggi indirizzati dedicato, o inviare indirizzato saltare.

- Di conseguenza, diversi scenari di comunicazione presentano.

Esempi:

- a. Gli utenti H4 ha un token di AE. Non inviare messaggi (tramite il nodo di collegamento H6) nel O quadranti quando HG non riconosce il token.

- b. Se H3 invia un messaggio a H4, H4 quindi invia questo messaggio anche non perché è un composto di "echi mezzo".

- c. L'utente non può connettersi E1 a E2 utenti perché non conosce il login per l'account di eco.

- d. Utenti O1 e O4 videochat con l'altro e hanno solo la loro chiave pubblica per la cifratura.

- e. H3 utente e C5 Chat (noto anche come Buzz o e * IRC) tramite un URI-magnete nella stessa chat di gruppo.

Impostazione di una prima configurazione [ Edit ]

La prima configurazione iniziale del software è a pochi passi facilmente,

- Decomprimere il programma e di lancio (Windows) Goldbug.exe

- Generare la password di accesso, la chiave crittografica

- Attivare il kernel

- Connettersi a un vicino di casa con IP

- Swap con un amico la chiave e la comunicazione criptata via chat o e-mail può iniziare ...

Il Goldbug Messenger ha un'interfaccia utente (anche Interface o Graphical User Interface (GUI) chiamato) e un kernel. Entrambi sono dati come un binario (cioè Windows chiamato GoldBug.exe e Spot-On Kernel.exe).

Avviare il GoldBug.exe dal percorso in cui è stato estratto il programma, ad es.B. C: /GoldBug/goldbug.exe o C: /Programme/GoldBug/goldbug.exe.

Quando si avvia il programma per la prima volta, la definizione di una password di accesso di 16 caratteri e un soprannome. Quindi creare la tua ciotola per la crittografia.

In caso contrario, si ha in questa scheda dopo ogni avvio del goldbug.exe solo il kernel sul pulsante "Attiva" per attivare, che poi coordina le connessioni ad amici o ad un server di chat. Lo spot-on file del kernel Kernel.exe è così staccato dal programma di Goldbug pari o. Goldbug è quindi un'interfaccia per questo kernel, si è mantenuto semplice e, oltre a computer desktop e dispositivi mobili ottimizzati.

Due metodi di login [ modifica ]

Quando si avvia Goldbug la prima volta, dare in scatola blu su un nickname e la definizione di una passphrase (vedi. Figura 8). Ci sono due metodi: il metodo il metodo passphrase o le risposte (Domanda / Risposta).

La password deve essere lunga almeno 16 caratteri. Se questo è troppo lungo, che può ripetere una password più corta anche tre tale.B. "passwort_passwort_passwort", ma la password non è poi così sicuro come uno con una stringa casuale. I due metodi possono essere distinti come segue:

- metodo passphrase

- viene utilizzato Hash (passphrase + sale), che significa un "hash salata". Quando si crea una password che non è memorizzato localmente, ma solo l'hash dell'ingresso.

- Q / A Method

- Hash (domanda, risposta), il che significa una " HMAC " (hmac) viene utilizzato. E né la domanda né la risposta è memorizzato sul computer e non un sale di crittografia viene generato dalla macchina a caso. Invece di una domanda è possibile anche due password, senza il corso di digitazione punto interrogativo. Si noti che la domanda e la risposta in accessi successivi devono essere immessi esattamente come sono stati definiti e qui nella definizione iniziale non secondo controllo di entrata ( "Conferma") viene effettuata (per errori di battitura) come metodo di password.

Dal momento che l'hash che viene generato dal contenitore login password crittografata sblocca in cui la chiave privata viene memorizzata per la cifratura, è particolarmente importante proteggere il processo di login e password di login. Pertanto, due metodi sono stati di cui sopra in considerazione, per rendere aggressori grave: Questo dunque non sa a) quale metodo che avete scelto e b) il metodo di domanda-risposta è molto al di sopra inoltre più sicuro già descritto, perché né la questione, tuttavia la risposta viene memorizzato da qualche parte. Come sapete domanda e risposta, e solo l'incontro dei due in grado di aprire il contenitore.

Al fine di non dare troppo logger da tastiera il prezzo ingressi, è nell'input di login la possibilità di utilizzare una tastiera virtuale (vedere Figura 9). In questo modo si avvia con un doppio clic sulla riga di introduzione per la password. Al massimo, solo clic del mouse sono registrati, ma non i tasti qui.

In sostanza, è importante che la chiave privata viene memorizzata in forma criptata in un contenitore sufficientemente sicuro. Sembra ragionevole supporre che, in particolare, l'accesso delle ditte fornitrici, renderebbe sui sistemi operativi mobili, altrimenti, facile da toccare la chiave privata. Questo è, in particolare, di mettere in discussione anche con servizi di web mail critici che la crittografia offerta nel browser o il provider di posta on-line chiavi memorizzate. La crittografia deve sempre avvenire sulla vostra macchina e questo è un client di origine aperto e tutte le applicazioni Web online per utilizzare il browser in cui è forse - necessario depositare chiave in linea - anche auto-generata. Il pericolo del far salire la chiave privata forse non sufficientemente criptata è troppo grande. Anche gli audit dei programmi dovrebbero metterlo sul all'accesso alle password per il contenitore cifrato, dove si trova la chiave privata, e l'ex-presa da avviata a distanza Carica la particolare attenzione chiave privata. Anche i pochi sorgente aperto Messenger con la crittografia che può essere contato da un lato, hanno subito un controllo di sicurezza, sono a malapena sufficiente per quanto riguarda la sicurezza dello stoccaggio criptato di - e un accesso sicuro ai processi - chiave privata analizzato.

Generazione di 10 chiavi per la crittografia [ Edit ]

Quando si avvia il Goldbug Messenger per la prima volta, una finestra pop-up chiede se si desidera generare la chiave per la crittografia. Per la generazione delle chiavi Si dovrebbe inserire una chiave di 3072 bit (impostazione predefinita) o scegliere più grande e può scegliere anche se generate nuove chiavi (ri) anche altre opzioni come algoritmo HashType, Cipher, sale di lunghezza o di conteggio iterazione.

Le chiavi generate sono "/.spot-on" memorizzato nel sotto-percorso. Se si desidera impostare un nuovo account di accesso con nuove chiavi e tutti i dati degli utenti verranno eliminati, quindi eliminare questo percorso facile e iniziare il nuovo GoldBug.exe. Lo stesso può essere nel menu principale "!!!_Total_Database Erase _ !!! " essere realizzato.

Per le seguenti funzioni sono chiavi asimmetriche generate (una chiave per la cifratura e una chiave per la firma (opzionale)):

- chiacchierare

- poptastic

- URL

- Rosetta

Che ogni funzione utilizza una coppia di chiavi privata a sua volta è una caratteristica di sicurezza. Se la chiave di chat sarebbe compromessa, in tal modo la crittografia e-mail non è interessato. Inoltre, è possibile passare solo la chiave di chat e non la chiave di posta elettronica e gli amici. Così, si può decidere chi si permette di chattare con te o semplicemente per e-mail o, eventualmente, sostituire gli URL per la funzione di ricerca p2p web nel database di URL integrato.

Descritto è di solito la vista minima dell'interfaccia utente: Il menu principale è possibile scegliere tra "vista completa" o "vista minimo". Chi non sa che il bene con i computer, dovrebbe scegliere la vista minima, perché nasconde potrebbe non essere necessaria la moltitudine di opzioni. Keep it simple. In configurazione iniziale, selezionare la vista massima non è disponibile, appariranno solo quando i dati di accesso aggiuntivi e regolabile. La possibilità di visualizzare maggiori dettagli nell'interfaccia utente, è quindi quello di essere menzionato brevemente solo perché a questo punto, dal momento che molte informazioni si riferiscono al di sotto ultimo punto dei valori crittografici nella scheda di attivazione del kernel e la chiave trovare generazione sono (solo nella cornice della vista massimo). I valori possono essere impostati individualmente con una generazione chiave rinnovata dal punto di vista dell'utente estesa. Tuttavia, chiunque utilizzi il client per la prima volta, i valori di impostazione tipici dispone automaticamente pronta, DHZB. la chiave ha una (predefinito) dimensione di 3072 bit.

Per vista non minimal emerge, dunque, in tab "Attivazione del kernel" z.B. i seguenti elementi nell'interfaccia utente:

- Percorso per il kernel

- Qui si può inserire il percorso del kernel. Se il kernel con il "spot-on kernel.exe" nel percorso impostato correttamente, allora il percorso è evidenziata in verde. In caso contrario, guardare dove il file eseguibile del kernel è o copiarlo del file eseguibile della GUI (goldbug.exe) o passe il percorso di conseguenza.

- PID

- Il numero PID identifica l'ID del processo con cui l'eseguibile è segnato in Windows. È possibile trovare gli ID di processo in Task Manager di Windows.

- funzione di "rigenerazione chiave"

- Con la funzione "Rigenerazione" è anche possibile ri-generare singoli tasti - con nuovi valori e le opzioni. Tobiano alla casella di controllo, impostare i valori e ri-generare la chiave corrispondente. Allora avete la vostra nuova chiave ma chiede ancora una volta i tuoi amici sono disponibili, perché la chiave è il vostro ID di comunicazione.

Un'altra varietà di opzioni può anche essere trovato sotto il menu principale / opzioni in una finestra pop-up che verrà spiegato più avanti.

L'attivazione del kernel [ Edit ]

Quando si avvia il Goldbug Messenger per la prima volta, una finestra pop-up chiede se si desidera attivare il kernel. In caso contrario, tutte le ulteriori inizia necessario effettuare il login sul pulsante rosso "Enable Kernel" in questa scheda, premere, poi si va: Quando il pulsante è verde, l'esecuzione del kernel.

Se si chiude l'interfaccia del programma, il kernel continuerà a funzionare. È quindi consigliabile disattivare prima il kernel e poi a chiudere la GUI di GodBug. Un'altra finestra pop-up vi chiederà, ma in ogni caso, se entrambi (kernel e GUI) da chiudere. In caso contrario, si sta eseguendo il kernel senza una GUI, che è davvero a volte desiderabile a un server Web, in modo che nessuno può girare per l'interfaccia aperta.

Se si vuole far passare l'interfaccia grafica, ma nessuno dovrebbe svolgere durante le voci di assenza o modifiche, è anche possibile a sinistra nella barra di stato in basso a "bloccare" il pulsante per fare clic, l'utente chiude e ritorna alla scheda Registro per entrare in poi password indietro, in modo che i processi in esecuzione e dei contributi degli altri schede non sono visibili. Per la superficie di nuovo per un-lock-it, premere nuovamente il pulsante di blocco nella barra di stato e dare la passphrase (s), poi in una finestra pop-up.

È anche possibile attivare / disattivare, dal basso a sinistra, il primo LED viene premuto nella barra di stato del kernel. Se è verde, il kernel è attivo quando è rosso, il kernel è spento. Il centro LED indica se è stato impostato un server ascoltatore / IM, e il terzo LED indica se si è fatta una connessione attiva e di successo ad un vicino / Server.

Un vicino di casa con l'indirizzo IP per la connessione [ Edit ]

La prima volta attivato l'indirizzo IP del server del progetto-chat viene aggiunto automaticamente come un vicino di casa e questo serve come un server di chat temporanea attraverso il quale è possibile chattare test-saggio con i tuoi amici fino a quando non si possiede nodo di connessione su un server web o di casa creato o collega direttamente l'uno all'altro. Si prega di verificare regno del progetto scientifico. utilizzare gli esperimenti di prova.

Così, si è connessi direttamente dopo l'attivazione del kernel con un server di messaggistica istantanea, se si desidera aggiungere un altro, in modo da andare alla scheda: "Neighbour connect". Questo mostra un campo di immissione per l'indirizzo IP del vicino di casa o il server Web in cui uno spot-on corre kernel o un amico come usi Goldbug Messenger (vedi figura 10).

Dare l'indirizzo IP dei nodi vicini nel campo. Con i punti ogni tre cifre dell'indirizzo IP sono separati (da IP V4). Include un blocco di soli due punti, z.B. 37.100.100,1 mille, poi il 37 essere posizionato in qualsiasi parte del primo blocco o il 37 è entrato nelle prime due posizioni. Quindi premere il pulsante "Connect". L'indirizzo IP viene quindi memorizzato sulla porta predefinita 4710 e appare come un composto nella tabella.

Se viene visualizzato un messaggio di errore, l'indirizzo IP è già inserito. Per eliminare tutti i vicini, si può quindi "Elimina tutti i vicini", premere il tasto e premere il nuovo indirizzo IP (tramite il pulsante menu contestuale o il tasto destro del mouse nella tabella, nella compare il vicino). Opzionalmente, il percorso di installazione ./spot-on sul disco rigido e il file "neighbors.db" sono soppresse. Si forma immediatamente nuovo ed è quindi vuoto.

Quando il kernel è abilitato (a sinistra, in primo luogo a LED nella barra di stato diventa verde) e il prossimo è collegato (centro di luci led verde), tutti con successo installato e on-line. immettere un indirizzo IP e premere il pulsante di connessione, dovrebbe facilmente avere successo finora.

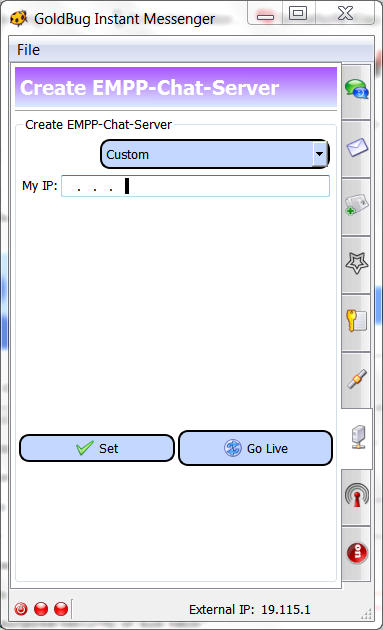

Se si desidera collegare direttamente senza un server, se una di esse chiamato un ascoltatore in intavolatura creare Chat Server (e rilasciare il firewall per la porta e, eventualmente, trasmettere il porto di router in aggiunta alla sua macchina, su dettagli).

Chi vuole vedere i dettagli, la vista minimo può anche passare alla visualizzazione completa: In questa prospettiva, è chiaro che, oltre a l'indirizzo IP, il numero di porta dell'indirizzo IP può essere configurato individualmente. Per impostazione predefinita utilizza la porta Goldbug 4710. Inoltre, il programma può anche essere comandato tramite IPv6 e innescare un ascoltatore / server che è collegato attraverso il DNS dinamico. Quando il DNA è quindi alcuna sequenza numerica nel PI uno, ma un nome di dominio. Nella casella sottostante più opzioni di sicurezza possono essere impostati o il server collegato si può accedere tramite un proxy (ad es.B. Se si desidera utilizzare Goldbug dietro la rete TOR).

La funzione di chat [ modifica ]

Se ora definito password di login, chiave del kernel generato abilitato e un vicino / server è collegato, cioè luce verde due LED nella barra di stato, allora si può con un amico uno scambio di chiavi e di comunicazione scheda possono chattare (si veda la Figura 11 ) o finestra pop-up per un abbonato definito iniziare. Lo scambio di chiave può essere descritta come segue:

Aggiungi amico scambiando e incollare il tasto [ Edit ]

Goldbug utilizza un / infrastruttura a chiave pubblica privata, in quanto è solo uno standard noto: La chiave pubblica può essere scambiato con gli amici e la chiave privata rimane crittografata sul disco rigido.

Tu e il tuo compagno, entrambi amici, in precedenza avete scambio univoco ogni loro chiave pubblica, vale a dire la stampa e quindi la chiave di un amico nella scheda: "Add Friend" ( "Aggiungi Amico / chiave") per inserire e confermare (vedi Figura 12.). Il tuo amico può inviare la propria chiave via e-mail. Quindi copiare in questa scheda e premere il pulsante "Aggiungi" nella parte inferiore.

È possibile trovare la propria chiave pubblica come la scheda "Aggiungi amici" ( "Aggiungi Amico / chiave"). Circa il pulsante di grandi dimensioni ( "chiave Copy") di cui sopra è possibile stampare negli appunti tutti i 10 tasti. Così Copia qui il testo completo e inviarlo al tuo amico. Allo stesso modo, rende il tuo amico e si aggiunge amico chiave nella casella di testo.

Opzionale a titolo puramente informativo: Se necessario, può essere necessario per confermare con il mouse a destra nel menu contestuale di un nuovo amico, come un amico (make-amico di funzione). Questo poi viene utilizzata quando un amico invia on-line la sua chiave in una connessione IP direttamente a voi. Questa caratteristica viene aggiunto all'interfaccia utente di un spot-on, nell'interfaccia Goldbug è non disponibile, in modo che entrambi stampa idealmente sempre facile e incollare la misura chiave. Ma se un amico per.utilizzare come spot-on client con l'interfaccia utente locale e impostare una connessione IP diretta ad un utente del client Goldbug, allora è anche possibile trasferire la chiave e tramite connessione IP diretta al posto di copia / incolla. Poi appare l'amico con il suo nome nick nelle schede Chat o Email (con icone differenti) e il tasto destro del mouse o dal menu contestuale di confermare come un amico.

Altra opzione notare solo: oltre alla consegna on-line della chiave tramite il collegamento diretto a un amico può essere descritto più avanti morire di Echo Public Key Sharing (EPC) sono utilizzati. Questo è usato quando l'amico non è collegato a una connessione diretta (ad es.B. entrambi i partner un server di chat comune o Nodo nel mezzo di utilizzo). Entrambi i partner quindi digitare in EPC un comune password segreta e mandano i loro chiavi pubbliche questa password in eco-energia. Vedi più avanti la sezione dettagliata di dettagli questo strumento che può essere una buona alternativa ai server principali consueti spesso scomode e insicure, se necessario.

Speciale: Repleo [ Edit ]

Se già riceve una chiave del tuo amico (z.Come Chat) e ha aggiunto questa hanno, ora, ma la chiave pubblica (IM) non divulgherà, non salvato in un programma di posta elettronica e trasferito vogliono sapere (anche se la chiave pubblica può essere effettivamente pubblico), poi possibile cifrare la propria chiave pubblica anche con la chiave ottenuta del tuo amico. Questo si chiama REPLEO.

Quando Repleo Quindi La chiave pubblica è già crittografato con la chiave pubblica del tuo amico. Questo è quindi per ogni funzione o eseguire chiave, vale a dire È possibile tornare ogni chat Repleo, e-mail e l'URL Repleo Repleo. Un Repleo può quindi mettere un amico nella scatola della scheda "Aggiungi Amico / Chiave". A proposito del dialogo Inserisci unico tasto di selezione della radio è di definire se si tratta di un tasto Repleo, o un indirizzo e-mail che si desidera aggiungere.

Il testo di una chiave inizia sempre con la lettera "K" o "k" e Repleo inizia con una "R" o "r".

Una prima chat protetta Inizio [ Edit ]

Vedrete, dopo uno scambio di chiavi tuo amico di chat successo nella scheda "Chat". Essere in grado di chattare, entrambi i partecipanti devono usare idealmente la stessa e l'ultima versione del programma, hanno le loro chiavi generate e scambiate e collegati alla rete ad un nodo di rete o server di chat. Se i primi due LED a luce verde barra di stato in basso e il nome del compagno nella scheda Chat appare, sembra già buono.

Se lo stato online del tuo amico blu (assente), rosso (occupato) o verde (pronto a parlare) si accende, la chat può iniziare. O selezionare l'amico nella tabella e chiacchierare fuori della scheda, oppure fare doppio clic con il mouse sul amico e una finestra di chat pop-up per questo amico si apre.

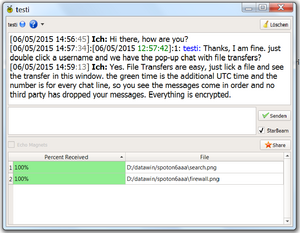

Il vantaggio della scheda di chat è chat che è possibile selezionare più amici allo stesso modo che il messaggio raggiunga tutti gli amici. Se si utilizza la chat pop-up (vedi figura 13), allora non è più necessario pagare dalla tua lista amici nella scheda Chat sul marcatore per la selezione di un amico.

E: Nel pop-up chattare avete il pulsante di opzione "Condividi Starbeam", con il quale è possibile selezionare un file dal disco rigido e questo viene poi crittografata e trasferiti in modo sicuro per l'amico (si veda anche la sezione in basso a Starbeam. -FileSharing). Questa funzione, che è un amico di chat con un clic del mouse può facilmente inviare un file e viene anche automaticamente crittografati per il trasporto di end-to-end, non è incluso in molte applicazioni. z trasmissione criptata.B. un ZIP con immagini vacanza per i suoi fratelli è quindi facile e senza l'uso di una piattaforma di hosting nel Web fattibile.

Nella barra di stato nella parte superiore della finestra si può vedere e per il nickname e lo stato online.B. anche avviare il protocollo socialisti Millionaire per autenticare un amico e verificare se si conosce (un altro) ingressi segreti e destra condivise, come descritto di seguito.

Ulteriori caratteristica di sicurezza: MELODICA: Calling con Gemini (Instant Perfect Forward Secrecy, IPFS) [ modifica ]

MELODICA sta per "Multi Encryted Long Distance Calling" - tradotto in merito a German: "chiamate multiple criptato su una lunga distanza"

Si riferisce, per chiamare un amico come un telefono cellulare - solo che questo è un sicuro crittografia end-to-end è stato costruito.

end-to-end La passphrase - chiamato anche Gemini - è mappato tramite una stringa AES e deve essere tenuto segreto tra i due partecipanti. Pertanto, è sempre buona copertura, la trasmissione elettronica su più livelli di crittografia (come qui nel protocollo ECHO con la chat chiave asimmetrica e connessione TLS / SSL), se la trasmissione può essere sfruttato potenziale.

Calling asimmetrico [ Edit ]

Goldbug ha questo problema di trasferimento della password per la crittografia end-to-end risolto con il Gemini è (stringa per la crittografia simmetrica quindi a formarsi) crittografato in modo asimmetrico crittografata (con la chiave per Chat) e poi da un ulteriore SSL (asimmetrica) / canale TLS viene trasmesso.

Gemini in greco significa gemello, cioè si riferisce ad entrambi i partecipanti, che dovrebbero conoscere la passphrase poi.

Questa funzione genera così una "chiamata", una chiamata in cui viene trasferita la password, il più tardi progettata allora la crittografia end-to-end. A rigor di termini, non vi è Gemelli di due tasti o componenti, perché Gemini viene autenticato da un altro processo: Questo componente aggiuntivo è anche chiamato MAC hash.

Immediata Perfect Forward Secrecy (IPFS) [ modifica ]

È quindi possibile rinnovare in qualsiasi momento (simmetrica) crittografia o la Gemini. Questo è il paradigma di "Perfect Forward Secrecy" è stata ampliata per includere due componenti: da un lato, si può definire la passphrase end-to-end (Gemini) manualmente o automaticamente, e d'altra parte anche immediata, in modo da rinnovare in qualsiasi momento "istantanea". Perciò, parlando di "istante Perfect Forward Secrecy" (IPFS).

Rispetto molti altri strumenti offrono solo una chiave per ogni sessione on-line e si può vedere la simmetrica crittografia frase end-to-end non modificare manualmente.

Il problema affrontato qui Immediata Perfect Forward Secrecy (IPFS) utilizza la crittografia asimmetrica (la chiave Chat), la chiave temporanea è una chiave simmetrica (solo il Gemini) è.

Calling simmetrico [ Edit ]

Come ulteriore highlight è a Goldbug ora anche la finora unica possibilità di inviare un nuovo Gemini attraverso il canale di un Gemini esistente. Ecco la chiave end-to-end (cioè, il simmetrica crittografia Gemini) inviato da un altro end-to-end collegamento Gemini (la nuova chiave simmetrica viene comunicata attraverso un canale di una chiave simmetrica esistente). La frase crittografia simmetrica (Gemini o la password AES) non sarà quindi avere una crittografia asimmetrica (la chiave Chat) crittografato (ad es.inviato come con RSA, ElGamal o NTRU) e poi attraverso un canale sicuro (SSL / TLS) point-to-point, ma è essa stessa crittografata con la Gemini esistente e quindi solo con il metodo descritto (di nuovo su SSL / TLS) inviato.

Così, asimmetrico e simmetrico chiamate Le chiamate possono essere fondamentalmente diverso. chiamate uso simmetrico un Gemini esistente. Invia asimmetrica chiama il Gemini sulla connessione cifrata asimmetricamente (vale a dire, la chat chiave permanente) ad un amico. Anche con una chiamata su un Gemini esistente che ha inviato Gemini può sempre essere rinnovato istante.

Sicuro multi-crittografia end-to-end si verifica quando un messaggero di una chiave simmetrica definita manualmente codificati con una chiave simmetrica esistente e quindi cripta in aggiunta con una chiave asimmetrica. E questo pacchetto viene quindi inviato attraverso una connessione sicura.

2 vie di chiamata [ Edit ]

Infine (andare Fare clic destro su un amico nella lista amici) è un terzo metodo per una cosiddetta "chiamata" viene aggiunto nel menu contestuale: La chiamata a 2 vie. Ecco un AES-256 mandato da voi come frase chiave per il futuro la crittografia end-to-end per l'amico e inviare tuo amico come una risposta come AES-256 per voi. Ora il primo tempo e dal tuo amico, la seconda metà è ciascuno dei vostri AES prese e assemblate per formare un comune AES-256. Questo è chiamato il metodo di sicurezza 2 vie. Questo assicura che nessun terzo - se fosse riuscito a compromettere la macchina del tuo amico, un Gemini (o un vecchio Gemini) per suo conto da un terzo, estera macchina invia (che non è impossibile, in quanto acquisizione inosservato una macchina o rottura del TLS esistente e RSA (o significherebbe NTRU- o ElGamal) crittografia). In gioco ping-pong di entrambe le parti nelle due vie di chiamata assicura che entrambi i partecipanti stanno prendendo la loro parte, rispettivamente, per stabilire di comune accordo una password sicura end-to-end - e Fifty-Fifty.

La possibilità della password

- in primo luogo per modificare manualmente

- in secondo luogo sekundlich o per qualsiasi - chiamare refresh (es), - o nell'ambito di ciascuno

- In terzo luogo, per inviare la password tramite una crittografia end-to-end esistente,

- quarto, per poter generare la password end-to-end in un processo a due vie,

rende aggressori quindi molto difficile riuscire a rompere la crittografia end-to-end della funzione Calling Goldbug.

Da "Perfect Forward Secrecy" (PFS) non solo "istante Perfect Forward Secrey" (IPFS) è diventato, ma un "2-Way Immediata Perfect Forward Secrecy": 2WIPFS. Questa funzione è quindi evoluta FS e PFS e l'elemento importante della crittografia end-to-end con questa implementazione processo critico. La crittografia sé non è nuovo, ma solo il processo viene implementato sofisticati per fornire maggiore sicurezza.

End-to-end crittografia è in Goldbug per semplice pulsante pressatura semplice come chiamare: Basta prendere il telefono o riagganciare. In qualsiasi momento, la comunicazione è crittografato in modo asimmetrico e simmetrico crittografia end-to-end può essere facilmente collegato - e essere sostituito (all'interno di un canale SSL) anche asimmetrica o la crittografia simmetrica. Si tratta di un nuovo standard di realizzazione architettonica che questo metodo di Chiamate stabilito.

Ulteriori caratteristica di sicurezza: socialista milionario protocollo [ Edit ]

Mentre Goldbug crittografa il messaggio per tre volte -

- da un lato il messaggio viene effettivamente inviato in un canale / SSL sicuro TLS,

- in secondo luogo, ogni messaggio è crittografato in modo asimmetrico (ad es.B. con RSA, NTRU o ElGamal, la chiave Chat)

- e in terzo luogo, vi è infatti la possibilità, con la "chiamata" o "Call" funzione per inviare un Gemini per impostare una simmetrica crittografia passphrase end-to-end (con vari metodi per la realizzazione del "call" all'interno di una crittografia simmetrica esistente o tramite le due vie funzione di chiamata, in cui ciascuna metà della password end-to-end definito) -

lì in quarto luogo, inoltre, un altro metodo per aumentare la sicurezza: è il protocollo "SMP": socialista milionario protocollo (un metodo che anche per off-the-Record Messaging (OTR) è descritto qui: https: // OTR .cypherpunks.ca / protocollo v3-4.0.0.html ).

L'idea è quella di fornire chattare tuo amico una domanda del tipo: "Qual è il nome della città che abbiamo visitato insieme l'anno scorso?", O per fare una domanda del tipo: "Qual è il nome del ristorante, dove abbiamo incontrato la prima volta? " ecc (vedi. Figura 14).

Entrambe le parti solito firmare il messaggio con un algoritmo RSA (o altro) per verificare che la chiave utilizzata dal mittente originale. Ma per l'evento (forse improbabile) che una macchina sarebbe violato o se l'algoritmo di crittografia sarebbe rotto, può (SMP) processo è diventato amico identificato semplicemente inserendo la stessa password su entrambi i lati con il socialista milionario protocollo. dovrebbe prega di fare attenzione a non inviare la password per la chat, invece si descrive una situazione che porta la stessa password. Se il processo di SMP testato per la prima volta, si e il "test" password puoi reciprocamente entrare (minuscolo).

pratica applicata, è come segue (vedi Figura 15.): Il primo e per l'utilizzo di SMP una finestra di chat personali pop-up e fare clic sull'icona del punto interrogativo in alto il nome utente di un amico di chat. Definire una password con il menu. Poi chiedi l'amico di chat, immettere la stessa password. In terzo luogo, e, infine, cliccare sul pulsante "Check / Verifica".

Se entrambi i partecipanti hanno stabilito la stessa password - o lo stesso valore di hash è stato generato dalla stessa password - quindi l'icona punto interrogativo si trasformerà in una icona "lucchetto" / "Lock". L'amico di chat ora è stato autenticato e la chat rimane sicuro.

quindi SMP è un altro modo per autenticare l'amico chat con un segreto condiviso, quindi non è la crittografia aggiuntivo!

Supponiamo, in un esempio, Alice inizia lo scambio:

Alice:

- 1. Se l'esponente a2 e a3 casuale sulla

- 2. mandate Bob G2A = g1a2 e G 3a = g1a3

Bob:

- 1. Se il b2 esponente casuale e b3

- 2. Calcolato G2B = g1b2 e G 3b = g1b3

- 3. g2 Calcolato = g2ab2 e g3 = g3ab3

- 4. Se la casuale esponente r sul

- 5. Calcolato Pb = g3r e Qb = G1R g2y

- 6. mandate Alice G2B, G 3b, Pb e Qb

Alice:

- 1. g2 Calcolato = g2ba2 e g3 = g3ba3

- 2. Se l'esponente casuale s

- 3. calcolati PA = G3S e Qa = G1S G2x

- 4. calcolato Ra = (/ qb Qa) a3

- 5. Mandate Bob Pa, Qa e Ra

Bob:

- 1. Rb Calcolato = (/ qb Qa) b3

- 2. Rab Calcolato = Rab3

- 3. I controlli se Rab == (Pa / Pb)

- 4. Invia Alice Rb

Alice:

- 1. Calcolato Rab = RBA3

- 2. Verifica che == Rab (Pa / Pb)