金への投資をすすめるアナリスト

URL: https://de.wikibooks.org/wiki/Goldbug

この本は棚の上にあるコンピュータ 。

ドイツのユーザーズマニュアル

マルチ暗号化によるセキュアな電子メールクライアントとインスタントメッセージングプログラムコガネムシ

図1:コガネムシのロゴ

マルチ暗号化によるセキュアな電子メールクライアント&インスタントメッセンジャー - コガネムシ

このテキストとそのイメージは、オープンソースであり、著作権の自由誰でも、変更または公開で使用することができます。

スコット・エドワーズ(編集)および他のウィキペディアの作家の1月2016分の15のように。

コガネムシは何ですか?[ 編集 ]

コガネムシは、エンコード可能な電子メールクライアントで、インスタントメッセージングを確保。使用コガネムシ(GB)あなたが不要な3分の1があなたの会話を盗み聞きしたりすることを相対的に確認することができます電子メールやファイル転送を開くことができます。プライベートユーザー間の通信は、プライベート、保護されたスペースに残ることです。コガネムシのためにも、強力なマルチ暗号化を使用したハイブリッド暗号化 (から知らあるlibgcryptとして-確立された暗号化ライブラリから現代の暗号化技術のさまざまなレベルで、呼び出されたOpenPGPの標準 )とOpenSSLの 。

暗号化アルゴリズムに基づいて-例えば、このように、現在10公開鍵/秘密鍵は、暗号化と署名のために生成されたRSA 、または必要に応じてエルガマルとNTRU 。さらに、アプリケーションは、分散化と暗号化された電子メールともIRCスタイル上の分散型のパブリックグループチャットを提供しています。最後に、dezentalenネットワーク内のURLのWeb検索を実装するための機能が構成されています。

電子メールの場合は、IMAP 、 POP3および第三に、 P2Pの電子メールを使用すること-コガネムシは、このようにも完全に機能する通常の電子メールクライアントです。すぐに暗号化された電子メールが送信され、リモートサイトは、このクライアントを使用することが必要です。これは、暗号化キーは、一度だけ変更しなければならないという利点を有していないが、その後はもはや各個人の電子メールに適用される必要があります。

すべてのニュース番組やファイルのように共有して送信することができます。送料は常にSEは使用して暗号化されています。「ロゼッタCryptoPad」と「ファイルEncryptorは」であなたも確実に暗号化またはバックに変換します。また、再度、テキストおよび/またはファイルをすることができますツールは、他の伝送路にこのようにしてご利用いただけます。

そのすべての設備が金本位制支持者は、したがって、いわゆるです。「コミュニケーションスイート」 - セキュアな通信のための多数の機能を持つプログラム。

コンテンツ

なぜそれはあなたがあなたの通信を暗号化することが重要なのですか?[ 編集 ]

チケットレストレイン走行によって海賊党の要件に似て - 現在、ほとんどすべてのワイヤレスWiFiインターネットアクセスは無料の無線活動は、単にパスワードとインターネットへの口座フリーアクセスによって再びその過剰規制を再開しようとしている(パスワードで保護されています。しかし、この領域において過剰規制は、(パスワードのみで無線LANアクセス)です)(暗号化のみでEメール)暗号化過小評価です。

それにもかかわらず、数年後にも同様に、インターネット上で暗号化する(以下はワット/メートル常に意味)友人にテキストメッセージや電子メールのプレーンであること - である必要があります。

またはそれは他の第三者によって制御されている - これは1つが非表示にしたりしないように何かを持っている、それは私たち自身が私たちの通信を制御するかどうかの問題であるかどうかの問題ではありません。

( - ドックへのこれまでのすべての市民が属している場合は、「疑いの利益」!)それは最終的に自由思想への攻撃と無罪推定の採択の取り消しの質問の質問です。

民主主義は、民間ならびに公共の場での思考と代替案の議論が必要となります。

でも現代の暗号化機能を使用して、あなたのプライバシーと人権を守る:あなたは不明とあなたの愛する人や鳥の母に対する彼らの子供を保護するように、インターネット上であなたの通信およびデータ伝送を保護します。

強力なマルチ暗号化が学び、それぞれを使用する必要があり、したがってそれらの広いkonstituiertem Konsusに最終的人権の宣言を保証し、デジタル自己防衛である(「ハイブリッド暗号化」いわゆる)。

コガネムシMessengerはこの主張のためのツールを使いやすいようにしようとします。同様に、電子メールの暗号化に、自動車のセキュリティ傾向が開発する:1を最初にすべてのシートベルトなしで自動車を上昇させ、我々はしかし、安全ベルトやエアバッグや補助的な電子セキュリティ情報システムのための追加の第三に、今日のドライブ。

暗号化されていないプレーンテキストの電子メールやメッセージをチャットそれはプライベート電子メールことを2013年に発見された後、したがって時代遅れになっていた多くの利害関係者による大規模な範囲には、盗聴や体系的収集、保存されていると分析されます。

フォント、書道家によって1923年に-コガネムシのロゴの署名がフォント「Neuland」で書かれているルドルフ・コッホ開発されました。ロゴのレタリングは、興味深いことに2013年に金のバグの最初の、同時リリース、2013年のセットに言及、ドイツのメルケル首相以来である-に関連して2013年にサーベイランスとスパイ活動や自分の携帯電話に耳を傾け-バラク・オバマ米大統領との会話でこの文は造語:「インターネットは私たちのために、すべての新しい領土である。」 -学生や領土の次の世代のためにどのくらいの暗号化文字通りに1人は教師と生徒を決め、秘密の科学ままであるが、いずれにしても、あなたの友人とこの本の読者です。

どのようには、[名前「コガネムシ」をしますか? 編集 ]

黄金虫(「 黄金虫 」)によって、短い物語であるエドガー・アラン・ポー :プロットは最近、金色のてんとう虫を発見したウィリアム・ルグラン、についてです。

したがって、ルグランの別の友人、ナレーター名前が付けられていない名前に行く - 彼の相棒、木星は、今ルグランは、彼が接触してゴールドバグとされた後、知識、富と知恵のための彼の探求に進化していくことが期待人は再び彼の古い友人を訪問することに同意します。ルグランはその後、秘密のメッセージを発見したとされた後、これは正常に復号化された、チームとしての冒険3を起動します。

黄金虫 - 物語の要素として統合されたパスフレーズ - 文学におけるいくつかの作品の一つ。彼は「黄金虫」はここで歴史の成功のため、1843年に書いたときポーは、このように先に自分の時間の暗号化テキストの人気でした。B.は、暗号文の周りに比喩的に賢者の石の実現のための検索に転じました。

黄金虫は非常に人気とポーの最も研究作品生前文人によって、広く読まれている歴史でした。彼のアイデアは、暗号化されたテキストの書き込みとして役立っており、いわゆる暗号文はまたENG。を参照してください(知ら作り続けます。ウィキペディア)。

170以上の年後の暗号化はこれまで以上に重量があります。理由を十分、したがって、暗号化された文字の起源を覚えて、アプリケーションの名前に - 私たちは安全でないインターネットを介して通信を送信する場合、暗号化は、標準でなければなりません。

暗号化:コガネムシが、RSAに選択肢を持っている [ 編集 ]

暗号化は、数学的計算が野火のように、コンピュータの自動化によって計算することができないようにだけは良いことです。したがって、数学的に因数分解は 、それは努力の部分を計算する年を必要とするために使用します。

それにもかかわらず、暗号化は解読不能であり、彼らが安全であるように、手続きやライブラリもよく、適用する必要があります。RSAは、本質的に、多くの場合、調査しknackbarerない暗号化規格として今日支払われる - 高速なコンピュータのさらなる発展が異なる未来をもたらすかもしれません。

Z(この暗号化アルゴリズムの標準的な場合は、一度安全ではないだろう - コガネムシMessengerがインストールされ、RSAにしたがって、さらに別の選択肢を持っています。量子コンピュータによってB.)。これまでのところ、RSAは、少なくともキーの対応する大きなサイズの(適用されますが。3072バイト)が安全であり続けます。RSAコガネムシは、暗号化アルゴリズムエルガマルとNTRUを実施しているほかに、McElieceは、実装のための議題にもあります。最後の2としても考えられている量子コンピューティング耐性。

コガネムシは、長期的な秘密鍵と公開鍵のペアを生成するためにあるlibgcryptとlibntruライブラリを使用しています。現在、アプリケーションが初期化中に10鍵のペアを生成します。鍵の生成はオプションです。その結果コガネムシ一切公開鍵インフラストラクチャを必要としません。

などの暗号化からも、必要に応じて入手可能な署名方法が豊富である:DSA、ECDSA、エドワーズ曲線デジタル署名アルゴリズム、エルガマルとRSAは(図2 を参照)。署名は、makeキーは暗号化はまた、特定の加入者からのメッセージがあることを証明することができるようにするための鍵で再度署名されていることを意味します。

OAEPとPSS方式がRSA暗号とRSA署名で使用されています。

もちろん、各ユーザーは、コガネムシに設定することができ、その個々のキーサイズ、 " 暗号 "、 " hashType 」、さらに「 反復カウント 」、および暗号化塩の長さ(「ソルト長」) -それは、キーを作成するためとするものです暗号しばしば典型的なパラメータ。利点は、各ユーザーが自分自身のために個別にこれを定義することができるということです。他のアプリケーション - 偶数ソース開いているアプリケーションは - 暗号化方式自体のためにこれらの重要な値を決定するために、ほとんどのユーザーを許可しません。

任意のユーザが、関係なく、ユーザが選択したものを暗号化アルゴリズム、各ユーザと通信できないようにコガネムシを暗号化するように設計されています。RSAキーを選択している人なので、ユーザーと電子メールとチャットすることができ、選択された1のElGamalキーを:あるlibgcryptとlibntruライブラリのノード共通のバージョンを使用する場合、キーの異なるタイプのノード間の通信は、このように明確に定義されています持っています。各アルゴリズムのそれぞれがサポートし、ライブラリがこれをサポートしているためです。唯一の要件は、両方のユーザーがライブラリのかコガネムシによって、同じバージョンを使用することです。あなたが利用可能な最も最新のバージョンを使用して友人と一緒にプログラムをテストしたい場合。

非NTRU秘密鍵はgcry_pk_testkey()関数によって精度を評価します。公開鍵は、公開鍵識別子を含めることなど、いくつかの基本的な基準を満たしている必要があります。

比較RSA、エルガマルとNTRU [ 編集 ]

NTRUは、数学者ジェフリー・ホフストーン、ジルPipherとジョセフ・シルバーマンによって1996年に開発された非対称暗号化方式です。それは緩くクラッキングされないように量子コンピュータに適用可能なグリッド上の問題に基づいています。しかしntru暗号はとても広く、より従来の方法(例えばとして検討されていません。)RSAなど。ntru暗号は、標準化されたIEEE P1363.1(CF ..によるものでntru暗号とNTRU )。

(人リベスト、シャミールとエーデルマンによると)RSAは、暗号化とデジタル署名の両方に使用することができる非対称暗号方式です。これは、秘密鍵からなる鍵のペアがデータを復号化または署名するために使用されて使用し、との公開鍵は、暗号化したり、署名を検証。秘密鍵は秘密にされ、公開鍵のみから非常に高い努力(参照してください。を用いて計算することができるRSA暗号(デ)とRSA暗号システム(複数可) )。

ElGamal暗号方式またはエルガマル暗号は、Diffie-Hellman鍵交換の考えに基づいている1985年公開鍵暗号方式でcryptologistsタヘルエルガマルによって開発されたシステムです。ElGamal暗号方式をベースと同様に、有限のための巡回群での操作上のDiffie-Hellmanのプロトコル、されています。ElGamal暗号方式は、証明可能IND-CPAが。判定のDiffie-Hellmanの仮定は、基礎となるグループ内の些細なことではないと仮定して安全です。本明細書中に記載の暗号化方式に関連する(ただし、これと同一ではない)ElGamal署名(エルガマル署名法が金本位制支持者ではまだ実装されていない)です。エルガマルは、特許(CF ..の対象ではありませんElGamal暗号やElGamal暗号 )。

ブロック暗号モードの応用 [ 編集 ]

コガネムシは使用していますCTSとCBCの機密性を提供します。ファイルの暗号化メカニズムをサポートガロア/カウンタモード(GCM)利用可能なアルゴリズムによって提供されている真正のプロパティずにアルゴリズムを。信憑性を提供するために、アプリケーションは「第一暗号化後、-MAC」の方法論を使用しています( 暗号化-その後-MAC 、ETM)。暗号化および認証されたコンテナの部分のソースコードでのドキュメントは、他の技術的な詳細を提供します。

ハイブリッド暗号化システム [ 編集 ]

コガネムシは信憑性と機密保持のためのハイブリッドシステムを実装しました。システムの一部には、各メッセージの認証および暗号化キーを生成します。これら二つの鍵は、認証、データのカプセル化(メッセージ)のために使用されます。2キーは、システムの公開鍵部を介してカプセル化されています。アプリケーションは、このカプセル化のためのセッションキーの配布のための機構を提供する(またはメッセージの暗号化)。ここでも、鍵は公開鍵方式と転送上でカプセル化することができます追加のメカニズムは、所定の秘密鍵でセッション鍵の配布を可能にします。デジタル署名は、データを選択的に適用することができます。

例として、この形式のように、次のメッセージの暗号化は、次のとおりです。

EPUBLICキー(ハッシュキー||暗号)|| EEncryptionキー(データ)|| HHashキー(EEncryptionキー(データ))。

最初のより広範な方法を学び、理解するために、カプセル化最初の例上の例であるために、暗号化を扱う人 - (。を参照してくださいMAC)をどのような場合に、あなたはどのように暗号化キーやハッシュキーを見ることができます完了し、別の暗号化レベルのデータが埋め込まれています。

それは技術的に起こっている暗号化および認証されたコンテナを説明するセクション内のソース・テキストとドキュメントで説明するように、秘密鍵と暗号化メカニズムの認証は、プロセスと同じです。

AES対称暗号化 [ 編集 ]

対称暗号化はAESは 、ランダムなプロセスによって生成された32文字のパスワードを-使用しました。すべての文字や特殊文字は生成に使用されているので、機会セットがあっても、すべてが短時間で速いマシンをバリアントしようとすることはできませんことを十分に大きいだけです。非対称暗号化は、公開鍵と秘密鍵のペアを使用していますが、それは対称暗号化され、秘密のパスフレーズは、したがって、(ギリシャ語から「双子」対称と呼ばれるか、これは後でジェミニ-機能にコガネムシのためのものである(両当事者を知っている必要があります派生)対処:双方は秘密のパスフレーズを交換する必要があると知っています)。

コガネムシは、両方の規格を使用しています:非対称鍵は、SSL / TLSを介して暗号化された接続を送っているだけでなく、非対称暗号化されたメッセージは、さらに、対称暗号化で保護することができます。その後、金に投資する人はなくてもHASH / MACまたはので、簡略化(再び、この例のように、カプセル化を3つのレベルの暗号化を使用しています署名示す)が示しています。

RSA SSL(AES(エルガマル(メッセージ)))

この式の翻訳は:まず、テキストメッセージが暗号化されているAESアルゴリズム(対称)と暗号文再びエルガマルアルゴリズム上のあなたの友人の公開(非対称)鍵で暗号化され、このカプセルは、既存のSSLを介して、その後で/ TLSは、P2Pネットワークエコーで旅に友人への接続を暗号化(RSAを使って)送られました。

他の当事者に対称パスフレーズ(AES)が設立され、非対称(SSL / TLS)の暗号化について話をすることも可能です。パスフレーズを自動的に生成またはジェミニの後半で、私たちのように手動で作成することができますか通話機能がさらに表示されます。また、オープンソース - - (連続)、エンドツーエンドの一人の参加者から別の参加者の暗号化に、内のユーザーパスフレーズ(例えばを許可するアプリケーション、他はほとんどありません。B.手動)AES文字列を定義することができます。

ポイントツーポイント暗号化から区別するためとして、(対称)エンドツーエンドの暗号化があります。したがって、偶数ワード「統合」エンドツーエンドの暗号化が追加された(より良いまだ一貫性の対称的なエンド・ツー・エンドの暗号化)のように - それはすべてについてだから、唯一の参加アリスと参加者ボブ秘密のパスフレーズいます知っています。サーバーへのアリスとボブにサーバーが接続を確立する場合に、ポイントツーポイント暗号化は次のようになります。これは、サーバーがメッセージを読むことができるかもしれので、彼女は、ラップをアンパックし、バック場合は特に参加者とセンターサーバに位置する点の間の非対称鍵。

コガネムシは手動でのみ定義することができない連続的な対称的なエンド・ツー・エンドの暗号化を提供していますが、自動化およびインスタントで、いつでも更新することができます。

ECHOプロトコルは何ですか?[ 編集 ]

ECHOプロトコルである - 簡単に言えば - ということを意味

まず、各メッセージの送信は暗号化されています...

例:SSL(AES(RSA *(メッセージ)))*)の代わりにRSAのエルガマルまたはNTRUとして使用することができ、

...そして第二にECHOネットワーク内の各接続ノードが接続されているすべてのネイバーに任意のメッセージを送信します。ポイント。世界のような単純な。

いわゆる"に基づいているスモール・ワールド現象誰もが何らかの形でピア・ツー・ピア、または友人・ツー・友人のネットワーク内のすべての7のコーナーに到達することができます-または単に間でインストールの友達を使用すると、ECHOチャットサーバーを共有しました:"ニュースを配布します。

「ハーフECHO」のモードは、シングルホップ、dhzとしてメッセージを送信ボブからアリスへB.。(フルECHO標準で行われるように)アリスはもはやメッセージを送信しません。

フルECHOまた、ECHO Halbenそこに第三に適応ECHO(AE)。彼らは暗号化トークンを知っていれば、ここでのメッセージは、隣人や友人にのみ送信され、このように保存されています。誰がメッセージが転送されていないにトークンを、知りません。

最後に、ECHOはまだECHOのアカウントを知っています。親切なファイアウォール。これは、アカウントへのアクセスを知っている唯一の友人は、接続できることを保証することができます。このように、ウェブ・オブ・トラストが作成され、すなわち、友人の間で排他的ネットワーク。これは、暗号化に用いる鍵に基づいて、それとは独立しているれていません。そのあなたもあなたのIPアドレスに関連付ける、あるいはネットワークにあなたの公開鍵を公表しません。

「あなたはそのためのメッセージ二度目を受け取る必要がある場合、それは(そのメッセージのハッシュ値を使用して)一時メモリに、おそらくハッシュのBekanntsein(で拒否比較さ:基本的には、各ノードは、各ノードにECHOにメッセージを送ります輻輳制御」)。

小さな類推:エコープロトコルの暗号はギブと比較し、驚きの卵の取ることができます。ボブはアリスがそれを開いて、チョコレートを消費し、サプライズの内側にプラスチック製のカプセルに遭遇し、それを開くために、一緒におもちゃ、Schlumpfに含まれる部品を構築しようとした、アリスで驚きです。あなたは成功しませんが、スマーフが形成ので、バックプラスチック製カプセルにアイテムをつかみ、その周りに新しいチョコレートを注ぎ、また部品からにSchlumpfを試してみました隣人に卵を渡すことはできませんアセンブリいじくり回します。アリスは驚きとSchlumpfが正常に組み立てる人、知らないので、それをコピーした( - 奇跡は、アリスがモノブロックの複写機を持っているもの - )と上の*すべての*お友達の各コピーです。(開梱、工芸品、映画、パック、アンパックして再度与え、クラフト、映画、パック、与える、というように..- クラフト操作は再びこの画像における輻輳制御で還元だろうていない場合は、ネットワークインスタンス(カーネル)で表さの観点から、ネットワークは、モノブロックの楽園になければなりません。いったん知らクラフト部品が組み立てられた二回目)ではありません。彼らはパパスマーフとそのメッセージの理解のために、彼らは赤いキャップでスマーフが表示されるまでいじりアリスは、それが特定のを受けています。

最後に:あなたはまた、コガネムシのアプリケーションで間違ったメッセージ(「偽物」シミュラクラ機能から)とシミュレートされた通信メッセージで発光する(「メッセージを偽装」)することができます。暗号一度は暗号化しませんが、ベースだけだけめちゃめちゃ-ダイシングランダムな文字列を随時送信された純粋なランダムな文字を表しており、他の時間は人間の会話がシミュレートされています。

- シミュラクラ

- チェックボックスエコーネットワークから「シミュレート」のチャットメッセージを活性化すると、この機能は、送信されます。この「偽」のメッセージが純粋にランダムな数字で構成されており、それを区別するための本当のランダムメッセージと難しくアナリスト、暗号化されたメッセージになります。シミュラクラは映画"の両方からカバーする用語であるマトリックスは、同様ボードリヤールの哲学では不明ではありません」(彼のアパートでソフトウェアのネオスリポジトリはフランスのメディアの哲学者ジャン・ボードリヤール、現実の関係の書籍Simulacresらのシミュレーションである 、シンボル社会)を調べ。

- モノマネ

- 随時チャットと回答に実在の人物がコガネムシプログラムにチャットを発しているかのようにランダムな偽のメッセージのほかに、シミュレートすることができます。これらのメッセージは、純粋なランダムデータで埋めたが、変化している - 実際のチャットの会話をシミュレートしました。

- だから、メッセージの分析は、第三レコーダー(「レコーダー」)との間で、店内とレコードあなたのすべての通信は、おそらく何を受け入れるされているかどうかをより困難にすることができます。しかし、それ以上:(。を参照のメタデータでさえ存在しないデータ保持は )メッセージがあなたのためにされていることを疑わしいない理由はありません。誰が、それが正常に再びエコーパワーとして送信しない、メッセージを正常に解凍できました。メタデータ内のラベラーは、このメッセージが正常にあなたによって復号することができることを前提に、非転送メッセージへの関心が高まっている可能性があります。この場合、スーパーエコーのオプションもあります。

- スーパーエコー

- この機能は、復号に成功指示し、したがって読めるメッセージは再びすべての友人へのパック。

スーパーエコー、シミュラクラと偽装は、このように、それは難しく、攻撃者は(他人のためにも明らかと)あなたのために理解するために行う必要があり、プログラムの3つのオプション複数のメッセージで興味深いニュースです。

それでは、もう一度正確に各ECHOモードを見てみましょう:

フルECHO [ 編集 ]

約数人の友人は、各それぞれのメッセージとすることができる。彼らはまた、いわゆる「スモール・ワールド現象」をヒットするという仮定に基づいてフルECHO(「フルECHO」)のセット。どういうわけか、誰もが7コーナーの最大にわたってお互いを知っています。これは、ピア・ツー・ピアや友人・ツー・友人のネットワークに受け入れられています。各ノードは、他の既知のノード( 図3参照)に任意のメッセージを送信したときしたがって、一つは任意に実現することができます。

代わりに、あなたは電子メールの受信トレイとしてそれを短縮したり、ECHOカーネルに基づいて、友人のためにインストールするには、チャットサーバによって、この分散型の主張をサポートしているので、それがすべて暗号化されたメッセージは、それが参加者に送信することが可能とすることができます役立つことができます。

すべてのネットワークノードが接続されているすべてのノードを送信するには、左の図は、出発点からのメッセージをシミュレートします。

基本的に、したがって、ECHOは、各ノードは、各ノードにそれぞれメッセージを再送することです。これは、単純な使い捨ての発言に聞こえる、それはまた、1つの手です:ECHOプロトコルは、非常に単純なプロトコルですが、また、さらに意味があり、言って:ECHOなしルーティング情報とメタデータであり、ほとんどのネットワークから記録することはできません。ノードがさらにメッセージを転送する各ノードは積極的に接続された仲間にメッセージを再送信するので、「転送」の概念は、誤った名称です。

これが起こらないように効果的に維持され、メッセージのハッシュを一時的にキャッシュに格納され、それは二重であると同定されたときに再送信を拒否することができる - 従って、(接続された複数のノードの)メッセージが繰り返し受信し起こり得ます、これは、「輻輳制御」と呼ばれます。

それはZIPファイルに似たカプセルの中にあったようにメッセージがあります。このカプセルは、公開鍵と非対称暗号化によって作成されます。さらにパックまだ平文メッセージのハッシュです。ノードが暗号を解読しようとすると、新しいテキストが出てくる - 正しいか間違っいずれかに復号することができる、人間が読める形式またはランダムな文字が間違って復号化のみランダムな文字列に再びだったことがあると述べました。復号化しようとした後、この結果のテキストは、このように再びハッシュされます。

復号されたメッセージのハッシュはカプセルの送信者が添付されていた元のメッセージのハッシュと同一である場合さて、彼があるために復号化するノードが正しいキーとプレーンテキストで、このメッセージを使用していることは明らかである:メッセージがあります読みやすく、ユーザーインターフェイスに表示されます。デコードの試みの元のメッセージとメッセージ本文の間、したがってハッシュ値が一致しない不成功の復号化の試みは、ユーザーインターフェイスに表示されますが、接続された隣人へのさらなる伝送のためのプログラムのカーネル内に残っていません。

ノードは、このように彼の友人のすべてのキーとメッセージを解凍し、ハッシュを比較してみなければなりません。ハッシュ値、コンポーネントはカプセルに再び一緒にパッケージ化されたノードと同じではありませんし、それに接続された友人が同じをしようとする上に、それぞれを送信します。

メッセージのハッシュ値は、したがって、元のメッセージのハッシュが暗号化を分割できない、反転させることができない、それはまだ、正しいキーが必要です。

正常に抽出されたメッセージは、もはや1が正常に解凍されたメッセージが送信されるスーパーエコーのオプションを使用しない限り、送信されません。だから、インターネットパッケージを記録し、誰が送信されないメッセージを識別することはできません。

それがために、メッセージカプセルを把握することは困難Aufzeichnernネットワークトラフィックを作られるように最後に、上記のように説明することができることも、随時偽のメッセージ(「偽のメッセージ」)ともシミュレートされたエンターテインメントのニュース(偽装メッセージ)を送信することができます自身の可読性が面白かったです。すべての通信データをどこかに格納され、インターネット上に記録されているものとすることができるノート。

そして、この暗号化されたカプセルは、順番にノード間で確立されている暗号化されたSSL / TLSチャネル、経由で送信されます。これは、分散型、自己署名P2P接続、「2パスの相互認証プロトコル」です。実装はあなたにもオフにすることができているSSL / TLSによって正確に定義されます。だから、ネットワーク・ノードは、HTTPS、あるいはHTTPを介して通信します。 1は、複数の暗号化を使用する場合はとにかく、もちろん送信が影響を受けやすいです。したがって、あなたはいつも彼の友人にHTTPS接続を構築し、この暗号化チャネルを介して送信メッセージが待機している中で、その暗号化されたカプセルを、右キーで目を覚ましキスをした、読み取り可能なプレーンテキストで(ハッシュ比較の方法により)に変換する必要があります。

- 送信者Aは、ハッシュ123456789を基準にした元のテキストを暗号化し、(彼が打つ前にAESを使用し、アウトTLS / SSL接続を介して終了)カプセルに暗号テキストと元のメッセージのハッシュをパックハッシュ化されました。

- 受信機1は、(想定)プレーンテキストにカプセルの受信した暗号化テキストを変換しますが、これはハッシュ987654321を持っており、すべてのことから、これは、受信者1のすべての友人のすべての利用可能なキーで繰り返される123456789の供給元のハッシュと同一ではありませんハッシュ比較は、しかし、彼は再びメッセージをつかみ、それを送信し、成功しませんでした。メッセージは彼や彼の友人の一人のために明らかではありません。

- 受信機2は今、これはハッシュ123456789を持っているので、123456789の供給元のハッシュと同じですが、(想定)プレーンテキストに取得した暗号文のように変換され、復号化は、(本機の画面上で明らかに成功したため、メッセージでしたスーパーエコーが選択されている場合や、また)再包み、上に送信されます。

ネットワーク内の誰もが、すべてがローカルマシンに起こったので、あなたが開梱に成功するかもしれないもののメッセージを参照することはできません。

ハーフECHO [ 編集 ]

ECHOの半分(「ハーフECHO」)モードでは、次のノード、zのに一つだけのホップにメッセージを送信します。ボブからアリスへB.。アリスはその後、その接続された友人(フルECHOのためにいつものように)の経路上に更なるメッセージを送信しません。エコー・モードは、技術的に別のリスナーに接続定義されています。Bob`sノードは、それがアリスのノードに接続したときに、アリスは彼らの友人にニュースを上に送信することはないと発表しました。メッセージは、各ノード点の他、他の化合物に追加のネットで運ばれていることを、直接接続して二人の友人を除外するには。

適応型エコー(AE)のための第三であり、固体および半エコーに加えて。秘密のパスフレーズに非常に類似した - さらに、以下に説明するようにここで、メッセージは、ノードが特定の暗号トークンが知っている接続された隣人や友人へ送られました。もちろん、このパスフレーズの必見は以前に、定義された共有され、各ノードに格納されていること。

そのように、ネットワーク構成のメッセージを使用することができる経路を定義しました。例:すべてのドイツのハブは、Adaptive ECHOのための共通のパスフレーズを使用する場合、それらはパスフレーズがわからない場合、メッセージは、他の国のノードに表示されることはありません。したがって、ルーティングはなく、ノードにおいて、メッセージ内に位置づけていないと定義することができます。

したがって、パスフレーズを知らない誰が、メッセージを取得し、渡されません!適応型エコー付き(各1開口部の試みのために任意のメッセージを受信しない通常の場合、現在のルーティングになります)知られているか、または既存のされていないメッセージに開くことができないメッセージです。

適応ECHO(AE)については、以下のセクションでは、したがって、このオプションをより完全に報告します。

ECHOアカウント [ 編集 ]

しかも、エコーはECHO Accuntsを知っています。アカウントまたはファイアウォールの一種。友人のアカウントのログイン情報を知っていることを組み合わせることを保証するために使用することができます。このように、いわゆる信託のウェブ信頼に基づいており、ネットワークが形成されました。暗号化のための鍵で他の用途では、それとは無関係であるように、それは基づいていません。これは、暗号化用の公開鍵は、あなたのIPアドレスに関連付けられてはならないという利点があります。または、ユーザーにそれを見つけるために、DHT、例えば、友人のネットワーク上のIPアドレスをアナウンスする必要があります。エコーaccoutsが提供するピア・ツー・ピアへ(P2P)接続- フレンドツーフレンドへ(F2F)ネットワークを、または、両方のタイプの接続を可能にします。このように金に投資する人は、両方のパラダイムのために設計されています。

次のようにエコー機能をアカウント:

- バインディングエンドポイントは、アカウント情報を定義する責任があります。シングルユース(1回限りのアカウントまたは1回使用)のために定義することができますアカウントの作成プロセス中に。アカウント名とアカウントのパスフレーズは、文字の少なくとも32バイトが必要です。長いパスワードは、したがって、必要とされます。

- ネットワーク接続が作成された後、結合したエンドポイントは、認証の要求と要求側ノードに通知します。ピアは15秒の時間ウィンドウ内で識別されていない場合、結合エンドポイントは接続をドロップします。

- 要求が認証のために受信された後、ピアが結合エンドポイントに応答します。ピアは、以下の情報を送信する:hHashキー(ソルト||時間)||ハッシュキーは、アカウント名とアカウントのパスワードの協調要約である塩。現在、SHA-512ハッシュアルゴリズムは、このハッシュ結果を生成するために使用されます。時間変化は、数分の分解能を有します。ピアは、暗号化塩の値を保持します。

- バインディングエンドポイントは、ピアの情報を取得します。論理的にはその後、彼は設定していることをすべてKotenため、このhHashキー(ソルト||時間)を処理しました。エンドポイントがアカウントを識別できる場合は、彼が分待ち、別の検索を実行します。これらのハッシュキーアカウントのマッチングが見つかった場合、結合エンドポイントはピアの前のステップで作成したものと同様のメッセージを作成し、ピアに情報を送信します。認証情報が格納されます。約120秒の期間の後、情報が削除されます。

- エンドポイントを結合する暗号ソルト値の分析を含む、しかし、この時間 - ピアはバインディングエンドポイントの情報を受信しを通じて同様の検証処理を実行します。2塩の値は、明らかに一貫している必要があります。エンドポイントがあっても15秒の時間ウィンドウ内に自分自身を識別されていない場合、ピアは、接続をドロップします。鍵は、暗号化のために含まれていることで、アカウントシステムをさらに改良することができることを偶然に注意してください。追加の鍵は、より正確な時間枠を定義することができます。

この交渉が利用できない時にSSL / TLSである場合は、我々は従うことができるプロトコルが脆弱である:中間ステーションは、第三段階から値を記録し、その結果、結合エンドポイントを送信することができます。その後、結合エンドポイントは、未知の接続は、アカウントへのアクセスを許可することができます。記録装置は、その後、第四ステップの値、すなわち、結合エンドポイントの応答を転送奪うと、相手に情報があります。情報が正確である場合、ピアは、この新しいバインディングエンドポイントの応答を受け入れます。

ECHO-グリッド [ 編集 ]

学生が話をしてECHOプロトコルについて教えたとき、我々は、単に文字でECHOグリッドを描くECHOとO4にE1のノード番号を再設定し、(参照。 図4)下部に接続線で文字を接続します。

例えば、この化合物は、E1-E2に隣接するIP接続を表します。

各アカウントのポイントは、現在のキーを交換する場合は、そのようにP2P / F2FネットワークのIP接続のレベルで新たな層として起きるのリンクを築きます。

コガネムシ基礎となるアーキテクチャは、暗号化ルーティングは、カーネルプログラムで確立詳述するが、上述したように、用語「暗号ルーティング」は逆説的にエコープロトコルでルーティングを奪われていないだけ。

エコーは「超」のルーティングです:まず、メッセージ・パケットはルーティング情報(宛先)が含まれていないと、彼らは単にすべての接続にすべてを送るためのノードは、厳密な意味ではない "転送"を使用します。第二に、また、暗号化キーは、メッセージを解読しようとすると、(たとえメッセージパケットに添付されません)は、アドレスではありませんが、唯一の偏光ビレ:彼女は、私たちは違ったテキストを参照し、おそらく理解することができます。エコープロトコルでは、「旅行」の代わりに用語の「ルーティング」の概念は、したがって、より多く使用されています。

(参照してください。例えば、相補また、ノードが仲介として届け先の代わりに転送しないように合法的に他のレビューは、次にここで実行されて見られるが、任意の隣人は独立して伝えました。B.は、他のルーティングモデルなどにリダイレクトAntsp2p彼とアリのアルゴリズム 、 ミュート 、 AllianceP2P 、 Retroshare 、 オニオンルーティングやI2P )。

そうでなければ(それがデコードされていないか、またはすることができますでのこと)は、任意の暗号化」ものが過ぎて泳ぐ「エコープロトコルを残す - 周辺に良い評判を広めるのと同じように、その後のニュースは、エコーに広がります。興味深い質問は、専門のインターネットのノードに向けて、民間のインターネット・ノードは異なる暗号化されたパケットを考慮する必要があり、それはインスタンスのためのものであるかどうか、もちろん、すべての友人や隣人、Zで得られた情報を共有するかどうか、です。スター・トレックから知らに従ってB. ボルグ集団パラダイム:(ない半分または適応エコーが使用されている場合は、すべての(デコード)で理解メッセージ本文ができる場合)誰もが隣人の記録のすべてのメッセージにアクセスできます。これに応答して、ノードは、他のネットワークでは、ノードは、「フォワーダ」または「メディエーター」、「郵便」、「ディーラー」としてもっと「ソブリン」または「(無向)情報の入手とCompaniesRecent」より記載することができるされています。

エコーグリッドシンプルなネットワーク図は、だけでなく、「ルーティング」(よりよい:「旅行」)の分析のために意図されているよう-エコーモードおよび暗号化ステーションを表すため、そのため、最終的特にであり、グラフ理論適用されます。どちらの道メッセージはアリス、ボブ、エドとメアリーの間のグラフの以下の例のように、ネットワークの構成に応じて明確にするだけでなく、エコーアカウント、半二重または全エコーと適応エコーを使用することによって、となります。

アリス、ボブ、エドとメアリー [ の鍵交換の例として 編集 ]

図5の次の例では、より広範に議論することができます-彼らはコガネムシクライアント機能のいくつかの単語やプロセスを使用するので、経験の浅いリーダープログラムはまた、基本的な機能で一度このセクションをスキップすることができ(インストール、チャット、電子メール) )理解する必要があり、その後、後でこれらの技術の例にピックアップし、理解することができます:

- アリス(IP = E1)とボブ(IP = C3)は、それらの公開鍵を交換しているし、次のIP隣人を介して接続されている:E1-E3-E5-E6-C3。

- 隣人のIP接続を使用します:ボブ(C3)とマリア(O4)は、彼らは同様に暗号化のための彼らの公開鍵を交換した、ただの友達であるC3-C4 H5 H3 H4-H6 O3 O4。

- 最後に、マリア(O4)はエド(H1)の友人です。彼らはいずれかの方法を介して通信する:O4-O3-H6-H4 H3 H1またはのパスを使用:O4 O2 O1-O3-H6-H4 H3 H1を。エコープロトコルは非常に任意のIPネイバーが接続された任意のIP隣人へのメッセージを送信しているので、パスが最速のメッセージを配信するために、成功します。

- このような隣人からの直接IP接続。B. E1-E3を作成することによって、いわゆることができます。「エコー・アカウントが「ヘッジされている:他のIPアドレスは、E1として隣人E3のいわゆる「リスナー」に接続することはできません。暗号化キーを依存することなく - - この方法を使用して、ウェブの信頼が作成され、まだあなたはあなたのチャットや電子メールキーを取引されて誰と友人を必要としています。

- 「いわゆるタートルホッピングは、 「エコーネットワークにはるかに効率的です:エドとアリスは、いわゆる「スター・ビームマグネット「ファイル転送を交換した場合、パスH1 H3 H5-C4-C3-E6を介してエコープロトコルパケットを輸送しましたE5-E3-E1。マリアはルートではありませんが、それはStarbeamマグネットを知っている場合は、完全なエコー上で同様のパッケージを受け取ることになります。利点は(ホッピングがキーの上に行くが、IP接続を介していないことなどです。)トラストのウェブとして。基本的に、すべてが常に暗号化されているので、なぜ最短ルートを取ることはありませんか?

- いわゆる「バズ」または「GE-エコー-terのIRCチャンネル」(E * IRC) - スペースなどすることができます。B.は、作成または最寄りのO2を通じて「ホストされている」こと。唯一のユーザーがエドバズ・スペース名を知っているので、他のすべての隣人や友人が取り残されています。利点:あなたは1部屋に未知の友人がこの公共例を使用せずに話をすることができますと。RSAなど - 今までに交換した鍵を持っています。その代わりに、あなたは単に "バズ" / "E * IRC"宇宙用に単一の磁石(「ワンタイム磁石」)を使用することができます。

- マリアはエドとボブの共通の友人であり、それはメールの機能C / O(のケア)を活性化:マリアは、電子メールを保存しますので、それは、オフラインであるが、これは、ボブを送信するためにエド、メールできます間、ボブに、次にオンラインになります。

- さらに:アリスは、いわゆる仮想の「電子メールの機関」を作成しました。- とエドは彼のプログラムの中で彼と一緒にアリスによって「電子メールの機関 "磁石を挿入エドはアリスに自分の公開電子メールキーに送信します。電子メールにのみキャッシュされるので、これはPOP3またはIMAPサーバを比較することはできませんA。今、アリスボブとエドからの電子メールは、マリアオフラインでなければならない場合であっても、(Eメール機関に)キャッシュされます。

上のグラフの例に従うことが有用です。

適応型エコー(AE)AEとそのトークン [ 編集 ]

「適応エコー」の説明については、別のは、関連する文字AとEが描画されると、グリッドが(図6を参照)ことができますエコー。

しないように - あなた、あなたのチャットの友人とチャットサーバとして配置された第3節点プログラムAEトークン(「適応型エコートークン」)で同じ挿入し、チャットサーバが唯一のあなたの友人にあなたのメッセージを送信する場合他のすべての接続のネイバーまたはユーザが通常固体エコーモードの場合であろう。

AE-トークンは、少なくとも96文字のパスフレーズのようなものです。適応エコーときの情報はあなたが唯一のノードまたはトークンとしてもAEを知っているリンクパートナーにメッセージを送り続けて他のすべてのノードを学ぶKonotenpunkt発光を伴っています。

AE-トークンではない他のアカウントは、パスフレーズは、あなたのメッセージを取得したり、見ることができます知らない人を指すされません。ですからことが可能隣人やおそらく想定例えば、潜在的な「レコーダー」は除外され、任意の通信を記録し、メッセージのコアに来て、複数の暗号を解読してみたいです。

グラフを決定するために、適応型エコーのための旅程は、いくつかのノードは相互に配置し、パスフレーズを記録しておく必要があります。適応エコーの場合はルーティングを話すことができます。

ヘンゼルとグレーテル-適応エコーモードの例 [ 編集 ]

適応エコーを説明するには、おとぎ話の古典的な例として役立つヘンゼルとグレーテル 。以上説明したAEグリッド人数でヘンゼル、グレーテルと邪悪な魔女は点として描かれています。今、彼らは邪悪な魔女せずに相互に通信できるようヘンゼルとグレーテルがこれを気づくと思います。彼らは魔女と森の中で、再びこの森から見つけ出し、パン粉(「ブレッドクラム」) とホワイト小石 (「白pebbels」) で経路をマークする物語の後。

これらの物語の内容は、現在のグリッドまたは通信グラフェンのポイントは、「白い小石」と呼ばれる暗号トークンが使用可能な、上記格子状にも適応エコーを例示し、実証することができます。

ノードA2、E5、E2は同じAEトークンを使用する場合は、E6は、ノードA2(ヘンゼル)とノードE2(グレーテル)を置き換えますメッセージを受信しませんノード。E5は、アカウントにメッセージを送信する既知のトークン「白い小石」( "white_pebbles」)について学習しないノードは、「邪悪な魔女」("邪悪な魔女」)を送信するためにE6を指しているので。適応(「適応」)ネットワークに学習。

「適応エコー」のネットワーク、それによってターゲットへの情報がないことを明らかにした(さらに、上記も参照:「蟻ルーティング」)。ので - 覚えておいて、「ハーフエコー」のモードは、接続されたネイバーに一つだけのホップを送信し、「フルエコー」は、不特定のホップ数を介して接続されたすべてのノードに暗号化されたメッセージを送信します。グラフェンまたはパス-独占権を「AEは、トークン ""エコーアカウント」他のユーザーは、ほとんどの参加にファイアウォールまたは権限コンセプトとして役立つまたは妨げているが、しかし、中に保つ - とAE-トークンを知っているノードを接続経由で送信されるメッセージの、

チャットサーバー管理者は、あなたが(「信頼のために超ピアリング」)を定義お互いを信頼したい場合は、他のサーバの管理者とそのトークンを交換し、トラストのウェブことができます。3とネットワーク研究室や自宅では、4台のコンピュータは、単に適応エコーを試して、その結果を文書化することができます。

適応エコーの検査だけで3台以上のコンピュータとネットワークを使用する(または単一のマシンにプログラムの複数のインスタンスを起動すると接続するためのバイナリディレクトリ内のファイル)endingless(として「SPOTON_HOME」を使用)については、所定の位置、このシーケンス例に:

- チャットサーバとしてノードを作成します。

- クライアントとして二つのノードを作成します。

- チャットサーバへの2つのクライアントを接続します。

- クライアント間で鍵を交換。

- 通常のコミュニケーションスキルの両方のクライアントを試してみてください。

- サーバー上のAEトークンを設定します。

- 通常のコミュニケーションスキルの両方のクライアントを試してみてください。

- 今、クライアントで同じAEトークンを設定します。

- 結果を書き留めていない:サーバー・ノードは、もはやAE-トークンを持っているかわからない他のノードにメッセージを送信します。

この例では、簡単に複製可能でなければなりません。

ECHOプロトコルの動作と同様に [ 編集 ]

一緒に今の異なる方法とオプションを参照して、 隣接する図7は、複雑な概要を持つことができます。

- 「フルエコー」、「ハーフエコー」、適応エコー "と"エコーアカウント」の異なる使用例は、グラフにある描写します。

- 区別は物理的なIP接続およびキーへの仮想接続との間で行われます。キーは、したがって、必ずしもIP接続に関連付けられていません。

- ユーザーは、対称暗号化の詳細とトークンとアカウントの資格情報を使用して非対称公開鍵だけでなく、磁石のURIに交換することができます。

- 接続ノードが接続を許可し、メッセージが専用の対処として禁止し、またはスキップ宛てに送信することができます。

- これにより、異なる通信シナリオが生じます。

例:

- A。ユーザーH4は、AEトークンを持っています。彼は、HGがトークンを認識しないO-象限に(接続ノードH6を介して)メッセージを送信することはありません。

- B。H3は、H4にメッセージを送信する場合は、「ハーフエコー」の化合物であるため、H4は、その後もこのメッセージをいない送信します。

- C。それはエコーアカウントのログインを知らないため、ユーザーは、E2のユーザーにE1を接続することはできません。

- D。ユーザーO1と互いにO4チャットとは、暗号化のための唯一の公開鍵を持っています。

- 電子。同じグループチャットルームでのURI-磁石を介してユーザH3とC5チャット(また、バズやE * IRCとして知られています)。

最初のセットアップの設定 [ 編集 ]

ソフトウェアの最初の初期設定を簡単にわずか数ステップで、

- プログラムおよび起動する(Windows)Goldbug.exeを解凍します

- ログインパスワードを生成し、暗号鍵

- カーネルを有効にします

- IPと隣人への接続

- チャットや電子メールを介して、キーと暗号化通信を開始できる友人と交換...

コガネムシメッセンジャーは、ユーザインタフェース(また、インターフェースまたはグラフィカルユーザインタフェース(GUI)と呼ばれる)とカーネルを有します。両方のバイナリとして与えられている(つまりWindowsがGoldBug.exeとスポットオンKERNEL.EXEと呼ばれます)。

例えば、あなたがプログラムを抽出したパスからGoldBug.exeを開始します。B. C:/GoldBug/goldbug.exeまたはC:/Programme/GoldBug/goldbug.exe。

あなたは16文字のログインパスワードとニックネームを定義し、最初にプログラムを起動すると。その後、暗号化のためにあなたのボウルを作成します。

そうしないと、その後の友人に、またはチャットサーバへの接続を調整する、活性化するためのボタン「アクティベート」でのみカーネルgoldbug.exeの各開始後に、このタブを持っています。カーネルファイルのスポットオンKERNEL.EXEは、コガネムシのプログラムやからそう切断されています。コガネムシは、それは単純に保ち、デスクトップコンピュータやモバイルデバイスに加えて最適化され、したがって、このカーネルためのインタフェースです。

二つのログイン方法 [ 編集 ]

あなたは金に投資する人を初めて起動すると、(。 図8を参照)ニックネーム上の青色のボックスに与え、パスフレーズを定義します。パスフレーズ法または回答(質問/回答)方法:2つの方法があります。

パスワードは少なくとも16文字でなければなりません。それが長すぎる場合、より短いパスワードかかるも3つを繰り返すことができます。B.「passwort_passwort_passwort」が、パスワードはランダムな文字列で1と同様に安全ではありません。以下の2つの方法を区別することができます:

- パスフレーズ方法

- 「塩漬けハッシュ」を意味ハッシュ(パスフレーズ+塩)が、使用されます。ローカルに格納されていないパスワードが、入力のみのハッシュを作成する場合。

- Q / A法

- 」とハッシュ(質問、回答)、 HMAC 」(ハッシュベースメッセージ認証コード)が使用されます。そして、の質問にも答えもないが、あなたのマシンに保存され、暗号化塩がランダムにマシンによって生成されません。代わりに、質問のこともできます疑問符タイピングコースなしの2のパスワード。それらが定義されており、ここでは初期定義には2番目のエントリのチェック(「確認」)はパスワード方式として(タイプミスのために)行われないように、後続のログインに質問や回答が正確に入力する必要があることに注意してください。

ログインパスフレーズから生成されたハッシュ暗号化されたコンテナは、ロックを解除が秘密鍵が暗号化のために格納されているので、ログインプロセスを保護し、パスワードをログインすることが特に重要です。したがって、2つの方法は、攻撃者が重度にするために、上記の考慮に言及されています:これは、したがってa)は、選択したどのような方法を知らないと、b)質問の回答方法は、これまで以上の追加的に安全では既に説明した理由でもない質問です、まだ応答がどこかに保存されます。あなたは質問と答え、そして2の唯一の試合を知っているように、容器を開くことができます。

あまりにもキーボードロガーを入力の価格を与えないためには、ログイン入力に仮想キーボードを使用するためのオプションである(図9参照)。これは、パスワードのエントリの行をダブルクリックで起動します。せいぜい、唯一のマウスクリックは記録されませんが、ここにはキーストロークされています。

基本的に、あなたの秘密鍵が十分に安全なコンテナに暗号化形式で格納されていることが重要です。特に、サプライヤー企業のアクセスは、そうでなければ簡単にプライベートキーをタップすることになるのモバイルオペレーティングシステムになるだろうと仮定するのが妥当と思われます。これはあっても、ブラウザで提供暗号化またはメールプロバイダがオンライン鍵を格納されていることが重要ウェブメールサービスと疑問を特定しています。暗号化は、常にあなたのマシン上の場所を取る必要があり、これは、ソース・オープンクライアントとあなたはおそらくているブラウザを使用するすべてのオンラインのWebアプリケーションである - また、自己生成 - オンラインキーを堆積させる必要があります。あなたの可能性が十分に暗号化されていない秘密鍵を拾う危険が大きすぎます。また、プログラムの監査は、秘密鍵が暗号化されたコンテナ、 のオンアクセスパスワード、 およびex-把持リモート開始アップロードすることにより秘密鍵特別な注意の上に置く必要があります。プロセスへのセキュアなアクセス - - 分析秘密鍵であっても、いくつかのソース・オープンメッセンジャーの暗号化と、一方でカウントすることができ、セキュリティ監査を受けた、の暗号化ストレージのセキュリティに関して、かろうじて十分です。

暗号化のための10鍵の生成 [ 編集 ]

初めてコガネムシMessengerを起動すると、あなたが暗号化のための鍵を生成する場合は、あなたのポップアップウィンドウが求められます。鍵生成のためにあなたは、3072ビット(デフォルト)のキーを入力するか、より大きな選択して、新しいキー(再)も他のオプションこのようなアルゴリズムのhashType、暗号、塩、長さや繰り返し回数を生成する場合であっても選択することができなければなりません。

あなたの生成されたキーは、サブパスに格納されている「/.spot-on」です。新しいキーとすべてのユーザーデータが削除されると、新しいログインを設定する場合は、簡単にこのパスを削除し、新しいGoldBug.exeを開始します。同じことは、メインメニュー」にすることができます!_Total_Database消去_ !!! "達成されます。

以下の機能について(1暗号化のための鍵と同様に(オプション)署名用の鍵)を生成非対称キーです。

- チャット

- Eメール

- Poptastic

- URLを

- ロゼッタ

各関数は、順番に秘密鍵のペアを使用している安全機能です。チャット鍵が危険にさらされることになる場合は、このように電子メールの暗号化には影響しません。さらに、あなたは、あなたのチャットのキーではなく、電子メールキーや友人を渡すことができます。したがって、あなたはあなたとチャットするか、単に統合されたURLデータベース内のP2Pウェブ検索の機能のためのURLを置き換える可能性が電子メールで送信またはできるようにするかを決めることができます。

説明通常、ユーザーインターフェイスの最小図である:あなたが「フルビュー」または「最小ビュー」を選択することができますメインメニュー。それは多数のオプションが必要とされないことが非表示になりますので、コンピュータとその良いではありません知っている誰もが、最低限のビューを選択する必要があります。それを簡潔にしろ。初期設定では、最大ビューが利用できない選択、彼らは追加のログインと調整可能な場合にのみ表示されます。ユーザーインターフェイスで詳細を表示する能力は、多くの詳細は、カーネルの活性化とキーのタブ内の暗号値の下の最後のポイントを参照するので、この点だけであるため簡単に言及することですある(ちょうど最大ビューの設定で)生成を見つけます。値は、拡張ユーザービューから更新された鍵生成で個別に設定することができます。しかし、初めてのクライアントを使用するすべてのユーザーは、一般的な設定値が自動的に準備ができて、dhzを持っていますB.は、キーは3072ビットの(定義済みの)大きさを有しています。

非最小限のビューについては、したがってzの「カーネルのアクティブ化」タブに表示されます。B.ユーザーインターフェイスの次の要素:

- カーネルへのパス

- ここでは、カーネルのパスを入力することができます。「スポットオンKERNEL.EXE」が正しく設定されているパスにしてカーネル場合、そのパスは緑色で強調表示されています。それ以外の場合は、カーネルの実行可能ファイルがどこにあるか調べたり、GUI(goldbug.exe)の実行可能ファイルとしてコピーしたり、それに応じてパスを時代遅れ。

- PID

- PID番号は、実行可能ファイルは、WindowsでマークしているプロセスIDを識別します。WindowsタスクマネージャでプロセスIDを見つけることができます。

- 「キー再生」機能

- 新しい値およびオプションを使用して - 「再生」機能を使用すると、また、個々のキーを再生成することができます。チェックボックスにTobianoは、値を設定し、それぞれのキーを再生成します。次に、あなたの新しい鍵を持っていますが、キーはあなたの通信IDであるので、あなたの友人が、利用可能であるもう一度お願いします。

オプションの他の様々なも後述するポップアップウィンドウのメインメニュー/オプションの下に見つけることができます。

カーネルの活性化 [ 編集 ]

初めてコガネムシMessengerを起動すると、カーネルを有効にしたい場合は、あなたのポップアップウィンドウが求められます。そうでなければ、あなたは、このタブでプレスを赤い「カーネルを有効にする」ボタンをログインする必要があり、すべてのさらなる開始は、あなたが行く:ボタンが緑色の場合、カーネルを実行しています。

あなたがプログラム・インタフェースを閉じると、カーネルは引き続き実行されます。最初のカーネルを無効にしてからGodBugのGUIをクローズすることをお勧めします。両方(カーネルとGUI)をクローズする場合は、別のポップアップウィンドウがあなたがして、どのような場合にお尋ねしますが。そうしないと、誰もがオープンインタフェースに頼ることができないように、実際にWebサーバーへのが望ましい場合があるGUI、なしでカーネルを実行しています。

あなたはGUIを渡すようにしたいが、誰があなたの不在のエントリや変更の際に行うべきではない場合、それはボタンをクリックして「ロック」するには、下部のステータスバーに残っても可能であり、ユーザは、次に入力するための[ログ]タブに閉じ、リターンバックパスワードは、なるように、他のタブの実行中のプロセスや入力は表示されません。再びアン・アンロック、プレスに再び表面ステータスバーのロックボタンにし、ポップアップウィンドウでパスフレーズ(複数可)を与えます。

また、左下のことで、最初のLEDは、ステータスラインカーネルに押され、有効化/無効化することができます。それが緑の場合、カーネルは、それが赤になっている場合は、カーネルがオフになっているアクティブです。中央のLEDを使用すると、リスナー/ IMサーバを設定しているかどうかを示し、第三LEDはあなたが隣人/ Serverへの積極的かつ成功した接続を行ったかどうかを示します。

接続先のIPアドレスを持つネイバー [ 編集 ]

最初のプロジェクト・チャットサーバーのIPアドレスは自動的にネイバーとして追加され活性化され、これはあなたがWebサーバや自宅での接続ノードを所有するまで、あなたの友人とテストワイズチャットすることができ、それを通して一時チャットサーバとして機能する場合作成またはお互いに直接接続しています。科学上のプロジェクトの領域をテストしてください。テスト実験を使用します。

「隣人接続」:このように、あなたはあなたが別のものを追加したい場合は、そのようにタブに移動し、インスタントメッセージングサーバーとカーネルの起動後に直接接続されています。これは、(図10を参照)上のスポットオンカーネルの実行やコガネムシメッセンジャーの用途として友人隣人またはWebサーバーのIPアドレスの入力フィールドを示しています。

フィールド内の隣接ノードのIPアドレスを与えます。ポイントとIPアドレスのすべての3桁は(IP V4によって)分離されています。ブロック2点のみ、Zが含まれています。B. 37100100100、その後37は、最初のブロックのどこにでも配置することや37は上位2位に入りました。そして、「接続」ボタンを押してください。IPアドレスは、デフォルトのポート4710に格納され、表中の化合物として表示されます。

エラーメッセージが表示される場合は、IPアドレスがすでに入力されています。すべてのネイバーを削除するには、その後、「すべてのネイバーを削除」ボタンを押して(近隣が表示されますで、コンテキストメニューボタンまたはテーブル内のマウスの右ボタンを経由して)IPアドレスを再度押すことができます。必要に応じて、ハードディスク上のインストールパス./spot-onとファイル「neighbors.db」が削除されます。これは、一度新しいで形成した後、空になっています。

カーネルが有効になっている場合(左、最初の緑色に変わり、ステータスバーにLED)とネイバーが接続されている(中央が緑色LED点灯)、すべて正常にオンラインインストールと。IPアドレスを入力し、接続ボタンを押して、簡単にこれまでのところ成功します。

サーバーなしで直接接続する場合は、そのうちの一つは、チャットサーバーを作成(およびポートのファイアウォールを解放し、おそらく彼のマシン、suコマンドの詳細に加えて、ルータにポートを転送)タブ譜でリスナーを呼ばなければなりません。

詳細を見たい人は、最小限のビューは、フルビューに切り替えることができます。このビューでは、IPアドレスに加えて、IPアドレスのポート番号を個別に設定できることは明らかです。デフォルトはまたコガネムシポート4710を使用することにより、プログラムはまた、トリガと同様のIPv6経由でダイナミックDNSを介して連結されているリスナー/サーバを動作させることができます。次いで、DNAをIP 1が、ドメイン名には数配列であるとき。根底にあるボックスに複数のセキュリティオプションを設定することができ、またはリンクサーバー(たとえば、プロキシ経由でアクセスすることができます。B.あなたがTorネットワークの背後にコガネムシを使用する場合)。

チャット機能 [ 編集 ]

今ログインパスワードを定義した場合、キー生成カーネルが有効になっており、隣人/サーバーが接続されている、すなわちステータスバーにLEDライトグリーン2、あなたは友人と一緒に鍵交換やコミュニケーションが図11 を参照してください(タブをチャットすることができますすることができます)やポップアップ定義された加入者のためのウィンドウが始まります。次のように鍵交換を説明することができます:

交換することで友達を追加し、 キー [貼り付け [編集]を ]

それだけで知られている標準的だとしてコガネムシは、公開鍵/秘密鍵インフラストラクチャを使用しています:公開鍵は友達と交換することができ、秘密鍵がハードドライブ上の暗号化されたまま。

あなたとあなたのパートナー、両方の友人は、以前にユニークな交流を持って、各公開鍵、すなわちプリントアウトやタブの友人のキー:「友達を追加」(「フレンド/キーの追加」)( 図12を参照)を挿入し、確認します。あなたの友人は、電子メールを介して、そのキーを送信することができます。そして、このタブにそれをコピーして、下部にある「追加」ボタンを押してください。

あなたは、タブ「友達を追加」(「追加フレンド/キー」)など、独自の公開鍵を見つけることができます。あなた以上の大型のボタン(「コピーキー」)について、クリップボードにすべてのあなたの10のキーをプリントアウトすることができます。だからここに全文をコピーして、これを友人に送ります。同様に、それはあなたの友人を作り、あなたがテキストボックスに友人のキーを追加します。

情報だけのためのオプション:必要に応じて、コンテキストメニューで右マウスを使って友人(メイクフレンド機能)などの新しい友人を確認する必要があるかもしれません。友人があなたへの直接IP接続でオンラインにその鍵を送信するときにこれが次に使用されています。この機能は、両方の理想的には必ずしも容易でプリントアウトとは、キーフィットを貼り付けるようにコガネムシインターフェイスで、これは使用できません、スポットオンのユーザー・インターフェースに追加されます。しかし、友人のためならば。スポット上のクライアントローカルユーザインタフェースと同様に使用し、コガネムシクライアントのユーザーへの直接IP接続を設定し、鍵と代わりにコピー/ペーストの直接IP接続を介して転送することも可能です。その後、友人のようにして確認するために、彼の(異なるアイコン付き)タブチャットやメールでのニックネーム、マウスの右ボタンまたはコンテキストメニューからの友人を表示されます。

その他のオプションは、注意してください:友人への直接リンクを介してキーのオンライン配信に加えて、エコー公開鍵共有(のEPC)のダイが使用されている後述することができます。友人は、直接接続(例えば、に接続されていない場合に使用されます。Bの両方のパートナー共通チャットサーバまたは使用の真ん中にノード)。両方のパートナーは、その後のEPCに共通のパスワード秘密を入力し、エコーパワーに自分の公開鍵は、このパスワードを送信します。詳細については、詳細セクションに、必要であれば、多くの場合、不快と安全でない慣習キーサーバーへの良い代替することができますこのツールをさらに参照してください。

特別:Repleo [ 編集 ]

あなたはすでにあなたの友人の鍵を受け取った場合(Z。チャットのように)、これは今、持っているが、あなたの公開(IM)キーは、その後、電子メールプログラムでそれを保存し、公開鍵が実際に公共のかもしれませんが)(知りたい転送されていない、漏らさないであろう追加あなたの友人の得キーでも、あなた自身の公開鍵を暗号化することができます。これはREPLEOと呼ばれています。

Repleoは、だからあなたの公開鍵がすでにあなたの友人の公開鍵で暗号化されている場合。これは、各機能のために、その後ですかキーを行う、すなわちあなたは、各チャットRepleo、電子メールおよびURL Repleo Repleoを返すことができます。Repleoは、その後、「フレンド/キーの追加」タブのボックスに友人を置くことができます。インサート・ボックスについてのみラジオ選択ボタンは、キーを1 Repleo、または追加したい電子メールアドレスであるかどうかを定義することです。

キーのテキストは、常に文字 "K"または "K"で始まるし、Repleoは「R」または「R」で始まります。

最初のセキュアなチャットスタート [ 編集 ]

あなたは「チャット」タブで成功の鍵交換、チャットの友人の後に表示されます。チャットすることができ、両方の参加者は、理想的には、プログラムの同じで、最新のバージョンを使用する必要があり、それらのキーが生成されていると交換し、ネットワーク・ノードまたはチャットサーバーへのWebを接続しました。チャットタブ内のステータスライン光の下の緑とバディの名前の最初の2つのLEDが表示された場合、それはすでによさそうです。

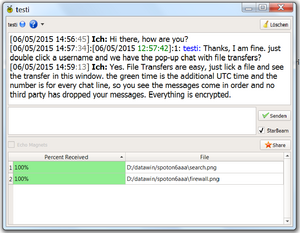

(話をする準備ができて)(ビジー)赤や緑、青、あなたの友人のオンライン状態(不在)は、上に来る場合は、チャットを開始することができます。いずれかのテーブルで友人を選択し、タブのうち、チャット、または友人とその友人が開くためのポップアップチャットウィンドウ上のマウスでダブルクリックします。

チャットタブの利点は、メッセージがすべての友達になるように、あなたが同じ複数の友人を選択することができ、チャットです。あなたは(図13を参照 )ポップアップチャットを使用する場合は、もはや友人の選択のためのマーカーにチャット]タブで友達リストから支払う必要はありません。

そして、:ポップアップでもStarbeamについては、以下のセクションを参照してください(あなたがハードドライブからファイルを選択することが可能なオプションのボタンを「共有Starbeam」を、持っている、これはその後、暗号化され、安全に友人に転送されるチャット。 -FileSharing)。簡単にファイルを送信することができますマウスクリックとのチャットの友人であり、また、エンドツーエンドの輸送のために自動的に暗号化されたこの機能は、多くのアプリケーションに含まれていません。暗号化送信のz。B.彼の兄弟への休日の画像とジッパーは、したがって、容易かつ実現可能なウェブでのホスティングプラットフォームを使用せずにです。

あなたが見ることができるウィンドウの上部のステータスバーにとニックネームとオンライン状態のため。B.また、友人を認証し、以下に説明するように、それは(別の)共有の秘密と右の入力を知っているかどうかをテストするためにSocialist-ミリオネアプロトコルを開始します。

追加の安全機能:メロディカ:(インスタント完全転送秘密、IPFS)ジェミニで呼び出す [ 編集 ]

「長距離マルチ暗号化されたコール」:ドイツ語についての語に翻訳 - メロディカは「コーリングマルチEncryted長距離」の略

これは安全なエンドツーエンドの暗号化が構築されている唯一のこと - それは、電話としての友人を呼び出すために、参照します。

エンドツーエンドのパスフレーズ - また、ジェミニと呼ばれる - AES文字列を介してマッピングされ、2人の参加者の間で秘密にする必要があります。送信は可能性をタップすることができればしたがって、それは常に良いヘッジ、(非対称チャットキーおよびTLS / SSL接続でECHOプロトコルのように、ここでは)より多くの暗号化レベルを超える電子的な伝送です。

非対称コーリング [ 編集 ]

コガネムシは(その後、対称暗号化を形成するための文字列)この転送問題をジェミニによって解決エンド・ツー・エンドの暗号化のパスワードをされてい非対称/(チャット用のキーで)暗号化された後、さらに(非対称)SSLによって暗号化TLSチャネルが送信されます。

それはその後、パスフレーズを知っている必要があります両方の参加者を指し、すなわちジェミニは、双子のためにギリシャ語です。

この関数は、このようにパスワードが転送される「コール」、呼び出し、後で設計その後のエンドツーエンド暗号化を生成します。ジェミニが別のプロセスによって認証されているので、厳密に言えば、2キーまたはコンポーネントのジェミニは、そこにある:この追加の成分は、MACハッシュと呼ばれています。

インスタント完全転送秘密(IPFS)[ 編集 ]

そのため、いつでも(対称)暗号化やジェミニで更新することができます。一方で、1は手動または自動で、エンドツーエンドのパスフレーズ(ジェミニ)を定義し、他方でも即時ので、 "インスタント"いつでも更新することができます:それは「完全転送秘密」のパラダイムは、2つの成分を含むように拡張されましたです。したがって、「インスタント完全転送秘密」(IPFS)と言えば。

比較すると、他の多くのツールは、オンラインセッションごとに1つだけのキーを提供し、あなたは、対称的なエンドツーエンドの暗号化フレーズを手動で編集しないで見ることができます。

インスタント完全転送秘密(IPFS)は非対称暗号化(チャットKey)を使用して問題がここで扱わ、一時鍵は、対称鍵(ちょうどジェミニ)です。

対称コーリング [ 編集 ]

さらにハイライトとしても今コガネムシに存在ジェミニのチャネルを介して新しいジェミニを送信するために、これまでのユニークな機会です。ここで別のエンドツーエンド接続ジェミニ(新しい対称鍵は、既存の対称キーのチャネルを介して通信される)によって送信されたエンドツーエンドの鍵(すなわち、ジェミニを暗号化対称)です。対称暗号化フレーズ(ジェミニまたはAESのパスワードが)したがって、例えば、暗号化非対称暗号化(チャットKey)を(持っていないでしょう。))RSA、エルガマルまたはNTRUと同様に送信され、安全なチャネル(SSL / TLS)を介してポイントツーポイントが、それ自体は、既存のジェミニで暗号化し、その後のみover SSL / TLSを再び(記載の方法でされています送信されました。

このように、非対称および対称は、コールは根本的に異なる可能性が呼び出します。対称的な呼び出しは、既存のジェミニを使用します。非対称友人への非対称暗号化接続(すなわち、永久チャットキー)でジェミニを呼び出す送信します。でもジェミニを送信し、既存のジェミニのコールで常に瞬時に更新することができます。

その後、メッセンジャー、既存の対称鍵によって暗号化された手動で定義された対称鍵と非対称鍵でさらに暗号化したときにセキュアなエンドツーエンドのマルチ暗号化が発生します。そして、このパケットは、その後、安全な接続を介して送信されます。

2ウェイコーリング [ 編集 ]

2ウェイコーリング:最後に(友人リスト内の友人の上で右クリックを行く)」と呼んで」とは、いわゆるする第3の方法は、コンテキストメニューに追加されています。ここでは、AES-256は、友人への将来のエンド・ツー・エンドの暗号化のパスフレーズのようにしてから送信され、あなたにAES-256などの応答としてあなたの友人を送っています。今上期とあなたの友人が、後半はあなたのAESのそれぞれを取り、共通のAES-256を形成するように組み立てられています。これは、2ウェイのセキュリティ方式と呼ばれています。これは、何の第三者を保証しない - 彼は第三、外国機によって彼に代わって、あなたの友人のマシン、ジェミニ(または古いジェミニ)を危険にさらすことに成功した場合、それ見過ごさ買収として、不可能ではないとする(送信しますマシンまたは既存のTLSおよびRSAを壊す(またはNTRU-またはエルガマル)暗号化)を意味します。折半 - 双方向通話中の両当事者のピンポンゲームによって両方の参加者が相互に安全なエンドツーエンドのパスワードに同意するそれぞれ自分の参加していることを保証します。

パスワードの可能性

- まず手動で編集します

- 第二にsekundlichまたは任意のための - リフレッシュ(es)を呼び出すために、 - または各内

- 第三に、既存のエンド・ツー・エンドの暗号化を介してパスワードを送信するために、

- 第4に、双方向のプロセスでエンドツーエンドのパスワードを生成することができるように、

関数を呼び出すコガネムシのエンドツーエンド暗号化を破ることができて、したがって、攻撃者が非常に困難にします。

2WIPFS:「完全転送秘密」(PFS)だけでなく、「インスタント完全転送Secrey」(IPFS)となっているが、「2ウェイインスタント完全転送秘密」から。この関数は、このようにFSとPFSと重要なこのプロセスの実装とのエンドツーエンドの暗号化の重要な要素を発展させてきました。暗号自体は新しいものではありませんが、唯一の方法工程は、複数のセキュリティを提供するために、洗練された実装されています。

エンドツーエンドの暗号化は、簡単なボタン押し呼び出すような単純なことでコガネムシである:単に電話を取るか、またはハングアップします。任意の時点で、通信が非対称的に暗号化され、対称的なエンド・ツー・エンドの暗号化を簡単にフックアップすることができます - そしてまた、非対称または対称暗号化(SSLチャネル内)に交換すること。これは、召しのこの方法が確立された新しいアーキテクチャの実装規格です。

追加の安全機能:社会主義富豪のプロトコル [ 編集 ]

コガネムシがメッセージを暗号化しながら3回 -

- 一方では、メッセージが実際にセキュアなTLS / SSLチャネルで送信され、

- 第二に、各メッセージは、例えば、(非対称暗号化されています。RSA、NTRUまたはエルガマル、チャットキーとB.)

- 第三に、可能性は、「コール」またはで、確かにそこにあります既存の対称暗号内または関数を呼び出す双方向経由して「呼び出し」を行うための様々な方法で(対称的なエンドツーエンドの暗号化パスフレーズを設定するジェミニを送信する機能を「コール」、ここで定義されたエンド・ツー・エンドのパスワードの各半分) -

そこに第四に加えて、セキュリティを強化するためのもう1つの方法:それは「SMP」プロトコルです: 社会主義富豪プロトコル (も方法オフレコメッセージング(OTR)がここに記載されている: https://でOTR .cypherpunks.ca /プロトコルv3-4.0.0.html )。

「レストランの名前は何である:「私たちは昨年に一緒に訪問した都市の名前ですか?」など質問をする:アイデアは、あなたの友人のような質問をチャット提供することにありますここで、私たちは初めて会いました?」等( 図14を参照)。

両当事者は、通常、元の送信者によって使用されるキーであることを確認するために、RSA(または他の)アルゴリズムでメッセージに署名。しかし、(おそらくそう)イベントのためにマシンがハッキングされただろうか、暗号化アルゴリズムが破損するならば、することができます(SMP)プロセスは、友人が社会主義ミリオネア議定書で両側に同じパスワードを入力するだけ識別さになったこと。代わりに、あなたが同じパスワードにつながる状況を説明、チャット用のパスワードを送信しないことを確認してくださいする必要があります。SMPプロセスが初めてテストした場合、あなたとパスワード「テスト」とは、相互に(小文字)を入力することができます。

第一およびSMP個人的なポップアップチャットウィンドウの使用やチャットの友人のユーザー名の上部にある疑問符のアイコンをクリックします:応用実践は、それが( 図15を参照)、以下の通りです。メニューとパスワードを定義します。その後、チャットの友人を尋ねる同じパスワードを入力します。第三に、そして最後に「確認してください/確認」ボタンをクリックします。

両方の参加者が同じパスワードを設定している場合 - または同一のハッシュ値が同じパスワードによって生成された - その後、疑問符のアイコンは、「ロック」/「ロック」アイコンに変わります。チャットの友人は今認証されたとのチャットは、安全なまま。

このように、SMPは、共有秘密とのチャットの友人を認証する別の方法ですので、それは追加の暗号化ではありません!

一例では、アリスが交換を開始します、と仮定します。

アリス:

- 1.もしランダム指数A2とA3に

- 2.ボブを送信G2A = g1a2とG 3A = g1a3

ボブ:

- 1.もしランダム指数B2及びB3

- 2.計算G2B = g1b2とG 3B = g1b3

- 3.計算G2 = g2ab2とG3 = g3ab3

- 4.上のランダム指数rの場合

- 5.計算のPb = G3RとQB = G1R g2y

- 6.アリスG2B、G 3bと、鉛とQBを送信

アリス:

- 1.計算G2 = g2ba2とG3 = g3ba3

- 2.もしsの上のランダム指数

- 3.計算ペンシルベニア= G3SとQA = G1S G2X

- 4.計算さRa =(QA / QB)です。A3

- 5.ボブPaで、QAとさRaを送信

ボブ:

- 1.計算のRb =(QA / QB)ですB3

- 2.計算ラブ= Rab3

- 3.チェックラブ==(PA / Pb)のかどうか

- 4.アリスのRbを送信

アリス:

- 1.計算ラブ= RBA3

- 2.そのラブ==(PA / Pb)の検証します

x == yの場合議定書の終わりにテストが唯一の成功できることを意味し、 - すべてが正しく完了すると、その後のRabは、(PA / Pb)の回(g2a3b3)(yのx)のから得られた値でした。xがyに等しくない場合g2a3b3は、どちらの側には知られている乱数、あるときまた、それ以上の情報が明らかにされていません!

コガネムシには、「ゼロ知識証明」とは、いわゆるないSMPのための様々なデータ交換プロセス中に記述します。さらにコガネムシは、xとy成分としてそれぞれの入力秘密のパスフレーズのSHA-512を使用しています。

SMP呼び出し [ 編集 ]

ジェミニを生成して送信するように我々の上に、コール機能を記載しています。今、あなただけではなく、手動またはAES機能によってジェミニを定義することができるだけでなく、SMP処理で上述したよう保存されているパスワードから派生します。したがって、SMPプロセスからのパスワードの入力が(非SMP処理自体)が使用されます。時間はAES-発電機からこのから生じないことを確認し、エンドツーエンドのパスワードを送信するために呼び出し、彼の反対多数の別の方法があります。

追加の安全機能:転送秘密(非対称)[ 編集 ]

バージョン2.7は、コガネムシメッセンジャーサポートしているので完全転送秘密を電子メールクライアントとしての機能のために、最初の電子メールクライアント、参照(提供対称および非対称の方法の両方を持つ電子メールの転送秘密だった。もっと下記)。

チャット機能のトップは、ジェミニ、造語と対称鍵(ちょうどジェミニまたはAES-文字列)関係の「インスタント完全転送秘密」との呼び出しは、完全転送秘密は、一時的と電子メールですが、 非対称鍵を定義しました。

一時的な非対称鍵の使用のこの変形はもちろんオンチャット機能に転送することができます。

常に永続的なチャットのキーとのチャット中に(非対称)暗号化されている、この新しい層との一時的な非対称鍵は、エンドツーエンドの暗号化から挿入されているが、まだ今です。この一時的な非対称鍵があるephemeralerキーと呼ばれます。このキーは、コンテキストメニュー(右クリック)またはメニューボタンを使用して示されていることにチャットで前進の秘密保持機能によって作成されます。

画面上のツールチップを使用して、ユーザーとしてポップアップウィンドウであなたのクライアントでこれを確認することができるようにチャットでのチャットの相手が一時的(一時的な)非対称キーで転送秘密を生成したときを示します。ダウン新興アイコン後のステータスバーの下に見て、クリックすると、表示されてポップアップウィンドウに前進の秘密保持のプロセスを確認することができます。そして、もはや(永久)チャットキーが、新しい一時的で非対称キーを使用していません。永久チャットキーが実際に一時チャットキーで終了します。

転送秘密コーリング [ 編集 ]

したがって、呼び出しを含む拡張することができます:対称ジェミニは(転送秘密-コーリング)である(非対称)キーをチャットしたり、既存の(対称)ジェミニを通じて、しかしによってFS-通話が永久により、上述されていないとして送信、はかない一時的な - と非対称 - キーをチャット。

非対称の「インスタント完全転送秘密が」と呼ぶことができるように、既存のジェミニ対称 「インスタント完全転送秘密」を超えるGeminisのの配信定義されている時には、短期キーについてGeminisの派遣は、チャット機能で「前進の秘密保持」を開始しました、(ただし、永続的なチャットキーのGeminisの派遣は、非対称の「インスタント完全転送秘密」として記述することができます)。

「転送秘密コーリング」と「ジェミニによってコール」中にすでに存在している「転送秘密」は、その後、(インスタント完全転送秘密)定義されたエンド・ツー・エンドのキーのすべての回の再生可能で、他の電話機タイプではありません転送秘密は、事前に与えられたが、インスタント完全転送秘密が呼び出しの結果として呼び出しによってここで生成されます。

呼び出しの様々なタイプの概要 [ 編集 ]

記載された方法(参照してください。また、 図16)、エンド・ツー・エンドの鍵は彼の友人に転送するために、以下の概要では、さまざまな方法を強調している、作ることができ、その具体的な特徴を持つ各。

それぞれの基準を呼び出すと、異なるタイプの概要:

| 基準 | 非対称コーリング | 転送秘密コーリング | 対称コーリング | SMP-通話 | 2ウェイコーリング |

|---|---|---|---|---|---|

| TLS / SSL接続 | YES | YES | YES | YES | YES |

| 永久的な非対称チャットキー | YES | YES | YES | YES | YES |

| チャネルとしてのバランスAESジェミニ | NO | NO | YES | NO | NO |

| ジェミニの半分対称AES(50%+ 50%AES AES) | NO | NO | NO | NO | YES |

| ジェミニとして秘密のSMPパスワード | NO | NO | NO | YES | NO |

| Ephemerale非対称チャットキー | NO | YES | NO | NO | NO |

| 前提条件として転送秘密 | NO | YES | YES | NO | NO |

| 結果として、インスタント完全転送秘密 | YES | YES | YES | YES | YES |

コール情報 - エンドツーエンドの暗号化されたパスフレーズすなわち - することができますもちろん、手動で、Z。B.は、経口感染伝達すること。我々は上記の5既存のコールタイプを追加した場合、あなただけの呼び出しを実装することができるように6種類の方法で、合計で行きます。スポットオンアーキテクチャは、後に基づいて、この用語を引き継いだ、エンドツーエンドのパス言葉と概念を転送するための「呼び出し」の暗号化の範囲で初めて語られました。

次の説明に注意してください:

- 記載の各方法は、収益への即時完全転送秘密(IPFS)を有しています。

- 唯一の対称および非対称の呼び出しは、他の人の一部に何のアクションも必要ありません。

- 転送秘密コーリングとバランス通話は転送秘密の既存の状態を前提とします。

- 対称通話 およびコール転送秘密は、三重暗号化層(TLS / SSL、常設チャットのキーだけでなく、新しいジェミニてから送信され、それを通して一時的な対称または非対称鍵を)持っています。

- SMP-の呼び出しと2ウェイは、AES-フレーズの一部を置き換えることにより、AESの生成を破るか、新しいパスワード文字列を形成して呼び出します 。

次に見られる暗号化レベルとメッセージフォーマットを簡素化 - 署名HMACsとハッシュが含まれていないため - 次のように:

*非対称コーリング:(TLS / SSL(常設チャットキーのz。B. RSA(メッセージはAES-文字列である)))*対称コーリング:(TLS / SSL(AES(常設チャットキーのz。B. RSA(メッセージはAES-文字列である)))*転送秘密を呼び出す:(TLS / SSL(常設チャットキーのz。B. RSA(RSAキーephemerale(メッセージはAES-文字列である))))* SMP呼び出す:(TLS / SSL(常設チャットキーのz。B. RSA(メッセージはSMPによって形成されている文字列、である)))* 2ウェイコーリング:(TLS / SSL(常設チャットキーのz。B. RSA(メッセージはAES-stringがAES友達と50%に変更されています)))

EmotiKons [ 編集 ]

コガネムシは異なる様々な提供しています絵文字を -また、スマイリーと呼ばれる-チャットのために(図17 を参照)。

それはプライベートチャットのポップアップチャットウィンドウが開きますので、友人にこの、ダブルクリックを使用します。今すぐ送信]ボタンの上にマウスを持って行きます。後続のダイアログツールチップスマイリー表示とASCIコードを入力で絵文字はチャットで表示されます。

チャットタブでも右側スプリッタのオプションでスマイリーのグラフィカルな表現を排除する可能性です。

電子メール機能 [ 編集 ]

コガネムシは、フル機能を備えた電子メールクライアントです。

ていない完全に - 数十年の電子メールアプリケーションのために、既存のとして - ここで彼はまだ社会からの更なるプログラミングが必要ですが、本格的な電子メールクライアントではまだ完全に機能します。利点:読み取りと書き込み電子メールを一方の側にまたはタブで非常に効果的にユーザインタフェースに表示されます (図18を参照)。

技術的にはコガネムシライブラリ使用のlibcurlをとPOP3、SMTPやIMAPをサポートしています。最後に、彼はまた、第三のP2Pメールをサポートしていることコガネムシに特別な機能があります。ここでは、電子メールには、参加者のdistribuiertenネットワークではなく、中央のプロバイダに格納されます。

Perspektivistischこれは、自己組織化と暗号化で再飾ると、実際に中央のホスティング事業者に寄託したが、自分の加入者ネットワークでされていない彼らの自己作成した今、暗号化されたメールのメールボックスを持つインターネットのユーザー、インターネットが戻って強いことが未来です。

彼の電子メールをダウンロードするには、3つの方法の確立を可能にする、次のように説明します。

POP3 [ 編集 ]

ポストオフィスプロトコル( POP3は )クライアントのメールはメールサーバから選ぶことができますことができます伝送プロトコルです。

POP3は、電子メールサーバー上の電子メールを取得し、削除、リストを許可します。電子メールを送信するために通常実施さクライアントとサーバーで、簡易メール転送プロトコル(SMTP)POP3に相補的です。

POP3プロトコルは、このように金に投資する人を含め、すべての一般的な電子メールプログラムに統合されています。IMAPのほかに- -として設定され、従ってPoptasticのウィンドウの説明で( 図19を参照)に加えて、以下に説明します。

IMAP [ 編集 ]

インターネットメッセージアクセスプロトコル( IMAPに )メール通信の個々のクライアントコンピュータに電子メールのストレージを溶解するために、パーソナルコンピュータの出現で、1980年代に設計されました。

(PC)クライアントではなく、受信した情報にサーバー上で、必要なコピー場合は、オンラインにアクセスできます。ユーザーがPOP3が自分のPCを失った後、すべての電子メールを失ったが、唯一のコピーとして必要な電流情報の後、サーバへのIMAP要求のためのメールクライアントを提供します。場合は、ユーザーがために願っています。例えば、その入力フォルダの内容を参照して、クライアントがサーバーからのメッセージリストの現在のコピーを取得します。電子メールの内容が表示されている場合は、コピーとして、サーバからロードされます。すべてのデータはまだサーバ上に残るので、 データのようにローカルストレージが不要であり、そのようなメッセージの閲覧などの拡張機能は、サーバー側で行われます。これはまた、 データのローカルバックアップです -サーバーから削除されて-は通常不可能限り、デフォルトではその設定IMAPが連動されていないよう。非暗号化された電子メールで、同時に、前面にIMAPサーバに委託されたデータのための機密性とセキュリティの問題。これは、電子メール自体の電子メールの機密性主権、およびzのかどうか、受信者の問題を提起します。B.は誰にこれを表示したり、密かに削除、または彼が唯一のコピーを受信する必要があるかどうか、「ビューの右側の「彼のポストする権利を有します。

電子メールのストレージがメールクライアントで、POP3と同様にIMAPで作られていないマシンのユーザー: - 基本的に電子メールを暗号化するより良い - IMAPは、この光の中で特に重要な評価されなければならない2013年の調査結果に関してしかし、暗号化されていない個人データは、プロバイダのサーバー上で継続します。従って、現在広く使用されIMAPたクラウドは、電子メールで80年代に既に発明しました。POP3は、より多くのことができる上、PREMISローカルマシン上の電子メールのストレージを-Handling。

コガネムシは、この規格だけでなく、POP3をサポートしており、IMAP経由でプレーンテキストメッセージを受信し、送信することが可能となります。次のようにメールアカウントの設定をコガネムシに入力することができます。

POP3 / IMAP設定オプションの詳細な説明:

コガネムシ使徒のメインメニュー」を表示/ビューには、「自分の電子メールアドレスとPOP-3ですか、IMAPサーバー名様。また、これらはZと同じ詳細です。B. Thunderbirdの電子メールクライアントまたはOutlookには、例えば、入力されています。

* Incommingサーバーサーバー:pop.gmail.com *ポート:995 * TLS *ユーザ名:* mygmailname@gmail.comパスワード:********

* 送信サーバーのサーバー:smtp.gmail.comポート*:587 * TLS *ユーザ名:* mygmailname@gmail.comパスワード:********

サーバ・エントリの機能をチェックするために、それぞれのテストボタンを押してください。その後、「OK」ボタンを押して設定を保存します。(それは代わりに、POP3またはIMAPの選択メニューで使用されている場合は、「無効」の値は、プログラムが暗号化された電子メールより多くを送信しません:メール機能は完全にオフになります。これは、以下)Poptasticことができます説明した機能を持つPOP3 / IMAPサーバについてチャットしたい人のための可能性が興味深いです。

セキュリティを考慮した後、あなたのマシンにサーバーから常に同じ負荷をあなたの電子メールを送信する必要があり、サーバーから削除します。したがって、代わりにIMAPのPOP3を使用するための多くは、IMAPが複数のサーバ上の電子メールの保持に向けて配向されているので、話しているようです。

一般的にはありませんので、クラウドではなく、ブラウザベースのWebサービスでは、リモートサーバにこの光の中での電子メールが含まれていない - しかし、彼らはあなたのマシンに属して保存されている - またはそれらが暗号化されています。だから面白い送信するPOP3またはIMAPを使用して、金本位制支持者に電子メールを暗号化する機能になります。

P2Pメール:データの保存せずに [ 編集 ]

暗号化に関連して別の暗号鍵に電子メール機能、チャット機能として使用することが示されています。だから、だから、あなたはチャットに友人を追加しますが、彼に電子メール、またはその逆を拒否することができます。それは理にかなっているが、それは常に全体としてすべてのキーをauszukopierenされ、その後、あなたが存在するすべての機能であなたの友人を持っている(まだそうであっても、URLのキーとロゼッタキー - 後述する二つの機能)。

あなたは自分自身の公開メールキー国民に明らかにしたくない場合はもちろん、Eメール機能のためのキーの送信は、Repleosの安全性は、再び使用することができます。

どんなにあなたがキーやキーの追加]タブでRepleoを入力しない場合には、ある、POP3は、IMAP、またはP2Pは、常に暗号化されているコガネムシで送信メールが、唯一の例外があるかどうかを選択どのような電子メール法しかし選択:電子メールアドレスの入力を追加します。次に、@ -mailからの電子メールプログラム暗号化されていないテキストは、@ -mailを送信します。

注:Poptasticキーを入力誰もが、また電子メールの連絡先リストにある@ E-mailアドレスを見て、それはですが、色付きの背景ともロックアイコンが表示されている、それはPoptasticのメールアドレスですのみ電子メールで暗号化されました。最後にPoptasticでキーが挿入されていない@ E-mailアドレスされます。ロックアイコンを持っていない@ E-mailアドレスへのメールのみが、暗号化されていないままです。

したがって、2コガネムシのユーザーがnormalmailと、このようなことができます。Ymailは、Gmail、GMXは、Outlookなどのような大きな電子メールプロバイダについてB.は、以下でさらに説明されるPoptasticキー、オーバー更なる技術的な知識交換せずに電子メールを暗号化されました。一度メールキーを変更するのに十分であるよりも、これまでに非常に快適です。だから、それはあなたがすべての新たに暗号化するために、次に書いたものを一つ一つのメールではありません。-mailプロバイダ@それぞれが今、それら単にzusendest暗号化された暗号文によってあなたの電子メールの検査から除外することができます。どのようなだけ必要なのは、これが自分の鍵を交換するために、電子メールクライアントとしてコガネムシのように使用していることをあなたの友人との相談です。

Eメールの添付ファイルは、電子メールに関係なく自動的に暗号化選択される電子メール法のファイルに追加され、することができます。

多くの国である電子メールの暗号化に加えてに進み、メタデータ格納されているので、いつ、どのように多くの場合、あなたのメールボックスからメッセージを取得します。ここでは、P2Pメールの1以上の方法は興味深いです:コガネムシは、加入者のネットワークまたはサーバー上で電子メールを保存することができ、それらの電子メールの受信トレイが分散化セットアップ、そのさらにまた、排他的と自動的に標準の暗号化メールが処理します。

電子メールクライアントは、このように、ピア・ツー・ピア・ベースのコンポーネントが含まれ、電子メールは、ネットワーク上で暗号化された接続を送信し、友人のノードにキャッシュされている、すなわち。このネットワークは、スポットオンカーネルの統合アーキテクチャによって提供されています。P2Pメールの利点は、電子メールのメールボックスが中央ホスティング事業者と電子メールの公開プロバイダではないということですが、友人の分散ネットワークで確立されてサーブ。

コガネムシと誰もが彼の友人は、電子メールの受信トレイを設定するための簡単なことが可能です。誰もが、その後ログインしない - ことができ、あなたがあなたの電子メールの時期と頻度をフェッチします。エコープロトコルはまた、電子メールや暗号化されたメッセージの開口部が、あなたのマシン上で電子メールをキャッシュ誰のために行われているように誰(及び各任意のメッセージにを読んだほとんど適用され、明らかにメタデータないという事実に貢献それぞれが)送信します。

どのようにして、次のセクションを示す、あなたの友人のためのメールボックスを設定されています。

C / Oや電子メールの機関が設定し 、[ 編集 ]

それは他の可能性のP2Pメールの実装とは異なり、ここで - - 面白いコガネムシのメール機能についての事は、それがオフラインになっている友人にも電子メールを送信することが可能であることです。

この目的のために、2つの異なる方法があります。

気付法(C / O)[ 編集 ]

一つの方法は、第三の、共通の友人の間そこに電子メールを格納するために使用されることです。アリスとボブは、ので、あなたのWebサーバー上のWeb上のチャットサーバを設定し、3つのすべてのあなたの鍵を交換した場合、我々は前にPOP3またはIMAPからそれを知っているように、Webサーバは、電子メールのメールボックスのような役割を果たします。

基本的に、しかし、電子メールは、中央サーバを必要としない、それはまた、第三の友人であることができ、または小さなラズベリーPI-はオンライン継続的に残っているホームコンピュータ、です。したがって、彼のリストに複数の友人がいるし、バッファとして作用することができる他の友達と共通の友人をネットワークに理にかなっています。すべての電子メールが暗号化されているので、キャッシュ機能を提供する友人はあなたの電子メールは読まないことができます。

この気付 (C / O)キャッシュ機能を活性化させるには、サブタブ「メール設定」はチェックボックスである「気付」キャッシュ活性化されると第三の友人が2他の友人に持っています自分のクライアントに電子メールを許可し、それは両方の電子メールの連絡先リストに収まります。

あなたは電子メールが認証済みまたは認証されていないかどうかの選択肢を持って、これだけのキーはあなたにも属していることを示す証拠なしのP2PメールにGoldBugauchで暗号化され、送信されます。

第二の方法は、仮想電子メール機関を設定することです。

バーチャルメール機関( "Vemi") -メソッド [ 編集 ]

この目的のためには、上記の活性化することも、チェックボックスでC / O機能が必要です。次に、仮想電子メール・機関を作成することができます。定義フィールドの「名前」と制度の「アドレス」bzw-入力のためには、創造的に自由で任意の名前を選択します。そして、まだあなたのノードでの所属機関で保存したい友人、einzukopierenの公開電子メールキー。

最後に、あなたはその後、このようにして製造することができる磁気URIのリンク(標準、何それは、参照してください。また、下記の「スター・ビーム」で)プリントアウトし、保存の間に、このメールボックス、その友人が利用できるようにします。また、電子メールの機関を確立するノードは、常にそれが保存することです誰のための公開メールキーパーソンを追加する必要があります。

第一の方法に勝る利点は、教育機関を確立するノードのパブリック電子メールキーは、誰にも知られていない与えられなければならないことことです。ときの公開電子メールキーのC / Oの方法がauszustauschenです。したがって、一つは友人の小規模なネットワークでは、共通のノードは、仮想メール機関を設定するのに理想的なとVemi方法は、参加者のメールボックスのより多くのために設定したいベンダーにもっと焦点を当てたC / O機能に接続されていることを簡素化と言うことができます、

設定例:

ここでも、仮想電子メール機関の確立、すなわち、電子メールのC / O機能とVemi機能と同様に、一例として記載されて段階的に実施されます。

- タブの電子メール設定でC / O機能を有効にします。

- 機関を作成し、名前と機関のアドレスを選択します。

- 例:名前= "GBメールボックス」とアドレス="ドットコム "

- あなたのクライアントでの友人の電子メールのキーを追加します。そして、メールの機関から、利用可能な電子メール・マグネットの外にコピーして友人を聞かせて、それらのプログラムでこれを含めます。磁石は次のようになります。

磁石:?機関:= GBのメールボックス&CT = AES256&PA =ドットコム&HT =骨壷SHA512&XT =中

URN =機関:あなたは、その終了時に電子メールの磁石を認識する。次に、磁石がファイル共有のための磁気ではなく、スタービームマグネットチャットバズ・グループではないことを知っている - これはエンディング "URN =バズ」を持っているであろうから、または「URN =スタービーム」。でも、必要に応じて、オフラインでなければならない受信者のために - だから、あなたのノードは、お友達にメールをキャッシュします。

(電子メールの機関の著者として)あなたは、あなたの機関を交換する友人や、「加入者」と、自分のメールキーを必要はありません。あなたは、作成者の電子メール機関グループチャットルームであなたのメールキーに置き換えることができます。キー&メール磁石の交換プロセスは、したがって、それ以上のアイデンティティを与えてはなりません。

追加の暗号化:電子メールの連絡先の「ゴールドバグ"[ 編集 ]

どちらの送信方法を選択するかどうか、POP3、IMAP、またはP2P、電子メールは常にパブリック(非対称)のメールキーおよび伝送のためのエコープロトコルを使用して暗号化されています。これはまた、彼らは一時的に、プロバイダのメールボックスまたは仮想機関や中間ノードとして中間ステーションに格納されている場合です。交通の暗号化とエンドツーエンドの暗号化は、相互に一貫してここに行きます。

電子メール機能のための追加のセキュリティとしては、いわゆるチャットに似ています。"今だけでなく、ソフトウェアが金本位制支持者と呼ばれる電子メールに電子メールのパスワードを「ジェミニ」を配置するだけでなく、電子メールクライアントの機能があなたを尋ねる電子メールに追加のパスワードを設定するコガネムシを呼び出します"。

パスワードを設定した「ゴールドバグ "へのEメールは、受信者で読み取ることができます(ここでは追加パスワード「ノヴァ」で、それ以降のファイル転送機能」Starbeam」の説明の下を参照)のみ対応する「コガネムシがあれば「 - パスワードを知っているので、黄金の鍵。そのため、入力されたパスワード情報についてのあなたの友人はあなたが彼らにまだ開放のための追加のパスワードを必要とする電子メールを送信する必要があるとき。

これは、例えばすることができます。あなたのメールは常にも結婚式や結婚式の休日を配置しました都市の名前を使って暗号化することをあなたの妻への電子メールでの彼の例。

再び、ジェミニとのチャットのように、バランスのとれた一貫性のあるエンドツーエンド暗号化の重要な特徴であり、ユーザが手動でエンドツーエンドの暗号化されたパスワードそのものを作成することができます。

メールは対称的に容易で、使いやすさを:この名前を持つ - 暗号約Ergarアレン・ポーの短編物語のメモリに加えて - 電子メールでのコガネムシもありますので、電子メールクライアントコガネムシが理由の中心点ですプラグインとして追加のソフトウェア暗号化をインストールしなくても、パスワードを使用して手動で暗号化します。

転送秘密 [ 編集 ]

電子メール内のように、両方の方法-コガネムシは、スポットオンカーネル世界初の電子メールプログラム転送秘密は、暗号化を提供し、 電子メールのための非対称および対称両方実装することができるの含まれたアーキテクチャを使用しています-Programmsはサポートされています。

転送秘密は、一時的なキーは、通信およびそれらの暗号化のため、後で分析で行われるべきであるときようにするためではない、通常の(永久)キー、エンドツーエンドの暗号化されたパスワードを送信するために使用されていることを、そう言います通信が懸念されます。

だから、今、セッションベース、対称(転送秘密)キー(参照。 図20)電子メールキーの通常の非対称暗号化についての電子メールパートナーを送信します。あなたのパートナーは要求を確認し、その一時鍵を返送した場合、両当事者が起こって電子メール通信を確保するためにセッションベースの非対称キーを使用することができます。非対称のエンドツーエンドのセキュリティのこの方法は、(:FS-通話を上記参照)電子メールのためだけでなく、チャット機能のみならず、残りに統合されています。

永久公開鍵は、輸送のために使用されます。これはephemerale(一時的な)キーはパートナーとの永続的な公開鍵に分割されていることを意味します。そして、ephemerale公開鍵は、受信機によって正しく受け入れられた場合、その後も再び公開鍵あなたを介して送信される一時的なセッション鍵(対称)、としてこの言った受信機を生成。

民間のエンド・ツー・エンドの鍵が交換された後、開始剤は、その後、その不斉短期キーを削除します。さて、あなたは電子メールを書くときはいつでも、( 図20を参照)コガネムシで電子メールを暗号化するために利用可能な4 FSモードです:

- 通常の暗号化

- 電子メールが暗号化されたシステム(エコーまたはPoptastic)の内側にいつものように送信されます、そのは、定期的に恒久的な対称メールキーは、メッセージを暗号化するために使用されています。

- 転送秘密暗号化

- 定期的なセッションベースの暗号化転送秘密鍵が使用されている使用します - つまり、あなたは永久的な電子メールキーのチャネルを介して、セッションベースの鍵で暗号化されたメッセージを送信します。これは、メッセージに追加され、既存の電子メールの暗号化に別の非対称暗号化レベルを追加します。

- 純粋なフォワード(「ピュアFS」)用の秘密暗号化

- メッセージは暗号化され、唯一のあなたにsessionful(短命)Eメールキーが送られます。永久電子メールキーは、このように使用されていない「ピュアFS」です。したがって、これは、P2Pのメールすなわち「インスタント」、即時(揮発性の意味の範囲内)とユニークなE-内で、オプションと呼ぶことができますメールアドレスや郵便コンパートメントを生成 - セッション後に削除される場合があります。電子メールOne-timeがピュア転送秘密に感謝を占めています。

- 暗号化されたコガネムシ

- コガネムシは、(例えば、電子メールのパスワードを設定します。AES対称暗号化とB.)とパスワードに関する電子メールパートナーが理想的に経口知らせる必要があります。そのように対称的に暗号化されたメッセージは、その後、あなたのバランスのとれた電子メールの暗号化(永久電子メールキー)に関するとして送信されます。

あなたの電子メールの受信者およびすべての中間ノードは、いつでもあなたのメッセージを読むことができるように、電子メールのテキストmarkierstに加えて、チェックボックスオプション "プレーン"そのイベントでは、すべての暗号は、戻って暗号化されていないプレーンテキストにしています。

このように、再び理解するために:永久(非対称)キーで(電子メールのために(またはそのように非対称鍵としてephemerale())チャットで交換する、暗号化されたエンドツーエンドの使用のために、次に対称基礎()キーが使用されています。したがって、短期キーを削除してもよいです。

ここでは、エンドツーエンドの暗号化された対称パスフレーズは、真の意味キーにephemeraleあるので1は、混同されるべきではなく、恒久的な電子メールキーを通して押されているときのみ、非対称の一時的なキーそれは明らかです最初ephemeraleキーと呼ばれている(そのためFS-プロセスまたはワード」で初めてのものはかない取引」、混乱していません)。

次のようにメールプログラムコガネムシで転送秘密で暗号化レベルを簡単に説明することができます。

- エクステリアの暗号化レベル:SSL / TSL接続

- 可能性のある、より多くの暗号化レベル:permaneter非対称メールキー(ない「純粋FS "で - それ以外の場合:ファーストエフェメラル-その後、永久)

- Ephemeraler、(対称鍵の送信にのみ使用される)一時的な非対称キー:また、後述のレベルを削除

- 転送秘密の最初の暗号化レベル:対称鍵

- コガネムシを介して暗号化の代替最初のレベル:電子メールに手動で定義されたコガネムシの対称鍵。メッセージフォーマットはとても(TLS / SSL(パーマネント電子メールキー(AESコガネムシ(メッセージ)))です。よる暗号化-当時のMac 1は、ここで「コガネムシ-その後永久」の話すことができます。電子メールでのコガネムシは、封筒内のテキストを暗号化します。

一時キーは永久キーに由来し、これとは無関係の世代にも記載されていないされています。セッションは、ユーザによって手動で定義されています。他のプログラムで、会議は自動的にオンラインによって定義されているようにそれが来て、オフライン再、しかし、あなたはときに新しいセッションベースのキー使用の意志を選択してみましょう、ではありません。これはまた、任意の時間と「瞬間」で(上記参照:IPFS)をすることができます。

次のように処理または転送秘密のためのプロトコルは、この例で説明することができます:1.私はあなたに私のメールアドレスを送信します。これは公開されています。2.あなたは私にあなたの住所を送信してください。これは公開されています。3.私たちのアドレスは永続的です。これらのアドレスは、我々が移動した場合にのみ変更してください。--- ---数日後1.ユニークな封筒、短命封筒を作成します。2.私は、私のユニークな封筒をあなたに送信し、あなただけしています。明らかに、私はあなたにこれを送信するためにあなたの住所を使用します。私たちは、あなたが書かれているものを読むためだけのために、想定しています。私も自分の署名とウェイクSandteに署名することができます。---同日--- 1.あなたは私のユニークな封筒を受け取り、あなたが好きなら、あなたは、私の署名にもこれを確認ください。2.あなたは特別な文字を作成します。3.あなたは、私があなたを送ったユニークな封筒、特殊な文字をbündelst。あなたが最初に彼を封印している場合は、唯一の私はそれを開くことができます。4.あなたは私の住所に戻っ独特の封筒を送ります。オプションあなたは、もちろん、バンドルも再び署名して作成することができます。---それでも同じ日--- 1.私はあなたのバンドルを受け取ります。このバンドルでは、私のユニークな封筒です。私だけで開くことができるというのが私のユニークなエンベロープ2.、あなたの特別な文字です。私たちがしたいよう1.私たちは、何回も特殊文字を使用して...1回、2回。等セッションベースのキーのセットは、短期キーに返されます。最初のバンドルは、永久キーを介して搬送されます。(SSL / TLS接続がまだ存在もあるので)永続的なボウルがあってはなりませんが、彼らは、今回存在します。これは永久キーに短期キー(片道)を送信し、相手が短期キー上のセッションベース(対称鍵)のセットを返しますことを意味します。プロトコルが終了した後に - - 終わりに短期キーが削除され、唯一の文は、セッションベースのキーに残っています。

さらなる研究の視点

永久キー転送キーを変換することに注意してください。これらが侵害された場合、暗号化は、他の暗号化インスタンスと認識されます。この概念は、エコー・プロトコル環境内で独創的な研究を作成します。ここでは、より広範囲に含まれている場合がありますいくつかの概念は、次のとおりです。

- 参加者はありません十分なキーが利用可能であった場合に通知されることになる短期キーの参加者に一定のephemerale(非対称)鍵のペアと交換セッションベース(対称)鍵を生成することができます。(sitzunsgbasierten上の永久キーまたはセッションベース(symmetricheにはかないキー))チャット中のオンライン状態を経由してステータスメッセージの一時的な(非対称)鍵は、その後自動的に制御されるだろう...同じような交流の新たな交流(。メッセージは、エコーまたはPoptasticプロトコルでセッションベースのキー上でのみ交換されます。

- 代わりに、いくつかのセットは、株式のプライベートSitzugsschüsselに交換することができ、またプライベートセッション鍵の1セットを交換します。セッションベースのキーを使用して匿名の電子メールアドレスの数に異なる保持時間。

- OTRのコンセプトは(今のところチャット用)永久キーの中にも、電子メールのために適用することができます。Poptastic違いチャットはメールで利用可能である場合、あなたはまた、VerschüsselungOTRは電子メールを越えて行くチャットすることができます。

クリスSchumは、ほぼこの研究の視点として、次のとおりです。「転送秘密が少しの努力と無償のために暗号化された伝送における保護の実質的な改善を提供しています。ユニークなキーを使用することにより情報の送信は、会議で保護することができます - サーバーと中央のインフラストラクチャは、将来的に妥協しなければならない場合であっても "。[1]

Poptastic - POP3&IMAP経由で暗号化されたチャットや電子メール [ 編集 ]

Poptasticは、通信における革新性である - POP3経由でチャットや電子メールを暗号化。

Poptastic機能では、すべての電子メールアカウントなど。ハイブリッドの相補対称性 - - 暗号化されているGmailの、Outlook.comまたはYahooからのB.は、コガネムシ、エンドツーエンドの非対称-mail。トリック:それぞれのPOP3またはIMAPサーバは現在も暗号化されたチャットのために使用することができます。

Poptastic [ についてチャット 編集 ]

あなたは、単にチャットするために、電子メールのために、同時に彼の電子メールアドレスを使用することができたときに、なぜ暗号化用のプラグインと専用のチャットサーバまたはセキュアチャットログを使わないのでしょうか?数十年古いPOP3プロトコルと多くの電子メールサーバーでは、金本位制支持者で暗号化されたチャットのために使用することができます。電子メールサーバーは、単にチャットサーバに変換されます。

与えられた夜のチャット層は、POP3またはIMAPを使用して送信された暗号化された電子メールに変換され、受信者はチャットメッセージに逆変換されます。コガネムシMessengerはまた、電子メールクライアントであるため、暗号化されたメッセージ交換は、電子メールを介して動作します。プログラムが自動的にそれがPOP3を介して、またはチャットメッセージに電子メールであるかどうかを検出します。

チャットやメールPoptasticは、プロキシ可能であり、ネットワークゲートウェイを介して、職場、大学から、またはファイアウォールの内側にもありますので操作することができます。あなたは彼の電子メールアカウントにWebブラウザでログインしている場合は、暗号化されたメッセージがどのように見えるかを確認することができます。

POP3経由で追加の対称的なエンドツーエンドの暗号化ができます - エコープロトコルのように - だけでなく、前方秘密を使用しているが、また「インスタント」は、1秒に1回更新されることができます。そのためにも、チャット用のPOP3やIMAP経由でできるようになりましたインスタント完全転送秘密(IPFS)、の(上記のように)話!最後に、Poptasticで分化上記の方法でGeminisの提出のための呼び出しを実行するためのオプションを作りました。

ユーザーの場合、確かに面白いチャット、この電子メールプロトコルを暗号化する簡単な方法。

メールPoptastic [ 編集 ]

Poptasticについてのチャットがあるのと同様に、可能性は、電子メールにPoptasticについて存在します。Poptasticは友人が(友人-追加タブ上)が入力される鍵であるので、Poptastic接触または電子メールアドレスは、ロック記号が与えられ、さらに示すために、背景色でマークされていますメッセージの交換のみを暗号化していることは、起こります。

あなたは友人-追加-タブにメールアドレスを挿入すると、この連絡先は、電子メールでの連絡先リストに追加されます - しかし、ロックアイコンがなく、背景色なし。これは、この連絡先にここで行わことを示し、電子メールメッセージは暗号化されていません。これは、これまでのところ、誰かがコガネムシクライアントを使用しない場合です。

接触はまた、コガネムシを使用している場合Poptasticキーは「友人・追加」タブに入力されたときに、しかし、両方が恒久的に電子メールを暗号化することができます。

メールPoptasticは、単にPoptasticキーの冒頭で一度、変更することによって、そう単純では恒久的な暗号化されたメールです。

Poptasticの確立 [ 編集 ]

電子メールサーバーのセットアップオプションの詳細については、POP3およびIMAP( 図21を参照)上記のセクションを見つけることができます。

注:Gmailではあなたは、必要に応じて設定した場合、POP3メッセージを検索したWeb内のオプションは、INBOXから削除されている必要があります。接続するには、Gmailの(:GMailの未知のクライアントを許可する機能)にすべてのローカル電子メールクライアントに接続することができるようにGmailのセキュリティ設定を定義することをお勧めいたします:

- 設定/転送とPOP&IMAP / POPダウンロード:すべてのメールでPOPを有効にします

- [設定] / [アカウントとインポート/変更アカウント設定:安全性の低い/不明のアプリのためのその他の設定/ [新規ウィンドウ] /セキュリティ/アクセス:有効。

必要に応じて、最初のテスト、さらなる使用のために余分な電子メールアカウントを設定する、ことをお勧めします。新しい電子メールアカウントように注意してください。B.は、おそらく例えば(電子メールの送信の最初の30日間Gmailに限定されています。一日あたり500チャットメッセージや電子メールのためのB.のGmail)。それは最初のテストや通常の要件のために十分であるべきです。

IRCスタイルにグループチャット [ 編集 ]

コガネムシMessengerは、電子メールやチャットの他にグループチャット機能を介しています。これは次のように動作するIRC -Chat。すべてのグループ参加者へのメッセージの送信は、ここで再び完全にエコープロトコルを介して暗号化されます。暗号化は、すなわちパスワード文字列に類似する対称です。最終的には、P2Pネットワーク内のすべての参加者をチャットルームを定義し、特定の対称的なエンド・ツー・エンドの鍵を知っているグループチャットに沿って読むことができます。グループチャットもエコープロトコル(参照。 図22)に基づいています。

したがって、それはGE-エコー-TEMのIRCまたは短い電子の話されている* IRC IRCは* IRCチャットも暗号化された電子の輸送ルートから開か新しいオプションをチャットこと。今日通常のPOP3またはIMAP電子メールと、少なくとも1TransportverschlüsslungのZと。IRCへのTLS 1.3と同様の展示は、暗号化されたグループチャットとして理解することができます。でも伝統的なIRCチャットは、したがって、このようなセキュリティモデルの改善から学ぶことができる:E * IRCチャットをすることができる新世代のチャットのモデルを表現するために。

一つの磁石のURIリンクを使用して、グループチャットの暗号化の詳細は、定義された(中&URN =話題終了リンクで定義されている)(以下参照します)。そうバズは、グループチャット用のソースコード内の技術的な用語です。

例として役立つことができる開かれたコミュニティのチャットルームのコガネムシプログラムを、開始します。ここでは、本ユーザーでプログラムに関する追加のアプリケーションの質問を提供することができます。

プライベートチャンネルに参加するには、単純に余地を与えますかチャンネル名やマグネットリンクの上記の方法を使用します。暗号化のためのスペース名追加の値に加えて、マグネットリンクは、このような埋め込み。B.キー、暗号化タイプのハッシュまたは暗号。

あなただけのルーム名を入力し、何の磁気URIが追加の暗号化の詳細は0000に設定され、部屋の暗号化がルーム名に基づいていることを使用していない場合。あなたはすべての値またはルーム名または磁気のリンクを入力した場合は、「参加/参加」ボタンを押してください。

あなたが挿入された磁石を持っている場合は、以前のプルダウンメニュー「脱磁化」で使用します。磁石は、その個々の構成要素に分解され、スペースが作成され、磁石リンク暗号化値内の行に基づいて入力されます。

部屋が開いている場合、あなたはチャットルームのブックマークから対応マグネットURIをプリントアウトブックマークとして、または任意の時点でスペースを節約し、部屋に招待するお友達に送ることができます。

メッセージを送信するには、特別なメッセージを与え、送信ボタンを押してください。

E * IRCチャットルームはあなた磁石や個々の暗号値が掲示されているどのくらいに依存する、パブリックまたはプライベートにすることができます。公共E * IRCチャットルームとして、あなたはあなたのウェブサイトの記事やリンクにマグネットURIを追加することができますし、誰もが、彼は「脱磁化」を使用してチャットルームに来ることができる方法を知っています。

最終的には、それは暗号化されているため、インターネットプロバイダや他の発根サーバが通信に見ることができない差が、IRCチャットなどのニュースチャンネルのために働く - また、オンラインバンキング用の接続として。

だから、それはあなたが友人やあなたの銀行顧問に話しているかどうかも違いはありません。

あなたがプライベートルームとしてチャットルームを使用する場合は、マグネットURIは、お友達とだけ共有することができますし、あなたがたのうちに持っています。これは、コガネムシプログラムの便利な機能です:あなたは、単に以前非対称鍵を交換することなく、チャットを暗号化することができます。ただ口頭でお友達に知らせる、彼は金に投資する人で部屋「琥珀の間」になっている必要がありますし、そこに、両当事者は、非常に簡単に暗号化されたチャットこと。

ヒント:部屋のためのワンタイムマグネットを作成し、この後、ちょうどあなたの友人が与える(あなたによって定義された)IRCチャンネルについて知られてあなたによって引き換えに公開チャットキーを保護するためにこれを使用しています。

コガネムシはRepleoとプライベートチャットルーム用のワンタイム磁石(OTM)のキー交換は、安全な鍵転送ので、公開鍵は、公開であってはならないことができます。

ファイル共有:Starbeamで [ 編集 ]

任意のメッセンジャーで実現することができるように機密暗号化されており、複数の人または2つの定義された友人の間でのファイル転送の間コガネムシのファイル共有で固定します。これは、タブ「Starbeam」で行われます。用語Starbeam(SB)は、ファイル共有は、星の光のよう銀河を通して投影されているか、「梁」必要がありますので、簡単であることを意味します。

以下のような伝統的なファイル共有プログラムつつ、 eMuleのか、 BitTorrentのは 、最初にED2Kリンクや急流のリンクなど、特定のリンクに設定し、ファイル転送のために両方の急流に今持っているので、また、ほぼすべての先進的なグヌーテラ -Klientenと同様のためとして中eDonkeyのネットワークのShareaza上のファイルのリンク-Klienten マグネットURI標準確立。

コガネムシのアーキテクチャに関連する本持っている磁気URIの標準開発および暗号値によって補足を。

さて、いつでも、あなたは他の人が金に投資する人を超えるファイルをダウンロードしたい、だからあなたがプログラムにマグネットURIリンクをeinkopierenする必要があります。それに応じて:あなたは、ファイルのアップロードを準備したい場合は、マグネットURIは、このファイルを作成することです。

このプロセスは、可能な限りシンプルに保たれている:あなたはポップアップチャットウィンドウで友人とチャットしている場合は、ボタン「共有Starbeam」がある( 図23を参照してください。)。この単純なをクリックして、送信すると、すでにそれはしっかりとあなたの友人に送信エコーシステム上で暗号化されたファイルを選択します。

だから、休暇の写真のZIPは、単一車軸未安全にチャットやStarbeamタブを介して家族に送信することができます。

グループ全体でファイルを再生させるために、また、あなたの磁石をチャットグループに投稿することができます。これは、自動的に(。:分割磁石を受け入れる[オプション]メニューのボックスをチェックしてくださいバズ・チャット)を加え、あなたのダウンロードを自動化し、その後です。あなたが付属して暗号化されたパケットがあっても、あなたの友人や隣人とのことで来て、即ちによるエコープロトコルに、個々のパッケージはまた、「geswarmed」。

アップロードする、ダウンロードするための1および作成またはSB-磁石を追加するための1:ファイル共有のためのタブ「Starbeamは「三つのサブタブで構成されます。

暗号値のStarbeamマグネット [ 編集 ]

マグネットURIは(多くの場合、Gnutellaネットワーク内)およびeDonkeyの/エミュールのED2Kリンクや急流リンク対応など、多くのファイル共有プログラムから知られている標準、です。

コガネムシメッセンジャー基盤となるスポットオン図書館を通じて磁気URI標準の開発は、暗号値を持つ磁気-URIの実施形態です。マグネットは、このように暗号情報のパッケージを作成したり、一緒に保持するために使用されます。

エンドツーエンドの暗号化されたチャネルは、ネットワーク内のノード間で確立されているファイルを送信することができ、それを通して、こうしてエコー。しかし、それはまた、送信された任意の他のファイルにすることができます。磁石は、このように、ファイルに割り当てられていません。SB-磁石は、インスタンスが継続的かつ恒久的なファイルを送信することができますするチャネルとして提供することができる - またはそれは一回限りの磁石は一回の使用後すぐに削除されて作成されます。

このデュアルユースの効果により磁石は、単一のファイルまたは特定のIPアドレスに割り当てることができません。ファイル名がない上SB-磁石に表示されます( -としても、最も-例えば、より高度なリンクで-グヌーテラの上に、eMuleのとトレントリンクoffsystemまたはRetroshareまだの場合)。したがって、Starbeamでno特定のファイルが置き換えられていることは明らかであるが、常にのみ、暗号化チャネルが交換されます。いわば、「スター」から「ワームホール」は、用語で滞在します。このチャネルは、磁気URIリンクによって定義されています。

多数の意見が非常にグヌーテラ、eDonkeyのとトレントリンクのリンクを参照しながら、しかし、その後、暗号化値のコレクションこれらの値を疑う理由はないことにあります。あなたのホームページや独立したポータルは高度なアプローチの前にStarbeamを探します。リンク規格を選択することが、概念的な意思決定に加えて、2つのプライベートユーザ間でのファイル転送のセキュリティにも使用側面が付属しています。

友人いくつかのより多くの情報に友人からプライベートファイル転送の終了を示します。

ファイル転送の前に暗号化ファイル:オプション?

あなたがファイルを送信する前に、あなたは、単にanhängstコガネムシ以内にメールに電子メールを送信するかどうかを検討することができます。ファイルが10MB未満である場合、これは、選択した変異体です。サイズの大きいファイルは、スタービーム機能だけを介して転送する必要があります。

出荷前には、ハードディスク上のファイルを暗号化するために検討することができます。これらは、利用可能なファイルの暗号化のためのツール/ツールのツールの下のメインメニューのコガネムシMessengerを保つ(下記注参照)。ダブルパスフレーズを使用すると、ファイルがそこに暗号化されています。あなたは雲のファイルをホストしているオンラインにアップロードするためにどこかにしたい場合はコガネムシ-ファイルEncryptorはコースのこのツールを使用しても使用することができます。しかし、コガネムシやホストなどのノーラッチについて転送する友人から友人へ、ポイントをポイントから同じ暗号化ファイル、それは感嘆符でなければなりませんが、必要な制御と暗号化されたファイルは、疑問符が付いている場合、それは理にかなって、これらのファイルとして使用しています。

いくつかは、ZIPにファイルをパックし、送信またはアップロードする前にこれを暗号化します。(標準としての金に投資する人のために定義されるように)それが今日であるので、あなたが2048ビット、より良い推奨3072ビットでRSAのキーを使用する必要がありますので、郵便番号の暗号化は、これまで、96ビットをクラックするのは非常に簡単です。

どんなにあなたが今、あなたのファイルを置く方法を準備している - それがあるとして:プレーンバイナリとして、または(下記参照)Starbeamの上やノヴァ・パスワードで保護されたファイルとしてコガネムシツールで暗号化された - 彼らは確かに変わりませんエコープロトコルは、複数回暗号化されます。

正確には、ファイル転送のために用いられる磁気URIに別のパスワードを設定する - 電子メールと電子メールに追加パスワードを設定することができるようにあなたはまた、ファイルをクリックすることができます(電子メール機能に言及した「コガネムシ」、上記参照)。これは「ノヴァ」と呼ばれています。ファイル転送は成功成功するかであっても第三の見知らぬ人は(そうではありません)以前の複数の暗号化をうんちができ、ノヴァ・パスワードと共通限り安全であるエンドツーエンドの暗号化を導入した場合であってもパスワードは、ラップの下の場合にのみ、両方のパートナーです。そのため、SB-磁石の送信を監視する必要がある場合 - あなたは何とかあなたの友人にオンラインで転送された磁石を持っている - そして、磁石を知っている誰も同様にファイルを受け取ることができます。必要であれば、過去にまたは第二のチャネルを介して、経口の両方の友人を変更したパスワード - したがって、それはノヴァを使用してファイルを保護するために理にかなっています。(あなたはパスフレーズを所有してアップしないと思う場合)ノヴァはまた、上のエンド・ツー・エンドの暗号化標準AESに基づいています。そして、:それはしなければならない - 前 - 転送が開始されたファイル、受信機のノードに格納されています!

図24:セルフMagentのURI&ノバス

ファイルを送信するには、暗号化チャネルが作成する必要があります。これは、磁石の作成をURN(= SB Starbeamによって最終的には)再び動作します。

次に、HTTPSプロトコルを介して、このチャネルを介してファイルのパケットのためのファイル・パケットの暗号化された転送は、(上のTCP - UDPもと- SCTP は接続を置くことができます)。したがって、SCTP、TCPまたはUDPプロトコル、ほかの条件が等しければ、約Starbeamによる大、暗号化されたファイルの転送は、エラーと最速ずに送信されているかどうかは興味深い問題です。

ワンタイムMagntenを使用します

理想的には、各ファイルのプライベートマグネットURIを持っています。これは、ワンタイム磁石(OTM)、ファイルに対して一度だけ利用されている磁石その後でしょう。- (OTMは、したがって、OTPのアイデアに対応するワンタイムパッド一度だけ使用される文字列:OTPは、多くの場合)、セキュリティを確立することが不可欠として、暗号処理において考慮されています。

あなたはまた、永久磁石を使用することができ、それは、加入者のビデオチャネル、zのようなものです。B.毎週月曜日ファイルが送信されます。

これは、のために開きます。B.また、トレントポータル全く新しい可能性:それはリンクの数千にリンクされ、存在してもはやウェブポータルを持っていません!ポータル自体は、ワームホールを介して、他の後に連続しその後徐々に一つのファイルを送信するためにリモートエコープロトコルで唯一の単一の磁石を、持っています。

すぐにあなたが磁石にファイルを転送しているので、あなたは、削除またはマグネットURIを維持することができます。あなたはOTMのように磁石を作成し、OTMのチェックボックスを有効化している、その後、自身がファイル転送後に自身を削除します。それは自分自身を表示するメッセージや画像破壊の写真のムービーのミッションインポッシブル、またはアプリに匹敵する-磁石がStarBeam-いわばあるワームホール一回使用した後、再び閉じます。

暗号値のグラフマグネットURI標準

| 収縮 | 例 | 指定 |

|---|---|---|

| rnを | &Rnに=スポットOn_Developer_Channel_Key | ルーム名 |

| XF | &Xfの= 10000 | 正確な周波数 |

| XS | &のX =スポットOn_Developer_Channel_Salt | 正確なソルト |

| CT | &のCt = AES256 | 暗号タイプ |

| 香港 | &Hkを=スポットOn_Developer_Channel_Hash_Key | ハッシュキー |

| ハイチ | &のHt = SHA512 | ハッシュタイプ |

| XT = URN:バズ | &XT = URN:バズ | IRCチャット用マグネット |

| XT = 骨壷:星の光 | &XT = 骨壷:星の光 | ファイル転送用マグネット |

| XT = URN:機関 | &XT = URN:機関 | 電子メールのメールボックス用マグネット |

磁石のURI標準は、このように、さらに血液値のシートに似た暗号値を提供するためのフォーマットへと進化してきました。それぞれスポットオン開発者のグループチャットチャンネルのために、コガネムシに使用されているマグネットURIは、検索します。この形式のようにB.:

磁石:?rn=Spot-On_Developer_Channel_Key&xf=10000&xs=Spot-On_Developer_Channel_Salt&ct=aes256&hk=Spot-On_Developer_Channel_Hash_Key&ht=sha512&xt=urn:buzz

この規格は、グループチャットやメール機関のための対称鍵を交換したりしてもStarbeamでファイルを転送するにはするのに使用されます。

巻き戻し機能

他のマグネットURIチャンネルに - - または同じチャネルで再びそれを与えるために、受信者がファイルのパケットがある場合は、チャンクまたはリンクが受け取った、彼は再びアップロードし、このことが可能です。これは、巻き戻し機能に似ています。ファイルは、単にエコーネットワークを介してカセットレコーダーやMP3プレーヤーのように再び再び再生されます。ファイルには、後で再送信された多くの時間または数日することができます。マグネットURIチャネルのコピーを取得した者は、衛星となり、再度データワームホール内またはむしろ、再びStarbeam磁石をアップロードすることができます。

タートルホッピングと比較

彼らは」と同様のプロトコルがある場合エコープロトコルを介してStarbeam機能でファイルの転送がより効果的であるタートルホッピング 、(現在はRetroShareプログラムで実装)」を実行するときに、ここでエコーネットワークの構成に応じているため(フルエコー、ハーフエコー、適応型エコー)とのみ低帯域幅での基本的な暗号化ノードは必ずしもボトルネックとして機能するだけでなく、追加のエコーパス希望のダウンロード速度に最適化されません。

エコープロトコルが自動的にノードの河川ネットワークを作成した(単純に各ノードが各ノードに接続されたファイルの小包への暗号化送信することができます)、また、あなたのノードにすべての可能なグラフの最速の方法を選択します。

タートルホッピングプロトコルは最初だけで、友人として、また友人のこのチェーンで定義されたノードに接続され、友人はわずかな帯域幅を変換する、とすることができます。次いで、これをボトルネックとして作用し、ファイルの送信機と受信機は、必ずしもこのボトルネックをしなければなりません。どこかでより高速な方法がある場合は、データパケットがボトルネックに限らないが、合格しなければならないように、他のグラフのオプションを使用して最寄りのピアまたはルート他のエコープロトコルを介した場合ファイル配信は、中間ステーションに含めることができます。

SBのアップロード:ファイル転送 [ 編集 ]

前述したように、単一の友人にチャットウィンドウからファイルの配信は非常に簡単です:株式Starbeamボタンでファイルを選択し、すでにそれが友人に送信されます。

我々はStarbeamのタブストップのサブタブ「アップロード」で今、その技術的な詳細と、アップロードプロセスを見て、以下に。

図25:Starbeamでファイルを転送します

あなたが定義され、磁気URIを生成した場合、それだけではなく、磁石のサブタブに表示されますが、またアップロード/種子のためのサブタブに示されています。

また、ここからあなたを開始するファイルをアップロードすることができます。SB-磁石が作られたチェックボックスにアップロードするために、このサブタブ内に選択します。また、ファイルを選択します。

オプション:ファイルの追加の暗号化のためのノヴァ・パスワード:

あなたは追加のパスワードを転送する場合は最後に、あなたはまだ決定 - 置きたい - ノヴァと呼ばれます。Starbeamはノヴァをアップロードするときに電子メールで何コガネムシで、パスワードはすなわち、電子メールを暗号化します。ファイルには、このようにして唯一のオープン・ノヴァ・パスワードを入力する際の友人であることができます。ファイル転送を確保するために追加の対称暗号化です。彼は渡すこともノヴァを有していてもよい - - したがって、友人が利用可能なファイル他の友人のための磁石であることを防止することができるか、ファイルを開くには、転送磁石の初日によって後日可能な時間を作られますしかし翌日、ファイルの復号化が知られている可能にするノヴァ・パスワードまで開催しました。時のファイルの転送が既に完了しているので、もし。最初の転送のために、これらは、ノヴァの設定の考慮事項を区別することができます。しかし、最初の脇のファイルにパスワードを省略します。

その後、ボタン「送信」/「送信」を押してください。

テクニカルノート:エコーはHTTPSまたはHTTPSポストとして送信されるため、Webページへの転送に対応し、取得します。チャンクサイズは、(パルスサイズ)、それは従って最小のビューで事前定義された隠されているように残すことができます。パルスの大きさを大きくすると、ウェブページは、そのように長く話すこと、送信します。

最後に、磁気URIは、コピーして、あなたの友人にそれを送ります。彼がそれをコピーした場合は、(テーブル内のチェックボックスを「ブレーク」)ポーズ機能の不活性化への転送を開始することができます。磁石は、URIは、コンテキストメニューボタンを経由してプリントアウトすることができます。

Starbeamダウンロード [ 編集 ]

Starbeamでファイルをロードするには、マグネットファイルをStarbeamする必要があります。あなたはあなたにファイルを送信したい友人からこれを受信します。原理的には、磁石はまた、ブログやウェブサイトにリンクさせることができます。

コピーは、その後、磁石用のサブタブの磁気-URIが簡単なURI。以前は、/ダウンロードサブタブで「受信」「受信」のチェックボックスを有効化しないでください。

あなたは、磁気-URIを挿入していることとあなたの友人を共有し、彼は転送を開始することができます。ダウンロードはすぐに開始され、送信機は、エコーと磁石の暗号・チャネルを介してファイルを送信します。

図26:ファイル転送のためのStarbeamタブでファイルのダウンロード

アップロードするためのこのタブページ上の他の設定であなたも、サイズやダウンロードエリアのパスを定義することができます。

正常にダウンロード部分はStarbeam「モザイク」と呼ばれています。パズルのようモザイク部分は完全なモザイクに組み立てられます。

まだファイルの部分を送信するにはを参照してください(上記のスタービームのリンクである。また、タイガーTREE-を使用することにより、古いeDonkeyのネットワークやGnutellaネットワーク内の「ブロック」のコンセプトで「チャンク」の概念ハッシュ)鋳造されました。

ツール:スタービームアナライザ [ 編集 ]

ファイルがあっても正常に転送されていない場合、これはスタービームアナライザーツールで確認することができます。これは、すべてのモザイク部分が存在しているか、リンクが欠落がある場合に送信されるか否かを判断します。行方不明のリンクがある場合は、SB-アナライザはマグネットURIを作成し、友人は再びアップロード]タブに入力することができます。その後、唯一の行方不明のリンクまたはモザイクは憤慨します。

機能を送る - 「巻き戻し」とエコーオーバー駅彼ら(「再び送信」=)一日三回場合は、ファイルが完全になります。

磁石がチャネルを持っており、既存のファイルないワンタイム磁石が使用されなかった場合には、お使いのモザイクパスに更新されるように、それは同じチャネルに再送信されることに注意してください。あなたがしっかりと転送テーブルにはロックオプションを入れない場合は、アップローダにより、ファイルの新しい出荷が再びこのようにして得られたファイルを上書きします。チェックボックスのロックを使用すると、受信したファイルは削除されません。

ビュー暗号急流 [ 編集 ]

暗号化はあなたが成功したパケットを復号でき、あなたがそれを持っている場合でも、あなたが作成し、ファイルを保存する場合は誰も知らないので、あなたがダウンロードしているファイルを誰に表示されますので。アップロードは、同様の適用された場合。アップロードはただ1つの隣IPから見えます。これらの隣接磁石ファイルが知っている場合。あなたが公共のStarbeam磁石を招待したい場合にのみ、Nachbarn-以上に、この場合にお勧めしますあなたが信頼のサーバーを接続するためにチャットしたり、アカウントへのアクセスを定義します。

上記のファイルをノヴァ・パスワードの削減の変形及び第二の方法でノヴァ・パスワードへのアクセス権の付与前の時間内の物理ブロックのその分布は、新しい視点では、技術的prozessuralenまたは法的な考慮事項を提供することができます。

その後StarbeamマグネットURIはエコープロトコル上のファイル共有コミュニティで議論「クリプト急流」の開発と利用についての新しい考え方で役割を果たすことができます。

URLデータベースとWeb検索エンジン [ 編集 ]

Web検索の機能では金本位制支持者は、そのカーネルのアーキテクチャおよびオープンソースのP2Pウェブ検索エンジンによって使用されます。コガネムシは(bisherig)最初で唯一のようないくつかの手の完全なP2P分散検索エンジン間でYaCy 、Faroo.com、Arado.sf.netまたはグラブ (のウィキア検索を転送することができるこれは、知られていました)配布またはF2Fで暗号化された接続を介してURLをP2Pネットワークを作ります。コガネムシでウェブ検索の主張は、各参加者がURLをダウンロードできるように、エンジンのソース - オープンプログラミングだけでなく、を提供するだけでなく、ソース・オープンURLデータベースを処理することです。第三に、それは暗号化された環境での譲渡およびデータベースに格納する代わりにすることが重要です。

図27:コガネムシでウェブ検索タブ:URLデータベースをサーフィンし、結果を得ることができます。

独自の検索エンジンを形成する:zのを。あなたは非常に興味深い結果が新しいサイトの面で達成することができ、あなたのマシン上のデータベース内のURLの15ギガバイトとB.は、あなたの友人が面白いとP2Pネットワークを締結しています。

コガネムシURL検索は、他のノードに検索用語、いわゆるクエリヒットの通知は生成されないため、あなたのWeb検索は匿名のままです。

コガネムシはハッシュに検索用語を変換し、彼らは、このハッシュが含まれている場合、ローカルデータベースを検索します。次に、そのキーワードを含む記載されたURLのハッシュもあります。そして、URLデータベースは、URLのハッシュ値が検索されます。検索処理の後であっても、復号化プロセスが接続されているように、データベースが暗号化されます。最後に、検索結果が表示され、あなたが示されています。ユーザーは、最新のURLは最初の上部に表示され、そのようなことを簡単にするために1つ以上の検索条件に現在の結果をソート。

ウェブページのURLのその分布は、中央サーバを介していない行われますが、参加者間の暗号化されたエコープロトコルを介して分散型の基礎である:二人以上のユーザーが自分のURLキーに交換してから、WebページのURL、ZのP2P共有を取ります。B.すべての彼らの友人とあなたのブックマークの一部、。オンラインスワップURLは最初のメイン・メモリに収集され、その後、ローカルデータベースに10秒ごとに書き込まれます。

図28:DoobleのWebブラウザにURL行:URLを共有するために最初のアイコンをクリックしてください

さらに、あなたのローカル・データベースに手動で新しいURLをインポートすることも可能です。このためにあるWebブラウザDooble.sf.netが必要。Shared.db:ブラウザのURLバーに最初のアイコンは、中間データベース内の1つのURLを保存することができます。そして、これはワンクリックでコガネムシからインポートされます。Shared.dbはコガネムシと両方のプログラムのインストールパスである必要があり、コガネムシDoobleは、設定でこのファイルのパスを定義する必要があります。

あなただけコガネムシのあなたのURLデータベースにWebブラウザDoobleからインポートするには、左のウェブページのURLに、ちょうど最初のShared.dbにURLを格納するために、ブラウザのURL行に最初のアイコンをクリックします。そして、Web検索ボタン「インポート」のタブにコガネムシをクリックします。

図29:PandamoniumのWebクローラ

第三インポート可能性がCawler「Pandamonium」を使用することです。Webクローラーは、リンクされたすべてのURLのドメインとすることができ、その後、インデックスので、発見サイトの新しいURLとクロールをクロールやインデックスを追加します。Pandamoniumは中間Shared.db介してDoobleのWebブラウザの輸入として適しています。WebクローラーPandamoniumもオープンソースであり、次のURLからダウンロードできます。 https://github.com/textbrowser/pandamonium

データベースのセットアップ [ 編集 ]

URLは、で表示することができたSQLite -またはPostgreSQLのデータベースが格納されます。SQLiteは自動的にもデータベースの作成ではあまり経験があるユーザーに推奨されているデータベースを、構成されています。より高度なユーザーは、PostgreSQLのデータベース・デバイスを指定ズームすることができます。これは、ネットワークアクセス、ユーザー権限の管理や大規模なURLデータベースの処理において利点を有します。コガネムシはまた、データベースの作成のための興味のある学生への授業のために、独自のWeb検索を行うために、関数に適しています。

URLは、26x26や36x36のデータベース(2(16 ^ 2)= 512テーブル)暗号化されている預金です。これは、検索が暗号化されたデータベース内の場所(URLs.dbを)取ることを意味します。暗号化されたデータベースでの検索は、研究のこれまでほとんど加工されたフィールドです。

SQLiteの [ 編集 ]

SQLiteは、リレーショナル・データベース・システムを含むライブラリです。データベース全体が単一のファイルにあります。クライアント・サーバ・アーキテクチャは、このようには存在しません。

図30:SQLiteのやPostgreSQLのいずれかでURLデータベースをインストールします。

SQLiteライブラリは、適切なアプリケーションに直接統合することができますので、追加のサーバソフトウェアは必要ありません。後者は、これは、他のデータベースシステムに決定的な違いです。ライブラリを含むことによって、アプリケーションは、外部のソフトウェアパッケージに依存することなく、データベースの機能に拡張されます。SQLiteは他のデータベースと比較していくつかのユニークな機能を備えています。ライブラリは、わずか数百キロバイトです。SQLiteのデータベースには、すべてのテーブル、インデックス、ビュー、トリガなどを含む単一のファイルです..これは、異なるシステム間の交換が簡単になります。

URLのSQLiteデータベースの内部はいくつかの手順で行われます。

- DoobleのWebブラウザをインストールします。これは、(安全機能)から暗号化されたデータベースのようになどのようなサイトのURL、クッキー、ブックマークを、閲覧しながら生成されたすべてのデータを保存します。また、あなたは安全なタブのDoobleのWebブラウザからの設定でパスワードを定義する必要があります。

- その後、コガネムシのインストールパスに存在する必要がありShared.dbの場所、のために設定]でWebブラウザDoobleを定義します。

- そして、Web検索/設定でコガネムシプログラムでSQLiteデータベースを作成します

- ここでは、また、入力しDoobleパスワードで設定を保存し、(ハードドライブ上のDoobleディレクトリに)確認しdooble.iniファイルへのパスを入力することができます。

- 今「共通資格証明」のパスワードを与えます。これは、第三、他のアプリケーションが利用可能なインポートのURLを提供する場合に、パスワード機能です。

- その後verfiziereすべての入力とは、以前にWebブラウザにURLを使用して格納したshared.dbからインポートを開始:URL行にWebブラウザDooble、最初のシンボルを押すとURLがShared.dbに格納されます。インポート処理は、このファイルからURLを取得し、コガネムシ中(URLs.db)を加えURLデータベースに追加します。

- すべてのようにインポートされたURLは、お友達とオンラインのP2Pを共有しています。タブのURLフィルタにURLボウルにあなたの友人を与える交換、または使用するようにURLの共有コミュニティは、さらに、URLエンコードでは、以下に説明します。

PostgreSQLの [ 編集 ]

PostgreSQLの - もPostgresのとして知られている - は無料、オブジェクト・リレーショナル・データベース管理システム(ORDBMS)です。その開発は、ソフトウェアがオープンソースコミュニティによって開発された1997年からカリフォルニア大学バークレー校のデータベースの開発から1980年代に生まれました。PostgreSQLはSQL標準のANSI SQLと大幅に準拠している2008年PostgreSQLは完全にACID準拠しており、かつ拡張可能なデータ型、演算子、関数および集計をサポートしています。ほとんどのLinuxディストリビューションではPostgreSQLはある - また、WindowsとMac OS Xがサポートされています。それは大規模なPostgreSQLデータベースのプロセスを設定されているので、参照は、ここでしか、そのデータベースのマニュアルになされるべきです。

URLフィルタリング [ 編集 ]

あなたはP2PのプロセスにURL交換を入力しているときはいつでも今、あなたは他の人がシステムに追加したすべてのURLを受信します。不正なURLを除外するには、Web検索のURLにもワンクリックで削除することができます - またはあなたが独自のタブで自分自身を提示し、URLフィルタ、に最初から使用します。

図31:インポートおよびエクスポートフィルタ:URLのDistillerを

URLフィルタ - のDistillerと呼ばれる - インバウンド、アウトバウンドをフィルタリングすると、ブラックリストやホワイトリストを使用してデータをインポートします。方法は、次のことができます。URLのみドメインwww.wikipedia.orgから、またはお使いのアップロードは、あなたの大学のドメインからの友人へのURLに行われることを可能にする、例を定義します。また、あなたはあなたが特定の地理的ドメインのURLを受信しないように指定することができます。

値が「拒否」を持つ:あなたは、任意のURLを取得することはできません場合には、あなたは、単に「// HTTP "にダウンロードDistillerのフィルタ用に設定したいです。URLは入場できません。

非常に重要:フィルターがアクティブであるように、これは「有効」にするには、このチェックボックスで設定します。

URLコミュニティ [ 編集 ]

ウェブ検索の成長のための喜びのURLやデータベースと共有できるようにするには、加入者テーブルeinkopierenでタブURLフィルタで手動でURLのキーを追加することができます。または:第二の選択肢がコミュニティにそのURLのキーを送信するオプションもあるよう。

エコー公開鍵シェア - - あなたの友人は、ツール "のEPC」であなたもオンラインである場合、およびそこに定義されたコミュニティにあなたのURLのキーを送信する「スポットオンURLのコミュニティ、「あなたの友人あなたのURLのキーはオンラインで自動的に転送されます。この転送は、エコープロトコルを使用して暗号化され、対称暗号化にURLコミュニティの名前を使用します。これは、URLのキーが次にhingesandtと自動的に統合され、グループチャットルーム(バズ機能)に似ています。EPCの動作として、以下でより詳細に説明します。

Pandamonium Webクローラー [ 編集 ]

出版物のV。2.8(クリスマスリリース2015)」Pandamoniumクローラリリース」という名前とURLデータベース機能のツールとして追加されましたPandamoniumというWebクローラを指します。

PandamoniumのWebクローラは、共有内の任意の選択されたドメインやURLをスキャンすることができます。DBデータベースを保存してから、インポート機能を使用して、コガネムシクライアントにインポートします。そのように追加されたURLは、その後、暗号化された形で友達と一緒に均等に分割し、自身のローカル・データベースに暗号化されたとして保存されます。

WebブラウザとDoobleのP2P転送友人からのリンクに加えて、クローラPandamoniumをコガネムシクライアントでWeb検索のためのドメインを所望のウェブページを大量にインポートする可能性があるので。

URLに加えて、ウェブページなどのリッチテキスト(すなわち、画像)を、データベースに格納され、このデータベースは、同様に、友人と共有することができます。コガネムシでのWeb検索は、このようにそこに既知の情報を連絡して、IPするインターネットまたはドメインを与えることなく、地元の閲覧Webページを可能にします。

これは、実質的に新しい型ませんし、匿名ネットワークのTorの洗練されたアイデアは、もはやサイトはライブのP2Pプロキシネットワークを介して接触されているが、URLはP2Pのウェブ検索とサイトで指名手配されているリッチテキストとしてそれらを修正することですとすることができますローカルにロードされ、閲覧と読みます。Javaスクリプト、画像やDeRefer URLとIP情報が含まれていません。それは彼または共有データセットに存在する場合、ユーザーは、このように彼のデータの漏洩から保護されており、まだ希望のウェブサイトのURLを読み取ることができます。JavaScriptに起因するサイトは、ツールのTorを匿名化するとき、追加の接続を呼び出すか、マークを残すことができますが、それはウェブクローラPandamoniumようなセキュリティ上のリスクのために不可能です。

クローラとコガネムシクライアントでWeb検索の両方で - 異なる時間にサイトの様々な改訂もサポートされています(メメント)のウェブサイトを呼び出します。コガネムシの[ページビューアWeb検索は、彼らが利用可能であるウェブサイトの様々なRevisonenが表示されます。

RSSリーダーとURLインポート [ 編集 ]

RSS機能は、RSSリーダーにコガネムシクライアントを展開します。RSS 2.0フィードがサポートされています。最新のメッセージが一番上に常にあるようにニュースのURLがタイムラインに表示されます。また、ニュースのURLは、すなわちコガネムシ内のローカルWeb検索のために準備、インデックスが作成されています。暗号化されたRSSのURLデータベース内の暗号化されたデータベースのインポートが自動的にのみ、ユーザーのアクションに手動インポート]ボタンからも定期的に行われ、またはすることができます。RSS機能だけでなく、その選択されたニュースポータルサイトを簡単にニュースページで読むが、彼のローカルURLデータベースに手動または自動でメッセージのURLをインポートすることができます。

ウェブサイトのインデックス作成は、インポート時にURLデータベースの検索インデックスのためにそれらを準備するために、メッセージの50(または、より多くのユーザーの設定に応じて)最も長い単語を使用しています。

タイムラインは、メッセージのタイトルのみ索引付けが行われているハイパーリンクが設けられています。ステータス行は統計再び、多くのRSSフィードを購読しているかに応じてある、すでにインデックスが作成されているどのように多くのURL、RSSデータベースから多くのURLは、Web検索のURLデータベースにインポートされたか - とRSSウィンドウで総読めるメッセージまたはURLを。

メッセージを読むと、ブラウザ内のメッセージが表示されないページビューア、で行われますが、安全上の理由だけでテキスト形式です。これはまた、Javaスクリプト、画像や広告を両側から除去され、そこにウェブサイトのASCII文字のみであり、他のウェブサイトへのハイパーリンクを提示しました。コンテキストメニューでURLとハイパーリンクは、ブラウザにビューの手動auskopiertすることができます。

RSSリーダは、プロキシが可能であり、したがって、限定的な環境の背後にメッセージを受信することができます。

チャット/メールサーバの [ 編集 ]

あなたは最小限のビューで再 'の場合、IM&電子メールサーバですか早く上記のタブに近隣へのIP接続を確立したとしてリスナーを作りました。あなたは、あなたとあなたの友人のためのメールボックスを設定するには、チャットサーバー、あるいは電子メールを設定し、Webサーバー上で実行するために、高度なサーバー管理のスキルをコガネムシのノードを必要としません。コガネムシで指定したポート上でのみ、いわゆるリスニングであることを確認済みです。

リスナーを介してチャット/電子メールサーバーを設定する [ 編集 ]

再びErinneringへ:「接続」タブで、あなたは別のノードや隣人とあなたのコガネムシを接続し、タブで「チャットサーバーは、「サーバーを作成したり、リスナー他の人があなたに接続できるようにします。第二または第三は、ステータスバーにLEDとネイバーが接続されている場合にどのような方法は、ニュースは、あなたは、常に送信することができます。

ステータスバーにLED右(三)は、そう、あなたのコンピュータ上で独自のチャットサーバを設定していることを示しています。

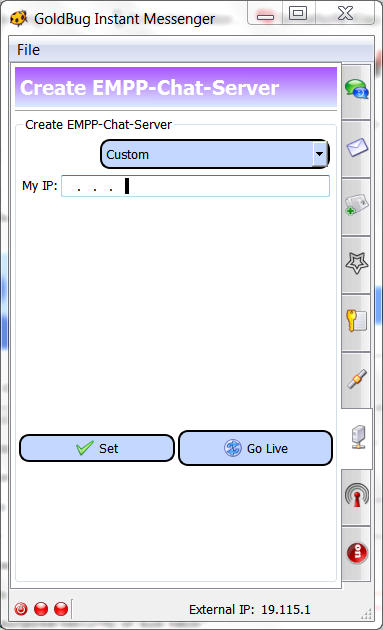

また、あなたはタブ」のチャットサーバー」で、あなたのマシンのローカルIPアドレスを入力する必要があります。これはルータの(外部)IPアドレスが、あなたがコガネムシをインストールしたデバイスのローカルネットワークIPアドレスではありません。繰り返しますが、これはプルダウンメニュー、選択を与え、ローカルIPを選択することができます。ポートは、その後、第四千七百十自動的に定義されたように

第三は、LEDと、ボタン「セット」とリスナーのエントリドゥッケ成功しています。

ゴー・ライブ機能:

あなたはリスナーのクライアントに関連を持っている、またはあなたが「接続-隣人」で-Tabulatorプロフィールから別のチャットサーバ、または友人に接続している場合は、次のことができ、その後、ヘッド「ライブ配信」ボタンを押します。これは、あなたの友人が接続されている既存の接続を介してチャットサーバですか通知隣人だけでなく、彼らの友人。「ライブ配信」は、だからあなたのチャットサーバは、あなたの友人や隣人に「ブロードキャストIP +ポート」と言います。その後、友人は自動的にチャットサーバによく接続することができます。だから、より多くの任意のIPアドレスを開示することや、この場合に手動であなたの友人、あなたのIPアドレスを登録する必要があります。すべてが自動的に移行して、サーバーが利用可能なピアとしてあなたの友人とその友人です。だから、単純に、チャットサーバが作成されます。

図32:チャットサーバは、(最小ビュー)を作成

チャットサーバまたはスポット上のカーネルを設定すると、いわゆる「リスナー」、専門用語を設定することを意味します。

これは、TCPプロトコルのためにデフォルトで設定されている、コガネムシがあるだけでなく、それはUDPまたは第三SCTPプロトコルにリスナーを設定するために装備。後者のプロトコルの両方VOIPまたはストリームのための理想的です。第四に、可能なBluetooth経由でチャットサーバ/リスナー(バージョン2.8以降、Linux用にのみ使用でき、現在のQtによって異なります)。Bluetoohでエコープロトコルを使用して、ワイヤレスLANパーティーのデバイスに接続することが可能です。全くインターネットまたは全く適切なインフラがより利用可能であるべきである場合、このオプションは非常に重要になる場合があります。

したがって、それはあなたのクライアントである場合、接続オプションで定義されているか、隣人へのTCP、UDP、SCTP、またはBluetooth経由することができますサーバーが接続する必要があります。

サーバー上の隣人やリスナーがSSL接続なしで行うことができ、その後、送信はHTTPS経由ではなく、唯一のHTTPを介して調節されています。

セキュリティオプション:

あなたは完全なビューのタブを見れば、追加の構成オプションがあります。

リスナー缶のz。B.は、永続的なSSL証明書を作成するためのセキュリティオプションを設定します。このようにDiffie-Hellman鍵交換又は-Verhandlungsprozessと既存のSSLは、各会議で再交渉されていませんが、攻撃者が介入することを知っている過去の交渉プロセスになければなりません。しかし、そのサーバであってもよく、またはしたがって、それが必要な製造、更新、そのSSL証明書回リスナーあなたは簡単に接続を作成すると、これは完璧たくないセキュリティ層を追加した場合、センス例外は(「例外」)、許可します。同様に、1ターンにSSL接続用の鍵のサイズを定義することができ、また、特定のSSLキーサイズ以下の化合物が設定されないことを決定します。一度したがって、隣人がSSLキーサイズとキーサイズを定義するために、他の時間に提供すべき、定義されていますか、サーバーから隣人は期待しています。

最後に、クライアントはそれがフルまたはハーフエコーで隣人に接続するかどうかを決定するオプションがあります。半分でメッセージパケットエコーのみの隣人への直接接続に1ホップに送信されます。あなたの友人は、Webサーバーを設定しているとも目の前に位置していると仮定し、あなたのエコーパケットが第三に行くと彼の友人は、その後、あなたは半分があなたのパケットがサーバによって受信時に循環されていないことをエコー定義できることを望んでいません、直接IP接続を介してこのように自分のチャット。両当事者は、あなたの友人とチャット相手のIPアドレスの半分エコーを参照してください。ときに固体のチャット友達エコーは、ノードの管理者である必要はありませんが、中央のIMサーバとして一緒に複数のクライアントを接続することができます。

セキュリティオプションは、チャットサーバ/リスナーを作成する際に拡大してできるようにもSSLキーサイズと非難永久SLL証明書を定義し続けています。あなたは永久的な、安定したIPアドレスを持っている場合 - - また、あなたがすることができ、これらは、SSL証明書に含まれます。以下のような:チェンジ別の証明書が元になりすますことになる場合、それはすぐに認識することになるので - これらの3つの測定値は難しく、攻撃者がSSL証明書または偽にを交換することを可能にします。B.クライアントは新しいが、古い、永続的な証明書またはIPアドレスが見つからないか、一貫していないされているために期待していません。このことにより、定義されたSSLキーサイズ。

プロキシおよびファイアウォールの注意事項:

ファイアウォールや大学のプロキシの背後または匿名ネットワークのTorの実行を通じて、企業内のプロキシを介してクライアントとしてコガネムシをさせるようにする場合は、隣人のためにプロキシの詳細を挿入することができます。

あなたがブラウザでこの環境でサーフィンすることができた場合、クライアントとして、あなたは、任意のIT環境からHTTPプロトコルにあなたを接続することができます。これはどこでも、あなたもコガネムシメッセンジャーのメールやチャットで、ブラウザでネットサーフィンをできる場所が使用され、HTTPSプロトコルに起因することができコガネムシプログラムの利点です。他の多くのプログラムは、ファイアウォールの設定に応じて、これらを使用することができます - 例えば。B.職場から、または居住のホールで - ません。

あなたがのためにプロキシを使用する場合。コガネムシメッセンジャーとあなたの会社や大学のように使用するか試してみたい、それがSSL / TLSであるまたはので、これは重要ではありませんHTTPS接続が確立 - プロキシ管理者のための何がSSL / HTTPSなどほとんど異なっている銀行やあなたのWebメールにログインするHTTPSサイトへの接続。実際にあなたのファイアウォールやプロキシ経由でポートによって限定されるものではないかもしれないあなたのコガネムシを、使用してWeb上のノードに対処することが重要です。その場合は、代わりにポート80またはポート443上のあなたの友人、コガネムシチャットサーバーは4710を設定し、これはおそらく、エコーアカウントのログイン情報を提供し、それらのあなたが利用できるようにしておいてください、暗号化されたトラフィックは暗号化されたトラフィックおよびポート443または80は、それぞれ、コガネムシの友人に到達することができます残っています。

図33:隣人を加えた全ビュー(最大ビュー)

エコープロトコルは必ずしも必要DHTが、Torネットワークを介して潜在的に表示することができ隣人への単純なHTTP接続ではありませんので、それは非常に単純なアーキテクチャである、プロキシまたはプロキシネットワークを介して安全にチャット動作させます。

メッセージング・エリアから、またはチャットサーバを作成するためのエコープロトコルと「EMPP」と呼ばれ、「エコー表示メッセージングとプレゼンスプロトコル」の略です - 暗号化に関する確かに少しより開発XMPPプロトコルに基づいて、アーキテクチャの面でもあっても暗号技術やプライバシー擁護派に起因する暗号化オプションとオプションの貧しいアップグレードに適用され、することは技術的に時代遅れの既存の人気にもかかわらず、本当かもしれません。

それでも非最小限のビューに追加機能を定義する場合、エコーのアカウントの使用頻度の高い機能です。あなたが作成し、アカウントの資格情報をので、名前とパスワードを与えているリスナーにテーブル内のマーク。アカウント名とパスワードがそれをどのようにあなたの友人を共有し、それが隣の接点を接続したときにそれは、これらの資格情報を入力し、ポップアップウィンドウについて尋ねました。

あなたのようなリスナー/チャットサーバを作成するとき同様に、あなたはまた戻って、IPv4とIPv6の間で選択することができます。別のポートを使用して作成することができるいくつかのチャットサーバが選択されます。ポート4710または80または443で別のリスナーをテストし、あなたがエコーアカウントで友人のためにこのリスナーを定義するかどうかを決定、または単純な接続は、アカウントにログインすることなく、ピア・モードで確立するために実行されています。エコーアカウントは、アカウントの資格情報を使用すると、Webベースのトラストを作成するので、あなたが、F2FネットワークやP2Pネットワークを構築するかどうかを定義する、唯一の信頼できる友人はとログインパスワードに接続することができます。あなたはピアを実行している場合は、zができます。B.ボタンは、LANパーティーに行く-ライブあなたのノードがゲストのためのリスナーを開いているすべての参加者との閉じたネットワークに通知しました。UDPプロトコルコガネムシメッセンジャーのおかげだけでなく、LANの非公開ユーザグループ内のLANメッセンジャーとして直接動作します。

ルータの背後に自宅でサーバー/リスナーの作成/ナット [ 編集 ]

あなたは、Webサーバーを持っていないか、Webには一般的な隣人を見つけることができない場合は、設定してルータの背後にある自宅でチャットサーバを持つことができます。あなたの友人は、直接リスナーにクライアントとして接続することができます。両方がファイアウォールの背後にある、またはWeb上のチャットサーバを利用する場合は、それらの一つは、しかし、リスナーを作成する必要があります。あなたのルータ/ NATの背後にホームサーバーが喜んで作成している場合に述べたように、ローカルIPアドレスのリスナーのためにマシンを削除します。B. 192.168.121.1 ..そして、あなたは、ルータ内の同じポートを転送する必要があり、すなわちKERNEL.EXEにスポット - - だけでなく、あなたのWindowsでGoldBug.exeを許可するファイアウォールその後カーネルがなければならない4710:ポート4710は、192.168.121.1にルータから転送する必要があります。あなたは正しく処理すべてを持っている場合は、友人がs.Deinerルータの(外部)IPアドレス(例を見ることができます。B. www.whatismyip.com)とそのクライアントを接続するためのポート4710。

重要なことは、ルータがローカルマシンで定義されたポート上のインターネットからの接触の試みを転送することです。これは一般的な、安全な手順であるため、お使いのコンピュータへのアクセスを開きませんが、ポートを介して、アプリケーションはパケットだけがこの意味で許可されていることを定義した他の多くのプログラムと同様に、この場合です。