풍뎅이

URL : https://de.wikibooks.org/wiki/Goldbug

이 책은 선반에 컴퓨터 .

독일어 사용 설명서

다중 암호화 보안 전자 메일 클라이언트와 인스턴트 메시징 프로그램 풍뎅이

그림 1 : 풍뎅이 로고

다중 암호화와 보안 전자 메일 클라이언트 및 인스턴트 메신저 - 풍뎅이

이 텍스트와 이미지는 오픈 소스 저작권이없는 사람, 변경 또는 게시 사용할 수 있습니다.

스콧 에드워즈 (편집자)와 기타 위키 백과 작가 월 2천16분의 15를 사용합니다.

풍뎅이는 무엇입니까? [ 편집 ]

풍뎅이는 Encodable 전자 메일 클라이언트입니다 및 인스턴트 메시징을 고정합니다. 사용 풍뎅이 (GB) 가 세 번째 원치 않는 당신의 대화를 엿하거나 것을 상대적으로 확신 할 수 있습니다 이메일이나 파일 전송을 열 수 있습니다. 개인 사용자 간 통신 전용 보호 공간에 남아있다. 풍뎅이는 강력한 다중 암호화도 사용을 위해 하이브리드 암호화 (공지 libgcrypt를 같이 - 확립 된 암호화 라이브러리에서 현대 암호화 기술의 서로 다른 수준이라고 OpenPGP를 표준 ) 및 OpenSSL이를 .

암호화 알고리즘에 기초하여 - 예를 들어, 따라서, 현재 10 공개 / 개인 키 암호화와 서명을 생성 RSA 또는 임의로 엘가 와 NTRU . 또한, 응용 프로그램은 분산되고 암호화 된 전자 메일과 또한 IRC 스타일에 분산 공용 그룹 채팅을 제공합니다. dezentalen 네트워크가 이루어져 최종적으로, 함수 URL 웹 검색을 구현하는 방법.

전자 메일 인 경우 IMAP , POP3 및 셋째, P2P의 이메일을 사용할 수 - 풍뎅이 따라서도 완벽하게 작동하는 일반 이메일 클라이언트입니다. 즉시 암호화 된 이메일이 전송되는, 상기 원격 사이트가이 클라이언트를 사용하는 것이 필요하다. 이 암호화 키는 한 번만 변화하지 않지만 다음 더 이상 각각의 이메일에 적용해야해야 이점을 갖는다.

모든 뉴스 프로그램 및 파일 같이 공유하고 보낼 수 있습니다. 배송은 항상 SE를 사용하는 암호화됩니다. "로제타 CryptoPad"및 "파일 암호 화기"로 또한 텍스트 및 / 또는 파일을 다시 또한 안전하게 암호화하거나 다시 변환합니다. 도구는 다른 전송 경로에 따라서 사용할 수 있습니다.

모든 편의 시설 풍뎅이 따라서 소위입니다. "통신 스위트"- 보안 통신을위한 다양한 기능을 가진 프로그램입니다.

내용

- 1 풍뎅이는 무엇인가?

- 2 암호화 : 풍뎅이는 RSA의 대안이

- 3 ECHO 프로토콜은 무엇입니까?

- (4) 제 설정을 설정합니다

- 5, 채팅 기능

- 6 이메일 기능

- IRC 스타일에 7 그룹 채팅

- 8 파일 공유 : Starbeam와

- URL 데이터베이스 9 웹 검색 엔진

- 10 채팅 / E 메일 서버까지

- (11) 도구

- 또한 평가 가능한 기준의 12 목록

- (13)의 맥락에서 개인 통신의 디지털 암호화 ...

- 인권 1948 년 (제 12 조)의 선언 : 개인 연설, 통신 및 생명 보호의 13.1 원칙.

- 시민 적 및 정치적 권리에 관한 국제 규약 13.2, 1966 (예술. 17)

- 인권 13.3 유럽 협약, 1950 (예술. 8)

- 유럽 연합 (EU)의 기본 권리의 13.4 헌장, 2000 (예술. 7, 8)

- 독일, 1949 (예술. 2 파라. 1 전 연방 공화국 13.5 기본법 예.V. 분. 예술. 1, 파라. 1)

- 13.6 예술. 10 - 통신, 게시물과 통신의 개인 정보 보호

- 13.7 § (206) - 우편 또는 통신 비밀의 침해

- 13.8 미국 헌법 : 검색 및 압수 (개인의 기대, 미국 대법원)

- 자료 14 역사

- 15 웹 사이트

- 16 오픈 소스 코드

- 17 글꼴 디렉토리

왜 당신이 당신의 통신을 암호화하는 것이 그것이 중요합니까? [ 편집 ]

티켓이없는 기차 여행으로 해적 당사자의 요구 사항과 유사 - 현재, 거의 모든 무선 와이파이 인터넷 접속은 무료 무선 활동 그냥 암호와 인터넷에 계정이없는 액세스에 의해 다시 overregulation을 다시 시도 (비밀번호에 의해 보호됩니다. 그러나이 지역에 걸쳐 규제하는 것은 (만 암호를 사용하여 무선 랜 액세스)입니다) (암호화와 전자 메일) 암호화를 충분히 반영이다.

해야 - 그럼에도 불구하고, 몇 년 안에 (이하 m / w 항상 의미) 친구뿐만 아니라 인터넷에서 암호화 할에 문자 메시지 또는 이메일 일반을합니다.

이것은 하나 숨길 수있는 뭔가가 있는지 여부의 문제가 아니거나하지, 우리 스스로 우리의 통신을 제어 여부의 질문은 - 또는 다른, 타사에 의해 제어된다.

그것은 궁극적으로 자유 사상에 대한 공격과 무죄 추정의 입양 취소의 문제의 질문 ( "의심의 이익"- 모든 시민 적 속하는 고정하는 경우!).

민주주의는 개인뿐만 아니라 공공 장소에서 대안의 생각과 토론이 필요합니다.

심지어 현대 암호화 기능을 사용하여 개인 정보 보호 및 인권을 방어 : 당신이 알 수없는 당신의 사랑하는 사람 또는 새 어머니에 대한 자신의 새끼를 보호하는 것처럼, 인터넷을 통해 통신 및 데이터 전송을 보호합니다.

강력한 다중 암호화 배우고 각을 사용한다, 따라서 그들의 넓은 konstituiertem Konsus에 궁극적으로 인권 선언을 보장하고 디지털 자기 방어이다 ( "하이브리드 암호화"소위).

풍뎅이 메신저는이 주장에 대한 도구를 사용하기 쉽게하려고합니다. 마찬가지로, 이메일 암호화 자동차의 보안 동향 개발할 것 하나는 우선하는 안전 벨트없이 자동차를 제기, 우리는 그러나 안전 벨트와 에어백 또는 보충 전자 보안 정보 시스템에 대한 추가 세 번째로, 오늘 거리에 있습니다.

암호화되지 않은 일반 텍스트 이메일 또는이 개인 이메일 것을 2013 년에 발견 된 후, 따라서 쓸모가되었다 메시지를 채팅 많은 이해 당사자에 의해 큰 정도가 도청 체계적으로 수집, 저장 및 분석된다.

글꼴, 서예가에 의해 1923 년 - 풍뎅이 로고의 서명은 글꼴 "Neuland"에 기록 된 루돌프 코흐 개발되었다. 로고 레터링은 2013 년 골드 버그의 동시 릴리스 이후 처음이며, 흥미롭게도, 앙겔라 메르켈 독일 총리가 된 2013 년의 세트에 대한 암시 -과 관련하여 2013 년 감시와 간첩 행위 와 자신의 휴대 전화를 듣고 - 버락 오바마 미국 대통령과의 대화에서이 문장이 만들어 낸 : "인터넷이 우리를 위해 모든 새로운 영역이다."- 학생 또는 지역의 다음 세대를 위해 얼마나 암호화 문자 그대로 하나는 비밀 과학 남아있는 교사와 학생을 결정하지만, 어떤 경우에 당신은 당신의 친구와 함께이 책의 독자입니다.

어떻게 [않는 이름이 "풍뎅이"? 편집 ]

골드 버그 ( " 골드 버그 ")에 의해 짧은 이야기 에드거 앨런 포 : 줄거리는 최근에 골드 컬러 무당 벌레를 발견 한 윌리엄 리그 랜드, 대한 것입니다.

그의 친구, 목성, 지금은 접촉 골드 버그로 된 후에 리그 랜드는 지식과 부와 지혜에 대한 그의 탐구에 진화 할 것으로 예상 - 따라서 이름이 해설자 이름이 지정되지, 리그 랜드의 또 다른 친구에게 간다 누가 다시 그의 옛 친구를 방문하는 데 동의합니다. 리그 랜드 후 비밀 메시지를 발견 한 후이 성공적으로 해독하고, 팀으로 모험 세를 시작합니다.

골드 버그 - 이야기의 요소로 통합 암호 구 - 문학의 몇 가지 중 하나. 그는 "골드 버그는"있는 역사의 성공을 위해, 1843 년에 쓴 포 따라서 앞서 자신의 시간의 암호화 텍스트의 인기였다.B.는 암호문 주위에 그리고 은유 적 철학자의 돌의 실현을위한 검색으로 향했다.

골드 버그는 매우 인기 포우의 대부분의 연구 작업 그의 일생 동안 지식인으로 널리 읽고 기록했다. 암호화 된 텍스트와 소위의 기록으로 자신의 아이디어가 도움이 암호문을 알리고 계속 (ENG 또한.을 참조하십시오. 위키 백과).

170 년 후 암호화는 이제까지보다 더 많은 무게를 가지고있다. 이유를 충분히 따라서, 암호화 된 문자의 기원을 기억하는 응용 프로그램의 이름으로 - 우리는 안전하지 않은 인터넷을 통해 통신을 보내는 경우 암호화 표준이어야한다.

암호화 : 풍뎅이는 RSA에 대안을 가지고 [ 편집 ]

수학적 계산이 삽시간 컴퓨터 자동화함으로써 계산 될 수 없기 때문에 암호화에만 좋다. 따라서 수학적으로 인수 분해는 이 계산 노력 부분의 년을 필요로하기 때문에 사용.

그럼에도 불구하고, 암호화는 깨지지, 그리고 그들이 안전되도록 절차 및 라이브러리도 잘 적용해야합니다. RSA는 필수 자주 조사하지 knackbarer 암호화 표준으로 오늘 지불 - 빠른 컴퓨터의 발전이 다른 미래를 가져올 수 있지만.

만약이 암호화 알고리즘 표준을 한 번 안전하지 않은 것 (Z를 - 풍뎅이 메신저가 설치 RSA에 따라서 추가로 다른 대안이있다.양자 컴퓨터에 의해 B.). 지금까지 RSA는 (적어도 키의 대응 큰 크기에 불과 적용됩니다. 3072 바이트) 안전을 위해 계속합니다. RSA 풍뎅이는 암호화 알고리즘 엘가와 NTRU을 구현 외에, McEliece 구현을위한 의제에 있습니다. 마지막 두 또한으로 간주 양자 컴퓨팅 저항.

풍뎅이는 장기적으로 개인 및 공개 키 쌍의 생성에 libgcrypt를하고 libntru 라이브러리를 사용합니다. 현재 응용 프로그램 초기화하는 동안 열 키 쌍을 생성합니다. 키 생성은 선택 사항입니다. 따라서 풍뎅이 전혀 공개 키 인프라를 필요로하지 않는다.

광범위한 선택이기 때문에 암호화에서 선택적으로 사용할 수도 서명 방법 : DSA, ECDSA, EdDSA, 엘가와 RSA는 (그림 2 참조). 서명은 암호화가 특정 가입자로부터도 메시지가 있음을 입증 할 수 있도록하기위한 메이크업 키가 키 다시 서명되는 것을 의미한다.

OAEP 및 PSS 방식은 RSA 암호화 및 RSA 서명에 사용됩니다.

물론, 각각의 사용자는 풍뎅이에서 설정할 수있는 개별 키 크기, " 암호화 ", " hashType "추가 " 반복 횟수 "및 암호 염 길이 ( "소금 길이") -이 키를 생성하고 상기위한 암호화 종종 일반적인 매개 변수를 설정합니다. 장점은 각 사용자가 스스로 개별적를 정의 할 수 있다는 것이다. 다른 응용 프로그램 - 심지어 소스 오픈 응용 프로그램 - 암호화 방법 자체에 대한 이러한 중요한 가치를 결정하는 데 거의 사용을 허용하지 않습니다.

모든 사용자에 상관없이, 각각의 사용자와 어떤 암호화 알고리즘, 사용자가 선택한 의사 소통을 할 수 없도록 암호화 풍뎅이 설계되었습니다. 당신이 사용자와 전자 메일과 대화를 나눌 수 있도록, RSA 키를 선택했다 누가, 선택된 하나 엘가 키 : libgcrypt를하고 libntru 라이브러리 노드 일반 버전을 사용하는 경우 키의 종류와 노드 간의 통신은 이렇게 잘 정의되어 있습니다 있다. 각 알고리즘의 각 지원이 라이브러리를 지원하기 때문이다. 유일한 요구 사항은 모두 사용자가 라이브러리의 또는 풍뎅이하여 동일한 버전을 사용하는 것입니다. 사용 가능한 최신 버전을 대부분 사용하는 친구와 함께 프로그램을 테스트합니다.

비 NTRU 개인 키는 gcry_pk_testkey () 함수의 정확성을 평가됩니다. 공개 키는 공개 키 식별자를 포함 같은 기본적인 기준을 충족시켜야한다.

비교 RSA, 엘가 및 NTRU [ 편집 ]

NTRU는 수학자 제프리 호프 스톤, 질 Pipher와 요셉 실버에 의해 1996 년에 개발 된 비대칭 암호화 방법입니다. 그것은 느슨하게 금이되지로 양자 컴퓨터에 적용 할 수있는 그리드 문제를 기반으로합니다. 그러나 너무 광범위하게 예를 들면 (자세한 기존의 방법으로 공부하지 않은 ntruencrypt.) RSA있다. Ntruencrypt은 (CF .. 표준화 IEEE P1363.1입니다 Ntruencrypt 및 NTRU ).

(사람 인 Rivest, Shamir의 및 Adleman의 별) RSA 암호화 및 디지털 서명 양자 모두를 위해 사용될 수있는 비대칭 암호화 방법이다. 이 개인 키 이루어진 키 쌍 데이터를 해독 또는 서명에 사용되는 사용 및 함께 공개 키 암호화 또는 서명을 검증 하였다. 개인 키는 비밀 유지 만 공개 키에서 매우 높은 노력 (참조하십시오. 계산 될 수있다 RSA 암호 시스템 (드) 와 RSA의 암호화 시스템 (들) ).

엘가 암호화 방식이나 암호 엘가은 디피 - 헬만 키 교환의 아이디어를 기반으로 1985 공개 키 암호화 방법에 cryptologists 헤르 엘가 의해 개발 된 시스템이다. 엘가 암호화 방법을 기반으로,뿐만 아니라, 유한 차수의 환상 그룹 조작에 디피 - 헬만 프로토콜이다. 엘가 암호화 방법라도 유용 IND-CPA가 결정 단계 디피 - 헬만 가정 하부 그룹 사소한 아니라고 가정 안전하다. 엘가 말 서명 방식이 (이것과 동일하지만) 본 명세서에서 설명 된 암호화 방법이다 관 (엘가 말 서명 방법은 아직 구현되지 풍뎅이이다). 엘가 특허 (CF ..을받지 않는다 엘가 암호화 및 암호화 엘가 ).

블록 암호 모드 [적용 편집 ]

풍뎅이는 사용 CTS와 CBC를 기밀성을 제공 할 수 있습니다. 파일 암호화 메커니즘은 지원 갈루아 / 카운터 모드 (GCM) 사용할 수있는 알고리즘에 의해 제공되는 인증의 재산이없는 알고리즘을. 신뢰성을 제공하기 위해, 응용 프로그램이 "처음 암호화 한 다음-MAC"의 방법을 사용 ( 암호화-다음-MAC , ETM). 암호화 및 인증 된 용기의 섹션에 소스 코드 문서는 다른 기술적 인 세부 사항을 제공합니다.

하이브리드 암호화 시스템 [ 편집 ]

풍뎅이는 인증 및 기밀성 하이브리드 시스템을 구현했습니다. 시스템의 일부는 각 메시지에 대한 인증 및 암호화 키를 생성합니다. 이 두 키는 인증 및 데이터의 캡슐화 (메시지)에 사용됩니다. 두 개의 키는 그 시스템의 공개 키 부분을 통해 캡슐화된다. 애플리케이션이 밀봉 용 세션 키 분배를위한 메커니즘을 제공한다 (또는 메시지의 암호화). 또, 키는 공개 키 시스템 및 전송 위에 캡슐화 될 수 추가적인기구는 소정의 비밀 키에 세션 키의 분배를 허용한다. 디지털 서명은 데이터에 선택적으로 적용 할 수있다.

예를 들어,이 형식처럼 다음과 같은 메시지 암호화는 다음과 같습니다

EPUBLIC 키 (해시 키 || 암호) || EEncryption 키 (데이터) || HHash 키 (EEncryption 키 (데이터)).

예보다 광범위 배우고 방법을 이해하기 위해, 캡슐 제, 예 이상 누가 먼저 암호화 요리 - (. 참조 MAC)를 어떤 경우에는 볼 수있는 방법 암호화 키나 해시 키 완료된 다른 암호화 레벨에서 데이터가 포함된다.

이 기술적으로 진행 암호화 및 인증 컨테이너를 설명하는 섹션의 소스 텍스트 문서에서 설명하는 바와 같이 개인 키와 암호화 메커니즘의 인증 프로세스와 동일합니다.

AES 대칭 암호화 [ 편집 ]

대칭 암호화는 AES가 임의의 프로세스에 의해 생성되는 32 자 암호를 - 사용. 모든 문자 및 특수 문자가 생성에 사용되기 때문에, 기회 세트는 짧은 시간에 모든 변형 패스트 기계 시도 할 수 있다고하더라도 단지 충분히 크다. 비대칭 암호화는 공개 키와 개인 키 쌍을 사용하는 동안, 그것은 대칭 암호화는 양 당사자를 알고 있어야 비밀 암호는 (따라서 대칭이라고, 또는 그리스 '쌍둥이'에서 (쌍둥이 기능에 이상 풍뎅이이입니다 파생) 주소 : 양측이 비밀 암호를 교환 할 필요 알고있다).

풍뎅이는 두 표준을 사용 : 비대칭 키는 SSL / TLS를 통해 암호화 된 연결을 전송뿐만 아니라, 비대칭 암호화 된 메시지를 추가로 대칭 암호화로 보호 할 수 있습니다. 그런 다음 풍뎅이는 심지어이 예와 같은 암호화의 세 가지 레벨을 사용, 캡슐화 다시 (간체 없기 때문에 HASH / MAC 또는 서명 표시)를 보여줍니다

RSA의 SSL (AES (엘가 (메시지)))

이 식의 번역은 첫째, 문자 메시지는 암호화 된 AES 알고리즘 (대칭)와 암호문 다시 다음 엘가 알고리즘에 친구의 공개 (비대칭) 키를 암호화하고,이 캡슐은 기존의 SSL을 통해 다음입니다 / TLS는 P2P 네트워크 에코의 여행에 친구 (RSA를 사용하여) 암호화 된 연결을 보냈다.

상대방에 대칭 암호 (AES)를 설립 비대칭 (SSL / TLS) 암호화에 대해 얘기하는 것도 가능하다. 암호가 자동으로 생성 또는 쌍둥이 자리에 나중에 우리 같이 수동으로 작성하거나 통화 기능은 더욱 볼 수 있습니다. 또한 오픈 소스 - - 어떤에서 사용자 암호 (예, 다른 참가자 암호화 한 참가자로부터 (연속) 엔드 - 투 - 엔드 수 있도록 응용 프로그램을 다른 거의 없다.B. 수동) AES 문자열을 정의 할 수 있습니다.

지점 간 암호화 차별화로서 A (대칭) 엔드 - 투 - 엔드 암호화이다. 따라서, 심지어 단어처럼 암호화 (더 나은 여전히 일관된 대칭 엔드 - 투 - 엔드 암호화)을 첨가 엔드 - 투 - 엔드 "통합"-이 모든에 대해 때문에 만 참가자 앨리스 참가자 밥 비밀 암호가 알고있다. 서버 앨리스와 밥은 그 다음에 서버는 접속을 확립 여기서 지점 암호화 될 것이다. 그것은 서버가 메시지를 읽을 수있을 수 있습니다, 그래서 그녀는, 랩의 압축을 풀어서 다시 특히 경우 참가자와 중앙 서버에 위치한 점 사이의 비대칭 키.

풍뎅이는 직접 정의 할 수없는 연속 대칭 종단 간 암호화를 제공하지만, 자동화 및 인스턴트에 언제든지 갱신 할 수있다.

ECHO 프로토콜은 무엇입니까? [ 편집 ]

ECHO 프로토콜입니다 함께 - 간단히 말해서 - 의미

먼저 각 메시지 전송은 암호화되어 ...

예 : SSL (AES (RSA * (메시지))) *) 대신 RSA의 엘가 또는 NTRU로서 사용할 수있다

... 그리고 두 번째 ECHO 네트워크의 각 연결 노드는 연결 이웃에게 어떤 메시지를 보냅니다. 포인트. 세계처럼 간단.

소위 "기반으로 소규모적인 실험 모두가 피어 투 피어 매 7 모서리에 도달하거나 친구 대 친구 네트워크 든 - 또는 단순히 친구들간에 설치된 사용은 ECHO 채팅 서버를 공유" 뉴스를 배포 할 수 있습니다.

"반 ECHO"의 모드는 단일 홉 dhz으로 메시지를 보낸다밥에서 앨리스 B.. 앨리스 (전체 ECHO 표준 에서처럼) 더 이상 다음 메시지를 보내지 않습니다.

전체 ECHO 게다가, ECHO Halben이 셋째 적응 ECHO (AE). 그들은 암호 토큰을 알고있는 경우 다음 메시지가 이웃이나 친구 만 전송하므로 저장되었습니다. 누가 메시지가 전달되지되는 토큰을 알 수 없습니다.

마지막으로, ECHO 아직 ECHO 계정을 알고있다. 종류 방화벽. 이 계정 액세스를 알고있는 유일한 친구, 연결할 수 있는지 확보 할 수있다. 따라서, 웹의 신뢰가 만들어집니다, 즉 친구 사이에서 독점적으로 네트워크. 이 암호화에 사용되는 키에 기초하지만, 독립적 인 것은 아니다. 그 당신은 당신의 IP 주소로 연결 또는 네트워크에게 공개 키를 발표하지 않는다.

만약 따라서 메시지를 두 번째로 수신해야하는지, 그래서 "아마도 해시 Bekanntsein (AT (즉, 메시지의 해시 값을 이용하여) 임시 메모리 거부 비교된다 : 기본적으로, 각 노드는 각 노드 ECHO에게 메시지를 전송 혼잡 제어 ").

작은 비유 : 에코 프로토콜의 암호화가 제공하는 비교 깜짝 달걀이 걸릴 수 있습니다. 밥은 앨리스를 열고 초콜릿을 소비하고 깜짝 내부의 플라스틱 캡슐을 발견하고 그것을 열 수와 함께 장난감, Schlumpf에 포함 된 부품을 구축하려고 앨리스의 서프라이즈입니다. 당신이 성공하지 않지만 스머프 따라서 형성 할 수 어셈블리는 주위 새로운 초콜릿을 부어 다시 플라스틱 캡슐에 항목을 잡고에도 부분에서 Schlumpf 시도 이웃에 계란을 전달합니다 몰두하기도한다. 앨리스는 놀람과 Schlumpf이 성공적으로 조립 사람, 모르는, 그래서 그들은 그것을 복사 (- 기적, 앨리스는 모노 블록 복사기가 무슨 -)와에 * 모든 * 친구의 각 사본입니다. (포장 풀기은, 공예, 영화, 팩, 압축을 풀고주고 다시, 공예, 영화, 팩, 등등주고, .. - 공예 작업이 다시이 그림에서 혼잡 제어 감소 것하지 않을 경우 네트워크 인스턴스 (커널)에서 표현의 관점에서, 네트워크는 모노 블록 낙원에있을 것이다. 일단 알려진 공예 부품 조립 두 번째)되지 않습니다. 그들이 파파 스머프와 그 메시지의 파악을 위해 그들이 빨간 모자와 스머프를 볼 수있을 때까지 땜질 앨리스, 그것은 어떤을 받았다.

마지막으로 : 당신은 또한 풍뎅이 애플리케이션 가짜 메시지 ( "가짜"시뮬라크르 기능에서) 및 시뮬레이션 통신 메시지와 함께 방출 ( "메시지를 가장 한") 할 수 있습니다. 암호화는 암호화되지 않지만, 수시로 전송 순수한 임의의 문자를 표시하고, 다른 시간 기반 그냥 단지 엉망 - 싱 임의의 문자 모의 인체 대화되면 :

- 시뮬라크르

- 확인란 에코 네트워크에서 "시뮬레이션"채팅 메시지를 활성화 할 때이 기능을 보냅니다. 이 "가짜"라는 메시지가 순수하게 임의의 숫자로 구성되어 구별하기 어렵게 분석가, 현실과 임의의 메시지와 암호화 된 메시지를합니다. 시뮬라크르는 영화에서 모두 커버하는 기간이 " 매트릭스 보드리야르 (자신의 아파트에서 소프트웨어의 네오스 저장소의 철학뿐만 아니라하지 알 수없는"프랑스 미디어 철학자 장 보드리야르, 현실의 관계, 상징의 책 Simulacres 등의 시뮬레이션입니다 사회는) 조사 하였다.

- 분 장자

- 임의의 가짜 메시지를 시뮬레이션 할 수 있습니다 외에도으로 수시로 채팅과 답변 겠다는 사람은 풍뎅이 프로그램 채팅을 방출합니다. 이 메시지는 순수한 임의의 데이터로 채워되지만 달라집니다 - 실시간 채팅 대화를 시뮬레이션.

- 그래서 메시지의 분석은 세 번째 레코더 ( "레코더") 사이의 매장 및 녹음 모든 통신이 가능하게 무엇을 받아 들일된다하는 경우는 더 어려울 수 있습니다. 그러나 그 이상 : (. 참조 메타 데이터의도가없는 데이터 보유는 ) 메시지가 당신을 위해되었다는 이유 용의자 없습니다. 누가 정상적으로 다시 에코 전력으로 전송하지 않는, 성공적으로 메시지를 압축 해제 할 수 있습니다. 메타 데이터에 블러는이 메시지가 성공적으로 디코딩 될 수 있다는 가정에서, 비 - 전달 된 메시지에 대한 관심이 증가하고 있었다. 이 경우 슈퍼 에코의 옵션도 있습니다 :

- 슈퍼 에코

- 이 기능은 성공적으로 디코딩 지시 때문에 읽을 수있는 메시지는 다시 모든 친구에 포장.

슈퍼 에코, 시뮬라크르와 가장 따라서 그것을 메시지의 복수 (다른 사람과 명백하게도) 당신이 흥미있는 뉴스를 이해하기 어렵게 공격자를해야 프로그램의 세 가지 옵션이 있습니다.

이제 한 번 더 정확하게 각 ECHO 모드를 살펴 보자 :

전체 ECHO [ 편집 ]

전체 ECHO ( "전체 ECHO")는 가정에 기초 세트는 또한 소위 "소 세계 실험"칠 것이다 대한 몇 친구들은 각 각의 메시지 일 수있다. 어떻게 든 모두 일곱 모서리의 최대를 통해 서로를 알고있다. 이는 피어 - 투 - 피어 또는 친구의 친구 간 네트워크에서 허용된다. 각 노드가 다른 노드들에 공지 된 임의의 메시지를 보내면, 하나 하나를 달성 할 수있다 (참조.도 3).

다른 방법으로는 전자 메일받은 편지함으로 축약하거나 ECHO 커널을 기반으로 친구를 설치하는 채팅 서버에서이 분산 주장을 뒷받침, 그래서 모든 암호화 된 메시지는 참가자들에게 보낼 수 있도록 할 수 있습니다 역할을 할 수 있습니다.

모든 네트워크 노드가 연결된 모든 노드를 보내려면 왼쪽 그림은 시작 지점에서 메시지를 시뮬레이션합니다.

기본적 따라서 ECHO 각 노드는 각 노드에 각 메시지를 재전송하는 것이다. ECHO 프로토콜은 매우 간단한 프로토콜이지만, 또한 말을 더 의미가 있습니다 : 어떤 라우팅 정보와 메타 데이터를 거의 네트워크에서 기록되지 수는 ECHO에서이 없습니다 이것은 또한 한 손이다, 간단한 버리는 말을 소리. 각 노드는 적극적으로 접속 친구들에게 메시지를 다시 송신 한 노드가 더욱 메시지를 전달하는 "전송"의 개념은 잘못된 것이다.

이 발생되지 않도록 효율적으로 유지되고, 메시지의 해시를 임시 캐시에 저장되고,이 이중으로 확인 될 때 재전송이 거부 될 수도있다 - 따라서, (연결되는 복수의 노드의) 메시지가 반복적으로받는 일이있다 , 이것은 "혼잡 제어"라고합니다.

그것은 ZIP 파일과 유사한 캡슐에 있었던 것에 메시지이다. 이 캡슐은 공개 키와 비대칭 암호화에 의해 생성된다. 또한 포장 여전히 평문 메시지의 해시이다. 노드가 암호를 해독하려고 할 때, 새로운 텍스트가 나옵니다 - 옳고 그름 중 하나를 디코딩 할 수있는 사람이 읽을 수 또는 임의의 문자는 임의의 문자가 잘못된 암호 해독에 다시했다를 위해이 말을. 디코딩 시도 후이 결과 텍스트 따라서 다시 해시됩니다.

디코딩 된 메시지의 해시 캡슐의 송신자가 부착되었던 원본 메시지의 해시와 같은 경우에 지금, 그가에 대한 해독 노드가 올바른 키 및 일반 텍스트 메시지를 사용한 것이 분명하다 : 메시지가 읽기 및 사용자 인터페이스에 나타납니다. 원래의 메시지와 일치하지 않는 디코딩 시도의 메시지 본문의 해시 값은, 유저 인터페이스에 표시되지 않지만, 따라서 실패 디코딩 시도 연결된 이웃 상기 송신 프로그램 커널 남아있다.

노드해야합니다 따라서 그의 친구의 모든 키는 메시지를 풀고 해시를 비교하려고합니다. 해시 값, 구성 요소가 캡슐에 다시 함께 패키지 노드와 동일하지 않습니다와 연결된 친구가 다음 같은 시도에 그들을 각 보냅니다.

메시지의 해시 값이 때문에, 원래의 메시지 해시 암호화를 세분화 할 수없는 반전 될 수없고, 여전히 정확한 키를 필요로한다.

성공적으로 추출 된 메시지는 더 이상 하나의 성공적으로 압축 해제 된 메시지가 전송 될 수있는 슈퍼 에코의 옵션을 사용하지 않는, 송신되지 않는다. 인터넷 패키지가 없습니다 전송 된 메시지를 식별 할 수있는 기록 그래서 아무도.

마지막으로이에 대한 메시지 캡슐을 알아낼 Aufzeichnern 네트워크 트래픽이 어렵게 될 수 있도록 또한, 시간 거짓 메시지 ( "가짜 메시지") 또한 시뮬레이션 연예 뉴스 (가장 된 메시지) 시간에서 보낼 수있는 전술 수 있습니다 자신의 가독성 재미 있었다. 모든 통신 데이터 어딘가에 저장하고 인터넷 상에 기록된다고 가정 할 수도 있습니다.

이어서이 암호화 된 캡슐 차례로 노드간에 설정된 암호화 된 SSL / TLS 채널에 걸쳐 전송된다. 이것은 분산, 자체 서명 P2P 연결, "두 단계 상호 인증 프로토콜"입니다. 구현은 또한 해제 할 수있는 SSL / TLS에 의해 정확하게 정의 : 그래서 네트워크 노드는 HTTPS 또는 HTTP를 통해 통신한다. 하나의 다중 암호화를 사용하는 경우에는 어쨌든, 물론 전송 쉽다. 따라서, 당신은 항상 자신의 친구에게 HTTPS 연결을 구축하고이 암호화 된 채널을 통해 보내는 메시지가 대기하는 암호화 된 캡슐을, 오른쪽 키에 의해 깨어 키스 읽을 일반 텍스트 (해시 비교의 방법으로) 변환 할 수 있습니다.

- 보낸 사람은 해시 123456789에 원래의 텍스트를 암호화하고 (그는 파업 전에 AES를 사용하고 밖으로 TLS / SSL 연결을 통해 종료) 캡슐로 암호화 텍스트 및 원본 메시지의 해시 팩 해시.

- 수신기 (1)는 (예정) 평문 캡슐 수신 된 암호문으로 변환하지만,이 해시 987,654,321 및 모든 이후이 수신 한 모든 친구들 가능한 모든 키 반복 123456789의 공급 원래 해시 동일하지 해시를 비교하지만, 그 메시지를 다시 잡고 그것을 전송 실패했다. 이 메시지는 그 또는 그의 친구 중 하나가 분명하지 않습니다.

- 수신기 (2) 지금이 해시 123456789을 가지고 있으며, 따라서 123456789의 공급 원래 해시 동일, (가정) 일반 텍스트로 얻어진 암호문으로 변환, 디코딩 (이 수신기 화면에 분명히 성공 때문에 메시지였다 수퍼 에코가 선택되는 경우에도) 재 래핑에 보냈다.

네트워크에서 아무도 모든 로컬 컴퓨터에 무슨 일이 있었 때문에 풀기에 성공 모른 무슨 메시지를 볼 수 있습니다.

반 ECHO [ 편집 ]

ECHO의 절반 ( "반 ECHO")이 모드는 다음 노드에 하나의 홉, Z에 메시지를 보냅니다.밥에서 앨리스 B.. 앨리스는 (전체 ECHO를 위해 평소와 같이) 자신의 연결된 친구의 경로에 추가로 메시지를 전송하지 않습니다. 에코 모드가 다른 수신기에 연결 기술적으로 정의된다 : 그것은 앨리스의 노드에 연결할 때 Bob`s 노드가 발표 앨리스는 뉴스를 자신의 친구에 보낼 수 없습니다. 메시지가 각 노드 점 다른, 더 화합물에 추가 그물에 수행되는 것을, 직접 연결을 통해 두 친구를 제외합니다.

적응 형 에코 (AE)에 대한 세 번째가 고체 및 반 에코뿐만 아니라. 비밀 암호에 아주 유사한 - 더 아래에 설명 된대로 여기에서, 메시지는 다음 노드가 특정 암호 토큰이 알고 연결된 이웃이나 친구에 보냈습니다. 물론이 암호를 반드시 이전에 정의 공유하고 각 노드에 저장 될 수있다.

따라서 네트워크 구성 메시지를 사용할 수있다 경로를 정의. 예 : 모든 독일어 허브 적응 ECHO에 대한 공통 암호를 사용하는 경우가 암호를 모르는 경우, 메시지가 다른 나라의 노드에 표시되지 않습니다. 따라서, 라우팅하지만 노드에서, 메시지 내의에 situates 아니라고 정의 될 수있다.

따라서 암호를 모르는 사람, 메시지를 가져오고 통과하지! 적응 ECHO로 알려진 또는 기존 (각각 개방 시도에 대한 모든 메시지를 수신하지 않는 일반적인 경우의 현재 라우팅 될 것이다) 할 수 있습니다 메시지를 열 수 없습니다 메시지입니다.

적응 ECHO (AE)에 아래의 섹션 따라서이 옵션에 대한 자세한 완벽하게보고합니다.

ECHO 계정 [ 편집 ]

무엇보다, 에코는 ECHO Accunts는 알고있다. 계정 또는 방화벽의 종류. 단지 친구 그 계정에 대한 로그인 정보를 알고 결합되도록 이용 될 수있다. 따라서, 소위 트러스트 웹 신뢰 기반, 네트워크 형성. 암호화 키를 다른 어플리케이션과, 그것을 독립적 인 기반 아니다. 이는 암호화를위한 공개 키가 사용자의 IP 주소와 연결되지 않아야있는 장점을 갖는다; 또는 사용자에 그것을 찾기 위해, DHT 예를 들면, 친구의 네트워크에서 IP 주소를 발표한다. 에코 Accouts에가 제공하는 피어 - 투 - 피어 에 (P2P) 연결 - 친구 - 투 - 친구 에 (F2F) 네트워크 또는 연결의 두 가지 유형을 할 수 있습니다. 따라서 풍뎅이는 두 패러다임을 위해 설계되었습니다.

다음과 같이 에코 기능 계정 :

- 바인딩 끝점 계정 정보를 정의 할 책임이있다. 단일 사용 (일회성 계정 또는 한 번 사용)에 대해 정의 할 수있는 계정의 생성 과정에서. 계정 이름과 계정에 대한 암호 문자의 최소 32 바이트가 필요합니다. 긴 암호를 따라서 필요합니다.

- 네트워크 연결이 만들어지면, 결합 점이 인증 요청과 요청 노드에 통지한다. 피어 15 명의 초 시간 윈도우 내에서 발견되지 않으면 결합 엔드 포인트 연결을 삭제한다.

- 인증 요청을 수신 한 후에, 피어는 바인딩 포인트에 응답한다. 피어는 다음과 같은 정보를 전송한다 : hHash 키 (염 || 시간) || 해시 키는 계정 이름과 계정 암호의 공동 요약 소금. 현재, SHA-512 해시 알고리즘이 해시 결과를 생성하는 데 사용된다. 시간 변수는 몇 분의 해상도를 가지고있다. 피어는 암호화 소금의 값을 유지합니다.

- 바인딩 엔드 포인트 피어 정보를 취득한다. 논리적으로 다음 그가 설정했는지 모든 Koten이 hHash 키 (소금 || 시간) 처리. 엔드 포인트가 계정을 식별 할 수있는 경우에, 그는 분을 기다리고 다른 검색을 수행합니다. 이러한 해시 키 계정 일치가 발견 된 경우, 결합 점이 피어의 이전 단계에서 생성 된 것과 유사한 메시지를 생성하고 피어에게 정보를 전송한다. 인증 정보가 저장된다. 약 120 초 동안 후, 정보가 삭제된다.

- 엔드 포인트를 결합 암호화 소금 값의 분석을 포함하지만,이 시간 - 피어 결합 점의 정보를 수신하고 통해 유사한 검증 프로세스를 수행한다. 두 소금 값은 명확하게 일치해야합니다. 엔드 포인트도 십오 초 시간 창 내에서 자신을 확인하지 않은 경우 피어가 연결을 삭제합니다. 키 암호화에 포함하여 계정 시스템이 더 세련 될 수 있다는 부수적 있습니다. 추가 키는 더 정확한 기간을 정의 할 수 있습니다.

이 협의가없는 동안 SSL / TLS는 경우가 이어질 수있다 프로토콜 취약 : 중간 스테이션 번째 단계의 값을 기록하고, 그 결과 결합 끝점을 전송할 수있다. 그런 다음 바인딩 엔드 포인트는 알 수없는 연결은 계정에 대한 액세스 권한을 부여 할 수 있습니다. 기록 장치는, 네 번째 단계의 값 즉, 결합 점의 응답을 전달 빼앗고 피어 정보있다. 정보가 정확하면, 피어는이 새로운 바인딩 엔드 포인트의 응답을 받아 들일 것이다.

ECHO-그리드 [ 편집 ]

학생들이 이야기하고 ECHO 프로토콜에 대해 가르 칠 때, 우리는 단순히 문자 ECHO와 ECHO 그리드를 그리고 O4에 E1의 노드 번호를 다시 지정하고 하단에 연결 라인과 문자를 연결 (참조하십시오. 그림 4).

예를 들면, 다음 화합물 E1-E2를 이웃으로 IP 연결을 나타낸다.

각 계정에 포인트가 이제 키를 교환하는 경우, 그래서 P2P / F2F 네트워크의 IP 연결의 수준에서 새 레이어로 일어난다 링크를 위조.

풍뎅이 기본 아키텍처는 암호화 라우팅뿐만 아니라이 커널 프로그램에 설립 정교하지만, 같이 위에서 언급 된 용어 "암호화 라우팅은"역설적 에코 프로토콜 라우팅을 박탈.

에코 "를 넘어"라우팅입니다 : 첫째, 메시지 패킷을 라우팅 정보 (수취인)를 포함하지 않고 단순히 모든 연결에 모든 것을 보내 때문에 노드는 엄격한 의미에서 더 "전달"을 사용하지 않습니다. 둘째, 또한 암호 키, 메시지를 디코딩하려는 시도는, (심지어 메시지 패킷에 첨부하지 않을)에는 어드레스 있지만 편광은 Bille 없다 : 그녀는 우리가 다른 문자를 볼 가능성이 이해할 수 있습니다. 에코 프로토콜에서, 대신 용어 "라우팅"의 "여행"의 개념 따라서도 더 사용된다.

(참조하십시오. 예를 들어 보완 또한 노드는 중개인과 수취인을 대신 전달하지 마찬가지로 법적으로 다른 리뷰는 여기에 수행되는 본, 그러나 어떤 이웃은 독립적으로 알렸다.B. 다른 라우팅 모델에서 이러한 리디렉션 Antsp2p을 자신과 개미 알고리즘 , 음소거 , AllianceP2P , Retroshare , 양파 라우팅 또는 I2P ).

그렇지 않으면 (이 해독되지 않았거나이 될 수있는 것을) 어떤 암호화 "물건을지나 수영"에코 프로토콜을 잎 - 동네에서 좋은 평판을 확산 것처럼, 다음 소식은 에코에서 펼쳐집니다. 흥미 질문 전문 인터넷 노드를 향해 전용 인터넷 노드 다르게 암호화 된 패킷을 고려해야하고 인스턴스인지 물론, 모든 친구와 이웃, Z 얻은 정보를 공유 할 수 있는지 여부이다.스타 트렉 공지에 따라 B. 보그 단체 패러다임 : 모든 사람이 기록 메시지가 이웃의 모든 (안 절반 적응 에코가 사용되는 경우 모든 (디코딩에서 이해 메시지 본문)이 될 수있는 경우)에 액세스 할 수 있습니다. 응답하여, 노드는 노드 "우편 배달", "딜러", "전달자"또는 "중개자"로 자세히 설명 될 수있다 "주권"또는 "수득하고 (방향성) 정보 CompaniesRecent"다른 네트워크에서의 이상이다.

때문에, 에코 모드와 암호화 스테이션을 대표하는, 그러나 궁극적으로 특히에 5 월 - ( "여행"더 나은) 간단한 네트워크 다이어그램 등 에코 - 그리드는 "라우팅"의 분석뿐만 아니라 것입니다 그래프 이론 방법 : 적용 메시지가 앨리스 밥 에드와 메리의 그래프 아래의 예로서, 네트워크의 구조에 따라 명확하지만, 또한 반향 계정 절반 또는 전체 에코 및 적응 에코를 이용하여,있을 것이다.

앨리스, 밥, 에드와 메리 [의 키 교환의 예 [편집 ]

그림 5의 다음 예는 더 광범위하게 논의 될 수있다 - 그들은 풍뎅이 클라이언트 기능의 몇 단어와 프로세스를 사용하므로 경험이 리더 프로그램도 기본 기능으로 한 번이 부분을 건너 뛸 수 있습니다 (설치, 채팅, 이메일) )했습니다해야하고 나중에 이러한 기술의 예에 데리러 이해할 수있다 :

- 앨리스 (IP = E1)와 밥 (IP = C3)는 자신의 공개 키를 교환 한 다음 IP 이웃을 통해 연결되어 : E1-E3-E5-E6-C3를.

- 이웃의 IP 연결을 사용 : 밥 (C3)와 마리아 (O4)는 그들은뿐만 아니라 암호화를위한 공개 키를 교환 한 단지 친구 C3-C4 H5 H3 H4-H6 O3 O4.

- 마지막으로, 마리아 (O4)의 에드 (H1)의 친구입니다. 그들은 어느 쪽이든를 통해 통신 : O4-O3-H6-H4 H3 H1 또는 경로 사용 O4 O2 O1-O3-H6-H4 H3 H1을. 에코 프로토콜은 그래서 모든 IP 이웃이 연결된 IP 이웃에 대한 메시지를 전송하기 때문에, 경로는 빠른 메시지를 전달하기 위해, 성공합니다.

- 이러한 이웃에서 직접 IP 연결.B. E1-E3를 작성하여 소위 할 수 있습니다. "에코 계정은"위험 회피됩니다 다른 IP 주소는 E1과 같은 이웃 E3의 소위 "청취자"에 연결할 수 없습니다. 암호화 키를 의존하지 않고 - -이 방법, 웹의 신뢰가 만들어 사용하지만 당신은 당신이 당신의 채팅이나 이메일 키를 거래하는 누구와 친구가 필요합니다.

- 소위 " 거북 호핑 "보다 효율적 에코 네트워크 내에 에드 앨리스는 소위 "스타 빔 자석"파일 전송을 교환하면, 경로 H1 H3 H5-C4-C3-E6 위에 에코 프로토콜 패킷을 전송 E5-E3-E1. 마리아는 경로에 있지,하지만 Starbeam 자석을 알고 있다면 당신은 전체 에코을 통해뿐만 아니라 패키지를 받게됩니다. 장점 (호핑 키를 통해 이동하지만 IP 연결을 통해하지 않는 예이다.) 신뢰의 웹으로. 기본적으로, 모든 것이 항상 암호화, 왜 가장 짧은 경로를하지?

- "버즈"또는 "GE의 에코 - 터 IRC 채널"(전자 *의 IRC) 소위 - 공간은 할 수 있습니다.B. 만들기 또는 가까운 O2를 통해 "호스트"될 수있다. 단지 사용자 에드 버즈 공간 이름을 알고 있기 때문에, 다른 모든 이웃 친구 탈락된다. 장점 : 당신은 한 방에 알 수없는 친구들이에게 공개 예를 사용하지 않고 이야기 할 수 있습니다로.키가 그 어느 교환 - RSA있다. 대신, 당신은 단순히 "버즈"/ "전자 * IRC"공간을 하나의 자석 ( "한 번 자석을")를 사용할 수 있습니다.

- 마리아 에드와 밥의 상호 친구이며 C / O를 (처리) 함수 이메일에 대한 활성화 : 오프라인하지만 때문에, 밥을 보내이 에드을 허용, 이메일 : 마리아는 이메일을 저장 사이에 밥을 한 다음 온라인으로 제공됩니다.

- 또한 앨리스는 소위 가상 "이메일 기관"을 만들었습니다. 에드 앨리스 그의 공개 이메일 키에 전송 - 에드는 자신의 프로그램에서 그와 함께 자석을 앨리스에 의해 "이메일 기관"을 삽입 : 전자 메일 만 캐시 때문 POP3 또는 IMAP 서버에 비교할 수 없습니다 . 이제 앨리스의 밥과 에드에서 전자 메일은 마리아 오프라인해야하는 경우에도 (전자 메일 기관에) 캐시됩니다.

위의 그래프의 예제를 따라하는 것이 도움이된다.

적응 형 에코 (AE) AE와 토큰 [ 편집 ]

"적응 에코"의 설명은 또 다른 관련 문자와 E가 그려 그리드 (그림 6 참조) 할 수 있습니다 에코.

당신이 경우, 채팅 친구와 채팅 서버로 배치 된 세 번째 마디 점은 프로그램 AE 토큰 ( "적응 토큰 에코")에서 동일한 삽입 한 다음 채팅 서버는 친구에게 메시지를 보내드립니다 -하지에 다른 모든 연결 이웃 또는 사용자는 일반적으로 고체 에코 모드의 경우 일 것이다.

AE-토큰은 적어도 96 문자의 암호 같다. 적응은 에코하면 정보가 만 노드 또는 토큰뿐만 아니라 AE 알고 링크 파트너에 메시지를 보내 계속해서 다른 모든 노드를 배울 Konotenpunkt 발광을 동반한다.

AE-토큰이 함께 다른 계정 암호를 얻을 수있어 나 메시지가 표시되지 않는 사람을 가리 없습니다. 그래서 것이 가능 이웃과 가능성이 상정 예를 들어, 잠재적 인 "레코더는"모든 통신을 기록, 제외하고 메시지의 핵심에 와서 여러 암호화를 중단하려고합니다.

그래프를 결정하기 위해, 적응 에코에 대한 일정은 여러 노드는 서로 정렬 및 암호를 기록해야한다. 적응 에코의 경우 라우팅 말할 수있다.

헨젤과 그레텔 - 적응 에코 모드의 예 [ 편집 ]

적응 에코 동화의 고전적인 예로서 역할을 설명하기 헨젤과 그레텔 . 상기 설명 AE 그리드 명에서 헨젤, 그레텔과 사악한 마녀는 점으로 그려집니다. 그들은 이것을 알 사악한 마녀없이 서로 통신 할 수있는 지금 헨젤과 그레텔 생각합니다. 그들은 마녀와 숲에 있고 ( "이동 경로")과 흰색 자갈 ( "흰색 pebbels")을 다시 숲에서 발견과 빵 부스러기와 경로를 표시 할 후 이야기.

이 이야기 콘텐츠 이제 설명 그리드 또는 통신 그라 "흰 자갈"라는 암호화 토큰 포인트를 사용할 수있는 상기 격자 패턴에도 적응 에코를 보여줄 수 :

노드 A2, E5 및 E2가 동일한 AE 토큰을 사용하는 경우, E6는 노드 A2 (헨젤)와 노드 E2 (그레텔)를 대체 할 메시지를받을 수 없습니다 노드. 노드 E5는 알려진 토큰 "흰 자갈"에 대해 "마녀"를 보내 E6를 가리키는 계정에 메시지를 보내 ( "white_pebbles") ( "마녀")를 배우지 않기 때문에. 학습 ( "적응") 네트워크를 적응 적합니다.

"적응 에코"네트워크하여 어떤 대상 정보 ( "개미 라우팅"더 이상 참조)를 공개하지 않습니다. 때문에 - 기억, "반 에코"의 모드는 연결된 이웃에게 하나의 홉을 전송하고 "전체 에코는"지정되지 않은 홉 수를 통해 연결된 모든 노드에 암호화 된 메시지를 보냅니다. 및 AE-토큰을 알고 노드를 연결을 통해 보내는 메시지 - "에코 계정"다른 사용자가하지만,에 계속 도움 또는 가입에 방화벽이나 인증 개념으로 거의 방해하지만 그래 핀 또는 경로 독점 "AE는 토큰" ,

당신이 서로 ( "신뢰에 대한 울트라 들여다 보며")와 신뢰의 웹 정의 신뢰하려는 경우 채팅 서버 관리자는 다른 서버 관리자와 자신의 토큰을 교환 할 수 있습니다. 네트워크 실험실에서 또는 세 집에서, 네 개의 컴퓨터는 단순히 적응 반향을 시도하고 그 결과를 문서화 할 수 있습니다 :

적응 에코 테스트는 세 개 이상의 컴퓨터와 네트워크를 사용 (또는 (endingless) 단일 시스템에서 프로그램의 여러 인스턴스를 시작하고 연결하는 바이너리 디렉토리에 파일로 "SPOTON_HOME"를 사용) 장소 다음이 예시적인 시퀀스를 들어 :

- 채팅 서버로 노드를 작성합니다.

- 클라이언트로 두 개의 노드를 만듭니다.

- 채팅 서버에 두 개의 클라이언트를 연결합니다.

- 클라이언트 간의 키 교환.

- 정상적인 의사 소통 능력을 두 클라이언트를 사용해보십시오.

- 서버에서 AE 토큰을 설정합니다.

- 정상적인 의사 소통 능력을 두 클라이언트를 사용해보십시오.

- 이제 클라이언트에서 동일한 AE 토큰을 설정합니다.

- 결과를 기록하지 : 서버 노드는 더 이상 AE-토큰이 있거나 모르는 다른 노드로 메시지를 보냅니다.

이 예는 쉽게 복제 할 수 있어야합니다.

ECHO 프로토콜 작동처럼 [ 편집 ]

함께 이제 다른 방법과 옵션을 참조하면, 인접도 7은 복잡한 개요를 가질 수있다.

- "전체 에코", "반 에코", 적응 에코 "와"에코 계정 "의 다른 예문 그래프에있는 사진.

- 차이는 물리적 IP 연결과 키에 가상 연결 사이에 이루어집니다. 키 그러므로 반드시 IP 연결과 관련되지 않습니다.

- 사용자는 대칭 암호화 세부 사항 및 토큰 및 계정 자격 증명도 자석 URI를 비대칭 공개 키를 교환 할 수 있지만.

- 연결 노드는 연결을 허용하고 메시지를 전용 주소로 금지하거나 건너 뛰는 해결 보낼 수 있습니다.

- 따라서, 다른 통신 시나리오는 발생한다.

예를 들면 :

- . 사용자 H4는 AE 토큰을 가지고있다. 그는 HG가 토큰을 인식하지 못하는 O-사분면 (연결 노드 H6를 통해) 메시지를 전송하지 않습니다.

- 나. H3는 H4에 메시지를 보내는 경우는 "절반 에코"의 화합물이기 때문에, H4는이 메시지를 전송하지.

- 다. 이 에코 계정에 대한 로그인을 모르기 때문에 사용자는 E2 사용자에게 E1을 연결할 수 없습니다.

- 라. 사용자 O1과 서로 O4 채팅 및 암호화에만 공개 키가 있습니다.

- 전자. 같은 그룹 채팅 방에 URI 자석을 통해 (또한 버즈 또는 전자 * IRC라고도 함) 사용자 H3 및 C5 채팅.

처음 설정을 설정 [ 편집 ]

소프트웨어의 첫 번째 초기 설정은 쉽게 불과 몇 걸음이다

- 프로그램 실행 (윈도우) Goldbug.exe의 압축을 풉니 다

- 로그인 암호를 생성, 암호 키

- 커널을 활성화

- IP와 이웃에 연결

- 친구 키와 채팅이나 전자 메일을 통해 암호화 된 통신과 스왑을 시작할 수 있습니다 ...

풍뎅이 메신저 사용자 인터페이스를 가지고 (또한 인터페이스 또는 그래픽 사용자 인터페이스 (GUI)라고도 함) 및 커널. 모두가 바이너리로 제공됩니다 (예 : 윈도우 GoldBug.exe 및 스팟 온 Kernel.exe라고도 함).

이 프로그램, 예를 들어 압축을 해제 한 경로에서 GoldBug.exe를 시작합니다.B. C : /GoldBug/goldbug.exe 또는 C : /Programme/GoldBug/goldbug.exe.

당신이 16 캐릭터 로그인 패스워드 닉네임을 정의 프로그램을 처음 시작할 때. 그런 다음 암호화를 위해 당신의 그릇을 만들 수 있습니다.

그렇지 않으면 각 goldbug.exe의 시작 버튼 만 커널 "활성화"후이 탭에있는 다음 친구 또는 채팅 서버에 연결을 조정하는 활성화합니다. 커널 파일 자리-에 Kernel.exe는 상기 풍뎅이의 프로그램이나에서 그렇게 연결되어 있지 않습니다. 풍뎅이는 간단한 유지 및 데스크톱 컴퓨터 및 모바일 장치에 추가 최적화되어, 따라서이 커널 인터페이스입니다.

두 로그인 방법 [ 편집 ]

당신은 풍뎅이를 처음 시작할 때, 별명에 파란색 상자에 포기하고 암호를 정의 (참조하십시오. 그림 8). 두 가지 방법이 있습니다 : 암호 법 또는 답변 (질문 / 답변) 방법.

암호는 적어도 16 자이어야합니다. 즉, 너무 길면, 이는 심지어 세 같은 짧은 패스워드를 반복 할 수있다.B.는 "passwort_passwort_passwort"하지만 암호는 임의의 문자열을 한만큼 안전하지 않습니다. 다음과 같이 두 가지 방법으로 구분 될 수있다 :

- 암호 방법

- "소금에 절인 해시"를 의미 해시 (암호 + 소금) 사용됩니다. 국부적으로 저장되지 않은 암호 만 입력의 해시를 생성 할 때.

- Q / A 방법

- "이란 해시 (질문, 답), HMAC "(해시 기반 메시지 인증 코드)이 사용된다. 그리고 질문도 대답도이 시스템에 저장되고 암호화 염은 무작위로 컴퓨터에 의해 생성되지 않습니다. 대신 질문 할 수도 있습니다 물음표 입력 과정없이 두 암호. 질문 및 후속 로그인의 대답은 그들이 초기 정의 여기에는 두 번째 항목 체크 ( "확인")을 정의하지 않고 한대로 정확히 입력해야하는 암호 방법으로 (오타) 수행합니다.

로그인 암호 암호화 용기로부터 생성 된 해시가되는 비밀 키 암호화에 저장된 잠금을 해제하기 때문에, 로그인 과정을 보호 및 암호 로그인하는 것이 특히 중요하다. 따라서, 두 가지 방법이 공격자가 심각하기 위해, 위의 고려 사항으로 언급 된이 따라서) 당신이 선택한 어떤 방법을 모르는 및 b) 질의 응답 방법은, 지금까지 위의 추가 안전 이미 설명 때문에도 문제이다, 아직 응답이 어딘가에 저장됩니다. 당신은 질문과 답변, 두의 경기를 아시는 바와 같이 컨테이너를 열 수 있습니다.

도 키보드 로거를 입력 가격주지 않는 위해서는 로그인 입력에 가상 키보드를 사용하는 옵션이다 (도 9 참조). 이렇게하면 암호에 대한 항목 라인에 더블 클릭으로 시작합니다. 기껏해야, 단지 마우스 클릭은 기록되지 그러나 여기에는 키 입력된다.

기본적으로, 개인 키가 충분히 안전한 용기에 암호화 된 형태로 저장되는 것이 중요하다. 특히 공급 회사의 액세스는 달리 쉽게 개인 키를 활용할 것 모바일 운영 체제에서 만들 것이라고 가정하는 것이 합리적 보인다. 이 심지어 브라우저에서 제공하는 암호화 또는 메일 공급자 온라인 키를 저장하는 것이 중요합니다 웹 메일 서비스와 질문, 특히이다. 암호화는 항상 당신의 컴퓨터에 일어날해야하며,이 소스 오픈 클라이언트와 당신이 가능하게 된 브라우저를 사용하는 모든 온라인 웹 응용 프로그램입니다 - 또한 자체 생성 - 온라인 키를 입금해야합니다. 당신의 가능성이 충분히 암호화되지 않은 개인 키를 따기 위험이 너무 큽니다. 또한 프로그램 감사는 개인 키입니다 암호화 된 컨테이너에 대한 온 액세스에 암호를 넣어해야하며, 원격 시작 업로드하여 개인 키에 특별한주의를 전은-그립. 프로세스 및 보안 액세스 - - 분석 된 개인 키에도 몇 소스 오픈 메신저 암호화 한 손으로 계산 될 수 있으며, 보안 감사를받은,의 암호화 된 스토리지의 보안에 관한 거의 적합.

암호화를위한 10 키의 세대 [ 편집 ]

처음 풍뎅이 메신저를 시작할 때 암호화 키를 생성 할 경우 팝업 창 묻습니다. 키 생성을 위해 당신은 3072 비트 (기본)의 키를 입력 이상 선택하고 새 키 (재) 다른 옵션과 같은 알고리즘 hashType, 암호, 소금 길이나 반복 수를 생성하는 경우에도 선택할 수 있습니다.

생성 된 키는 하위 경로에 저장 "/.spot-on"입니다. 새로운 키와 모든 사용자 데이터가 삭제됩니다와 새 로그인을 설정하려는 경우, 쉽게이 경로를 삭제하고 새로운 GoldBug.exe를 시작합니다. 동일한 주 메뉴 "에있을 수있다!_Total_Database 지우기 _! " 달성 될 수있다.

다음의 경우 기능 (한 암호화 키뿐만 아니라 (선택 사항) 서명 키)를 생성 비대칭 키는 다음과 같습니다

- 잡담

- E 메일

- Poptastic

- URL을

- 로제타

각 기능이 차례로 개인 키 쌍을 사용하는 안전 기능입니다. 채팅 키가 손상 될 경우, 따라서 이메일 암호화은 영향을받지 않습니다. 또한, 당신은 단지 채팅 키가 아닌 이메일 키와 친구를 전달할 수 있습니다. 따라서, 당신은 당신이 당신과 함께 채팅을하거나 통합 URL 데이터베이스의 P2P 웹 검색의 기능에 대한 URL을 대체 할 가능성이 이메일을 보내거나 할 수있는 사람을 결정할 수 있습니다.

사용자 인터페이스의 최소 뷰는 보통 설명 : 당신은 "전체보기"또는 "최소한보기"를 선택할 수 있습니다 메인 메뉴. 이 옵션의 무리가 필요하지 않을 수 숨 깁니다 때문에 컴퓨터와 좋은하지 아는 사람은 최소한보기를 선택해야합니다. 간단하게. 초기 설정에서 최대보기를 사용할 수없는 선택, 그들은 추가 로그인 및 조정하는 경우에만 나타납니다. 사용자 인터페이스에서 세부 사항을 볼 수있는 능력을 따라서 간략하게 언급 할 만하기 때문에 많은 정보는 커널 활성화 및 키 탭 암호 값 아래 마지막 시점이 참조 시점 이후 있습니다 (다만 최대보기의 설정에서) 발생을 찾을 수 있습니다. 값은 확장 된 사용자보기에서 갱신 키 생성 개별적으로 설정할 수 있습니다. 그러나 처음 클라이언트를 사용하는 사용자는 전형적인 설정 값이 자동으로 준비 dhz있다B. 키는 3072 비트 (미리) 크기를 갖는다.

비 최소한의보기 따라서 탭에 표시는 z "커널 활성화".B. 사용자 인터페이스에서 다음 요소 :

- 커널 경로

- 여기에서 커널 경로를 입력 할 수 있습니다. 와 커널은 "자리-에 kernel.exe"올바르게 설정 경로에 다음 경로는 녹색으로 강조 표시됩니다. 그렇지 않으면, 커널의 실행 파일이 어디 있는지 또는 GUI (goldbug.exe)의 실행 파일로 복사하거나 그에 따라 경로를 패스포트.

- PID

- PID 번호는 실행이 윈도우에 표시되어있는 프로세스 ID를 식별한다. 당신은 Windows 작업 관리자에서 프로세스 ID를 찾을 수 있습니다.

- "키 재생"기능

- 새로운 가치와 옵션 - "재생"기능을 사용하면 개별 키를 다시 생성 할 수 있습니다. 선택란 Tobiano이 값을 설정하고, 각 키를 다시 생성하는 단계를 포함한다. 그런 다음 새 키를 가지고 있지만 키가 통신 ID이기 때문에 친구가 사용할 수 있습니다 다시 부탁드립니다.

옵션의 다른 종류는 후술하는 팝업 창에 메인 메뉴 / 옵션에서 찾을 수있다.

커널의 활성화 [ 편집 ]

처음 풍뎅이 메신저를 시작할 때 커널을 활성화 할 경우 팝업 창 묻습니다. 그렇지 않으면 모든 추가 시작 당신은 당신이 가고,이 탭, 언론에 빨간색 "커널을 사용하도록 설정"버튼을 로그인해야합니다 : 버튼 커널을 실행, 녹색합니다.

이 프로그램의 인터페이스를 닫으면 커널은 계속 실행됩니다. 먼저 커널을 비활성화하고 GodBug의 GUI를 종료하는 것이 좋습니다. 또 다른 팝업 창이 그 다음에 물어하지만 어떤 경우 것, (커널과 GUI)를 모두 폐쇄 할 경우. 그렇지 않으면, 당신은 아무도 개방형 인터페이스로 전환 할 수 없도록, 실제로 웹 서버에 때때로 바람직하다 GUI없이 커널을 실행하고 있습니다.

GUI를 전달할 수 있도록하고 싶지만, 아무도 당신의 부재 항목 또는 변경하는 동안 수행해서는 안 경우, 또한 버튼을 클릭하여 "잠금"하단 상태 표시 줄에 가능한 왼쪽이며, 사용자는 닫히고를 입력 로그 탭으로 돌아갑니다 암호는 다시, 그래서 다른 탭의 실행중인 프로세스 및 입력은 표시되지 않습니다. 다시 취소 엔 잠금, 언론에 다시 표면 상태 표시 줄에 잠금 버튼을 누른 다음 팝업 창에서 암호 (들)을 제공합니다.

또한 왼쪽에서 첫 번째 LED는 상태 표시 줄 커널을 누르면, 활성화 / 비활성화 할 수 있습니다. 이 녹색이면, 커널은 적색 인 경우, 커널이 해제되어 활성화된다. 센터 LED는 리스너 / IM 서버를 설정 여부를 표시하고, 세 번째 LED는 이웃 / 서버 활성화 및 성공적인 연결을 한 여부를 나타냅니다.

IP 주소와 이웃 [연결 편집 ]

때 먼저 프로젝트 채팅 서버의 IP 주소가 자동으로 이웃으로 추가하고, 이것은 당신이 웹 서버 나 홈에 연결 노드를 소유하고 당신이 때까지 친구와 함께 테스트 현명한 채팅을 할 수있는 임시 채팅 서버의 역할을 활성화 생성 또는 서로에 직접 연결 하였다. 과학에서 프로젝트의 영역을 테스트하십시오. 테스트 실험을 사용합니다.

"이웃 연결"다른를 추가, 그래서 탭으로 이동하려는 경우 따라서, 당신은 인스턴트 메시징 서버와 커널의 활성화 이후에 직접 연결되어있다. 이것은 이웃 또는 스팟 온 커널 실행 또는 풍뎅이 톡 사용하므로 친구 (도 10 참조)하는 웹 서버의 IP 주소에 입력 필드를 나타낸다.

필드 이웃 노드의 IP 주소를 제공한다. 포인트 IP 주소의 모든 세 자리 (IP V4로) 분리된다. 블록 두 점, Z를 포함합니다.B. 37100100100 후 37 번째 블록에 삽입 될 또는 37 개의 상부 위치에 입력. 그런 다음 "연결"버튼을 누릅니다. IP 주소는 기본 포트 (4710)에 저장된 테이블의 화합물로 표시된다.

에러 메시지가 표시되면, IP 주소가 이미 입력된다. 모든 이웃을 삭제하려면 다음 "모든 이웃 삭제"버튼을 누르고 (이웃이 나타납니다에서, 상황에 맞는 메뉴 버튼 또는 테이블에서 마우스 오른쪽 버튼을 통해) 다시 IP 주소를 누를 수 있습니다. 선택적으로, 하드 디스크 및 파일에 ./spot-on 설치 경로는 "neighbors.db"삭제됩니다. 그것은 한 번 새로운에서 형성 한 후 비어 있습니다.

커널을 사용하는 경우 (왼쪽 첫 번째 녹색으로 바뀝니다 상태 표시 줄에 LED)와 이웃이 연결되어 (센터 녹색 조명을 LED), 모두 성공적으로 온라인 설치합니다. 쉽게 지금까지 성공합니다, IP 주소를 입력하고 연결 버튼을 누릅니다.

당신은 서버없이 직접 연결하려는 경우, 그들의해야 하나 악보에 청취자가 채팅 서버를 생성 (및 포트에 대한 방화벽을 해제하고 가능하면 자신의 컴퓨터, 스와 세부 사항에 추가하여 라우터에서 포트 전달)했다.

더 자세한 내용을보고 싶어 누구 최소 뷰는 또한 전체보기로 전환 할 수있다 :이 관점에서 그 IP 어드레스에 추가하여, IP 주소의 포트 번호가 개별적으로 구성 될 수 있음을 알 수있다. 기본 또한 풍뎅이 포트 4710. 사용하여 프로그램은 트리거뿐만 아니라 IPv6를 통한 동적 DNS를 통해 연결된 수신기 / 서버를 동작 할 수있다. DNA는 IP 하나를 제외한 도메인 이름에 수열없는 경우. 기본 상자에 더 많은 보안 옵션을 설정할 수 있습니다 또는 연결된 서버 (예 : 프록시를 통해 액세스 할 수 있습니다.B. 당신은) TOR 네트워크 뒤에 풍뎅이를 사용하려는 경우.

채팅 기능 [ 편집 ]

지금 로그인 암호를 정의한 경우, 키 생성 된 커널을 사용하고 이웃 / 서버가 연결되어, 즉 상태 표시 줄에 LED가 녹색 두 사람은, 당신은 친구 키 교환 및 탭을 채팅 할 수있는 통신과 (그림 11 빛을 볼 수 있습니다 ) 또는 팝업 창을 정의 가입자하기위한 것. 다음 키 교환을 설명 할 수있다 :

교환하여 친구를 추가하고 키 [붙여 넣기 편집 ]

그것은 단지 공지 된 표준의로 풍뎅이는 공개 / 개인 키 인프라를 사용하여 공개 키는 친구들과 교환 할 수 있으며, 개인 키를 하드 드라이브에 암호화 된 상태로 유지됩니다.

당신과 당신의 파트너, 두 친구는, 이전에 고유 교환이 각각 자신의 공개 키, 즉 출력 및 탭에서 친구의 키 : "친구 추가"( "친구 / 키 추가") (그림 12 참조)를 삽입하고 확인합니다. 친구가 이메일을 통해 그 키를 보낼 수 있습니다. 그런 다음이 탭에 복사하고 하단에있는 "추가"버튼을 누릅니다.

당신은 탭 "친구 추가"( "추가 친구 / 키")와 같은 자신의 공개 키를 찾을 수 있습니다. 큰 버튼 ( "복사 키")에 대해 클립 보드에 모든 10 키를 인쇄 출력 할 수 있습니다 위. 그래서 여기에 전체 텍스트를 복사하여 친구에게이 정보를 제공해드립니다. 마찬가지로, 당신의 친구를 만드는 당신은 텍스트 상자에 친구 키를 추가합니다.

자세한 내용은 옵션 전용 : 필요한 경우, 상황에 맞는 메뉴에서 오른쪽 마우스로 친구 (화장 친구 기능)와 같은 새로운 친구를 확인해야 할 수 있습니다. 친구가 직접 IP 접속 온라인의 키를 보낼 때이 다음에 사용됩니다. 이 기능은 모두 이상적 쉽지 출력 및 키 착용감을 붙여되도록 풍뎅이 인터페이스,이 사용할 수없는 경우의 스폿의 사용자 인터페이스에 추가된다. 그러나 대한 친구 경우.스폿의 클라이언트는 로컬 사용자 인터페이스로 사용 풍뎅이 클라이언트의 사용자에게 직접 IP 연결을 설정하고, 키 대신 복사 / 붙여 넣기 직접 IP 접속을 통해 전송하는 것도 가능하다. 그런 다음 친구로 밖으로 확인하기 위해 자신의 탭은 (다른 아이콘으로) 채팅 또는 이메일에 별명 마우스 오른쪽 버튼 또는 상황에 맞는 메뉴에서 친구를 나타납니다.

다른 옵션은 참고 : 친구에게 직접적인 링크를 통해 키의 온라인 배달뿐만 아니라 나중에 사용되는 에코 공개 키 공유 (내피 전구 세포) 죽을 설명 될 수있다. 친구가 (예를 들어 직접 연결에 연결되지 않은 경우에 사용된다.B. 두 파트너 일반적인 채팅 서버 또는 사용 중간에 노드). 두 파트너는 내피 전구 세포에게 공통 암호 비밀을 입력하고 에코 파워에 자신의 공개 키이 암호를 보냅니다. 자세한 내용은 종종 불편하고 안전하지 않은 관습 주요 서버에 대한 좋은 대안이 필요한 경우 할 수있는이 도구를 상세한 부분을 더욱 참조하십시오.

특별 : Repleo [ 편집 ]

당신은 이미 당신의 친구의 키를받은 경우 (Z.채팅으로) 한 다음,)이 지금 가지고 있지만 공개 (IM) 키를 공개 키가 실제로 공개 될 수 있지만 (알고 싶은 전자 메일 프로그램에서 저장 및 전송되지, 공개하지 않습니다 추가 당신은 당신의 친구의 획득 키도 자신의 공개 키를 암호화 할 수 있습니다. 이것은 REPLEO이라고합니다.

Repleo은 그래서 공개 키는 이미 친구의 공개 키로 암호화됩니다. 이것은 각 기능에 대해 다음 또는 키를 수행, 즉, 각 채팅 Repleo, 이메일, URL Repleo Repleo를 반환 할 수 있습니다. Repleo 다음 탭 "친구 / 키 추가"의 상자에 친구를 넣을 수 있습니다. 삽입 상자에 대한 유일한 라디오 선택 버튼은 키를 한 Repleo하거나 추가 할 이메일 주소인지를 정의하는 것입니다.

키의 텍스트는 항상 문자 "K"또는 "K"로 시작하고 Repleo은 "R"또는 "R"로 시작합니다.

제 1 보안 채팅 시작 [ 편집 ]

당신은 "채팅"탭에서 성공적인 키 교환 채팅 친구 후 확인할 수 있습니다. 두 참가자가 이상적으로 프로그램의 동일한 최신 버전을 사용해야 채팅을 할 수 없게, 자신의 키를 생성하고 교환 네트워크 노드에 웹을 연결 또는 서버 채팅이 있습니다. 채팅 탭의 상태 표시 줄 빛 아래 녹색과 친구의 이름의 첫 번째 두 개의 LED가 표시되면, 이미 좋아 보인다.

빨간색 (바쁜) 또는 녹색 (대화 할 준비가) 당신의 친구 블루 (결석)의 온라인 상태에 오면, 채팅을 시작할 수 있습니다. 어느 테이블에서 친구를 선택하고 탭에서 채팅을하거나 친구와 그 친구가 열립니다위한 팝업 채팅 창에 마우스로 두 번 클릭합니다.

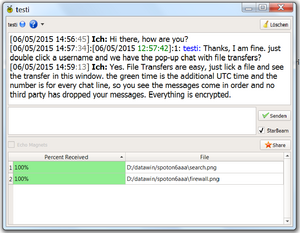

채팅 탭의 장점은 메시지가 친구에 도달 할 수 있도록 여러 친구들에게 동일한 채팅을 선택할 수있다. 팝업 채팅을 사용하는 경우 더 이상 친구의 선택을 위해 마커에 채팅 탭에서 친구 목록에서 지불 할 필요가 없다 (그림 13 참조).

그리고 : 팝업에서 또한 Starbeam에 아래 절을 참조하십시오 (당신이 하드 드라이브에서 파일을 선택할 수있는 옵션 버튼 "공유 Starbeam을"이이 다음 암호화되어 안전하게 친구에게 전송됩니다 채팅 할 수 있습니다. ) -FileSharing. 쉽게 파일을 보낼 수 있습니다 마우스 클릭으로 채팅 친구이며, 또한 엔드 - 투 - 엔드의 전송을 위해 자동으로 암호화이 기능은 많은 응용 프로그램에 포함되지 않습니다. 암호화 된 전송 Z.그의 형제에 휴가 이미지와 함께 ZIP 파일 B. 따라서 쉽고 가능한 웹에서 호스팅 플랫폼을 사용하지 않고있다.

당신이 볼 수있는 창 상단의 상태 표시 줄과 닉네임과 온라인 상태.B. 또한 친구를 인증하고 아래에 설명 된대로, 그것은 (다른) 공유 비밀과 오른쪽 입력을 알고 있는지 여부를 테스트 할 수있는 Socialist- 백만장 프로토콜을 시작합니다.

추가 안전 기능 : 멜로디언 : 쌍둥이 자리 (즉시 전달 완전 보안, IPFS)로 호출 편집 ]

"다중 암호화 된 통화를 긴 거리에 걸쳐"독일어에 대한로 번역 - 멜로디언은 "호출 멀티 Encryted 긴 거리"를 의미합니다

이 휴대 전화 등의 친구에게 전화 할 지칭 -이 보안 엔드 - 투 - 엔드 암호화는 내장 만있다.

종단 암호 - 또한 제미니라고 함 - AES 문자열로 매핑되고 두 참여자 간의 비밀을 유지해야한다. 전송이 잠재력을 도청 할 수있는 경우에 따라서는, 항상 좋은 헤지 (비대칭 채팅 키 및 TLS / SSL 연결 ECHO 프로토콜에서와 같이 여기에) 더 암호화 수준을 통해 전자 전송합니다.

비대칭 콜링 [ 편집 ]

풍뎅이는 쌍둥이 해결 엔드 - 투 - 엔드 암호화를위한 암호는이 전송 문제 추가 (비대칭) SSL에 의해 다음 (다음 형성 될 대칭 암호화에 대한 문자열) 암호화 비대칭 (채팅 키) 암호화가 / TLS 채널이 전송된다.

그 다음 암호를 알고 있어야 모두 참가자를 의미, 즉 쌍둥이 자리, 쌍둥이 그리스어이다.

따라서,이 함수는 암호가 전송되는 '통화', 호출 엔드 - 투 - 엔드 암호화 후 설계 이상을 생성한다. 쌍둥이 자리는 다른 프로세스에 의해 인증되어 있기 때문에 엄밀히 말하면, 두 개의 키 또는 구성 요소의 쌍둥이가이 추가 구성 요소는 MAC 해시라고합니다.

인스턴트 전달 완전 보안 (IPFS) [ 편집 ]

그러므로 언제든지 (대칭) 암호화 또는 쌍둥이 자리에서 갱신 할 수 있습니다. 한편, 하나의 엔드 - 투 - 엔드 암호 (쌍둥이)를 정의 할 수 수동 또는 자동으로, 또한 즉각적인 한편, 그래서 "즉시"언제 갱신 : 즉, "전달 완전 보안"패러다임은 두 가지 구성 요소를 포함하도록 확장되어있다. 따라서, "즉시 전달 완전 보안"(IPFS)의 말하기.

에 비해 많은 다른 도구는 온라인 세션 당 하나의 키를 제공하고 당신은 대칭 엔드 - 투 - 엔드 암호화 문구를 수동으로 편집 할 볼 수 있습니다.

문제는 즉시 전달 완전 보안 (IPFS)는 비대칭 암호화 (채팅 키), 임시 키는 대칭 키 (단지 쌍둥이 자리)는이를 사용하여 여기에 해결.

대칭 콜링 [ 편집 ]

또 다른 하이라이트는 이제 풍뎅이에서 기존 쌍둥이 자리의 채널을 통해 새로운 쌍둥이를 보낼 수있는 지금까지 유일한 기회이기 때문에. 여기 (즉, 제미니 암호화 대칭) 다른 엔드 - 투 - 엔드 연결에서 전송 제미니가 (새로운 대칭 키는 대칭 키 기존 채널을 통해 전달된다) 엔드 - 투 - 엔드 키이다. 대칭 암호화 구문 (쌍둥이 자리 또는 AES 암호) 따라서, 예를 들어, 암호화 비대칭 암호화 (채팅 키) (필요하지 않습니다.RSA, 엘가 또는 NTRU와 같이 전송)하고 보안 채널 (SSL / TLS)를 통해 점 포인트 있지만 자체 만 다시 SSL / TLS를 통해 (기재된 방법으로 후 기존 제미니 암호화되어) 보냈습니다.

따라서, 비대칭과 대칭 통화는 근본적으로 다를 수 있습니다 호출합니다. 대칭 통화는 기존 쌍둥이를 사용합니다. 비대칭 친구에 대한 비대칭 암호화 된 연결 (즉, 영구 채팅 키)에 쌍둥이를 호출 보냅니다. 심지어 쌍둥이 자리는 항상 즉시 갱신 할 수 있습니다 전송 기존 쌍둥이 자리에 대한 호출로.

수동으로 정의 된 대칭 키는 다음 기존의 대칭 키 암호화 및 메신저 비대칭 키와 별도로 암호화 할 때 보안 엔드 - 투 - 엔드 암호화는 멀티 일어난다. 그리고이 패킷은 안전한 연결을 통해 전송됩니다.

2 웨이 콜링 [ 편집 ]

마지막으로 (친구 목록에서 친구에 마우스 오른쪽 버튼으로 클릭 이동) 소위 "전화"컨텍스트 메뉴에 추가됩니다에 대한 세 번째 방법 : 2 웨이 콜링. 다음은 AES-256은 친구에게 미래의 엔드 - 투 - 엔드 암호화 암호대로에서 보내 당신에게 AES-256에 대한 응답으로 친구를 보낼 수 있습니다. 지금 전반부와 친구는 후반은 AES 취하여 공통 AES-256을 형성하기 위해 조립 된 각이다. 이 2 웨이의 보안 방법이라고한다. 이것은 그 어떤 타사을 보장하지 않습니다 - 그 친구의 컴퓨터를 손상 관리하는 경우, 세 번째, 외국 기계에 의해 자신을 대신 쌍둥이 자리 (또는 오래된 쌍둥이 자리) 전송 (그것은 주목 인수로, 불가능하지 않다 기계 또는 기존의 TLS 및 RSA 속보 (또는 NTRU- 또는 엘가) 암호화)를 의미한다. 그리고 반반 - 양방향 콜링에서 양 당사자의 탁구 게임으로 두 참가자가 서로 안전한 엔드 - 투 - 엔드 암호에 동의하는 각각 그들의 부분을 복용하는 것을 보장한다.

암호의 가능성

- 먼저 수동으로 편집

- 둘째 sekundlich 나에 대한 - 새로 고침 (들)을 호출 - 각 내

- 셋째, 기존의 엔드 - 투 - 엔드 암호화를 통해 암호를 보내,

- 넷째, 양방향 프로세스 종단 암호를 생성 할 수 있도록

풍뎅이 콜링 함수의 엔드 투 엔드 암호화를 깰 수 공격자 따라서 매우 어렵게 만든다.

2WIPFS "전달 완전 보안"(PFS)뿐만 아니라 "즉시 전달 완전 Secrey"(IPFS)이되었다, 그러나 "2 웨이 즉시 전달 완전 보안"에서. 이 기능은 따라서 FS 및 PFS 중요한 공정이 구현 종단 간 암호화 중요한 요소 진화했다. 암호화 자체는 새로운 것이 아니다 있지만있어서 프로세스보다 보안을 제공하기 위해 정교한 구현된다.

엔드 - 투 - 엔드 암호화에 의해 풍뎅이에 간단한 버튼을 눌러 호출하는 것과 같은 간단한 : 간단하게 전화를 취하거나 전화를 끊습니다. 언제든지 통신 비대칭 암호화되어 대칭 엔드 - 투 - 엔드 암호화는 쉽게 구부려 수 - 또한, 비대칭 또는 대칭 암호화 (SSL 채널 내에) 대체. 이 부름이 방법이 설립 된 새로운 아키텍처 구현 표준입니다.

추가 안전 기능 : 사회주의 백만장 프로토콜 [ 편집 ]

풍뎅이는 메시지를 암호화하는 동안 세 번 -

- 한편 메시지가 실제로 보안 TLS / SSL 채널에서 전송되고

- 둘째, 각 메시지는 예를 들어 (비대칭 암호화됩니다.RSA, NTRU 또는 엘가, 채팅 키와 B.)

- 셋째, 가능성은 '통화'또는으로, 실제로가 기존의 대칭 암호화 내에서 또는 함수를 호출 양방향 통해 "전화"수행하기 위해 다양한 방법으로 (대칭 엔드 - 투 - 엔드 암호화 암호를 설정하는 쌍둥이 자리를 보내는 기능을 '통화', 상기 종단 암호 각각 절반 정의) -

넷째 또한, 다른 방법은 보안이 증가하는 방법 : 그것이 "SMP"프로토콜입니다 사회주의 백만장 프로토콜 (도하는 방법 ) 오프 - 기록 메시징 (OTR 여기에 설명되어 있습니다 : https : //로 OTR .cypherpunks.ca / 프로토콜 v3-4.0.0.html ).

"레스토랑의 이름은 무엇 :"우리가 작년에 함께 방문 도시의 이름입니다 ", 또는 같은 질문을 : 아이디어는 당신의 친구 같은 질문을 채팅을 제공하는 것입니다 여기서 우리는 처음 만난? " 등 (참조. 14도).

양 당사자는 일반적으로 원래 보낸 사람에 의해 사용되는 키가 있는지 확인하기 위해 RSA (또는 다른) 알고리즘 메시지에 서명. 그러나 (아마도 가능성) 이벤트에 대한 시스템이 해킹 것 또는 암호화 알고리즘이 깨진 것입니다 경우, 수 (SMP) 과정은 친구가 사회주의 백만 장자 의정서에 양쪽에 같은 암호를 입력하여 간단하게 확인이되었다. 대신에 동일한 암호로 연결되는 상황을 설명, 채팅 암호를 보내하지 마시기 바랍니다해야합니다. SMP 프로세스가 처음 테스트하는 경우, 패스워드 "테스트"는 상호 (소문자)를 입력 할 수있다.

제 SMP 개인 팝업 채팅 창 사용과 채팅 친구의 사용자 이름의 상단에있는 물음표 아이콘을 클릭 : 응용 연습, 그것은 (그림 15 참조)은 다음과 같다. 메뉴와 암호를 정의합니다. 그런 다음, 채팅 친구에게 동일한 암호를 입력합니다. 셋째, 마지막으로 "확인 / 확인"버튼을 클릭합니다.

두 참가자가 동일한 암호를 설정 한 경우 - 또는 동일한 해시 값이 같은 암호에 의해 생성 된 - 다음 물음표 아이콘 "잠금"/ "잠금"아이콘으로 변경됩니다. 채팅 친구는 현재 인증 된과 채팅 보안 유지됩니다.

따라서 SMP는 공유 비밀과 채팅 친구를 인증하는 또 다른 방법입니다, 그래서 추가 암호화입니다!

하나의 예에서, 앨리스는 교환이 시작 가정 :

앨리스 :

- 1. 만약 랜덤 지수의 A2와 A3에

- 2. 밥 G2A = g1a2 및 G의 3A = g1a3를 보냅니다

밥 :

- 1. 만약 임의의 지수 B2 및 B3

- 2. 계산 G2B = g1b2 및 G (b) = g1b3

- 3. 계산 G2 = g2ab2 및 G3 = g3ab3

- 4. 랜덤 지수의 R 경우

- 5. 계산 된 납 = G3R과 된 Qβ = G1R g2y

- 6. 앨리스 G2B, G의 (b), 납과 쿼터백 전송

앨리스 :

- 1. 계산 G2 = g2ba2 및 G3 = g3ba3

- 2. 만약의에 랜덤 지수

- 3. 계산 아빠 = G3S 및 QA = G1S G2X

- 4. 계산 라 = (QA 끝에 / qb) A3

- 5. 밥 아빠, 품질 보증 및 라를 보냅니다

밥 :

- = (QA 끝에 / qb) B3 1. 계산 Rb는

- 2. 계산 랩 = Rab3

- 3.를 확인 랩의 == 여부 (PA / 납)

- 4. 앨리스 Rb는 보냅니다

앨리스 :

- 1. 계산 랩 = RBA3

- 2. 그 랩의 ==를 확인합니다 (PA / 납)

프로토콜의 끝 테스트 만 X == Y가 성공할 수 있다는 것을 의미한다 - (Y, X) 모두 올바르게 완료되면, 다음에 랩은 (PA / 납) 배 (g2a3b3)로부터 얻어지는 값이다. g2a3b3가 어느 측에 알려진 임의의 숫자 일 때 X는 Y와 동일하지 않은 경우, 또 더 이상의 정보는 공개되지 않는다!

풍뎅이은 "제로 지식 증명"소위하지 SMP에 대한 다양한 데이터 교환 과정에서 설명합니다. 또한 풍뎅이는 x와 y 구성 요소와 각각의 입력 비밀 암호의 SHA-512을 사용합니다.

SMP 호출 [ 편집 ]

우리 제미니 같은 통화 기능을 설명 하였다 위에 생성되어 전송된다. 이제 단지 수동 또는 AES 함수 제미니를 정의 할뿐만 아니라 SMP 과정에서 전술로 저장된 패스워드로부터 유도 될 수있다. 따라서, SMP 과정에서 비밀번호 입력 (되지 SMP 과정 자체)을 사용한다. 확인 AES 발전기에서 이로부터 발생하지 않은 시간을 종단 패스워드를 송신하는 또 다른 호출 방법 및 그의 반대 수있다.

추가 안전 기능 : 앞으로 비밀 (비대칭) [ 편집 ]

버전 2.7 풍뎅이 톡 지원하므로 전달 완전 보안을 이메일 클라이언트로서의 기능을 위해, 제 1 이메일 클라이언트 참조 (제공 대칭 및 비대칭 방식 모두 이메일 순방향 비밀이었다. 자세히 아래).

채팅 기능의 정상은, 쌍둥이 자리, 화폐로 주조 및 대칭 키 (단지 쌍둥이 자리 또는 AES-문자열) 우려에 "즉시 전달 완전 보안"을 호출이 전달 완전 보안 임시로 전자 메일 동안 비대칭 키를 정의했다.

임시 비대칭 키의 사용이 변형도 물론 회전 채팅 기능으로 전달 될 수있다.

항상 영구 채팅 키 채팅 중 (비대칭) 암호화되어,이 새로운 층 임시 비대칭 키는 엔드 - 투 - 엔드 암호화에서 삽입 지금도이다. 이 임시 비대칭 키는 ephemeraler 키 라고합니다. 이 키는 컨텍스트 메뉴 (오른쪽 클릭) 또는 메뉴 버튼을 사용하는 것은 표시되어 있는지 채팅 앞으로 비밀 기능에 의해 생성된다.

화면에 툴팁은 사용자로 팝업 창에 고객이 확인할 수 있도록 채팅 채팅 파트너 임시 (임시) 비대칭 키와 앞으로 비밀을 생성했을 때 나타냅니다. 아래로 신흥 아이콘 후 상태 표시 줄의 맨 아래에 봐, 클릭하면 나타나는 팝업 창에서 앞으로 비밀 과정을 확인할 수 있습니다. 그런 다음, 더 이상 (영구) 채팅 키,하지만 새로운 임시 비대칭 키를 사용하지 않습니다. 영구 채팅 키 실질적 채팅 임시 키에 의해 완성된다.

앞으로 비밀 호출 [ 편집 ]

따라서, 호출을 포함하는 확장 할 수 있습니다 : 대칭 쌍둥이 자리는 (앞으로 비밀 - 콜링는) 키 또는 기존 (대칭) 쌍둥이 자리를 통해 채팅 영구 (비대칭)에 의해 상기 한 바와되지 않는-소명이 FS를 보냈지 만에 의해 , 임시 임시 - 비대칭 - 키 채팅.

비대칭 "즉시 전달 완전 보안"을 참조 할 수 있으므로 기존 쌍둥이 자리 대칭 "즉시 전달 완전 보안"을 통해 쌍둥이 자리의 전달을 정의하는 동안 임시 키에 대한 쌍둥이 자리의 파견, 채팅 기능에서 "앞으로 비밀"을 시작 , (단, 영구 채팅 키에 쌍둥이 자리의 파견은 비대칭 "즉시 전달 완전 보안"으로 설명 될 수있다).

"앞으로 비밀 콜링 '과'쌍둥이에 의해 호출"하는 동안 이미 존재한다 "앞으로 비밀은"다음 (즉시 전달 완전 보안) 정의 된 엔드 - 투 - 엔드 키를 항상 개성를에서 다른 전화 유형에없는 전달 보안 미리 주어진 있지만 즉시 전달 완전 보안이 호출의 결과로서 호출 여기가 생성된다.

호출 각종 개관 편집 ]

한 방법 (참조하십시오. 또한 16도), 엔드 - 투 - 엔드 키가 자신의 친구에게 전송하기 위해, 다음과 같은 개요, 다른 방법을 강조하는 수의 특정 특성을 가진 각.

각각의 기준 통화의 다른 유형의 개요 :

| 표준 | 비대칭 콜링 | 앞으로 비밀 콜링 | 대칭 콜링 | SMP-콜링 | 2 웨이 콜링 |

|---|---|---|---|---|---|

| TLS / SSL 연결 | YES | YES | YES | YES | YES |

| 영구 비대칭 채팅 키 | YES | YES | YES | YES | YES |

| 채널로 균형 AES 쌍둥이 자리 | NO | NO | YES | NO | NO |

| 쌍둥이 자리의 절반 대칭 AES (50 % + 50 % AES AES) | NO | NO | NO | NO | YES |

| 쌍둥이 자리와 같은 비밀 SMP 암호 | NO | NO | NO | YES | NO |

| Ephemerale 비대칭 채팅 키 | NO | YES | NO | NO | NO |

| 전제 조건으로 앞으로 비밀 | NO | YES | YES | NO | NO |

| 결과로 즉시 전달 완전 보안 | YES | YES | YES | YES | YES |

호 정보 - 엔드 - 투 - 엔드 암호화 암호 예 - 수 물론 수동 Z.B. 구두로 전달 전달 될 수있다. 우리는 위의 다섯 기존 통화 유형을 추가하는 경우, 당신은 전화를 구현 할 수있는 여섯 가지 방법으로 총 이동합니다. 자리-에 아키텍처 나중에 따라이 기간 동안했다 엔드 - 투 - 엔드 패스 단어와 개념의 전송을 위해 "전화"의 암호화의 범위에 처음으로 말 하였다.

다음의 설명에 유의하시기 바랍니다 :

- 설명 된 방법 중 각 소득에 즉시 전달 완전 보안 (IPFS)가 있습니다.

- 만 대칭 및 비대칭 소명은 다른 사람의 입장에서 아무런 조치가 필요하지 않습니다.

- 앞으로 비밀 콜링과 균형 콜링 앞으로 비밀의 기존 상태를 전제로.

- 대칭 호출하고 호출 전달 비밀 트리플 암호화 층 (TLS / SSL, 영구 채팅 키뿐만 아니라 새로운 쌍둥이 자리는 다음 전송되는 임시 대칭 또는 비대칭 키)가 있습니다.

- SMP-호출하고 AES-문구의 일부를 대체하여 AES 생성을 중단하거나 새로운 암호 문자열을 형성 호출 2 웨이.

암호화 수준과 메시지 형식은 간소화 본적 - 서명 HMACs 및 해시가 포함되지 않기 때문에 - 다음과 같이

* 비대칭 콜링 (TLS / SSL (영구 채팅 키 Z.B. RSA (메시지가 AES-문자열))) * 대칭 콜링 (TLS / SSL (AES (영구 채팅 키 Z.B. RSA (메시지가 AES-문자열))) * 앞으로 비밀 통화 (TLS / SSL (영구 채팅 키 Z.B. RSA (RSA 키 ephemerale (메시지가 AES-문자열)))) * SMP 콜링 (TLS / SSL (영구 채팅 키 Z.B. RSA (메시지 SMP에 의해 형성되는 문자열이다))) * 2 자 통화 (TLS / SSL (영구 채팅 키 Z.B. RSA (메시지가 AES-문자열이 AES 친구와 50 %로 수정 됨)))

EmotiKons [ 편집 ]

풍뎅이는 서로 다른 다양한 제공 이모티콘 채팅 (그림 17 참조) - 또한 스마일 호출을 -.

즉 개인 채팅 팝업 채팅 창을 엽니 다, 그래서 친구에이 더블 클릭을 사용합니다. 지금 보내기 버튼 위로 마우스를 이동합니다. 후속 대화 도구 설명 스마일 표시 및 ASCI 코드를 입력에서 이모티콘은 채팅에 표시됩니다.

채팅 탭에도 우측 스플리터 옵션에서 이모티콘의 그래픽 표현을 제거 할 수있는 가능성이다.

이메일 기능 [ 편집 ]

풍뎅이은 모든 기능을 제공하는 전자 메일 클라이언트입니다.

아니 완전히 - 수십 년 동안 전자 메일 응용 프로그램에 대해 기존과 같이 - 여기 그는 또 지역 사회에서 프로그래밍,하지만 여전히 본격적인 전자 메일 클라이언트의 모든 기능을 필요로한다. 장점 : 판독 및 기록 이메일 한쪽 또는 탭에 매우 효과적으로 사용자 인터페이스에 표시된다 (도 18 참조).

기술적으로는 풍뎅이 라이브러리 사용 libcurl에를 및 POP3 SMTP 및 IMAP을 지원합니다. 마지막으로, 그는 또한 세 번째의 P2P 이메일을 지원하는 풍뎅이의 특수 기능이있다. 여기서, 전자 메일 참가자 distribuierten 네트워크가 아닌 중앙 제공자에 저장된다.

이 미래가 Perspektivistisch 그 인터넷 사용자, 인터넷 다시 강한 자기 조직하고 중앙 호스팅 업체에 기탁하지 않는 자신의 자기 생성 이제 암호화 된 메일 사서함에 실제로 암호화로 재 낸하고 있지만, 자신의 가입자 네트워크.

자신의 전자 메일을 다운로드 할 수있는 세 가지 방법의 설립을 허용 다음과 같이 설명합니다 :

POP3 [ 편집 ]

포스트 오피스 프로토콜 ( 는 POP3 ) 이메일 클라이언트는 이메일 서버로부터 선택할 수 있도록하는 전송 프로토콜이다.

POP3은 페치 및 전자 메일 서버에 메일을 삭제 목록을 허용한다. 이메일을 전송하기위한 통상의 클라이언트 및 서버의 단순 메일 전송 프로토콜 (SMTP)을 구현 POP3 상보 적이다.

POP3 프로토콜은 따라서 풍뎅이을 포함하여, 모든 인기있는 이메일 프로그램에 통합되어 있습니다. IMAP 외에 - -으로 설정되어, 다음과 Poptastic의 윈도우의 설명에서 (그림 19 참조) 또한 아래에서 설명 할 것이다.

IMAP [ 편집 ]

인터넷 메시지 액세스 프로토콜 ( IMAP는 ) 메일 통신의 개별 클라이언트 컴퓨터에 전자 메일의 저장을 용해, 퍼스널 컴퓨터의 출현으로 1980 설계되었다.

(PC) 클라이언트 대신받은 정보의 서버에 필요한 복사하면 온라인에 액세스 할 수 있습니다. 사용자가 POP3 자신의 PC를 잃은 후 모든 이메일을 잃은 동안 만 사본으로 필요한 최신 정보를 한 후 서버에 IMAP 요청 메일 클라이언트를 제공합니다. 경우 사용자에 대한 기원합니다.예를 들면 입력 폴더의 내용을 참조 클라이언트는 서버로부터 메시지 목록의 현재 복사를 가져온다. 메일의 내용이 표시되는 경우, 카피 등의 서버로부터로드된다. 이러한 메시지의 검색과 같은 모든 데이터를 서버에 여전히 남아 있기 때문에, 데이터의 너무 로컬 스토리지가 불필요하고 향상된 기능은 서버 측에서 수행된다. 이것은 또한 데이터의 로컬 백업입니다 - 일반적으로 불가능 한, 기본적으로 그 구성의 IMAP을 대상으로하지 않는 한 - 서버에서 제거 됨으로써. 암호화되지 않은 이메일에 동시에, 전면에 서버를 IMAP하는 아웃소싱 된 데이터에 대한 기밀성과 보안의 문제. 이 질문을 제기 여부 이메일 및 z의 기밀성 통해 전자 메일 자체 주권 수신자.B. 사람이를 표시하거나 비밀리에 삭제, 그는 단지 복사, "보기 바로"자신의 게시물을 받아야 여부를 할 수있는 권리를 가지고 있습니다.

의 연구 결과와 관련하여 2013 - 더 근본적으로 이메일을 암호화하기 - IMAP이 빛에 특히 중요한 평가해야합니다 전자 메일의 저장은 컴퓨터 사용자의 메일 클라이언트의 POP3와 마찬가지로 IMAP에 이루어지지 하지만 암호화되지 않은 개인 정보는 제공자의 서버에 계속. 따라서 현재 널리 사용 하였다 IMAP 클라우드는 전자 메일의 80 년대에 이미 발명했다. POP3는 더 많은 수 에-PREMIS가 로컬 컴퓨터에 전자 메일의 저장을 -Handling.

풍뎅이은이 표준뿐만 아니라 POP3를 지원하는 것이 가능 IMAP를 통해 일반 텍스트 메시지를 수신하고 송신 할 수 있습니다. 이메일 계정 풍뎅이의 설정을 입력 할 수 있습니다 다음과 같이.

POP3 / IMAP 설정 옵션의 자세한 설명 :

풍뎅이 메신저의 메인 메뉴 "보기 /보기"는 자신의 전자 메일 주소와 POP-3입니다 IMAP 서버 인당. 이들은 같은 세부 사항이 비슷한 Z입니다.B. 썬더 버드 이메일 클라이언트 또는 Outlook 예를 들어, 입력 :

* Incomming 서버 서버 : pop.gmail.com * 포트 : 995 * TLS * 사용자 이름 : * mygmailname@gmail.com 비밀번호 : ********

* 보내는 메일 서버 서버 : smtp.gmail.com 포트 * 587 * TLS * 사용자 이름 : * mygmailname@gmail.com 비밀번호 : ********

서버 항목의 기능을 확인하기 위해 각각 테스트 버튼을 누릅니다. 다음 "OK"버튼으로 설정을 저장합니다. (그 대신 POP3 또는 IMAP의 선택 메뉴에 사용되는 경우, "금지"값은 암호화 된 이메일 프로그램 이상 전송하지 않는다 : 메일 기능을 완전히 스위치 오프된다. 이것은 아래) Poptastic 수 있습니다 설명 기능 POP3 / IMAP 서버에 대해 채팅을 원하는 사람들을위한 가능성이 재미있다.

보안 고려 사항 후에 당신은 당신의 컴퓨터에 서버에서 항상 동일한 부하를 이메일을 보내해야하며, 서버에서 삭제합니다. 따라서 대신 IMAP의 POP3의 사용에 대한 많은 IMAP가 더 많은 서버에서 전자 메일의 보존을 지향하기 때문에 말하는 것 같다.

일반적으로 그러므로되지 클라우드가 아닌 브라우저 기반의 웹 서비스에서 원격 서버에이 빛 이메일을 포함하지 -하지만 그들은 저장되는 시스템에 속하는 - 또는 그들이 암호화됩니다. 그래서 흥미 보낼 수 POP3 또는 IMAP를 사용 풍뎅이의 이메일을 암호화 할 수있을 것입니다.

P2P 이메일 : 데이터 보존하지 않고 [ 편집 ]

암호화에 관해서는 다른 암호화 키에 대한 전자 메일 기능 채팅 기능으로 사용하는 것으로 나타났다. 그래서 그래서 당신은 그 반대의 경우도 마찬가지 채팅 친구를 추가 할 수 있지만 그에게 전자 메일을 거부하거나 할 수 있습니다. 이 감각은 그러나, 반드시 전체 키를 모두 auszukopieren된다하게 다음 모든 기능에 친구가 본 (여전히 심지어 URL 키 로제타 키 - 후술하는 두 가지 기능).

사용자가 자신의 이메일 공개 키 공개 공개하고 싶지 않은 경우에는 물론, E 메일 기능 키의 전송은 Repleos의 안전성을 다시 사용할 수있다.

아무리 당신이 키 또는 키 추가 탭에서 Repleo를 입력하지 않은 경우, 즉, POP3를, IMAP를, 또는 P2P는 항상 암호화 풍뎅이에서 보내는 전자 메일은 단 하나의 예외가 있는지 여부를 선택할 것을 전자 우편 방법 하지만 선택 : 이메일 주소 입력을 추가합니다. 그런 다음, @ - 메일에서 전자 메일 프로그램 암호화되지 않은 텍스트는 @의 - 메일을 보낼 수 있습니다.

참고 Poptastic 키를 입력 누구나 또한 전자 메일의 주소록의 @ E 메일 주소를보고, 그는 Poptastic 이메일 주소이며, 컬러 배경 뿐이다 또한 로크 아이콘이 같은 단지 전자 우편 암호화. 마지막 Poptastic에 키를 삽입하지 않고 @ E 메일 어드레스이다. 자물쇠 아이콘이없는 @ 전자 메일 주소 만 이메일, 암호화되지 않은 남아있다.

따라서 두 풍뎅이 사용자는 normalmail와 같은 수 있습니다.등 Ymail, Gmail은, GMX, Outlook과 같은 큰 이메일 공급자에 대한 B. 추가로 설명한다 Poptastic 키, 이상 기술적 인 지식 교환없이 이메일을 암호화. 이는 회 전자 메일 키를 변경하기에 충분한 것이보다 지금까지 매우 편안하다. 그래서 당신은 모든 새로를 암호화 한 후 쓴 모든 단일 메일 아니다. - 메일 제공 업체 @ 각 지금은 단순히 zusendest 암호화 된 암호문 당신에 의하여 당신의 전자 우편의 검사에서 제외 할 수 있습니다. 무엇에만 필요하면이 자신의 키를 교환, 전자 메일 클라이언트로 풍뎅이로 사용하는 친구와 상담한다.

E 메일 첨부 파일은 이메일에 관계없이 자동으로 암호화 선택되는 전자 메일에있어서의 파일에 추가되고있다.

많은 국가에있는 전자 메일의 암호화뿐만 아니라 계속 메타 데이터 저장, 그래서 언제, 얼마나 자주 당신은 당신의 사서함에서 메시지를 가져. 여기에 P2P는 이메일의 또 하나의 방법은 흥미로운입니다 : 풍뎅이 또한, 또한 또한 독점적으로 자동으로 표준 암호화하는 가입자 네트워크 또는 서버에 전자 메일을 저장하고 이메일받은 편지함이 분산 설정할 수 있습니다 이메일을 처리합니다.

전자 메일이 네트워크를 통해 암호화 된 연결을 보내고 친구의 노드에 캐시 즉, 이메일 클라이언트, 따라서 또한, 피어 - 투 - 피어 기반 구성 요소가 포함되어 있습니다. 이 네트워크는 그 자리-에 커널의 통합 아키텍처에 의해 제공됩니다. P2P 이메일의 장점은 이메일 사서함이 중앙 호스팅 서비스 공급자 및 전자 메일의 공개 공급 업체에서가 아니라 친구의 분산 네트워크에 설립 될 것입니다.

그의 친구는 전자 메일받은 편지함을 설정하기위한 풍뎅이와 함께 모두가 간단 할 수있다. 아무도는 로그인 할-수 있습니다, 당신이 당신의 이메일을시기와 빈도를 가져올. 에코 프로토콜은 또한 이메일과 암호화 된 메시지의 개방 만 컴퓨터에 이메일을 캐시 누구를 위해 수행되는 것처럼 사람 (각각 어떤 메시지를 읽은 거의 적용하고 계시 메타 데이터없는 사실에 기여 각)을 전송한다.

당신은 어떻게 다음 섹션을 보여주는 친구에 대한 사서함을 설정됩니다 :

C / O 및 전자 메일 설정 기관 [ 편집 ]

그것은 다른 가능성 P2P는 이메일 구현 차이가 여기에 - - 흥미로운 풍뎅이 이메일 기능에 대한 점은 오프라인 친구도 전자 메일을 보낼 수 있다는 것입니다.

이를 위해 두 가지 방법이 있습니다 :

케어-의 방법 (C / O) [ 편집 ]

하나의 방법은 셋째, 일반적인 친구 사이가 이메일을 저장하기 위해 사용된다는 점이다. 앨리스와 밥은 그래서 당신의 웹 서버에 웹 채팅 서버를 설정하고, 세 가지 열쇠를 교체 한 경우 우리는 전 POP3 또는 IMAP에서 알고, 웹 서버, 이메일 사서함과 같은 역할을합니다.

기본적으로, 그러나, 이메일은 중앙 서버를 필요로하지 않으며, 또한 제 친구거나 작은 라즈베리 PI-는 온라인으로 계속 유지 가정용 컴퓨터 일 수. 따라서 자신의 목록에 하나 이상의 친구를 가지고 버퍼로서 작용할 수있다 다른 친구들 일반 친구 네트워크 이해된다. 모든 이메일이 암호화되어 있기 때문에, 캐시 기능을 제공하는 친구가 이메일을 읽지 않습니다 수 있습니다.

이 관리-의 활성화 (C / O) 캐싱 기능이 하위 탭에 있습니다 "이메일 설정"확인란 세 번째 친구가 다른 두 친구를 캐시 때 활성화 "케어의"수 자신의 고객에 이메일을 허용하며 이메일 연락처 목록에 모두 적합 할 것이다.

당신은 전자 메일 인증 인증 여부의 선택, 그래서 그냥 키도 당신에게, 전송 속하는 증거도없이 P2P를 이메일로 GoldBugauch 암호화가 있습니다.

두 번째 방법은 가상 이메일 기관을 설정하는 것이다.

가상 이메일 기관 ( "VEMI") - 방법 [ 편집 ]

이러한 목적은 또한 상기 활성화 할 필요가 있고, 체크 박스와 C / O 기능. 그럼 당신은 가상 이메일 기관을 만들 수 있습니다. 정의 필드 "이름"bzw- 입력 및 기관의 "주소"를 들어, 당신은 창조적 자유 및 이름을 선택합니다. 그리고 여전히 노드에서 해당 교육 기관에 저장할 친구, einzukopieren의 공개 이메일 키입니다.

마지막으로, 당신은 이렇게 생성 할 수 있습니다 자기 URI의 출력 (또한 아래의 "스타 빔"의 표준, 이것이 무엇을 참조한다.) 링크를 그 다음이 사서함 사이에 절약 친구를 사용할 수 있도록. 또한, 이메일 기관을 설정하는 노드는 항상 저장하는 것입니다 누구를 위해 공공 이메일 키 사람을 추가해야합니다.

첫번째 방법보다 장점은 기관을 확립 노드의 공개 키가 이메일, 누구에게도 알려져 있지 부여해야 따라서이다. 경우 공공 이메일 키 C / O 방법은 auszustauschen이다. 따라서, 하나는 친구의 작은 네트워크에서 공통 노드 C / O를 기능 가상 이메일 기관을 설정하는 이상과 VEMI 방법에 연결되어 더 많은 참가자 사서함의 큰 번호를 설정하려는 공급 업체에 초점을 맞추고 있음을 간단하게 말할 수있다 ,

설정 예 :

여기서 다시 가상 이메일 기관의 설립 즉, 전자 메일의 C / O 기능 및 VEMI 함수로서, 예로서 설명되는 단계별로 구현된다.

- 탭 이메일 설정에서 C / O 기능을 활성화합니다.

- 기관을 만들고 이름과 기관의 주소를 선택합니다.

- 예 : 이름 = "GB 메일 박스"및 주소 = "닷컴"

- 고객에 친구의 전자 메일 키를 추가합니다. 그런 다음 이메일 기관에서 다음 가능한 이메일 자석에서 복사 친구하자 자신의 프로그램이 포함되어 있습니다. 자석이 유사합니다 :

자석 :기관 : = GB 사서함 및 CT = AES256 & PA = 닷컴 & HT = 항아리 SHA512 & XT =에서

URN = 기관 : 당신은 그것의 끝에서 이메일 자석을 인식하고 있습니다. 그럼 당신은 자석이 파일 공유에 대한 자기 아닌 스타 빔 자석 채팅 버즈 그룹 아니라는 것을 알고 -이 끝 "URN = 버즈"를해야하기 때문에 또는 "URN = 스타 빔". 심지어 필요한 경우 오프라인해야받는 사람 - 그럼 노드 친구에게 이메일을 캐시합니다.

당신은 (전자 메일 기관의 저자로) 아닌 기관을 교환하는 친구 또는 "가입자"와 자신의 이메일 키가 필요합니다. 당신은 작성자 이메일 기관 그룹 채팅 방에 이메일 키를 교체 할 수 있습니다. 키 및 이메일 자석의 교환 과정은 따라서 더 이상의 신원을주지해야합니다.

추가 암호화 : 전자 메일 연락처에 "금 버그"[ 편집 ]

어느 전송 방법을 선택한 여부 POP3, IMAP, 또는 P2P, 이메일은 항상 대중 (비대칭) 이메일 키와 전송을위한 에코 프로토콜을 사용하여 암호화됩니다. 이는 또한 일시적으로 제공 사서함 또는 가상 기관 또는 중간 노드로 중계 부에 저장되어있는 경우이다. 전송 암호화 및 엔드 - 투 - 엔드 암호화는 서로 일관성 여기.

이메일 기능에 대한 추가 보안 등 소위 채팅 유사하다. "이제뿐만 아니라 소프트웨어가 풍뎅이 호출되는 전자 메일에 전자 메일 암호"쌍둥이 자리 "를 넣어뿐만 아니라 이메일 클라이언트의 기능을 요청 이메일에 추가 암호를 설정 풍뎅이를 호출 ".

암호를 설정 한 "골드 버그"에 E 메일은 수신자가 읽을 수 있습니다 (여기에 추가 암호 "노바"입니다, 나중에 파일 전송 기능 "Starbeam"의 설명 아래 참조) 만 해당 "풍뎅이는 경우 "- 황금 열쇠는 암호를 알 수 있도록. 그러므로 입력 한 암호 정보에 대한 당신의 친구들은 당신은 그들에게 여전히 개방에 대한 추가 암호가 필요 이메일을 전송해야 할 때.

이 예 수 있습니다.이메일은 항상 같은 장소를 결혼식이나 결혼 휴가를 갔다 도시의 이름으로 암호화 당신이 당신의 아내에게 전자 메일에서 자신의 예.

다시, 제미니과 채팅과 같이이 균형 일관된 엔드 투 엔드 암호화의 중요한 특징은, 사용자가 수동으로 엔드 - 투 - 엔드 암호화 된 패스워드 자체를 생성 할 수있다.

사용의 용이성, 이메일 대칭 쉬운 - Ergar 앨런 포우에 대한 암호문에 의해 단편 소설의 메모리에 추가 -이 이름을 가진 전자 우편에 풍뎅이는 따라서 전자 메일 클라이언트 풍뎅이 이유의 중앙 지점입니다 플러그 추가 소프트웨어 암호화를 설치하지 않고, 암호를 수동으로 암호화합니다.

앞으로 비밀 [ 편집 ]

메일에 포함 그래서 두 가지 방법 - 풍뎅이 그 자리-에 커널 세계 최초의 전자 메일 프로그램 전달 비밀은 암호화를 제공, 전자 메일에 대한 비대칭과 대칭을 모두 구현할 수의 포함 된 아키텍처의 사용으로 인 -Programms 지원.

전달 보안 임시 키 및 통신 암호화 나중에 분석에서 수행되어야하는 경우 그 정도하지 정규 (영구) 키, 엔드 - 투 - 엔드 암호화 된 비밀번호를 전송하기 위해 사용되는 예를 말한다 통신은 우려하고있다.

그래서 당신은 이제 세션 기반, 대칭 (앞으로 비밀) 키를 전자 메일 키의 일반적인 비대칭 암호화에 대한 전자 메일 파트너를 보내 (참조. 20도). 당신의 파트너가 요청을 확인하고 임시 키를 다시 보내는 경우, 양 당사자는 이메일 통신을 계속 확보하기 위해 세션 기반 비대칭 키를 사용할 수 있습니다. 비대칭 엔드 투 엔드 보안이 방법 (: FS 욕을 상기 참조) 전자 메일뿐만 아니라, 채팅 기능뿐 나머지에 통합되었다.

영구 공개 키 운송에 사용됩니다. 이 ephemerale (임시) 키는 파트너와 영구 공개 키를 통해 분할을 의미합니다. ephemerale 공개 키 수신기에 의해 제대로 인정 된 경우 그런 다음, 다음 또 다시 공개 키 당신을 통해 전송되는 임시 세션 키 (대칭)로이 말했다 수신기를 생성합니다.

개인 엔드 - 투 - 엔드 키가 교환 된 이후에 개시는, 그것의 비대칭 임시 키를 삭제합니다. 이메일을 쓸 때마다 이제, 네 FS는 풍뎅이의 전자 메일을 암호화 할 수 모드입니다 (그림 20 참조) :

- - 일반 암호화

- 이메일 암호화 시스템 (또는 에코 Poptastic) 내부와 같은 통상적 인 전송되며, 즉, 정규의 이메일 영구 대칭 키는 메시지를 암호화하는 데 사용된다.

- 앞으로 비밀은 암호화

- 정규 세션 기반 암호화 앞으로 비밀 키를 사용하는 사용 - 즉, 당신이 영구적으로 전자 메일 키의 채널을 통해 세션 기반 키와 암호화 된 메시지를 보낼 수 있습니다. 이 메시지가 기존의 전자 메일 암호화에 다른 비대칭 암호화 레벨을 추가에 추가합니다.

- 순수 전달 ( "순수 FS")에 대한 비밀은 암호화

- 이 메시지는 암호화 만에 sessionful (임시) E 메일 키를 전송됩니다. 영구 전자 메일 키, 따라서 사용되지 않는 "순수 FS"이다 이는 따라서 P2P 이메일 즉 "바로"즉시 (휘발성의 의미에서) 고유 E- 내에 옵션으로 지칭 될 수있다 메일 주소 및 우편 구획을 생성 - 세션 후 삭제 될 수 있습니다. 전자 메일 1 회 순수 앞으로 비밀에 감사를 차지하고있다.

- 암호화 된 풍뎅이

- 풍뎅이 (예를 들어 이메일에 암호를 설정합니다.AES 대칭 암호화와 B.)와 암호에 대한 전자 메일의 파트너가 이상적으로 구두로 통보해야합니다. 그래서 대칭 암호화 된 메시지는 당신의 균형 이메일 암호화 (영구 전자 메일 키)에 대한로 전송됩니다.

전자 메일받는 사람과 모든 중간 노드가 언제든지 메시지를 읽을 수 있도록 전자 메일 텍스트 markierst에 추가 확인란 옵션 "무지"모든 암호 다시 암호화되지 않은 일반 텍스트에 있음을시.

따라서 다시 이해하기 : 영구 (비대칭) 키에 의해 (전자 메일 (또는 그렇게 비대칭 키와 ephemerale ()) 채팅 교체하고, 암호화 된 엔드 - 투 - 엔드의 사용에 대한 다음 대칭으로 () 키가 사용된다. 따라서, 임시 키는 삭제 될 수 있습니다.

여기서, 종단 간 암호화 된 대칭 암호문이 진정한 의미 키 ephemerale 때문에 하나가 혼동되지 않아야 만 비대칭 임시 키 영구 가상 키를 통하여 가압되는 경우가 명백한, 첫 번째 ephemerale 키라고 (그래서 FS-프로세스 또는 단어 "에 처음으로 그 임시 거래", 혼동되지 않음).

다음과 같은 이메일 프로그램 풍뎅이 앞으로 비밀의 암호화 수준 간단히 설명 될 수있다 :

- 외부 암호화 수준 : SSL / TSL 연결

- 가능한, 더 암호화 수준 : 비대칭 이메일 키 permaneter (안 "순수 FS"에 - 그렇지 않으면 : 응급 임시-영구적 다음)

- Ephemeraler (대칭 키의 전송에만 사용) 임시 비대칭 키 : 또한, 이상 레벨 삭제

- 앞으로 비밀 첫 암호화 수준 : 대칭 키

- 풍뎅이를 통해 암호화의 대안 첫 번째 레벨 : 이메일에 수동으로 정의 풍뎅이의 대칭 키. 메시지 포맷은 그렇게 (TLS / SSL (상임 메일 키 (AES 풍뎅이 (메시지))). 암호화-당시 맥을 따르면 "풍뎅이-후 영구적"의 여기를 말할 수 있습니다. 이메일에 풍뎅이는 봉투에 텍스트를 암호화합니다.

임시 키는 영구 키에서 파생 된이없이 관계의 발생도있다되지 않습니다. 세션은 사용자가 수동으로 정의된다. 즉, 다른 프로그램에서와 같이 회의가 자동으로 와서 오프라인 다시,하지만 당신은 당신의 때 새로운 세션 기반의 키 사용 것 선택할 수 있도록 온라인에 의해 정의된다, 아니다. 이것은 또한 언제와 "즉시"에 (위 참조 : IPFS)를 할 수 있습니다.

1. 나는 당신이 내 메일 주소를 보내 다음과 같이 처리 또는 앞으로 비밀의 프로토콜이 예와 함께 설명 될 수있다. 이 public입니다. 2. 당신은 저에게 당신의 우편 주소를 보낼 수 있습니다. 이 public입니다. 3. 우리의 주소는 영구적입니다. 우리가 이동할 때이 주소 만 변경합니다. --- --- 일 이후 1. 고유 봉투, 임시 봉투를 만듭니다. 내 고유의 봉투 2. 당신을 보내고, 오직 당신. 분명히, 나는 당신이를 보낼 우편 주소를 사용합니다. 우리는 당신이 기록 된 것을 읽으 단지를 들어, 가정합니다. 나는 또한 나의 서명 웨이크 Sandte에 서명 할 수 있습니다. --- 같은 날 --- 1. 당신은 내 유일한 봉투를 받게되며 만약 당신이 좋아하면 당신은 내 서명이 확인 않습니다. 2. 특수 문자를 만들 수 있습니다. 3. 당신은 내가 당신을 보냈 고유 봉투, 특수 문자를 bündelst. 처음 그를 봉인 한 경우에만 나는 그것을 열 수 있습니다. 4. 당신은 내 우편 주소로 다시 고유의 봉투를 보낼 수 있습니다. 선택하면, 당연히, 번들은 다시 로그인하여 생성 할 수있다. --- 또 같은 날 --- 1. 나는 당신의 번들을받을 수 있습니다. 이 번들에서 내 고유의 봉투입니다. 단지 내가 열 수있는 나의 유일한 봉투 2. 당신의 특별한 문자입니다. 우리가 원하는대로 1. 우리는 특별한 편지를 여러 번 사용 ...한 번, 두 번. 등등 세션 기반의 키 세트는 임시 키에 반환됩니다. 첫 번째 번들은 영구 키를 통해 전달된다. 영구 그릇은 안하지만 (SSL / TLS 연결이 여전히도 있기 때문에) 그들은 지금 시간이 존재한다. 이렇게하면 영구 키 임시 키 (편도)을 보내 의미 파트너는 임시 키에 세션 기반 (대칭 키)의 집합을 반환합니다. 말 - 프로토콜 후 완료 - 임시 키가 삭제 만 문장 세션 기반의 키에 남아 있습니다.

또한 연구의 관점

영구 키 전송 키를 변환 있음을 알아 두셔야합니다. 이들은 손상된 경우 암호화는 암호화 다른 인스턴스로 인식 될 것이다. 이 개념은 에코 프로토콜 환경에서 창의적인 연구를 만듭니다. 여기에 더 광범위하게 포함 할 수있는 몇 가지 개념은 다음과 같습니다 :

- 참가자들은이없는만큼 키를 사용할 수 있다면 통지 될 임시 키 참가자에 일정한 ephemerale (비대칭) 키 쌍과 교환 세션 기반 (대칭) 키를 생성 할 수있다. (sitzunsgbasierten에 영구 키 또는 세션 기반 (symmetriche에 임시 키)) 채팅의 온라인 상태를 통해 상태 메시지의 임시 (비대칭) 키를 자동으로 제어 할 것입니다 ... 유사한 교환의 갱신 교류 (. 메시지는 만 에코 또는 Poptastic 프로토콜 세션 기반 키를 통해 교환된다.

- 대신 또한 개인 세션 키 여러 세트 한 세트 교환의 주식을 민간 Sitzugsschüssel 교환 할 수있다. 세션 기반 키 익명 전자 메일 주소의 수의 상이한 체류 시간.

- OTR의 (원경 채팅) 개념 영구 키 내에 또한 전자 메일에 적용 할 수있다. Poptastic 차이 채팅을 이메일로 사용할 수있는 경우에, 당신은 또한 Verschüsselung OTR 이메일을 넘어 대화를 나눌 수 있습니다.

다음과 크리스 Schum 거의 본 연구의 관점으로 "앞으로 비밀은 약간의 노력과 비용 부담에 대한 암호화 된 전송의 보호 상당한 향상을 제공하고있다. 고유 키를 사용하여 정보 전송은 회의를 보호 할 수있다 - 서버와 중앙 인프라 미래에 노출 될 경우에도한다 ". [1]

Poptastic - POP3 및 IMAP [통해 채팅 및 전자 메일을 암호화 편집 ]

Poptastic는 통신의 혁신 - POP3를 통해 암호화 된 채팅 및 전자 메일.

Poptastic 기능으로, 모든 전자 메일 계정 등.하이브리드 보완적인 대칭 - - 암호화의 Gmail, Outlook.com이나 야후에서 B.는 풍뎅이 엔드 - 투 - 엔드 비대칭 - 메일. 트릭 각 POP3 또는 IMAP 서버는 이제 대화 암호화에 사용될 수있다.

Poptastic [에 대해 채팅 편집 ]

단순히 채팅 메일과 동시에 자신의 전자 메일 주소를 사용할 수있을 때 왜 암호화 플러그인과 전용 채팅 서버 또는 보안 채팅 로그를 사용하지? 수십 오래 POP3 프로토콜 많은 이메일 서버는 이제 풍뎅이 암호화 된 대화를 위해 사용될 수있다. 전자 메일 서버는 단순히 채팅 서버를 변환한다.

주어진 밤 채팅 층 POP3 또는 IMAP를 사용하여 전송 된 암호화 된 전자 메일로 변환되고, 수신자는 채팅 메시지로 다시 변환한다. 풍뎅이 메신저는 이메일 클라이언트이기 때문에, 암호화 된 메시지 교환은 이메일을 통해 작동한다. 프로그램은 자동으로 또는 POP3 통해 채팅 메시지에 전자 메일인지 여부를 검출한다.

채팅 및 이메일 Poptastic는 프록시 할 수있는 네트워크 게이트웨이를 통해, 직장, 대학 또는 방화벽 때문에도 조작 할 수 있습니다. 당신이 자신의 전자 메일 계정에서 웹 브라우저로 로그인하면 암호화 된 메시지의 모양을 볼 수 있습니다.

POP3를 통해 추가 대칭 엔드 - 투 - 엔드 암호화 할 수 있습니다 - 에코 프로토콜로 -뿐만 아니라 포워드 비밀을 사용뿐만 아니라, "인스턴트는"한 번 두 번째를 업데이트 할 수 있습니다. 따라서 또한 채팅의 POP3 및 IMAP를 통해 가능하게되었습니다 즉시 전달 완전 보안 (IPFS),의 (위와 같이) 사용 가능! 마지막 Poptastic 분화 상술 방법에 쌍둥이 자리의 제출 통화를 수행하기위한 옵션을 만들었다.

확실히 사용자가 흥미있는 채팅이 전자 메일 프로토콜을 암호화하는 쉬운 방법하십시오.

이메일 Poptastic [ 편집 ]

Poptastic에 대해이 채팅된다 것처럼, 가능성이 이메일에 Poptastic에 대해 존재합니다. Poptastic가 (친구 애드 탭)에 친구가 입력되는 키 Poptastic 접촉 또는 이메일 주소를 표시하는 배경색 잠금 기호 구비 추가적으로 표시되어 있기 때문에 메시지 교환은 암호화 된 것을하면 발생합니다.

당신은 친구-추가 탭에서 이메일 주소를 삽입 할 때이 연락처는 이메일의 연락처 목록에 추가됩니다 -하지만 잠금 아이콘없이 배경색없이. 이이 접촉 여기 수행을 나타냅니다, 전자 메일 메시지 암호화되지 않은. 이것은 지금까지 사람 풍뎅이 클라이언트를 사용하지 않는 경우이다.

연락처는 풍뎅이를 사용하는 경우 Poptastic 키가 "친구-추가"탭에 입력 그러나, 모두 영구적으로 이메일을 암호화 할 수 있습니다.

단순히 Poptastic 키의 시작 부분에 한 번 변경하여 이메일 Poptastic는 영구 암호화 된 이메일 너무 간단합니다.

Poptastic의 설립 [ 편집 ]

전자 메일 서버의 설치 옵션에 대한 자세한 설명, 당신은 POP3 및 IMAP에 위의 절 찾을 수 있습니다 (참조. 21도).

참고 : Gmail을 당신이 필요로 설정하면 POP3 메시지를 검색 한 웹의 옵션은받은 편지함에서 삭제해야합니다. (: Gmail은 알 수없는 클라이언트를 허용 기능)이이 Gmail로 모든 로컬 이메일 클라이언트에 접속 될 수 있도록 Gmail에서 보안 설정을 정의하는 것도 좋습니다, 연결하려면 :

- 설정 / 전달 및 POP 및 IMAP / POP 다운로드 : 모든 메일에 POP 사용

- 설정 / 계정 및 가져 오기 / 변경 계정 설정 : 기타 설정 / [새 창] 보안 수준이 낮은 / 알 수없는 앱에 대한 / 보안 / 액세스 : 사용 가능.

필요한 경우, 첫 번째 테스트 및 추가 사용을 위해 별도의 전자 메일 계정을 설정하는 것이 권장된다. 그 새 전자 메일 계정은 있습니다.B. 가능성이 예 (전자 메일의 전송의 첫 30 일 동안 Gmail로 제한됩니다.500 채팅 메시지 또는 하루에 이메일)에 대한 B. Gmail을. 즉, 테스트 또는 첫 번째 일반 요구 사항에 충분합니다.

IRC 스타일에 그룹 채팅 [ 편집 ]

풍뎅이 메신저는 이메일과 채팅 외에 그룹 채팅 기능을 통해 보유하고 있습니다. 이는 유사한 작동 IRC의 - 채팅. 모든 그룹 참가자에게 메시지의 전송은 여기에 다시 완전히 에코 프로토콜을 통해 암호화됩니다. 암호화, 즉 암호 문자열에 유사한 대칭이다. 결국 P2P 네트워크의 모든 참가자 대화방 정의 특정 대칭 종단 키를 알고 그룹 채팅 함께 읽을 수있다. 그룹 채팅도 에코 프로토콜을 기반으로합니다 (참조. 22도).

따라서,이 GE의 에코-TEM의 IRC 또는 짧은 전자의 언어이다 * IRC IRC는 * IRC 채팅도 암호화 된 전자의 이동 경로 때문에 열 새로운 옵션을 채팅있다. 오늘날 보통 POP3 또는 IMAP 메일 및 적어도 하나의 Z Transportverschlüsslung있다.IRC에 TLS 1.3와 같은 전시 암호화 그룹 채팅으로 이해 될 수있다. 심지어 전통적인 IRC 채팅 따라서 이러한 보안 모델 개선 배울 수 있습니다 전자 *의 IRC 채팅 할 수있는 새로운 세대 채팅의 모델을 나타냅니다.

하나의 자석 URI 링크를 사용하여 그룹 채팅의 암호화 자세한 사항은 정의 (의 및 URN = 버즈 끝나는 링크에 정의) (아래. 참조). 그래서 버즈 그룹 채팅의 소스 코드에서 기술 용어이다.

예를 들어 역할을 할 수 열립니다 커뮤니티 대화방의 풍뎅이 프로그램을 시작합니다. 다음은 본 사용자의 프로그램에 대한 추가 응용 프로그램 문제를 제공 할 수 있습니다.

비공개 채널에 가입하려면 방을 제공하거나 채널 이름 또는 자석 링크의 상기 방법을 사용한다. 암호화를위한 공간 이름 추가 값 이외에 자석 링크가 임베디드.B. 키, 암호화 유형에 대한 해시 또는 암호.

당신은 방 이름을 입력하고, 더 자기 URI 추가 암호화 사항 0000로 설정되어 있으며 객실의 암호화가 방 이름을 기반으로하는 것이 사용하지 않는 경우. 모든 값이나 방 이름이나 자기 링크를 입력 한 경우, "회원 가입 / 가입"버튼을 누르십시오.

당신이 자석을 삽입 한 경우 풀다운 메뉴 "드 magnetize함으로써"에서 이전에 사용합니다. 자석은 개별 구성 요소로 분해되어 생성 된 공간 및 자석 링크 암호화 값 내의 라인에 기초하여 입력된다.

공간이 열려있는 경우, 당신은 당신의 채팅 룸 북마크에서 해당 자석 URI를 인쇄물 북마크로 언제든지 공간을 절약하고, 방에 초대 할 친구에게 보낼 수 있습니다.

메시지를 보내려면 특별한 메시지를주고 송신 버튼을 누릅니다.

전자 * IRC 채팅 룸은 자석 또는 개별 암호화 값이 게시 얼마나 많은에 따라 달라집니다, 공개 또는 비공개 될 수 있습니다. 공공 전자 * IRC 채팅 룸으로 당신은 당신의 웹 사이트에 게시하거나 링크를 자석 URI를 추가 할 수 있습니다 모든 사람은 자신이 "드 magnetize함으로써"로 채팅 방에 올 수있는 방법을 알고 있습니다.

궁극적으로, 그것은 있지만 암호화되어 있기 때문에 인터넷 서비스 제공자 및 기타 응원 서버가 통신에 볼 수없는 차이, IRC 채팅으로 뉴스 채널 작동 - 온라인 뱅킹에 대한 연결로.

당신은 친구 또는 은행 고문 얘기 여부 그래서 차이가 없습니다.

당신이 개인 실 등의 대화방을 사용하려는 경우, 당신은 자석 URI는 친구들과 만 공유 할 수 있습니다 당신은 너희 가운데있다. 이 풍뎅이 프로그램의 편리한 기능입니다 : 당신은 단순히 이전에 비대칭 키를 교체 할 필요없이, 채팅을 암호화 할 수 있습니다. 그냥 구두로 당신의 친구에게, 그는 풍뎅이의 방 '앰버 룸 "에 와서해야하며,이 양 당사자는 아주 간단하게 암호화 채팅을 것이다.

팁 : 방을 한 번 자석을 만든 다음 당신의 친구가주는 (당신에 의해 정의) IRC 채널에 대해 알려진 당신이에 의한 교환에 공개 채팅 키를 보호하려면이 옵션을 사용합니다.

풍뎅이는 Repleo 전용 채팅방 보안 키 전송 및 따라서 공개 키에 대한 일회성 자석 (OTM)의 키 교환은 공개하지 않아야 할 수 있습니다.

파일 공유 : Starbeam [함께 편집 ]

어떤 메신저에서와 같이 여러 사람 또는 두 개의 정의 된 친구 사이의 파일 전송 사이의 풍뎅이 파일 공유 기밀 및 보안 암호화 구현 될 수있다. 이것은 탭 "Starbeam"에서 이루어집니다. 용어 Starbeam (SB)는 파일 공유 별의 빛이 은하를 통해 투사 나처럼, "기둥"해야 쉽습니다 것을 의미한다.

같은 전통적인 파일 공유 프로그램 동안 이뮬 또는 비트 토런트가 처음 ED2K 링크 또는 토런트 링크와 같은 특정 링크로 설정, 파일 전송을 모두 급류에 지금있다, 그래서 또한 거의 모든 고급 그누텔라 -Klienten뿐만 아니라 경우와 의 e 동키 네트워크 셰어 아자 에있는 파일의 링크 -Klienten 자석 URI 표준을 설립했다.

풍뎅이 구조와 관련이있다 자기 URI 표준 개발 및 암호 값으로 보충합니다.

이제 때마다 당신은 다른 사람에 의해 풍뎅이를 통해 파일을 다운로드 할, 그래서 당신은 프로그램의 자석 URI 링크를 einkopieren해야합니다. 이에 따라 : 파일 업로드를 준비하려면, 자석 URI는이 파일을 만드는 것입니다.

이 과정은 가능한 한 간단하게 유지 : 당신이 팝업 채팅 창에서 친구와 채팅을하는 경우, 버튼을 '공유 Starbeam "가있다 (그림 23 참조하십시오.). 이 간단한을 클릭 보낼 파일을 선택하고 이미 안전하게 친구에게 전송 된 에코 시스템에 암호화됩니다.

그래서 당신은 휴가 사진의 ZIP은 단일 축 유엔 안전 채팅이나 Starbeam 탭을 통해 가족들에게 전달 할 수 있습니다.

전체 그룹이 파일을 재생하기 위해서는, 당신은 또한 당신의 자석 채팅 그룹에 게시 할 수 있습니다. 이것은 자동으로 (. : 분할 자석을 허용 옵션 메뉴에서 체크 박스를 참조 버즈 채팅) 추가 다운로드를 자동화한다. 당신과 함께 제공되는 암호화 된 패킷은 당신의 친구와 이웃에 의해 올 즉 인해 에코 프로토콜, 개별 패키지는 또한, "geswarmed".

업로드 한 다운로드 하나 만들거나 SB-자석을 추가하기위한 하나의 파일 공유 탭 "Starbeam는"세 개의 하위 탭으로 구성되어 있습니다.

암호화 값 Starbeam 자석 [ 편집 ]

자석 URI는 (종종 그누텔라 네트워크) 및 e 동키 / 이뮬의 ED2K 링크 또는 토런트 링크 해당 많은 파일 공유 프로그램에서 알려진 표준입니다.

풍뎅이 메신저 기반 스팟에서 라이브러리를 통해 자기 URI 표준 개발 암호화 값 자기 URI의 실시 예이다. 자석 따라서 Cryptologic를 정보의 패키지를 만들거나 함께 유지하는 데 사용됩니다.

종단 간 암호화 된 채널은 네트워크 내의 노드 사이에 설정되는 파일이 전송 될 수있는, 따라서 반향. 그러나 그것은 또한 전송 된 다른 파일이 될 수 있습니다. 자석 따라서 파일에 할당되지 않습니다. SB-자석 인스턴스 진행 영구적 파일을 전송할 수있는 채널로서 제공 될 수있다 - 또는 일회성 자석 회 사용 후 즉시 삭제 생성한다.

이러한 듀얼 사용 효과를 통해 자석은 하나의 파일 또는 특정 IP 주소를 할당 할 수 없다. 파일 이름은 안 SB-자석에 나타납니다 (- 심지어 대부분의 - 예를 들어, 고급 링크의 - 그누텔라 (Gnutella) 이상, 이뮬과 토렌트 링크 offsystem 또는 Retroshare 여전히 경우). 따라서이 Starbeam에서 특정 파일을 대체하지 분명하다,하지만 항상에만 암호화 된 채널이 교환된다. 말하자면, "별"에 "웜홀은"용어와 함께 머물 수 있습니다. 그리고이 채널은 자기 URI 링크에 의해 정의된다.

다수의 의견이 매우 그누텔라 (Gnutella), e 동키와 토렌트 링크의 링크를 참조하면서 그러나, 다음 암호화 값의 컬렉션이 값을 의심 할 아무런 이유에있다. 귀하의 홈페이지 또는 독립 포털은 고급 접근하기 전에 Starbeam을 찾습니다. 개념적 링크 기준을 선택하지만, 결정 이외에 두 개의 개인 사용자 간 파일 전송의 보안에도 사용 양태에 온다.

친구 좀 더 많은 정보를 친구에서 개인 파일 전송의 끝을 위해 :

파일 전송하기 전에 암호화 파일 : 옵션?

당신은 파일을 보내기 전에, 당신은 단순히 anhängst 풍뎅이 내 이메일에 이메일을 보내 여부를 고려할 수 있습니다. 파일이 10 MB 경우이 선택의 변종이다. 큰 파일은 스타 빔 기능을 통해 독점적으로 전송해야합니다.

선적하기 전에 당신은 또한 하드 디스크에 파일을 암호화 고려할 수 있습니다. 다음은 사용 가능한 파일 암호화를위한 도구 / 도구 도구 아래에있는 주 메뉴에서 풍뎅이 메신저를 유지합니다 (아래 참고 참조). 이중 암호로, 파일은 내부에 암호화됩니다. 클라우드 파일을 호스팅 온라인에 업로드 어딘가에하려면 풍뎅이-파일 암호 화기 코스의이 도구도 사용할 수 있습니다. 이 느낌표해야하지만 필요한 제어 및 암호화 된 파일이 물음표로 표시하는 경우이 파일이이 친구에게 친구의 의미, 가리 키도록 지점에서 동일한 암호화 된 파일을 만드는 그러나, 풍뎅이에 대한 전송하지 않고 호스트로 더 래치하기 사용할 수 있습니다.

일부는 지퍼로 파일을 싸서 보내거나 업로드하기 전에이 작업을 암호화합니다. (표준 풍뎅이에 대한 정의) 오늘은 당신이 2048 비트, 더 나은 권장 3072 비트와 RSA의 키를 사용해야하므로 우편 암호화는 지금까지 96 비트를 해독하는 것은 매우 쉽습니다.

아무리 당신이 지금 파일을 넣어 준비를 얼마나 - 그대로 : 일반 바이너리로, 또는 노바 암호로 보호 된 파일 Starbeam 이상 또는 풍뎅이 도구를 사용하여 암호화 (아래 참조) - 그들은 참으로 켜집니다 에코 프로토콜은 여러 번 암호화.

정확하게 파일 전송을 위해 사용되는 자기 URI에 다른 암호를 설정 - 당신이 이메일과 이메일에 추가 암호를 설정할 수있는 것처럼 당신은 또한 파일을 클릭 할 수 있습니다 (전자 메일 기능에 언급 된 "풍뎅이", 위 참조). 이것은 "노바"라고합니다. 파일 전송 이전의 다중 암호화 (예상되지 않음) 똥 수 성공 성공 또는 제 낯선하더라도 노바 암호 공통만큼 안전 종단 간 암호화를 도입 암호는 랩 아래에만 두 파트너입니다. 때문에 SB-자석의 전송을 모니터링 할 필요가있는 경우, - 또한뿐만 아니라 파일을받을 수있는 자석을 알고 다음 사람 - 당신은 자석이 어떻게 든 친구에게 온라인으로 전송합니다. 경구 필요한 경우 또는 이전에 제 2 채널을 통해 두 친구들을 변경 한 암호 - 따라서, 노바로 파일을 보호하는 것이 합리적이다. (당신이 암호를 소유까지 당신이 생각하지 않는 경우) 노바도에 대한 엔드 - 투 - 엔드 암호화 표준 AES에 구축합니다. : 그리고 그것은 반드시 - 전 - 전사 시작 파일 수신기 노드에 저장되어있는!

그림 24 : 자기 Magent의 URI & 노바

파일을 보내려면, 암호화 된 채널을 만들어야합니다. 이 자석의 창조와 (URN = SB Starbeam에 의해 결국) 다시 작동합니다.

그런 다음, HTTPS 프로토콜을 통해이 채널을 통해 파일 패킷에 대한 파일 패킷의 암호화 된 전송 (에 TCP - UDP 도하고 - SCTP는 연결을 넣을 수 있습니다). 따라서, SCTP, TCP 또는 UDP 프로토콜에 대한 다른 조건의 paribus Starbeam 의해 큰 암호화 된 파일의 전송이 에러없이 빠르게 전송할 것인지 흥미로운 질문이다.

일회성을 사용 Magnten

이상적으로는 각 파일에 대한 개인 자석 URI 있습니다. 이는 것 후 일회용 자석 (OTM) 번만 파일 이용 자석. - (OTM 따라서 OTP의 사상에 대응 한 시간 패드 한번만 사용되는 문자열 :. OTP는 종종) 보안을 설정하는 데 매우 중요합니다 같은 Cryptologic를 프로세스로 간주됩니다.

또한, 영구 자석을 사용할 수 있으며, 이는 가입자의 비디오 채널 Z 같다.B.는 매주 월요일 파일이 전송됩니다.

이를 위해 열립니다.B. 또한 토런트는 완전히 새로운 가능성을 포털 : 그것은 더 이상 웹 포털이 존재가 없습니다, 링크의 수천에 연결! 포털 자체 웜홀 통해 연이어 서서히 연속적 후 하나의 파일을 전송하는 원격 에코 프로토콜 단일 자석을 갖는다.

즉시 당신은 자석에 파일을 전송 한, 그래서 당신은 삭제하거나 자석 URI를 유지할 수 있습니다. 그런 다음 그 자체로 파일 전송 후 자체를 삭제, OTM에 대한 확인란을 OTM으로 자석을 만들고 활성화됩니다. 그 자체를 볼 수 메시지와 사진을 파괴 사진에 대한 영화 미션 임파서블, 또는 앱에 필적 - 자석이 StarBeam- 말하자면이다 웜홀 하나의 사용 후 다시 닫습니다.

암호 값을 차트 자석 URI 표준

| 축소 | 예 | 지정 |

|---|---|---|

| RN | 및 Rn의 = 스팟 On_Developer_Channel_Key | 객실 이름 |

| XF | 및 Xf를 = 10000 | 정확한 주파수 |

| XS | 및 X가 = 스팟 On_Developer_Channel_Salt | 정확한 소금 |

| 코네티컷 | & 코네티컷 = AES256 | 암호를 입력 |

| 홍콩 | & 홍콩 = 스팟 On_Developer_Channel_Hash_Key | 해시 키 |

| HT | & 하프 타임 = SHA512 | 해시 유형 |

| XT = 항아리 : 버즈 | & XT = 항아리 : 버즈 | IRC 채팅을위한 자석 |

| XT = 항아리 : 스타 빔 | & XT = 항아리 : 스타 빔 | 파일 전송을위한 자석 |

| XT = 항아리 : 기관 | & XT = 항아리 : 기관 | 이메일 사서함에 대한 자석 |

자석 URI 표준 따라서 상기 피 값 시트 유사한 암호화 값을 제공하는 형태로 발전하고있다. 각각 스팟 온 개발자 그룹 채팅 채널, 풍뎅이에 사용되는 자석 URI는 찾습니다.이 포맷과 B. :

자석 :rn=Spot-On_Developer_Channel_Key&xf=10000&xs=Spot-On_Developer_Channel_Salt&ct=aes256&hk=Spot-On_Developer_Channel_Hash_Key&ht=sha512&xt=urn:buzz

이 표준은 그룹 채팅 또는 이메일 기관을위한 대칭 키를 교환 또는 Starbeam로 전송을 제기하는 데 사용됩니다.

되감기 기능

다른 자석 URI 채널 - 다른 - 또는 동일한 채널에 다시주고받는 파일 패킷 수신 된 청크 또는 링크가있는 경우, 그 업로드 다시 할 수있다. 이 되감기 기능과 유사합니다 파일이 단순히 에코 네트워크를 통해 카세트 레코더 나 MP3 플레이어처럼 다시 다시 재생됩니다. 파일은 나중에 다시 보내 몇 시간 또는 며칠이 될 수 있습니다. 자석 URI 채널의 사본을 얻은 사람은, 위성되고, 다시 데이터 웜홀 또는 오히려 다시 Starbeam 자석을 업로드 할 수 있습니다.

거북이 호핑과 비교

그들이 "유사한 프로토콜이있을 때 에코 프로토콜을 통해 Starbeam 함수 파일의 전송이 더욱 효과적이다 거북 호핑 (현재는 RetroShare 프로그램에 구현 된)"를 실행하는 여기 에코 네트워크 구성에 의존하기 때문에 ( 전체 에코, 반 에코, 적응 에코) 반드시 병목 역할을 할뿐만 아니라 추가 에코 경로 원하는 다운로드 속도를 최적화하지 않습니다 만 낮은 대역폭과 기본 암호화 노드.

에코 프로토콜은 자동으로 노드의 강 네트워크를 생성 (단순히 각 노드에서 각 노드에 연결된 파일 소포에 암호화 보낼 수 있습니다) 또한 노드에있는 모든 그래프의 가장 빠른 방법을 선택합니다.

거북이 호핑 프로토콜이 처음 만 친구 같은과 친구들이 체인에 정의 된 노드에 연결된 친구는 작은 대역폭을 변환하는 일 수있다. 이것은 다음이 병목도록해야 반드시 파일의 병목 및 송신기와 수신기로서 작용한다. 다른 그래프 옵션들을 에코 프로토콜 다른 가까운 피어 나 노선을 통해 파일 전송이 중간 스테이션에 포함될 수있는 경우, 그래서 데이터 패킷 대체로 빠른 방법이 있는지 통과해야 병목에 필요하지 않다.

SB 업로드 : 파일 전송 [ 편집 ]

주식 Starbeam 버튼 파일 선택을 이미이 친구에게 전송된다 : 상술 한 바와 같이, 하나의 친구 대화창에서 파일 전달은 매우 간단하다.

우리는에 Starbeam의 탭 위치의 하위 탭 "업로드"이제 기술적 세부 사항 업로드 프로세스를 보면 아래.

도표 25 : Starbeam으로 파일을 전송

만약 정의 자기 URI를 생성 한 경우뿐만 아니라, 자석의 하위 탭에 표시 할뿐만 아니라 업로드 / 시드 서브 탭에 나타내었다.

또한 여기에서 시작하는 파일을 업로드 할 수 있습니다. SB-자석이 만든 체크 박스에 업로드이 하위 탭을 선택합니다. 또한 파일을 선택합니다.

선택 사항 : 파일의 추가 암호화 노바 비밀번호 :

당신이 추가로 암호를 전송하는 경우 마지막으로, 당신은 아직 결정 - 넣을 - 노바했다. Starbeam 노바을 업로드 할 때 그래서 이메일 풍뎅이가 무엇인지, 암호는 전자 메일, 예를 암호화합니다. 이 파일은 노바 암호를 입력 할 때 이렇게 만 열고 친구가 될 수 있습니다. 파일 전송을 확보하기 위해 추가 대칭 암호화입니다. 그는 전달할 또한 노바가있을 수 있습니다 - - 따라서는 친구가 사용할 수있는 파일을 다른 친구의 자석이라고 방지 할 수있다 또는 파일을 열도록 전송 자석의 첫 날에 의해 나중에 가능한 시간을 만들어 그러나 다음날, 파일의 복호화가 알려져 수 노바 암호까지 편성했다. 이때, 그래서 만약 파일의 전송은 이미 완료되어있다. 제 1 이송 노바을 설정 할 수있는 이러한 차별화 된 고려하십시오.하지만 처음 따로 파일에 암호를 생략합니다.

그런 다음 버튼 / "전송" "전송"을 누릅니다.

기술 정보 : 에코 HTTPS 또는 HTTPS 포스트로 전송되기 때문에 웹 페이지 전송에 대응 가져옵니다. 청크 크기는 (크기의 펄스)가 있으므로 최소한의 관점에서 미리 정의 숨겨져로 남아있을 수있다. 펄스의 크기가 크게되면, 웹 페이지가 너무 길어 말하자면, 전송한다.

마지막으로, 자기 URI는 복사하여 친구에게 보낼 수 있습니다. 그가 그것을 복사 한 경우, 당신은 (테이블의 체크 상자를 "중단") 일시 정지 기능의 비활성화에 전송을 시작할 수 있습니다. 자석은 URI는 상황에 맞는 메뉴 버튼을 통해 인쇄 출력 할 수 있습니다.

Starbeam 다운로드 [ 편집 ]

Starbeam으로 파일을로드하려면, 당신은 자석 파일을 Starbeam해야합니다. 당신은 당신에게 파일을 보내려고 친구로부터이 나타납니다. 원칙적으로, 자석은 블로그 및 웹 사이트에 링크 될 수있다.

복사 한 다음 자석에 대한 하위 탭에서 자기 URI 쉽게 URI를. 이전에는 / 다운로드 하위 탭에서 "수신" "받기"체크 상자를 활성화하지 않아야합니다.

당신은 자기 URI를 삽입 한 것을 사용하여 친구를 공유하고 그 전송을 시작할 수 있습니다. 다운로드 송신기 에코와 자석의 암호화 채널을 통해 파일을 전송하고, 즉시 시작한다.

그림 26 : 파일 전송을위한 Starbeam 탭에서 파일 다운로드

당신은 심지어 크기 및 다운로드 영역에 대한 경로를 정의 할 수 업로드이 탭 페이지에서 다른 설정.

성공적으로 다운로드 부분은 Starbeam "모자이크"라고합니다. 퍼즐처럼 모자이크 부분은 전체 모자이크로 조립된다.

아직 전송 될 파일 부분에 언급 스타 빔 링크 (. 참조에 있고 오래 이동키 네트워크의 "덩어리"또는 그누텔라 네트워크의 "블록"의 개념의 개념되는 타이거 트리 -의 사용을 통해 ) 해시를 만들어졌다.

도구 : 스타 빔 분석기 [ 편집 ]

파일에도 성공적으로 전송되지 않을 경우,이 스타 빔 분석기 툴을 확인할 수있다. 이것은 모든 모자이크 부를 존재하거나 링크 누락이있는 경우 송신 될 것인지 여부를 판정한다. 누락 된 링크가있는 경우, SB-분석기는 자석 URI를 생성, 친구는 다시는 업로드 탭에 입력 할 수 있습니다. 그리고, 전용 링크 또는 누락 모자이크가 원망.

이 파일은 역들은 "되감기"와 에코을 통해 하루에 세 번 (= "다시 보내기") 경우 완전한 것 - 함수를 보냅니다.

자석이 채널을 가지며, 기존 파일에는 일회용 자석을 사용하지 않은 경우라면, 모자이크 경로 갱신하고는 동일한 채널로 다시 보내 않습니다. 당신이 제대로 전달 테이블에 잠금 옵션을 넣어하지 않는 경우 업 로더하여 파일의 새로운 선적 따라서 다시 얻은 파일을 덮어 쓰게됩니다. 확인란을 사용하면 삭제되지 않습니다받은 파일을 잠급니다.

조회 암호화 급류 [ 편집 ]

암호화는 성공적으로 패킷을 디코딩 할 수 있고 당신이 그것을 경우에도 생성하고 파일을 저장하면 아무도 알고 있기 때문에, 당신은 다운로드 할 파일을 누구로 표시되기 때문이다. 업로드 유사한 적용합니다. 업로드는 이웃 IP에서 볼 수 있습니다. 이러한 이웃 자석 파일이 알고있는 경우. 공용 Starbeam 자석을 초대 할 경우는,이 경우에 적당하다 만 Nachbarn- 또는 신뢰할 수있는 서버를 연결하는 채팅하거나 계정 액세스 권한을 정의합니다.

파일에 대한 노바 - 암호의 감소와 두 번째 과정에서 노바 암호에 대한 액세스 권한의 부여 전에 시간에 물리 블록들의 분포의 상기 변형은 새로운 관점은 prozessuralen 또는 법적 고려 사항, 기술 제공 할 수 있습니다.

그런 다음 Starbeam 자석 URI는 에코 프로토콜에 대한 파일 공유 커뮤니티에서 논의 "암호화-급류"의 개발과 사용에 대해 생각의 새로운 방식으로 역할을 할 수있다.

URL 데이터베이스와 웹 검색 엔진 [ 편집 ]

웹 검색의 기능에서 풍뎅이는 커널 아키텍처 및 오픈 소스의 P2P 웹 검색 엔진에 의해 사용됩니다. 풍뎅이는 (bisherig) 최초이자 유일한 같은 몇 손 전체의 P2P 분산 검색 엔진 중 YaCy , Faroo.com, Arado.sf.net 또는 브 (의 익명 검색을 전송 할 수 알려졌다) 분산 또는 F2F에서 암호화 된 연결을 통해 URL을 P2P 네트워크를 확인합니다. 풍뎅이의 웹 검색의 주장은 각 참가자가 URL을 다운로드 할 수 있도록 엔진의 소스 오픈 프로그래밍뿐만 아니라 제공 할뿐만 아니라, 소스 오픈 URL 데이터베이스를 처리하는 것입니다. 셋째로, 그것은 중요 암호화 환경에서 전송 및 데이터베이스를 저장하는 대신에.

도표 27 : 풍뎅이의 웹 검색 탭 : URL 데이터베이스를 서핑하고 결과를 얻을 수 있습니다.

자신의 검색 엔진을 형성 : Z를.컴퓨터에있는 데이터베이스의 URL 15 GB의 B. 당신은 새로운 사이트의 관점에서 달성 아주 흥미로운 결과는 친구들이 흥미 수 있으며, P2P 네트워크에 입력했습니다.

풍뎅이 URL 검색 다른 노드에서 검색어의 알림 메시지, 소위 쿼리 안타를 생산하지 않기 때문에 귀하의 웹 검색은 익명으로 남아있다.

풍뎅이는 해시에 검색어를 변환하고이 해시를 포함하는 경우 로컬 데이터베이스를 검색합니다. 그런 다음 해당 키워드가 포함 나와있는 URL의 해시있다. 그리고, URL 데이터베이스 URL의 해쉬를 검색한다. 검색 처리 후에도 복호화 프로세스가 연결되도록 데이터베이스는 암호화된다. 마지막으로, 검색 결과가 표시를 나타낸다. 사용자가 최신의 URL을 제 상단에 표시되도록 간략화를 위해 하나 이상의 검색어 현재 결과를 정렬.

웹 페이지의 URL을 자신의 분포는 중앙 서버를 통해하지 발생하지만, 참가자 간의 암호화 된 에코 프로토콜을 통해 분산 기초 : 두 개 이상의 사용자가 URL 키를 교환 한 후 웹 페이지 URL, Z의 P2P 공유에 걸릴.모든 친구들과 북마크의 B. 부분. 온라인으로 교환 URL은 먼저 로컬 데이터베이스에 매 10 초마다 기록 된 다음 메인 메모리에 수집된다.

도표 28 : Dooble 웹 브라우저에서 URL 행 : URL을 공유 할 첫 번째 아이콘을 클릭합니다

또한, 수동으로 로컬 데이터베이스에 새로운 URL을 가져올 수있다. 이를 위해입니다 웹 브라우저 Dooble.sf.net가 필요합니다. 브라우저의 URL 표시 줄의 첫 번째 아이콘은 중간 데이터베이스에 하나의 URL을 저장할 수 있습니다 : Shared.db. 이 후 한 번의 클릭으로 풍뎅이에서 가져옵니다. Shared.db는 풍뎅이와 두 프로그램의 설치 경로에 있어야하며 풍뎅이 Dooble는 설정에서이 파일의 경로를 정의해야합니다.

당신은 풍뎅이의 당신의 URL 데이터베이스에 웹 브라우저 Dooble에서 가져올 바로 왼쪽 웹 페이지의 URL에, 그냥 먼저 Shared.db의 URL을 저장하는 브라우저의 URL 라인의 첫 번째 아이콘을 클릭합니다. 그런 다음, 웹 검색 버튼 '가져 오기'탭에서 풍뎅이를 클릭합니다.

도표 29 : Pandamonium 웹 크롤러

세 번째 수입 가능성은 Cawler "Pandamonium"를 사용하는 것입니다. 웹 크롤러는 모든 링크 된 URL의 도메인을 크롤링하고 또한 인덱스는 이렇게 발견 된 사이트에 새로운 URL 및 크롤링 또는 색인을 추가 할 수 있습니다. Pandamonium 중간 Shared.db를 통해 Dooble 웹 브라우저의 수입으로 잘 작동합니다. 웹 크롤러 Pandamonium는 오픈 소스이며,이 URL에서 다운로드 할 수 있습니다 https://github.com/textbrowser/pandamonium

데이터베이스 설정 [ 편집 ]

URL은 표시 할 수 있습니다 SQLite는 - 또는 PostgreSQL의 데이터베이스가 저장됩니다. SQLite는도 자동으로 데이터베이스의 생성 덜 경험을 사용자에게 권장됩니다 데이터베이스를 구성합니다. 고급 사용자는 PostgreSQL 데이터베이스 장치를 지정 확대 할 수 있습니다. 이 네트워크 액세스의 장점, 사용자 권한 관리 및 대규모 URL 데이터베이스의 처리가 있습니다. 풍뎅이는 데이터베이스의 생성에 대한 관심이 학생들에게 레슨도, 자신의 웹 검색을 할 함수에 적합하다.

URL은 26x26 또는 경우 36x36 데이터베이스 (2 (16 ^ 2) = 512 표) 암호화 예금에 있습니다. 이 검색은 암호화 된 데이터베이스에서 발생 (URLs.db) 걸릴 것을 의미합니다. 암호화 된 데이터베이스의 검색 연구의 지금까지 약간 가공 한 분야이다.

SQLite는 [ 편집 ]

SQLite는 관계형 데이터베이스 시스템을 포함하는 라이브러리입니다. 전체 데이터베이스는 하나의 파일에 있습니다. 클라이언트 - 서버 아키텍처를 따라서 존재하지 않는다.

도표 30 : SQLite는 또는 PostgreSQL의 하나에 URL 데이터베이스를 설치

SQLite는 라이브러리는 해당 응용 프로그램에 직접 통합 할 수 있으므로 추가 서버 소프트웨어가 필요하지 않습니다. 후자는,이 다른 데이터베이스 시스템에 중요한 차이이다. 라이브러리를 포함하여, 애플리케이션은 외부 소프트웨어 패키지에 의존하지 않고, 데이터베이스 기능을 확장한다. SQLite는 다른 데이터베이스에 비해 몇 가지 독특한 기능을 가지고 있습니다 : 라이브러리는 몇 백 킬로바이트입니다. SQLite는 데이터베이스 등 모든 테이블, 인덱스, 뷰, 트리거를 포함하는 단일 파일입니다 .. 이것은 서로 다른 시스템 간의 교환을 단순화합니다.

URL에 대한 SQLite 데이터베이스의 내부는 몇 단계로 수행됩니다

- Dooble 웹 브라우저를 설치합니다. 이것은 (안전 기능)에서 암호화 된 데이터베이스에로 등 웹 사이트의 URL을, 쿠키, 북마크, 검색하는 동안 생성 된 모든 데이터를 저장합니다. 또한 당신은 안전 탭에서 Dooble 웹 브라우저의 설정에 암호를 정의해야합니다.

- 그런 다음 풍뎅이의 설치 경로에 있어야합니다 Shared.db의 위치에 대한 설정에서 웹 브라우저 Dooble을 정의합니다.

- 그런 다음 웹 검색 / 설정에서 풍뎅이 프로그램에서 SQLite 데이터베이스를 생성

- 여기에서 당신은 또한 입력 Dooble의 암호 설정을 저장하고 (하드 드라이브에 Dooble 디렉토리에) 확인 dooble.ini 파일의 경로를 입력 할 수 있습니다.

- 지금 "일반 자격 증명"의 암호를 지정합니다. 이 세 번째, 다른 응용 프로그램을 사용할 수 가져 오기 URL을 제공하는 이벤트에 암호 기능입니다.

- 그런 다음 verfiziere 모든 입력과 이전에 웹 브라우저에게 URL을 사용하여 저장 한있는 shared.db에서 가져 오기를 시작 : URL 줄에 웹 브라우저 Dooble, 첫 번째 심볼을 누르고 URL은 Shared.db에 저장됩니다. 가져 오기 프로세스는이 파일에서 URL을 검색하고 풍뎅이의 (URLs.db) 추가 된 URL 데이터베이스에 추가합니다.

- 모든 그래서 수입 URL은 친구와 온라인 P2P 공유됩니다. URL 그릇을 탭 URL 필터의 친구를 줘 교환, 또는 추가 URL 인코딩, 아래에 설명 된 URL 공유 커뮤니티를 사용합니다.

PostgreSQL의 [ 편집 ]

PostgreSQL을 - 또한 포스트 그레스로 알려진 - 무료, 객체 관계형 데이터베이스 관리 시스템 (ORDBMS)입니다. 그것의 개발은 소프트웨어가 오픈 소스 커뮤니티에 의해 개발되고 1997 년부터 캘리포니아 버클리 대학의 데이터베이스 개발에서 1980 년대에 일어났다. PostgreSQL은 ANSI SQL 2008 PostgreSQL을 완전히 ACID 준수 SQL 표준을 대부분 준수, 데이터 유형, 연산자, 함수 및 집계 확장을 지원합니다. 대부분의 리눅스 배포판에서 PostgreSQL은있다 - 또한 Windows 및 Mac OS X가 지원됩니다. 이 PostgreSQL 데이터베이스 광대의 프로세스를 설정되어 있기 때문에, 기준은 해당 여기에 데이터베이스 설명서에해야한다.

URL 필터링 [ 편집 ]

당신의 P2P 과정을 URL 교환을 입력 할 때마다 지금, 당신은 다른 사람이 시스템에 추가 한 모든 URL을 받게됩니다. 악성 URL을 배제하려면 웹 검색의 URL도 한 번 클릭으로 삭제할 수 있습니다 - 또는 당신은 자신의 탭 자체를 제공 URL 필터, 처음부터 사용합니까.

그림 31 : 가져 오기 및 내보내기 필터 : URL Distiller를

URL 필터 - Distiller를 호출은 - 인바운드, 아웃 바운드를 필터링하고, 블랙리스트 또는 화이트리스트 데이터를 가져올 수 있습니다. 방법은, 당신은 할 수 있습니다.URL 만 도메인 www.wikipedia.org에서 또는 업로드 만 대학의 도메인에서 친구에게 URL을 수행하는 것이 허용, 예를 정의합니다. 또한 당신은 당신이 특정 지역 도메인의 URL을받지 않으 지정할 수 있습니다.

값 "거부"와 : 어떤 URL을받지 않습니다 경우, 당신은 단순히 "// HTTP"를 다운로드 Distiller를 필터에 대해 설정 것입니다. URL은 인정되지 않습니다.

아주 중요한 : 필터가 활성화되도록이 "사용"체크 박스에 설정합니다.

URL 커뮤니티 [ 편집 ]

기쁨의 URL을 공유 할 수 및 웹 검색 데이터베이스는 가입자 테이블 einkopieren에서 탭 URL 필터에서 수동으로 URL 키를 추가 할 수 있습니다, 성장하는 단계; 나 : 두 번째 옵션은 커뮤니티의 URL 키를 보내는 옵션도있다.

에코 공개 키 공유 - - 친구가 도구 "내피 전구 세포"당신 온라인으로도, 그리고 경우가 정의 커뮤니티에 URL 키를 보내 "현재 온 URL 커뮤니티,"당신의 친구 당신의 URL 키는 온라인으로 자동 전송됩니다. 이 전송은 에코 프로토콜을 사용하여 암호화 및 대칭 암호화에게 URL의 커뮤니티의 이름을 사용한다. 이 URL 키 다음 hingesandt 자동 일체화 그룹 채팅 룸 (버즈 기능)과 유사하다. 내피 전구 세포가보다 상세히 설명된다 작동있다.

Pandamonium 웹 크롤러 [ 편집 ]

출판 V. 와 "Pandamonium 크롤러 해제"라는 이름의 2.8 (크리스마스 버전 2015) URL 데이터베이스 기능의 도구로 추가 된 Pandamonium이라는 웹 크롤러를 의미한다.

Pandamonium 웹 크롤러는 공유에서 선택된 도메인과 URL을 검색 할 수 있습니다.DB 데이터베이스를 저장하고 가져 오기 기능을 사용하여 풍뎅이 클라이언트로 가져올 수 있습니다. 그래서 추가 URL은 다음 암호화 된 형태로 친구들과 동등하게 나누어 자신의 로컬 데이터베이스에 암호화로 저장됩니다.

웹 브라우저와 Dooble의 P2P 전송 친구에서 링크 외에도 크롤러 Pandamonium을 풍뎅이 클라이언트에서 웹 검색 도메인을 원하는 웹 페이지의 많은 양을 가져올 수있는 가능성이 있도록.

URL 외에도 리치 텍스트로 웹 페이지 (즉, 이미지가 없음)를 데이터베이스에 저장하고,이 데이터베이스가 아니라 친구들과 공유 될 수있다. 풍뎅이의 웹 검색, 따라서 인터넷이나 도메인이 연락을주고 거기에 알려진 IP 정보없이, 지역 검색 웹 페이지 수 있습니다.

그것은 거의 토르는 P2P 프록시 네트워크를 통해 더 이상 사이트가 접촉 라이브하는 새로운 유형 및 익명 네트워크의 정제 생각하지만, URL은 P2P 웹 검색에 원하고, 사이트는 그들에게 풍부한 텍스트를 수정하는 것입니다 수 있습니다 로컬로드 할 수, 탐색 및 읽기. 자바 스크립트, 이미지, DeRefer URL 및 IP 정보는 포함되어 있지 않습니다. 그것은 그 또는 공유 데이터 세트에있는 경우 사용자는 이에 따라, 원하는 웹 사이트의 URL을 읽을 수에 그의 데이터의 노출로부터 보호된다. 자바 스크립트로 인해 사이트는 또한 도구 Tor를 익명화 할 때 추가 연결을 전화 또는 자국을 남길 수 있지만, 웹 크롤러 Pandamonium 같은 보안 위험 불가능하다.

크롤러와 풍뎅이 클라이언트에서 웹 검색 모두에서 - 서로 다른 시간에 사이트의 다양한 버전은 웹 사이트 (기념물)이뿐만 아니라 지원에 문의하십시오. 풍뎅이의 페이지 뷰어 웹 검색은 사용할 수있는 웹 사이트의 다양한 Revisonen를 표시합니다.

RSS 리더 및 URL-가져 오기 [ 편집 ]

RSS 기능은 RSS 리더에 풍뎅이 클라이언트를 확장합니다. RSS 2.0 피드를 지원합니다. 최신 메시지가 항상 맨 위에 수 있도록 뉴스 URL은 타임 라인에 표시됩니다. 또한, 뉴스 URL은 즉 풍뎅이의 로컬 웹 검색을위한 준비, 색인. 암호화 된 RSS의 URL 데이터베이스에 암호화 된 데이터베이스의 가져 오기는 자동으로 사용자 만의 행동에 수동으로 가져 오기 버튼을 통해 주기적으로 발생하는, 또는 할 수 있습니다. RSS 기능뿐만 아니라 그 선택된 뉴스 포털 쉽게 뉴스 페이지에서 읽을 수 있지만 자신의 로컬 URL 데이터베이스에 수동 또는 자동으로 메시지의 URL을 가져올 수 있습니다.

웹 사이트 색인 가져올 때 URL 데이터베이스의 검색 인덱스를 위해 준비하기 위해 메시지 (50) (또는도 이상의 사용자 설정에 따라) 가장 긴 단어를 사용한다.

인덱싱이 완료되면 타임 라인, 메시지의 타이틀은, 하이퍼 링크가 제공된다. 상태 표시 줄은 통계 다시 많은 RSS 피드를 구독하는 방법에 따라이며, 이미 색인이 얼마나 많은 URL을, RSS 데이터베이스에서 많은 URL은 웹 검색에 대한 URL 데이터베이스에 반입 된 방법 - 그리고 RSS 창에서 총 읽을 수있는 메시지 나 URL을.

메시지를 읽기 브라우저에서 메시지를 표시하지 않는 페이지 뷰어에서 발생하지만, 안전을 위해 전용 텍스트 형태이다. 또한 자바 스크립트, 이미지 및 광고 측면에서 제거됩니다 이것은,이 단지 웹 사이트의 ASCII 문자 및 기타 웹 사이트에 하이퍼 링크를 발표했다. 컨텍스트 메뉴 URL 및 하이퍼 링크를 브라우저에서보기를 수동으로 auskopiert 할 수 있습니다.

RSS 리더는 프록시 할 수 있으므로 제한적인 환경 뒤에 메시지를받을 수 있습니다.

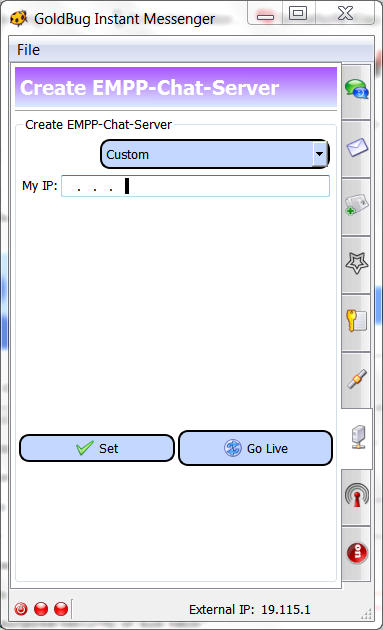

채팅 / E-메일 서버 [ 편집 ]

당신은 당신이 최소한의보기에서 다시 '경우, IM 및 이메일 서버 또는 빨리 상기 탭에 인접하는 IP 연결을 설정으로 청취자했다. 당신은 당신의 웹 서버에서 실행 당신과 당신의 친구에 대한 사서함을 설정하는 채팅 서버 또는 전자 메일을 설정하는 고급 서버 관리 기술을 풍뎅이 노드를 필요가 없습니다. 풍뎅이에서 지정된 포트에서만 소위 청취를 확인했습니다.

리스너를 통해 채팅 / 이메일 서버 설정 [ 편집 ]

다시 Erinnering에 "연결"탭에서, 다른 노드 또는 이웃과 당신의 풍뎅이를 연결하고 탭 "채팅 서버가"당신이 서버를 만들거나 리스너 다른 사람들이 당신에 연결할 수 있도록. 두 번째 또는 세 번째는 상태 표시 줄에 LED와 이웃이 연결되어있을 때 어떤 방법이 뉴스는 항상 보낼 수 있습니다.

상태 표시 줄에 오른쪽 LED (세 번째) 그래서 당신은 당신의 컴퓨터에 자신의 채팅 서버를 설정 한 것을 나타냅니다.

또한, 당신은 탭 "채팅 서버"에서 시스템의 로컬 IP 주소를 입력해야합니다. 이 라우터의 (외부) IP 주소,하지만 당신은 풍뎅이를 설치 한 장치의 로컬 네트워크 IP 주소에 대해이 아니다. 다시 말하지만,이 풀다운 메뉴, 선택을 제공하고 로컬 IP를 선택할 수 있습니다. 포트가 자동 정의한 바와 4,710번째

세 번째는 LED 때 버튼 "세트"와 청취자의 항목 Dücke 성공합니다.

기능 라이브를 이동

당신이 당신의 청취자 클라이언트에 관련이 있거나 "연결 이웃"에 -Tabulator 당신의 다른 채팅 서버에 프로필, 또는 친구로부터 연결되어있는 경우, 당신은 또한 머리 버튼 "라이브를 이동"할 수 있습니다. 이것은 친구가 연결된 기존의 연결을 통해 채팅 서버 또는 정보를 이웃과 친구. "생방송은"그래서 "브로드 캐스트 IP + 포트"당신의 친구와 이웃에게 채팅 서버 말한다. 그런 친구가 자동으로 채팅 서버에 잘 연결할 수 있습니다. 그래서 당신은 더 어떤 IP 주소를 공개하거나,이 경우 수동으로 친구에게 당신의 IP 주소를 등록해야합니다. 모든 것이 자동으로 진행하고 서버가 귀하의 친구와 가능한 피어 같은 친구이다. 그래서 단순히 채팅 서버가 생성됩니다.

그림 32 : 채팅 서버 (최소 뷰)를 작성

채팅 서버 또는 자리-에 커널을 설정하는 것은 소위 "청취자"기술 용어를 설정하는 것을 의미한다.

이는 TCP 프로토콜에 대해 기본적으로 설정되어, 풍뎅이는하지만 또한 UDP에 리스너 또는 셋째 SCTP 프로토콜을 설정하는 갖추고있다. 두 후자의 프로토콜은 VOIP 또는 스트림에 이상적이다. 넷째, 가능한 블루투스를 통해 채팅 서버 / 리스너 (버전 2.8 이후, 리눅스에서만 사용할 현재 Qt는에 따라 다름). Bluetooh와 에코 프로토콜을 사용하여 무선 LAN 파티 장치에 연결할 수있다. 인터넷에 없거나 적절한 인프라를 더 사용할 수 없습니다하는 경우는이 옵션은 매우 중요 할 수 있습니다.

따라서, 클라이언트 인 경우, 연결 옵션 항 또는 이웃 TCP, UDP, SCTP, 또는 블루투스를 통해 할 수있다 서버에 연결해야합니다.

SSL 연결없이 할 수있는 서버의 이웃 또는 수신기는 다음 전송이 HTTPS를 통해이 아니라 단지 HTTP를 통해 조절된다.

보안 옵션 :

당신은 전체보기에서 탭을 보면, 추가 구성 옵션이 있습니다 :

리스너 캔 Z.B. 영구적 인 SSL 인증서를 만들 수있는 보안 옵션을 설정합니다. 따라서 디피 - 헬만 키 교환 또는 -Verhandlungsprozess 기존 SSL은 각 회의에서 재협상되지 않고, 공격자는 개입 알고 과거에 협상 과정에있을 것입니다. 그러나, 수 있다는 것을 서버 또는 따라서 필요하고, 자사의 SSL 인증서 시간이 갱신 청취자, 당신은 쉽게 연결을 만들려면이 완벽하지 않습니다 보안 계층을 추가 한 경우 감지 예외 ( "예외") 할 수 있습니다. 마찬가지로, 한 차례 SSL 연결을위한 키 크기를 정의 할 수 있습니다, 또한 특정 SSL 키 크기 아래 화합물이 설정되지 않음을 결정합니다. 일단 따라서 이웃 SSL 키 크기와 키 크기 정의 할 수있는 다른 시간에 제공해야하는, 정의 된 사용자 나 서버에서 이웃 기대합니다.

마지막으로, 클라이언트가 완전 또는 반 - 에코와 이웃에 연결할지 여부를 결정하는 옵션이있다. 반에서 메시지 패킷은 이웃에 직접 연결 한 홉을 보내 에코. 친구가 웹 서버를 설정하고 또한 앞에있는 가정 당신은 당신의 에코 패킷이 세 번째로 가서 자신의 친구, 당신은 절반이 패킷이 서버에 의해 영수증에 유통되지 않도록 에코 정의 할 수 싶지 않아 , 직접 IP 연결을 통해 따라서 그들의 채팅. 양 당사자는 친구와 채팅 파트너의 IP 주소의 절반 에코를 참조하십시오. 고체 에코 때 채팅 친구 노드의 관리자가 될 필요는 없지만 중앙 IM 서버와 함께 복수의 클라이언트를 연결할 수있다.

보안 옵션 채팅 서버 / 리스너를 만드는 확대에 수는 SSL에게 키 크기와 비난도 영구 SLL 인증서를 정의하고 있습니다. 영구, 안정적인 IP 주소가있는 경우 - - 또한 당신은 할 수 있습니다 이러한 SSL 인증서에 포함되어 있습니다. 같은 : 변신 다른 인증서 원본을 가장 할 경우 즉시 인식 때문에 -이 세 가지 조치가 어려워 공격자가 SSL 인증서 또는 가짜에 교체 할 수 있습니다.B. 클라이언트는 새로운 기대하지 않고, 오래 영구 인증서 또는이므로 IP 주소가 없거나 일치하지 않다. 이것에 의해 정의 된 SSL 키 크기.

프록시 및 방화벽 참고 :

방화벽 또는 대학 또는 익명 네트워크 토르 실행을 통해 프록시 뒤에 회사에서 프록시를 통해 클라이언트로 풍뎅이을 수 있도록하려는 경우, 당신은 이웃에 대한 프록시 정보를 삽입 할 수 있습니다.

당신이 브라우저 이러한 환경에서 서핑을 할 수있는 경우 클라이언트로서 당신은 모든 IT 환경에서 HTTP 프로토콜로 연결할 수 있습니다. 이것은 그 모든 곳에서, 당신도 풍뎅이 메신저 이메일로, 브라우저와 웹 서핑을하고 사용 HTTPS 프로토콜로 인해 수 채팅 할 수있는 풍뎅이 프로그램의 장점이다. 많은 프로그램이 방화벽 설정에 따라 사용할 수있다 - 예.B. 직장이나 거주지 홀에서 - 없습니다.

당신은 프록시를 사용하는 경우.이 SSL / TLS가 나 때문에 풍뎅이 메신저로 회사 나 대학에서와 같이 사용하거나 시도하려는, 다음이 중요하지 않다 HTTPS 연결이 설정 - 프록시 관리자를위한 무엇을하는 SSL / HTTPS로 거의 다른 은행 또는 웹 메일에 로그인 HTTPS 웹 사이트에 연결. 실제로 방화벽 또는 프록시를 통해 포트에 의해 제한하지 않을 수 풍뎅이를 사용하여 웹 노드를 해결하기 위해 중요하다. 그 경우라면,하지만 당신의 친구, 포트 80 또는 포트 443 풍뎅이 채팅 서버 대신 4710 설정이 가능한 에코 계정에 대한 로그인 정보를 제공하고 사용할 수있는하시기 바랍니다 , 암호화 된 트래픽은 암호화 된 트래픽 및 포트 443 또는 (80)는 각각 풍뎅이 친구에 도달 할 수있다 남아있다.

그림 33 : 이웃의 추가와 함께 전체보기 (최대보기)

에코 프로토콜은 반드시 필요한 DHT하지만 토르 네트워크를 통해 잠재적으로 표시 될 수있는 이웃 만 간단한 HTTP 접속이 아니기 때문에, 그것은 매우 단순한 구조는, 프록시 또는 프록시 네트워크를 통해 안전하게 채팅이고 작동합니다.

와 "EMPP"이라 메시징 영역이나 채팅 서버 생성을위한 에코 프로토콜과 '에코 메시징 및 현재 상태 프로토콜 "의 약자 - 확실히 약간에 대한 암호화보다 개발 XMPP 프로토콜을 기반으로 적용으로 인해 심지어 암호 해독에서 암호화 옵션과 옵션의 가난한 업그레이드 및 개인 정보 보호 정책은 인기가 기술적으로 낡은 기존에도 불구하고 해당 할 수 있습니다 아키텍처의 관점에서 또한 옹호.

여전히 비 최소한의보기에서 추가 기능을 정의하려면, 에코 계정의 자주 사용하는 기능입니다. 마크는 청취자의 표에 당신은 생성하고 계정 자격 증명을 그렇게 이름과 암호를 제공하고있다. 계정 이름과 암호가 그것을위한 방법으로 친구를 공유하고 이웃 접촉을 연결하는 때이다, 이러한 자격 증명을 입력 팝업 창에 대해 물었다.

당신은 / 수신기를 만들 같은 서버 채팅 할 때 마찬가지로, 당신은 또한 다시 IPV4와 IPV6 사이 선택할 수 있습니다. 다른 포트를 사용하여 생성 될 수있는 여러 채팅 서버가 선택된다. 포트 4710 또는 80 또는 443로 다른 청취자를 테스트하고 당신이 에코 계정과 친구를위한이 리스너를 정의할지 여부를 결정, 또는 단순 연결 계정 로그인없이 피어 모드로 설정 될 때까지 실행하고 있습니다. 에코 계정은 계정 자격 증명을 사용하면 웹의 신뢰를 작성 때문에, F2F 네트워크 또는 P2P 네트워크를 구축 여부를 정의 만 신뢰할 수있는 친구와 로그인 암호에 연결할 수 있습니다. 당신이 피어를 실행하는 경우 z를 할 수 있습니다.LAN 파티에 통보 B. 버튼으로 폐쇄 된 네트워크 이동-살고 노드가 손님의 청취자를 열었습니다 모든 참가자를. 풍뎅이 메신저하지만이 또한 랜의 폐쇄 사용자 그룹 내에서 랜 메신저로 직접 작동 UDP 프로토콜에 감사합니다.

라우터 뒤에 집에서 서버 / 리스너의 생성 / 냇 [ 편집 ]

당신이 어떤 웹 서버를하거나 웹에서 더 일반적으로 이웃을 찾을 수없는 경우 라우터가 설정 한 뒤에, 당신은 또한 집에서 채팅 서버를 가질 수 있습니다. 당신의 친구는 직접 청취자 클라이언트로 연결할 수 있습니다. 모두가 방화벽 또는 웹에서 채팅 서버를 이용할 경우 그 중 하나는, 그러나, 리스너를 작성해야합니다. 그래서 당신은 당신의 라우터 뒤에 홈 서버가있는 경우 / 냇은 기꺼이 만들기 로컬 IP 주소에 대한 리스너를위한 기계를 언급 한 바와 같이 제거합니다.B.의 192.168.121.1 .. 그런 다음 라우터에 동일한 포트를 전달해야한다, 즉, 포트 4710는 192.168.121.1로 라우터에서 전달해야합니다 : 4710. 그런 다음 커널은해야합니다 - 스폿에 Kernel.exe -뿐만 아니라 당신의 Windows에서 GoldBug.exe가 허용 방화벽. 당신은 모든 것이 제대로 처리 한 경우, 친구 s.Deiner 라우터의 (외부) IP 주소 (예를 볼 수 있습니다.B.의 www.whatismyip.com) 및 포트 4710는 고객을 연결합니다.

중요한 것은 당신의 라우터가 로컬 컴퓨터에 정의 된 포트에 인터넷에서 접촉 시도를 전달한다는 것입니다. 이것은 일반적인 안전 절차 및 컴퓨터에 대한 액세스를 열지 않고, 포트를 통해 응용 프로그램은 패킷이 이러한 의미에서 허용되는 것으로 정의 된 많은 다른 프로그램과 마찬가지로,이 경우입니다.

당신은이 모든 자신을 정의해야하고 풍뎅이가 자동으로 라우터에서 포트를 전달하거나 열거 나 심지어 자동으로 청취자를 설정하는 코드가 포함되어 있지 않습니다. 따라서,는보다 안전하고 수요 중심의 사용자 편의 자체의 관점에서 구성 할 수 있습니다 실제로 이러한 문제를 제거 다른 응용 프로그램뿐만 아니라, 백그라운드에서 자동화를 제공하는 라우터와 청취자 definiton에서 포트 포워딩의 기술적 세부 사항을 알고 많은 사용자보다.

TOR 네트워크에서 풍뎅이의 사용 [ 편집 ]

당신이 Tor 네트워크를 통해 풍뎅이 채팅을 작동하려면 토르 출구 노드는 풍뎅이의 암호를 볼 수 있도록,이 또한 매우 편안합니다. 다음은 Tor 네트워크 외부의 일반 웹으로 채팅 서버입니다.

도구 [ 편집 ]

일반 기능 외에도 유용한 기능을 제공 풍뎅이 메신저 다양한 도구로 구성되어 있습니다. 이들로는, 암호화 파일의 필수 기능, 다른 도구 평문과 암호문 (로제타 CryptoPad) 및 내피 전구 툴 변환, 공개 키 암호화와 온라인으로 전송 될 수있다.

도구 : 암호화 파일 [ 편집 ]

풍뎅이는 암호화를위한 추가 도구가 있습니다. 도구에서 주 메뉴에서는 ( "암호화 도구 파일") 하드 드라이브에있는 파일을 암호화하기위한 도구를 찾을 수 있습니다

그림 34 : 파일 암호 화기 - 파일 암호화 도구

하드 디스크에서 파일을 할 수있는 것은 다음 동일한 경로 및 확장 또는 지정 파악한 파일 잠금 또는이 해제 암호화 할 수 있다면, 당신의 패스워드와 핀 (자연적으로 다시 적어도 16 자 모두)를 입력하고 라디오 선택 버튼을 정의 - 선택한 파일의 이름을 변경합니다. Cipher- 해쉬 종류는 암호화에 서명을 암호화 (또는 다른 사람)에 의해 수행되는 것을 보장하기 위해 옵션으로 포함시킬 수있는만큼 잘 정의된다.