Goldbug

URL: https://de.wikibooks.org/wiki/Goldbug

Dit boek is op de plank computer .

Manual Duitse User's

beveiligde e-mail client en instant messaging programma Goldbug met multi-encryptie

Figuur 1: Goldbug logo

Goldbug - Veilig e-mail client en Instant Messenger met Multi-encryptie

Deze tekst en de beelden zijn open source en kan gebruikt worden door iedereen vrij van auteursrechten, gewijzigd of gepubliceerd.

Vanaf januari 15/2016 van Scott Edwards (Editor) en andere Wikipedia schrijvers.

Wat is Goldbug? [ Bewerken ]

Goldbug is een codeerbaar e-mail client en veilige Instant Messaging. Het gebruik van Goldbug (GB) kun je vrij zeker van dat er geen ongewenste derde meeluisteren uw gesprekken of zijn kunt e-mails of de overdracht van bestanden te openen. Private user-to-user communicatie is in de private, beschermde ruimte te blijven. Voor Goldbug gebruikt sterke meervoudige codering, ook hybride codering genoemd, met verschillende moderne versleutelingstechnologie van gevestigde coderingsbibliotheken - als libgcrypt (bekend uit de OpenPGP standaard ) en OpenSSL .

Bijvoorbeeld dus nog 10 publieke / private sleutels aangemaakt voor versleuteling en handtekeningen - op basis van de encryptie-algoritmen RSA of eventueel ElGamal en NTRU . Bovendien is de applicatie biedt ook gedecentraliseerd en versleutelde e-mail en ook decentrale publieke groeps-chat op IRC-stijl. Ten slotte is de functie om een URL zoeken op het web te implementeren in een dezentalen netwerk bestaat.

Als e-mail is IMAP , POP3 en ten derde, P2P -mail worden gebruikt - Goldbug is dus ook een volledig functionerende normale e-mail client. Onmiddellijk versleutelde e-mails worden verzonden, is het noodzakelijk dat de verre plaats gebruikt deze client. Dit heeft het voordeel dat de coderingssleutel slechts eenmaal moet worden vervangen, maar moet niet langer worden toegepast op iedere afzonderlijke e.

Zoals in elk nieuws programma's en bestanden kunnen worden gedeeld en verzonden. De scheepvaart wordt altijd versleuteld met behulp van SE. Met de "Rosetta CryptoPad" en de "File Encryptor" U kunt ook tekst en / of bestanden ook weer veilig versleutelen of om te zetten terug. De tools zijn dus beschikbaar voor andere transmissie paden.

Met al zijn voorzieningen is Goldbug daarom een zogeheten. "Communication Suite" - een programma met tal van functies voor veilige communicatie.

inhoud

- 1 Wat is Goldbug?

- 2 codering: Goldbug heeft alternatieven voor RSA

- 3 Wat is het ECHO-protocol?

- 4 Het opzetten van een eerste setup

- 5 De chatfunctie

- Voeg 5.1 vriend door het uitwisselen en het plaatsen van de sleutel

- 5.2 beginnen aan een veilig chatten eerste

- 5.3 Extra beveiliging: MELODICA: Bellen met Gemini (Instant Perfect Forward Secrecy, IPFs)

- 5.4 Extra beveiliging: Socialistische miljonair Protocol

- 5.5 Extra beveiliging: Forward Secrecy (asymmetrische)

- 5.6 Overzicht van de verschillende soorten Calling

- 5.7 EmotiKons

- 6 De e-mailfunctie

- 7 groeps-chat op IRC stijl

- 8 FileSharing: met Starbeam

- 9 web zoekmachine met URL-database

- Een stijging van 10 Chat / E-mail server

- 11 Gereedschap

- 12 Lijst van mogelijke criteria voor verdere evaluaties

- 13 De digitale versleuteling van uw privé-communicatie in het kader van ...

- 13.1 Principes van de bescherming van de persoonlijke speech, communicatie en het leven: de Universele Verklaring van de Rechten van de Mens, 1948 (artikel 12).

- 13.2 Internationaal Verdrag inzake Burgerrechten en Politieke Rechten, 1966 (art. 17)

- 13.3 Europees Verdrag voor de Rechten van de Mens, 1950 (art. 8)

- 13.4 Handvest van de grondrechten van de Europese Unie, 2000 (art. 7, 8)

- 13.5 basiswet bijvoorbeeld voor de Bondsrepubliek Duitsland, 1949 (art. 2 par. 1 i.V. m. Art. 1, par. 1)

- 13.6 Art. 10 - Privacy van de correspondentie, Post en Telecommunicatie

- 13.7 § 206 - schending van post en telecommunicatie geheimhouding

- 13,8 Verenigde Staten Grondwet: huiszoeking en inbeslagneming (verwachting van privacy, US Supreme Court)

- 14 Geschiedenis van Releases

- 15 website

- 16 Open Source Code

- 17 lettertype directory

Waarom is het belangrijk dat u uw communicatie te versleutelen? [ Bewerken ]

Op dit moment wordt bijna alle draadloze wifi internet toegang beveiligd met een wachtwoord (gratis radio activiteiten zijn gewoon proberen om dat overregulering weer heropenen door wachtwoord en account-vrije toegang tot het internet - vergelijkbaar met de eis van de Piratenpartij door ticket-loze trein reizen. Maar wat op dit gebied over-gereguleerd is (wifi alleen toegang met wachtwoord) is in de encryptie ondervertegenwoordigd (E-mail alleen met encryptie)).

Niettemin, in een paar jaar zijn platte tekst berichten of e-mails naar vrienden (hierna altijd bedoeld w / m) worden gecodeerd op het internet ook - moet zijn.

Dit is niet een kwestie van of men iets te verbergen heeft of niet, het is de vraag of we onszelf beheersen onze communicatie - of het wordt gecontroleerd door andere, derde partijen.

Het is uiteindelijk een kwestie van de aanval op de vrije gedachte en een vraag van annulering van de vaststelling van een vermoeden van onschuld ( "Het voordeel van de twijfel" - als elke burger ooit aan te meren behoort!).

Democratie vereist denken en discussie over alternatieven in de privé als in het openbaar.

Bescherm uw communicatie en data-overdracht via het internet, als je hun jong tegen onbekende en uw dierbaren of een vogel-moeder zou beschermen: Zelfs het verdedigen van uw privacy en rechten van de mens met behulp van moderne encryptie functies.

Sterke multi-encryptie (de zogenaamde "hybride encryption") dus zorgt ervoor uiteindelijk de verklaringen van de mensenrechten in hun brede konstituiertem Konsus en is een digitale zelfverdediging, moet leren en te gebruiken elk.

De Goldbug Messenger probeert een makkelijk te gebruiken hulpmiddel voor deze claim te zijn. Evenzo zal de beveiliging trend in de auto om de e-mail encryptie te ontwikkelen: de ene is in de eerste plaats gewezen op de auto zonder gordel, we vandaag de dag rijden, maar met veiligheidsgordels en airbags of extra derde van aanvullende elektronische beveiliging van de informatiesystemen.

De ongecodeerde gewone tekst e-mail of chatbericht was dus overbodig geworden nadat het werd ontdekt in 2013 dat particuliere e-mails voor een groot deel door een groot aantal belanghebbenden worden afgeluisterd en systematisch verzameld, opgeslagen en geanalyseerd.

De handtekening van de Goldbug logo is geschreven in het lettertype "Neuland" - een lettertype, dat in 1923 door de kalligraaf Rudolf Koch werd ontwikkeld. Het logo belettering is sinds de eerste, de gelijktijdige release van het goud bugs in 2013, interessant, een toespeling op de set van 2013, waarin de Duitse bondskanselier Angela Merkel - in verband met de bewaking en spionage in 2013 en luisteren naar hun telefoon - in een gesprek met de amerikaanse president Barack Obama deze zin bedacht: "Internet is voor ons allemaal nieuw terrein." - Hoe lang encryptie voor volgende generaties van studenten of grondgebied één in letterlijk blijft geheime wetenschap, beslissen de docenten en studenten, maar in ieder geval u een lezer van met je vrienden dit boek.

Hoe [komt de naam "Goldbug"? Bewerken ]

De Gold-Bug ( " The Gold-Bug ") is een kort verhaal van Edgar Allan Poe : Het perceel is ongeveer William LeGrand, die onlangs een goudkleurige lieveheersbeestje ontdekt.

Zijn maatje, Jupiter, verwacht nu dat LeGrand zal evolueren in zijn zoektocht naar kennis, rijkdom en wijsheid, nadat hij is met de Gold Bug in contact - en gaat daarom naar een andere vriend van LeGrand, een naam niet genoemd verteller die ermee instemt om zijn oude vriend weer te bezoeken. Nadat LeGrand vervolgens vond een geheime boodschap en dit werd met succes te decoderen, beginnen de drie een avontuur als een team.

The Gold-Bug - een van de weinige stukken in de literatuur - geïntegreerd wachtzinnen als een element van het verhaal. Poe was dus de populariteit van zijn tijd vooruit encryptie teksten toen hij 'The Gold-Bug ", schreef in 1843, waarbij het succes van de geschiedenis voor.B. draaide zich om zulk een cryptogram en figuurlijk aan de zoektocht naar de realisatie van de steen der wijzen.

De Gold-Bug is een veelgelezen geschiedenis, zeer populair en door de literatoren de meest bestudeerde werken van Poe tijdens zijn leven. Zijn ideeën hielp als het schrijven van gecodeerde teksten en de zogenaamde cryptogrammen verder bekend te maken (zie. Ook eng. Wikipedia).

Meer dan 170 jaar later heeft encryptie meer gewicht dan ooit. Encryptie moet een standaard zijn, als we de communicatie sturen over het onveilige Internet - reden genoeg dus, met de naam van de applicatie naar de oorsprong van de gecodeerde brief herinneren.

Encryptie: Goldbug heeft alternatieven voor RSA [ bewerken ]

Encryptie is alleen zo goed als de wiskundige berekeningen niet kan worden berekend door de automatisering van computers als wildvuur. Daarom is mathematisch de ontbinding gebruikt, omdat het jaren van het berekenen van inspanning deel vereist.

Niettemin, encryptie is onbreekbaar, en de procedures en bibliotheken moeten ook goed worden toegepast, zodat ze veilig zijn. RSA is vandaag de dag betaald als een essentiële, vaak onderzocht en niet knackbarer Encryption Standard - al is de verdere ontwikkeling van snelle computer een andere toekomst kan brengen.

Goldbug Messenger heeft dus bovendien verschillende alternatieven voor RSA geïnstalleerd - als dit versleutelingsalgoritme standaard een keer onveilig zou (z.B. door Quantum Computer). Tot nu toe, RSA zijn maar (ten minste met een overeenkomstig grote afmeting van de sleutel. 3072 bytes) veilig blijven. Naast RSA Goldbug heeft geïmplementeerd encryptie-algoritmen ElGamal en NTRU, McEliece staat ook op de agenda voor de uitvoering. De laatste twee worden ook beschouwd als quantum computing resistent.

Goldbug gebruikt libgcrypt en libntru bibliotheken voor het genereren van lange termijn private en public key pairs. Momenteel is de applicatie genereert tien belangrijke paren tijdens de initialisatie. Key generatie is optioneel. Bijgevolg vereist Goldbug absoluut geen public key infrastructure.

De methode handtekening ook optioneel verkrijgbaar bij encryptie is een uitgebreide selectie: DSA, ECDSA, EdDSA, ElGamal en RSA (zie figuur 2). Handtekening betekent dat de make-toets nogmaals wordt ondertekend met een sleutel voor de encryptie om te kunnen bewijzen dat een boodschap ook vanuit een bepaalde abonnee.

De OAEP en PSS's worden gebruikt met de RSA encryptie en RSA handtekening.

Natuurlijk kan elke gebruiker in Goldbug zijn individuele sleutelgrootte, de " Cipher ", de " hashType " verder " iteratieteller ", en de cryptografische zout lengte ( "Salt Length") - het aan het maken van de sleutel en de encryptie vaak typische parameters. Het voordeel is dat elke gebruiker afzonderlijk dit zelf kan bepalen. Andere toepassingen - zelfs source-geopende toepassingen - kan de gebruiker nauwelijks aan deze grenswaarden vast te stellen voor de methode versleuteling zelf.

Versleutelen Goldbug is zo ontworpen dat elke gebruiker kan communiceren met elke gebruiker, ongeacht wat encryptie-algoritme, is een door de gebruiker gekozen. Communicatie tussen knooppunten met verschillende soorten toetsen zijn dus goed gedefinieerd als het knooppunt gemeenschappelijke versies van libgcrypt en libntru bibliotheken: Wie heeft een RSA-sleutel gekozen, zodat u kunt chatten met een gebruiker en e-mail, de uitverkorene ElGamal toetsen heeft. Dit is omdat elk van elk algoritme ondersteunt en de bibliotheek ondersteunt dit. Het enige vereiste is dat zowel gebruikers gebruik maken van dezelfde versie van de bibliotheek of door Goldbug. Wilt u het programma met een vriend die gebruik maakt van de meeste van de nieuwste beschikbare versie te testen.

Niet-NTRU private sleutels beoordelingspunten gecontroleerd door de gcry_pk_testkey () functie. De publieke sleutel moet voldoen aan een aantal basiscriteria, zoals het opnemen van de publieke sleutel identifier.

RSA, ElGamal en NTRU vergeleken [ bewerken ]

NTRU is een asymmetrische coderingsmethode die in 1996 werd ontwikkeld door wiskundigen Jeffrey Hoff Stone, Jill Pipher en Joseph Silverman. Het is losjes gebaseerd op het net zaken die van toepassing zijn op quantum computers niet worden gekraakt. Echter ntruencrypt is niet zo uitgebreid onderzocht als meer conventionele methoden (bv.RSA). Ntruencrypt is door de IEEE P1363.1 gestandaardiseerd (cf .. Ntruencrypt en NTRU ).

RSA (volgens de personen Rivest, Shamir en Adleman) is een asymmetrische cryptografische methode die kan worden gebruikt voor zowel encryptie en digitale handtekeningen. Het maakt gebruik van een sleutelpaar, bestaande uit een private sleutel wordt gebruikt om gegevens te decoderen of te ondertekenen en een publieke sleutel waarmee coderen of handtekeningen geverifieerd. De private sleutel wordt geheim gehouden en kan alleen worden berekend met extreem hoge inspanning van de openbare sleutel (zie. RSA cryptosysteem (de) en RSA cryptosysteem (s) ).

De ElGamal coderingsmethode of ElGamal cryptosysteem is een systeem cryptologists Taher ElGamal ontwikkeld in 1985 Public-key encryptie methode die is gebaseerd op het idee van de Diffie-Hellman sleuteluitwisseling. De ElGamal versleuteling gebaseerd, en het Diffie-Hellman protocol op operaties in een cyclische groep eindige orde. De ElGamal coderingsmethode is bewijsbaar IND-CPA veilig te stellen in de veronderstelling dat het besluitvormingsproces Diffie-Hellman veronderstelling is niet triviaal in de onderliggende groepswinst. Gerelateerd aan de encryptiemethoden hierin beschreven (maar niet identiek aan deze) is de ElGamal handtekening regeling (de ElGamal methode handtekening is in Goldbug nog niet geïmplementeerd). ElGamal is niet onderworpen aan octrooi (cf .. ElGamal encryptie en ElGamal encryptie ).

Toepassing van block cipher modes [ bewerken ]

Goldbug maakt gebruik van CBC met CTS tot vertrouwelijkheid. Het bestand encryptie mechanisme ondersteunt de Galois / Counter Mode (ACM) algoritme zonder het eigendom van de authenticiteit die wordt geleverd door de beschikbare algoritme. Om de authenticiteit te bieden, de applicatie maakt gebruik van de methode van de "first-encrypt dan-MAC" ( coderen-then-MAC , ETM). De documentatie bij de broncode aan de sectie van de gecodeerd en geverifieerd container biedt andere technische details.

Hybride encryptiesysteem [ bewerken ]

Goldbug geïmplementeerd een hybride systeem voor de authenticiteit en de vertrouwelijkheid. Een deel van het systeem het sleutels voor authenticatie en codering voor elk bericht. Deze twee toetsen worden gebruikt voor authenticatie en inkapseling van de gegevens (de boodschap). De twee sleutels worden ingekapseld via de openbare sleutel deel van het systeem. De applicatie biedt ook een mechanisme voor de verdeling van sessiesleutels voor deze inkapseling (of Versleuteling van het bericht). Opnieuw kan de sleutel worden ingekapseld via openbare sleutelsysteem en overdracht: een extra mechanisme kan de verdeling van de sessiesleutel op de vooraf bepaalde persoonlijke sleutel. Digitale handtekeningen kunnen selectief worden toegepast op de gegevens.

Als voorbeeld, als dit formaat het volgende bericht encryptie zijn:

EPUBLIEK Key (cipher || Hash Key) || EEncryption Key (Data) || HHash Key (EEncryption Key (Data)).

Die voor het eerst bezig met encryptie, is het bovenstaande voorbeeld het inkapselen van een eerste voorbeeld, om meer uitgebreid te leren en de methodes te begrijpen - (. Zie MAC) in ieder geval, kunt u zien hoe de encryptiesleutel noch de hekje-toets is voltooid en de gegevens in verschillende encryptie niveaus zijn ingebed.

De authenticatie van de private sleutel en het versleutelingsmechanisme is identiek aan het proces zoals besproken in de documentatie van de brontekst in de sectie die de gecodeerde en geverifieerde Container beschrijft gaande technisch.

Symmetrische encryptie met AES [ bewerken ]

Symmetrische encryptie is AES gebruikt - een 32-karakter wachtwoord die wordt gegenereerd door willekeurige processen. Aangezien alle personages en speciale tekens worden gebruikt in de generatie, de mogelijkheid set is net groot genoeg dat zelfs niet kunt proberen alle varianten snelle machines in een korte tijd. Terwijl de asymmetrische encryptie maakt gebruik van een publieke en private sleutelpaar, is symmetrische versleuteling, een geheime passphrase moet weten beide partijen (dus symmetrische genoemd of is dit voor Goldbug later in het Gemini-functie (van het Griekse 'twin' afgeleide) aan bod: Beide partijen moeten de geheime wachtzin uit te wisselen en weet).

Goldbug maakt gebruik van beide standaarden: asymmetrische sleutels worden versleutelde verbindingen verstuurd via SSL / TLS, maar ook asymmetrisch versleuteld bericht kan extra worden beveiligd met een symmetrische encryptie. Vervolgens gebruikt Goldbug zelfs drie coderingsniveaus, zoals dit voorbeeld opnieuw de inkapseling (vereenvoudigd omdat geen HASH / MAC of Signature getoond) illustreert:

RSA SSL (AES (ElGamal (bericht)))

Vertaling van deze formule: Ten eerste, het tekstbericht wordt versleuteld met de (asymmetrische) toets publiek je vriend op ElGamal algoritme, wordt de cijfertekst opnieuw met een AES-algoritme (symmetrisch) gecodeerd en deze capsule dan door de bestaande SSL / TLS gestuurd (met behulp van RSA) versleutelde verbinding naar de vriend op de reis in het p2p-netwerk echo.

Het is ook mogelijk dat symmetrische passphrase (AES) aan de andere partij om te praten over de gevestigde asymmetrische (SSL / TLS) encryptie. De passphrase kunnen automatisch worden gegenereerd of later met de hand gemaakt als we in Tweelingen of Belfunctie zal nog verder zien. Er is bijna geen andere - ook open source - toepassingen die (continu) end-to-end toestaan van één deelnemer aan een andere deelnemer codering, waarbij de gebruiker wachtwoord (bijv.B. kan een AES String handmatig definiëren).

A (symmetrisch) end-to-end versleuteling als te onderscheiden van de point-to-point encryptie. Daarom, zelfs als het woord 'geïntegreerd' end-to-end encryptie toegevoegd (beter nog consistente symmetrisch end-to-end encryptie) - omdat het allemaal over gaat, dat alleen de deelnemer Alice en de deelnemers Bob de geheime passphrase ken. A point-to-point encryptie zou zijn wanneer Alice naar de server en de server Bob maakt de verbinding. Het kan zijn dat de server het bericht kan lezen, dus ze pakt en weer terug wraps, vooral als een asymmetrische sleutel tussen de deelnemers en het punt gelegen in het centrum server.

Goldbug biedt continue symmetrisch end-to-end encryptie, die niet alleen met de hand worden gedefinieerd, maar met een automatiseringssysteem en instant, op elk gewenst moment kan worden verlengd.

Wat is de ECHO-protocol? [ Bewerken ]

Met de ECHO-protocol is - simpel gezegd - betekende dat

enerzijds elk bericht transmissie versleuteld ...

Voorbeeld: SSL (AES (RSA * (bericht))) *) in plaats van RSA kan worden gebruikt als ElGamal of NTRU,

... En in de tweede plaats in de ECHO-netwerk elke verbinding knooppunt stuurt elk bericht aan een aangesloten buren. Point. Zo eenvoudig als de wereld.

Het is gebaseerd op het zogenaamde ' small-world experiment ": Iedereen kan elke zeven hoeken te bereiken in een peer-to-peer, of vriend-to-friend netwerk of andere manier - of gewoon met behulp van een geïnstalleerde onder vrienden gedeeld ECHO chatserver distribueren nieuws.

De wijze van "Half ECHO" stuurt een bericht als een enkele hop, DHZB. van Bob aan Alice. Alice zendt het bericht dan niet meer (zoals in volle ECHO Standard).

Naast de volledige ECHO ECHO halben er ten derde de Adaptive ECHO (AE). Hier het bericht wordt alleen verstuurd naar buren of vrienden als ze een cryptografisch token weten, zijn dus opgeslagen. Wie kent niet de token, waarnaar het bericht niet wordt doorgestuurd weten.

Ten slotte is de ECHO weet nog ECHO accounts. Een soort firewall. Dit kan worden gewaarborgd dat alleen vrienden die de toegang rekening weet, kunt aansluiten. Zo, een web-of-trust worden gemaakt, dat wil zeggen een netwerk uitsluitend onder vrienden. Het is niet gebaseerd op de sleutel voor versleuteling, maar onafhankelijk daarvan. dat Je hoeft niet eens koppelen aan uw IP-adres of zelfs aan te kondigen het netwerk van uw publieke sleutel.

In principe elk knooppunt zendt de ECHO het bericht naar elk knooppunt: Als daarom een bericht nogmaals moet krijgen, zodat wordt vergeleken verworpen in een tijdelijk geheugen (met de hashwaarde van de boodschap) en eventueel ten Bekanntsein van hashes ( " Congestion control ").

Een kleine vergelijking: De cryptografie van de echo protocol is vergelijkbaar met het geven en nemen van verbazing eieren. Bob is een Verrassing bij Alice, Alice opent en verteerde het chocolade en ontmoet de plastic capsule in de Surprise en probeerde om het te openen en de informatie delen met elkaar op te bouwen om een stuk speelgoed, een Schlumpf. Het samenstel je niet slagen, maar de Smurf kan vormen en dus grijpt de items terug in de plastic capsule, het gieten van nieuwe chocolade omheen en gaat het ei naar de buurman, die ook geprobeerd een Schlumpf van de onderdelen tinker. Alice weet niet wie, de Surprise en de Schlumpf met succes samen te stellen, zodat ze gekopieerd (- wat een wonder, Alice heeft een Figuren kopieermachine -) en zijn elk een exemplaar van * alle * je vrienden bij. (Uitpakken, ambachten, film, verpakken, uitpakken en geef weer, knutselen, film, pack, geven, en ga zo maar door .. - Vanuit het perspectief van de vertegenwoordigde in het netwerk gevallen (kernel), zou het netwerk moeten Figuren paradijs, zo niet het vaartuig operaties zou opnieuw gereduceerd met congestie controle op deze foto. Zodra bekend ambachtelijke onderdelen zijn niet een tweede keer gemonteerd). Alice knutselen totdat ze een Smurf kunnen zien met rode dop, heeft zij de zekere ontvangen ze figuur van Papa Smurf en hun boodschap.

Tot slot: u kunt ook met de Goldbug applicatie valse berichten ( "fakes" uit de Simulacra functie) en gesimuleerde communicatie-uitingen ( "impersonated berichten") uitstoten. Zodra de encryptie geen encryptie, maar staat voor pure willekeurige karakters die van tijd tot tijd worden verzonden, en de andere keer is een menselijke conversatie gesimuleerd op basis van nog maar net messed-blokjes gesneden willekeurige tekens:

- simulacra

- Deze functie stuurt bij het activeren van het vakje een "gesimuleerde" chatbericht van Echo netwerk. Deze "fake" bericht bestaat uit zuiver willekeurige cijfers en maakt het moeilijker analisten, versleutelde berichten met echte en willekeurige berichten te onderscheiden. Simulacra is een term die betrekking heeft op zowel uit de film " The Matrix is niet onbekend", evenals in de filosofie van Baudrillard (Neos opslagplaats van software in zijn appartement is het boek Simulacres et simulatie van de Franse media filosoof Jean Baudrillard, de relatie van de werkelijkheid, symbolen en de samenleving onderzocht).

- impersonator

- Naast willekeurige Fake berichten kunnen worden gesimuleerd, alsof er een echte persoon van tijd tot tijd chats en antwoorden geeft het Goldbug programma een praatje. Deze berichten zijn gevuld met pure willekeurige gegevens, maar variëren - gesimuleerd op een echte chatsessie.

- Dus de analyse van de berichten kan moeilijker als derde recorder ( "Recorder") je alle communicatie tussen de winkel en op te nemen moet wat eventueel te accepteren. Maar meer dan dat: (. Zie Zelfs de afwezigheid van meta-data dataretentie ) verdacht zijn geen reden dat een boodschap is voor jou. Wie kan een bericht met succes uit te pakken, die het normaal gesproken niet als de echo macht opnieuw te verzenden. Een etiketteermachine in metadata kunnen toenemende belangstelling voor de niet-doorgestuurde berichten, in de veronderstelling dat deze boodschap met succes kan worden gedecodeerd door u. In dit geval is er ook de mogelijkheid van Super echo's:

- Super echo

- Deze functie leidt ook met succes gedecodeerd en dus leesbaar berichten opnieuw verpakt op aan alle vrienden.

Super Echo, Simulacra en imitatie zijn dus drie opties van het programma dat het moet maken harder aanvallers het te begrijpen voor u (en blijkbaar ook voor anderen) interessant nieuws in de veelheid van berichten.

Laten we nu eens kijken elk ECHO wijzen eens te meer precies:

Volledige ECHO [ bewerken ]

De volledige ECHO ( "Full ECHO") stelt uitgegaan ze ook raken de zogenaamde "small-world experiment": ongeveer enkele vrienden kunnen elk elk bericht. Een of andere manier iedereen elkaar over een maximum van zeven hoeken kent. Dit is in een peer-to-peer of vriend-to-friend netwerk geaccepteerd. Daarom kan men elke bereiken bij elk knooppunt elke boodschap verstuurt naar elke andere bekende nodes (zie. Figuur 3).

Als alternatief kunt u het afkorten of ondersteunen deze gedecentraliseerde vordering van een chat-server te installeren voor vrienden op basis van de ECHO-kernel, dus dat maakt het mogelijk alle gecodeerde berichten te sturen naar de deelnemers en als een e-mail inbox kan dienen.

De linker figuur simuleert de boodschap van een startpunt om alle netwerkknooppunten sturen alle aangesloten nodes.

Fundamenteel is dus dat de ECHO elk knooppunt zendt elk bericht naar elk knooppunt. Dit klinkt eenvoudig wegwerpmaatschappij opmerking, het is ook de ene kant: De ECHO-protocol is een zeer eenvoudig protocol, maar heeft ook andere gevolgen, zeggende: Er zijn dan ECHO geen route-informatie en metadata kan nauwelijks worden opgenomen van het netwerk. De knooppunten stuurt u het bericht nog verder, het begrip "forwarding" is een verkeerde benaming, aangezien elk knooppunt actief het bericht opnieuw verzendt naar de aangesloten vrienden.

Zo kan het voorkomen dat een bericht (of een aantal verbonden knooppunten) herhaaldelijk ontvangt - zodat dit niet gebeurt en op efficiënte wijze gehandhaafd, de hash van het bericht wordt tijdelijk in een cache opgeslagen en kan voor een hertransmissie worden geweigerd indien geïdentificeerd als een doublet , Dit is de zogenaamde "congestie control".

Het bericht is als het ware in een capsule vergelijkbaar met een ZIP bestand. Deze capsule wordt door de asymmetrische versleuteling met openbare sleutel. Daarnaast Ingepakt is nog steeds de hash van het leesbare bericht. Wanneer een knooppunt probeert de cipher decoderen, een nieuwe tekst komt - wat goed of fout kan worden gedecodeerd, zeggen dat het voor de mens leesbare of willekeurige tekens weer waren op de verkeerde decryptie alleen willekeurige tekens. Deze resulterende tekst na de decodering poging wat eveneens hash.

Nu, als de hash van het gedecodeerde bericht is identiek aan de hash van het oorspronkelijke bericht dat de zender van de capsule werd bevestigd, is het duidelijk dat het decoderen knooppunt de juiste sleutel en het bericht platte tekst voor hem is: Het bericht is leesbaar en verschijnt in de gebruikersinterface. Mislukte decodering pogingen, waar dan ook de hash-waarde tussen de oorspronkelijke boodschap en de boodschap lichaam van de decodering poging niet overeenkomen, worden niet weergegeven in de gebruikersinterface, maar blijven in de kern van het programma voor de verdere overdracht naar de aangesloten buren.

Het knooppunt moet dus met alle sleutels van zijn vrienden proberen om de boodschap uit te pakken en vergelijk de hashes. Is niet hetzelfde als de hash-waarde, het knooppunt de onderdelen weer samen verpakt in een capsule en stuurt ze elk op zijn aangesloten vrienden probeer dan hetzelfde.

De hash-waarde van een bericht kan niet worden omgekeerd, dus de hash van het oorspronkelijke bericht niet de versleuteling verbroken, dient daaraan nog de juiste sleutel.

Een bericht dat met succes is gewonnen, zal niet meer verstuurd worden, tenzij men gebruik maakt van de mogelijkheid van het Super-echo's, waarin het succes uitgepakte bericht verzonden worden. Dus niemand die registreert het internet pakketten kunnen niet verzonden berichten te identificeren.

Ten slotte kan, zoals hierboven beschreven, kan ook uit te zenden van tijd tot tijd valse berichten ( "valse berichten") en gesimuleerde nieuws (impersonated berichten), zodat dat het is gemaakt Aufzeichnern netwerkverkeer moeilijk te achterhalen van de boodschap capsule voor eigen leesbaarheid waren interessant. Merk op dat kan worden aangenomen dat alle communicatiegegevens ergens opgeslagen en vastgelegd op het Internet.

Vervolgens: Deze versleutelde capsule wordt op zijn beurt verzonden via een versleutelde SSL / TLS-kanaal, dat tot stand is gebracht tussen de knooppunten. Dit is een gedecentraliseerde, zelf-ondertekend p2p-aansluiting, een "two-pas wederzijdse authenticatie protocol". De implementatie wordt nauwkeurig gedefinieerd door SSL / TLS, die u ook kunt uitschakelen: Dus de netwerk nodes communiceren via HTTPS of zelfs HTTP. Hoe dan ook, natuurlijk de transmissie is gevoelig als men meerdere codering. Daarom moet je altijd bouwen om zijn vrienden een HTTPS-verbinding en stuur over het gecodeerde kanaal zijn versleutelde capsules waarin het bericht staat te wachten, gekust wakker gehouden door de juiste sleutel en om te zetten (met de methode van hash vergelijking) in leesbare tekst zonder opmaak.

- Sender Een hash zijn origineel naar een hash 123456789 versleutelt de tekst en verpakkingen crypto tekst en hash van het oorspronkelijke bericht in de capsule (voordat hij slaat gebruikt AES en uit eindigt via een TLS / SSL-verbinding).

- Ontvanger 1 converteert de ontvangen versleutelde tekst van de capsule naar een (vermeende) platte tekst, maar dit heeft het hash 987.654.321 en is niet identiek aan de geleverde oorspronkelijke hash 123456789. Dit wordt herhaald met alle beschikbare sleutels van alle vrienden van de ontvanger 1, aangezien alle hash vergelijkingen was echter niet succesvol, grijpt hij het bericht opnieuw en verstuurt het op. Het bericht is duidelijk niet voor hem of een van zijn vrienden.

- Ontvanger 2 nu omgebouwd als de verkregen ciphertext naar een (vermeende) platte tekst, dit heeft de hash 123456789 en is daarmee identiek aan de meegeleverde originele hash van 123.456.789, het decoderen was blijkbaar succesvol en daarom het bericht op deze receiver scherm ( en als Super-echo wordt geselecteerd, ook opnieuw verpakt en verzonden op).

Niemand in het netwerk kan zien wat bericht dat u zou kunnen slagen in het uitpakken, want alles gebeurde op uw lokale computer.

Half ECHO [ bewerken ]

De helft van ECHO ( "Half ECHO") functie stuurt uw bericht naar slechts één hop naar het volgende knooppunt, z.B. van Bob aan Alice. Alice dan niet de boodschap verder te sturen op het pad van hun aangesloten vrienden (zoals gebruikelijk is voor het volledige ECHO). De echo functie is technisch gedefinieerd verbinden met een andere luisteraar: Bob`s Node aangekondigd wanneer het aansluit op de Node van Alice, Alice is niet om op te sturen naar hun vrienden het nieuws. Twee vrienden sluiten via een directe verbinding, dat het bericht de netto extra anderzijds kunnen andere verbindingen waarin elk knooppunt wordt uitgevoerd.

Naast de vaste en half echo er in de derde voor de Adaptive Echo (AE). Hier, zoals hieronder beschreven, wordt het bericht pas daarna doorgestuurd naar de aangesloten buren of vrienden wanneer het knooppunt een bepaalde cryptografische token kent - dus vergelijkbaar met een geheim wachtwoord. Dit wachtwoord moet uiteraard vooraf worden bepaald, gedeeld en opgeslagen in de respectieve knooppunten.

Dus gedefinieerde paden een bericht in een netwerkconfiguratie kan worden gebruikt. Voorbeeld: Als alle Duitse hubs gebruik maken van een gemeenschappelijk wachtwoord voor de Adaptive ECHO, zal het bericht nooit in de knooppunten van andere naties als ze niet het wachtwoord weet. Aldus kan een routing worden gedefinieerd die niet situeert in het bericht, maar in de schakelelementen.

Wie dus niet het wachtwoord weet, krijgt de boodschap en niet geslaagd! Met de adaptieve ECHO zijn berichten die niet kan worden geopend om berichten die niet bekend zijn of bestaande (hetgeen overigens een geplande route van het normale geval, dat geen boodschap voor elke opening poging ontvangt).

De sectie hieronder op de Adaptive ECHO (AE) zal daarom verslag nader op deze optie.

ECHO Accounts [ bewerken ]

Wat meer is, de echo weet ECHO Accunts. Een account of een soort firewall. Het kan worden gebruikt om te waarborgen dat alleen vrienden combineren jij de toegangsgegevens voor rekening. Zo kan een zogenaamde Web of Trust , een netwerk dat is gebaseerd op vertrouwen gevormd. Het is niet, evenals in andere toepassingen in de sleutel voor versleuteling is onafhankelijk ervan. Dit heeft als voordeel dat u een publieke sleutel voor de codering mag niet worden gekoppeld aan uw IP-adres; of je moet uw IP-adres aan te kondigen op het netwerk van vrienden, bijvoorbeeld in een DHT, te vinden in de handleiding. De Echo-mailaccounts bieden een peer-to-peer - (P2P) verbinding met een vriend-to-Friend (F2F) netwerk of toestaan beide typen aansluiting. Zo Goldbug is ontworpen voor zowel paradigma's.

De Echo rekeningen functie als volgt:

- Binding eindpunten zijn verantwoordelijk voor het definiëren van de accountgegevens. Tijdens het creatieproces voor een account die kan worden gedefinieerd voor eenmalig gebruik (eenmalige account of eenmalig gebruik). Accountnaam en het wachtwoord voor de rekening vereist ten minste 32 bytes karakters. Een lang wachtwoord is daarom noodzakelijk.

- Na een netwerkverbinding is gemaakt, de binding eindpunt informeert de verzoekende knooppunt met een verzoek om verificatie. De binding eindpunt wordt de verbinding laten vallen als de referentiegroep niet binnen een tijdsbestek van vijftien seconden heeft geïdentificeerd.

- Nadat het verzoek is ontvangen voor authenticatie, peer reageert op de binding eindpunt. De peer-zendt dan de volgende informatie: hHash Key (Salt || Time) || Zout, waar de Hash Key is een gezamenlijke samenvatting van de accountnaam en wachtwoord. Momenteel is de SHA-512 hash algoritme om dit rommeluitkomst genereren. De tijd-variabele heeft een resolutie van een paar minuten. De peer-behoudt de waarde voor de cryptografische zout.

- De binding eindpunt verkrijgt de informatie van de referentiegroep. Logisch dan verwerkt deze hHash Key (Salt || Time) voor alle Koten dat hij heeft opgezet. Als het eindpunt een account kan identificeren, wacht hij een minuut en voert een nieuwe zoekopdracht. Als een bijpassende op deze hash key account werd gevonden, de binding eindpunt creëerde een bericht vergelijkbaar met die in de vorige stap van de collegiale en stuurt de informatie naar de referentiegroep. Het gewaarmerkte zijn opgeslagen. Na een periode van ongeveer 120 seconden wordt de informatie verwijderd.

- De referentiegroep ontvangt de gegevens van de bindende eindpunt en voert dezelfde validatie proces - ditmaal echter inbegrip van de analyse van cryptografische saltwaarde binden eindpunt. De twee zout waarden moet dan duidelijk consistent. De referentiegroep wordt de verbinding laten vallen als het eindpunt zelf niet eens heeft geïdentificeerd binnen vijftien seconden tijdvenster. Let overigens dat de rekening systeem verder kan worden verfijnd door een sleutel is opgenomen voor encryptie. De extra toets laat dan om precies tijdschema te definiëren.

Als SSL / TLS is in deze onderhandelingen niet beschikbaar is, het protocol Mogen wij kwetsbaar: een tussenstation kan worden genoteerd uit de derde stap en sturen daartoe binding eindpunt. Dan is de bindende eindpunt zou een onbekende verbinding met toegang tot het account te verlenen. Het controleapparaat kan vervolgens stuurt de reactie van de binding eindpunt, dat wil zeggen de waarden van de vierde stap, toe te eigenen en de informatie aan de 'peer. Als de informatie juist is, zal peer accepteer de respons van deze nieuwe bindende eindpunt.

De ECHO-Grid [ bewerken ]

Wanneer de studenten te praten en te leren over de ECHO-protocol, dan gaan we gewoon trek een ECHO rooster met de letters ECHO en nummeren van de knooppunten van E1 naar O4 en sluit de letters met een verbindingslijn aan de onderkant (zie. Figuur 4).

Zo wordt de verbinding aangeduid E1-E2 een IP verbinding met een buur.

Als elke account punten nu swap-toets, zodat smeden links die als een nieuwe laag op het niveau van IP-verbindingen van P2P / F2F netwerk ontstaat.

De Goldbug onderliggende architectuur niet alleen de cryptografische Routing uitgewerkt in een kernel programma vastgesteld, maar zoals hierboven vermeld, de uitdrukking "cryptografische routings" paradoxaal ontnomen routing protocol met de echo.

Echo is "beyond" Routing: Ten eerste, de boodschap packets niet route-informatie (geadresseerde) bevatten en de knooppunten gebruiken geen 'forwarding' in de strikte zin, omdat ze gewoon alles te sturen naar alle aansluitingen. Anderzijds ook de cryptografische sleutel, de poging om het bericht te decoderen, geen adres (die zelfs zou aan de berichtenpakket), maar slechts een polariserende Bille: ze laat ons teksten anders te zien en kunnen begrijpen. In echo-protocol, het begrip "Traveling" in plaats van de term "routing" wordt daarom ook meer gebruikt worden.

Ook gezien wettelijk nog een beoordeling wordt dan hier uit te voeren als een knooppunt niet naar voren namens de geadresseerde als een tussenpersoon, maar elk buren onafhankelijk van de hoogte (zie bijv. Complementair.B. omleidingen in andere routing modellen zoals Antsp2p met zijn ant-algoritme , Mute , AllianceP2P , Retroshare , onion routing of I2P ).

Net zoals verspreiden een goede reputatie in de buurt, dan is het nieuws verspreidt zich in Echo - anders wordt de echo protocol van cryptografische "stuff zwemmen verleden" laat (in dat het niet gedecodeerd of kan worden). Interessante vragen zijn, of een particuliere Internet-knooppunt in de richting van een professionele Internet knooppunt versleutelde pakketten anders moeten overwegen en of het voor instanties, natuurlijk, om informatie die is verkregen met alle vrienden en buren, z delen.B. volgens de bekende uit Star Trek Borg collectief paradigma iedereen toegang heeft tot alle buren opneembare berichten (indien niet half of adaptieve echo wordt gebruikt en of het bericht begrepen alle (gedecodeerde) kunnen zijn). In reactie, het knooppunt is meer een "vorst" of "te verkrijgen en CompaniesRecent van (ongerichte) gegevens", in andere netwerken, een knoop kon meer als "postbode", "leverancier", "expediteur" of "mediator" worden beschreven.

De echo-Grid als een eenvoudig netwerk diagram is niet alleen bedoeld voor de analyse van "routing" (beter: "Travel") - Omdat voor het voorstellen echo modes en encryptie-stations, maar kan uiteindelijk vooral in de grafentheorie toepassing: Welke manier bericht wordt, duidelijk afhankelijk van de structuur van het netwerk, maar ook door het gebruik van echo rekeningen, halve of volledige echo en de adaptieve echo, zoals de volgende voorbeelden van de grafiek tussen Alice Bob, Ed en Mary.

Voorbeelden van key-uitwisseling van Alice, Bob, Ed en Mary [ bewerken ]

De volgende voorbeelden van figuur 5 kan uitgebreider besproken worden - ze gebruiken een paar woorden en de processen van de klant Goldbug functies zodat de onervaren lezer programma ook deze sectie overslaan en een keer met de basisfuncties (installatie, chat, e-mail) moet vertrouwd en kan vervolgens inhaken op deze technische voorbeelden op een later tijdstip en begrijpen):

- Alice (IP = E1) en Bob (IP = C3) hebben hun publieke sleutels uitgewisseld en zijn verbonden via de volgende IP Buren: E1-E3-E5-E6-C3.

- Bob (C3) en Maria (O4) zijn gewoon vrienden, zij hebben hun publieke sleutels voor encryptie wisselden ook: en gebruik het IP-verbindingen van de buren: C3-C4 H5 H3 H4-H6 O3 O4.

- Ten slotte, Maria (O4) is een vriend van Ed (H1). Ze communiceren via beide manier: O4-O3-H6-H4 H3 H1 of gebruik maken van het pad van: O4 O2 O1-O3-H6-H4 H3 H1. Aangezien de echo protocol zodat eventuele IP buurman geen boodschap aan alle aangesloten IP buren stuurt, zal het pad succesvol te zijn, om de boodschap snelste te leveren.

- Direct IP-verbindingen van de buren dergelijke.B. E1-E3 kunnen door een zogenaamde. "Echo-accounts" worden afgedekt: Geen enkel ander IP-adres kan verbinding maken met de zogenaamde 'listener' van de buren E3 als E1. Met behulp van deze methode, een web-of-trust worden gemaakt - zonder afhankelijk te encryptiesleutels - toch ben je een vriend met wie je de handel uw chat of e-mail sleutel nodig.

- Zogenaamde " Turtle Hopping " is veel efficiënter in de Echo-netwerk: Als Ed en Alice wisselden een zogenaamde "Star Beam Magneet" File Transfer, vervolgens getransporteerd de echo-protocol pakketten over de weg H1 H3 H5-C4-C3-E6 E5-E3-E1. Maria is niet in de route, maar je zult de pakketten ook ontvangen via het volledige echo, als het kent de Starbeam Magnet. Voordeel is dat de hopping niet verder van de sleutel, maar via het IP-verbindingen (bv.Omdat de Web of Trust). In principe is alles altijd versleuteld, dus waarom niet de kortste weg te nemen?

- Een zogenaamde "buzz" of "ge-echo-ter IRC Channel" (e * IRC) - ruimte kan een dergelijke.B. worden "gehost" Maak of via de dichtstbijzijnde O2. Aangezien alleen de gebruiker de Ed Buzz ruimte naam weet, zijn alle andere buren en vrienden weggelaten. Voordeel: U kunt met onbekende vrienden in één kamer te praten, zonder het gebruik van deze openbare voorbeeld.om de belangrijkste ooit uitgewisseld - zoals RSA. In plaats daarvan, kunt u gewoon gebruik maken van een enkele magneet ( "one-time-magneet") voor een "buzz" / "e * IRC" ruimte.

- Maria is een wederzijdse vriend van Ed en Bob en activeert het de C / O (zorg) functie voor de e-mails: Dit laat Ed, e-mails naar Bob te sturen, maar het is niet beschikbaar, omdat: Maria slaat de e-mails tussen, Bob dan komt online.

- Verder: Alice creëerde een zogenaamde virtuele "E-mail Institution". Dit is niet te vergelijken met een POP3- of IMAP-server, omdat de e-mails alleen gecached: Ed stuurt naar zijn publieke sleutel e-mail naar Alice - en Ed voegt de magneet van de "E-mail Institution" door Alice met hem in zijn programma a. Nu is de e-mail van Bob en Ed in Alice in de cache (in de e-mail Instelling), zelfs als Maria offline moeten zijn.

Het is nuttig om de voorbeelden uit bovenstaande grafiek volgen.

Adaptive echo (AE) AE en de tokens [ bewerken ]

Voor de uitleg van de "adaptieve echo" andere echo rooster kan met de bijbehorende letters A en E worden getrokken (zie figuur 6).

Als je, je chat vriend en een gearrangeerd derde knooppunt als een chat-server hetzelfde insert in het programma AE token ( "Adaptive echo token"), dan is de chat-server zullen uw bericht alleen naar je vriend - en niet op alle aangesloten buren gebruikers zoals normaliter het geval is bij de vaste echo modus.

De AE-token is als een wachtwoord van ten minste 96 tekens. Wanneer adaptieve echo de informatie wordt begeleid door het uitzenden Konotenpunkt leren alle andere knooppunten dat u doorgaat met de berichten enkel op knooppunten of een link partners die de AE kennen token ook te sturen.

Met AE-Token is geen andere accounts wijzen die niet weet het wachtwoord te krijgen of zie je bericht. Dus daarom mogelijk buren en eventueel assumable bijvoorbeeld potentieel "Recorder" worden uitgesloten, geen communicatie op te nemen en vervolgens willen proberen om de vele encryptie te kraken om het bericht kern te komen.

Om de grafiek te bepalen, de route van de adaptieve echo verschillende knooppunten worden onderling regelen en het wachtwoord opnemen. Bij de adaptieve echo sprake van een routing.

Hansel en Gretel - een voorbeeld van de adaptieve echo mode [ bewerken ]

Om uit te leggen de adaptieve echo dient als een klassiek voorbeeld van het sprookje van Hans en Grietje . In de hierboven beschreven AE Grid personen Hans, Grietje en de boze heks worden getekend als punten. denk nu Hansel en Gretel aangezien zij met elkaar kunnen communiceren zonder de boze heks zal dit merken. De verhalen nadat ze in het bos met de heks en opnieuw wilt weten van dit bos en markeren de route met paneermeel ( 'broodkruimels') en Witte kiezelstenen ( "white pebbels").

Deze verhalen content kan nu illustreren en demonstreren van de adaptieve echo ook in de bovenstaande rasterpatroon op welke punten van het rooster of de communicatie grafeen, een cryptografisch token genaamd "witte kiezels" kan worden gebruikt:

Als knooppunt A2, E5 en E2 gebruiken dezelfde AE token, dan knooppunt E6 zal een bericht dat het knooppunt A2 (Hans) en knooppunt E2 (Gretel) zal vervangen niet ontvangen. Omdat het knooppunt E5 niet leren over de bekende token "witte kiezels" ( "white_pebbles") die berichten sturen naar de rekeningen wijzen E6 naar de "Wicked Witch" send ( 'Wicked Witch "). Een leren adaptieve ( "adaptive") netwerk.

Een "adaptive echo" netwerk daardoor lieten geen doel informatie (zie ook hierboven verder: "Mieren Routing"). Want - Vergeet niet dat de wijze van "Half echo 'stuurt slechts één hop naar de aangesloten buren en de" Full echo "stuurt de gecodeerde boodschap aan alle aangesloten nodes via een niet nader genoemd aantal hops. Terwijl "Echo Accounts" andere gebruikers te helpen of hinderen bijna als een firewall of autorisatieconcept in deelname, maar houd in "AE penningen" grafeen of pad-exclusiviteit - en voor berichten die via het verbinden van knooppunten worden verzonden dat de AE-Token weten ,

Chat serverbeheerders kunnen hun token uitwisselen met andere server beheerders, als je wilt vertrouwen elkaar define ( "Ultra-peering voor Trust") en een Web of Trust. In het netwerk labs of thuis met drie, vier computers kunnen gewoon proberen de adaptieve echo en documenteren van de resultaten:

Voor een test van de adaptieve echo gewoon gebruik maken van een netwerk met drie of meer computers (of gebruik "SPOTON_HOME" zoals (uitgangsloos) bestand in binaire directory om meerdere exemplaren van het Programma op een enkele machine te starten en aan te sluiten) en plaats dan is dit voorbeeldige volgorde om:

- Maak een knooppunt als een chat-server.

- Maak twee knooppunten als klant.

- Sluit de twee klanten om de chat-server.

- Het uitwisselen van sleutels tussen cliënten.

- Probeer de normale communicatieve vaardigheden zowel opdrachtgevers.

- Stel een AE token op de server.

- Probeer de normale communicatieve vaardigheden zowel opdrachtgevers.

- Nu Stel dezelfde AE token in een client.

- Noteer het resultaat: De server knooppunt zendt niet langer het bericht naar andere knooppunten, die de AE-token hebben of weten.

Dit voorbeeld moet gemakkelijk repliceerbaar zijn.

Net als de ECHO-protocol werkt [ bewerken ]

Verwijzend nu samen de verschillende methoden en opties, kunnen de aangrenzende figuur 7 een complex overzicht te hebben.

- Afgebeeld in de grafiek zijn de verschillende voorbeelden van het gebruik van "Full Echo", "Halve Echo", Adaptive Echo "en" Echo Accounts ".

- Er wordt onderscheid gemaakt tussen fysieke en virtuele IP verbindingen verbindingen met sleutels. Sleutels worden daarom niet noodzakelijk aan de IP-verbinding.

- Gebruikers kunnen wisselen in asymmetrische publieke sleutel, maar ook magneet URI's met symmetrische encryptie details en tokens en accountgegevens.

- knooppunt verbinding kan verbindingen mogelijk te maken en te verbieden als berichten dedicated geadresseerd, of stuur aangepakt overslaan.

- Dienovereenkomstig, verschillende communicatie-scenario's voordoen.

Voorbeelden:

- a. Gebruikers H4 heeft een AE token. Hij heeft geen berichten verzenden (via het aansluiten van knooppunt H6) in de O-kwadrant toen HG de token niet herkent.

- b. Als een bericht H3 H4 stuurt, H4 stuurt dit bericht ook niet omdat het een verbinding met "Half echo".

- c. De gebruiker kan geen verbinding maken met E1 E2 gebruikers omdat het niet de login voor de echo-account weten.

- d. Gebruikers O1 en O4 praatje met elkaar en hebben alleen hun publieke sleutel voor de encryptie.

- e. Gebruiker H3 en C5-chat (ook bekend als Buzz of e * IRC) via een URI-magneet in dezelfde groep chatroom.

Het opzetten van een eerste setup [ bewerken ]

De eerste eerste installatie van de software is slechts een paar stappen eenvoudig,

- Unzip het programma en de lancering (Windows) Goldbug.exe

- Genereer het wachtwoord, de cryptografische sleutel

- Activeer de kernel

- Verbinding maken met een buurman met IP

- Swap met een vriend de sleutel en de gecodeerde communicatie via chat of e-mail kan beginnen ...

De Goldbug Messenger heeft een gebruiksvriendelijke interface (ook interface of Graphical User Interface (GUI) genoemd) en een kernel. Beide worden gegeven als een binaire (dwz Windows genoemd GoldBug.exe en Spot-On Kernel.exe).

Start de GoldBug.exe van het pad waar u het programma, bijvoorbeeld gewonnen.B. C: /GoldBug/goldbug.exe of C: /Programme/GoldBug/goldbug.exe.

Wanneer u het programma start voor de eerste keer, het definiëren van een 16-karakter login wachtwoord en een bijnaam. Maak dan uw bowl voor encryptie.

Anders moet je in dit tabblad na elke start van goldbug.exe alleen de kernel op de knop "Activeren" te activeren, die vervolgens coördineert de verbindingen met vrienden of een praatje server. De kernel file spot-on Kernel.exe is dus losgekoppeld van het programma van Goldbug op of. Goldbug is dus een interface kernel is eenvoudig gehouden geoptimaliseerd naast desktopcomputers en mobiele apparaten.

Twee login methoden [ bewerken ]

Wanneer u Goldbug de eerste keer start, geven in de blauwe doos op een bijnaam en het definiëren van een passphrase (zie. Figuur 8). Er zijn twee methoden: het wachtwoord methode of de antwoorden (vraag / antwoord) methode.

Het wachtwoord moet ten minste 16 tekens lang zijn. Als dat te lang is, kan met een kortere wachtwoord zelfs drie dergelijke herhalen.B. "passwort_passwort_passwort", maar het wachtwoord is dan niet zo veilig als een met een willekeurige tekenreeks. De twee methoden kan als volgt worden onderscheiden:

- passphrase methode

- Hash (wachtwoord + zout), waarbij een "gezouten hash" betekent gebruikt. Bij het aanmaken van een wachtwoord dat niet lokaal opgeslagen, maar alleen de hash van de input.

- Q / A Method

- Hash (vraag, antwoord), die een "betekent HMAC " (-hash gebaseerde message authentication code) wordt gebruikt. En noch de vraag of het antwoord op uw computer opgeslagen en niet een cryptografische zout wordt gegenereerd door de machine in willekeurige volgorde. In plaats van een vraag kunt u ook twee wachtwoorden zonder het vraagteken te typen natuurlijk. Merk op dat de vraag en het antwoord in de daaropvolgende logins exact moet worden ingevoerd als ze zijn gedefinieerd en hier in de oorspronkelijke definitie geen tweede check bij binnenkomst ( "Bevestiging") wordt als het wachtwoord methode uitgevoerd (voor typefouten).

Omdat de hash dat wordt gegenereerd uit uw login wachtzin versleutelde container ontgrendelt, waarin de private sleutel wordt opgeslagen voor de versleuteling, is het bijzonder belangrijk om het login proces te beschermen en log-in wachtwoord. Daarom zijn twee methoden hierboven in overweging genoemd, om aanvallers ernstige maken: Dit betekent dus niet dat a) welke methode je hebt gekozen en b) de vraag-antwoord methode is ver boven bovendien veiliger reeds beschreven, omdat noch de vraag, maar de reactie wordt ergens opgeslagen. Zoals u weet, vraag en antwoord, en alleen de match van de twee kan de container te openen.

Om niet al te Toetsenbord loggers de ingangen prijs te geven, is in het login-ingang de optie om een virtueel toetsenbord te gebruiken (zie figuur 9). Dat je begint met een dubbelklik op de invoerregel voor het wachtwoord. Bij de meeste, worden alleen muisklikken geregistreerd, maar geen toetsaanslagen hier.

In principe is het belangrijk dat uw persoonlijke sleutel is opgeslagen in gecodeerde vorm in een voldoende veilige container. Het lijkt redelijk om te veronderstellen dat met name de toegang van toeleveringsbedrijven zou maken op mobiele besturingssystemen anders gemakkelijk aan te boren de private sleutel. Dit is in het bijzonder op de vraag zelfs met web-mail diensten van cruciaal belang dat aanbod versleuteling in de browser of de e-mail provider online opgeslagen sleutels. Encryptie moet altijd plaatsvinden op uw machine en dit is een bron open client en een online webtoepassing om de browser waar u eventueel gebruik maken van - ook zelf opgewekte - moet online sleutel deponeren. Het gevaar het oppakken van je misschien niet voldoende versleutelde private sleutel is te groot. Ook programma audits moeten het op de on-access de wachtwoorden voor de versleutelde container, waar is de private key, en de ex-aangrijpende op afstand gestart Upload de private sleutel speciale aandacht. Zelfs de weinige source open Messenger met encryptie die op één hand te tellen, hebben een security audit ondergaan, zijn nauwelijks voldoende met betrekking tot de veiligheid van de versleutelde opslag van - en veilige toegang tot processen - private key geanalyseerd.

Generatie van 10 sleutels voor codering [ bewerken ]

Wanneer u de Goldbug Messenger voor de eerste keer start, moet je een pop-up venster vraagt of u wilt dat de sleutel voor de codering te genereren. Voor de sleutel generatie Je moet een sleutel van 3072 bits (standaard) in te voeren of kies groter en kan kiezen, zelfs als u nieuwe sleutels (her) ook andere opties zoals algoritme hashType, Cipher, zout-length of iteratieteller genereren.

Uw gegenereerde keys zijn "/.spot-on" opgeslagen in het sub-pad. Als u wilt dat het opzetten van een nieuwe aanmelding met nieuwe sleutels en alle gebruikersgegevens worden verwijderd, verwijder deze weg gemakkelijk en start de nieuwe GoldBug.exe. Hetzelfde kan worden in het hoofdmenu "!!!_Total_Database Erase _ !!! " worden bereikt.

Voor de volgende functies zijn asymmetrische sleutels gegenereerd (een sleutel voor encryptie en een sleutel voor de (optionele) handtekening):

- babbelen

- Poptastic

- URL's

- Rosetta

Dat elke functie maakt gebruik van een eigen sleutelpaar op zijn beurt is een veiligheidsmaatregel. Als de chat-toets zou worden aangetast, is dus de e-mail encryptie niet beïnvloed. Bovendien kunt u alleen doorgeven je chat sleutel en niet de e-mail-toets en vrienden. Zo kunt u bepalen wie je toestaan om te chatten met u of gewoon om e-mail of eventueel te vervangen URL's voor de functie van search p2p web in de geïntegreerde URL-database.

Beschreven is meestal de minimale weergave van de gebruikersinterface: Het hoofdmenu kunt u kiezen tussen "full view" of "minimal view". Wie niet weet dat goed met computers, moet kiezen voor het minimum te bekijken, omdat het verbergt de veelheid aan opties mag niet worden verlangd. Houd het simpel. In de eerste installatie, selecteert u de maximale weergave niet beschikbaar is, zullen ze verschijnen alleen wanneer de aanvullende logins en verstelbaar. Het vermogen om meer details in de gebruikersinterface weer te geven, derhalve kort worden genoemd alleen omdat op dit punt, aangezien veel details zie onderstaande laatste punt van de cryptografische waarden in de tab van de kernel activering en key vind generatie (alleen in de instelling van de maximale weergave). De waarden kunnen individueel worden ingesteld met een vernieuwde sleutel generatie van het uitgebreide gebruiker uitzicht. Echter, iedereen die de klant gebruikt voor de eerste keer, de typische instelling waarden heeft automatisch klaar, DHZB. de sleutel heeft een (vooraf gedefinieerd) grootte van 3072 bits.

Voor niet-minimal view daarom weergegeven in het tabblad "Activeren kernel" z.B. de volgende elementen in de gebruikersinterface:

- Pad naar de kernel

- Hier kunt u de kernel pad in te voeren. Als de kernel met de "spot-on kernel.exe" in het juist is ingesteld pad, dan is het pad is gemarkeerd in het groen. Zo niet, kijk waar het uitvoerbare bestand van de kernel is of kopiëren als het uitvoerbare bestand van de GUI (goldbug.exe) of dienovereenkomstig passe het pad.

- PID

- Het PID-nummer identificeert de proces-ID waarmee het uitvoerbare bestand wordt gemarkeerd in Windows. U kunt het proces-id's in Windows Taakbeheer te vinden.

- "Key regeneratie" -functie

- Met de functie "Regeneratie" kunt u ook opnieuw genereren van afzonderlijke toetsen - met de nieuwe waarden en opties. Tobiano het selectievakje, de waarden en re-genereren van de betreffende toets. Dan heb je je nieuwe sleutel, maar opnieuw vragen je vrienden beschikbaar zijn, omdat de sleutel is uw communicatie ID.

Een andere verscheidenheid aan opties is ook te vinden in het hoofdmenu / opties in een pop-up venster dat later zal worden toegelicht.

Activering van de kernel [ bewerken ]

Wanneer u de Goldbug Messenger voor de eerste keer start, moet je een pop-up venster vraagt of u de kernel te activeren. Anders worden alle verdere begint u in te loggen op de rode "Enable Kernel" knop in dit tabblad, drukt u op, dan ga je: Als de toets groen is, het uitvoeren van de kernel.

Als u de programma-interface te sluiten, zal de kernel blijven draaien. Het is daarom raadzaam om eerst de kernel uit te schakelen en vervolgens naar de GUI van GodBug sluiten. Een ander pop-up venster zal u dan vragen, maar in ieder geval, als beide (kernel en GUI) te worden gesloten. Anders loop je de kernel zonder GUI, die inderdaad soms wenselijk om een webserver, zodat niemand kan zich wenden tot de open interface.

Als je wilt laten passeren de GUI, maar niemand mag uit te voeren tijdens uw afwezigheid inzendingen of veranderingen, is het ook mogelijk links in de onderste statusbalk om "lock" op de knop klikt, wordt de gebruiker vervolgens gesloten en keert terug naar het tabblad Logboek voor het invoeren van de wachtwoord terug, zodat de lopende processen en ingangen van de andere tabs zijn niet toegankelijk. Om het oppervlak opnieuw om un-lock-en, drukt u nogmaals op de knop Lock in de statusbalk en geven de passphrase (s) dan in een pop-up venster.

U kunt ook in- / uitschakelen door de linker, is de eerste LED in de statusbalk de kernel gedrukt. Als het groen, de kernel is actief wanneer het rood, de kernel is uitgeschakeld. Het centrum LED geeft aan of u het opzetten van een luisteraar / IM-server, en de derde LED geeft aan of u een actieve en succesvolle verbinding met een buurman / Server hebben gemaakt.

Een buurman met IP-adres [verbinden bewerken ]

Bij de eerste geactiveerd IP-adres van de project-chat-server wordt automatisch toegevoegd als een buur en dit dient als een tijdelijke chat-server waarmee je test wijs kunt chatten met je vrienden totdat je je eigen verbinding knooppunt op een webserver of home hebt gemaakt of maakt rechtstreeks verbinding met elkaar. Test rijk van het project inzake wetenschappelijke. Gebruik testen experimenten.

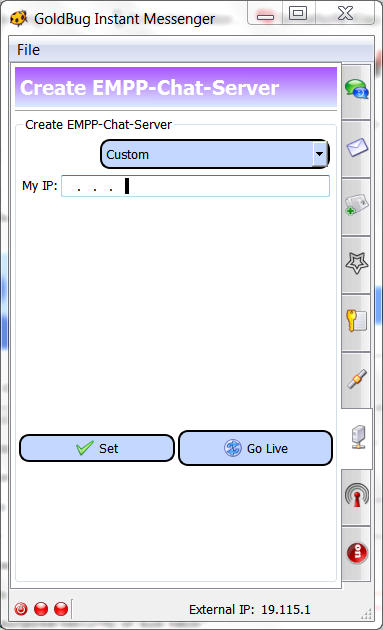

Zo bent u direct verbonden na het activeren van de kernel met een instant messaging-server als je wilt naar een andere toe te voegen, dus ga naar het tabblad: "Buur connect". Dit toont een invoerveld voor het IP-adres van de buurman of de webserver waarop een Spot-On kernel loopt of een vriend als een Goldbug Messenger gebruikt (zie figuur 10).

Geef het IP-adres van het naastliggende knopen in het veld. Met de punten om de drie cijfers van het IP-adres van elkaar gescheiden (door IP V4). Inclusief een blok slechts twee punten, z.B. 37100100100, dan is de 37 worden overal in het eerste blok geplaatst of de 37 ingeschreven in de bovenste twee posities. Druk vervolgens op de "Connect" knop. Het IP-adres wordt dan opgeslagen op de standaardpoort 4710 en weergegeven als een verbinding in de tabel.

Als er een foutmelding verschijnt, dan is het IP-adres is al ingevuld. Om alle buren te verwijderen, kunt u vervolgens 'Verwijder alle buren "druk op de knop en druk op de IP-adres weer (via de context menu-toets of de rechter muisknop in de tabel, in de naburige verschijnt). Eventueel, het installatiepad ./spot-on op de harde schijf en het bestand "neighbors.db" geschrapt. Het vormt tegelijk nieuw en is daarna leeg.

Wanneer de kernel is ingeschakeld (links, eerste LED in de statusbalk wordt groen) en de buurman is aangesloten (midden LED-verlichting groen), al met succes geïnstalleerd en online. voert u een IP-adres in en druk op de connect knop moet makkelijk lukken tot nu toe.

Wilt u direct aan te sluiten, zonder een server, moet een van hen heet een luisteraar in tabulatuur maken Chat Server (en laat de firewall voor de haven en eventueel doorsturen van de haven in routers in aanvulling op zijn machine, su detail).

Wie wil om meer details te zien, kan de minimale weergave ook overschakelen naar volledige weergave: In deze visie is het duidelijk dat in aanvulling op het IP-adres, poortnummer van het IP-adres kan individueel geconfigureerd. Standaard gebruikt Goldbug poort 4710. Daarnaast kan het programma ook worden bediend via IPv6 evenals trekker een luisteraar / server die verbonden is via de Dynamic DNS. Wanneer DNA is dan geen nummer sequentie in het IP-een, maar een domeinnaam. In de onderliggende doos kan meer beveiligingsopties worden ingesteld of de verbonden server kan worden geraadpleegd via een proxy (bv.B. als je wilt Goldbug gebruiken achter het TOR-netwerk).

De chat-functie [ bewerken ]

Als nu login paswoord gedefinieerd, sleutel gegenereerd kernel ingeschakeld en een buurman / server is verbonden, dwz lichtgroen twee LED in de statusbalk, dan kun je met een vriend een sleutel-uitwisseling en communicatie kunnen chatten tabblad (zie Figuur 11 ) of pop-up venster voor een bepaalde abonnee te beginnen. Sleuteluitwisseling kan als volgt worden omschreven:

Vriend toevoegen door het uitwisselen en plak de sleutel [ bewerken ]

Goldbug maakt gebruik van een publieke / private key infrastructure, want het is gewoon een bekende standaard: De publieke sleutel kan worden uitgewisseld met vrienden en de private sleutel blijft versleuteld op uw harde schijf.

U en uw partner, zowel vrienden, al eerder unieke uitwisseling elk hun publieke sleutel, dwz afdruk en dan de sleutel van de vriend in het tabblad: "Vriend toevoegen" ( "Vriend toevoegen / Key") te plaatsen en te bevestigen (zie Figuur 12). Uw vriend kan zijn sleutel via e-mail. Kopieer het vervolgens naar dit tabblad en druk op de "Add" knop aan de onderkant.

U kunt uw eigen publieke sleutel als het tabblad "Add Friends '(' Vriend toevoegen / Key") te vinden. Over de grote knop ( "Copy key") boven kunt u printout naar het klembord alle 10 toetsen. Dus Kopieer hier de volledige tekst en stuur deze naar uw vriend. Op dezelfde manier, het maakt je vriend en je vriend sleutel in het tekstvak toe te voegen.

Optioneel ter informatie: Indien nodig, kan het noodzakelijk zijn een nieuwe vriend als een vriend (make-friend functie) met de rechter muisknop om te bevestigen in het contextmenu. Dit wordt vervolgens gebruikt toen een vriend haar belangrijkste stuurt online in een directe IP-verbinding aan u. Deze functie wordt toegevoegd aan de interface van een spot-on, in het Goldbug interface is dit niet beschikbaar, zodat beide idealiter altijd gemakkelijk afdruk en plak de sleutel past. Maar als een vriend voor.als de spot-on cliënten met de lokale gebruikersinterface en het opzetten van een directe IP verbinding met de gebruikers van de Goldbug client, dan is het ook mogelijk om de sleutel en via directe IP-verbinding in plaats van kopieer / plak overdragen. Dan verschijnt de vriend met zijn bijnaam in de Tabs Chat of E-mail (met verschillende Icon) en de rechter muisknop of in het contextmenu te bevestigen als vriend.

Andere optie alleen op het volgende: Naast de online levering van de sleutel over de directe link naar een vriend kan ook worden beschreven later sterven van de Echo Public Key Sharing (EPC's) worden gebruikt. Dit wordt gebruikt wanneer de vriend niet is verbonden met een directe verbinding (bv.B. beide partners een gemeenschappelijke chat-server of Node in het midden van het gebruik). Beide partners typ EPC's een gemeenschappelijk wachtwoord geheim en sturen hun publieke sleutels dit wachtwoord in het echo-power. Zie verder de gedetailleerde gedeelte voor meer informatie deze tool die een goed alternatief voor de vaak ongemakkelijk en onzeker gebruikelijke Key servers indien nodig kan zijn.

Special: Repleo [ bewerken ]

Als u al een sleutel van je vriend te ontvangen (z.Als de chat) en toegevoegd dit, nu maar uw publiek (IM key) zal niet onthullen, maar niet opgeslagen in een e-mailprogramma en overgebracht willen weten (hoewel de publieke sleutel eigenlijk publiek kan zijn), dan kunt uw eigen publieke sleutel ook versleutelen u de verkregen sleutel van je vriend. Dit heet REPLEO.

Wanneer Repleo Dus Uw publieke sleutel wordt al versleuteld met de publieke sleutel van je vriend. Dit is dan voor elke functie of voeren key, dwz U kunt elk van de chat Repleo, e-mail en URL Repleo Repleo terugkeren. Een Repleo kan vervolgens een vriend in het vak van de tab "Vriend toevoegen / Key". Over de insert box enige radio selectie knop om te bepalen of het een sleutel één Repleo, of een e-mailadres dat u wilt toevoegen.

De tekst van een sleutel zal altijd beginnen met een letter "K" of "k" en een Repleo begint met een "R" of "r".

Een eerste beveiligde chat Start [ bewerken ]

Je ziet na een geslaagde sleuteluitwisseling je chat-vriend in het tabblad "Chat". In staat zijn om te chatten, zowel deelnemers idealiter gebruik maken van dezelfde en de meest recente versie van het programma, hebben hun sleutels gegenereerd en uitgewisseld en is aangesloten op het web om een netwerkknooppunt of een chat server. Als de eerste twee LED's in de statusbalk lichtgroen hieronder en de naam van de vriend in het tabblad chatten verschijnt, ziet er al goed uit.

Als de online status van uw vriend blauw (afwezig), rood (bezet) of groen (klaar om te praten) gaat branden, kan het gesprek beginnen. Ofwel selecteert u de vriend in de tabel en een praatje uit de Tab of dubbelklikt u met de muis op de vriend en een pop-up chatvenster voor die vriend wordt geopend.

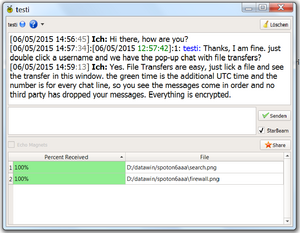

Het voordeel van het tabblad chat is de chat dat je meerdere vrienden hetzelfde kan selecteren zodat de boodschap alle vrienden bereikt. Als u de pop-up-chat gebruiken (zie figuur 13), dan hoeft u niet langer op het tabblad Chat om te betalen uit de vriendenlijst op de marker voor de selectie van een vriend.

En: In de pop-up te chatten heb je de optie knop "Delen Starbeam", waarmee u een bestand van de harde schijf kunt selecteren en deze wordt vervolgens versleuteld en veilig overgebracht naar de vriend (zie ook de informatie hieronder op Starbeam. -FileSharing). Deze functie is een chat vriend met een muisklik kan een bestand gemakkelijk verzenden en ook automatisch gecodeerd voor het transport van end-to-end, is niet opgenomen in vele toepassingen. Gecodeerde transmissie z.B. een ZIP met vakantie beelden zijn siblings is dus gemakkelijk en zonder gebruik van een hosting platform in het web mogelijk.

In de statusbalk boven aan het venster kunt u zien en voor de bijnaam en de online status.B. ook Socialist- Millionaire protocol bij een vriend verifiëren en test zij of (ander) gedeelde geheim en rechter ingangen, zoals hieronder beschreven starten.

Extra beveiliging: MELODICA: Bellen met Gemini (Instant Perfect Forward Secrecy, IPFs) [ bewerken ]

MELODICA staat voor "Multi Encryted Long Distance Calling" - in het Duits vertaald over: "multi-versleutelde gesprekken over een lange afstand"

Het verwijst naar een vriend een telefoontje - alleen dat dit een veilige end-to-end versleuteling is ingebouwd.

Het end-to-end wachtwoord - ook wel Gemini - is gekoppeld via een AES string en moet geheim tussen beide deelnemers bewaard. Daarom is het altijd goed hedge de elektronische transmissie over meer coderingsniveaus (zoals hier in de ECHO protocol met de asymmetrische sleutel chatten en TLS / SSL verbinding), indien de transmissie kan worden getapt potentieel.

Asymmetrische Calling [ bewerken ]

Goldbug heeft deze overdracht kwestie het wachtwoord voor de end-to-end encryptie opgelost door de Gemini is (string want dan worden gevormd symmetrische encryptie) versleuteld asymmetrisch gecodeerd (met de sleutel voor Chat) en vervolgens door een verdere (asymmetrische) SSL / TLS-kanaal wordt uitgezonden.

Gemini is Grieks voor tweeling, en verwijst dus naar zowel de deelnemers, die het wachtwoord dan moet weten.

Deze functie levert dus een "call", een oproep waarbij het wachtwoord wordt overgedragen, de latere beheer ontworpen end-to-end versleuteling. Strikt genomen is er Gemini van twee sleutels of componenten, omdat Gemini is geverifieerd door een ander proces: Deze extra component wordt ook wel MAC hash.

Instant Perfect Forward Secrecy (IPFs) [ bewerken ]

U kunt dus vernieuwen op elk gewenst moment (symmetrische) encryptie of het Gemini. Dat is het paradigma van "Perfect Forward Secrecy" is uitgebreid met twee componenten omvatten: Enerzijds kan men de end-to-end wachtwoord (Gemini) definiëren handmatig of automatisch, en anderzijds ook direct, dus verlengen "instant" elk. Daarom is het spreken van de "Instant Perfect Forward Secrecy" (IPFs).

Ten opzichte van veel andere instrumenten bieden slechts één sleutel per online sessie en kunt u de symmetrische end-to-end encryptie zin niet handmatig bewerken.

Het probleem aangepakt hier Instant Perfect Forward Secrecy (IPFs) maakt gebruik van asymmetrische encryptie (de Chat Key), de tijdelijke sleutel is een symmetrische sleutel (alleen de Gemini) is.

Symmetrische Calling [ bewerken ]

Als een ander hoogtepunt is op Goldbug nu ook de tot nu toe unieke kans om een nieuwe Gemini door het kanaal van een bestaande Gemini sturen. Hier is de end-to-end key (dwz de symmetrische encryptie Gemini) verzonden door een end-to-end verbinding Gemini (nieuwe symmetrische sleutel wordt gecommuniceerd via een kanaal van een bestaande symmetrische sleutel). De symmetrische encryptie zin (de Gemini of AES wachtwoord) zal dan ook niet hebben van een asymmetrische encryptie (de Chat Key) gecodeerd (bv.verzonden als RSA, ElGamal of NTRU) en vervolgens via een beveiligd kanaal (SSL / TLS) punt-tot-punt, maar wordt zelf versleuteld met de bestaande Gemini en wel alleen aan de beschreven (opnieuw via SSL / TLS methode) verzonden.

Dus, asymmetrische en symmetrische Gesprekken Gesprekken kunnen fundamenteel anders zijn. Symmetrische gesprekken een bestaande Gemini. Stuur Asymmetrische noemt de Gemini op de asymmetrisch versleutelde verbinding (namelijk de permanente chat-Key) naar een vriend. Zelfs met een oproep op een bestaande Gemini die verzonden Gemini kan altijd direct worden vernieuwd.

Veilige end-to-end multi-versleuteling vindt plaats wanneer een boodschapper een handmatig bepaald symmetrische sleutel is gecodeerd met een bestaande symmetrische sleutel en codeert bovendien een asymmetrische sleutel. En dit pakket wordt vervolgens verstuurd via een beveiligde verbinding.

2-weg Calling [ bewerken ]

Tenslotte (ga Klik met de rechtermuisknop op een vriend in de lijst vrienden) is een derde methode voor een zogenaamde "oproep" wordt toegevoegd in de context menu: De 2-Way Calling. Hier is een AES-256 verzonden van u als passphrase voor toekomstige end-to-end encryptie om de vriend en stuur uw vriend als een reactie als een AES-256 aan u. Nu de eerste helft en door je vriend, de tweede helft is elk van uw AES genomen en geassembleerd tot een gemeenschappelijke AES-256 te vormen. Dit is de methode 2-weg security genoemd. Dit zorgt ervoor dat er geen derde partij - als hij erin slaagde om de machine in gevaar brengen van je vriend, een Gemini (of een oude Gemini) voor zijn rekening door een derde, vreemde machine stuurt (wat niet onmogelijk is, omdat het onopgemerkt overname een machine of het breken van de bestaande TLS en RSA (of zou betekenen NTRU- of ElGamal) encryptie). Door ping-pong spel van beide partijen in de twee-weg Calling zorgt ervoor dat zowel de deelnemers respectievelijk nemen hun deel onderling eens te worden over een beveiligde end-to-end wachtwoord - en Fifty-Fifty.

De mogelijkheid van het wachtwoord

- ten eerste om handmatig bewerken

- ten tweede sekundlich of voor een - op refresh (es) noemen, - en binnen elk

- ten derde, het wachtwoord verzenden via een bestaand end-to-end versleuteling,

- Ten vierde kunnen de end-to-end wachtwoord genereren in een tweerichtingsverkeer,

aanvallers maakt derhalve zeer moeilijk zijn om de end-to-end versleuteling van Goldbug Calling functie breken.

Van "Perfect Forward Secrecy" (PFS) niet alleen "Instant Perfect Forward Secrey" (IPFs) is geworden, maar een "2-weg Instant Perfect Forward Secrecy": 2WIPFS. Deze functie is dus geëvolueerd FS en PFS en de belangrijke element van het end-to-end encryptie bij dit proces implementatie kritisch. De versleuteling zelf is niet nieuw, maar de werkwijze proces verfijnd om meer zekerheid uitgevoerd.

End-to-end encryptie is in Goldbug door eenvoudige knop in te drukken net zo eenvoudig als het aanroepen: Neem gewoon de telefoon of op te hangen. Op elk moment, wordt de communicatie asymmetrisch gecodeerd en de symmetrische end-to-end encryptie kan eenvoudig worden aangesloten op - en vervangen worden (binnen een SSL-kanaal) ook asymmetrische of symmetrische versleuteling. Dit is een nieuwe architecturale standaard uitvoering, dat bij die roepingen vastgesteld.

Extra beveiliging: Socialistische miljonair protocol [ bewerken ]

Terwijl Goldbug versleutelt het bericht drie keer -

- enerzijds het bericht inderdaad verzonden in een veilige TLS / SSL kanaal

- ten tweede wordt elk bericht asymmetrisch versleuteld (bijv.B. met RSA, NTRU of ElGamal, de Chat Key)

- en ten derde, is er inderdaad de mogelijkheid om, met de "Call" of "Oproep" functie om een Gemini te sturen naar een symmetrische end-to-end encryptie wachtwoord instellen (met verschillende methoden voor het uitvoeren van de "call" binnen een bestaande symmetrische encryptie of via de twee-weg bellen functie, waarbij elke helft van het wachtwoord end-to-end gedefinieerd) -

Er vierde Bovendien, een andere methode om de veiligheid te vergroten: het is de "SMP" protocol: Socialistische miljonair Protocol (een methode die ook voor de Off-the-Record Messaging (OTR) hier wordt beschreven: https: // otr .cypherpunks.ca / Protocol v3-4.0.0.html ).

Het idee is om te voorzien chatten uw vriend een vraag als: "Wat is de naam van de stad die we samen in het afgelopen jaar bezocht?", Of om een vraag als vragen: "Wat is de naam van het restaurant, waar we ontmoetten de eerste keer? ' etc. (zie. Figuur 14).

Beide partijen meestal het bericht met een RSA (of andere) algoritme ondertekenen om te verifiëren dat de sleutel gebruikt door de oorspronkelijke afzender. Maar de (eventueel onwaarschijnlijke) geval dat een machine zou gehackt of het coderingsalgoritme worden verbroken, kan (SMP) werkwijze werd friend geïdentificeerd door dezelfde wachtwoord aan beide kanten met de Sociaal Millionaire Protocol eenvoudig. moet Zorg ervoor dat niet om het wachtwoord voor de chat te sturen, in plaats daarvan je een situatie die leidt tot hetzelfde wachtwoord te beschrijven. Als de SMP-proces getest voor de eerste keer, jij en het wachtwoord "test" kunnen onderling voeren (kleine letters).

Applied de praktijk is als volgt (zie figuur 15): De eerste en voor het gebruik van MMP een persoonlijke pop-up chatvenster en klik op het vraagteken op de top van de gebruiker naam van de chat-vriend. Definieer een wachtwoord met het menu. Vraag dan de chat-vriend, voer hetzelfde wachtwoord. Ten derde, en tenslotte klikt u op de "Check / Controleer" knop.

Als beide deelnemers hetzelfde wachtwoord hebt ingesteld - of dezelfde hash-waarde werd gegenereerd door hetzelfde wachtwoord - dan zal het merk icoon vraag veranderen in een "lock" / icoon "Lock". De chat friend is nu geverifieerd en het chat blijft veilig.

dus SMP is een andere manier om de chat-vriend met een gedeeld geheim te authenticeren, dus het is geen extra encryptie!

Stel, in één voorbeeld, Alice begint de uitwisseling:

Alice:

- 1. Indien de willekeurige exponent a2 en a3 op

- 2. Stuurt Bob G2a = g1a2 en G 3a = g1a3

bob:

- 1. Indien de willekeurige exponent b2 en b3

- 2. Berekende G2B = g1b2 en G 3b = g1b3

- 3. Berekende g2 = g2ab2 en g3 = g3ab3

- 4. Indien de willekeurige exponent r op

- 5. Berekende Pb = G3R en Qb = G1R g2y

- 6. Stuurt Alice g2b, G 3b, Pb en Qb

Alice:

- 1. Berekende g2 = g2ba2 en g3 = g3ba3

- 2. Indien de willekeurige exponent op s

- 3. Berekende Pa = G3S en Qa = G1S G2x

- 4. Berekende Ra = (Qa / Qb) a3

- 5. Stuurt Bob Pa, Qa en Ra

bob:

- 1. Berekende Rb = (Qa / Qb) b3

- 2. Berekende Rab = Rab3

- 3. Controleert of Rab == (Pa / Pb)

- 4. Stuurt Alice Rb

Alice:

- 1. Berekende Rab = RBA3

- 2. Controleert of Rab == (Pa / Pb)

Als alles goed is voltooid, dan Rab was verkregen uit (Pa / Pb) maal (g2a3b3) (x - y), hetgeen betekent dat de test op het einde van het protocol alleen kan slagen als x == y. Voorts wordt geen verdere informatie onthuld wanneer g2a3b3 een willekeurig getal, waarvan bekend is dat beide partijen, als x niet gelijk is aan y!

Goldbug beschrijft tijdens de verschillende gegevensuitwisselingsprocessen voor MMP geen zogenaamde "nul-kennis bewijzen". Verdere Goldbug gebruikt de SHA-512 van de betreffende ingang wachtwoordzinnen de x- en y-componenten.

SMP Calling [ bewerken ]

Hierboven hebben we de belfunctie heb beschreven, zoals een Gemini wordt gegenereerd en verzonden. Nu kan de Gemini niet alleen met de hand of de AES functie te definiëren, maar ook worden verkregen uit het wachtwoord wordt opgeslagen als hierboven in het SMP proces. Zo wordt het wachtwoord input van de SMP-proces dat wordt gebruikt (niet de SMP proces zelf). Er is een andere manier van bellen en zijn ambtgenoot om een end-to-end-wachtwoord van de tijd niet aan de orde van deze vanuit een AES-generator te zenden zeker.

Extra beveiliging: Forward Secrecy (asymmetrische) [ bewerken ]