Goldbug

URL: https://de.wikibooks.org/wiki/Goldbug

Este livro está na prateleira computador .

Manual do Utilizador do Alemão

seguro cliente de e-mail e programa de mensagens instantâneas Goldbug com multi-criptografia

Figura 1: Logotipo Goldbug

Goldbug - cliente de e-mail seguro e Instant Messenger com Multi-criptografia

Este texto e suas imagens são de código aberto e pode ser usado por qualquer pessoa livre de direitos autorais, alterado ou publicado.

A partir de janeiro 15/2016 de Scott Edwards (Editor) e outros escritores da Wikipédia.

O que há de Goldbug? [ Editar ]

Goldbug é um cliente de e-mail encodable e seguro de mensagens instantâneas. Uso de Goldbug (GB) pode ser relativamente certeza de que nenhuma indesejada terceira ouvir suas conversas ou pode abrir e-mails ou transferências de arquivos. comunicação privada do usuário para usuário é permanecer no espaço privado, protegido. Para Goldbug usa forte multi-criptografia, também de criptografia híbrida chamada, com diferentes níveis de tecnologia de criptografia moderna de bibliotecas de criptografia estabelecidas - como libgcrypt (conhecido a partir do padrão OpenPGP ) e OpenSSL .

Por exemplo, assim, atualmente com 10 chaves públicas / privadas são geradas para criptografia e assinaturas - com base nos algoritmos de criptografia RSA , ou, opcionalmente, ElGamal e NTRU . Além disso, o aplicativo também oferece descentralizada e criptografado e-mail e também chat em grupo público descentralizado em estilo IRC. Finalmente, a função para implementar uma busca Web URL numa rede consiste dezentalen.

Quando o e-mail é IMAP , POP3 e em terceiro lugar, P2P Email ser usado - Goldbug é, portanto, também um cliente de e-mail normal, em pleno funcionamento. Imediatamente e-mails criptografados são enviados, é necessário que o site remoto usa este cliente. Isto tem a vantagem de que a chave de codificação deve ser alterada apenas uma vez, mas, em seguida, já não precisa de ser aplicada a cada e-mail individual.

Como em todos os programas de notícias e arquivos podem ser compartilhados e enviados. O envio é sempre criptografado utilizando sé. Com o "Rosetta CryptoPad" eo "Arquivo Encryptor" Você também pode texto e / ou arquivos novamente, também de forma segura criptografar ou converter de volta. As ferramentas são, portanto, disponível para outras vias de transmissão.

Com todas as suas comodidades Goldbug é, portanto, um chamado. "Communication Suite" - um programa com inúmeras funções para comunicação segura.

conteúdo

- 1 O que é Goldbug?

- 2 de criptografia: Goldbug tem alternativas para RSA

- 3 Qual é o protocolo ECHO?

- 4 Configurar uma primeira configuração

- 5 A função de chat

- Adicionar 5.1 amigo trocando e inserir a chave

- 5.2 iniciar um bate-papo seguro primeira

- 5.3 O recurso de segurança adicionais: MELODICA: Chamada com Gêmeos (Instant Perfect Forward Secrecy, IPFS)

- 5.4 característica de segurança adicionais: Socialista Protocolo milionário

- 5.5 característica de segurança adicionais: Forward Secrecy (assimétrica)

- 5.6 Visão geral dos diferentes tipos de chamada

- 5.7 EmotiKons

- 6 A função de e-mail

- bate-papo 7 grupo no estilo IRC

- 8 FileSharing: com Starbeam

- motor de busca 9 web com banco de dados URL

- Até 10 Servidor de Chat / E-mail

- 11 Tools

- 12 Lista de possíveis critérios para futuras avaliações

- 13 A codificação digital das suas comunicações privadas no contexto da ...

- 13.1 Princípios da protecção da fala privada, comunicação e vida: a Declaração Universal dos Direitos Humanos, 1948 (Artigo 12).

- 13,2 Pacto Internacional sobre os Direitos Civis e Políticos, de 1966 (Art. 17)

- 13,3 Convenção Europeia dos Direitos do Homem, de 1950 (art. 8)

- 13.4 Carta dos Direitos Fundamentais da União Europeia, de 2000 (Art. 7, 8)

- 13.5 Lei Básica por exemplo, para a República Federal da Alemanha de 1949 (Art. 2 parág. 1 i.V. m. Art. 1, n. 1)

- 13,6 Art. 10 - Privacidade de correspondência, correios e telecomunicações

- 13,7 § 206 - violação do sigilo postal ou telecomunicações

- 13,8 Constituição dos Estados Unidos: Busca e Apreensão (expectativa de privacidade, a Suprema Corte dos Estados Unidos)

- 14 Histórico de Lançamentos

- 15 website

- 16 Open Source Code

- anuário 17 font

Por que é importante que você criptografar sua comunicação? [ Editar ]

Atualmente, quase todo o acesso wi-fi à Internet sem fios é protegida por uma senha (actividades de rádio gratuitos estão apenas tentando reabrir esse excesso de regulamentação novamente por senha e acesso sem conta à Internet - semelhante à exigência do Partido Pirata pela viagem de trem ticket-less. Mas o que nesta área com excesso de regulamentação é (acesso wi-fi apenas com senha) está na criptografia sub-representados (E-mail apenas com criptografia)).

No entanto, em poucos anos ser simples mensagens de texto ou e-mails para os amigos (adiante significava sempre w / m) a ser criptografados na Internet, bem como - deve ser.

Esta não é uma questão de saber se alguém tem algo a esconder ou não, é a questão de saber se nos controlar nossa comunicação - ou é controlada por outros, terceiros.

Afinal, é uma questão de o ataque ao pensamento livre e uma questão de cancelamento da aprovação de uma presunção de inocência ( "O benefício da dúvida" - se cada cidadão que nunca para encaixar pertence!).

A democracia exige reflexão e discussão de alternativas no privado, bem como em público.

Proteger as suas comunicações e transmissões de dados através da Internet, como seria de proteger seus filhotes contra o desconhecido e seus entes queridos ou um pássaro-mãe: Mesmo defendendo sua privacidade e os direitos humanos através de funções de criptografia modernos.

multi-criptografia forte (a chamada "criptografia híbrida"), assim, garante em última instância, as declarações dos direitos humanos na sua ampla konstituiertem Konsus e é uma auto-defesa digital deve aprender e usar cada um.

O Goldbug Mensageiro tenta ser uma ferramenta fácil de usar para essa afirmação. Da mesma forma, a tendência segurança no automóvel para a criptografia de e-mail irá desenvolver: uma é antes de tudo levantou o automóvel sem cinto de segurança, nós dirigimos hoje, no entanto, com cintos de segurança e airbags ou terceira adicional para sistemas de informação complementares de segurança eletrônica.

O e-mail de texto simples sem criptografia ou mensagem de bate-papo, portanto, tornou-se obsoleto depois que se descobriu em 2013 que os e-mails privados , em grande medida por muitas partes interessadas estão sob escuta e sistematicamente recolhidos, armazenados e analisados.

A assinatura do logotipo Goldbug está escrito na fonte "Neuland" - um tipo de letra, que em 1923 pelo calígrafo Rudolf Koch foi desenvolvido. As letras logotipo é desde o primeiro, o lançamento simultâneo dos erros do ouro em 2013, curiosamente, uma alusão ao conjunto de 2013, em que a chanceler alemã, Angela Merkel - em conexão com a vigilância e espionagem em 2013 e ouvir seu telefone - em uma conversa com presidente dos eUA, Barack Obama esta frase cunhada: "a Internet é para todos nós um novo território." - Quanto tempo de criptografia para as gerações seguintes de estudantes ou território um em literalmente permanece ciência secreta, decidir os professores e alunos, mas em qualquer caso, você é um leitor deste livro com os seus amigos.

Como [o significado do nome "Goldbug"? Editar ]

O Escaravelho Dourado ( " O Escaravelho Dourado ") é um conto de Edgar Allan Poe : A trama é sobre William LeGrand, que descobriu recentemente uma joaninha de cor dourada.

Seu amigo, Júpiter, espera agora que LeGrand vai evoluir na sua busca de conhecimento, riqueza e sabedoria, depois que ele foi com o erro do ouro em contato - e, portanto, vai para um outro amigo da Legrand, um nome não nomeado narrador que concorda em visitar seu velho amigo novamente. Após LeGrand é, então, encontrou uma mensagem secreta e este foi descriptografar com êxito, inicie os três uma aventura como uma equipe.

O Gold-Bug - uma das poucas peças na literatura - passphrases integrada como um elemento da história. Poe foi, assim, a popularidade dos textos de criptografia à frente de seu tempo quando "O Escaravelho Dourado", escreveu em 1843, em que o sucesso da história de.B. virou tal criptograma e metaforicamente à pesquisa para a realização da pedra filosofal.

O Escaravelho Dourado era uma história muito lido, extremamente popular e pelos literatos as obras mais estudadas de Poe durante sua vida. Suas idéias ajudou como a escrita de textos criptografados e os chamados criptogramas continuar a fazer conhecida (ver. Também eng. Wikipedia).

Mais de 170 anos depois de criptografia tem mais peso do que nunca. Criptografia deve ser um padrão, se o envio de comunicações através da Internet insegura - razão suficiente, portanto, com o nome do aplicativo para lembrar as origens da carta criptografada.

Criptografia: Goldbug tem alternativas para RSA [ Editar ]

A criptografia é apenas tão bom quanto os cálculos matemáticos não pode ser calculado a automação de computadores como um incêndio. Portanto, matematicamente a fatoração usado porque requer anos de computação parte esforço.

No entanto, a criptografia é inquebrável, e os procedimentos e bibliotecas também devem ser bem aplicados, de modo que eles são seguros. RSA é pago hoje como um padrão essencial, muitas vezes investigada e não knackbarer criptografia - embora o desenvolvimento do computador rápido pode trazer um futuro diferente.

Goldbug Messenger tem, portanto, além disso, diferentes alternativas para RSA instalados - se este Encryption Standard algoritmo uma vez inseguro seria (z.B. pelo computador quântico). Até agora, o RSA, mas aplica-se (pelo menos com uma correspondentemente grande tamanho da chave. 3072 bytes) continuam a ser seguros. Além RSA Goldbug tem implementado algoritmos de criptografia ElGamal e NTRU, McEliece também está na agenda para a implementação. Os dois últimos também são considerados como a computação quântica resistentes.

Goldbug usa bibliotecas libgcrypt e libntru para a geração de pares de chaves públicas e privadas de longo prazo. Atualmente, o aplicativo gera dez pares de chaves durante a inicialização. geração de chave é opcional. Consequentemente exige Goldbug absolutamente nenhuma infra-estrutura de chave pública.

O método de assinatura também opcionalmente disponível a partir de criptografia como uma extensa selecção: DSA, ECDSA, EdDSA, ElGamal e RSA (veja a Figura 2). Assinatura significa que a chave de ligação é assinado novamente com uma chave para a encriptação de ser capaz de provar que uma mensagem também a partir de um assinante particular é.

Os regimes OAEP PSS e são utilizados com a criptografia RSA e assinatura RSA.

É claro que cada usuário pode definir no Goldbug seu tamanho chave individual, o " Cipher ", do " hashType " ainda mais " contagem de iteração ", eo sal de comprimento de criptografia ( "comprimento de Salt") - é para criar a chave e para o parâmetros de criptografia, muitas vezes típicos. A vantagem é que cada usuário pode definir isso individualmente para si. Outras aplicações - aplicações, mesmo fonte-aberta - permitir que o usuário mal para determinar esses valores críticos para o próprio método de criptografia.

Goldbug criptografar foi concebido para que qualquer usuário pode se comunicar com cada usuário, não importa o que a criptografia algoritmo, um usuário tiver selecionado. A comunicação entre nós com diferentes tipos de chaves são assim bem definida quando as versões comuns do nó de bibliotecas libgcrypt e libntru usar: Quem escolheu uma chave RSA, então você pode conversar com um usuário e e-mail, as teclas de um ElGamal escolhidos tem. Isso ocorre porque cada um de cada algoritmo suporta ea biblioteca suporta isso. A única exigência é que ambos os usuários usam a mesma versão da biblioteca ou Goldbug. Se você quiser testar o programa com um amigo que mais utiliza a versão mais recente disponível.

chaves privadas não-NTRU são avaliados quanto à precisão pela função gcry_pk_testkey (). A chave pública devem satisfazer alguns critérios básicos, tais como a inclusão do identificador de chave pública.

RSA, ElGamal e NTRU comparação [ editar ]

NTRU é um método de criptografia assimétrica que foi desenvolvido em 1996 pelos matemáticos Jeffrey Hoff pedra, Jill Pipher e Joseph Silverman. Ele é vagamente baseado em questões de grade que são aplicáveis a computadores quânticos como não ser quebrada. No entanto ntruencrypt não tão extensivamente estudada como métodos mais convencionais (por exemplo.Como RSA). Ntruencrypt é por P1363.1 IEEE padronizado (cf .. Ntruencrypt e NTRU ).

RSA (de acordo com as pessoas Rivest, Shamir e Adleman) é um método criptográfico assimétrica que pode ser utilizado para a cifragem e assinatura digital. Ele usa um par de chaves consistindo de uma chave privada é usada para descriptografar ou assinar dados, e uma chave pública com a qual para criptografar ou assinaturas verificadas. A chave privada é mantida em segredo e só pode ser calculado com extremamente elevado esforço a partir da chave pública (v. RSA cryptosystem (de) e sistema de criptografia RSA (s) ).

O método El Gamal ou ElGamal sistema de criptografia é um sistema desenvolvido pela cryptologists Taher ElGamal em 1985. método de criptografia de chave pública, que é baseado na ideia da troca de chaves Diffie-Hellman. O método de encriptação é baseado ElGamal, bem como o protocolo de Diffie-Hellman, em operações em um grupo cíclico de ordem finita. O método de criptografia ElGamal é comprovadamente IND-CPA garantir assumindo que a suposição Decisional Diffie-Hellman não é trivial no grupo subjacente. Relacionada com os métodos de encriptação aqui descritos (mas não idênticos com este) é o esquema de assinatura ElGamal (o método de assinatura ElGamal está em Goldbug não implementado ainda). ElGamal não está sujeito a patente (cf .. ElGamal de encriptação e El Gamal ).

Aplicação de modos de cifra de bloco [ editar ]

Goldbug usa CBC com CTS para garantir a confidencialidade. O mecanismo de criptografia de arquivos suporta a Galois / Modo de Counter (GCM) algoritmo, sem a propriedade de autenticidade que é fornecido pelo algoritmo disponível. Para oferecer a autenticidade, o aplicativo usa a metodologia de "first-criptografar então MAC" ( Criptografar-then-MAC , ETM). A documentação para o código-fonte para a seção de recipiente criptografado e autenticado fornece outros detalhes técnicos.

sistema de criptografia híbrida [ Editar ]

Goldbug implementado um sistema híbrido para a autenticidade e confidencialidade. Uma parte do sistema gera as chaves de autenticação e criptografia para cada mensagem. Essas duas teclas são usadas para autenticação e encapsulamento de dados (a mensagem). As duas chaves são então encapsulados através do componente de chave pública do sistema. O aplicativo também fornece um mecanismo para distribuição de chaves de sessão para este encapsulamento (ou Criptografia da mensagem). Mais uma vez, a chave pode ser encapsulado através do sistema de chave pública e de transferência: um mecanismo adicional permite a distribuição da chave de sessão na chave privada predeterminado. As assinaturas digitais podem ser selectivamente aplicado aos dados.

Como um exemplo, como este formato a seguinte mensagem de criptografia são:

EPÚBLICA Key (cifra || Hash Key) || EEncryption Key (Data) || HHash Key (EEncryption Key (Data)).

Que primeiro lida com criptografia, por exemplo acima é o encapsulamento de um primeiro exemplo, a fim de aprender mais extensivamente e compreender os métodos - (. Veja MAC), em qualquer caso, você pode ver como a chave de criptografia nem a chave de hash é completado e os dados de diferentes níveis de criptografia são incorporados.

A autenticação da chave privada e o mecanismo de criptografia é idêntico ao processo, como é discutido na documentação com o texto de origem na seção que descreve o Container criptografada e autenticada acontecendo tecnicamente.

criptografia simétrica com a AES [ Editar ]

A criptografia simétrica é AES usado - uma senha de 32 caracteres que é gerada por processos aleatórios. Desde todos os personagens e caracteres especiais são utilizados na geração, o conjunto de oportunidade é apenas grande o suficiente para que mesmo não pode tentar todas as variantes de máquinas rápidas em um curto espaço de tempo. Embora a criptografia assimétrica usa um par de chaves pública e privada, é a criptografia simétrica, uma frase secreta deve saber ambas as partes (conhecidos como simétrica ou isso é para Goldbug mais tarde na função Gêmeos (de "gêmeo" do grego derivada) abordou: Ambos os lados precisam trocar a senha secreta e sei).

Goldbug usa dois padrões: chaves assimétricas são enviados através de conexões criptografadas SSL / TLS, mas também mensagem criptografada assimetricamente podem ser protegidos adicionalmente com uma criptografia simétrica. Então Goldbug usa mesmo três níveis de criptografia, como neste exemplo, o encapsulamento de novo (simplificado porque nenhum HASH / MAC ou Assinatura mostrado) ilustra:

RSA SSL (AES (ElGamal (mensagem)))

A tradução desta fórmula: Em primeiro lugar, a mensagem de texto é criptografado com a chave pública (assimétrica) de seu amigo no algoritmo ElGamal, em seguida, o texto cifrado novamente com um algoritmo AES (simetricamente) é criptografada e esta cápsula é, em seguida, através do SSL existente / TLS enviado (usando RSA) conexão criptografada com o amigo na viagem no eco de rede p2p.

Também é possível que senha simétrica (AES) para a outra parte para falar sobre o TLS (SSL /) criptografia assimétrica estabelecida. A senha pode ser gerado ou criado manualmente, como mais tarde em Gêmeos ou automaticamente função de chamada vai ver ainda mais. Não há praticamente nenhum outro - fonte também abertos - aplicativos que permitem que um (contínuo) end-to-end de um participante para outro criptografia participante, em que a senha do usuário (por exemplo.B. pode definir uma string AES) manualmente.

A criptografia (simétrica) end-to-end é como para diferenciar da criptografia ponto-a-ponto. Portanto, mesmo como a palavra "integrada" end-to-end encryption adicionado (melhor simétrica criptografia ainda consistente end-to-end) - porque é tudo, que só o participante Alice e os participantes Bob a frase secreta sei. A criptografia ponto-a-ponto onde seria Alice para o servidor e depois do servidor ao Bob estabelece a ligação. Pode ser que o servidor pode ler a mensagem, então ela descompacta e volta wraps, especialmente se uma chave assimétrica entre os participantes e o ponto situado no servidor central.

Goldbug oferece criptografia simétrica contínua extremidade-a-extremidade, o que não só pode ser definido manualmente, mas com uma automatização e instantânea, a qualquer momento pode ser renovado.

Qual é o protocolo ECHO? [ Editar ]

Com o protocolo ECHO é - simplesmente colocar - significava que

Em primeiro lugar cada transmissão de mensagem é criptografada ...

Exemplo: SSL (AES (RSA * (mensagem))) *) em vez da RSA pode ser utilizada como ElGamal ou NTRU,

... E em segundo lugar na rede ECHO cada nó de conexão envia qualquer mensagem para qualquer vizinhos conectados. Ponto. Tão simples quanto o mundo.

Baseia-se o chamado " experimento do mundo pequeno ": Toda a gente pode chegar a cada sete cantos em um peer peer-to-ou amigo-a-amigo da rede de alguma forma - ou simplesmente usando um instalado entre amigos compartilhada servidor de chat ECHO distribuir notícias.

O modo de "Half ECHO" envia uma mensagem como um hop single, DHZB. de Bob para Alice. Alice envia então a mensagem não (tal como é feito na totalidade ECHO o padrão).

Além ECHO completo, ECHO halben lá em terceiro lugar o Adaptive ECHO (AE). Aqui, a mensagem é enviada apenas para vizinhos ou amigos se eles conhecem um token criptográfico, assim, ter sido salvas. Quem não conhece o token, ao qual a mensagem não é encaminhada.

Finalmente, o ECHO sabe contas ainda ECHO. Um firewall tipo. Isto pode ser assegurado que apenas os amigos que conhecem o acesso à conta, pode se conectar. Assim, um web-of-trust são criados, ou seja, uma rede exclusivamente entre amigos. Ele não se baseia na chave de encriptação utilizada para, mas é independente do mesmo. que Você não precisa nem associar o seu endereço de IP ou até mesmo anunciar a rede de sua chave pública.

Basicamente, cada nó envia o ECHO a mensagem para cada nó: Se você deve, portanto, receber uma mensagem de uma segunda vez, por isso é comparado rejeitado em uma memória temporária (usando o valor de hash para essa mensagem) e, possivelmente, na Bekanntsein de hashes ( " Controle de congestionamento ").

Uma pequena analogia: A criptografia do protocolo de eco pode ser comparada com a de dar e receber de ovos surpresa. Bob é uma surpresa para Alice, Alice abre e consumiu o chocolate e encontra a cápsula de plástico dentro a surpresa e tentou abri-la e construir as peças contidas em um brinquedo, um Schlumpf juntos. A montagem não tem sucesso, mas o Smurf não pode formar e, portanto, pega os itens de volta para a cápsula de plástico, derramando nova de chocolate em torno dele e passa o ovo para o vizinho que também tentou uma Schlumpf das partes para Tinker. Alice não sei quem, a surpresa eo Schlumpf montar com sucesso, de modo que copiou (- o que é um milagre, Alice tem uma máquina de monoblocos cópia -) e são, cada uma cópia do * todos * os seus amigos no. (Embalagem, artesanato, cinema, pack, descompactar e dar de novo, artesanato, cinema, pack, dar, e assim por diante .. - Do ponto de vista da representados nas instâncias de rede (kernel), a rede teria de monoblocos paraíso, se não as operações de artesanato iria novamente reduzida com Controle de congestionamento nesta foto. peças de artesanato, uma vez conhecidos não são uma segunda vez montado). Alice mexer até que eles possam ver um Smurf com tampa vermelha, que recebeu o certo eles figura de Papai Smurf e sua mensagem.

Finalmente: você pode também com as mensagens de aplicação Goldbug espúrios ( "falsificações" da função Simulacros) e mensagens de comunicação simulada ( "representado Messages") emitem. Uma vez que a criptografia não é criptografia, mas representa caracteres aleatórios puros que são enviados ao longo do tempo, ea outra vez é uma conversa humana simulada com base apenas somente confusa em cubos caracteres aleatórios:

- simulacros

- Essa função envia ao ativar a caixa de seleção de um "simulado" mensagem de bate-papo da rede Echo. Esta mensagem de "fake" consiste em números puramente aleatórias e faz com que os analistas mais duras, mensagens criptografadas com mensagens reais e aleatórios de distinguir. Simulacros é um termo que abrange tanto do filme " The Matrix não é desconhecido", bem como na filosofia de Baudrillard (repositório Neos de software em seu apartamento é o livro simulacros et simulação do filósofo francês de mídia Jean Baudrillard, a relação da realidade, símbolos e da sociedade examinada).

- imitador

- Além de mensagens falsas aleatórios pode ser simulada, como se uma pessoa real, de tempos em chats de tempo e respostas emite o programa Goldbug um bate-papo. Estas mensagens são preenchidos com dados aleatórios puros, mas variam - simulado em um bate-papo real.

- Assim, a análise das mensagens pode ser mais difícil se a terceira gravador ( "Recorder") o seu toda a comunicação entre loja e registro deve o que é possivelmente aceitar. Mas mais do que isso: (. Ver Mesmo a ausência de meta-dados de retenção de dados ) são suspeitos nenhuma razão para que uma mensagem tem sido para você. Quem poderia desempacotar uma mensagem com sucesso, que normalmente não envia como o poder de eco novamente. Um etiquetador nos metadados poderia ter aumentado o interesse nas mensagens não enviadas, na suposição de que esta mensagem pode ser decodificado com sucesso por você. Neste caso, há também a opção de Super Echos:

- Super echo

- Esta função também dirige decodificado com êxito e mensagens, assim, legíveis novamente embalado para todos os amigos.

Super Echo, Simulacros e representação são, portanto, três opções do programa que deve torná-lo atacantes mais difícil de entender o para você (e, aparentemente, também para os outros) notícia interessante na pluralidade de mensagens.

Agora vamos olhar para cada modo de ECHO, uma vez mais exatamente:

Completa ECHO [ Editar ]

O ECHO completa ( "ECHO Full") conjuntos com base no pressuposto de que também vai bater o chamado "experimento do mundo pequeno": cerca de alguns amigos pode ser cada cada uma mensagem. De alguma forma, todos se conhecem durante um máximo de sete cantos. Este é aceito em uma rede peer-to-peer ou amigo-a-amigo. Portanto, pode-se alcançar qualquer quando cada nó envia qualquer mensagem para quaisquer outros nós conhecida (ver. Figura 3).

Alternativamente, você pode abreviar ou apoiar esta reivindicação descentralizada por um servidor de bate-papo para instalar para amigos com base no kernel do ECHO, de modo que permite que todas as mensagens criptografadas que enviar para os participantes e como uma caixa de entrada de e-mail pode servir.

A figura da esquerda simula a mensagem a partir de um ponto de partida para todos os nós da rede a enviar todos os nós conectados.

Fundamentalmente, por conseguinte, é que a ECHO cada nó retransmite cada mensagem para cada nó. Isso soa observação descartável simples, é também um lado: O protocolo ECHO é um protocolo muito simples, mas também tem outras implicações, dizendo: Há pelo ECHO sem informações de roteamento e metadados podem ser mal gravado a partir da rede. Os nós encaminhar a mensagem ainda mais, o conceito de "encaminhamento" é um equívoco, uma vez que cada nó envia ativamente a mensagem de novo aos amigos conectados.

Assim, pode acontecer que uma mensagem (de uma pluralidade de nós conectados) recebe repetidamente - de modo que isso não acontece e é mantido de forma eficiente, o hash da mensagem é temporariamente armazenada na cache e podem ser rejeitadas para uma retransmissão quando ele foi identificado como um dupleto , Isso é chamado de "controle de congestionamento".

A mensagem é como se fosse em uma cápsula semelhante a um arquivo ZIP. Esta cápsula é criado pela criptografia assimétrica com a chave pública. Além disso Embalado ainda é o hash da mensagem de texto simples. Quando um nó tenta decodificar a cifra, um novo texto sai - que pode ser decodificado certo ou errado, dizendo que é para os caracteres legíveis ou aleatórios humanos foram novamente na descriptografia errado apenas caracteres aleatórios. Este texto resultante após a tentativa de decodificação é, assim, mais uma vez hash.

Agora, se o hash da mensagem descodificada é idêntico ao hash da mensagem original, o qual o remetente da cápsula tinha sido ligado, é evidente que o nó descriptografar usou a chave correcta e esta mensagem de texto simples para ele é: A mensagem é legível e aparece na interface do usuário. tentativas de decodificação falhadas onde, portanto, o valor de hash entre a mensagem original e o corpo da mensagem da tentativa de decodificação não corresponderem, não são exibidos na interface do usuário, mas permanecem no kernel do programa para posterior transmissão para os vizinhos conectados.

O nó deve, assim, com todas as chaves de seus amigos tentar descompactar a mensagem e comparar os hashes. não é o mesmo que o valor de hash, o nó dos componentes embalados juntos novamente em uma cápsula e os envia cada para seus amigos estão conectados, em seguida, tentar o mesmo.

O valor de hash de uma mensagem não pode ser invertida, portanto, o hash da mensagem original não pode ser quebrado a criptografia, ele ainda requer a chave correta.

Uma mensagem que foi extraído com êxito, não será mais enviada, a menos que se usa a opção de Super-ecos em que a mensagem descompactados com êxito ser enviada. Então ninguém que registra os pacotes de Internet pode identificar mensagens não enviadas.

Finalmente, pode, como descrito acima também pode enviar de vez em quando mensagens falsas ( "mensagens falsas") e notícias de entretenimento também simulado (mensagens representadas), de modo que é feito o tráfego de rede Aufzeichnern difícil descobrir a cápsula mensagem para própria legibilidade eram interessantes. Note que pode-se supor que todos os seus dados de comunicações está armazenado em algum lugar e registradas na Internet.

Então: Esta cápsula criptografada por sua vez é enviado através de um canal / SSL criptografado TLS, que é estabelecida entre os nós. Isto é, uma conexão p2p auto-assinado descentralizada, um "de duas passagens protocolo de autenticação mútua". A implementação é definida precisamente, SSL / TLS, que você também pode desligar: Então os nós da rede comunicar via HTTPS ou mesmo HTTP. De qualquer forma, é claro que a transmissão é suscetível se usa criptografia múltipla. Portanto, você deve sempre construir a seus amigos uma conexão HTTPS e enviar através deste canal criptografado suas cápsulas criptografados em que a mensagem é de espera, beijou acordado pela chave direita e a ser convertido (pelo método de comparação de hash) em texto simples legível.

- Sender Um hash seu original para um hash 123456789 criptografa o texto e pacotes de texto criptografia e hash da mensagem original na cápsula (antes que ele ataque usa AES e fora termina através de uma conexão TLS / SSL).

- Receptor 1 converte o texto criptografado recebeu da cápsula para a (suposta) Texto simples, mas isso tem o hash 987654321 e não é idêntico ao de hash original fornecido de 123456789. Este é repetido com todas as chaves disponíveis de todos os amigos do destinatário 1, uma vez que todos comparações de hash, no entanto, não tiveram sucesso, ele agarra a mensagem novamente e envia-lo. A mensagem não é, obviamente, para ele ou um de seus amigos.

- Receptor 2 agora convertido como o texto cifrado obtido a uma (suposta) Texto simples, isso tem o hash 123456789 e é, portanto, idêntica à de hash original fornecido de 123456789, a decodificação era evidentemente bem sucedida e, portanto, a mensagem na tela do receptor ( e se Super-eco for selecionado, também re-embalado e enviado em).

Ninguém na rede pode ver qual é a mensagem que você pode conseguir descompactar porque tudo aconteceu em sua máquina local.

Metade ECHO [ Editar ]

A Metade da ECHO ( "Half ECHO") Modo envia sua mensagem a apenas um salto para o próximo nó, z.B. de Bob para Alice. Alice então não enviar a mensagem ainda mais no caminho de seus amigos estão conectados (como é usual para o ECHO completa). O modo Eco é definida tecnicamente conectar a outro ouvinte: Bob`s Nó anunciado quando ele se conecta ao nó de Alice, Alice não é para enviar aos seus amigos a notícia. Para excluir dois amigos através de uma conexão direta, que a mensagem é realizada na rede adicionais sobre os outros, outros compostos que cada ponto de nó.

Além dos e meia sólido eco lá da terceira para a Adaptive eco (AE). Aqui, como descrito mais abaixo, a mensagem só então enviado para os vizinhos conectados ou amigos quando o nó um token criptográfico particular, sabe - de modo semelhante a uma frase secreta. Este mosto senha, evidentemente, ser previamente definido, e partilhada armazenados nos nós respectivos.

Assim caminhos de uma mensagem numa configuração de rede podem ser utilizados definido. Exemplo: Se todos os centros de alemães usar uma senha comum para a Adaptive ECHO, a mensagem nunca aparece nos nós de outras nações, se eles não sabem a senha. Assim, um encaminhamento pode ser definida que não é situa dentro da mensagem, mas nos gânglios.

Que, portanto, não sabe a senha, recebe a mensagem e não passou! Com o Adaptive ECHO são mensagens que não podem ser abertos às mensagens que não são conhecidos ou já existente (que seria em um roteamento atual do caso normal, que não recebe nenhuma mensagem para cada tentativa de uma abertura).

A seção abaixo sobre o Adaptive ECHO (AE) será, portanto relatório mais completo sobre esta opção.

Contas ECHO [ Editar ]

Além do mais, o eco sabe ECHO Accunts. Uma conta ou uma espécie de firewall. Ele pode ser usado para garantir que apenas os amigos que combinam saber as informações de login para a conta. Assim, o chamado Web of Trust , uma rede que se baseia na confiança formada. Não é baseado, como em outras aplicações na chave para a encriptação, é independente dele. Isto tem a vantagem de que você tem uma chave pública para criptografia não deve ser associado ao seu endereço IP; ou você tem que anunciar o seu endereço de IP na rede de amigos, por exemplo, numa DHT, para encontrá-lo no usuário. Os accouts Eco fornecer um peer-to-peer - Ligação (P2P) para um amigo-a-amigo de rede (F2F) ou permitir que ambos os tipos de conexão. Assim Goldbug é projetado para ambos os paradigmas.

The Echo contas função da seguinte forma:

- endpoints de ligação são responsáveis por definir as informações da conta. Durante o processo de criação de uma conta que pode ser definida para uma utilização única (conta de uma só vez ou one-time-use). nome da conta e a senha para a conta exigem pelo menos 32 bytes de caracteres. Assim, é necessária uma senha longa.

- Depois de uma conexão de rede foi criado, o ponto de extremidade de ligação informa o nó requerente com o pedido de autenticação. O ponto de extremidade de ligação vai cair a conexão se o peer não identificou dentro de uma janela de tempo de quinze segundos.

- Depois que o pedido foi recebido para autenticação, o peer responde ao endpoint vinculativo. O peer então transmite as seguintes informações: hHash Key (Sal || Time) || Sal, onde a chave de hash é um resumo concertada do nome da conta ea senha da conta. Atualmente, o algoritmo de hash SHA-512 usado para gerar esse resultado hash. A variável com o tempo tem uma resolução de alguns minutos. O peer mantém o valor para o sal criptográfico.

- O ponto de extremidade de ligação obtém a informação do peer. Logicamente então processadas este Key hHash (Sal || Time) para todos Koten que ele criou. Se o terminal pode identificar uma conta, ele espera um minuto e executa outra pesquisa. Se uma correspondência sobre estes conta-chave de hash foi encontrado, o ponto de extremidade de ligação criada uma mensagem semelhante à que criou na etapa anterior do peer e envia a informação para o peer. A informação é armazenada autenticado. Após um período de cerca de 120 segundos, a informação é excluída.

- O peer recebe a informação do ponto de extremidade de ligação e executa um processo de validação semelhante através - desta vez, no entanto, incluindo a análise de valor sal criptográfica do endpoint vinculativo. Os dois valores de sal deve então ser claramente consistentes. O peer vai cair a conexão se o ponto de extremidade nem sequer se identificaram dentro de uma janela de tempo de quinze segundos. Nota aliás que o sistema de contas pode ser ainda refinado por uma chave de encriptação é incluída para. A chave adicional, em seguida, permite definir período de tempo mais precisa.

Se o SSL / TLS é durante esta negociação não está disponível, o protocolo pode seguimos são vulneráveis: uma estação intermédia pode gravar os valores da terceira etapa e, consequentemente, enviar o endpoint vinculativo. Em seguida, o ponto de extremidade de ligação poderia uma conexão desconhecida para conceder acesso à conta. O aparelho de controlo pode então encaminhar a resposta do ponto de extremidade de ligação, ou seja, os valores da quarta etapa, usurpam e as informações para o peer. Se as informações sejam precisas, o peer, então, aceitar a resposta deste novo terminal de ligação.

O ECHO-Grid [ Editar ]

Quando os alunos falar e ensinar sobre o protocolo ECHO, então nós simplesmente desenhar uma grade ECHO com as letras ECHO e numerar os nós de E1 para O4 e conectar as letras com uma linha de conexão na parte inferior (ver. Figura 4).

Por exemplo, em seguida, o composto indicado E1-E2 uma ligação IP para um vizinho.

Se cada ponto conta agora trocar chave, assim estabelecer laços que irão surgir como uma nova camada no nível de conexões IP de rede P2P / F2F.

A arquitetura subjacente Goldbug não só o roteamento de criptografia foi elaborado criada em um programa de kernel, mas como dito acima, o termo "rotas criptográficos" paradoxalmente privou o roteamento com o protocolo de eco.

Eco é "além" Routing: Em primeiro lugar, os pacotes de mensagens não contêm informações de roteamento (destinatário) e os nós não usar "encaminhamento" em sentido estrito, porque eles simplesmente enviar tudo para todas as conexões. Em segundo lugar, também a chave criptográfica, a tentativa de decodificar a mensagem, é nenhum endereço (que nem sequer ligado ao pacote de mensagem), mas apenas uma polarização Bille: ela nos permite ver os textos de forma diferente e, possivelmente entender. No protocolo de eco, o conceito de "viajar" em vez do termo "roteamento" é, portanto, também mais utilizada.

Também visto legalmente outra avaliação é então aqui executar como um nó não encaminha em nome do destinatário como um intermediário, mas os vizinhos informados de forma independente (ver. Eg complementar.B. redireciona em outros modelos de roteamento tais Antsp2p com seu algoritmo de formiga , Mute , AllianceP2P , RetroShare , roteamento cebola ou I2P ).

Assim como espalhar uma boa reputação na vizinhança, em seguida, a notícia se espalha em Echo - caso contrário, deixa o protocolo echo qualquer criptográfico "coisas nadar passado" (em que não é decodificado ou pode ser). questões interessantes são, se um Internet-node privado para um nó de Internet profissional deve considerar pacotes criptografados de forma diferente e se é para instâncias, é claro, para compartilhar informações obtidas com todos os amigos e vizinhos, z.B. de acordo com o conhecido de Star Trek Borg Collective paradigma: todo mundo tem acesso a todos os vizinhos mensagens graváveis (se é usado não metade ou adaptativo de eco e se o corpo da mensagem entendida em todos (decodificados) pode ser). Em resposta, o nó é mais de um "independente" ou "obtenível e empresasEmpresas de informações (não-dirigida)", em outras redes, um nó poderia ser descrito mais como um "carteiro", "dealer", "remetente" ou "mediador".

O eco-Grid como um diagrama de rede simples destina-se não só para a análise da "Rota" (melhor: "Travel") - Porque, para representar os modos de eco e estações de criptografia, mas pode vir especialmente na teoria dos grafos se por: Que maneira uma mensagem será, dependendo de clarificar a estrutura da rede, mas também através da utilização de contas de eco, ou metade de eco total e o eco adaptativo, como os seguintes exemplos do gráfico entre Alice, Bob, Ed e Mary.

Exemplos de key-troca de Alice, Bob, Ed e Mary [ Editar ]

Os seguintes exemplos de Figura 5 pode ser discutido mais amplamente - eles usam poucas palavras e processos das funções do cliente Goldbug assim pode o programa leitor inexperiente também ignorar esta seção e uma vez com as funções básicas (instalação, chat, e-mail) deve conhecimento e pode, então, pegar esses exemplos técnicos em um momento posterior e entender):

- Alice (IP = E1) e Bob (IP = C3) têm trocado suas chaves públicas e são conectados através dos seguintes Vizinhos IP: E1-E3-E5-E6-C3.

- Bob (C3) e Maria (O4) apenas são amigos, eles trocaram suas chaves públicas para criptografia, bem como: e usar as conexões IP de vizinhos: C3-C4 H5 H3 H4-H6 O3 O4.

- Finalmente, Maria (O4) é um amigo de Ed (H1). Eles se comunicam através de uma ou outra maneira: O4-O3-H6-H4 H3 H1 ou usar o caminho de: O4 O2 O1-O3-H6-H4 H3 H1. Como o protocolo de eco para qualquer vizinho IP envia qualquer mensagem para qualquer vizinhos IP conectados, o caminho será bem sucedido, para entregar a mensagem mais rápido.

- conexões IP diretos a partir de vizinhos tal.B. E1-E3 pode através da criação de uma chamada. "Eco-contas" são cobertos: Nenhum outro endereço IP pode conectar-se ao assim chamado "ouvinte" de vizinhos E3 como E1. Usando este método, um web-of-trust são criados - sem depender chaves de criptografia - mas você precisa de um amigo com quem você está negociando o seu chat ou e-mail chave.

- O chamado " Turtle Hopping " é muito mais eficiente na rede de eco: Se Ed e Alice trocaram um assim chamado "Star feixe de geladeira" Transferência de Arquivos, em seguida, transportados os pacotes de protocolo de eco sobre o caminho H1 H3 H5-C4-C3-E6 E5-E3-E1. Maria não está na rota, mas você vai receber os pacotes, também, sobre o eco completo, se ele sabe o ímã Starbeam. Vantagem é que o salto não passar por cima da chave, mas através das conexões IP (eg.Como o Web of Trust). Basicamente, tudo é sempre criptografado, então por que não tomar o caminho mais curto?

- A assim chamada "buzz" ou "ge-eco-ter IRC Channel" (e * IRC) - espaço pode tal.B. ser "hospedado" Criar ou através da O2 mais próximo. Uma vez que apenas o usuário sabe o nome do espaço Ed zumbido, todos os outros vizinhos e amigos são deixados de fora. Vantagem: Você pode com amigos desconhecidos em um quarto para falar sem usar esse um exemplo público.ter chave sempre trocados - tal como o RSA. Em vez disso, você pode simplesmente usar um único íman ( "one-time-ímã") para um "buzz" / "e * IRC" espaço.

- Maria é um amigo mútuo de Ed e Bob e ativa a C / O (cuidado) a função de e-mails: Este permite Ed, e-mails para enviar Bob, embora seja desligada, porque: Maria salva os e-mails entre eles, a Bob, em seguida, vem online.

- Além disso: Alice criou um chamado "Instituição e-mail" virtual. Esta não é comparável a um servidor POP3 ou IMAP, porque os e-mails só são armazenados em cache: Ed envia a sua chave e-mail público a Alice - e Ed insere o ímã "Instituição e-mail", de Alice com ele em seu programa um. Agora, o e-mail de Bob e Ed em Alice são armazenados em cache (na Instituição e-mail), mesmo que Maria off-line deve ser.

É útil para seguir os exemplos no gráfico anterior.

echo Adaptive (AE) AE e as suas fichas [ Editar ]

Para a explicação do "eco adaptativas" outro eco grade pode associadas com as letras A e E são desenhadas (ver Figura 6).

Se você, seu amigo de bate-papo e um terceiro ponto nodal dispostos como um servidor de chat a mesma inserção no programa AE simbólica ( "Adaptive eco de token"), então o servidor de chat irá enviar a sua mensagem apenas para seu amigo - e não para todos os outros vizinhos ligados ou utilizadores como seria normalmente o caso com o modo de eco sólido.

O AE-token é como uma senha de pelo menos 96 caracteres. Quando adaptativa ecoar a informação é acompanhada pela emissão de Konotenpunkt aprender todos os outros nós que continuam a enviar as mensagens apenas em nós ou link parceiros que conhecem o AE de token também.

Com AE-Símbolo há outras contas apontam que não sabe a senha pode obter ou ver a sua mensagem. Assim, portanto, possíveis vizinhos e exemplo possivelmente assumable, potencial "Recorder" ser excluídos, gravar todas as comunicações e, em seguida, quer tentar quebrar a criptografia múltipla de vir para o núcleo da mensagem.

A fim de determinar o gráfico, o itinerário para o Adaptive Echo, vários nós devem ser mutuamente arranjar e gravar a senha. No caso de o eco adaptativo pode falar de um encaminhamento.

Hansel e Gretel - um exemplo do modo adaptativo de eco [ editar ]

Para explicar o eco de adaptação serve como um exemplo clássico do conto de fadas de Hansel e Gretel . Nos acima explicado AE grade pessoas Hansel, Gretel ea bruxa má são desenhados como pontos. Agora pense Hansel e Gretel como eles podem se comunicar uns com os outros sem a bruxa má vai notar isso. Os contos depois que eles estão na floresta com a bruxa e querem descobrir a partir desta floresta novamente e marcar a rota com migalhas de pão ( "migalhas de pão") e seixos brancos ( "Pebbels brancos").

Estes conteúdos contos podem agora ilustrar e demonstrar o eco adaptativa também no padrão de grade acima no qual os pontos da grelha ou o grafeno comunicação, um token criptográfico chamado "pedras brancas" pode ser usado:

Se nó A2, E5 e E2 usar o mesmo símbolo AE, em seguida, o nó E6 não receberá uma mensagem que irá substituir a A2 nó (Hansel) e nó E2 (Gretel). Porque o nó E5 não aprender sobre as "pedras brancas" tokens conhecidos ( "white_pebbles") que enviam mensagens para as contas apontam E6 para enviar a "bruxa má" ( "Bruxa má"). A aprendizagem adaptativa de rede ( "adaptativa").

Uma rede "adaptativa echo", assim, não revelaram informações de destino (ver também mais acima: "Formigas Routing"). Porque - Lembre-se, o modo de "ecos Half" envia apenas uma hop para os vizinhos conectados e o "echo Full" envia a mensagem criptografada para todos os nós conectados através de uma contagem de saltos não especificado. Enquanto "Contas Echo" outros usuários ajudam ou dificultam quase como um conceito firewall ou autorização em juntar-se, no entanto, manter-se em "AE fichas" grafeno ou caminho-de exclusividade - e para mensagens que são enviadas via conexão de nós que conhece o AE-Símbolo ,

Os administradores do servidor de chat pode trocar seu token com outros administradores do servidor, se você gostaria de confiar uns nos outros define ( "Ultra-peering para Trust") e um Web of Trust. Em laboratórios de rede ou em casa com três, quatro computadores podem simplesmente experimentar o eco adaptativo e documentar seus resultados:

Para um teste da adaptativo de eco apenas usar uma rede com três ou mais computadores (ou use "SPOTON_HOME" como arquivo (endingless) no diretório binário para lançar várias instâncias do Programa numa única máquina e para se conectar) e lugar, então esta sequência exemplar:

- Criar um nó como um servidor de bate-papo.

- Criar dois nós como um cliente.

- Ligue os dois clientes para o servidor de bate-papo.

- A troca de chaves entre os clientes.

- Tente as habilidades normais de comunicação ambos os clientes.

- Definir um token AE no servidor.

- Tente as habilidades normais de comunicação ambos os clientes.

- Agora Defina o mesmo modo AE em um cliente.

- Anote o resultado: O nó do servidor não envia a mensagem para outros nós, que não têm o AE-símbolo ou conhece.

Este exemplo deve ser facilmente reproduzível.

Como o protocolo ECHO funciona [ editar ]

Referindo-se agora em conjunto os diferentes métodos e opções, a figura ao lado 7 pode ter uma visão complexa.

- Retratado no gráfico são os diferentes exemplos de uso de "Full Eco", "Meio de eco", Adaptive eco "e" Contas Echo ".

- É feita uma distinção entre as conexões IP físicos e conexões virtuais para chaves. As chaves são, portanto, não necessariamente associada a uma conexão IP.

- Os usuários podem trocar na chave pública assimétrica, mas também URIs ímã com detalhes de criptografia simétrica e tokens e credenciais da conta.

- nó de conexão pode permitir conexões e proibir a mensagens endereçadas dedicado, ou enviar dirigida pular.

- Por conseguinte, surgem situações de comunicação diferentes.

Exemplos:

- um. Usuários H4 tem um token de AE. Ele não envia mensagens (via o nó de ligação H6) na O-quadrante quando HG não reconhecer o token.

- b. Se H3 envia uma mensagem para a H4, H4, em seguida, envia esta mensagem também porque não é um composto de ecos "meia".

- c. O usuário não pode conectar E1 aos usuários E2, porque ele não sabe o login para a conta de eco.

- d. Usuários O1 e chat O4 uns com os outros e ter apenas a sua chave pública para criptografia.

- e. H3 de usuário e C5 bate-papo (também conhecido como zumbido ou e * IRC) através de um URI-ímã na mesma sala de chat do grupo.

A criação de uma primeira configuração [ Editar ]

A primeira configuração inicial do software é apenas a poucos passos facilmente,

- Descompacte o programa e lançamento (Windows) Goldbug.exe

- Gerar a senha de login, a chave criptográfica

- Ative o kernel

- Conectar-se a um vizinho com IP

- Swap com um amigo a chave ea comunicação criptografada através de chat ou e-mail pode começar ...

O Goldbug Messenger tem uma interface de usuário (também Interface ou Interface Gráfica de Usuário (GUI) chamada) e um kernel. Ambos são dados como um binário (ie Windows chamado GoldBug.exe e Spot-On Kernel.exe).

Comece o GoldBug.exe do caminho onde você extraiu o programa, por exemplo.B. C: /GoldBug/goldbug.exe ou C: /Programme/GoldBug/goldbug.exe.

Quando você iniciar o programa pela primeira vez, a definição de uma senha de login de 16 caracteres e um apelido. Em seguida, crie sua bacia para criptografia.

Caso contrário, você tem neste guia após cada início de goldbug.exe apenas o kernel no botão "Ativar" para ativar, o que, em seguida, coordena as ligações para os amigos ou a um servidor de chat. O arquivo do kernel spot-on Kernel.exe é tão desligado do programa de Goldbug no ou. Goldbug é, portanto, uma interface para este kernel, ele é mantido simples e otimizada além de computadores desktop e dispositivos móveis.

Dois métodos de login [ editar ]

Quando você começar a Goldbug pela primeira vez, dar na caixa azul em um apelido e definindo uma senha (ver. Figura 8). Existem dois métodos: o método de senha ou as respostas (Resposta / pergunta) método.

A senha deve ter no mínimo 16 caracteres. Se isso é demasiado longo, que pode repetir uma senha mais curta até três tal.B. "passwort_passwort_passwort", mas a senha não é então tão seguro quanto um com uma seqüência aleatória. Os dois métodos podem ser distinguidos os seguintes:

- método passphrase

- Hash (senha + sal), o que significa um "hash de sal" é usado. Ao criar uma senha que não está armazenado localmente, mas apenas o hash da entrada.

- Q / A Método

- Hash (Pergunta, Resposta), o que significa um " HMAC (hmac)" é usado. E nem a causa nem a resposta é armazenado em sua máquina e não um sal criptográfica é gerada pela máquina de forma aleatória. Em vez de uma pergunta que você pode também duas senhas sem o curso de digitação ponto de interrogação. Note-se que a pergunta e a resposta em logins subseqüentes deve ser inserido exatamente como eles foram definidos e aqui na definição inicial no segundo controlo de entrada ( "Confirmação") é realizada (por erros de digitação) como método de senha.

Desde o hash que é gerado a partir do seu recipiente de login senha criptografada desbloqueia em que a chave privada é armazenada para a criptografia, é particularmente importante para proteger o processo de login e senha de login. Portanto, dois métodos foram mencionadas acima em consideração, para fazer atacantes grave: Este, portanto, não sabe a) qual o método que você escolheu e b) o método de pergunta-resposta é muito acima, adicionalmente, mais seguro já foi descrito, porque nem a pergunta, no entanto, a resposta é armazenada em algum lugar. Como você sabe de perguntas e respostas, e apenas o jogo dos dois pode abrir o recipiente.

A fim de não dar demasiado loggers do teclado do preço de insumos, está na entrada de login a opção de usar um teclado virtual (ver Figura 9). Isso você começar com um duplo clique na linha de entrada para a senha. No máximo, apenas cliques do mouse são registrados, mas não as teclas digitadas aqui.

Basicamente, é importante que a sua chave privada é armazenada de forma criptografada em um recipiente suficientemente seguro. Parece razoável supor que, em particular o acesso das empresas fornecedoras faria em sistemas operacionais móveis, de outra forma fácil de tocar a chave privada. Este é, em especial, a questionar, mesmo com os serviços de correio web críticas que a criptografia oferta no navegador ou o provedor de e-mail on-line chaves armazenadas. Encryption deve ocorrer sempre em sua máquina e este é um cliente de origem-aberto e qualquer aplicação Web on-line para usar o navegador em que você possivelmente - deve depositar chave online - também auto-gerado. O perigo a pegar sua chave privada, possivelmente, não suficientemente criptografada é muito grande. Também auditorias programa deve colocá-lo no acesso às senhas para o recipiente criptografado, onde está a chave privada, eo ex-agarrando por carregamento remoto iniciado a chave especial atenção particular. Mesmo os poucos fonte-aberta Messenger com criptografia que pode ser contado em uma mão, foram submetidos a uma auditoria de segurança, são apenas adequados no que respeita à segurança do armazenamento encriptado de - e acesso seguro aos processos - chave privada analisados.

Geração de 10 chaves para criptografia [ Editar ]

Quando você iniciar o Goldbug Messenger pela primeira vez, uma janela pop-up perguntando se você deseja gerar a chave de criptografia. Para a geração de chaves Você deve digitar uma chave de 3072 bits (o padrão) ou escolha maior e pode escolher mesmo se você gerar novas chaves (re) também outras opções, tais algoritmo hashType, Cipher, sal de comprimento ou contagem de iteração.

Suas chaves geradas são "/.spot-on" armazenado na sub-path. Se você quiser criar um novo login com novas chaves e todos os dados do usuário serão apagados, em seguida, excluir esse caminho fácil e iniciar a nova GoldBug.exe. O mesmo pode estar no menu principal "!!!_Total_Database Erase _ !!! " ser alcançado.

Para as seguintes funções são chaves assimétricas geradas (uma chave para a encriptação, bem como uma chave para o opcional de assinatura ()):

- bate-papo

- Poptastic

- URLs

- Rosetta

Que cada função usa um par de chaves privadas, por sua vez é um recurso de segurança. Se a chave de chat seria comprometida, assim, a criptografia de e-mail não será afetado. Além disso, você só pode passar a chave de bate-papo e não a chave e-mail e amigos. Assim, você pode decidir que você permite para falar com você ou apenas para e-mail ou, eventualmente, substituir URLs para a função de pesquisa p2p web no banco de dados URL integrada.

Descrito é geralmente o mínimo vista da interface do usuário: O menu principal você pode escolher entre "visão completa" ou "vista mínimo". Quem não sabe que bom com computadores, deve escolher a vista mínimo, uma vez que oculta pode não ser necessária a multiplicidade de opções. Mantê-lo simples. Na configuração inicial, selecione a visualização máxima não está disponível, eles aparecerão apenas quando o logins adicionais e ajustável. A capacidade de ver mais detalhes na interface do usuário, é, portanto, de ser mencionado brevemente só porque, neste ponto, uma vez que muitos detalhes, consulte o abaixo último ponto dos valores de criptografia na aba da ativação do kernel e chave encontrar geração são (apenas na configuração do modo de exibição máximo). Os valores podem ser ajustados individualmente com uma geração de chaves renovada do ponto de vista do usuário estendida. No entanto, qualquer pessoa que usa o cliente pela primeira vez, os valores de configuração típicos automaticamente tem pronto, DHZB. a chave tem um tamanho (predefinidos) de 3072 bocados.

Para portanto visão não-mínima aparecer na guia "Activate do kernel" z.B. os seguintes elementos na interface do usuário:

- Caminho para o kernel

- Aqui você pode digitar o caminho kernel. Se o kernel com o "spot-on Kernel.exe" no caminho definido corretamente, então o caminho é destaque em verde. Caso contrário, olhar para onde o arquivo executável do kernel é ou copiá-lo como o arquivo executável do GUI (goldbug.exe) ou passe o caminho em conformidade.

- PID

- O número PID identifica o ID do processo com o qual o executável é marcada no Windows. Você pode encontrar os IDs de processo no Gerenciador de Tarefas do Windows.

- função de "regeneração Key"

- Com a função "Regeneration", você também pode voltar a gerar chaves individuais - com novos valores e opções. Tobiano para a caixa de seleção, defina os valores e re-gerar a respectiva chave. Então você tem sua nova chave, mas pergunte novamente seus amigos estão disponíveis, porque a chave é a sua ID comunicação.

Outra variedade de opções também podem ser encontrados sob os principais menu / opções em uma janela pop-up que será explicado mais tarde.

Activação do kernel [ Editar ]

Quando você iniciar o Goldbug Messenger pela primeira vez, uma janela pop-up perguntando se você deseja ativar o kernel. Caso contrário, todas as outras partidas que você tem para acessar o botão vermelho "Ativar Kernel" neste guia, imprensa, então você vai: Quando o botão é verde, a execução do kernel.

Se você fechar a interface do programa, o kernel irá continuar a executar. Por isso, é aconselhável primeiro desativar o kernel e, em seguida, para fechar a GUI de GodBug. Outra janela pop-up, então você vai perguntar, mas, em qualquer caso, se ambos (kernel e GUI) a ser fechado. Caso contrário, você está executando o kernel sem uma GUI, que é, de facto, por vezes desejável para um servidor Web, de modo que ninguém pode voltar para a interface aberta.

Se você quer deixar passar a GUI, mas ninguém deve realizar, durante as suas entradas ausência ou mudanças, também é possível esquerda na barra de status inferior ao "bloqueio" de clicar no botão, o usuário fecha e retorna para a guia Log para entrar no password para trás, de modo que os processos em execução e contribuições de outras guias não são visíveis. Para a superfície novamente para un-lock-en, pressione novamente o botão de bloqueio na barra de status e dar a senha (s), em seguida, em uma janela pop-up.

Você também pode ativar / desativar, pelo canto inferior esquerdo, o primeiro LED é pressionado na linha de estado do kernel. Se ele estiver verde, o kernel é ativa quando se mostra vermelho, o kernel está desligado. O centro de LED indica se você configurar um servidor ouvinte / IM, eo terceiro LED indica se você tiver uma conexão ativa e bem sucedida para um vizinho / Server.

Um vizinho com o endereço IP para se conectar [ Editar ]

Quando ativado pela primeira vez o endereço IP do servidor de projeto-papo é automaticamente adicionado como um vizinho e isso serve como um servidor de chat temporária através do qual você pode conversar test-wise com os seus amigos até que você possui nó de conexão em um servidor web ou em casa criaram ou liga-se directamente um ao outro. Por favor, teste âmbito do projecto sobre Scientific. usar experimentos de teste.

Assim, você está conectado diretamente após a ativação do kernel com um servidor de mensagens instantâneas, se você quiser adicionar outro, então vá para a aba: "Vizinho conectar". Isso mostra um campo de entrada para o endereço IP do vizinho ou o servidor web em que um Spot-On é executado no kernel ou um amigo como um usos Goldbug Mensageiro (veja a Figura 10).

Submeter o endereço IP dos nós vizinhos no campo. Com os pontos a cada três dígitos do endereço IP são separados (por IP V4). Inclui um bloco de apenas dois pontos, z.B. 37100100100, então o 37 ser colocado em qualquer lugar no primeiro bloco ou 37 inscritos nas duas primeiras posições. Em seguida, pressione o botão "Connect". O endereço IP é então armazenada na porta padrão 4710 e aparece como um composto na tabela.

Se uma mensagem de erro aparece, então o endereço IP já está inserido. Para excluir todos os vizinhos, você pode, então, "Excluir todos os vizinhos" apertar o botão e pressionar novamente o endereço IP (através do botão do menu de contexto ou o botão direito do mouse na tabela, na vizinha aparece). Opcionalmente, o caminho de instalação ./spot-on no disco rígido e o arquivo "neighbors.db" é suprimida. Ele forma ao mesmo tempo novo e é então vazio.

Quando o kernel está habilitado (esquerda, primeiro LED na barra de status ficará verde) eo vizinho está conectado (centro de luzes verdes LED), todos instalados com sucesso e online. digite um endereço IP e pressione o botão de conexão, deve facilmente ter sucesso até agora.

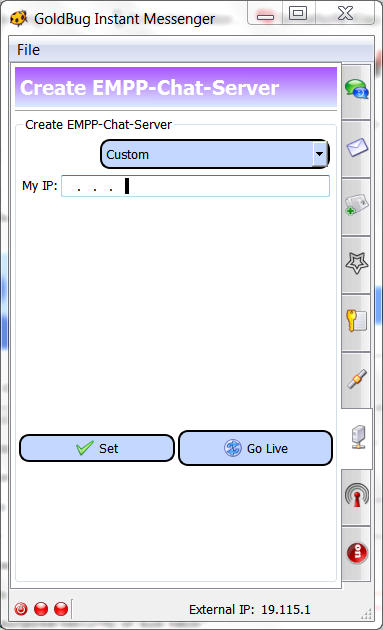

Se você deseja se conectar diretamente, sem um servidor, caso um deles chamou um ouvinte em tablatura criar Chat Server (e solte o firewall para a porta e, possivelmente, encaminhar a porta em roteadores, além de sua máquina, su detalhe).

Quem quer ver mais detalhes, a visão mínima também pode mudar para a vista completa: Neste ponto de vista, é claro que, para além do endereço IP, número da porta do endereço IP pode ser configurado individualmente. Por padrão utiliza a porta Goldbug 4710. Além disso, o programa também pode ser operado através de IPv6, bem como gatilho um ouvinte / servidor que está ligado através do DNS dinâmico. Quando o DNA é então nenhuma seqüência de números no IP um, mas um nome de domínio. Na caixa subjacente mais opções de segurança pode ser definido ou o servidor vinculado pode ser acessado através de um proxy (por exemplo.B. Se você quiser usar Goldbug por trás da rede TOR).

A função de chat [ editar ]

Se agora definida senha de login, chave do kernel gerado habilitado e um vizinho / servidor está conectado, ou seja, a luz de dois LED verde na barra de status, então você pode com um amigo uma troca de chaves e comunicação guia pode conversar (veja a Figura 11 ) ou janela pop-up para um assinante definido começar. A troca de chave pode ser descrito como se segue:

Adicionar amigo trocando e cole a chave [ Editar ]

Goldbug utiliza uma infra-estrutura de chave pública / privada, como é apenas um padrão conhecido: A chave pública pode ser trocada com os amigos e a chave privada permanece encriptado no seu disco rígido.

Você e seu parceiro, ambos os amigos, previamente têm de câmbio única a cada sua chave pública, ou seja, impressão e depois a tecla do amigo na guia: "Adicionar amigo" ( "Adicionar amigo / Key") para inserir e confirmar (veja a Figura 12.). Seu amigo pode enviar sua chave via e-mail. Em seguida, copie-o para esta guia e pressione o botão "Adicionar" na parte inferior.

Você pode encontrar sua própria chave pública como na guia "Adicionar amigos" ( "Adicionar amigo / Key"). Sobre o botão grande ( "chave Copy") acima, você pode impressão para a área de transferência todas as suas 10 teclas. Então Copie aqui o texto completo e enviá-lo para o seu amigo. Da mesma forma, ele faz o seu amigo e você adicionar chave amigo na caixa de texto.

Opcional apenas para informação: Se necessário, pode ser necessário para confirmar com o direito do mouse no menu de contexto um novo amigo como um amigo (função make-amigo). Isso, então, é usada quando um amigo envia sua chave on-line em uma conexão IP direta para você. Este recurso é adicionado à interface do usuário de um spot-on, na interface Goldbug é este não estiver disponível, de modo que ambos impressão ideal sempre é fácil e colar o ajuste chave. Mas se um amigo para.usar como o check-in loco clientes com a interface de usuário local e configurar uma conexão IP direta a um usuário do cliente Goldbug, então também é possível transferir a chave e via conexão IP direta, em vez de copiar / colar. Em seguida, aparece o amigo com o seu nome nick nas Tabs Chat ou e-mail (com diferentes Ícone) eo botão direito do mouse ou no menu de contexto para confirmar como um amigo.

Outra opção só nota: Além da entrega on-line da chave sobre o link direto para um amigo também pode ser descrito mais tarde morrer de compartilhamento Public Key Eco (EPCs) são usados. Isto é usado quando o amigo não está ligado a uma ligação directa (por exemplo.B. ambos os parceiros um servidor de chat comum, ou Nó no meio de utilização). Ambos os parceiros em seguida, digite EPCs uma senha secreta comum e enviar as suas chaves públicas esta senha para o eco-energia. Ver promover a seção detalhada de detalhes dessa ferramenta que pode ser uma boa alternativa para os servidores de chaves habituais, muitas vezes desconfortáveis e inseguros, se necessário.

Especial: Repleo [ Editar ]

Se você já recebe uma chave de seu amigo (z.Como chat) e acrescentou que isto tem, agora, mas sua chave pública (IM) não divulgará, não salvou em um programa de e-mail e transferidos quer saber (embora a chave pública, na verdade, pode ser público), seguida pode criptografar sua própria chave pública você também com a chave obtida de seu amigo. Isto é chamado REPLEO.

Quando Repleo Assim Sua chave pública já é criptografado com a chave pública do seu amigo. Este é, em seguida, para cada função ou executar chave, isto é, Você pode retornar cada bate-papo Repleo, e-mail e URL Repleo Repleo. A Repleo pode então colocar um amigo na caixa da guia "Adicionar amigo / Key". Sobre a caixa de inserção único botão de seleção de rádio é definir se se trata de uma tecla de um Repleo, ou um endereço de e-mail que você deseja adicionar.

O texto de uma chave começa sempre com uma letra "K" ou "k" e um Repleo começa com um "R" ou "r".

Um primeiro bate-papo seguro Iniciar [ Editar ]

Você vai ver depois de uma troca de chaves seu amigo bate-papo bem sucedido no separador "Chat". Ser capaz de conversar, ambos os participantes devem, idealmente, usar o mesmo e mais recente versão do programa, têm suas chaves gerados e trocados e conectados a web para um nó de rede ou Servidor de Chat. Se os dois primeiros LEDs na linha de status luz verde abaixo e o nome do amigo na aba de chat aparece, ele já parece ser bom.

Se o status on-line do seu amigo azul (ausente), vermelho (ocupado) ou verde (pronto para falar) se acender, o bate-papo pode começar. Ou selecione o amigo na mesa e conversar fora do Tab, ou clique duas vezes com o mouse sobre o amigo e uma janela de bate-papo pop-up para esse amigo se abre.

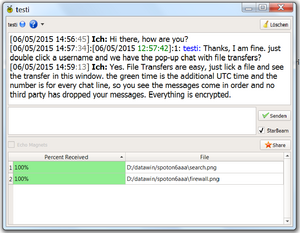

A vantagem da guia de bate-papo é bate-papo que você pode selecionar vários amigos da mesma forma que a mensagem chegue a todos os amigos. Se você usar o bate-papo pop-up (veja a Figura 13), então você não tem que pagar a partir de sua lista de amigos no separador Chat no marcador para a seleção de um amigo.

E: Na janela pop-up de bate-papo você tem o botão de opção "Share Starbeam", com o qual você pode selecionar um arquivo a partir do disco rígido e este é então criptografada e segura transferido para o amigo (ver também a seção abaixo sobre Starbeam. -FileSharing). Esta função, que é um amigo bate-papo com um clique do mouse pode facilmente enviar um arquivo e também é criptografado automaticamente para o transporte de end-to-end, não está incluído em muitas aplicações. Criptografado z transmissão.B. um ZIP com imagens de viagens para seus irmãos é, portanto, fácil e sem o uso de uma plataforma de hospedagem na Web viável.

Na barra de status na parte superior da janela você pode ver e para o apelido eo status online.B. também iniciar o protocolo socialista-Millionaire para autenticar um amigo e testar se ele sabe (outro) entradas secretas e direito compartilhadas, conforme descrito abaixo.

característica adicional de segurança: MELODICA: Chamada com Gêmeos (Instant Perfect Forward Secrecy, IPFS) [ editar ]

MELODICA significa "Multi Encryted Long Distance Calling" - traduzido para cerca de alemão: "chamadas de multi-criptografada por uma longa distância"

Refere-se, para chamar um amigo como um telefone - só isso esta é uma criptografia segura end-to-end é construído.

A senha end-to-end - também chamado Gemini - é mapeado através de uma cadeia de AES e deve ser mantido em segredo entre os dois participantes. Portanto, é sempre boa cobertura, a transmissão electrónica sobre mais níveis de criptografia (como aqui no protocolo ECHO com a Chave de bate-papo assimétrica e conexão TLS / SSL), se a transmissão pode ser aproveitado potencial.

Chamado assimétrica [ Editar ]

Goldbug tem este problema de transferência a senha para a criptografia end-to-end resolvido pelo Gêmeos é (string para criptografia simétrica, em seguida, a ser formada) criptografado assimetricamente criptografadas (com a chave para Chat) e depois por mais uma SSL (assimétrica) / canal TLS é transmitida.

Gêmeos é grego para gêmeo, ou seja, refere-se a ambos os participantes, que devem saber a senha, em seguida.

Esta função gera, portanto, uma "chamada", uma chamada na qual a senha é transferido, o mais tarde projetado, em seguida, a criptografia end-to-end. Estritamente falando, não é Gêmeos de duas chaves ou componentes, porque Gêmeos é autenticado por outro processo: Este componente adicional também é chamado de hash MAC.

Instantânea Perfect Forward Secrecy (IPFS) [ editar ]

Você pode, portanto, renovar a qualquer momento (simétrica) criptografia ou Gemini. Esse é o paradigma da "Perfect Forward Secrecy" foi expandido para incluir dois componentes: Por um lado, pode-se definir a senha end-to-end (Gemini) manual ou automaticamente, e por outro lado também imediato, assim que renovar "instantânea" a qualquer momento. Portanto, falando de "Instant Perfect Forward Secrecy" (IPFS).

Comparado muitas outras ferramentas oferecem apenas uma chave por sessão on-line e você pode ver a frase criptografia end-to-end simétrica não editar manualmente.

O problema abordado aqui instantâneo Perfect Forward Secrecy (IPFS) usa criptografia assimétrica (Chat Key), a chave temporária é uma chave simétrica (apenas o Gemini) é.

Chamado simétrica [ Editar ]

Como um destaque adicional é a Goldbug agora também a oportunidade até então única para enviar uma nova Gêmeos através do canal de um Gêmeos existente. Aqui é a chave de ponta a ponta (isto é, o simétrica encriptar Gemini) enviada por outra ligação de extremidade-a-extremidade Gêmeos (a nova chave simétrica é comunicada através de um canal de uma chave simétrica existente). A frase de criptografia simétrica (Gemini ou a senha AES), portanto, não vai ter uma criptografia assimétrica (Chat Key) criptografado (ex.enviado como com RSA, ElGamal ou NTRU) e, em seguida, através de um canal seguro (SSL / TLS) ponto-a-ponto, mas é em si encriptada com Gemini existente e, em seguida, apenas por o método descrito (de novo através de SSL / TLS) enviado.

Assim, assimétrica e simétrica Chamadas pode ser fundamentalmente diferente. chamadas simétricas usar um Gêmeos existente. Enviar Asymmetric chama de Gêmeos na conexão assimetricamente criptografado (ou seja, a tecla de chat permanente) a um amigo. Mesmo com uma chamada em um Gêmeos existente, que enviou Gêmeos pode sempre ser renovado instante.

end-to-end multi-encriptação segura ocorre quando um mensageiro uma chave simétrica definida manualmente codificada com uma chave simétrica existente e, em seguida, codifica adicionalmente com uma chave assimétrica. E este pacote é então enviado através de uma ligação segura.

2-Way Calling [ Editar ]

Finalmente (vá Botão direito do mouse em um amigo na lista de amigos) é um terceiro método para o chamado "chamada" é adicionado no menu de contexto: The Calling 2-Way. Aqui está um AES-256 enviado de Ti como senha para criptografia futuro end-to-end com o amigo e enviar o seu amigo como uma resposta como um AES-256 para você. Agora, o primeiro tempo e por seu amigo, o segundo semestre é cada um de seus AES tomadas e montados para formar um comum AES-256. Isto é chamado o método de segurança de 2 vias. Isso garante que nenhum terceiro - se ele conseguiu comprometer a máquina do seu amigo, um geminiano (ou um velho Gemini) em seu nome por uma terceira máquina, estrangeiro envia (o que não é impossível, pois aquisição despercebida uma máquina ou quebrar o TLS existente e RSA (ou significaria NTRU- ou ElGamal) criptografia). Pelo jogo de ping-pong de ambas as partes no bidirecional chamada garante que ambos os participantes estão a tomar sua parte, respectivamente, a concordar mutuamente em uma senha segura end-to-end - e Fifty-Fifty.

A possibilidade de a palavra-passe

- em primeiro lugar para editar manualmente

- em segundo lugar sekundlich ou por qualquer - para chamar refresh (es), - ou dentro de cada

- Em terceiro lugar, para enviar a palavra-passe através de uma codificação existentes extremidade-a-extremidade,

- e, em quarto lugar, para ser capaz de gerar a palavra-passe extremidade-a-extremidade num processo de duas vias,

faz atacantes, portanto, muito difícil de ser capaz de quebrar a criptografia end-to-end de função de chamada Goldbug.

De "Perfect Forward Secrecy" (PFS) não só "Instant Perfect Forward Secrey" (IPFS) tornou-se, mas um "2-Way instantâneo Perfect Forward Secrecy": 2WIPFS. Esta função tem assim evoluído FS e PFS eo elemento importante da criptografia end-to-end com esta implementação processo crítico. A criptografia em si não é nova, mas só o processo é implementado método sofisticado para proporcionar mais segurança.

criptografia end-to-end está em Goldbug pelo simples tão simples como chamar-pressionando o botão: Basta tomar o telefone ou desligar. A qualquer momento, a comunicação é criptografada assimetricamente e a criptografia simétrica extremidade-a-extremidade podem ser facilmente ligados - e ser substituído (dentro de um canal SSL) também assimétrica ou criptografia simétrica. Este é um novo padrão de implementação de arquitetura que este método de Chamados estabelecida.

característica adicional de segurança: Socialista Protocolo milionário [ Editar ]

Enquanto Goldbug criptografa a mensagem três vezes -

- por um lado, a mensagem é enviada, de facto, em um canal seguro TLS / SSL,

- Em segundo lugar, cada mensagem é criptografada assimetricamente (por ex.B. com RSA, NTRU ou ElGamal, o bate-papo Key)

- e em terceiro lugar, há de fato a possibilidade de, com o "Call" ou "Call" recurso para enviar um geminiano para definir um simétrica senha de criptografia end-to-end (com vários métodos para a realização da "chamada" dentro de uma criptografia simétrica existente ou através do two-way chamando a função, em que cada metade da senha de ponta a ponta definido) -

há quarto lugar disso, um outro método para aumentar a segurança: é o protocolo "SMP": Socialista Protocolo milionário (um método que também para OTR (OTR) é descrito aqui: https: // otr .cypherpunks.ca / Protocolo v3-4.0.0.html ).

A ideia é fornecer conversar seu amigo uma pergunta como: "Qual é o nome da cidade que visitamos juntos no ano passado?", Ou fazer uma pergunta como: "Qual é o nome do restaurante, onde nos encontramos pela primeira vez? " etc. (ver. Figura 14).

Ambas as partes normalmente assinar a mensagem com um algoritmo RSA (ou outro) para verificar que a chave usada pelo remetente original é. Mas para o (possivelmente improvável) caso em que uma máquina seria cortado ou se o algoritmo de criptografia seria quebrado, pode (SMP) processo tornou-se amigo identificado simplesmente digitando a mesma senha em ambos os lados com a Millionaire Protocolo Socialista. deve Certifique-se de não enviar a senha para bate-papo, em vez disso você descrever uma situação que leva à mesma senha. Se o processo de SMP testado pela primeira vez, você e o "teste" password pode mutuamente entrar (em minúsculas).

prática aplicada, é como se segue (veja a Figura 15.): O primeiro e para o uso de SMP uma janela de chat pessoal pop-up e clique no ícone de interrogação no topo do nome do usuário do bate-papo amigo. Definir uma senha com o menu. Em seguida, perguntar o amigo bate-papo, digite a mesma senha. Em terceiro lugar, e, finalmente, clique no botão "Verificar / Verificar".

Se ambos os participantes estabeleceram a mesma senha - ou o mesmo valor de hash foi gerado pela mesma senha - em seguida, o ícone de interrogação mudará para um ícone "lock" / "Lock". O bate-papo amigo já foi autenticado e o bate-papo permanece seguro.

assim SMP é uma outra maneira para autenticar o amigo bate-papo com um segredo compartilhado, por isso é nenhuma criptografia adicional!

Suponha-se, num exemplo, Alice começa a troca:

Alice:

- 1. Se a a2 expoente aleatório e a3 em

- 2. Envia Bob G2a = g1a2 e G 3a = g1a3

Bob:

- 1. Se o b2 expoente aleatório e b3

- 2. Calculado G2B = g1b2 e G 3b = g1b3

- 3. Calculado G2 = G3 = g2ab2 e g3ab3

- 4. Se o expoente r aleatória

- 5. Calculado Pb = G3R e Qb = G1R g2y

- 6. Envia Alice G2B, G 3b, Pb e Qb

Alice:

- 1. Calculado G2 = G3 = g2ba2 e g3ba3

- 2. Se o expoente aleatório em s

- 3. calculados PA = G3S e Qa = G1S G2x

- 4. Ra = (/ qb Qa) a3 Calculated

- 5. Envia Bob Pa, Qa e Ra

Bob:

- 1. Rb Calculado = (/ qb Qa) b3

- 2. Rab Calculado = Rab3a

- 3. Verifica se == Rab (Pa / Pb)

- 4. Envia Alice Rb

Alice:

- 1. Calculado Rab = RBA3

- 2. Verifica se == Rab (Pa / Pb)

Quando tudo estiver concluído corretamente, então Rab foi o valor obtido a partir de (Pa / Pb) vezes (g2a3b3) (x - y), o que significa que o teste no final do protocolo só pode ser bem sucedido se x == y. Além disso, nenhuma informação adicional é revelado quando g2a3b3 é um número aleatório que é conhecido por nenhum dos lados, se x não é igual a y!

Goldbug descreve durante os vários processos de intercâmbio de dados para SMP não chamadas "provas de conhecimento zero". Além disso GoldBug utiliza o SHA-512 da respectiva frase secreta de entrada como as componentes x e y.

SMP Chamando [ Editar ]

Acima nós descrevemos o recurso de chamada, como um geminiano é gerada e transmitida. Agora é possível definir Gemini não só manualmente ou pela função AES, mas também ser derivada a partir da palavra-passe que é armazenado como descrito acima no processo de PMS. Assim, a entrada de senha a partir do processo SMP é usado (não o próprio processo SMP). Não há outra maneira de chamar e o seu homólogo para transmitir uma senha de end-to-end certeza de que o tempo não surge a partir desta a partir de uma AES-gerador.

característica adicional de segurança: Forward Secrecy (assimétrica) [ editar ]

Desde a versão 2.7 suporta Goldbug Mensageiro Perfect Forward Secrecy para a sua função como um cliente de e-mail, e foi o primeiro cliente de e-mail, o sigilo total na transferência para o email com tanto maneira simétrica e assimétrica oferecidos (ver. Mais abaixo).

Enquanto a parte superior da função de chat, o chamado com um Gemini, o "Instant Perfect Forward Secrecy" cunhado e em uma chave simétrica (apenas o Gêmeos ou o AES-string) em causa, o Perfect Forward Secrecy é o e-mail com o temporária , chave assimétrica definido.

Esta variante do uso de chaves assimétricas temporários podem, naturalmente, ser transferida para a função de conversação também transformar.