Голдбаг

URL: https://de.wikibooks.org/wiki/Goldbug

Эта книга на полке компьютере .

Руководство немецкого пользователя

Безопасная клиент электронной почты и мгновенного обмена сообщениями Голдбаг с мульти-шифрования

Рисунок 1: Голдбаг логотип

Голдбаг - Безопасный почтовый клиент & Instant Messenger с Multi-шифрования

Этот текст и его образы имеют открытый исходный код и может быть использована любым человеком, свободной от авторского права, изменены или опубликованы.

По состоянию на январь 15/2016 Скотта Эдвардса (редактор) и других авторов Википедии.

Что Голдбаг? [ Редактировать ]

Голдбаг является кодируемый клиент электронной почты и закрепить Instant Messaging. Использование Голдбаг (GB) вы можете быть относительно уверены, что ни один нежелательный третий не подслушать ваши разговоры или может открыть электронную почту или передачу файлов. Частное сообщение пользователь-пользователь должен оставаться в частном защищенном пространстве. Для Голдбаг использует сильное мульти-шифрование, также гибридную шифрование называется, с различными уровнями современной технологии шифрования от установленных библиотек шифрования - как libgcrypt (известный из стандарта OpenPGP ) и OpenSSL .

Например, таким образом, в настоящее время 10 государственные / частные ключи генерируются для шифрования и подписи - на основе алгоритмов шифрования RSA , или необязательно ElGamal и NTRU . Кроме того, приложение также предлагает децентрализованную и зашифрованной электронной почты и также децентрализованных государственных групповой чат на стиль IRC. Наконец, функция реализовать URL веб-поиска в dezentalen сеть состоит.

Когда электронная почта IMAP , POP3 и в-третьих, P2P быть использованы электронная почта - Голдбаг Таким образом также полностью функционирующая нормально почтовый клиент. Сразу зашифрованные письма отправляются, необходимо, чтобы удаленный сайт использует этот клиент. Это имеет то преимущество, что ключ шифрования не должно быть изменено только один раз, но затем больше не должен быть применен к каждому отдельному электронной почте.

Как и в каждой программе новостей и файлов могут быть разделены и послал. Доставка всегда шифруется с помощью SE. С "Rosetta CryptoPad" и "Encryptor File" Вы можете также текст и / или файлы снова и надежно зашифровать или конвертировать обратно. Эти инструменты таким доступным другим трактам передачи.

Со всеми его удобствами поэтому Голдбаг является так называемая. "Communication Suite" - это программа с многочисленными функциями для безопасной связи.

содержание

- 1 Что такое Голдбаг?

- 2 Шифрование: Голдбаг имеет альтернативы RSA

- 3 Что такое протокол ЭХО?

- 4 Настройка первоначальной установки

- 5 Функция чата

- Добавить 5,1 друга путем обмена и вставив ключ

- 5.2 начать безопасную беседу первым

- 5.3 Дополнительная функция безопасности: мелодика: Вызов с Близнецами (мгновенных Идеальная прямая безопасность, ОПЗ)

- 5.4 Дополнительный признак безопасности: Социалистическая протокол миллионером

- 5.5 Дополнительная функция безопасности: прямая безопасность (асимметричная)

- 5.6 Обзор различных типов Вызов

- 5.7 EmotiKons

- 6 Функция электронной почты

- 7 групповой чат от стиля IRC

- 8 файлообмена: с Starbeam

- 9 веб поисковик с базой данных URL

- До 10 чат / сервер электронной почты

- 11 Инструменты

- 12 Список возможных критериев для дальнейших оценок

- 13 Цифровой шифрование ваших личных сообщений в контексте ...

- 13.1 Принципы защиты частной речи, общения и жизни: Всеобщей декларации прав человека, 1948 (статья 12).

- 13.2 Международный пакт о гражданских и политических правах, 1966 (ст. 17)

- 13.3 Европейской конвенции о правах человека, 1950 (ст. 8)

- 13.4 Хартия Европейского союза по правам человека, 2000 (ст. 7, 8)

- 13,5 Основной закон, например, для Федеративной Республики Германии 1949 (ст. 2 п. 1 I.В. м. Ст. 1, п. 1)

- 13.6 ст. 10 - тайну переписки, почтовых и телекоммуникационных

- 13.7 § 206 - нарушение почтовой или телекоммуникационной секретности

- 13.8 Конституции Соединенных Штатов Америки: Обыск и выемка (Ожидание Конфиденциальность, Верховный суд США)

- 14 История релизов

- 15 сайт

- 16 Открытый исходный код

- Каталог 17 шрифт

Почему это так важно, что вы зашифровать сообщение? [ Редактировать ]

В настоящее время почти все беспроводной доступ Wi-Fi интернет защищен паролем (бесплатные мероприятия радио просто пытаются возобновить эту зарегулированность снова пароля и учетной записи бесплатным доступом к сети Интернет - по аналогии с требованием Пиратской партии по билетам менее путешествия на поезде. Но то, что в этой области зарегулированными является (беспроводный доступ только с паролем) находится в шифрования недостаточно (только электронная почта с шифрованием)).

Тем не менее, в течение нескольких лет будет простым текстом или по электронной почте друзьям (далее означало всегда Вт / м), которые будут зашифрованы в Интернете, а также - должен быть.

Это не вопрос, имеет ли один, что скрывать или нет, это вопрос о том, контролировать мы сами наше общение - или она находится под контролем других, третьих лиц.

Это в конечном счете вопрос о нападении на свободной мысли и вопрос отмены принятия презумпции невиновности ( "благо сомнения" - если каждый гражданин либо к док принадлежит!).

Демократия требует мысли и обсуждение альтернатив в частном, так и в публике.

Защита коммуникаций и передачи данных через Интернет, как вы будет защищать свое потомство от неизвестных и ваших близких или птица-мать: Даже защищая вашу частную жизнь и права человека, используя современные функции шифрования.

Сильный мульти-шифрования (так называемый «гибридный шифрования"), таким образом, обеспечивает в конечном счете заявления прав человека в их широком konstituiertem Konsus и представляет собой цифровой самообороны, должны приобрести и использовать каждый.

Голдбаг Посланник старается быть простой в использовании инструмент для этой претензии. Аналогичным образом, тенденция безопасности в автомобиле на шифрования электронной почты будет развиваться: одна в первую очередь подняли автомобиль без ремня безопасности, мы едем сегодня, однако с ремнями безопасности и подушками безопасности или дополнительной треть за дополнительную информацию электронных систем безопасности.

Открытый текст по электронной почте или в чате сообщение было поэтому устарели после он был обнаружен в 2013 году, что частные электронные письма в значительной степени по многим заинтересованным лицам прослушиваются и систематически собирать, хранить и анализировать.

Подпись логотипом Голдбаг написано в шрифта "Neuland" - шрифт, который в 1923 году каллиграфа Рудольфа Коха была разработана. Логотип надпись есть с первым, одновременный выпуск золотых жуков в 2013 году, что интересно, намек на множестве 2013, в котором канцлер Германии Ангела Меркель - в связи с наблюдением и шпионаже в 2013 и слушать их телефон - в разговоре с президентом США Бараком Обамой это предложение придуман: "Интернет является для всех нас новая территория." - Как долго шифрования для последующих поколений студентов или территории один в буквальном смысле остается тайной наукой, решать преподавателей и студентов, но в любом случае вы читатель этой книги со своими друзьями.

Как [означает имя "Голдбаг"? Редактировать ]

Золотой жук ( " Золотой жук ") находится в нескольких минутах рассказ Эдгара : Сюжет о William Legrand, который недавно обнаружили золотистого цвета божья коровка.

Его приятель, Юпитер, в настоящее время ожидается, что Легранд будет развиваться в стремлении к приобретению знаний, богатства и мудрости, после того как он был с Золотой жук в контакте - и, следовательно, идет к другому другу Леграна, имя не названо рассказчик кто согласен вновь посетить своего старого друга. После Легранд затем нашли секретное сообщение и это было успешно расшифровать, начать три приключение как команда.

Золотой жук - один из немногих частей в литературе - интегрированная фраз как элемент истории. Таким образом, По был популярность текстов шифрования впереди своего времени, когда он "Золотой жук" писал в 1843 году, в которой успех истории для.Б. обернулся такой криптограммы и переносном к поиску реализации философского камня.

Золотой жук был читаемых история, чрезвычайно популярны и литераторов наиболее изученными работ Эдгара при его жизни. Его идеи помогли, как написание зашифрованных текстов и так называемых криптограммы продолжать вносить известно (см. Также англ. Википедия).

Более 170 лет спустя шифрования имеет больший вес, чем когда-либо. Шифрование должно быть стандартным, если мы отправим связи по незащищенной сети Интернет - причина достаточно, поэтому, с именем приложения, чтобы помнить истоки зашифрованного письма.

Шифрование: Голдбаг имеет альтернативы RSA [ редактировать ]

Шифрование только так хорошо, как математические расчеты не могут быть рассчитаны по автоматизации компьютеров, как лесной пожар. Поэтому математически разложение используется, потому что требуются годы вычислительной усилий части.

Тем не менее, шифрование нерушимы, а процедуры и библиотеки должны также быть хорошо применима, так что они безопасны. RSA уделяется сегодня в качестве важнейшего, часто выявляют и не knackbarer стандарта шифрования - хотя дальнейшее развитие быстром компьютере может привести другое будущее.

Голдбаг Посланник Поэтому дополнительно различные альтернативы RSA установленные - если это стандарт шифрования алгоритм сразу небезопасный бы (г.Б. по квантового компьютера). До сих пор, RSA применяется, но (по крайней мере, с соответственно большим размером ключа. 3072 байта) продолжают быть безопасными. Кроме RSA Голдбаг реализовал алгоритмы шифрования ElGamal и NTRU, Мак-Элиса также на повестке дня реализации. Последние два считаются также квантовые вычисления устойчивы.

Голдбаг использует libgcrypt и libntru библиотеки для генерации долгосрочной частных и государственных пар ключей. В настоящее время приложение генерирует десять пар ключей во время инициализации. Генерация ключа является необязательным. Следовательно не требует абсолютно никакого Голдбаг инфраструктуры открытых ключей.

Сигнатура метода также опционально от шифрования, как обширная выбор: суточные, ECDSA, EdDSA, ElGamal и RSA (рис 2.). Подпись означает, что ключ марка снова подписывается ключом для шифрования, чтобы иметь возможность доказать, что сообщение также от конкретного абонента.

Схемы OAEP и PSS используются с шифрованием RSA и RSA подписи.

Конечно, каждый пользователь может установить в Голдбаг его индивидуальные размеры ключ, " Cipher ", то " HashType " дальше " счетчик цикла ", а криптографический соль длины ( "Солт Длина") - это для создания ключа и для шифрования часто типичные параметры. Преимуществом является то, что каждый пользователь может определить это индивидуально для себя. Другие приложения - даже исходные открыть приложения - позволить пользователю вряд определить эти критические значения для самого метода шифрования.

Шифрование Голдбаг разработан таким образом, что любой пользователь не может взаимодействовать с каждым пользователем, независимо от того, алгоритм шифрования, выбрал пользователь. Связь между узлами с различными типами ключей, таким образом, четко определены, когда узел общие версии libgcrypt и libntru библиотек использовать: Кто выбрал ключ RSA, так что вы можете общаться с пользователем и электронной почте, выбрали один ключи ElGamal имеет. Это потому, что каждый из каждого алгоритма поддерживает и библиотека поддерживает это. Единственным требованием является, что оба пользователя использовать ту же версию библиотеки или Голдбаг. Если вы хотите, чтобы протестировать программу с другом, который использует большинство самую последнюю доступную версию.

Номера NTRU закрытые ключи оцениваются на точность функции gcry_pk_testkey (). Открытый ключ должен удовлетворять некоторым основным критериям, таким как включение ключевого идентификатора общественности.

RSA, Эль-Гамаля и NTRU сравнению [ править ]

NTRU является асимметричным методом шифрования, который был разработан в 1996 году математиками Джеффри Хофф камень, Джилл Pipher и Джозеф Silverman. Он отчасти основан на вопросах сетки, которые применимы к квантовых компьютеров не быть взломан. Однако ntruencrypt не так хорошо изучена, как более традиционных методов (например.Как RSA). Ntruencrypt является IEEE P1363.1 стандартизирована (ср .. Ntruencrypt и NTRU ).

RSA (в соответствии с лицами Ривест, Shamir и Adleman) является асимметричным Способ криптографической которые могут быть использованы для шифрования и цифровой подписи. Он использует пару ключей, состоящих из закрытого ключа используется для расшифровки или зарегистрироваться данные, и открытый ключ, который необходимо зашифровать или подписи проверены. Закрытый ключ хранится в секрете и могут быть рассчитаны только с чрезвычайно высокой усилий со стороны открытого ключа (см. RSA криптосистемы (DE) и систему шифрования RSA (ы) ).

Метод шифрования ElGamal или ElGamal криптосистема система, разработанная криптологов Taher ElGamal в 1985 году с открытым ключом метод шифрования, который основан на идее обмена ключами Диффи-Хеллмана. Метод шифрования ElGamal основан, а также протокол Диффи-Хеллмана, по операциям в циклической группы конечного порядка. Метод шифрования ElGamal доказуемо IND-CPA обеспечить при условии, что предположение принятия решения Диффи-Хеллмана не является тривиальной в основной группе. Связанные с методами шифрования, описанных здесь (но не совпадает с этим) является схема подписи Эль-Гамаля (сигнатура метода ElGamal в Голдбаг не реализована пока). ElGamal не подлежит патента (ср .. ElGamal шифрования и шифрования ElGamal ).

Применение блочного шифра мод [ редактировать ]

Голдбаг использует CBC с CTS , чтобы обеспечить конфиденциальность. Механизм шифрования файлов поддерживает Галуа / Режим счетчика (GCM) алгоритм без свойства подлинности, который предоставляется по алгоритму имеющейся. Чтобы предложить подлинность, приложение использует методологию «первой шифрования тогда MAC" ( Шифрование-то-MAC , ЭТМ). Документация на исходный код в раздел шифрование и аутентификацию контейнера обеспечивает другие технические детали.

Гибридная система шифрования [ редактировать ]

Голдбаг реализованы гибридная система за достоверность и конфиденциальность. Часть системы генерирует ключи для аутентификации и шифрования для каждого сообщения. Эти две клавиши используются для проверки подлинности и инкапсуляции данных (сообщение). Два ключа затем инкапсулируется с помощью открытого ключа части системы. Приложение также предоставляет механизм для распределения сеансовых ключей для этого инкапсуляции (или Шифрование сообщения). Опять же, ключ может быть воплощен в течение открытого ключа системы и передачи: дополнительный механизм позволяет распределять ключа сеанса на заданном закрытым ключом. Цифровые подписи могут быть применены селективно данным.

В качестве примера, как этот формат следующее шифрование сообщений являются:

ЕСПУБЛИКА Ключ (шифр || хэш-ключ) || EEncryption Ключ (Данные) || HHash Ключ (EEncryption Ключ (Данные)).

Кто первый имеет дело с шифрованием, для приведен пример выше инкапсуляции первого примера, для того, чтобы более широко узнать и понять методы - (см. Mac) в любом случае, вы можете увидеть, как ключ шифрования, ни хэш-ключ завершается, и данные в различных уровней шифрования встроены.

Аутентификации закрытым ключом и механизма шифрования идентичен процессу, как это обсуждается в документации с исходным текстом в разделе, который описывает шифрование и аутентификацию контейнера происходит технически.

Симметричное шифрование с AES [ редактировать ]

Симметричное шифрование является AES используется - пароль 32 символов, который генерируется случайным процессам. Так как все буквы и специальные символы используются в поколении, множество возможностей достаточно велик, что даже не может попытаться все варианты быстрых машин в течение короткого времени. В то время как асимметричное шифрование использует пару открытого и секретного ключа, это симметричное шифрование, секрет Пароль должен знать обе стороны (поэтому называется симметричным или это для Голдбаг позже в Gemini-функции (из "близнецов" греческого происхождения) на имя: Обе стороны должны обмениваться секретной фразу и знаю).

Голдбаг использует оба стандарта: асимметричные ключи отправляются зашифрованные соединения через SSL / TLS, но и асимметрично зашифрованное сообщение может быть дополнительно защищен симметричного шифрования. Тогда Голдбаг даже использует три уровня шифрования, такие как этом примере инкапсуляции снова (упрощается, поскольку нет HASH / MAC или Подпись показан) иллюстрирует:

RSA SSL (AES (ElGamal (сообщение)))

Перевод этой формулы: Во-первых, текст сообщения шифруется с (асимметричной) открытого ключа вашего друга на алгоритме ElGamal, то зашифрованный текст снова с алгоритмом AES (симметрично) шифруется и эта капсула затем через существующую SSL / TLS отправлено (с помощью RSA) шифрованное соединение к другу на пути в p2p сети эхо.

Также возможно, что симметричная ключевая фраза (AES) с другой стороны, чтобы говорить о сложившейся асимметричной (/ TLS SSL) шифрования. Фраза может быть автоматически генерируется или создается вручную как мы потом в Близнецах или Вызов функции увидим еще больше. Существует едва ли другой - также с открытым исходным кодом - приложения, которые позволяют (непрерывный) из конца в конец от одного участника к другому участнику шифрования, в котором ключевая фраза пользователь (например.Б. можно определить AES String) вручную.

А (симметричный) из конца в конец шифрования, чтобы отличить от шифрования точка-точка. Таким образом, даже как слово "интегрированный" конец-в-конец шифрования добавил (а еще лучше согласуется симметрично конца в конец шифрования) - потому что это все о, что только участник Алиса и Боб участники секретную фразу знаю. Шифрования, точка-точка, где бы Алиса на сервер, а затем сервер Бобу устанавливает соединение. Вполне возможно, что сервер может прочитать сообщение, так что она распаковывает и обратно обертывания, особенно если асимметричным ключом между участниками и точки, расположенной в центре сервере.

Голдбаг обеспечивает непрерывную симметричную конца в конец шифрования, который может не только быть определен вручную, но с автоматизацией и мгновение, в любое время может быть продлено.

Что такое протокол ЭХО? [ Редактировать ]

С протоколом эхо - проще говоря - означало, что

во-первых каждая передача сообщение зашифровано ...

Пример: SSL (AES (RSA * (сообщение))) *) вместо RSA может быть использован в качестве ElGamal или NTRU,

... А во-вторых, в сети ECHO каждый узел соединения посылает любое сообщение на любых подключенных соседей. Точка. Как просто, как на Земле.

Он основан на так называемом " мир тесен ": Каждый может достигать каждые семь углы в одноранговой к-, или друг к другу сети так или иначе - или просто используя установленный среди друзей поделился чат-сервер ECHO распространения новостей.

Режим "Half ЭХО" посылает сообщение в виде единого скачкообразного, DHZБ. от Боба к Алисе. Алиса не посылает сообщение, то больше не (как это делается в полном ECHO стандарта).

Кроме полного ECHO, ЭХО Halben там третьих Адаптивная ECHO (AE). Вот сообщение передается только соседей или друзей, если они знают шифратор, таким образом, были сохранены. Кто не знает маркер, на которые сообщение не передается.

Наконец, ЭХО знает еще ECHO счета. Своего рода брандмауэр. Это может быть обеспечено, что только друзья, которые знают доступ к учетной записи, можно подключить. Таким образом, с веб-из-доверия создаются, т.е. сеть исключительно среди друзей. Он основан не на ключ, используемый для шифрования, но не зависит от него. что Вы даже не связать с IP адрес или даже объявить сети свой открытый ключ.

В принципе, каждый узел отправляет эхо сообщение каждому узлу: Если вы должны поэтому получите сообщение во второй раз, так что по сравнению отклонил в оперативную память (с помощью хэш-значение для этого сообщения) и, возможно, в Bekanntsein хэшей ( " контроль перегрузки ").

Небольшой аналогия: Криптография эхо протокола может быть по сравнению с давальческой из яиц с сюрпризом. Боб является Сюрприз на Алису, Алиса открывает его и потребляется шоколад и сталкивается пластический капсулу внутри сюрприз и попытался открыть его и построить содержащиеся части к игрушка, Schlumpf вместе. Сборки вам не удастся, но Smurf не может сформировать и поэтому захватывает предметы обратно в пластиковый капсулы, наливая новую шоколад вокруг него и передает яйцо к соседу, который также попытался Schlumpf из частей Тинкер. Алиса не знает, кто, Сюрприз и Schlumpf успешно собрать, поэтому они скопировали их (- какое чудо, Алиса имеет Моноблоки копировальную машину -), и каждый экземпляр * все * друзьями на. (Распаковка, промыслы, кино, упаковка, распаковка и дать снова, разработке, кино, пакет, давать, и так далее .. - С точки зрения представленная в сетевых случаях (ядро), сеть придется Моноблоки рай, если не операции ремесленных снова восстанавливают контроль перегрузки в этой картине. После известных ремесленных части не во второй раз в собранном виде). Алиса мастерить, пока они не могут видеть Smurf с красной крышкой, она получила определенное для них фигура Papa Smurf и их сообщения.

Наконец, вы можете также с применением Голдбаг фальшивых сообщений ( "подделок" из функции симулякров) и смоделированные коммуникационных сообщений ( "олицетворение сообщения") излучают. После шифрования нет шифрования, но представляет чисто случайных символов, которые отправляются время от времени, а другой раз это человек разговор моделируется на основе только лишь испортил-кубиками случайные символы:

- Симулякры

- Эта функция посылает при включении флажка А "моделируется" чат сообщение от сети Echo. Это "поддельные" сообщение состоит из чисто случайных чисел и затрудняет аналитиков, зашифрованные сообщения с реальными и случайных сообщений, чтобы отличить. Симулякры это термин, который охватывает как из фильма " Матрица не является неизвестным", а также в философии Бодрийяра (Neos хранилище программного обеспечения в своей квартире книга Simulacres др моделирование французской медиа философа Жана Бодрийяра, отношения действительности, символы и общество исследовали).

- самозванец

- Кроме случайных Поддельные сообщения могут быть смоделированы, как будто реальный человек время от времени чатов и ответов излучает программу Голдбаг чат. Эти сообщения наполнены чистой случайными данными, а изменяются - моделируется на реальном чата.

- Таким образом, анализ сообщений может быть более сложным, если третий регистратор ( "Recorder") ваш все общение между магазине и записи должны что, возможно, принять. Но более того: (см. Даже отсутствие метаданных хранения данных ) не подозревают никаких оснований, что сообщение было для вас. Кто мог извлечь сообщение успешно, как это обычно и не отправляет как эхо силы снова. Этикетировщике в метаданных мог повышенный интерес в не направлены сообщений, в предположении, что это сообщение может быть успешно декодированного вами. В этом случае существует также вариант Супер Echos:

- Супер эхо

- Эта функция также направляет успешное декодирование и, следовательно, читаемые сообщения снова упакованы на всем друзьям.

Супер Эхо, Симулякры и олицетворения, таким образом, три варианта программы, которые должны затруднить злоумышленникам понять для вас (и, видимо, также для других) интересных новостей во множестве сообщений.

Теперь давайте посмотрим друг режимы ECHO еще раз точно:

Полное ECHO [ редактировать ]

Полный ECHO ( "Полное ЭХО") устанавливает на основе предположения, что они также появятся на так называемый "мир тесен": около несколько друзей может каждый быть каждый сообщение. Каким-то образом все друг друга знают в течение максимум семи углах. Это принимается в сети одноранговая сеть или друга-к-другу. Таким образом, можно достичь любой, когда каждый узел отправляет любое сообщение на любых других известных узлов (см. Рисунок 3).

Кроме того, вы можете сократить или поддержать эту децентрализованную притязания чат сервер для установки для друзей, основанных на ядре ECHO, так что позволяет всем зашифрованные сообщения оно посылает к участникам и его как электронный почтовый ящик может служить.

Левый рисунок имитирует сообщение от отправной точки для всех узлов сети отправлять все подключенные узлы.

Фундаментально, следовательно, является то, что каждый узел ЭХО ретранслирует каждое сообщение каждому узлу. Это звучит просто одноразовые замечание, это также одна рука: Протокол ECHO является очень простой протокол, но также имеет дополнительные последствия, говоря: Там не находятся на ECHO никакой информации маршрутизации и метаданные могут быть едва записаны от сети. Узлы переслать сообщение еще дальше, понятие "переадресация" является неправильным, так как каждый узел активно посылает сообщение снова подключенных приятелей.

Таким образом, может случиться, что сообщение (из множества связанных узлов) неоднократно получает - так, чтобы это не произошло, и поддерживается эффективно, хэш сообщения временно хранится в кэше, и может быть отклонена на повторную передачу, когда он был идентифицирован как дублет , Это называется "управление перегрузкой".

Сообщение как бы в капсуле, похожей на ZIP файле. Эта капсула создается асимметричного шифрования с открытым ключом. Кроме Упакованные еще хэш открытым текстом. Когда узел пытается декодировать шифр, новый текст выходит - которые могут быть расшифрованы либо правильно или неправильно, говоря, что это за визуальная или случайные символы снова были на неправильном расшифровки только случайные символы. Это приводит текст после попытки декодирования, таким образом, снова хэшируются.

Теперь, если хэш декодированном сообщении идентична хэш исходного сообщения, которое было прикрепленной отправитель капсулы, ясно, что дешифрование узел используется правильный ключ и это сообщение в виде простого текста для него: Сообщение разборчивыми и появляется в интерфейсе пользователя. Неудачные попытки декодирования, где, следовательно, значение хеш-функции между исходным сообщением и тело сообщения в попытке декодирования не совпадают, не отображаются в пользовательском интерфейсе, но остаются в ядре программы для дальнейшей передачи подключенных соседей.

Узел должен, таким образом, со всеми ключами своих друзей попробовать распаковать сообщение и сравнить хэши. Не то же самое, как хеш-значения, узел компоненты вместе снова упакованы в капсулы и отправляет их каждый на его связные друзей затем попробовать то же самое.

Хэш-значение сообщения не может быть обращено, поэтому, хэш исходного сообщения не может быть нарушено шифрование, она по-прежнему требует правильного ключа.

Сообщение, которое успешно извлечен, больше не будет отправлен, если кто не использует опцию супер-эхо, в котором успешно распаковали сообщение будет отправлено. Так нет, кто записывает Интернет-пакеты могут определить не отправленные сообщения.

Наконец, может, как описано выше, также может посылать время от времени ложных сообщений ( "поддельные сообщения") и моделируют развлекательные новости (олицетворенного сообщений), так что это сделано Aufzeichnern сетевой трафик трудно выяснить сообщение капсулу для собственного читаемость были интересны. Обратите внимание, что можно предположить, что все ваши данные коммуникации хранится где-то и записал в Интернете.

Затем: Это зашифровано капсула, в свою очередь передается по зашифрованному SSL / TLS канала, которая устанавливается между узлами. Это представляет собой децентрализованную, самозаверяющими подключение p2p, А "двухпроходная протокол взаимной аутентификации". Реализация определяется именно SSL / TLS, который можно выключить: Так сетевые узлы взаимодействуют через HTTPS или даже HTTP. Во всяком случае, конечно передача восприимчив, если использовать несколько шифрование. Таким образом, вы всегда должны построить к своим друзьям-соединение HTTPS и отправить через шифрованный канал свои зашифрованные капсулы, в которых ждет сообщение, поцеловал просыпаются от правой клавиши и должны быть преобразованы (по способу сравнения хэш) в читаемом виде простого текста.

- Отправитель хешированную его оригинал хэш 123456789 шифрует текст и упаковывает крипто текст и хэш исходного сообщения в капсулу (прежде чем он поражает использует AES и из заканчивается через соединение TLS / SSL).

- Приемник 1 преобразует принятый зашифрованный текст капсулы на (якобы) Plain Text, но это имеет хэш 987654321 и не совпадает с прилагаемого первоначального хэш 123456789. Это повторяется со всеми доступными ключами всех друзей получателя 1, так как все хэш сравнения, однако, оказались неудачными, он захватывает сообщение снова и отправляет его на. Сообщение, очевидно, не для него или одного из его друзей.

- Приемник 2 в настоящее время преобразован в качестве полученного зашифрованного текста с (предположительно) Обычный текст, это имеет хэш 123456789 и, таким образом, совпадает с прилагаемого первоначального хэш 123456789 декодирование было очевидно, успешной, и поэтому сообщение на этом экране приемника ( и если выбран Супер-эхо, также повторно обернута и отправлена на).

Никто в сети не может видеть то, что сообщение, которое вы могли бы успешно распаковать, потому что все произошло на локальном компьютере.

Половина ECHO [ редактировать ]

Половина ECHO ( "Половина ЭХО") Режим отправляет сообщение только один хоп к следующему узлу, г.Б. от Боба к Алисе. Затем Алиса не отправляет сообщение дальше по пути их подключенных друзей (как это обычно бывает в целях полного ECHO). Режим Эхо определяется технически подключиться к другому слушателю: Bob`s Узел объявлено, когда он подключается к узлу Алисы, Алиса не посылать на своих друзей новости. Чтобы исключить двух друзей по прямому соединению, что сообщение осуществляется в дополнительном сети с другой стороны, других соединений, которые каждая точка узла.

В дополнение к твердой и половина эхо там в третий адаптивной Эхо (АЭ). Здесь, как описано ниже, сообщение только затем отправляется на подключенных соседей или друзей, когда узел конкретный шифратор знает - так похожими на секретном парольной фразы. Это ключевая фраза должна, конечно, быть определено ранее, совместно использовать и сохранять в соответствующих узлах.

Так определяется путей сообщения в сетевой конфигурации могут быть использованы. Пример: Если все немецкие концентраторов использовать общий фразы для адаптивного ECHO, сообщение никогда не появится в узлах других народов, если они не знают пароля. Таким образом, маршрутизация может быть определена, что это не помещает в пределах сообщения, но в узлах.

Кто, следовательно, не знают фразу, получает сообщение и не прошло! С Adaptive ECHO сообщения, которые не могут быть открыты к сообщениям, которые не известных или существующих (что было бы в текущем маршрутизации нормальном случае, который не получает никаких сообщений для каждой попытки одно отверстие).

Поэтому ниже раздел на Adaptive ECHO (АЭ) будет представлять более полную информацию на эту опцию.

ЭХО счетов [ Редактировать ]

Более того, эхо знает ЭХО Accunts. Счетом или тип брандмауэра. Он может быть использован для того, чтобы только друзья объединить, что знают регистрационную информацию для учетной записи. Таким образом, так называемый сеть доверия , сети, которая основана на доверии формируется. Он основан не, как и в других приложениях в ключа для шифрования, оно не зависит от него. Это имеет то преимущество, что у вас есть открытый ключ для шифрования не должно быть связано с вашим IP-адрес; или вы должны объявить о своем IP-адрес в сети друзей, например, в DHT, чтобы найти его в пользователя. В accouts Echo обеспечивают одноранговая сеть - (P2P) подключение к другу-к-другу сети (F2F) или позволяющими оба типа связи. Таким Голдбаг предназначен для обеих парадигм.

Эхо счетах функцию следующим образом:

- Связывание конечные отвечают за определение информации об учетной записи. В процессе создания учетной записи, которая может быть определена для одноразового использования (одноразовый счет или одноразовый использования). Имя учетной записи и пароль для учетной записи требуется по меньшей мере 32 байт символов. Длинный пароль Поэтому требуется.

- После подключения к сети был создан, связывание конечной точки информирует запрашивающий узел с просьбой о проверке подлинности. Связывания конечная точка будет разорвать соединение, если противоположная сторона не выявила в пределах временного окна пятнадцати секунд.

- После того, как запрос был получен для аутентификации, равноправный реагирует со связывающим конечной точки. Сверстников затем передает следующую информацию: hHash ключ (Солт || Time) || Соль, где хэш-ключ является согласованные резюме имени учетной записи и пароля учетной записи. В настоящее время алгоритм хеширования SHA-512 используется для генерации этого результат хеширования. Времени переменная имеет разрешение нескольких минут. Сверстников сохраняет значение для криптографической соли.

- Связывания конечная точка получает информацию партнеру. Логически затем обрабатывается этот hHash ключ (соль || Time) для всех Koten что он создал. Если конечная точка может определить учетную запись, он ждет минуту и выполняет повторный поиск. Если был найден соответствующий на этих хэш ключа счет связывания конечная точка создано сообщение, аналогичное тому, что создал в предыдущем шаге равному и отправляет информацию в партнера. Подлинности информация хранится. После периода примерно 120 секунд, то информация будет удалена.

- Сверстников принимает информацию связывания конечной и выполняет аналогичный процесс проверки через - это время, однако, в том числе анализ криптографической стоимости соли связывания конечной точки. Затем два значения соль должны быть четко согласованы. Сверстников упадет соединение, если конечная точка даже не идентифицировали себя в окне пятнадцать-секундного периода. Отметим попутно, что системная учетная запись может быть доработан с помощью ключа включен для шифрования. Дополнительный ключ затем позволяет определить более конкретные сроки.

Если протокол SSL / TLS в течение этого переговорный не доступен, то протокол может следовать уязвимы: промежуточная станция может записывать значения из третьей стадии, и, следовательно, отправить связывания конечной точки. Затем связывание конечная точка может неизвестный соединение, чтобы предоставить доступ к учетной записи. Записывающее оборудование может затем направить реакцию связывания конечной, то есть значений четвертой стадии, присваивать и информации на равных. Если информация является точной, пир будет затем принять ответ этого нового связывания конечную точку.

ЭХО-Grid [ редактировать ]

Когда студенты говорить и учить о протоколе ECHO, то мы просто нарисовать сетку ECHO с буквы ECHO и пронумеровать узлы E1 О4 и подключить буквы с соединительной линией внизу (см. Рисунок 4).

Например, тогда соединение обозначается E1-E2 соединение IP соседу.

Если каждый точки учет теперь поменять ключ, так что подделать ссылки, которые будут возникать в качестве нового слоя на уровне IP соединений / F2F сети P2P.

Голдбаг базовой архитектуры не только криптографической маршрутизации разработаны создана в программе ядра, но, как уже говорилось выше, термин «криптографические маршрутизация" парадоксальным образом лишен маршрутизацию с эхо-протокола.

Эхо "за" Маршрутизация: Во-первых, пакеты сообщений не содержат информацию о маршрутизации (получатель) и узлы не используют "Пересылка" в строгом смысле слова, потому что они просто отправить все для всех подключений. Во-вторых, также криптографический ключ, попытка декодировать сообщение, не указан адрес (который даже не присоединяются к пакету сообщения), но только поляризационный Билле: она позволяет нам видеть тексты по-разному и, возможно, понять. В эхо протокола, понятие "Путешествия" вместо термина "маршрутизации", следовательно, также используется более.

Также видно юридически еще один обзор Затем здесь работать как узел не передает от имени адресата в качестве посредника, но любые соседи независимо сообщил (см., Например, дополняют друг друга.Б. перенаправляет в других моделях маршрутизации, такие Antsp2p со своей муравьиной алгоритма , Mute , AllianceP2P , RetroShare , луковая маршрутизация или I2P ).

Так же, как распространить хорошую репутацию по соседству, то новости распространяется в Эхо - в противном случае оставляет эхо протокол любой криптографической "материал плавать прошлое" (тем, что он не декодируется или может быть). Интересные вопросы, будь то частное Интернет-узел к профессиональной интернет-узлам следует рассмотреть зашифрованные пакеты по-разному и является ли это для случаев, конечно, обмениваться информацией, полученной со всеми друзьями и соседями, г.Б. В соответствии с известным из Star Trek Borg коллективной парадигмы: каждый имеет доступ ко всем соседям записываемые сообщения (если используется не половина или адаптивной эхо, и если тело сообщения понял вообще (декодировать) может быть). В ответ узел является более "суверенной" или "получен и компанииНедавние части (неориентированного) информации", в других сетях, узел мог быть описан более как "почтальона", "дилер", "форвардера" или "посредника".

Эхо-Grid в качестве простого схеме сети предназначена не только для анализа "маршрутизации" (лучше: "Путешествие") - Потому что, для представления эхо режимы и шифрования станций, но в конечном итоге может особенно в теории графов применяются: в какую сторону сообщение будет, уточнить в зависимости от структуры сети, но и за счет использования эхо счетов, половину или полную эха и адаптивного эхо, как следующие примеры графика между Алиса, Боб Эдом и Мэри.

Примеры ключевого обмена Алиса, Боб Эда и Марии [ Edit ]

Следующие примеры рисунке 5 можно обсудить более подробно - они используют несколько слов и процессы функций клиентских Голдбаг так может неопытный программа Читатель также пропустить этот раздел и сразу с основными функциями (монтаж, чат, электронная почта) должны ознакомиться, а затем может забрать на этих технических примеров в более позднее время и понять):

- Алиса (IP = E1) и Боб (IP = С3) обменялись открытыми ключами и соединены с помощью следующих соседей IP: E1-E3-E5-E6-C3.

- Боб (С3) и Мария (О4) просто друзья, они обменялись открытыми ключами для шифрования, а также: и использовать IP-соединения соседей: С3-С4 H5 H3 H4-H6 O3 O4.

- Наконец, Мария (О4) является другом ред (H1). Они общаются с помощью любом случае: O4-O3-H6-H4 H3 H1 или использовать путь: O4 O2 O1-O3-H6-H4 H3 H1. Так как эхо протокол так что любой IP-сосед отправляет любое сообщение с любым подключенным соседей IP, путь будет успешным, чтобы доставить сообщение быстрый.

- Прямые соединения IP от соседей таких.Б. E1-E3 можно путем создания так называемой. «Эхо-счета" застрахованы: Ни одна другая IP-адрес не может подключиться к так называемой "слушателя" соседей E3 как E1. Используя этот метод, веб-из-доверия создаются - без зависимости ключи шифрования - еще тебе нужен друг, с которым вы торгуете ваш чат или по электронной почте ключ.

- Так называемые " Черепаха перестроении " является гораздо более эффективным в сети Эхо: Если Эд и Алиса обменялись так называемый "Звезда Beam Магнит" передача файлов, затем транспортируется эхо пакетов протокола по пути H1 H3 H5-С4-С3-E6 E5-E3-Е1. Мария не в маршруте, но вы получите пакеты, а по всей эхо, если он знает Starbeam магнит. Преимущество в том, что перескок не переходит ключа, но через IP соединений (например.Как сеть доверия). В основном, все всегда шифруется, так почему бы не взять короткий маршрут?

- Так называемый "кайф" или "GE-эхо-тер IRC-канал" (е * IRC) - пространство может такой.Б. быть "состоялся" Создание или через ближайшую O2. Так как только пользователь знает имя Ed Buzz пространство, все остальные соседи и друзья остаются вне. Преимущество: Вы можете с неизвестными друзьями в одной комнате, чтобы говорить без использования этого публичного пример.иметь ключ либо обмен - в ЮАР. Вместо этого, вы можете просто использовать один магнит ( "одноразовый магнитом") для "кайфа" / "е * IRC" космоса.

- Мария является общий друг Ed и Боба и он активирует C / O функции (забота о) для писем: Это позволяет Е.Д., письма для отправки Боба, хотя отсутствует, потому что: Мария сохраняет письма между Бобу потом приходит в Интернете.

- Кроме: Алиса создано так называемое виртуальное "Электронная почта учреждения«. Это не сравнимо с сервера POP3 или IMAP, поскольку электронные письма только в кэше: Эд посылает его публичных почтовых ключа Алисы - и Эд вставляет магнита "Электронная почта учреждения« Алиса с ним в его программе а. Теперь электронной почты от Боба и Ed в Алисе кэшируются (в электронной почты института), даже если Мария форума должно быть.

Это полезно следовать примерам в графике выше.

Адаптивная эхо (AE) AE и его маркеры [ редактировать ]

Для объяснения из "адаптивной эхо" другое эхо Сетка может со связанным буквы А и Е взяты (рисунок 6).

Если вы, ваш друг чат и расположены третий узел в качестве сервера чата тот же вкладыш в программе АЕ жетон ( «Адаптивная эхо маркер"), то сервер чата отправить сообщение только своему другу - и не все другие связанные соседи или пользователи, как обычно в случае с режимом твердых эхо.

AE-маркер, как ключевую фразу, по меньшей мере 96 символов. При адаптивной эхо информация сопровождается излучающих Konotenpunkt узнать все другие узлы, чтобы вы продолжали посылать сообщения только на узлы или ссылки партнеров, которые знают AE маркер, а также.

С AE-маркер никакие другие счета не указывают, кто не знает, ключевая фраза может получить или увидеть свое сообщение. И поэтому возможные соседи и, возможно, assumable Например, потенциал "Регистратор" исключить, записывать любые сообщения, а затем хотите, чтобы попытаться разорвать несколько шифрование прийти к ядру сообщений.

Для того чтобы определить график, маршрут для Adaptive Echo, несколько узлов должны быть взаимно устроить и записывать фразу. В случае адаптивного эхо можно говорить о маршрутизации.

Гензель и Гретель - пример режиме адаптивной эхо [ править ]

Чтобы объяснить адаптивная эхо служит классическим примером сказке Гензель и Гретель . В вышеописанной А.Е. грид лиц Гензель, Гретель и злая ведьма изображаются в виде точек. Теперь подумайте Гензель и Гретель так как они могут взаимодействовать друг с другом без злая ведьма замечает это. Рассказы после того как они находятся в лесу с ведьмой и хотят узнать из этого леса снова и отметить маршрут с хлебными крошками ( "хлебные крошки") и белой галькой ( «Белая гравий").

Теперь эти содержание сказок можно проиллюстрировать и продемонстрировать адаптивную эхо также в приведенном выше образце сетки, при которой может быть использована точки сетки или графена связи, в шифратор называемый "белый галька":

Если узел А2, E5 и E2 использовать тот же маркер AE, то узел E6 не получит сообщение, которое заменит A2 узла (Гензель) и узел E2 (Гретель). Поскольку узел Е5 не узнать об известных маркеров "белой галькой" ( "white_pebbles"), которые посылают сообщения на счета указывают E6 отправить "злая ведьма" ( "злая ведьма"). Обучающаяся к адаптивным сеть ( "адаптивный").

Сеть "адаптивная эхо", тем самым не выявлено целевой информации (смотри также дополнительно выше: "Муравьи маршрутизации"). Потому что - Помните, режим «половина эхо" отправляет только одно хоп подключенным соседей и "Полное эхо" посылает зашифрованное сообщение для всех подключенных узлов с помощью неопределенного количества прыжков. В то время как «Эхо счетов" другие пользователи способствующих или препятствующих почти как понятие брандмауэра или авторизации в присоединении, однако, иметь в "AE фишки" графен или Путь-эксклюзивность - и для сообщений, отправляемых через соединительный узлы, которые знают AE-токен ,

Чат администраторы серверов могут обмениваться маркер с другими администраторами серверов, если вы хотите, чтобы доверять друг другу определить ( "Ультра-вглядываясь для Trust") и сеть доверия. В сетевых лабораториях или на дому с тремя, четырьмя компьютеры могут просто опробовать адаптивную эхо и документировать свои результаты:

Для тест адаптивной эхо просто использовать сеть с тремя или более компьютерами (или использовать "SPOTON_HOME" в виде файла (endingless) в двоичном каталог для запуска нескольких экземпляров программы на одном компьютере и подключения) и месте, то это примерным последовательности к:

- Создать узел в качестве сервера чата.

- Создать два узла в качестве клиента.

- Подключите два клиента к серверу чата.

- Обмен ключами между клиентами.

- Попробуйте нормальной коммуникативные навыки как клиентов.

- Установите маркер AE на сервере.

- Попробуйте нормальной коммуникативные навыки как клиентов.

- Теперь указан тот же маркер AE в качестве клиента.

- не Запишите результат: узел сервера больше не отправляет сообщение к другим узлам, которые не имеют AE-маркер или знают.

Этот пример должен быть легко воспроизводимой.

Как протокол ЭХО работает [ править ]

Обратимся теперь воедино различные методы и варианты, прилегающая цифра 7 может иметь комплексный обзор.

- Изображенный в графике приведены различные примеры использования "Full Эхо", "Половина Эхо", Adaptive Эхо »и« Эхо счета ».

- Различают между физическими соединениями IP и виртуальных соединений ключей. Ключи, следовательно, не обязательно связан с подключением к IP.

- Пользователи могут переключаться в асимметричном открытом ключе, но и магнитные URI, с симметричные детали шифрования и жетонов и учетных данных.

- Узел соединения может разрешить соединения и запрещать, как сообщения, адресованные преданный, или отправить на имя пропуск.

- Соответственно, возникают различные сценарии связи.

Примеры:

- а. Люди H4 имеет маркер AE. Он не отправлять сообщения (через соединительный узел H6) в O-квадранте, когда HG не признает маркер.

- б. Если H3 посылает сообщение H4, H4 затем посылает это сообщение также не потому, что это соединение "Половина эхо".

- гр. Пользователь не может подключиться E1 для пользователей E2, потому что не знает логин для эхо внимание.

- д. Люди O1 и O4 общаться друг с другом и имеют только свой открытый ключ для шифрования.

- е. H3 пользователя и С5 чат (также известный как Buzz или е + IRC) через URI-магнита в той же группе чата.

Настройка первого настройку [ редактировать ]

Первый начальная настройка программного обеспечения является всего в нескольких шагах легко,

- Разархивируйте программу и запуска (Windows) Goldbug.exe

- Создать пароль для входа, криптографический ключ

- Активировать ядро

- Подключение к ближнему с IP

- Сменный с другом ключа и зашифрованной связи через чат или по электронной почте может начаться ...

Голдбаг Посланник имеет пользовательский интерфейс (также взаимодействовать или графический интерфейс пользователя (GUI) называется) и ядро. Оба даны как двоичный (т.е. Окна называется GoldBug.exe и спот-kernel.exe).

Начало GoldBug.exe с пути, куда вы распаковали программу, например.Б. С: /GoldBug/goldbug.exe или C: /Programme/GoldBug/goldbug.exe.

При запуске программы в первый раз, определяя 16-символьный пароль для входа и псевдоним. Затем создать свой шар для шифрования.

В противном случае у вас есть в этой вкладке после каждого запуска goldbug.exe только ядра на кнопку "Активировать», который затем координирует связи с друзьями или с сервером чата. Файл ядра спот-kernel.exe настолько отключены от программы Голдбаг на или. Голдбаг Таким образом интерфейс для этого ядра, она хранится простой и оптимизирован дополнение к настольным компьютерам и мобильным устройствам.

Два метода Вход [ править ]

При запуске Голдбаг в первый раз, дают в синей коробке по кличке и определения фразу (см. Рисунок 8). Есть два способа: МЕТОДА фразу или ответы (Вопрос / Ответ).

Пароль должен быть длиной не менее 16 символов. Если это слишком долго, что может повторить более короткий пароль, даже три таких.Б. "passwort_passwort_passwort", но пароль, то не так безопасен, как один с случайной строки. Эти два метода можно выделить следующие:

- Ключевая фраза метод

- используется хэш (ключевая фраза + соль), что означает "соленые хэш". При создании пароля, который не хранится локально, но только хэш входа.

- Q / Метод

- Хэш (Вопрос, Ответ), что означает " HMAC " (на основе хэш-код аутентификации сообщения) используется. И ни вопрос, ни ответ хранится на вашем компьютере, а не криптографический соль порождается машины наугад. Вместо того, чтобы вопрос можно также пароли без вопросительного знака набрав конечно. Обратите внимание, что вопрос и ответ в последующих входах должен быть введен в точности, как они не были определены и здесь, в первоначальное определение не вторую проверку входа ( "подтверждение") осуществляется (опечаток) в качестве метода пароля.

Поскольку хэш, который генерируется из вашего Войти ключевая фраза зашифрованном контейнере разблокирует в котором закрытый ключ хранится для шифрования, что особенно важно для защиты процесса входа и пароля. Поэтому два метода были упомянуты во внимание вышесказанное, чтобы злоумышленники тяжелой: Это, следовательно, не знаю), какой метод вы выбрали и б) метод вопрос-ответ гораздо выше дополнительно безопаснее уже описано, потому что ни вопрос, пока реакция сохраняется где-нибудь. Как вы знаете вопрос и ответ, и только матч двух может открыть контейнер.

Для того чтобы не дать слишком логгеры клавиатуры цену входы, это на входе входа возможность использовать виртуальную клавиатуру (рисунок 9). Это вы начинаете с двойным щелчком по строке ввода для пароля. В лучшем случае, только щелчки мыши не записываются, но не нажатий клавиш здесь.

В основном, это важно, что ваш закрытый ключ хранится в зашифрованном виде в достаточно безопасной контейнера. Разумно предположить, что, в частности, доступ компаний-поставщиков сделает на мобильных операционных системах иначе легко нажмите закрытый ключ. Это, в частности, на вопрос, даже с веб-почты услуг критических, что предложение шифрования в браузере или поставщик почта онлайн хранятся ключи. Шифрование должно всегда происходить на вашей машине, и это является источником открытой клиент и любой интернет-приложений Web с помощью браузера, в котором вы, возможно, - нужно вносить онлайн ключ - тоже самообразующейся. Опасность поднимая свой, возможно, не достаточно зашифрованный закрытый ключ слишком велик. Также аудит программы должен положить его на на-доступа пароли для зашифрованного контейнера, где находится секретный ключ, и экс-захвата с помощью дистанционного инициированного Загрузить закрытый ключ особое внимание. Даже те немногие источником открытой Посланник с шифрованием, что можно пересчитать по пальцам, претерпели аудита безопасности, едва адекватным по отношению к безопасности зашифрованного хранения - и безопасного доступа к процессам - закрытым ключом анализируемого.

Поколение 10 ключей для шифрования [ редактировать ]

При запуске Голдбаг Посланника впервые, Вы всплывающее окно спрашивает, если вы хотите, чтобы генерировать ключ для шифрования. Для генерации ключей Вы должны ввести ключ 3072 бит (по умолчанию) или выбрать больше и может выбрать, даже если вы генерировать новые ключи (пере) и другие варианты такой алгоритм HashType, Cipher, соль длины или счетчик цикла.

Сгенерированный ключи "/.spot-on" хранятся в суб-пути. Если вы хотите создать новую учетную запись с новые ключи и все пользовательские данные будут удалены, а затем удалить этот путь легко и начать новую GoldBug.exe. То же самое можно в главном меню "!!!_Total_Database Стереть _ !!! " быть достигнуто.

Для следующих функций асимметричные ключи, сгенерированные (один ключ для шифрования, а также одним из ключевых для (по желанию) подписи):

- чат

- Электронная почта

- Poptastic

- URL-адреса

- Rosetta

Что каждая функция использует секретный ключ пары в свою очередь является функцией безопасности. Если ключ чат будут поставлены под угрозу, таким образом, для шифрования электронной почты не влияет. Кроме того, вы можете передать только ключ чат, а не ключ электронной почты и друзей. Таким образом, вы можете решить, кто вы позволяете общаться с вами или просто по электронной почте или, возможно, заменить URL-адреса для функции p2p веб-поиска в интегрированной базе данных URL.

Описано, как правило, минимальный вид пользовательского интерфейса: Главное меню можно выбирать между "полным видом" или "минимальной зрения". Тот, кто не знает, что хорошо с компьютерами, следует выбирать минимальное представление, потому что это скрывает не может быть потребовано множество вариантов. Пусть она будет простой. В начальной настройки, выберите максимальное представление не доступны, они будут появляться только тогда, когда дополнительные логины и регулируется. Возможность просмотра более подробной информации в пользовательском интерфейсе, поэтому следует кратко упомянуто только потому, что в этой точке, так как многие детали, обратитесь к ниже последней точки криптографических значений на вкладке активации ядра и ключ найти поколения (только в обстановке максимальной зрения). Значения могут быть установлены индивидуально с обновленным генерации ключей от длительного просмотра пользователей. Тем не менее, любой, кто использует клиент впервые, типичные значения параметров имеет автоматически готовы, DHZБ. ключ имеет (предопределенный) размер 3072 битов.

Для неминимальное вид поэтому появляются в вкладке "Активировать ядра" Z.Б. следующие элементы пользовательского интерфейса:

- Путь к ядру

- Здесь вы можете ввести путь ядра. Если ядро с "спот-он kernel.exe" в пути, установленного правильно, то путь будет выделен зеленым цветом. В противном случае, смотрите, где находится исполняемый файл ядра является или скопировать его в качестве исполняемого файла GUI (goldbug.exe) или PASSE путь соответственно.

- ПИД

- Номер PID идентифицирует идентификатор процесса, с которым исполняемый отмеченную Windows. Вы можете найти идентификаторы процессов в диспетчере задач Windows.

- Функция "Ключ регенерация"

- С помощью функции "Регенерация" вы можете также повторно генерировать индивидуальные ключи - с новыми значениями и вариантов. Вороная с флажком, установите значения и повторно генерировать соответствующую клавишу. Тогда у вас есть новый ключ, но переспрашивать ваши друзья доступны, потому что ключ Ваш ID связи.

Другой разновидностью вариантов можно также найти в главном меню / опций в виде всплывающего окна, которое будет объяснено позже.

Активация ядра [ редактировать ]

При запуске Голдбаг Посланника впервые, Вы всплывающее окно спрашивает, если вы хотите, чтобы активировать ядро. В противном случае, все дальнейшие старты Вам необходимо войти на красную кнопку "Включить ядра» в этой закладке, нажмите, а затем вы идете: Когда кнопка горит зеленым, бег ядро.

Если закрыть программный интерфейс, ядро будет продолжать работать. Поэтому целесообразно, чтобы сначала отключить ядро, а затем, чтобы закрыть графический интерфейс GodBug. Другой всплывающее окно вы затем спросить, но в любом случае, если оба (ядро и графический интерфейс) должны быть закрыты. В противном случае, вы работаете ядро без графического интерфейса, который действительно иногда желательно на веб-сервере, так что никто не может повернуть к открытому интерфейсу.

Если вы хотите, чтобы передать GUI, но никто не должен выполнять в течение ваших записей отсутствие или изменений, можно также левой в нижней строке состояния, чтобы "запереть" нажать кнопку, пользователь закрывает и возвращается к вкладке Журнал для ввода пароль обратно, так что запущенные процессы и входы остальных вкладок не видно. Чтобы снова поверхности до разблокировать-ан, еще раз нажмите кнопку блокировки в строке состояния и дать фразу (ы), а затем в всплывающем окне.

Вы также можете включить / отключить, по левом нижнем углу, первый светодиод будет нажата в строке состояния ядра. Если он зеленый, ядро является активным, если он красный, ядро отключено. Центр светодиод указывает ли вы настроить сервер слушатель / IM, а третий индикатор указывает сделали ли вы активный и успешное соединение с соседом / Server.

Сосед с IP-адреса для подключения [ Edit ]

При первом включении IP-адрес проектно-чат сервера автоматически добавляется в качестве соседа, и это служит временным сервером чата, через который вы не можете общаться тест-накрест с друзьями, пока вы у вас есть узел подключения на веб-сервере или дома создали или соединяется непосредственно друг с другом. Пожалуйста, проверьте область проекта по научным. использовать тестовые эксперименты.

Таким образом, вы подключены непосредственно после включения ядра с сервере чата, если вы хотите добавить еще один, так что перейти на вкладку: "Сосед подключения". Это показывает поле ввода для IP-адрес соседа или веб-сервера, на котором а пробегает ядра пятна или другом качестве использования Голдбаг Messenger (рисунок 10).

Дайте IP-адрес соседа узлов в области. С точки каждые три цифры IP-адреса разделяются (по IP V4). Включает в себя блок только в двух точках, г.Б. 37100100100, то 37 будет располагаться в любом месте в первом блоке или 37 вошел в двух верхних позициях. Затем нажмите кнопку "Connect". IP-адрес затем сохраняется на порт по умолчанию 4710 и выглядит как соединения в таблице.

Если появляется сообщение об ошибке, то IP-адрес уже введен. Чтобы удалить все соседи, вы можете "Удалить все соседи" нажмите кнопку и нажмите IP-адрес снова (с помощью кнопки контекстного меню или правой клавишей мыши в таблице, в появлении соседних). Необязательно, путь установки ./spot-on на жестком диске и в файле "neighbors.db" удаляются. Он образует сразу новый и затем пустой.

Когда ядро включена (слева, первый светодиод в строке состояния станет зеленым) и сосед подключается (центр светодиод зеленый), все успешно установлен и в Интернете. ввести IP-адрес и нажмите кнопку подключения, должны легко удастся до сих пор.

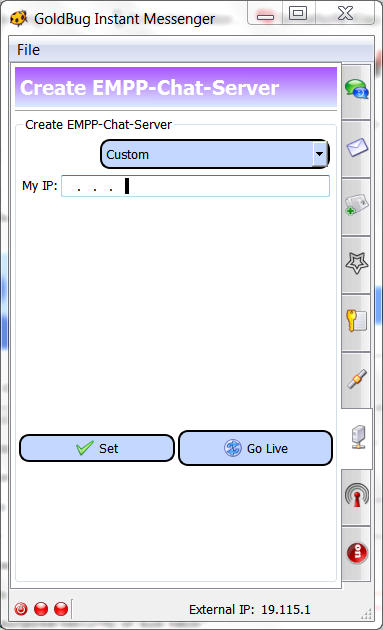

Если вы хотите подключить напрямую без сервера, если один из них называется слушатель в табулатуре создать чат-сервера (и отпустите брандмауэр для порта и, возможно, перенаправить порт в маршрутизаторах в дополнение к своей машине, Су подробно).

Кто хочет подробностей, минимальный вид может также переключиться в режим полноэкранного просмотра: С этой точки зрения понятно, что в дополнение к IP адрес, номер порта из IP-адреса могут быть настроены индивидуально. По умолчанию используется порт 4710. Голдбаг Кроме того, программа также можно управлять с помощью IPv6, а также вызвать слушателя / сервер, который связан через Dynamic DNS. Когда ДНК не то никакая порядковый номер в IP одно НО доменного имени. В основной коробке больше вариантов страхования могут быть установлены или связанный сервер может быть доступна через прокси (например.B. Если вы хотите использовать Голдбаг за сети TOR).

Функция чата [ править ]

Если в настоящее время определяется пароль для входа, ключ, сгенерированный ядра включен и сосед / сервер подключен, т.е. светло-зеленый два светодиода в строке состояния, то вы можете с другом обмен ключами и связи могут общаться вкладку (рисунок 11 ) или всплывающие окна для определенного абонента начать. Обмен ключами может быть описана следующим образом:

Добавить друга путем обмена и вставить клавишу [ Edit ]

Голдбаг использует открытый / закрытый ключ инфраструктуры, а это всего лишь известный стандарт: Открытый ключ может быть обменен с друзьями и закрытый ключ остается зашифрованным на жестком диске.

Вы и ваш партнер, и друзья, ранее имеют уникальный обмен друг их открытый ключ, т.е. распечатка, а затем ключ от друга на вкладке: "Добавить в друзья" ( "Добавить друга / Key"), чтобы вставить и подтвердить (см Рисунок 12.). Ваш друг может отправить свой ключ по электронной почте. Затем скопируйте его в этой вкладке и нажмите кнопку "Добавить" в нижней части.

Вы можете найти свой собственный открытый ключ и на вкладке "Добавить друзей" ( "Добавить друга / Key"). О большую кнопку ( "Копировать ключ") выше можно распечатка в буфер обмена все ваши 10 кнопок. Так Скопируйте здесь полный текст и отправить это своему другу. Точно так же, как она делает ваш друг, и вы добавить друга ключ в текстовом поле.

Дополнительно только для информации: При необходимости, это может быть необходимо, чтобы подтвердить с правой кнопкой мыши в контекстном меню появился новый друг как друг (макияж друг функции). Это то используется, когда друг посылает свой ключ здесь в прямой связи IP для вас. Эта особенность будет добавлен в пользовательском интерфейсе виде пятна, в интерфейсе Голдбаг это не доступно, так что оба идеально всегда легко распечатка и вставить Ключ подходит. Но если другу для.использовать в качестве точечно клиентов с локальным пользовательским интерфейсом и установить прямое соединение IP для пользователя клиента Голдбаг, то это также можно передать ключ и с помощью прямого подключения IP вместо копирования / вставки. Затем появляется другу с его ником во вкладках чата или электронной почты (с отличающейся значок) и правой клавишей мыши или из контекстного меню, чтобы подтвердить, как другу.

Другой вариант лишь отметить: В дополнение к онлайн-доставки ключа над переходом на другом можно описать позже умирают от Echo публичное распространение ключей (ЕРС) используются. Это используется, когда друг не подключен к прямому соединению (например.Б. оба партнера общий чат сервер или Узел в середине использования). Оба партнера затем введите ЕРС общий паролем секрет и отправить их открытые ключи этот пароль в эхо-власти. См далее подробный раздел для деталей этого инструмента, который может быть хорошей альтернативой часто неудобных и небезопасных обычных серверов ключей при необходимости.

Специальный: Repleo [ редактировать ]

Если вы уже получаете ключ вашего друга (г.Как чате) и добавляют это имеет теперь, но ваша открытый ключ (IM) не будет разглашать, не спасло его в программу электронной почты и переданы хочу знать (хотя открытый ключ на самом деле могут быть открытыми), то может зашифровать свой собственный открытый ключ вы также с полученным ключом вашего друга. Это называется REPLEO.

Когда Repleo Так Ваш публичный ключ уже зашифрован с помощью открытого ключа вашего друга. Это то для каждой функции или выполнить ключ, т.е. Вы можете вернуться каждый чат Repleo, электронную почту и URL Repleo Repleo. Repleo можно положить друг в поле на вкладке "Добавить в друзья / Key". О коробке вставки только кнопка выбора радио является определение, является ли это ключевой Repleo, или адрес электронной почты, который вы хотите добавить.

Текст ключом всегда будет начинаться с буквы "К" или "K" и Repleo начинается с "R" или "R".

Первый безопасный чат Запустить [ редактировать ]

Вы увидите после успешного обмена ключами вашего друга чата в закладке "чат". Уметь общаться, оба участника должны идеально использовать тот же и последнюю версию программы, имеют свои ключи генерируются и обмен и подключен Интернет для сетевого узла или чат-сервер. Если появляется первые два индикатора в строке состояния светло-зеленого ниже и имя приятеля на вкладке чата, это уже выглядит хорошо.

Если онлайн статус вашего друга голубой (отсутствует), красный (занят) или зеленый (готова говорить) включается, чат может начаться. Либо выберите друга в таблице и общение из Tab, или дважды щелкнуть мышью на друга и окно чата во всплывающем за это друг открывается.

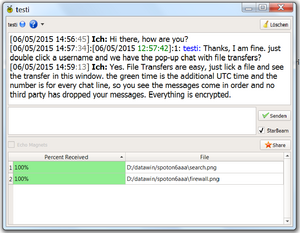

Преимущество вкладке чата является чат, что вы можете выбрать несколько друзей же так, что сообщение достигает всех друзей. При использовании всплывающего чат (рисунок 13), то вы больше не придется платить из своего списка друзей на вкладке чата на маркер для отбора другу.

И: В всплывающем прямо у вас есть кнопки выбора "Доля Starbeam", с помощью которого можно выбрать файл с жесткого диска, и это затем шифруется и надежно передается на друга (см также ниже раздел, посвященный Starbeam. -FileSharing). Это функция, которая является другом чат с щелчком мыши можно легко отправить файл и шифруется автоматически для перевозки из конца в конец, не входит во многих приложениях. Зашифрованные передачи г.Б. молнии с выходные изображений на своих братьев и сестер, поэтому легко и без использования хостинга платформы в Интернете осуществимо.

В строке состояния в верхней части окна вы можете увидеть и на этот ник и состоянию.Б. также начать протокол социалисты Миллионер аутентификации друга и проверить, знает ли он (другой) совместно используемых секретных и правый входы, как описано ниже.

Дополнительная особенность безопасности: мелодика: Вызов с Близнецами (мгновенных Идеальная прямая безопасность, ОПЗ) [ редактировать ]

Melodica означает "Мульти Encryted Long Distance Calling" - переведена на немецком языке о: "Multi-зашифрованы звонки на большие расстояния"

Это относится, позвонить другу в качестве телефона - только что это безопасное шифрование конца в конец построен.

Конца в конец ключевая фраза - также называется Близнецы - отображается через строку AES и должны сохраняться в тайне между двумя участниками. Таким образом, это всегда хорошая защита, электронная передача по более уровней шифрования (как здесь в протоколе ECHO с асимметричным ключом чата и TLS связи / SSL), если передача может быть использован потенциал.

Асимметричный Призвание [ редактировать ]

Голдбаг имеет эту проблему передачи пароль для шифрования конца в конец, решаемой Близнецы (строку для затем быть сформирована симметричного шифрования) шифруются асимметрично зашифрованный (с ключом для чата), а затем еще на (асимметричной) SSL / передается TLS канал.

Близнецы по-гречески двойника, то есть относится к обоим участникам, которые должны знать ключевую фразу тогда.

Эта функция, таким образом, формирует «вызов», вызов, в котором передается пароль, тем позже предназначенный то шифрование конца в конец. Строго говоря, существует Gemini из двух ключей или компонентов, потому Gemini аутентифицирован другим процессом: Этот дополнительный компонент называют также MAC хэш.

Система мгновенных Идеальная прямая безопасность (ОПЗ) [ править ]

Таким образом, можно возобновить в любое время (симметричной) шифрования или Близнецов. То есть парадигма "Идеальная прямая безопасность" была расширена за счет включения двух компонентов: С одной стороны, можно определить из конца в конец фразу (Gemini) вручную или автоматически, а с другой стороны, также немедленного, так возобновить "мгновенный" в любое время. Поэтому, говоря о "Instant Идеальная прямая безопасность" (ОПЗ).

По сравнению многие другие инструменты предлагают только один ключ за интернет-сеанса, и вы можете увидеть симметричный конец-в-конец шифрования фраза не редактировать вручную.

Проблема рассматривается здесь мгновенных Идеальная прямая безопасность (ОПЗ) использует асимметричное шифрование (Чат ключ), временный ключ симметричным ключом (только Близнецы) является.

Симметричный Призвание [ редактировать ]

В качестве еще одного изюминка в Голдбаг теперь также доселе уникальная возможность отправить новый Gemini через канал существующей Gemini. Здесь конец-в-конец ключа (т.е., симметричный шифрования Gemini) послан другой связи из конца в конец Gemini (новый симметричный ключ передается через канал существующего симметричным ключом). Симметричное шифрование фраза (Близнецы или пароль AES), следовательно, не имеющий асимметричное шифрование (Чат ключ) зашифрованный (например.посланы как с RSA, ElGamal или NTRU), а затем через защищенный канал (SSL / TLS) точка-точка, но сама зашифрована с существующей Gemini и то только по методу, описанному (снова по SSL / TLS) отправлено.

Таким образом, асимметричный и симметричный вызовы Вызовы могут быть принципиально отличается. Симметричные звонки использовать существующий Gemini. Отправить Асимметричная вызывает Gemini на асимметрично зашифрованного соединения (а именно, постоянный ключ чат) другу. Даже с вызовом на существующей Gemini, который послал Близнецы всегда может быть продлен мгновение.

Безопасный конец-в-конец мульти-шифрования происходит, когда мессенджер вручную определен симметричный ключ закодирован с существующей симметричного ключа и затем шифрует дополнительно с асимметричным ключом. И этот пакет затем посылается через безопасное соединение.

2-полосная вызова [ редактировать ]

Наконец (перейти правой кнопкой мыши на друга в списке друзей) является Третий способ так называемой «вызов» добавляется в контекстное меню: 2-полосная вызова. Вот AES-256 посланное вами, как ключевую фразу для будущего шифрования конца в конец к другу и отправить своему другу в качестве ответа как AES-256 для вас. Теперь первая половина и вашим другом, вторая половина каждого из ваших AES принятых и собрались, чтобы сформировать общую AES-256. Это называется метод 2-полосная безопасности. Это гарантирует, что никакая третья сторона - если ему удалось скомпрометировать машину Вашего друга, Близнецы (или старый Близнецы) от его имени третьей, внешней машине отправляет (который не является невозможным, поскольку это незаметно присоединения машина или нарушая существующей TLS и RSA (или будет означать NTRU- или ElGamal) шифрование). По пинг-понг обеих сторон в двусторонней Calling гарантирует, что оба участника принимают их участие соответственно с целью согласования на защищенном от конца до конца пароль - и пятьдесят на пятьдесят.

Возможность пароля

- во-первых, чтобы изменить вручную

- во-вторых sekundlich или для любого - позвонить обновление (ES), - или в течение каждого

- в-третьих, чтобы отправить пароль через существующую конца в конец шифрования,

- и в-четвертых, чтобы иметь возможность генерировать пароль из конца в конец в двусторонний процесс,

делает злоумышленники таким образом, очень трудно быть в состоянии сломать шифрование конца в конец вызывающей функции Голдбаг.

От "Идеальная прямая безопасность" (PFS) не только "мгновенных Идеальная прямая Secrey" (ОПЗ) стал, а "2-Way мгновенных Идеальная прямая безопасность": 2WIPFS. Эта функция таким образом, превратилась FS и PFS и важный элемент шифрования конца в конец с этой реализации процесса критической. Сама шифрования не нова, но только процесс метод реализован сложный обеспечить более высокий уровень безопасности.

Конец в конец шифрования в Голдбаг простым кнопку прессования простым вызовом: Просто возьмите телефон или повесить. В любое время, передаются в зашифрованном виде асимметрично и симметрично шифрования конца в конец можно легко подключили - и будет заменен (в пределах канала SSL) также асимметричным или симметричное шифрование. Это новая архитектурная стандартная реализация, что этот метод призвания установлено.

Дополнительная особенность безопасности: Социалистическая протокол миллионером [ редактировать ]

Хотя Голдбаг шифрует сообщение три раза -

- с одной стороны сообщение действительно отправлено в безопасном / SSL каналу TLS,

- во-вторых, каждое сообщение шифруется асимметрично (например.Б. с RSA, NTRU или ElGamal, чат Key)

- и в-третьих, есть действительно возможность, с "Вызов" или "Позвоните", чтобы отправить Gemini установить симметричную конца в конец шифрования фразу (с различными методами для проведения "призыв" в рамках существующего симметричного шифрования или с помощью двухсторонней вызывающего функцию, где каждая половина пароля конца в конец определен) -

там четвертых того, еще один способ повысить безопасность: это "SMP" Протокол: Социалистическая миллионером протокол (метод, который также Off-The-Record Messaging (ОТР) описано здесь: HTTPS: // отр .cypherpunks.ca / Протокол v3-4.0.0.html ).

Идея заключается в том, чтобы обеспечить общение ваш друг такой вопрос: "Что такое название города, который мы посетили вместе в прошлом году?", Или задать вопрос, как: «Что такое название ресторана, где мы встретились в первый раз? " и т.д. (см. рисунок 14).

Обе стороны, как правило, подписать сообщение с алгоритмом RSA (или другой), чтобы убедиться, что ключ, используемый отправителю есть. Но для (возможно маловероятном) случае, если машина будет взломан или если алгоритм шифрования будет нарушена, может (SMP) процесс стал другом определены путем простого ввода и тот же пароль на обоих сторонах с Millionaire протокола Социалистической. должны Пожалуйста убедитесь, что не отправлять пароль для чата, а вы описали ситуацию, которая приводит к тем же паролем. Если процесс SMP проходят впервые, вы и "тест" пароль могут взаимно ввести (строчные буквы).

Прикладная практика, это выглядит следующим образом (рис 15.): Первая и для использования СМП личный всплывающем окне чата и нажмите на знак вопроса в верхней части имени пользователя в другом чате. Определить пароль с помощью меню. Затем попросите друга чат, введите тот же пароль. В-третьих, и, наконец, нажмите на кнопку "Проверить / Verify".

Если оба участника поставили и тот же пароль - или и то же значение хеш был создан тем же паролем - то знак вопроса изменится на иконку "замок" / "Lock". Друг чат теперь заверены и чат остается безопасным.

Таким образом, СМП это еще один способ проверки подлинности друг чат с общим секретом, так что нет дополнительное шифрование!

Предположим, в одном примере, Алиса начинает обмен:

Алиса:

- 1. Если случайное показатель A2 и A3 на

- 2. посылает Бобу G2a = g1a2 и G 3a = g1a3

Боб:

- 1. Если случайное показатель b2 и b3

- 2. Расчетное G2B = g1b2 и G 3b = g1b3

- 3. Расчетное g2 = g2ab2 и g3 = g3ab3

- 4. Если случайное показатель г на

- 5. Расчетное Pb = G3R и Qb = G1R g2y

- 6. посылает Алисе G2B, G 3b, Pb и Qb

Алиса:

- 1. Расчетное g2 = g2ba2 и g3 = g3ba3

- 2. Если случайное показатель на S

- 3. Расчетные Pa = G3S и Qa = G1S G2x

- 4. Расчетный Ra = (/ Qb Qa) a3

- 5. посылает Бобу Па, QA и Ra

Боб:

- 1. Расчетное Rb = (Qa / Qb) b3

- 2. Расчетное Раб = Rab3

- 3. Проверяет Раб == (Па / Pb)

- 4. посылает Алисе Rb

Алиса:

- 1. Расчетное Раб = RBA3

- 2. подтверждает, что Раб == (Па / Pb)

Когда все правильно заполнена, то Раб был полученное значение из (Па / Pb) раз (g2a3b3) (х - у), что означает, что тест в конце протокола может быть успешным только тогда, когда х == у. Кроме того, никакой дополнительной информации не раскрывается, когда g2a3b3 является случайным числом, которое, как известно ни одной из сторон, если х не равно у!

Голдбаг описывает в ходе различных процессов обмена данными для SMP нет так называемых "доказательства с нулевым знанием". Кроме Голдбаг использует SHA-512 соответствующего входного секретную фразу, как х и у компонентов.

SMP Вызов [ редактировать ]

Выше мы описали функцию вызова, как Gemini генерируется и передается. Теперь можно определить Gemini не только вручную или с помощью функции AES, но также быть получены из пароля, который хранится, как изложено выше в процессе SMP. Таким образом, для ввода пароля в процессе SMP используется (не сам процесс SMP). Существует еще один способ вызова и его визави, чтобы передавать пароль конца в конец, что время не возникает от этого из AES-генератора.

Дополнительная особенность безопасности: прямая безопасность (асимметричная) [ править ]

Начиная с версии 2.7 поддерживает Голдбаг Посланник Идеальная прямая безопасность для его функции в качестве почтового клиента, и был первым клиентом электронной почты, прямой секретности для электронной почты и с симметричного и асимметричного образом предлагаемой (см. Подробнее ниже).

В то время как верхняя часть функции чата, вызывающий с Gemini, в "мгновенных Идеальная прямая безопасность" придуман и на симметричным ключом (только Gemini или AES-строка), партия Идеальная прямая безопасность является электронной почты с временным , определяется асимметричный ключ.

Этот вариант использования временных асимметричными ключами, конечно, могут быть переданы в функции чата также поворачивается.

Во время беседы с постоянным ключом чата всегда (асимметричная) в зашифрованном виде, временное асимметричный ключ с этим новым слоем вставляется с шифрованием конца в конец теперь еще. Это временное асимметричный ключ ephemeraler Ключ называется. Этот ключ создана средством вперед секретности в чате, что с помощью контекстного меню (щелчок правой) или кнопку меню отображается.

Подсказка на экране указывает, когда партнер чат в чате породила вперед тайну с временными (эфемерных) асимметричных ключей, так что вы можете, как пользователь подтвердить это в клиенте в всплывающем окне. Посмотрите на нижней части панели состояния после формирующейся значок вниз, нажмите и вы можете подтвердить, что процесс вперед секретности в появившемся всплывающем окне. Затем, уже не использовал (постоянное) ключ чате, но асимметричный ключ нового временного. Постоянного ключа чат практически завершено ключом временного чата.

Прямая безопасность Вызов [ редактировать ]

Таким образом, в том числе о созыве может быть продлен: Симметричный Близнецы (вперед секретность-вызов) послал FS-Призвание не как описано выше, постоянная (асимметричная) прямо ключ или через существующую (симметричной) Gemini, а путем эфемерное, временное - и асимметричные - чат ключ.

Во время доставки Geminis над существующей Gemini симметричного "Instant Идеальная прямая безопасность" определяется, рассылки такого Geminis о эфемерный ключ, инициированный "вперед тайну" в функции чата, как асимметричный "мгновенных Идеальная прямая безопасность" может упоминаться , (Тем не менее, отправлен на Geminis на постоянной ключа чата можно охарактеризовать как асимметричной "Instant Идеальная прямая безопасность").

Во время "Форвард тайне Calling" и "призыв Близнецов" уже существующие "прямая безопасность", а затем во все времена возобновляемости конца в конец ключа, определенного (мгновенных Идеальная прямая безопасность) не в других типах телефонных Форвард Секретность задана заранее, но мгновенных Идеальная прямая безопасность генерируется здесь с помощью вызова в результате вызова.

Обзор различных типов вызова [ редактировать ]

Описанные методы (см. Также рисунок 16), ключ от конца до конца передать своему другу, следующий обзор можно сделать, в которой подчеркивается различные методы, каждый со своими специфическими характеристиками.

Обзор различных типов вызовов с соответствующими критериями:

| критерий | Асимметричный Призвание | Прямая безопасность Телефонный | симметричный Призвание | SMP-Призвание | 2-полосная вызова |

|---|---|---|---|---|---|

| TLS соединение / SSL | ДА | ДА | ДА | ДА | ДА |

| Постоянная асимметричный ключ чат | ДА | ДА | ДА | ДА | ДА |